VLAN mit Draytek - PfSense - Fritzbox

Hallo alle miteinander,

ich hätte da mal eine Frage bezüglich VLans. Ich bin relativ unerfahren was das Thema Netzwerk/VLans angeht.

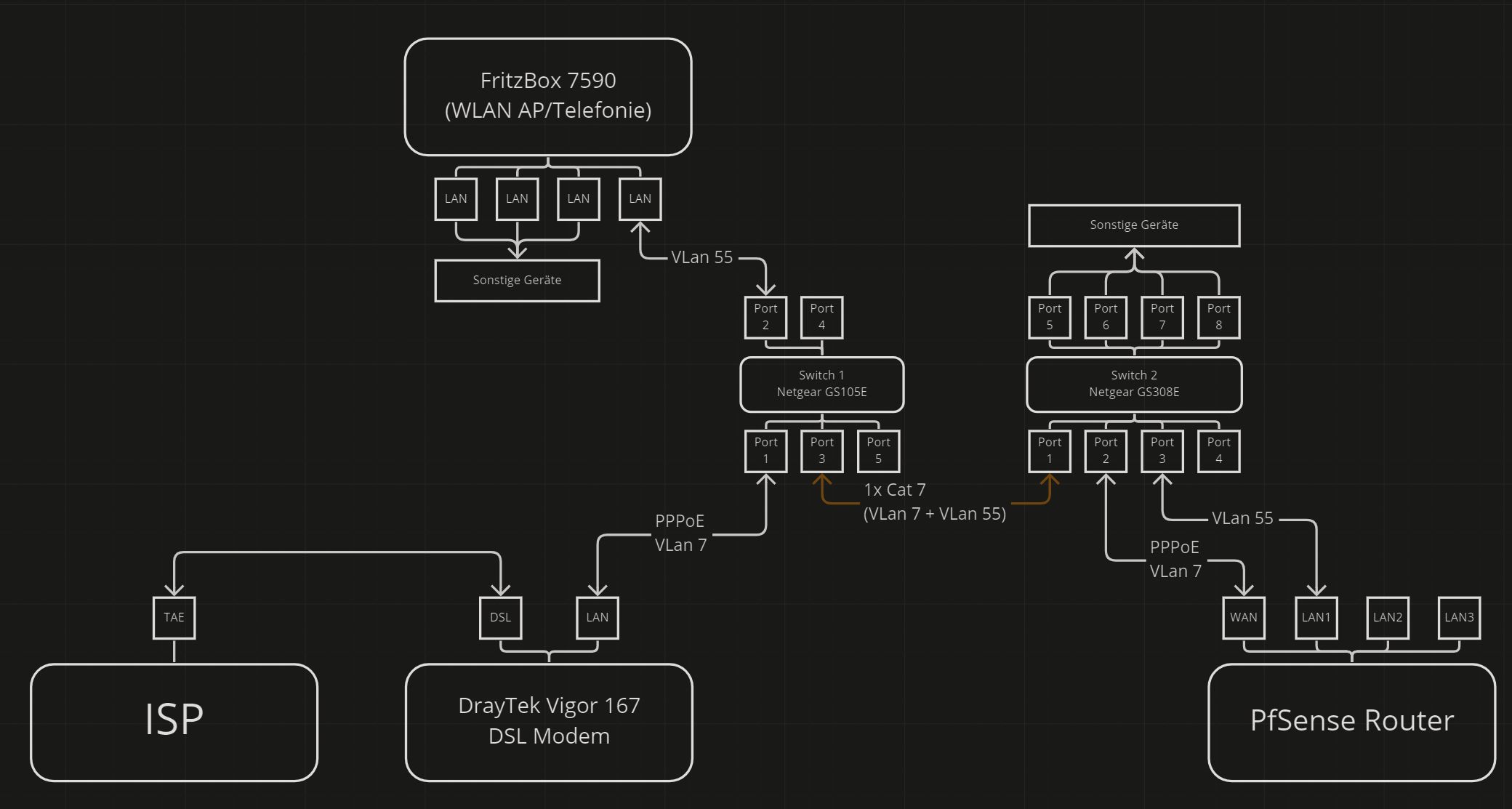

Ich habe aktuell folgenden Aufbau:

ISP --> Draytek Vigor 167(Modem) --über Cat7--> PfSense --über Powerline--> FritzBox(WLan AP/Telefonie)

Da ich in naher zukunft nicht die Möglichkeit habe ein weiters Kabel zu verlegen wäre meine Frage:

Ist es möglich mit hilfe von VLans das ganze so zu ändern das ich Hin und Rückweg über das vorhandenen Cat7 leite?

Also sprich:

ISP --> Draytek Vigor 167(Modem) --> Switch2 --über Cat7--> Switch1 --> PfSense --> Switch1 --über Cat7--> Switch2 --> FritzBox(WLan AP/Telefonie)

Ich hoffe ich konnte mein anliegen einigermaßen gut schildern und bedanke mich schonmal im voraus für eure Antworten.

LG REDDE4D/Sebastian

ich hätte da mal eine Frage bezüglich VLans. Ich bin relativ unerfahren was das Thema Netzwerk/VLans angeht.

Ich habe aktuell folgenden Aufbau:

ISP --> Draytek Vigor 167(Modem) --über Cat7--> PfSense --über Powerline--> FritzBox(WLan AP/Telefonie)

Da ich in naher zukunft nicht die Möglichkeit habe ein weiters Kabel zu verlegen wäre meine Frage:

Ist es möglich mit hilfe von VLans das ganze so zu ändern das ich Hin und Rückweg über das vorhandenen Cat7 leite?

Also sprich:

ISP --> Draytek Vigor 167(Modem) --> Switch2 --über Cat7--> Switch1 --> PfSense --> Switch1 --über Cat7--> Switch2 --> FritzBox(WLan AP/Telefonie)

Ich hoffe ich konnte mein anliegen einigermaßen gut schildern und bedanke mich schonmal im voraus für eure Antworten.

LG REDDE4D/Sebastian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4397811065

Url: https://administrator.de/forum/vlan-mit-draytek-pfsense-fritzbox-4397811065.html

Ausgedruckt am: 28.07.2025 um 09:07 Uhr

5 Kommentare

Neuester Kommentar

Ich bin relativ unerfahren was das Thema Netzwerk/VLans angeht.

Das kann man schnell ändern! Guckst du HIER.Wie immer: Lesen und verstehen...

mit hilfe von VLans das ganze so zu ändern das ich Hin und Rückweg über das vorhandenen Cat7 leite?

Ja, ist der tiefere Sinn von VLANs! 😉Das o.a. Tutorial beantwortet alle deine Fragen zu dem Thema.

Von der Zeichnung her hast du alles richtig gemacht. Interessant wäre mal zu erfahren WO genau keine Verbindung zustande kommt. Leider bist du da sehr oberflächlich in deiner Beschreibung.

Es gäbe ja 2 Stellen:

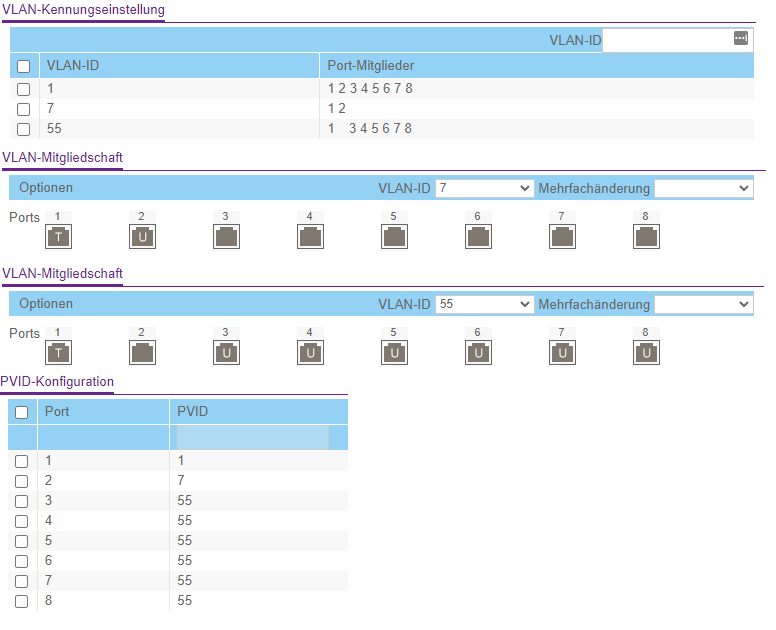

Was noch auffällig ist, ist die komische Anzeige der VLAN Ports in beiden Switches.

Wie kann ein Port der dediziert untagged dem VLAN 7 oder 55 zugewiesen ist als Memberport in VLAN 1 auftauchen?? Das dürfte bei Port based VLANs nach 802.1q Standard niemals sein.

NetGear ist gruselig was das VLAN Setup anbetrifft da es auch noch eine proprietäre Option supportet die nicht Standard konform ist. Dieses VLAN Setup darfst du NICHT verwenden! Siehe dazu auch hier.

Es muss das 802.1q Verfahren gewählt sein.

Das auf den Switches die aktuellste Firmware geflasht sein sollte setzen wir mal voraus!

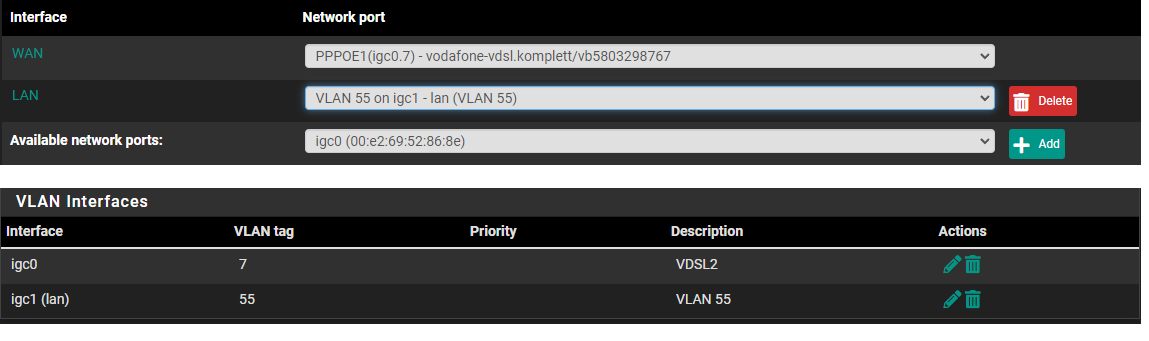

Was den LAN Part anbetrifft musst du darauf achten das das native, also das physische Interface der Firewall immer ungetaggte Pakete versendet!

Nur die virtuellen VLAN Ports die im Menü "VLAN" eingerichtet wirden versenden tagged Traffic gemäß ihrer im Menü gesetzten VLAN ID.

Es ist also hier genau zu prüfen auf welchen Port du das LAN (VLAN 55) gelegt hast! Entweder den physischen oder einen der VLAN Ports. Das bestimmt dann wie der Switchport einzustellen ist an dem der LAN Port hängt.

Das zeigt dann auch deinen fatalen Fehler...

So wie es aussieht nutzt du das virtuelle VLAN Interface der pfSense was (da VLAN Interface) immer einen Tag mitsendet. Der Port landet dann fälschlicherweise an einem UNtagged Port am Switch2.

Das das natürlich niemals klappen kann ist auch einem Laien klar und vermutlich dein Kardinalsfehler.

Gleicher Fehler auf dem WAN Port.

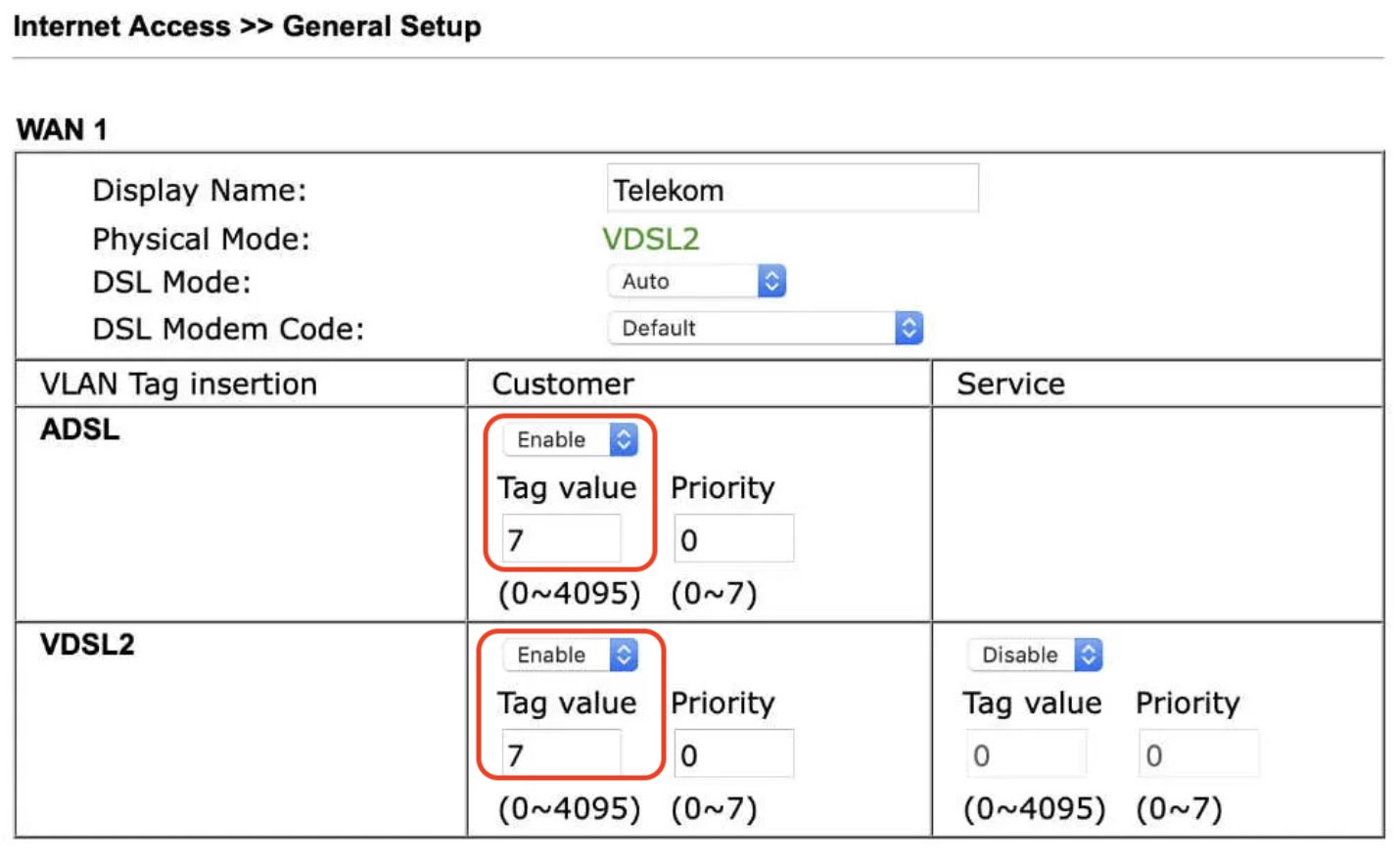

Das WAN Interface sollte niemals getagged werden! Hier hast du schon den Fehler gemacht auch das auf ein VLAN Interface zu legen. Das ist dafür nicht erforderlich und auch eher kontraproduktiv.

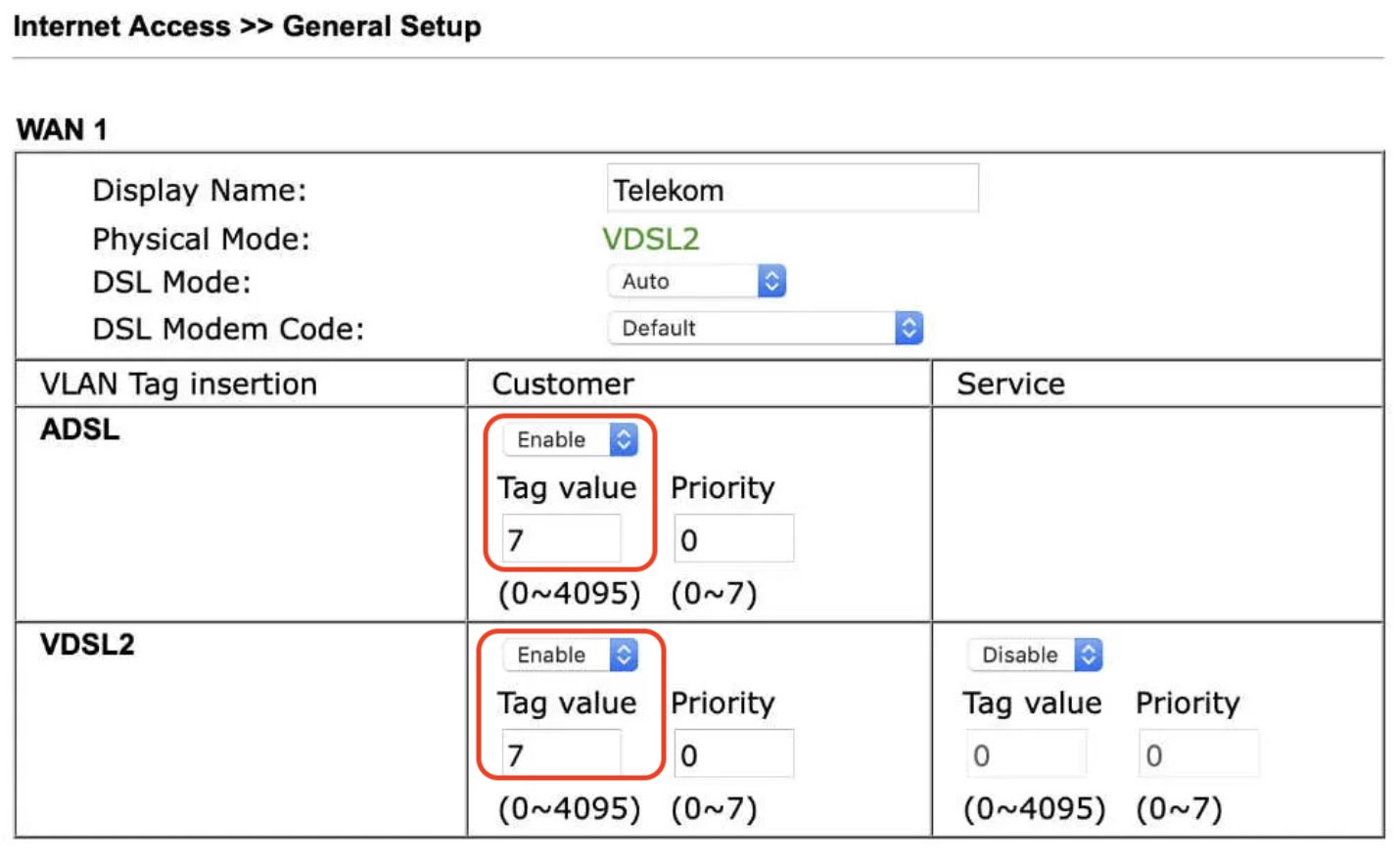

Taggen soll immer das Modem selber aber nie das daran angeschlossene Endgerät!! Hier am Beispiel von Tag 7 der T-Com zu sehen:

Du hast also gleich 2 fatale Fehler auf einmal begangen:

Deine ToDos um das zu fixen:

Du solltest beim Troubleshooten auch immer strategisch vorgehen und einen Laptop wahlweise an untagged Testports an beiden Switches stecken. So kannst du erstmal vorab dediziert die lokale Connectivity testen.

Es gäbe ja 2 Stellen:

- der PPPoE Link

- der VLAN Link

Was noch auffällig ist, ist die komische Anzeige der VLAN Ports in beiden Switches.

Wie kann ein Port der dediziert untagged dem VLAN 7 oder 55 zugewiesen ist als Memberport in VLAN 1 auftauchen?? Das dürfte bei Port based VLANs nach 802.1q Standard niemals sein.

NetGear ist gruselig was das VLAN Setup anbetrifft da es auch noch eine proprietäre Option supportet die nicht Standard konform ist. Dieses VLAN Setup darfst du NICHT verwenden! Siehe dazu auch hier.

Es muss das 802.1q Verfahren gewählt sein.

Das auf den Switches die aktuellste Firmware geflasht sein sollte setzen wir mal voraus!

Was den LAN Part anbetrifft musst du darauf achten das das native, also das physische Interface der Firewall immer ungetaggte Pakete versendet!

Nur die virtuellen VLAN Ports die im Menü "VLAN" eingerichtet wirden versenden tagged Traffic gemäß ihrer im Menü gesetzten VLAN ID.

Es ist also hier genau zu prüfen auf welchen Port du das LAN (VLAN 55) gelegt hast! Entweder den physischen oder einen der VLAN Ports. Das bestimmt dann wie der Switchport einzustellen ist an dem der LAN Port hängt.

Das zeigt dann auch deinen fatalen Fehler...

So wie es aussieht nutzt du das virtuelle VLAN Interface der pfSense was (da VLAN Interface) immer einen Tag mitsendet. Der Port landet dann fälschlicherweise an einem UNtagged Port am Switch2.

Das das natürlich niemals klappen kann ist auch einem Laien klar und vermutlich dein Kardinalsfehler.

Gleicher Fehler auf dem WAN Port.

Das WAN Interface sollte niemals getagged werden! Hier hast du schon den Fehler gemacht auch das auf ein VLAN Interface zu legen. Das ist dafür nicht erforderlich und auch eher kontraproduktiv.

Taggen soll immer das Modem selber aber nie das daran angeschlossene Endgerät!! Hier am Beispiel von Tag 7 der T-Com zu sehen:

Du hast also gleich 2 fatale Fehler auf einmal begangen:

- WAN Port fälschlicherweise über getaggtes VLAN Interface und den Switchport dann nicht getagged

- LAN Port auch über das getagged VLAN 55 Interface und Switchport nicht getagged.

Deine ToDos um das zu fixen:

- WAN Port NICHT auf ein VLAN Interface legen sondern auf das physische Interface!

- WAN Port damit NICHT taggen und Tagging immer auf dem Modem selbst machen

- WAN Port dann so auf einen UNtagged Switchport legen

- Beim LAN Port musst du dich entscheiden...

- LAN Port aufs physische Interface = Port dann auf einen UNtagged Port in VLAN 55 an Sw 2

- LAN Port aufs virtuelle VLAN Interface = Port dann auf einen Tagged Port in VLAN 55 an Sw 2

- Achte darauf wenn du ein neues FW Interface kreierst das dort eine entsprechende Regel aktiviert ist die Traffic durchlässt. Ohne eine entspr. Regel blockt der Port alles!

Du solltest beim Troubleshooten auch immer strategisch vorgehen und einen Laptop wahlweise an untagged Testports an beiden Switches stecken. So kannst du erstmal vorab dediziert die lokale Connectivity testen.

- Testport in VLAN 55 an Switch 2 müsste ein Ping des LAN Interfaces der pfSense ermöglichen

- Testport in VLAN 55 an Switch 1 müsste ein Ping des LAN Interfaces der pfSense ebenso ermöglichen und verifiziert gleichzeitig das der Trunk zw. Sw1 und Sw2 korrekt läuft

- Testport in VLAN 7 an Switch 1 müsste ein Ping auf das Management IP Interfaces des Vigor ermöglichen