VLAN Problem kein Internet

Hallo liebes Forum,

folgender Aufbau:

PFsense -> TL-SG116E -> Unifi Controller

Konfiguration:

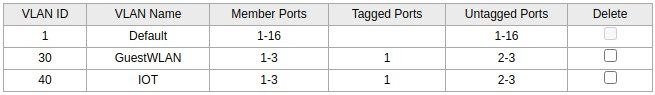

PFsense -> VLans mit der ID 30 und 40 erstellt

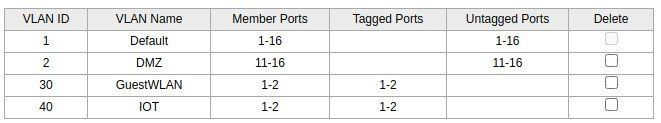

TL-SG116E -> Portbased VLAN dort die Ports 1-10 mit VLAN 1 getaggt und Ports 11-16 mit VLAN 2

Unifi Controller -> 2 W-Lan Netze erstellt und jeweils die VLAN ID 30 und 40 zugeteilt

soweit so gut, die beiden Netze ziehen sich die richtigen IP's doch ich komme nicht ins Netz bzw. sehe auch nichts in meinem Netzwerk.

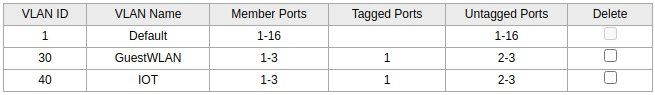

die Pfsense limitiert erstmal nicht da die Vlan's 30 und 40 zum Testen überall hin dürfen.

Die Frage ist, muss ich den Switch vom Portbased Vlan auf 802.1 Q VLAN umstellen?

oder ist es etwas anderes was ich grade nicht auf dem Schirm habe?

vielen Dank im voraus für eure Zeit und Hilfe

folgender Aufbau:

PFsense -> TL-SG116E -> Unifi Controller

Konfiguration:

PFsense -> VLans mit der ID 30 und 40 erstellt

TL-SG116E -> Portbased VLAN dort die Ports 1-10 mit VLAN 1 getaggt und Ports 11-16 mit VLAN 2

Unifi Controller -> 2 W-Lan Netze erstellt und jeweils die VLAN ID 30 und 40 zugeteilt

soweit so gut, die beiden Netze ziehen sich die richtigen IP's doch ich komme nicht ins Netz bzw. sehe auch nichts in meinem Netzwerk.

die Pfsense limitiert erstmal nicht da die Vlan's 30 und 40 zum Testen überall hin dürfen.

Die Frage ist, muss ich den Switch vom Portbased Vlan auf 802.1 Q VLAN umstellen?

oder ist es etwas anderes was ich grade nicht auf dem Schirm habe?

vielen Dank im voraus für eure Zeit und Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 601558

Url: https://administrator.de/forum/vlan-problem-kein-internet-601558.html

Ausgedruckt am: 02.08.2025 um 10:08 Uhr

63 Kommentare

Neuester Kommentar

mit VLAN 1 getaggt und Ports 11-16 mit VLAN 2

VLAN 1 ist immer das Default VLAN. Das ist in der Regel niemals getagged da es an den Tagged Ports immer mit PVID 1 anliegt. Aber nungut wenn du in den jeweiligen VLANs die richtigen DHCP IPs bekommst hast du alles richtig gemacht.Bedenke das die pfSense eine Firewall ist !! Wenn du also keine entsprechenden Firewall Regeln auf deinen VLAN IP Ports in der pfSense definiert hast BLOCKT die Firewall üblicherwiese jeglichen Traffic wie es jede Firewall tut. Ohne Regeln also keine Netzwerkverbindung.

Die Frage ist, muss ich den Switch vom Portbased Vlan auf 802.1 Q VLAN umstellen?

Das ist zwingend, denn das andere Verfahren ist ein Hersteller proprietäres Verfahren was kein anderes Endgerät der Welt versteht da NICHT standartisiert ! 802.1q ist der weltweite VLAN Standard.Das hiesige TUTORIAL weisst für den TP-Link Switch explizit auf diesen Umstand hin !!

Wie immer: Lesen und verstehen !

Moin,

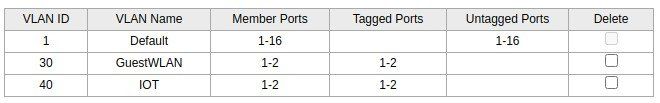

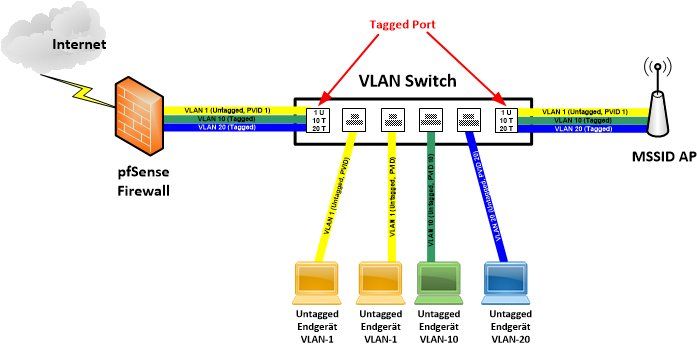

Du mußt jedem Port auf dem Switch, auf dem ein VLAN zusätzlich laufen soll dieses als "tagged" mitgeben.

Heißt für Dich, dass Du an dem Port, mit der die pfSense an den Switch angeschlossen ist und dem AP jeweils die VLANs 30 und 40 als "tagged" mitgeben mußt.

Das VLAN1 bleibt dabei "untagged" das Default-VLAN.

Gruß

Looser

Du mußt jedem Port auf dem Switch, auf dem ein VLAN zusätzlich laufen soll dieses als "tagged" mitgeben.

Heißt für Dich, dass Du an dem Port, mit der die pfSense an den Switch angeschlossen ist und dem AP jeweils die VLANs 30 und 40 als "tagged" mitgeben mußt.

Das VLAN1 bleibt dabei "untagged" das Default-VLAN.

Gruß

Looser

Ich würde mir evtl. mal ein Tutorial über VLAN ansehen gibt bestimmt gute Youtube Videos dazu.

Du brauchst nur ein Kabel zwischen PfSense und Switch das Tagging (markieren der Pakete) erledigt die Zuordnung in den VLANs

Genau so wie bei den AP's

Config der PfSense:

NIC2 (Port1 TP-L)

VLAN1 untagged

VLAN30 tagged

VLAN40 tagged

SWITCH

Port1 (PfSense uplink)

VLAN1 untagged

VLAN30 tagged

VLAN40 tagged

Port2 (Unifi Con)

VLAN1 untagged

Port3 (WLAN AP)

VLAN1 untagged

VLAN30 tagged

VLAN40 tagged

PORT 4-XX

Nach belieben untagged VLAN1, 30 oder 40

Du brauchst nur ein Kabel zwischen PfSense und Switch das Tagging (markieren der Pakete) erledigt die Zuordnung in den VLANs

Genau so wie bei den AP's

Config der PfSense:

NIC2 (Port1 TP-L)

VLAN1 untagged

VLAN30 tagged

VLAN40 tagged

SWITCH

Port1 (PfSense uplink)

VLAN1 untagged

VLAN30 tagged

VLAN40 tagged

Port2 (Unifi Con)

VLAN1 untagged

Port3 (WLAN AP)

VLAN1 untagged

VLAN30 tagged

VLAN40 tagged

PORT 4-XX

Nach belieben untagged VLAN1, 30 oder 40

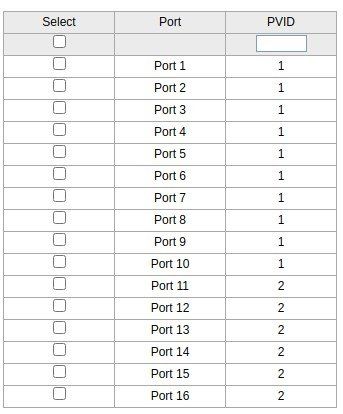

Auf dem Switch:

Port 1-10: PVID 1

Port 11-16: PVID 2

Damit sind die Ports 1-10 VLAN 1 untagged und Ports 11-16 VLAN 2 untagged.

pfSense NIC2 -> Port 1 des Switches

Jetzt braucht der Switch für Port 1 noch zusätzlich VLAN 30 & 40 als "tagged", damit er die Pakete weiterleiten kann.

AccessPoint -> Port 2 des Switches

Jetzt trägst Du auf dem Switch für diesen Port zusätzlich die VLAN 30 & 40 als "tagged" ein, damit die Pakete auch hier weitergeleitet werden können. In dem Fall aus den beiden WLAN-SSIDs die in getrennten VLAN laufen sollen.

Jetzt mußt Du nur noch auf der pfSense die Regeln für die VLAN 30 und 40 erstellen.

Damit sollte WLAN über beide VLAN funktionieren.

Gruß

Looser

Port 1-10: PVID 1

Port 11-16: PVID 2

Damit sind die Ports 1-10 VLAN 1 untagged und Ports 11-16 VLAN 2 untagged.

pfSense NIC2 -> Port 1 des Switches

Jetzt braucht der Switch für Port 1 noch zusätzlich VLAN 30 & 40 als "tagged", damit er die Pakete weiterleiten kann.

AccessPoint -> Port 2 des Switches

Jetzt trägst Du auf dem Switch für diesen Port zusätzlich die VLAN 30 & 40 als "tagged" ein, damit die Pakete auch hier weitergeleitet werden können. In dem Fall aus den beiden WLAN-SSIDs die in getrennten VLAN laufen sollen.

Jetzt mußt Du nur noch auf der pfSense die Regeln für die VLAN 30 und 40 erstellen.

Damit sollte WLAN über beide VLAN funktionieren.

Gruß

Looser

Das Gateway ist immer im selben Netz wie der Client. Also immer die IP von der PfSense im jeweiligem Netz .. Der Client kann die IP 192.168.178.1 ja garnicht finden da nicht in seinem Netz..

Wenn man in der falschen Stadt ist findet man nun mal Straße und Hausnummer nicht. Und da Fragt man nun mal wer in dieser Stadt könnte es wissen?

de.wikipedia.org/wiki/Gateway_(Informatik)

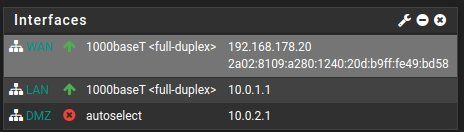

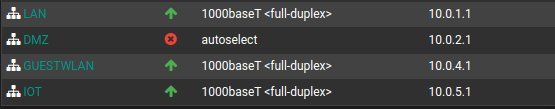

VLAN 1 GW 10.0.1.1

VLAN 30 GW 10.0.4.1

usw ...

Ließ dich auch nochmal im Thema Routing usw. ein bevor du mit VLAN anfängst.

Wenn man in der falschen Stadt ist findet man nun mal Straße und Hausnummer nicht. Und da Fragt man nun mal wer in dieser Stadt könnte es wissen?

de.wikipedia.org/wiki/Gateway_(Informatik)

VLAN 1 GW 10.0.1.1

VLAN 30 GW 10.0.4.1

usw ...

Ließ dich auch nochmal im Thema Routing usw. ein bevor du mit VLAN anfängst.

Ja, so seh ich das auch. Eigentlich dürfte da "gar nichts gehen", zumindest nicht auf Basis der Info's oben.

Ich spekuliere jetzt mal, da die von dir angegebene Adresse die "Standadresse" einer Fritzbox ist.

Schwirrt da irgendwo noch eine Fritzbox rum, die irgendwo angeklemmt ist und daher dein Netz teilweise tut?

Ich spekuliere jetzt mal, da die von dir angegebene Adresse die "Standadresse" einer Fritzbox ist.

Schwirrt da irgendwo noch eine Fritzbox rum, die irgendwo angeklemmt ist und daher dein Netz teilweise tut?

Je nachdem wie du das ganze dann doch zusammen gewürfelt hast mit VLAN oder auch nicht VLAN kann das durchaus passieren wenn man die beiden Netze dann Physikalisch zusammen gelegt hat.

Ändere doch mal die Gateways und aus deinem LAN postest du ein tracert, dort sieht man dann worüber er wirklich ins Internet Routet.

Ändere doch mal die Gateways und aus deinem LAN postest du ein tracert, dort sieht man dann worüber er wirklich ins Internet Routet.

Also irgendwas stimmt doch da bei dir nicht.

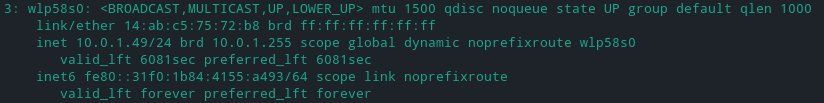

Welche IP hatte der Laptop mit dem du den Trace gemacht hast?

Wenn wir von /24er-Netzen ausgehen, dann müsste dein LAN-Interface die 10.0.1.1 haben und das WAN-Interface eine Adresse aus 192.168.178.0/24.

Irgendwas ist da bei dir ganz wirr. Mach uns doch mal eine Grafik mit den IPs und poste Screenshots von der Konfiguration deiner pfSense. Sonst raten wir uns hier einen Wolf.

Viele Grüße

Welche IP hatte der Laptop mit dem du den Trace gemacht hast?

Wenn wir von /24er-Netzen ausgehen, dann müsste dein LAN-Interface die 10.0.1.1 haben und das WAN-Interface eine Adresse aus 192.168.178.0/24.

Irgendwas ist da bei dir ganz wirr. Mach uns doch mal eine Grafik mit den IPs und poste Screenshots von der Konfiguration deiner pfSense. Sonst raten wir uns hier einen Wolf.

Viele Grüße

Hm, demnach würde ich deuten, dass die PFsense auf der WAN Seite im 192.168.178.x-Band ist, das widerspricht aber deiner Aussage oben, dass die auf der WAN Seite die 192.168.0.20 hat.

Wie du die Bänder "verteilst" ist egal, solange sie sich nicht "überlappen", was du ja durch die Subnet-Maske aus meiner Sicht korrekt gemacht hast.

Aha, eben kommt man der 192.168.178.1 näher.....

Sicher dass das VodafoneKabelModem ein Modem und kein Router ist? Das riecht für mich nach einer Routerkaskade.

Sollte das der Fall sein, musst du dem VodafoneKabelRouter alle Netze bekannt machen die du hinter der PFsense hast und ihm sagen über welche Route er dieses erreicht.

Wie du die Bänder "verteilst" ist egal, solange sie sich nicht "überlappen", was du ja durch die Subnet-Maske aus meiner Sicht korrekt gemacht hast.

Aha, eben kommt man der 192.168.178.1 näher.....

Sicher dass das VodafoneKabelModem ein Modem und kein Router ist? Das riecht für mich nach einer Routerkaskade.

Sollte das der Fall sein, musst du dem VodafoneKabelRouter alle Netze bekannt machen die du hinter der PFsense hast und ihm sagen über welche Route er dieses erreicht.

Vermutlich wieder laienhaft Modem und Router durcheinandergewürfelt was wie immer hier zu Verwirrung führt.

Gehen wir als mal von einer Router Kaskade aus mit doppeltem NAT und keinem nur Modem.

Was dann zu beachten ist steht, wie immer, hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Und genau danach sollte man sich mit der Konfig auch richten !

In der Tat wäre eine wirklich genaue Beschreibung und eine kleine Skizze, wie oben schon zu Recht gefordert, sehr hilfreich bei den verwirrenden Schilderungen um mal Klarheit ins Setup zu bringen...

Gehen wir als mal von einer Router Kaskade aus mit doppeltem NAT und keinem nur Modem.

Was dann zu beachten ist steht, wie immer, hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Und genau danach sollte man sich mit der Konfig auch richten !

In der Tat wäre eine wirklich genaue Beschreibung und eine kleine Skizze, wie oben schon zu Recht gefordert, sehr hilfreich bei den verwirrenden Schilderungen um mal Klarheit ins Setup zu bringen...

Alleine, dass das Gerät eine "private IP Adresse" hat ist ein Indiz dass es ein Router ist.

Eine kurze Google-Recherche bestätigt das (sofern ich das korrekte Gerät erwischt habe):

kabel.vodafone.de/hilfe_und_service/geraete/wlan_kabelrouter_vod ...

kabel.vodafone.de/static/media/KIP_Aufbauanleitung_Station.pdf

Gleich auf der ersten Seite:

Schritt 1: Gerät installieren

Schließe Deinen Kabel-Router in wenigen Schritten an.

Eine kurze Google-Recherche bestätigt das (sofern ich das korrekte Gerät erwischt habe):

kabel.vodafone.de/hilfe_und_service/geraete/wlan_kabelrouter_vod ...

kabel.vodafone.de/static/media/KIP_Aufbauanleitung_Station.pdf

Gleich auf der ersten Seite:

Schritt 1: Gerät installieren

Schließe Deinen Kabel-Router in wenigen Schritten an.

Nicht denken sondern nachdenken !

Damit sagt einen schon der gesunde Menschenverstand das das ein simpler NAT Router und eben kein Modem ist.

Vodafone ist wohl auf den AVM Zug mit aufgesprungen und nutz das .178.0er FritzBox Netz intern wohl um AVM Knechte nicht zu verwirren mit unterschiedlichen IP Adressen ?!

Ein Modem ist immer ein reiner passiver Medienwandler der nicht am IP Paket Forwarding aktiv beteiligt ist. Genau deshalb hätte man bei Verwendung eines reinen Modems auch die öffentliche IP Adresse des Providers direkt am WAN Port der Firewall. Und...dort müsste zudem PPPoE aktiviert sein und die Provider Zugangsdaten wären dann direkt auf der pfSense was bei dir ganz sicher NICHT der Fall ist in so einem Design ! All das hast du sehr wahrscheinlich in der Vodafone Gurke davor eingestellt was dann eben eine Router Kaskade ist und kein Modem !

Siehe dazu auch hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Lesen und verstehen...!

Fazit:

Du hast eine simple Router Kaske mit doppeltem NAT.

Alles was da wichtig und zu beachten ist steht wie bereits gesagt HIER.

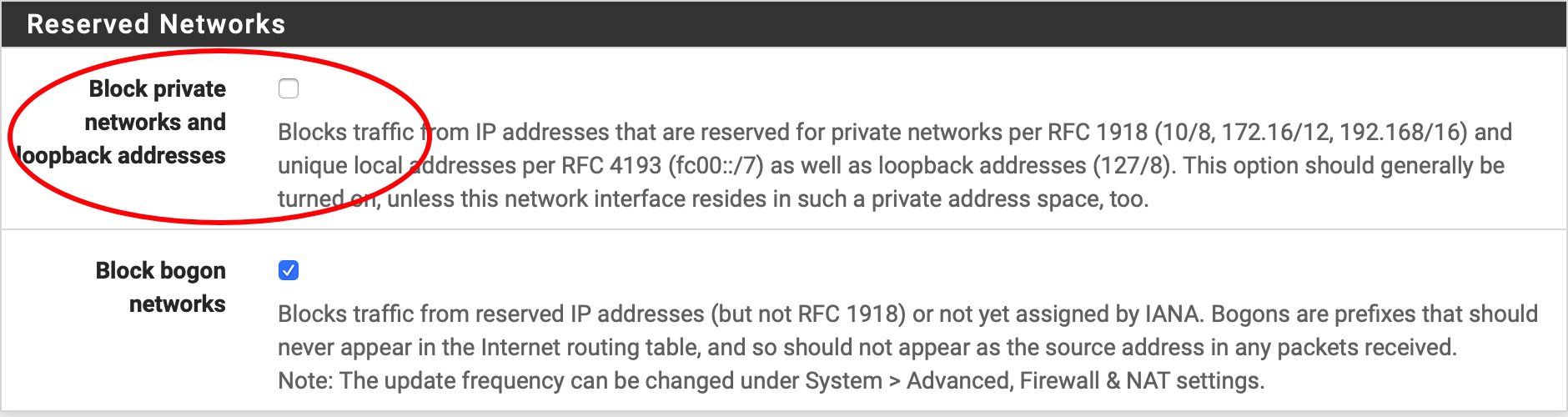

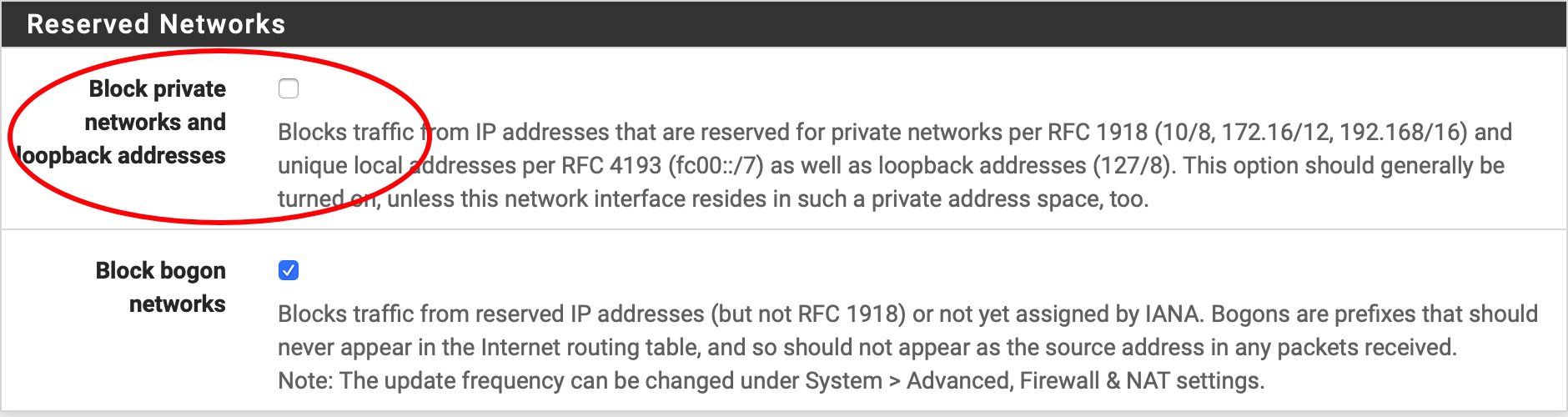

Wichtig ist dann bei einer Kaskade das du immer den Haken zum Filtern der RFC1918 IP Netze am WAN Port entfernst:

Logisch, denn die Koppelnetze sind in der regel allesamt immer RFC 1918 Private IPs:

Logisch, denn die Koppelnetze sind in der regel allesamt immer RFC 1918 Private IPs:

de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

laut Vodafone ist das nur ein Modem: und hat die IP 192.168.178.1

Das ist ja Blödsinn, vergiss was die Vodafone Heinis da sagen, denn die private RFC 1918 IP Adresse spricht ja schon komplett dagegen und das Vodafone im internen Providernetz ausgerechnet eine Massen IP Netzwerk Adresse von den FritzBoxen (AVM) nutzt ist wohl recht utopisch.Damit sagt einen schon der gesunde Menschenverstand das das ein simpler NAT Router und eben kein Modem ist.

Vodafone ist wohl auf den AVM Zug mit aufgesprungen und nutz das .178.0er FritzBox Netz intern wohl um AVM Knechte nicht zu verwirren mit unterschiedlichen IP Adressen ?!

Ein Modem ist immer ein reiner passiver Medienwandler der nicht am IP Paket Forwarding aktiv beteiligt ist. Genau deshalb hätte man bei Verwendung eines reinen Modems auch die öffentliche IP Adresse des Providers direkt am WAN Port der Firewall. Und...dort müsste zudem PPPoE aktiviert sein und die Provider Zugangsdaten wären dann direkt auf der pfSense was bei dir ganz sicher NICHT der Fall ist in so einem Design ! All das hast du sehr wahrscheinlich in der Vodafone Gurke davor eingestellt was dann eben eine Router Kaskade ist und kein Modem !

Siehe dazu auch hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Lesen und verstehen...!

Fazit:

Du hast eine simple Router Kaske mit doppeltem NAT.

Alles was da wichtig und zu beachten ist steht wie bereits gesagt HIER.

Wichtig ist dann bei einer Kaskade das du immer den Haken zum Filtern der RFC1918 IP Netze am WAN Port entfernst:

de.wikipedia.org/wiki/Private_IP-Adresse#Private_Adressbereiche

Du kannst deine Vodafone-Box auch in den Bridge-Modus setzen, dann hast du kein doppeltes NAT mehr.

Was dann die vernüftigste da performanteste Lösung ist...

Also: Jetzt mal ganz von vorne:

1) Für jedes Interface dass deine pfSense hat, bekommt diese eine IP. Egal ob VLAN oder nicht. Diese ist dann zwingend das Gateway für das besagte Netz.

2) Wenn du ein neues Interface anlegst, wird dort standardmäßig JEDER Traffic geblockt, solange du keine Regeln MANUELL angelegt hast.

3) Was aus der pfSense getagged ist, muss auch auf dem verbundenen Switch getagged sein.

4) Es kann pro Port nur ein VLAN untagged sein, aber beliebig viele tagged

Vielleicht versuchst du es mit diesen 4 Punkten nochmal.

VG

1) Für jedes Interface dass deine pfSense hat, bekommt diese eine IP. Egal ob VLAN oder nicht. Diese ist dann zwingend das Gateway für das besagte Netz.

2) Wenn du ein neues Interface anlegst, wird dort standardmäßig JEDER Traffic geblockt, solange du keine Regeln MANUELL angelegt hast.

3) Was aus der pfSense getagged ist, muss auch auf dem verbundenen Switch getagged sein.

4) Es kann pro Port nur ein VLAN untagged sein, aber beliebig viele tagged

Vielleicht versuchst du es mit diesen 4 Punkten nochmal.

VG

Er müsste nur einmal das hiesige Tutorial dazu wirklich einmal lesen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort steht es eigentlich alles haarklein auch für Laien erklärt...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort steht es eigentlich alles haarklein auch für Laien erklärt...

Zitat von @aqui:

Er müsste nur einmal das hiesige Tutorial dazu wirklich einmal lesen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort steht es eigentlich alles haarklein auch für Laien erklärt...

Da gebe ich dir vollkommen recht... Ich wollte nur auf ein paar Punkte besondere Aufmerksamkeit lenken...Er müsste nur einmal das hiesige Tutorial dazu wirklich einmal lesen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dort steht es eigentlich alles haarklein auch für Laien erklärt...

Zitat von @Jellyfish:

dann ist es doch aber richtig wenn Port 1 Tagged ist da dort wiederum die PFsense dran hängt

Da fehlt ja schon die Hälfte der Information. Du musst schon angeben, welches VLAN an welchem Port wie konfiguriert ist (tagged/untagged)dann ist es doch aber richtig wenn Port 1 Tagged ist da dort wiederum die PFsense dran hängt

Beispiel:

VLAN 1 -> Port 1 -> untagged

VLAN 30 -> Port 1 -> tagged

und pro Port darf nur einmal untagged vorkommen.

VLAN konfigurieren - Frage zu Tagged und Untagged

Hilft vielleicht zum Wochenende etwas zu den Tagging Grundlagen... ?!

Wenn das Gateway eine Firewall ist auch prüfen ob das FW Regelwerk das 10.0.4er Netz ins Internet erlaubt ! Zum Check dafür immer das Ping Tool von der Firewall oder Router nutzen und als Absender IP Adresse ihre 10.0.4er Interface IP verwenden !

Traceroute (tracert bei Winblows) und Pathping sind hier wie immer auch deine besten Freunde !

Hilft vielleicht zum Wochenende etwas zu den Tagging Grundlagen... ?!

aber ins Internet kommt er soweit erstmal nicht.

Da fehlt dann immer eine Default Route auf den Internet Provider ! Mit ipconfig die Gateway IP am Client checken !Wenn das Gateway eine Firewall ist auch prüfen ob das FW Regelwerk das 10.0.4er Netz ins Internet erlaubt ! Zum Check dafür immer das Ping Tool von der Firewall oder Router nutzen und als Absender IP Adresse ihre 10.0.4er Interface IP verwenden !

Traceroute (tracert bei Winblows) und Pathping sind hier wie immer auch deine besten Freunde !

es muss einmal Klick machen.

Deshalb immer auf den Router gehen der ins Internet routet, dessen Ping Tool nehmen und als Absender IP seine 10.0.4er Interface IP nehmen und z.B. 8.8.8.8 anpingen.Das sollte dann klappen.

Wenn's nicht mal auf dem Internet Router klappt hast du ein anderes Problem dort.

- Firewall Regel falsch, fehlt oder fehlerhaft

- NAT translated nicht für das 10.0.4er Netz

- DNS IP im 10.0.4er Netz fehlt oder ist falsch. (nslookup Check)

oder besser noch auf 8.8.8.8 legen

Das machen heutzutage nur noch ziemliche Dummies, denn jeder weiss ja mittlerweile das Google davon Surf- und Verhaltensprofile erstellt und weltweit mit Dritten vermarktet. Wenn überhaupt dann eine etwas Datenschutz freundlichere Alternative wieheise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...

Ist aber auch sinnfrei, denn die FW ist ja per Default FW Proxy und deshalb reicht es vollends die lokale FW IP anzugeben was der TO ja auch übergangsweise wohl erstmal macht. Siehe oben "im Gast über die 10.0.4.1".

ACHTUNG:

Dazu sollte man den Firewall DNS Forwarder entsprechend richtig einstellen:

PfSense - web.de wird trotz aktiver "Scheunentor-Regel" blockiert

bedeutet ja das sollte grundlegend stimmen.

Richtig !Aus Layer 3 Routing Sicht ist dann alles OK

die Firewall Regeln hatte ich wie gesagt auf Any Any gesetzt

Gilt das auch für das Firewall Interface was das 10.0.4er Netzwerk bedient ?? VLAN Interface ??Leider gibst du oben NICHT an für welches Interface das gilt. Vermutung ist das du die Any Regel auf dem falschen Interface gesetzt hast ?!

Hast du einmal ins Firewall Log gesehen ??

Dort ggf. die reverse Ansicht aktivieren, dann siehst du die aktuellen Filter Meldungen gleich immer oben in der ersten Zeile.

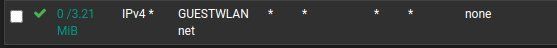

im Gast über die 10.0.4.1

Ooops... Warum das denn ?? Willst du deinen Gästen das Malware und Werbe Filtern vorenthalten ??Aber egal über die 10.0.4.1 gehts natürlich auch nur dann eben ohne Filter. Sinnvoller wäre es ja allen Teilnehmern den PiHole als DNS zu geben..

Nur nochmal zur Übersicht. So sähe dein Design dann aus. Etwas andere VLAN IDs was aber nur kosmetisch ist.

Zitat von @aqui:

heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...

oder besser noch auf 8.8.8.8 legen

Das machen heutzutage nur noch ziemliche Dummies, denn jeder weiss ja mittlerweile das Google davon Surf- und Verhaltensprofile erstellt und weltweit mit Dritten vermarktet. Wenn überhaupt dann eine etwas Datenschutz freundlichere Alternative wieheise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...

Natürlich nur zum Testen .. ;)

Dort kann dann nur eine Firewall Regel fehlen. Anders ist das nicht zu erklären.

Was sagt denn das Firewall Log ?

Im Zweifel einen Werksreset auf der pfSense und dann Schritt für Schritt nochmal alles neu aufsetzen. Irgendwo hast du im Setup einen Fehler gemacht.

Bedenke nochmals das die Firewall Regel auf dem VLAN Interface und NICHT auf dem physischen Interface gemacht werden MUSS !!

Was sagt denn das Firewall Log ?

Im Zweifel einen Werksreset auf der pfSense und dann Schritt für Schritt nochmal alles neu aufsetzen. Irgendwo hast du im Setup einen Fehler gemacht.

Bedenke nochmals das die Firewall Regel auf dem VLAN Interface und NICHT auf dem physischen Interface gemacht werden MUSS !!

okay da haben mir noch die Routen in den beiden Netzwerken gefehlt,

Sorry, das ist Quatsch ! Statische "Routen" brauchst du nicht. Du meinst sicher die "Firewall Regeln" denn solche sind das die du oben gepostet hast keine Routen.Aber egal, wenns es jetzt rennt ist ja alles OK !

nur noch das er den PiHole nicht erkennen mag,

Auch das ist doch kinderleicht... (und hast du oben schon intuitiv richtig gemacht)- Im DHCP Server der pfSense gibts du allen Endgeräten immer die IP Adresse des Pi Hole als primären DNS Server.

- PiHole stellst du in seinem Setup GUI den DNS Weiterleitungshost auf die lokale IP Adresse der pfSense in dem FW Segment indem sich der PiHole befindet !

- Fertisch, das wars

Dann genau dein obiges korrektes Regelwerk fürs DNS was verhindert das User den PiHole umgehen.

Also alles intuitiv richtig gemacht !

Case closed ! Bitte dann

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !