VLAN, tagged, untagged Grundverständnis, Netgear GS724T v2

Olá und guten Abend,

Unsere Firma betriebt zur Zeit drei eigenständige Netze bei uns im Haus.

Intranet -> jede Etage

VoIP intern (eigene PBX) -> Etage 1

VoIP extern (hostet PBX) -> jede Etage

Weiterhin sind wir auf unseren 5 Etagen immer mit zwei Leitungen pro Etage angebunden (redundant).

Leider nutzen wir aber diese Redundanz nicht.

Aus Altlasten, Sparmaßnahmen und anderen Problemen ist die eine Leitung für Internet und die andere für hostet VoIP.

Nun möchten wir die drei Netze zusammenlegen per VLAN und die Switche per Trunk und STP zusammen knoten. Klingt gut – iss aber nicht so…

Man hat mir dazu 5 Netgear GS724T Smartswitche gegeben die preiswert und managebar sind aber auch VLAN (IEEE 802.1Q sowie Port-Based) unterstützen.

Dummerweise habe ich aber unterschiedliche Hardware Versionen (GS724Tv2, GS724Tv3)...

Mein Problem beginnt aber eher beim Verständnis VLAN.

Laut Wikipedia und Google ist:

ein tagged Port am Switch, ein Port der IP Pakete+VLAN ID heraus gibt. Nur Hardware die die VLAN ID lesen kann – kann das auswerten.

ein untagged Port, ein Port der die Arbeit schon im Switch erledigt und dann wieder „normales“ LAN heraus gibt.

Gedanklich kann man also mit untagged Ports aus einem Switch mehrere machen bzw. Netze abgrenzen. Oder?

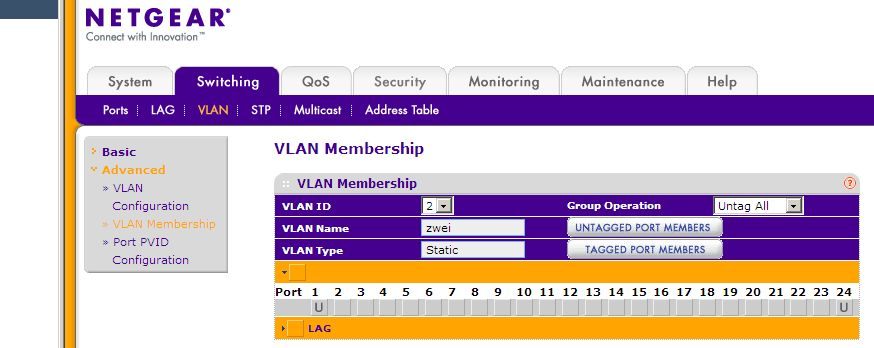

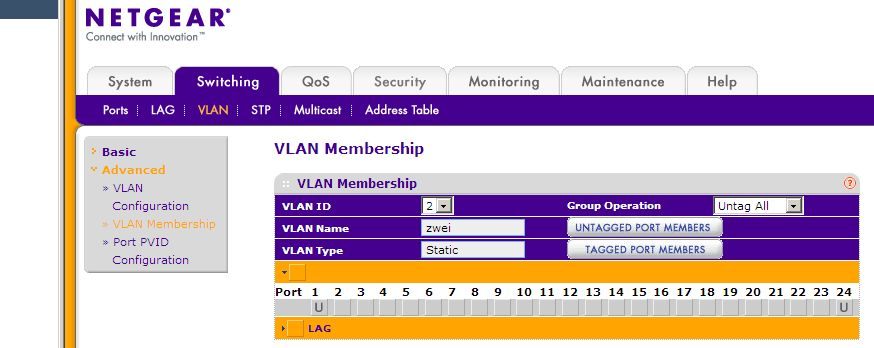

Ich möchte jetzt Port 1 und 24 zusammen in einem Netz haben.

VLAN ID 2 auf Port 1 und 24 – beide untaged, da vorn und hinten dumme IT dranhängt.

Theoretisch ist das doch eine Abgrenzung zu den anderen Ports?! Leider geht das aber so nicht.

Am Port 1 habe ich unser Intranet am Port 24 kommt nix mehr raus..

Ideen Vorschläge?

Unsere Firma betriebt zur Zeit drei eigenständige Netze bei uns im Haus.

Intranet -> jede Etage

VoIP intern (eigene PBX) -> Etage 1

VoIP extern (hostet PBX) -> jede Etage

Weiterhin sind wir auf unseren 5 Etagen immer mit zwei Leitungen pro Etage angebunden (redundant).

Leider nutzen wir aber diese Redundanz nicht.

Aus Altlasten, Sparmaßnahmen und anderen Problemen ist die eine Leitung für Internet und die andere für hostet VoIP.

Nun möchten wir die drei Netze zusammenlegen per VLAN und die Switche per Trunk und STP zusammen knoten. Klingt gut – iss aber nicht so…

Man hat mir dazu 5 Netgear GS724T Smartswitche gegeben die preiswert und managebar sind aber auch VLAN (IEEE 802.1Q sowie Port-Based) unterstützen.

Dummerweise habe ich aber unterschiedliche Hardware Versionen (GS724Tv2, GS724Tv3)...

Mein Problem beginnt aber eher beim Verständnis VLAN.

Laut Wikipedia und Google ist:

ein tagged Port am Switch, ein Port der IP Pakete+VLAN ID heraus gibt. Nur Hardware die die VLAN ID lesen kann – kann das auswerten.

ein untagged Port, ein Port der die Arbeit schon im Switch erledigt und dann wieder „normales“ LAN heraus gibt.

Gedanklich kann man also mit untagged Ports aus einem Switch mehrere machen bzw. Netze abgrenzen. Oder?

Ich möchte jetzt Port 1 und 24 zusammen in einem Netz haben.

VLAN ID 2 auf Port 1 und 24 – beide untaged, da vorn und hinten dumme IT dranhängt.

Theoretisch ist das doch eine Abgrenzung zu den anderen Ports?! Leider geht das aber so nicht.

Am Port 1 habe ich unser Intranet am Port 24 kommt nix mehr raus..

Ideen Vorschläge?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 136667

Url: https://administrator.de/forum/vlan-tagged-untagged-grundverstaendnis-netgear-gs724t-v2-136667.html

Ausgedruckt am: 02.08.2025 um 13:08 Uhr

7 Kommentare

Neuester Kommentar

Gedanklich kann man also mit untagged Ports aus einem Switch mehrere machen bzw. Netze abgrenzen. Oder?

Wenn du es so sehen willst, ja.

Theoretisch ist das doch eine Abgrenzung zu den anderen Ports?!

Theoretisch so richtig.

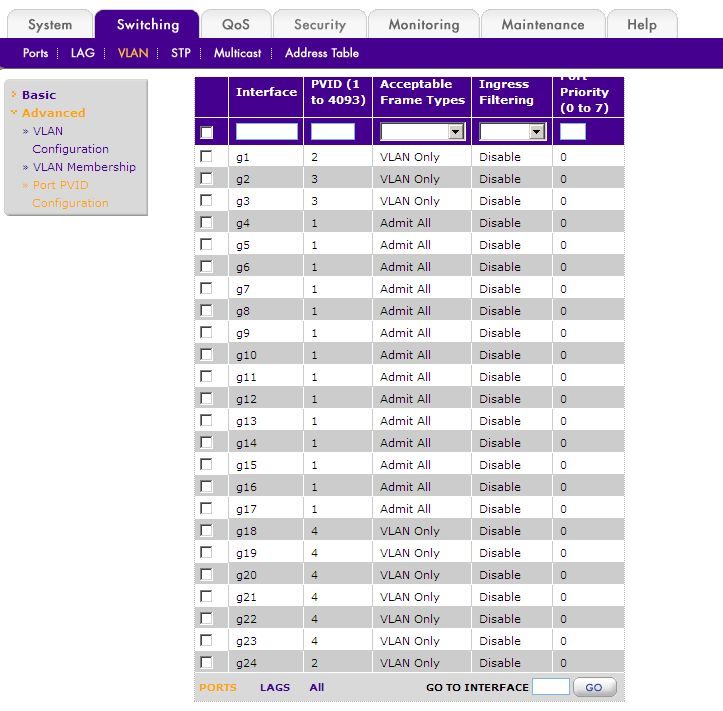

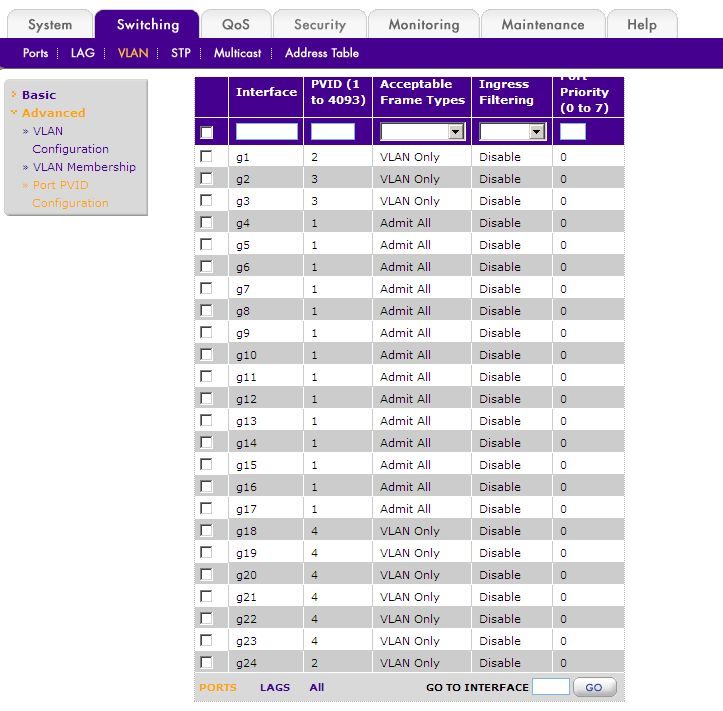

Laut deinem 2. Screenshot hast du aber den Pakettyp für die Ports auf "VLAN Only" gestellt, das schließt aber Untagged aus.

Entweder stellst du da "Admit all" oder "Untaged only" (je nach Hersteller) ein.

Ehrlich gesagt sind alle GUIs zur Konfiguration von VLANs großer Mist.

Wenn ich auf einem HP-Switch dein Beispiel machen wollte würde ich in der CLI

vlan 2

untag 1,24In der GUI wäre ich zwischenzeitlich durch das Rumgeklicke schon wahnsinnig geworden...

Die Konfigurationsoberfläche erinnert mich sehr an die HP 1700er Serie (wird wahrscheinlich ähnliche Hardware sein).

Dort habe ich den HP-Support mit der Frage nach einer Erklärung der witzlosen "Ingress filtering" Option auch ans Limit getrieben

Hallo!

Ich habe ebenfalls ein paar GS724T am laufen und gebe hier mal meinen Senf dazu:

1.) Tagged oder Untagged beschreibt - wie du richtig erkannt hast - ob dem IP-Paket das zugehörige VLAN mitgegebn wird oder nicht. Falls also am Port ein Rechner dranhängt, ist für Dich nur Untagged brauchbar!

2.) Netgear unterscheidet in VLAN und PVID

Der Port 1 kann also Mitglied in mehreren VLANs sein (stellst Du im oberen Screenshot ein)

Der Port 1 kann aber nur eine PVID haben. (steht für Port VLAN ID)

Ein Beispiel:

PORT 1: Mitglied in VLAN 100 und VLAN 110 --> PVID VLAN 100 (tagged)

PORT 2: Mitglied in VLAN 100 --> PVID VLAN 100 (untagged)

PORT 24: Mitgliled in VLAN 110 --> PVID VLAN 110 (untagged)

das ermöglicht folgenden Traffic:

Port1 <--> Port 2

Port 1 <--> Port 24

Wenn Du nun Port 1 einen anderen Switch hängst, dann kriegt der durch TAGGED mit, aus welchem VLAN der Traffic stammt. Daher kannst du eine ähnliche Konfiguration am 2. Smart Switch herstellen und dort sicherstellen, dass der 2. Smart Switch weiss, aus welchem VLAN der Traffic ursprünglich stammte.

Hoffe, Du kannst damit etwas anfangen.

lg

Edi

ps: was heisst da

Ich habe ebenfalls ein paar GS724T am laufen und gebe hier mal meinen Senf dazu:

1.) Tagged oder Untagged beschreibt - wie du richtig erkannt hast - ob dem IP-Paket das zugehörige VLAN mitgegebn wird oder nicht. Falls also am Port ein Rechner dranhängt, ist für Dich nur Untagged brauchbar!

2.) Netgear unterscheidet in VLAN und PVID

Der Port 1 kann also Mitglied in mehreren VLANs sein (stellst Du im oberen Screenshot ein)

Der Port 1 kann aber nur eine PVID haben. (steht für Port VLAN ID)

Ein Beispiel:

PORT 1: Mitglied in VLAN 100 und VLAN 110 --> PVID VLAN 100 (tagged)

PORT 2: Mitglied in VLAN 100 --> PVID VLAN 100 (untagged)

PORT 24: Mitgliled in VLAN 110 --> PVID VLAN 110 (untagged)

das ermöglicht folgenden Traffic:

Port1 <--> Port 2

Port 1 <--> Port 24

Wenn Du nun Port 1 einen anderen Switch hängst, dann kriegt der durch TAGGED mit, aus welchem VLAN der Traffic stammt. Daher kannst du eine ähnliche Konfiguration am 2. Smart Switch herstellen und dort sicherstellen, dass der 2. Smart Switch weiss, aus welchem VLAN der Traffic ursprünglich stammte.

Hoffe, Du kannst damit etwas anfangen.

lg

Edi

ps: was heisst da

Die SmartSwitches haben leider keine GUI....

hab ich da etwas überlesen? GS724T hat definitiv eine GUI (die imho nicht so schlecht ist, wie dog meint - vorausgesetzt, man ist ein visueller Typ...

Hallo!

Kannst auch gerne einen neuen Beitrag aufmachen, ist sicher sinniger als PM, da Zweitmeinungen nie verkehrt sein können...

@ Trunking und STP:

Trunking bei Netgear hat nichts mit VLAN zu tun, sondern beschreibt bei denen nur das Bündeln von bis zu 4 Leitungen zu einer "Megaleitung".

Ausfallssicherheit bekommt man dadurch in jedem fall zusammen. Die frage ist allerdings, wie wahrscheinlich es ist, dass eine von zwei Leitungen kaputt wird...

verrosten wird sie ja nicht und ohne mechanische Einwirkung wird da auch wenig kaputt werden...

STP ist Spanning Tree und verhindert nur, dass du einen Overflow zusammen bekommst, wenn dir jemand einen Loop steckt.

was zufriedenheit betrifft: mir kacken manche der Switches unregelmäßig ab (zum Glück sehr selten, ca. 2 mal pro Jahr...)

Ansonsten lassen sie sich per SNMP auslesen, der Broadcastfilter läuft gut, der Preis ist sensationell (ich hab mir auch ein paar GS748T geholt, da geht wenig drüber um diesen Preis!!!), die Administrierbarkeit über das Netgeartool "smarwizard discovery" ist zufriedenstellend...

um diesen Preis einen Smart Switch mit Spanning Tree zu bekommen ist ja quasi unmöglich. (ausser jemand weiss einen).

Einziges Manko: IEEE 802.1X funktioniert nicht, daher kannst Du dir auch einen Radius aufzeichnen...

lg

Kannst auch gerne einen neuen Beitrag aufmachen, ist sicher sinniger als PM, da Zweitmeinungen nie verkehrt sein können...

@ Trunking und STP:

Trunking bei Netgear hat nichts mit VLAN zu tun, sondern beschreibt bei denen nur das Bündeln von bis zu 4 Leitungen zu einer "Megaleitung".

Ausfallssicherheit bekommt man dadurch in jedem fall zusammen. Die frage ist allerdings, wie wahrscheinlich es ist, dass eine von zwei Leitungen kaputt wird...

verrosten wird sie ja nicht und ohne mechanische Einwirkung wird da auch wenig kaputt werden...

STP ist Spanning Tree und verhindert nur, dass du einen Overflow zusammen bekommst, wenn dir jemand einen Loop steckt.

was zufriedenheit betrifft: mir kacken manche der Switches unregelmäßig ab (zum Glück sehr selten, ca. 2 mal pro Jahr...)

Ansonsten lassen sie sich per SNMP auslesen, der Broadcastfilter läuft gut, der Preis ist sensationell (ich hab mir auch ein paar GS748T geholt, da geht wenig drüber um diesen Preis!!!), die Administrierbarkeit über das Netgeartool "smarwizard discovery" ist zufriedenstellend...

um diesen Preis einen Smart Switch mit Spanning Tree zu bekommen ist ja quasi unmöglich. (ausser jemand weiss einen).

Einziges Manko: IEEE 802.1X funktioniert nicht, daher kannst Du dir auch einen Radius aufzeichnen...

lg

Falls diesen Beitrag mal jemand wieder ausgräbt:

Da ich nach 2 Jahren hier im Forum immer wieder ähnliche grundsätzliche Fragen hier rund um das Thema VLANs beantwortet habe, habe ich nun eine Artikelserie auf meinem Blog geschrieben...

der entsprechende Artikel zu dieser Frage hier wäre:

schulnetz.info/vlan-teil2-woher-weiss-mein-netzwerk-aus-welchem- ...

lg

Edi

Da ich nach 2 Jahren hier im Forum immer wieder ähnliche grundsätzliche Fragen hier rund um das Thema VLANs beantwortet habe, habe ich nun eine Artikelserie auf meinem Blog geschrieben...

der entsprechende Artikel zu dieser Frage hier wäre:

schulnetz.info/vlan-teil2-woher-weiss-mein-netzwerk-aus-welchem- ...

lg

Edi

Auch hier im Forum und extern gibt es zwischenzeitlich diverse Tutorials zum Thema VLAN:

heise.de/netze/VLAN-Virtuelles-LAN--/artikel/77832

bzw.

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

und

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern mit einem Praxis Beispiel.

Für eine dynamische VLAN Vergabe an Clients auf einem 802.1x fähigen Switch:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

heise.de/netze/VLAN-Virtuelles-LAN--/artikel/77832

bzw.

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

und

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern mit einem Praxis Beispiel.

Für eine dynamische VLAN Vergabe an Clients auf einem 802.1x fähigen Switch:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch