VoIP via Zoiper App über Synology OpenVPN Server

Hallo Zusammen.

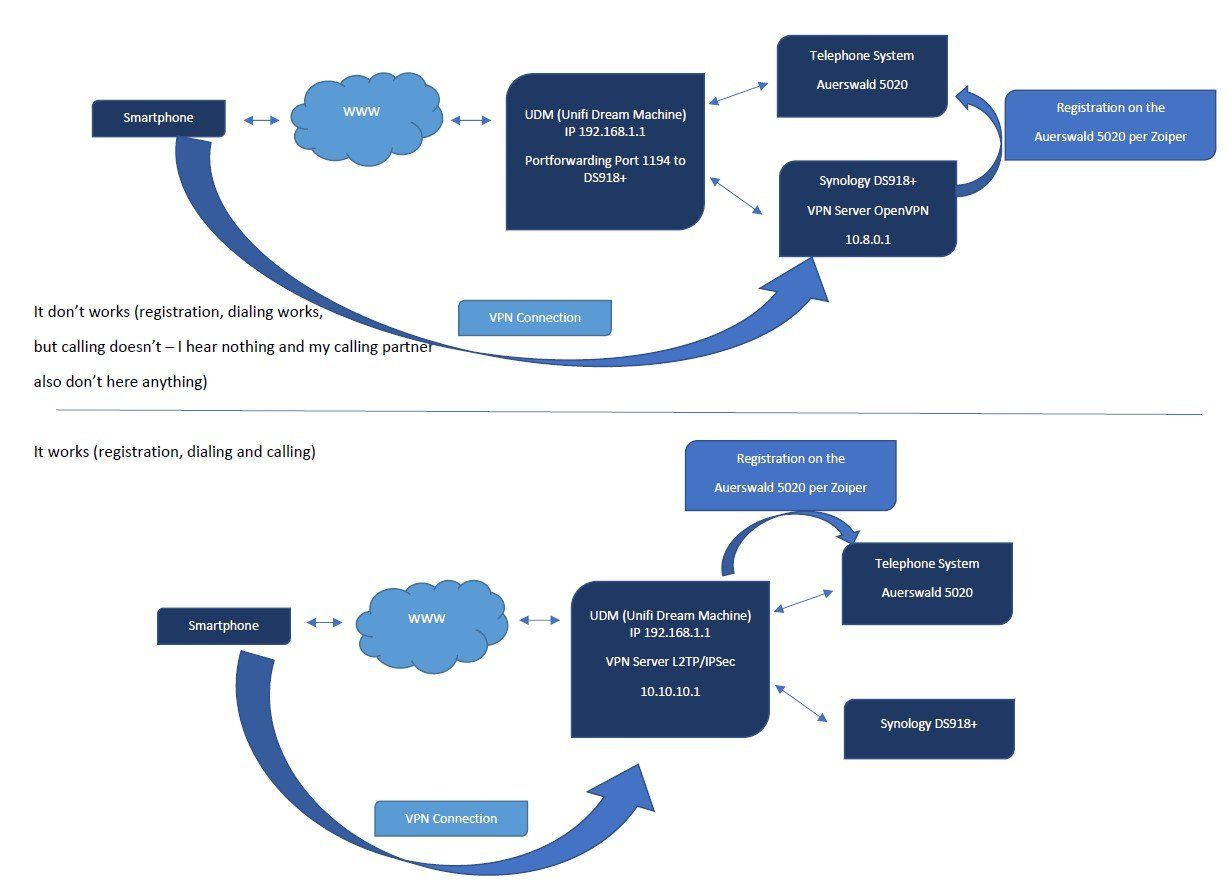

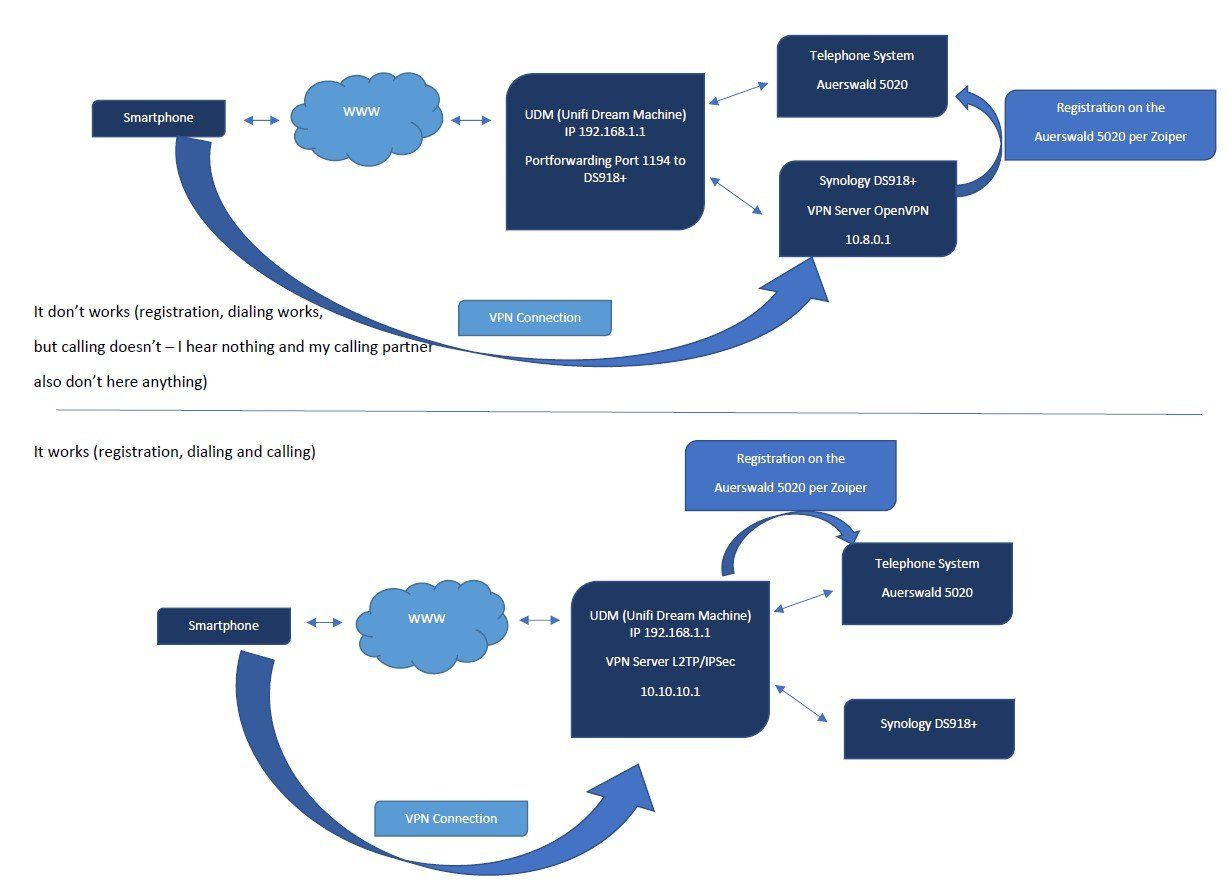

Ich hoffe ihr könnt mir helfen. Folgende Konfiguration habe ich:

UDM als Router und Gateway - dahinter eine Telefonanlage und eine Synology DS918+.

Auf der Synology läuft ein OpenVPN Server. Die Portweiterleitung an der UDM (Port 1194) auf die Synology ist eingerichtet und funktioniert soweit. Ich kann mich mit der SIP App Zoiper Pro, bei aktivem OpenVPN an der Telefonanlage anmelden und auch wählen bzw. anwählen. Was allerdings nicht funktioniert ist die Sprachübertragung.

Wenn ich jedoch den L2TP VPN Server direkt auf der UDM aktiviere funktioniert alles, auch die Sprachübertragung.

Ich würde aber gern OpenVPN auf der DS918+ nutzen und darüber telefonieren. Was mache ich falsch?

Danke für eure Hilfe.

Ronny

Ich hoffe ihr könnt mir helfen. Folgende Konfiguration habe ich:

UDM als Router und Gateway - dahinter eine Telefonanlage und eine Synology DS918+.

Auf der Synology läuft ein OpenVPN Server. Die Portweiterleitung an der UDM (Port 1194) auf die Synology ist eingerichtet und funktioniert soweit. Ich kann mich mit der SIP App Zoiper Pro, bei aktivem OpenVPN an der Telefonanlage anmelden und auch wählen bzw. anwählen. Was allerdings nicht funktioniert ist die Sprachübertragung.

Wenn ich jedoch den L2TP VPN Server direkt auf der UDM aktiviere funktioniert alles, auch die Sprachübertragung.

Ich würde aber gern OpenVPN auf der DS918+ nutzen und darüber telefonieren. Was mache ich falsch?

Danke für eure Hilfe.

Ronny

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 649504

Url: https://administrator.de/forum/voip-via-zoiper-app-ueber-synology-openvpn-server-649504.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

15 Kommentare

Neuester Kommentar

Was allerdings nicht funktioniert ist die Sprachübertragung.

Kann es sein das du bei OpenVPN fälschlicherweise NAT/Masquerading (IP Adress Translation) im Tunnel aktiviert hast ??Das ist zu 99% der Fehler den Anfänger oft beim OpenVPN Setup machen und dann scheitert das RTP Protokoll (das transportiert die reinen Sprachdaten !) am NAT, denn es nutzt dynamische UDP Ports die das NAT Gateway nicht überwinden können, was dann im Blocken der Sprachdaten oder nur einseitigen Hören der Sprachdaten resultiert. Ein klassischer Fehler bei VoIP.

Es ist völlig sinnfrei und aus den o.g. Gründen auch kontraproduktiv im eigenen Netzwerk intern NAT zu machen bei OpenVPN aber viele Anleitungen beschreiben das fälschlicherweise so.

Leider warst du ja nicht in der Lage einmal deine OpenVPN Server Config hier zu posten, denn die zeigt eindeutig ob NAT gemacht wird oder nicht. Siehe dazu auch das hiesige OpenVPN Tutorial:

Merkzettel: VPN Installation mit OpenVPN

L2TP macht generell kein NAT im Tunnel und das zeigt zu 98% das das NAT im OVPN Tunnel hier dein Problem ist !

Schalte das ab, dann wird es auch mit OVPN sofort fehlerlos klappen !

Code Tags Formatierungen in den Beiträgen hätten hier geholfen.

Ob Masquerading gemacht wird zeigen dir die IP Tables Settings mit iptables -S Wichtig ist hier das Tunnel Interface /dev/tun

Ob Masquerading gemacht wird zeigen dir die IP Tables Settings mit iptables -S Wichtig ist hier das Tunnel Interface /dev/tun

Moin Moin,

ich hab genau das gleiche Problem.

- Habe eine Fritz Box als Router (192.168.22.254)

- dahinter eine Synology DS (192.168.22.4) mit Open VPN Server (10.8.0.0)

- Agfeo Telefonanlage (192.168.22.240)

Habe in der Fritz Box eine Portweiterleitung für OpenVPN auf die Synology DS eingerichtet und eine statische Route

Netzwerk: 10.8.0.0

Subnetzmaske 255.255.255.0

Gateway: 192.168.22.4 eingerichtet.

Habe einen Laptop per Open VPN angebunden um von Zuhause aus zu arbeiten.

Zugriff auf Daten usw. funktioniert wunderbar.

Wenn mich jemand anruft funktioniert Sprechen und Hören in beide Richtungen.

Wenn Ich raustelefoniere, kann ich den angerufenen nicht hören.

Die Software meldet: "Kein ankommender Sprechweg!"

Ich versuche mich grad in das Thema OpenVpn weiter einzuarbeiten und die Masquerade Geschichte zu überprüfen.

Leider kann ich in der OpenVPN Aplication auf dem Synology DS nur wenig Dinge einstellen.

Diese Einstellung befindet sich doch in der Serverkonfiguration und nicht in der Clientkonfiguration, oder?

Ich hab es schon hinbekommen mich als Administrator mit putty über Telnet zu verbinden und die openvpn.conf ausfindig zu machen. Leider wir mir der Zugriff zum Ändern nicht gewährt.

Kann mir evtl. jemand den entscheidenden Hinweis geben, wo ich weiter suche muss oder was ich einstellen muss.

Ich gelobe auch mich weiter in das Thema OpenVPN einzuarbeiten. Dann werden wir wahrscheinlich auch eine eigene Appliance nutzen. Aber jetzt auf die schnelle wäre etwas Hilfestellung super.

Schon einmal Danke im Voraus.

ich hab genau das gleiche Problem.

- Habe eine Fritz Box als Router (192.168.22.254)

- dahinter eine Synology DS (192.168.22.4) mit Open VPN Server (10.8.0.0)

- Agfeo Telefonanlage (192.168.22.240)

Habe in der Fritz Box eine Portweiterleitung für OpenVPN auf die Synology DS eingerichtet und eine statische Route

Netzwerk: 10.8.0.0

Subnetzmaske 255.255.255.0

Gateway: 192.168.22.4 eingerichtet.

Habe einen Laptop per Open VPN angebunden um von Zuhause aus zu arbeiten.

Zugriff auf Daten usw. funktioniert wunderbar.

Wenn mich jemand anruft funktioniert Sprechen und Hören in beide Richtungen.

Wenn Ich raustelefoniere, kann ich den angerufenen nicht hören.

Die Software meldet: "Kein ankommender Sprechweg!"

Ich versuche mich grad in das Thema OpenVpn weiter einzuarbeiten und die Masquerade Geschichte zu überprüfen.

Leider kann ich in der OpenVPN Aplication auf dem Synology DS nur wenig Dinge einstellen.

Diese Einstellung befindet sich doch in der Serverkonfiguration und nicht in der Clientkonfiguration, oder?

Ich hab es schon hinbekommen mich als Administrator mit putty über Telnet zu verbinden und die openvpn.conf ausfindig zu machen. Leider wir mir der Zugriff zum Ändern nicht gewährt.

Kann mir evtl. jemand den entscheidenden Hinweis geben, wo ich weiter suche muss oder was ich einstellen muss.

Ich gelobe auch mich weiter in das Thema OpenVPN einzuarbeiten. Dann werden wir wahrscheinlich auch eine eigene Appliance nutzen. Aber jetzt auf die schnelle wäre etwas Hilfestellung super.

Schon einmal Danke im Voraus.

Das Problem ist das die OpenVPN Implementationen auf den NAS Systemen meist immer ein NAT/Masquerading im Tunnel machen. Das ist dann der Tod für die Voice Daten die per RTP Protokoll transportiert werden.

RTP nutzt beim Aufbau der Verbindung dynamische, also zufällige, UDP Ports. Für die NAT Firewall im Tunnel sind diese eingehenden UDP Ports von außen mit diesen unbekannten (da zufälligen) Portnummern nun aber Angriffe, da es dazu in der NAT Session Tabelle der outbound Sessions kein entsprechendes Pendant gibt. Folglich also droppt die NAT Firewall dann wie erwartet diese eingehenden UDP Ports mit genau dem Effekt den du oben beschreibst !

Fazit:

Wenn du Glück hast supportet die OpenVPN App auf dem NAS das Abschalten von NAT im Tunnel, was das Problem dann sofort lösen würde. (Siehe dazu auch OpenVPN Tutorial und weiterführende Links dort.

Wenn das auf deinem NAS nicht supportet ist bleibt dir nur der Zugriff über die Shell mit SSH (PuTTY) und die manuelle Anpassung der OpenVPN Konfig Datei auf dem NAS, was das Problem dann auch sofort löst.

Was in deinem Falle vollkommen unverständlich ist, ist die Tatsache warum du so einen eigentlich überflüssigen Unsinn mit OpenVPN hast wenn du eine FritzBox besitzt die selber ja VPN Zugang supportet und das ganz ohne diese NAT Problematik.

Realisiere den VPN Zugang über die FritzBox und gut iss....

Dein OpenVPN Design ist so oder so sehr problematisch, denn mit dem Port Forwarding leitest du durch dieses Loch in der FB Firewall vollkommen ungeschützten Internet Traffic in dein internes LAN. Und das dann auch noch auf ein so zentrales, schützenswertes Gerät wie ein NAS.

Für verantwortungsvolle Netzwerker ein absolutes NoGo und in vielen Firmen ein Kündigungsgrund.

VPNs gehören immer in die Peripherie wie Router oder Firewall !

Fazit:

Warum einfach machen wenn es umständlich auch geht...?! Nutze das VPN der FB und dein Problem ist gelöst !

RTP nutzt beim Aufbau der Verbindung dynamische, also zufällige, UDP Ports. Für die NAT Firewall im Tunnel sind diese eingehenden UDP Ports von außen mit diesen unbekannten (da zufälligen) Portnummern nun aber Angriffe, da es dazu in der NAT Session Tabelle der outbound Sessions kein entsprechendes Pendant gibt. Folglich also droppt die NAT Firewall dann wie erwartet diese eingehenden UDP Ports mit genau dem Effekt den du oben beschreibst !

Fazit:

Wenn du Glück hast supportet die OpenVPN App auf dem NAS das Abschalten von NAT im Tunnel, was das Problem dann sofort lösen würde. (Siehe dazu auch OpenVPN Tutorial und weiterführende Links dort.

Wenn das auf deinem NAS nicht supportet ist bleibt dir nur der Zugriff über die Shell mit SSH (PuTTY) und die manuelle Anpassung der OpenVPN Konfig Datei auf dem NAS, was das Problem dann auch sofort löst.

Was in deinem Falle vollkommen unverständlich ist, ist die Tatsache warum du so einen eigentlich überflüssigen Unsinn mit OpenVPN hast wenn du eine FritzBox besitzt die selber ja VPN Zugang supportet und das ganz ohne diese NAT Problematik.

Realisiere den VPN Zugang über die FritzBox und gut iss....

Dein OpenVPN Design ist so oder so sehr problematisch, denn mit dem Port Forwarding leitest du durch dieses Loch in der FB Firewall vollkommen ungeschützten Internet Traffic in dein internes LAN. Und das dann auch noch auf ein so zentrales, schützenswertes Gerät wie ein NAS.

Für verantwortungsvolle Netzwerker ein absolutes NoGo und in vielen Firmen ein Kündigungsgrund.

VPNs gehören immer in die Peripherie wie Router oder Firewall !

Fazit:

Warum einfach machen wenn es umständlich auch geht...?! Nutze das VPN der FB und dein Problem ist gelöst !

Bei mir hat es dann mit folgenden Einstellungen im Zoiper geklappt:

Trick sind die Keepalives die den Port der NAT Firewall offenhalten. Auch ein Aktivieren von STUN löst das Problem.Mittlerweile übernimmt bei mir aber eine OpnSense Firewall das VPN

Sehr vernünftig !! 👍Damit kann man dann sogar die onboard Clients nutzen in allen Betriebssystemen und Geräten !

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Scheitern am IPsec VPN mit MikroTik

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Wie gesagt....all das kann die FB aber selber mit ihrem VPN auch.

Das Problem mit dem VPN der FritzBox ist, dass es nicht mit Internetaschlüssen mit IPv6 funktioniert. Die DS macht im Moment nix anderes als OpenVPN.

Hatte ja schon geschrieben, dass sich da etwas ändert und wir demnächst eine eigene Appliance nutzen werden.

Vielen Dank schon mal für die Antworten.

Über die App kann man NAT im Tunnel nicht abschalten.

Könnt ihr mir evtl. den/die Befehle verraten, wie ich das in OpenVPN über Putty deaktivieren kann?

Hatte ja schon geschrieben, dass sich da etwas ändert und wir demnächst eine eigene Appliance nutzen werden.

Vielen Dank schon mal für die Antworten.

Über die App kann man NAT im Tunnel nicht abschalten.

Könnt ihr mir evtl. den/die Befehle verraten, wie ich das in OpenVPN über Putty deaktivieren kann?

Ich hab mich mit Putty eingewählt und mit dem Befehl

iptables-t nat -L -n -v von hier superuser.com/questions/974327/disable-nat-in-openvpn

folgende Infos bekommen:

Chain PREROUTING (policy ACCEPT 1907K packets, 336M bytes)

pkts bytes target prot opt in out source destination

Chain INPUT (policy ACCEPT 1750K packets, 328M bytes)

pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 42594 packets, 6761K bytes)

pkts bytes target prot opt in out source destination

Chain POSTROUTING (policy ACCEPT 42594 packets, 6761K bytes)

pkts bytes target prot opt in out source destination

200K 15M DEFAULT_POSTROUTING all -- * * 0.0.0.0/0 0.0.0.0/0

Chain DEFAULT_POSTROUTING (1 references)

pkts bytes target prot opt in out source destination

0 0 MASQUERADE all -- * * 10.2.0.0/24 0.0.0.0/0

157K 8314K MASQUERADE all -- * * 10.8.0.0/24 0.0.0.0/0

Der unterste Beitrag müsste es wohl sein, oder?

Das müsste ich löschen, oder?

iptables-t nat -L -n -v von hier superuser.com/questions/974327/disable-nat-in-openvpn

folgende Infos bekommen:

Chain PREROUTING (policy ACCEPT 1907K packets, 336M bytes)

pkts bytes target prot opt in out source destination

Chain INPUT (policy ACCEPT 1750K packets, 328M bytes)

pkts bytes target prot opt in out source destination

Chain OUTPUT (policy ACCEPT 42594 packets, 6761K bytes)

pkts bytes target prot opt in out source destination

Chain POSTROUTING (policy ACCEPT 42594 packets, 6761K bytes)

pkts bytes target prot opt in out source destination

200K 15M DEFAULT_POSTROUTING all -- * * 0.0.0.0/0 0.0.0.0/0

Chain DEFAULT_POSTROUTING (1 references)

pkts bytes target prot opt in out source destination

0 0 MASQUERADE all -- * * 10.2.0.0/24 0.0.0.0/0

157K 8314K MASQUERADE all -- * * 10.8.0.0/24 0.0.0.0/0

Der unterste Beitrag müsste es wohl sein, oder?

Das müsste ich löschen, oder?

Hab das Problem gelöst.

Konnte den Eintrag in iptables löschen.

Habe mich hier dran orientiert: cyberciti.biz/faq/how-to-iptables-delete-postrouting-rule/

Danke an alle.

Konnte den Eintrag in iptables löschen.

Habe mich hier dran orientiert: cyberciti.biz/faq/how-to-iptables-delete-postrouting-rule/

Danke an alle.

Bitte dann auch nicht vergessen den Thread hier als erledigt zu markieren !!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?