VPN funktioniert mit Win10 nicht, mit Win 7 schon?

Hallo,

wir haben auf einer virtuellen Maschine MS Server 2012R2 Std. laufen. Ich habe dort die Rolle "Direct Access und VPN" installiert und konfiguriert (nur VPN bereitstellen -> Benutzerdefinierte Konfig -> VPN-Zugriff -> Firewall PPTP freigeschaltet). Dann eine Benutzergruppe "VPN-User" angelegt und eine Netzwerkrichtlinie mit "Zugriff gewähren" für diese Gruppe angelegt. Sonst habe ich alles so gelassen wie vom System vorgeschlagen (z.B. MS-ChAP-v2 und MS-CHAP zur Authentifizierung).

In einer VM habe ich bei mir zu Hause Win 7 Prof. und Win 10 Prof. (alle Clients sind in der Domäne). Mit Win7 funktioniert der VPN-Zugriff ohne Probleme mit Win 10 leider nicht.

Es kommt die Meldung:

Die Remoteverbindung wurde verweigert, weil die angegebene Kombination aus Benutzername und Kennwort nicht erkannt wird oder das ausgewählte Authentifizierungsprotokoll nicht für den RAS-Server zulässig ist.

-> Benutzername und Passwort stimmen aber. Auch habe ich schon die Verbindung gelöscht und neu angelegt. Unter Win 7 läuft mit dem gleichen User alles einwandfrei.

Der VPN-Typ ist auf "Automatisch" gestellt (wie bei Win 7), habe aber auch schon "nur PPTP" probiert. Den Benutzernamen habe ich schon mit und ohne Domäne davor probiert (Domäne\Benutzername).

Eingerichtet habe ich die VPN-Verbindung analog wie bei Win7. Netzwerk- u. Freigabecenter -> Verbindung mit dem Arbeitsplatz herstellen -> Die Internetverbindung VPN verwenden -> Internetadresse eingegeben.

Ich habe auch schon die Firewall bei Win10 deaktiviert. Leider ohne Erfolgt. Ich bin ratlos

Auch bei einem anderen Win10 Client (nicht in einer VM) funktioniert die VPN-Verbindung nicht.

Im Ereignisprotokoll kommen folgende Meldungen:

ID 20221 – Verbindung wird gewählt

ID 20222 – Es wird versucht eine Verbindung herzustellen

ID 20223 – Der Benutzer hat eine Verbindung mit dem RAS-Server hergestellt (die IP passt)

ID 20224 – Die Verbindung mit der RAS-Server wurde vom Benutzer hergestellt

dann kommt wieder ID 20222, 20223, 20224

dann kommt der Fehler ID 20227 – Der Benutzer hat eine Verbindung VPN … gewählt, die Verbindung konnte jedoch nicht hergestellt werden. Ursachencode 691.

Was mache ich falsch? Laut Google soll der Code 961 was mit dem Benutzernamen und Passwort zu tun haben. Aber mit Win 7 geht es ja.

Für ein paar Tipps wäre ich echt dankbar!

Gruß,

Pit

wir haben auf einer virtuellen Maschine MS Server 2012R2 Std. laufen. Ich habe dort die Rolle "Direct Access und VPN" installiert und konfiguriert (nur VPN bereitstellen -> Benutzerdefinierte Konfig -> VPN-Zugriff -> Firewall PPTP freigeschaltet). Dann eine Benutzergruppe "VPN-User" angelegt und eine Netzwerkrichtlinie mit "Zugriff gewähren" für diese Gruppe angelegt. Sonst habe ich alles so gelassen wie vom System vorgeschlagen (z.B. MS-ChAP-v2 und MS-CHAP zur Authentifizierung).

In einer VM habe ich bei mir zu Hause Win 7 Prof. und Win 10 Prof. (alle Clients sind in der Domäne). Mit Win7 funktioniert der VPN-Zugriff ohne Probleme mit Win 10 leider nicht.

Es kommt die Meldung:

Die Remoteverbindung wurde verweigert, weil die angegebene Kombination aus Benutzername und Kennwort nicht erkannt wird oder das ausgewählte Authentifizierungsprotokoll nicht für den RAS-Server zulässig ist.

-> Benutzername und Passwort stimmen aber. Auch habe ich schon die Verbindung gelöscht und neu angelegt. Unter Win 7 läuft mit dem gleichen User alles einwandfrei.

Der VPN-Typ ist auf "Automatisch" gestellt (wie bei Win 7), habe aber auch schon "nur PPTP" probiert. Den Benutzernamen habe ich schon mit und ohne Domäne davor probiert (Domäne\Benutzername).

Eingerichtet habe ich die VPN-Verbindung analog wie bei Win7. Netzwerk- u. Freigabecenter -> Verbindung mit dem Arbeitsplatz herstellen -> Die Internetverbindung VPN verwenden -> Internetadresse eingegeben.

Ich habe auch schon die Firewall bei Win10 deaktiviert. Leider ohne Erfolgt. Ich bin ratlos

Auch bei einem anderen Win10 Client (nicht in einer VM) funktioniert die VPN-Verbindung nicht.

Im Ereignisprotokoll kommen folgende Meldungen:

ID 20221 – Verbindung wird gewählt

ID 20222 – Es wird versucht eine Verbindung herzustellen

ID 20223 – Der Benutzer hat eine Verbindung mit dem RAS-Server hergestellt (die IP passt)

ID 20224 – Die Verbindung mit der RAS-Server wurde vom Benutzer hergestellt

dann kommt wieder ID 20222, 20223, 20224

dann kommt der Fehler ID 20227 – Der Benutzer hat eine Verbindung VPN … gewählt, die Verbindung konnte jedoch nicht hergestellt werden. Ursachencode 691.

Was mache ich falsch? Laut Google soll der Code 961 was mit dem Benutzernamen und Passwort zu tun haben. Aber mit Win 7 geht es ja.

Für ein paar Tipps wäre ich echt dankbar!

Gruß,

Pit

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 314275

Url: https://administrator.de/forum/vpn-funktioniert-mit-win10-nicht-mit-win-7-schon-314275.html

Ausgedruckt am: 18.07.2025 um 22:07 Uhr

11 Kommentare

Neuester Kommentar

oder das ausgewählte Authentifizierungsprotokoll nicht für den RAS-Server zulässig ist.

Du hast den Client im "Auto" Modus laufen !Du musst hier dediziert das PPTP Protokoll wählen. Siehe dieses Tutorial im Kapitel "Client Einstellung"

VPNs einrichten mit PPTP

Nebenbei: Heute noch VPNs mit PPTP zu betreiben ist fahrlässiger Leichtsinn, da das Protokoll als geknackt gilt:

heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.html

Außerdem gehört ein VPN Server niemals auf einen Server (Sicherheit) sondern auf Router oder Firewall !

Beispiele für VPN Einrichtungen findest du hier im Forum.

Moin,

LG, Thomas

Was mache ich falsch?

Du setzt auf eine längst als obsolet befundene Technik. Wie @aqui schreibt, gehört das Gerassel nicht auf eine Windowsbüchse im, sondern auf ein Gerät vor dem LAN.LG, Thomas

Dies schaut auf unserem Router megakompliziert aus.

Ist es aber nicht. Meist ist das mit ein paar Mausklicks erledigt. Guckst du hier:IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Deine PPTP Problematik liegt zu 98%iger Sicherheit an der Win 10 Firewall. Sehr wahrscheinlich deklariert sie das interne virtuelle VPN Interface als öffentliches Netz und blockiert damit jeglichen Traffic.

Wenn du in die Firewall Einstellungen mit erweiterter Eigenschaft gehtst kannst du das entsprechend anpassen.

Das löst das Problem meist sofort.

Abgesehen vom Grundproblem mit PPTP. Du kannst das etwas mildern wenn du mindestens ein 12 stelliges Passwort was KEIN Trivialpasswort ist. Dann kann man auch mit PPTP Sicherheit einigermaßen leben. Ganz sicher wird es aber nie sein wie IPsec.

Alles in allem scheint die Konfiguration am Router und am Client nicht trivial zu sein.

Doch, das ist sie ! Meist mit ein paar Mausklicks erledigt. Sieh dir das o.a. Tutorial an. Mit dem kostenfreien Shrew Client ist das ein Kinderspiel.shrew.net/support/Main_Page

router-forum.de/board-bintec-funkwerk-enterprise-communications/ ...

bzw. allgemein

bfy.tw/7WdC

Ad 1.)

Alles perfekt richtig gemacht !

Ad 2.)

Der NAT Eintrag ist eigentlich Blödsinn. Das ist fehlerhaft wenn der Wizzard das macht. Du musst ja gar kein NAT mehr machen !

Die Ziel IP für deine PPTP Clients ist die öffentliche WAN Port IP des Bintec. Dieser terminiert ja dann aktiv die PPTP Tunnelsession, da er ja selber VPN Server ist.

NAT ist da dann agr nicht mehr im Spiel. Da läuft irgendwas falsch mit dem Wizzard !

Ad 3.)

Auch alles richtig gemacht !

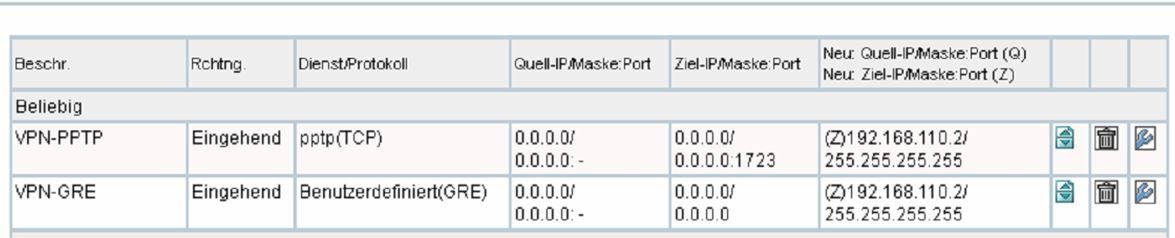

TCP 1723 und das GRE Protokoll (IP Nummer 47) müssen die Router Firewall mit Ziel WAN Port IP passieren dürfen.

Alles perfekt richtig gemacht !

Ad 2.)

Der NAT Eintrag ist eigentlich Blödsinn. Das ist fehlerhaft wenn der Wizzard das macht. Du musst ja gar kein NAT mehr machen !

Die Ziel IP für deine PPTP Clients ist die öffentliche WAN Port IP des Bintec. Dieser terminiert ja dann aktiv die PPTP Tunnelsession, da er ja selber VPN Server ist.

NAT ist da dann agr nicht mehr im Spiel. Da läuft irgendwas falsch mit dem Wizzard !

Ad 3.)

Auch alles richtig gemacht !

TCP 1723 und das GRE Protokoll (IP Nummer 47) müssen die Router Firewall mit Ziel WAN Port IP passieren dürfen.

Ja, das ist richtig ! Die NAT Firewall oder generell NAT blockt ja inbound Connections für die es keine Einträge in der outbound Translation Tabelle gibt.

In so fern ist das natürlich richtig mit dem Port Forwarding. Hier TCP 1723 und GRE für PPTP.

Ist das gleiche Spielchen wie bei allen xDSL und Kabel NAT Routern.

In so fern ist das natürlich richtig mit dem Port Forwarding. Hier TCP 1723 und GRE für PPTP.

Ist das gleiche Spielchen wie bei allen xDSL und Kabel NAT Routern.

Ich komme nur noch nicht auf den Server hinter dem Router/Firewall.

Wie immer klassischer Fehler die lokale Firewall. Da du mit einer anderen Absender IP kommst musst du die customizen entsprechend.Wenn du den Server pingen kannst zeigt das, das Tunnel und Routing sauber arbeiten. Wenn nicht wird ggf. ICMP geblockt:

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Wir kann ich mich an der Domäne anmelden?

Wenn der Rechner nur ein einziges mal an der Domäne angemeldet wurde macht er das nachdem VPN Dialin immer automatisch. Er muss nur einmal, egal wie mit dem DC verbunden sein vorher. Ansonsten den DC statisch in die lmhosts eintragen:XP-Home mit 2 Kabelgebundenen und WLAN PCs

Beim Status der VPN-Verbindung steht: kein Netzwerkzugriff

Kein Netzzugriff auf was ?? Shares ? PPTP Server ? das sagt alles und gar nix steht die Server-IPv4-Adresse mit 192.168.200.254 (das ist die eigentliche Router-IP ohne VLAN)

Das ist irgendwie unverständlich. Beim VPN Client egal ob Client to Site oder Site to Site gibt man ja einen Tunnel Endpoint an. Überlicherweise ist das ja immer eine öffentliche IP wenn man übers öffentliche Internet geht.Endgeräte IPs spielen hier eigentlich keinerlei Rolle insofern ist die Frage etwas verwirrend bzw. nicht klar was du damit sagen willst ?!

Aktuell ist in der Firewall der Eintrag für VPN wie folgt: "Quelle WLAN-Telekom" -> Ziel "Any".

Auch das ist verwirrend.... Es ist ja irgendwie das Fragement einer Regel..nur welche, das ist die große Frage.Generell ist die Einwahl erstmal vollkommen unabhängig von den FW Regeln.

Einzige Ausnahme ist hier natürlich der WAN Port der Firewall !!

Hier gelten folgende Regeln:

- Die öffentliche WAN Port IP der Firewall ist auch der Zielhost des VPN Clients, klar !

- Die Firewall muss TCP 1723 und GRE Protokoll (IP Nr. 47) auf seine WAN IP Port Adresse erlauben !

Anders ist die Sache wenn VOR der eigentlichen Firewall noch ein NAT Router kaskadiert ist !!!

Ist das der Fall sieht das so aus:

- Die öffentliche WAN Port IP des davor kaskadierten Routers ist dann hier der Zielhost des VPN Clients !

- Auf dem NAT Router muss ein Port Forwarding von TCP 1723 und GRE Protokoll (IP Nr. 47) auf die WAN IP Port Adresse der dahinter kaskadierten FW konfiguriert sein !

- Die Firewall muss TCP 1723 und GRE Protokoll (IP Nr. 47) auf seine WAN IP Port Adresse erlauben !

Das sind beide Szenarien. Damit muss eine VPN Einwahl fehlerlos funktionieren !

Da du ja PPTP machst findest du Details dazu auch im PPTP Tutorial:

VPNs einrichten mit PPTP

P.S. Mit win 10 funktioniert der Verbindungsaufbau auch. Aber das Internet geht dann nicht mehr.

Wieder ein klassischer Fehler deinerseits weil du den VPN Client nicht richtig eingerichtet hast !!! Siehe o.a. Tutorial im Kapitel: "Clientkonfig -> Standardgateway für das Remote Netzwerk"