VPN in Subnetz hinter Router

Hallo an alle,

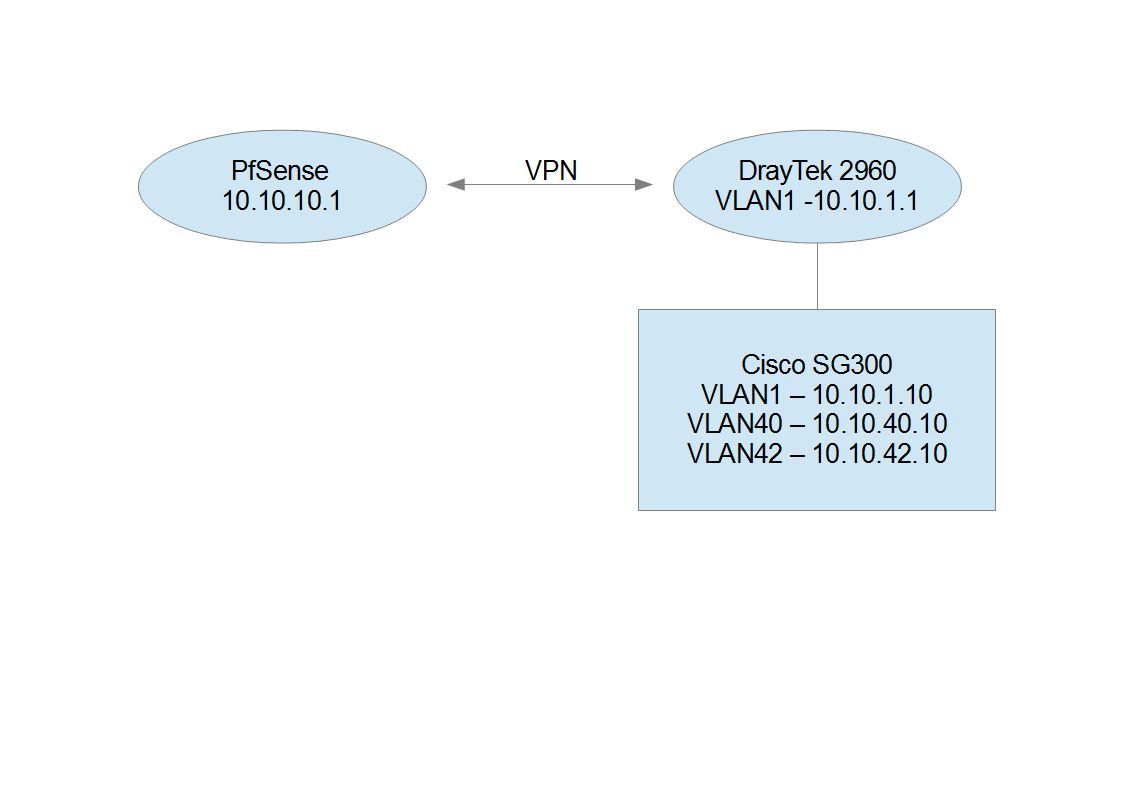

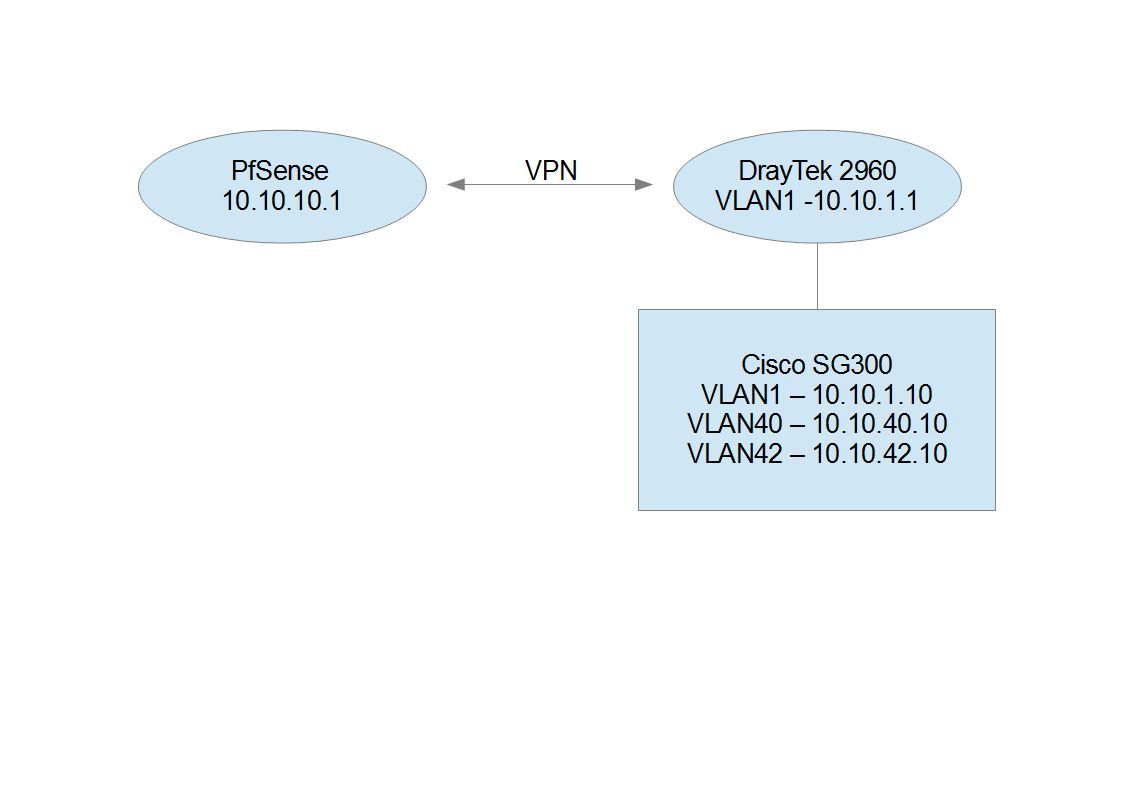

wir haben seit kurzen aufgrund von einer Empfehlung einen L3 Switch von Cisco bei uns installiert mit mehreren Subnetzen.

Gibt es eine Möglichkeit eine IPsec Verbindung zu den Subnetzen "hinter" dem Router herzustellen ohne das der Router in diesen Mitglied ist? Aktuell sind einfach statische routen für die Subnetze auf dem DrayTek zum Switch eingerichtet.

Danke!

KP

wir haben seit kurzen aufgrund von einer Empfehlung einen L3 Switch von Cisco bei uns installiert mit mehreren Subnetzen.

Gibt es eine Möglichkeit eine IPsec Verbindung zu den Subnetzen "hinter" dem Router herzustellen ohne das der Router in diesen Mitglied ist? Aktuell sind einfach statische routen für die Subnetze auf dem DrayTek zum Switch eingerichtet.

Danke!

KP

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 286811

Url: https://administrator.de/forum/vpn-in-subnetz-hinter-router-286811.html

Ausgedruckt am: 17.07.2025 um 12:07 Uhr

8 Kommentare

Neuester Kommentar

Gibt es eine Möglichkeit eine IPsec Verbindung zu den Subnetzen "hinter" dem Router herzustellen ohne das der Router in diesen Mitglied ist?

Was meinst du damit genau ??Ist dieses Subnetz NICHT am L3 Switch angeschlossen, also vollkommen isoliert ?

Leider ist vollkommen unklar was genau du erreichen willst bzw. WIE dieses Subnetz integriert ist un die L3 Umgebung.

Soll das 10.10.10.0 /24 Netz von allen Subnetzen auf der SG-300 Seite erreichbar sein und umgekehrt ?

Wenn ja ist das kinderleicht.

Der Draytek braucht ein paar statische Routen

- 10.10.40.0 /24 auf die 10.10.1.10

- 10.10.42.0 /24 auf die 10.10.1.10

- 10.10.10.0 /24 auf das IPsec Tunnelinterface

Die pfSense braucht 3 statische Routen:

- 10.10.40.0 /24 auf das IPsec Tunnelinterface

- 10.10.42.0 /24 auf das IPsec Tunnelinterface

- 10.10.1.0 /24 auf das IPsec Tunnelinterface

Der SG 300 hat eine default Route auf den Draytek //ip route 0.0.0.0 0.0.0.0.0 10.10.1.1

Das wars...

Details dazu wie immer hier:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

ich will von der PfSense Seite die Subnetze auf dem L3 Switch hinter dem DrayTek erreichen.

OK, wie vermutet. Da sist kinderleicht mit den oben besprochenen Routen !Der DrayTek unterstützt auch leider nicht mehrere Phase 2 Einträge.

OK, das ist ja kein Problem, dann trickse etwas mit der Netzmaske...Propagiere vom Draytek eine 11 Bit Maske (255.224.0.0) für das 10er Netzwerk an die pfSense. Die routet dann alles ab 10.31.0.0 in den Tunnel damit auch deine beiden 40er und 42er Netze.

Alternative ist ein dynamisches Routing Protokoll. Aktiviere einfach RIPv2 auf beiden Routern, das löst das problem auch sofort.

NAT ist Blödsinn...das löst dein Routing Problem ja nicht. Jetzt bitte nicht anfangen sinnfrei zu raten...

Das könnte ich zwar machen aber dann erreiche ich den 10.10.1.0/24 Bereich ja nicht mehr.

Stimmt...fehlerhaftes IP Adressdesin von dir. Konntrest du aber nicht wissen wenn der Draytek eben nur solch schwaches Featureset hat bei IPsec.Alternative wäre den auch gegen einen pfSense zu tauschen...

Ansonsten mit dynamischen Routen schlau machen