VPN Routing Problem zwischen Zweigstellen

Guten Abend,

erneut muss ich euch mit einem Routing Problem beschäftigen - Das macht mich noch Wahnsinnig...

- Das macht mich noch Wahnsinnig...

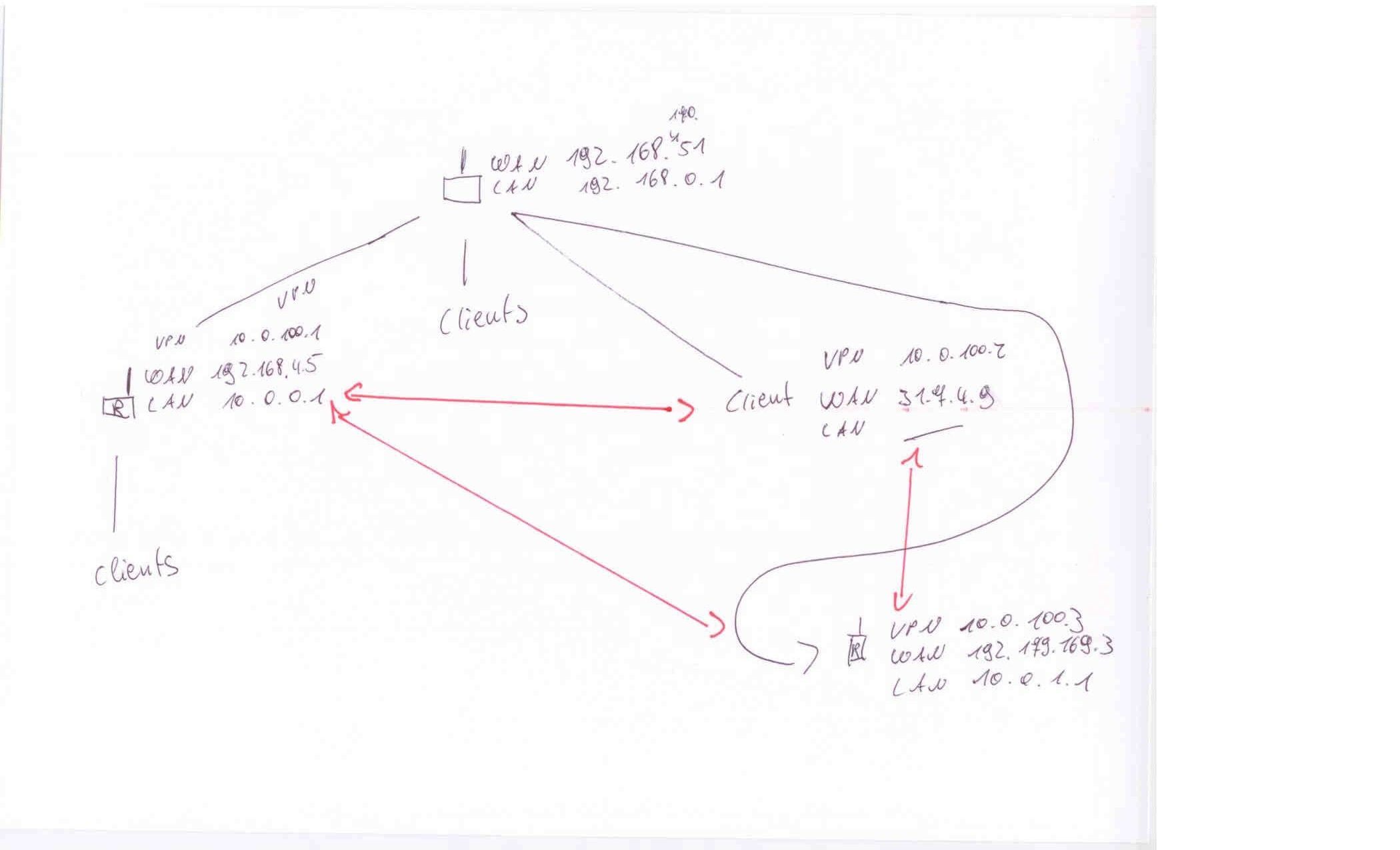

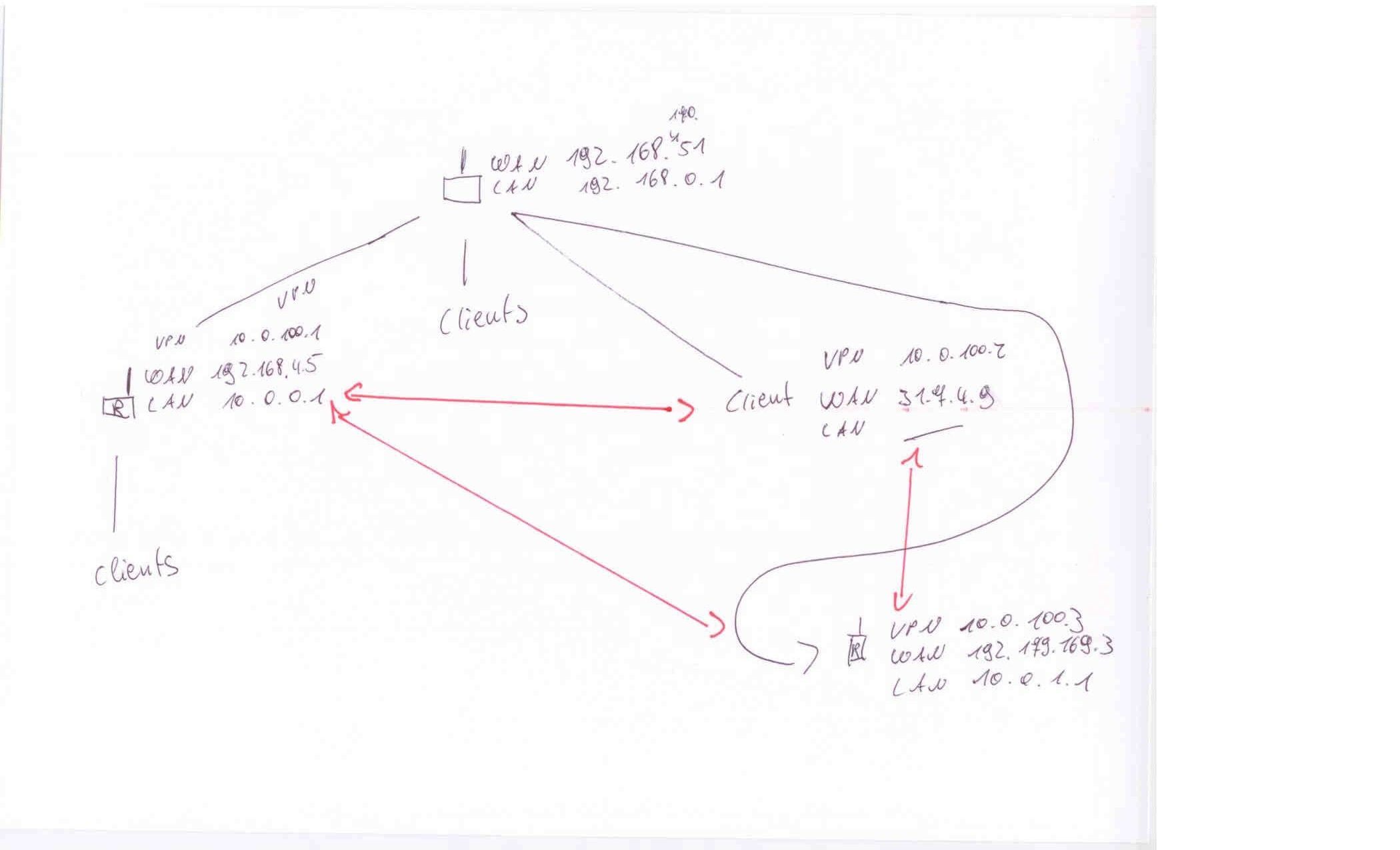

Ich habe eine kleine Skizze beigefügt, damit ihr sehen könnt, wie mein VPN bisher aufgebaut ist.

Oben ist der Router, auf dem sich alle Clients ins VPN einwählen. Die Einwahl klappt von allen Standorten aus perfekt. Ebenso der Zugriff auf das Lan des Einwahlrouters.

Problematisch ist für mich jetzt nur noch, dass sich die Einwahlclients untereinander nicht "pingen/sehen" können. Alle sind sie vom oberen Router aus erreichbar.

Schicke ich jetzt allerdings ein Ping aus dem 10.0.0.0 er in das 10.0.1.0er Netz kommt dieser nicht an.

Routing Tabelle aus dem 10.0.0.0er Netz

1 0.0.0.0/0 192.168.4.254 GS eth1 WAN1 0

2 10.0.0.0/24 N/A C eth0 LAN 0

3 192.168.0.0/24 192.168.178.51 S l2tp-vpn-0 WAN1 0

4 192.168.4.0/24 N/A C eth1 WAN1 0

5 192.168.178.51 N/A HP l2tp-vpn-0 WAN1 2

Routing Tabelle aus dem 192.168.01er Netz (Router auf dem sich die Cleints einwählen)

1 0.0.0.0/0 192.168.178.1 GS eth1 WAN1 0

2 10.0.0.0/24 10.0.100.1 S l2tp-vpn-0 WAN1 0

3 10.0.100.1 N/A HP l2tp-vpn-0 WAN1 2

4 192.168.0.0/24 N/A C eth0 LAN 0

5 192.168.178.0/24 N/A C eth1 WAN1 0

Beim einzelnen Client Rechts wurden die routen manuell gesetzt.

Ziel: 192.168.0.1

Maske: 255.255.255.0

Gateway: 10.0.100.2 (VPN Adresse)

Wie gesagt, das Routing ins Hauptnetz funktioniert. Nur die Zweigstellen können sich untereinander nicht sehen.

Ich würde ungern zwischen den Zweigstellen auch noch VPN tunntel aufbauen. Das wird sonst sehr unübersichtlich.

Ich bedanke mich im Voraus für eure Hilfe.

Nachtrag: Der Router vergibt jedem VPN Client eine IP Adresse im Bereich 10.0.100.X

Die Clients können scheinbar immer nur ihre eigene Adresse pingen, aber nicht die der anderen eingewählten Clients.

erneut muss ich euch mit einem Routing Problem beschäftigen

Ich habe eine kleine Skizze beigefügt, damit ihr sehen könnt, wie mein VPN bisher aufgebaut ist.

Oben ist der Router, auf dem sich alle Clients ins VPN einwählen. Die Einwahl klappt von allen Standorten aus perfekt. Ebenso der Zugriff auf das Lan des Einwahlrouters.

Problematisch ist für mich jetzt nur noch, dass sich die Einwahlclients untereinander nicht "pingen/sehen" können. Alle sind sie vom oberen Router aus erreichbar.

Schicke ich jetzt allerdings ein Ping aus dem 10.0.0.0 er in das 10.0.1.0er Netz kommt dieser nicht an.

Routing Tabelle aus dem 10.0.0.0er Netz

1 0.0.0.0/0 192.168.4.254 GS eth1 WAN1 0

2 10.0.0.0/24 N/A C eth0 LAN 0

3 192.168.0.0/24 192.168.178.51 S l2tp-vpn-0 WAN1 0

4 192.168.4.0/24 N/A C eth1 WAN1 0

5 192.168.178.51 N/A HP l2tp-vpn-0 WAN1 2

Routing Tabelle aus dem 192.168.01er Netz (Router auf dem sich die Cleints einwählen)

1 0.0.0.0/0 192.168.178.1 GS eth1 WAN1 0

2 10.0.0.0/24 10.0.100.1 S l2tp-vpn-0 WAN1 0

3 10.0.100.1 N/A HP l2tp-vpn-0 WAN1 2

4 192.168.0.0/24 N/A C eth0 LAN 0

5 192.168.178.0/24 N/A C eth1 WAN1 0

Beim einzelnen Client Rechts wurden die routen manuell gesetzt.

Ziel: 192.168.0.1

Maske: 255.255.255.0

Gateway: 10.0.100.2 (VPN Adresse)

Wie gesagt, das Routing ins Hauptnetz funktioniert. Nur die Zweigstellen können sich untereinander nicht sehen.

Ich würde ungern zwischen den Zweigstellen auch noch VPN tunntel aufbauen. Das wird sonst sehr unübersichtlich.

Ich bedanke mich im Voraus für eure Hilfe.

Nachtrag: Der Router vergibt jedem VPN Client eine IP Adresse im Bereich 10.0.100.X

Die Clients können scheinbar immer nur ihre eigene Adresse pingen, aber nicht die der anderen eingewählten Clients.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 187173

Url: https://administrator.de/forum/vpn-routing-problem-zwischen-zweigstellen-187173.html

Ausgedruckt am: 23.07.2025 um 04:07 Uhr

6 Kommentare

Neuester Kommentar

Du hast leider vergessen anzugeben welche Art von Router Du verwendest. Dann wäre es sicher einfacher.

Beim ISA / ForeFront heißt das ganze "Netzwerkregeln"

Für jedes Standortnetz wird an der Zentrale ein eigenes Netzwerkobjekt angelegt.

Die Zentrale kennt also Standort1 mti Netzma xyz, Standort2 mit Netz abc usw. usw.

Zwischen diesen Netzen wird dann Routing aktiviert. Vielleicht gibts bei Dir ähnliche Einstellungen.

Beim ISA / ForeFront heißt das ganze "Netzwerkregeln"

Für jedes Standortnetz wird an der Zentrale ein eigenes Netzwerkobjekt angelegt.

Die Zentrale kennt also Standort1 mti Netzma xyz, Standort2 mit Netz abc usw. usw.

Zwischen diesen Netzen wird dann Routing aktiviert. Vielleicht gibts bei Dir ähnliche Einstellungen.

Moin

dein Problem liegt darin, dass das Routing vom VPN-Tunnel direkt in den anderen VPN-Tunnel nicht mal eben so geht.

Da musst du nacharbeiten -> Kommt darauf an, was da für Firewalls stehen.

Ich für meinen teil bevorzuge aber auch duerchaus die direkten Verbindungen. Bei 4 Standorten hält sich das ja noch in Grenzen. Vorteil ist ganz klar, dass die Standorte auch dann noch Verbindung haben wenn die Verbindung zur Zentrale mal ausgefallen sein sollte.

Gruß

dein Problem liegt darin, dass das Routing vom VPN-Tunnel direkt in den anderen VPN-Tunnel nicht mal eben so geht.

Da musst du nacharbeiten -> Kommt darauf an, was da für Firewalls stehen.

Ich für meinen teil bevorzuge aber auch duerchaus die direkten Verbindungen. Bei 4 Standorten hält sich das ja noch in Grenzen. Vorteil ist ganz klar, dass die Standorte auch dann noch Verbindung haben wenn die Verbindung zur Zentrale mal ausgefallen sein sollte.

Gruß