VPN Tunnel zu PiVPN steht, aber kein Internet

Hallo Community,

habe heute PiVPN auf meinem Raspberry Pi 3b+ installiert, mit dem How To vom Kuketz-Blog

Ich kann mich von meinem Windows 10 Rechner mit dem VPN verbinden, nur leider habe ich dann

1.kein Internetzugriff mehr und

2. kann ich mich nicht über den Browser auf meinen Mikrotik Router sowie auf mein vSphere verbinden und

3. kann nicht mit RDP auf meine VM Windows Server 2016 verbinden

Was dafür geht:

Pingen kann ich über Laptop sämtliche Geräte über VPN sowie Internetadressen.

SSH auf Pi und Esxi verbinden klappt auch.

Weiß jemand was ich noch an Konfig brauche, um genannte drei Probleme zu lösen?

Viele Grüße,

Kabuntel

habe heute PiVPN auf meinem Raspberry Pi 3b+ installiert, mit dem How To vom Kuketz-Blog

Ich kann mich von meinem Windows 10 Rechner mit dem VPN verbinden, nur leider habe ich dann

1.kein Internetzugriff mehr und

2. kann ich mich nicht über den Browser auf meinen Mikrotik Router sowie auf mein vSphere verbinden und

3. kann nicht mit RDP auf meine VM Windows Server 2016 verbinden

Was dafür geht:

Pingen kann ich über Laptop sämtliche Geräte über VPN sowie Internetadressen.

SSH auf Pi und Esxi verbinden klappt auch.

Weiß jemand was ich noch an Konfig brauche, um genannte drei Probleme zu lösen?

Viele Grüße,

Kabuntel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 485472

Url: https://administrator.de/forum/vpn-tunnel-zu-pivpn-steht-aber-kein-internet-485472.html

Ausgedruckt am: 22.07.2025 um 04:07 Uhr

18 Kommentare

Neuester Kommentar

Hallo,

könntest du uns mal deine OpenVPN Konfiguration posten und etwas zu deinem Netzwerk sagen?

Dann könnte man schon präziser sagen, woran das liegt.

Vermutlich hast du das Gateway auf den VPN Server umgebogen.

Ist eine Firewall aktiv? Wenn ja, sind Regeln vorhanden?

Viele Grüße

könntest du uns mal deine OpenVPN Konfiguration posten und etwas zu deinem Netzwerk sagen?

Dann könnte man schon präziser sagen, woran das liegt.

Ich kann mich von meinem Windows 10 Rechner mit dem VPN verbinden, nur leider habe ich dann

1.kein Internetzugriff mehr und

1.kein Internetzugriff mehr und

Vermutlich hast du das Gateway auf den VPN Server umgebogen.

2. kann ich mich nicht über den Browser auf meinen Mikrotik Router sowie auf mein vSphere verbinden und

3. kann nicht mit RDP auf meine VM Windows Server 2016 verbinden

[...]

Pingen kann ich über Laptop sämtliche Geräte über VPN sowie Internetadressen.

SSH auf Pi und Esxi verbinden klappt auch.

3. kann nicht mit RDP auf meine VM Windows Server 2016 verbinden

[...]

Pingen kann ich über Laptop sämtliche Geräte über VPN sowie Internetadressen.

SSH auf Pi und Esxi verbinden klappt auch.

Ist eine Firewall aktiv? Wenn ja, sind Regeln vorhanden?

Viele Grüße

Warum nutzt du nicht einfach den Remote Access VPN von der Fritzbox?

Dann brauchst du kein Port Forwarding und auch kein zusätzliches Gerät.

Ansonsten beachte, dass OpenVPN im Routing Modus ein separates Tunnel Netz hat.

Dir fehlt somit vermutlich die Rückroute beim Mikrotik und bei der Fritzbox.

Alternativ du richtest mit iptables bei dem Pi NAT ein.

Edit:

Kann nicht sein, da ansonsten kein Ping und kein SSH Zugriff möglich wäre. Sorry.

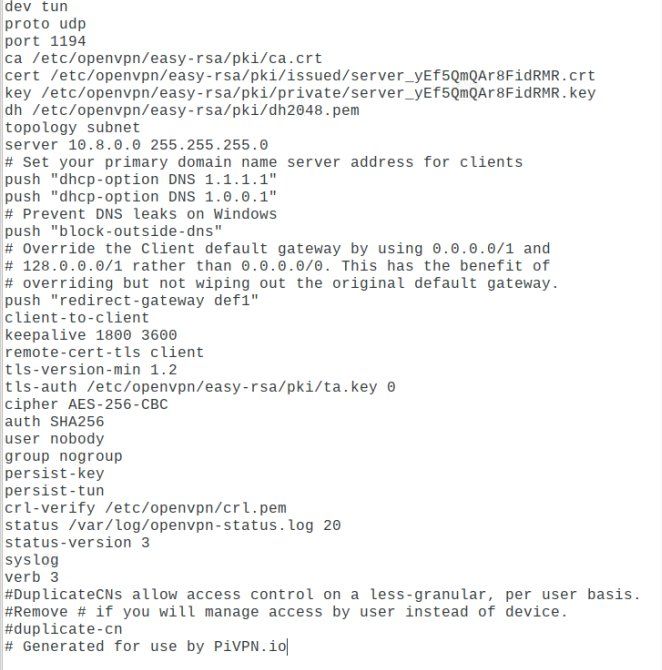

Bitte mal die OpenVPN Konfiguration posten.

Dann brauchst du kein Port Forwarding und auch kein zusätzliches Gerät.

Dir fehlt somit vermutlich die Rückroute beim Mikrotik und bei der Fritzbox.

Alternativ du richtest mit iptables bei dem Pi NAT ein.

Edit:

Kann nicht sein, da ansonsten kein Ping und kein SSH Zugriff möglich wäre. Sorry.

Bitte mal die OpenVPN Konfiguration posten.

Ich dachte den VPN auf der Fritzbox funkt nur als Client.

Nein. Wäre ja sonst witzlos die VPN Funktionalität.

avm.de/service/vpn/praxis-tipps/vpn-verbindung-zur-fritzbox-unte ...

Hab jetzt eigentlich schon vor es mit Pi und PiVPN zum laufen zu bringen.

Würde ich dir dennoch dringend ans Herz legen. Zumal du ohnehin nicht so viele Kenntnisse in diesem Gebiet hast.

Du bohrst dir halt mit Port Forwarding ein Loch ins Netz. Und wenn du dann nicht mit dem Raspberry Pi bzw. Linux umgehen kannst....

Ich würde sie gerne posten, aber ich weiß nicht wo ich sie finde

Dann schaut man kurz in die Herstellerdokumentation oder sucht kurz im System.

Schau mal in diesem Pfad: "/etc/openvpn". Da müsste sich die "server.conf" Datei befinden.

habe heute PiVPN auf meinem Raspberry Pi 3b+ installiert

Wieder mal wie üblich im Thread keinerlei Hinweis welches VPN Protokoll verwendet wird ! Folglich ist eine zielführende Hilfe, ohne im freien Fall raten zu müssen, nicht gerade einfach. Um welches VPN Protokoll handelt es sich denn hier ?? Das würde der Foren Comunity hier schon mal weiterhelfen !

Nach der FritzBox als VPN Server zu urteilen ist es dann vermutlich (geraten) IPsec, richtig ?

Hier gilt wie immer:

- Was sagt das Log der FritzBox beim VPN Dialin des Clients ?

- Was sagt das Log des Mikrotik ?

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Dort findest du auch die passende Mikrotik Konfig !

Um welches VPN Protokoll handelt es sich denn hier ??

Um OpenVPN. Siehe auch: pivpn.io

Aber ich gebe dir recht. Es wäre durchaus schöner gewesen, hätte der TO das im initialen Post bereits geschrieben.

So müssen wir als Helfende noch die ganzen Informationen ergoogeln.

OK, das war leider nicht ersichtlich aus dem Thread.

Bei OpenVPN gibt es beim Mikrotik Client und auch Server einiges zu beachten. MT supportet keine UDP Encapsulation, was wohl das wichtigste ist.

Näheres dazu findet man hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

bzw. im Detail hier:

Clientverbindung OpenVPN Mikrotik

Zwar als Server aber gleiches gilt analog für den Client !

Bei OpenVPN gibt es beim Mikrotik Client und auch Server einiges zu beachten. MT supportet keine UDP Encapsulation, was wohl das wichtigste ist.

Näheres dazu findet man hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

bzw. im Detail hier:

Clientverbindung OpenVPN Mikrotik

Zwar als Server aber gleiches gilt analog für den Client !

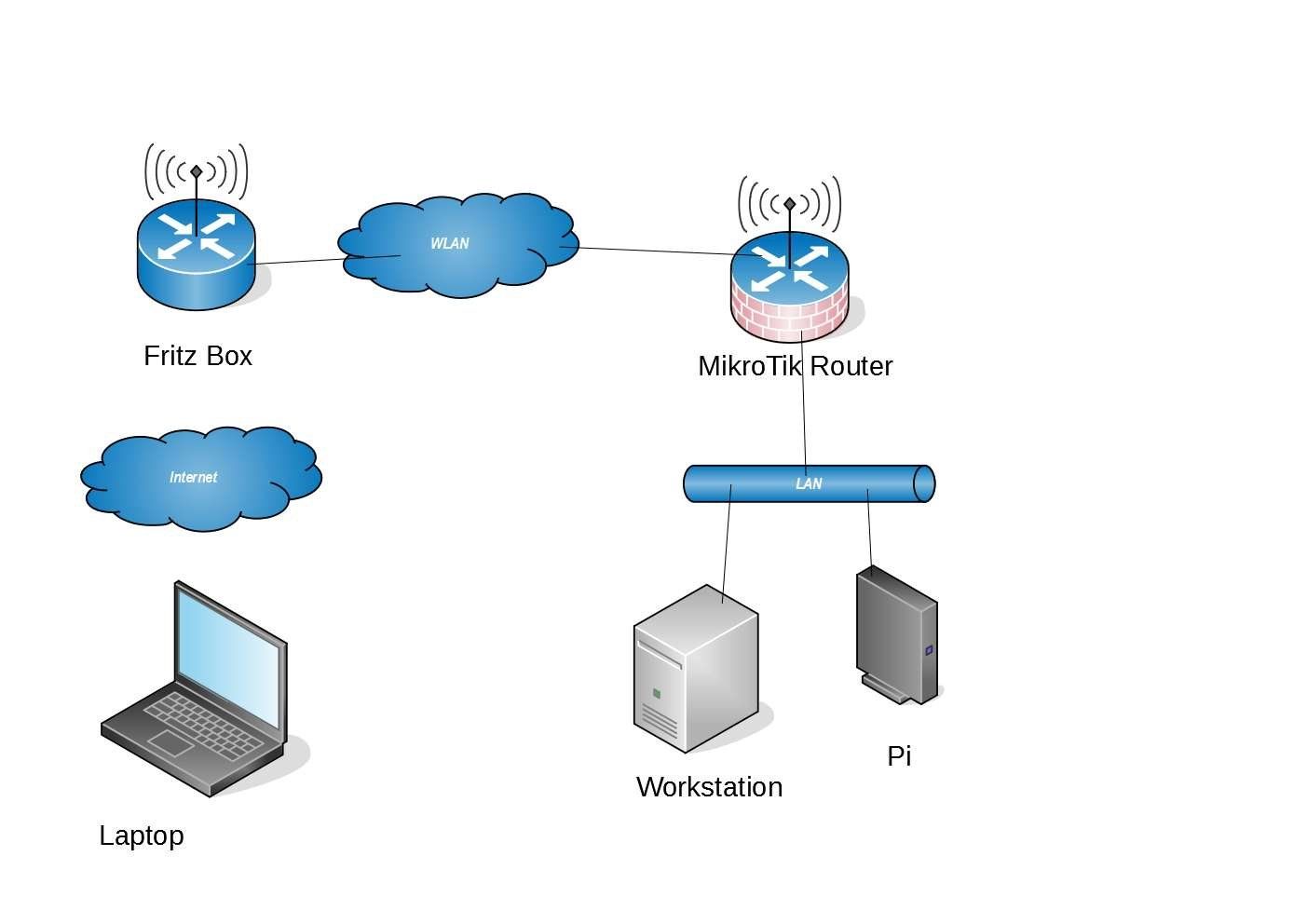

Das war missverstanden das der MT der VPN Client ist, sorry. Es ist (vermutlich) damit gemeint das er lediglich WLAN Client ist.

Das ist leider unglücklich und missverständlich ausgedrückt im obigen Folgethread.

Wichtig ist dann nur das die von aussen eingehenden VPN Pakete mit UDP 1194 vom MT auf den VPN Server weitergeleitet werden (Port Forwarding). Der MT bruacht also in der Firewall eine Freigabe für UDP 1194 !

Das lässt sich dann auf dem Pi Server wunderbar mit tcpdump (apt install tcpdump) checken ob diese Pakete da eingehen ! Das vierifiziert dann sicher das das VPN Portforwarding auf dem MT funktioniert.

Ferner benötigt der MT eine lokale statische Route auf das interne OpenVPN IP Netzwerk des Pi VPN Servers.

Eine Skizze die das alles erklärt wenn der OVPN Server hinter einem NAT Router liegt:

Hast du das entsprechend so umgesetzt ?!

Die generell Frage die sich stellt warum man denn eigentlich sinnfreien Umweg über einen extra Server macht wo der MT doch alles schon an Bord hat ?!! Siehe dazu HIER.

Dort wäre die Implementation des OVPN Servers sehr viel sinnvoller ! Aber egal...warum einfach machen wenn es umständlich auch geht....

Das ist leider unglücklich und missverständlich ausgedrückt im obigen Folgethread.

Wichtig ist dann nur das die von aussen eingehenden VPN Pakete mit UDP 1194 vom MT auf den VPN Server weitergeleitet werden (Port Forwarding). Der MT bruacht also in der Firewall eine Freigabe für UDP 1194 !

Das lässt sich dann auf dem Pi Server wunderbar mit tcpdump (apt install tcpdump) checken ob diese Pakete da eingehen ! Das vierifiziert dann sicher das das VPN Portforwarding auf dem MT funktioniert.

Ferner benötigt der MT eine lokale statische Route auf das interne OpenVPN IP Netzwerk des Pi VPN Servers.

Eine Skizze die das alles erklärt wenn der OVPN Server hinter einem NAT Router liegt:

Hast du das entsprechend so umgesetzt ?!

Die generell Frage die sich stellt warum man denn eigentlich sinnfreien Umweg über einen extra Server macht wo der MT doch alles schon an Bord hat ?!! Siehe dazu HIER.

Dort wäre die Implementation des OVPN Servers sehr viel sinnvoller ! Aber egal...warum einfach machen wenn es umständlich auch geht....

@aqui du übersiehst da noch etwas:

Kurz und Knapp: Nicht auf dem MikroTik muss Port Forwarding eingerichtet werden, sondern auf der Fritzbox.

Dadurch dass der MikroTik als Bridge fungiert, muss lediglich dort die Firewall konfiguriert werden.

Zur info: Der MikroTik Router fungiert an der Wlan Schnittstelle als Client, um über eine Bridge Internet an Eth Schnittstelle zu reichen.

Kurz und Knapp: Nicht auf dem MikroTik muss Port Forwarding eingerichtet werden, sondern auf der Fritzbox.

Dadurch dass der MikroTik als Bridge fungiert, muss lediglich dort die Firewall konfiguriert werden.

Nicht auf dem MikroTik muss Port Forwarding eingerichtet werden, sondern auf der Fritzbox.

Das kommt darauf an WIE der MT aufgesetzt ist ? Wenn er am WLAN Port auch NAT macht dann ja.Wenn er kein NAT macht und transparent routet dann nein. Das ist richtig !

Wie gesagt...lass ein tcpdump -i eth0 port 1194 auf dem RasPi laufen dann siehst du ob die OpenVPN Pakete von außen ankommen.

war alle vorhandenen Firewallregeln zu deaktivieren, das hat nichts gebracht

Sinnfrei, denn wenn du einfach transparent routest ohne NAT gibt es keine Firewall Regeln. Guckst du hier:Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Keine Mikrotik Default Konfig auf dem MT !! Sollte in diesem Design auch (hoffentlich) gemacht sein ?!

nicht aber auf dem Mikrotik, werde das mal machen.

Siehe oben... Ggf. ist das unnötig. Je nachdem wie du den MT konfiguriert hast !Schneller kannst du das mit tcpdump checken. Keine VPN Pakete am Pi = logischerwiese dann auch kein VPN !

Sieh auch immer dazu in dein Client Log !!

Ich wusste nicht, dass ich sowohl mit der FritzBox als auch mit dem Mikrotik Router schon von Haus aus machen kann.

Nachdenken und einfach mal die Handbücher lesen !! Sinnvoller ist wirklich den OVPN Server auf dem MT laufen zu lassen. Wenn du kannst mach das.

Mit der Tutorial_Anleitung von oben ist das ein Kinderspiel.

Zertifikate hast du ja eh schon alle vom RasPi, die kannst du weiter verwenden ! Einfacher gehts nicht.

Kann es auch nicht ! Denn was haben TCP 80 und TCP 443 mit UDP 1194 (OVPN) zu tun ? Ungefähr so viel wie ein Fisch mit einem Fahrrad !

Aber heute ist ja Freitag ! Das war ganz sicher NICHT der Fehler ! Aber egal...es geht ja jetzt. Warum auch immer.

Das war ganz sicher NICHT der Fehler ! Aber egal...es geht ja jetzt. Warum auch immer.

Dennoch bleibt es dabei das die Installation des OpenVPN Servers auf dem Miktotik technisch die beste Lösung ist, da der im Netz immer vorhanden und online ist.

Case closed.

Aber heute ist ja Freitag !

Dennoch bleibt es dabei das die Installation des OpenVPN Servers auf dem Miktotik technisch die beste Lösung ist, da der im Netz immer vorhanden und online ist.

Case closed.