VPN-Verbindung auf Loxone Webinterface hinter Fritzbox-pfSense Kaskade

Hallo Zusammen,

ich möchte gerne von meinem Android Handy von unterwegs auf die Visualisierung meiner Loxone Steuerung zugreifen können (Handy App, nutzt default Port80).

Die Loxone Steuerung befindet sich in einem privaten Netzwerk hinter Kaskade aus Fritzbox 7590 und pfSense Firewall.

Die Frage ist nun wie ich am besten die VPN Verbindung für ausschließlich diese Anwendung einrichte?

Geh ich da prinzipiell so vor wie in der Anleitung von aqui "IPsec VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten" beschrieben, nur mit IKEv1 (Fritzbox kann nur dies) und dann wie ganz unten beschrieben der Portfreigabe oder wäre auch die bei AVM beschriebene MyFRITZ!App und eine Site-to-Site Verbindung (hab ich bei youtube ein Video dazu gesehen) zwischen Fritzbox und pfSense eine gute Möglichkeit.

Vielleicht hat jemand einen Tipp wie ich sicher und schnell zum Ziel komme.

Vielen Dank und Gruß

Hans

ich möchte gerne von meinem Android Handy von unterwegs auf die Visualisierung meiner Loxone Steuerung zugreifen können (Handy App, nutzt default Port80).

Die Loxone Steuerung befindet sich in einem privaten Netzwerk hinter Kaskade aus Fritzbox 7590 und pfSense Firewall.

Die Frage ist nun wie ich am besten die VPN Verbindung für ausschließlich diese Anwendung einrichte?

Geh ich da prinzipiell so vor wie in der Anleitung von aqui "IPsec VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten" beschrieben, nur mit IKEv1 (Fritzbox kann nur dies) und dann wie ganz unten beschrieben der Portfreigabe oder wäre auch die bei AVM beschriebene MyFRITZ!App und eine Site-to-Site Verbindung (hab ich bei youtube ein Video dazu gesehen) zwischen Fritzbox und pfSense eine gute Möglichkeit.

Vielleicht hat jemand einen Tipp wie ich sicher und schnell zum Ziel komme.

Vielen Dank und Gruß

Hans

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 639234

Url: https://administrator.de/forum/vpn-verbindung-auf-loxone-webinterface-hinter-fritzbox-pfsense-kaskade-639234.html

Ausgedruckt am: 05.07.2025 um 19:07 Uhr

21 Kommentare

Neuester Kommentar

Du kannst alternativ auch L2TP nehmen das ist etwas einfacher zu konfigurieren ohne Zertifikate:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Das Port Forwarding auf der davor kaskadierten FritzBox ist hier im Detail erklärt:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Wenn du danach vorgehst kommt das sofort zum Fliegen.

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Das Port Forwarding auf der davor kaskadierten FritzBox ist hier im Detail erklärt:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Wenn du danach vorgehst kommt das sofort zum Fliegen.

Wäre die andere Variante (mit Zertifikat) überhaupt möglich mit der Fritzbox und IKEv1?

Die Frage ist jetzt irgenwie verwirrend ?? Was meinst du genau damit ? Du willst doch das VPN auf der pfSense terminieren ?? Oder willst du es auf der FritzBox terminieren ??Wenn du es auf der pfSense terminierst ist die FritzBox doch nur dummer Durchlauferhitzer für die Pakete und reicht die einfach nur weiter. Wie ist die Frage also gemeint ??

Würde vielleicht auch mein Problem mit dem Sicherheitszertifikat beim Öffnen der pfSense Weboberfläche lösen

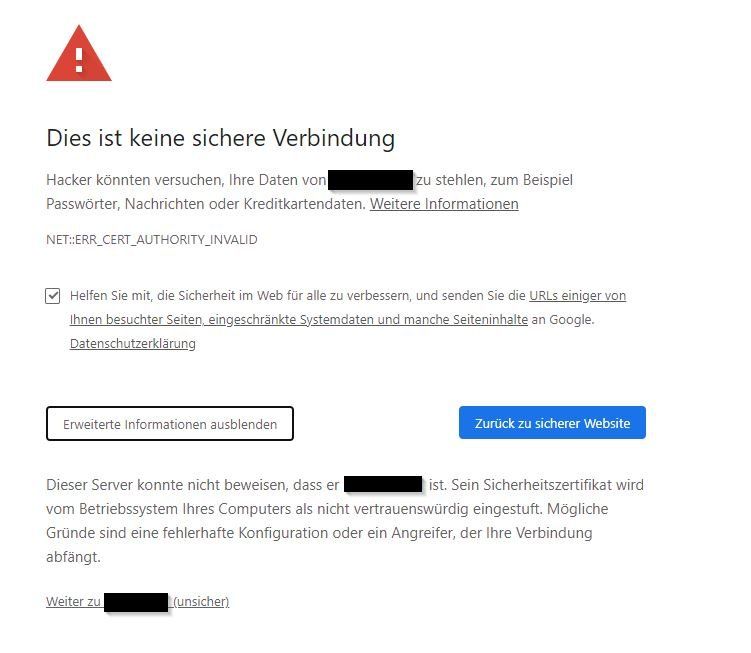

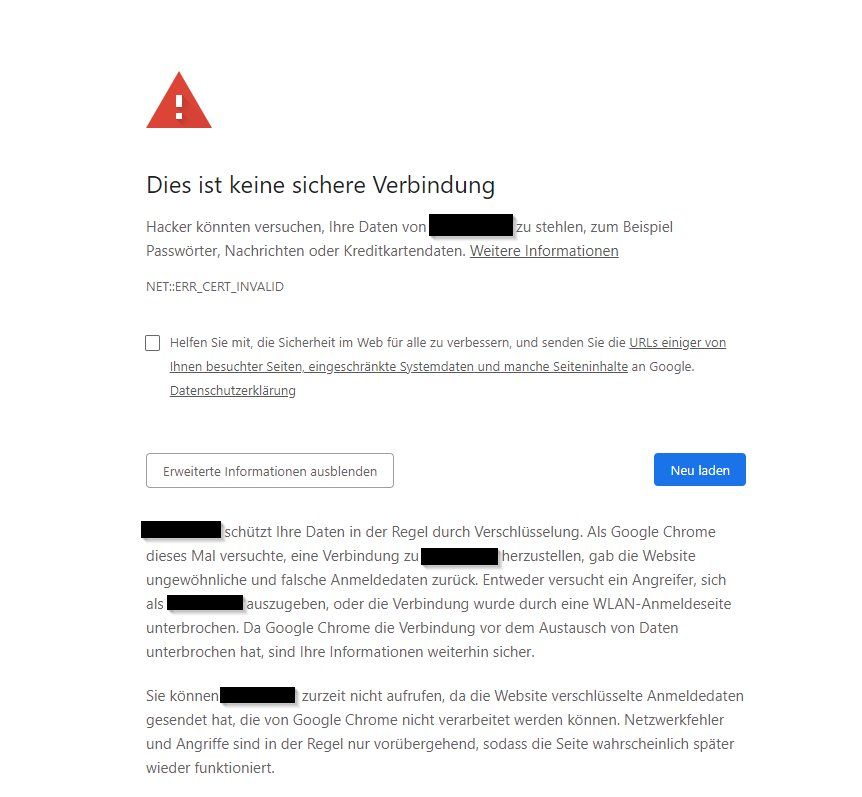

Das ist doch kein Problem. Das kommt weil es ein selbst signiertes Zertifikat ist. Du hast das Default US Zertifikat ja hoffentlich durch ein eigens mit eigener CA ersetzt ?!Bei eigenen Zertifikaten fragen die Browser zur Sicherheit dann immer lieber nach. Aber wenn du dein eigenes Zertifikat im Browser logischerweise als vertrauenswürdig abnickst fragt er nicht mehr nach und dein "Problem" ist keins mehr und final gelöst. Einfacher gehts doch nicht, oder ?

Schon auf der pfSense. Dann hab ich das in dem Video von Raspberry Pi Cloud bezüglich Site-to-Site Verbindung falsch verstanden.

Ja, das musst du dann wohl falsch verstanden haben !Aber das importieren im Windows oder Browser wie hier im Forum beschrieben hat irgendwie nicht geklappt.

Musst du auch gar nicht. Es reicht wenn du im Browser diese Verbindung (Zertifikat) als vertrauenswürdig global abnickst dann fragt der Browser auch nicht mehr nach.

Hallo,

VPNs verbinden Netze - keine Anwendungen.

Du kannst natürlich auch im VPN bzw. um dein VPN herum ein Regelwerk etablieren, welches nur bestimmte Ports durchlässt. Was die Datenpakete jedoch letztendlich abschickt / annimmt, ist für die FRITZ!Box und die pfSense völlig transparent.

Zudem stellt sich die Frage, warum Du überhaupt die FRITZ!Box / pfSense erwähnst, in welchem Netz die Steuerung hängt und welche Motivation hinter der Routerkaskade steckt.

Gruß,

Jörg

Zitat von @snah0815:

Die Frage ist nun wie ich am besten die VPN Verbindung für ausschließlich diese Anwendung einrichte?

Die Frage ist nun wie ich am besten die VPN Verbindung für ausschließlich diese Anwendung einrichte?

VPNs verbinden Netze - keine Anwendungen.

Du kannst natürlich auch im VPN bzw. um dein VPN herum ein Regelwerk etablieren, welches nur bestimmte Ports durchlässt. Was die Datenpakete jedoch letztendlich abschickt / annimmt, ist für die FRITZ!Box und die pfSense völlig transparent.

Zudem stellt sich die Frage, warum Du überhaupt die FRITZ!Box / pfSense erwähnst, in welchem Netz die Steuerung hängt und welche Motivation hinter der Routerkaskade steckt.

Gruß,

Jörg

Hallo,

ich gehe mal davon aus, dass die Loxone-Steuerung an der pfSense hängt. In dem Fall terminierst Du dein VPN natürlich auf der pfSense.

Hängen an der FRITZ!Box überhaupt noch Geräte (auch per W-LAN usw.?)

Deine Idee, hier "Anwendungsbasiert" herumzufiltern, kannst Du getrost wieder vergessen. Du könntest im VPN wie gesagt nach Ports usw. filtern - aber eigentlich ist das Quatsch. Wenn Du deinem eigenen VPN nicht traust, dann brauchst Du mit so etwas gar nicht erst anfangen^^

Denkbarer Störfaktor wäre hier u.U. nohc eine Firewall auf der Loxone-Steuerung. Diese muss natürlich in der Lage sein, Quellpakete aus fremden IP-Netzen anzunehmen. Weil - die Pakete kommen dann ja aus dem Transportnetz des VPN und nicht aus dem LAN.

Gruß,

Jörg

ich gehe mal davon aus, dass die Loxone-Steuerung an der pfSense hängt. In dem Fall terminierst Du dein VPN natürlich auf der pfSense.

Hängen an der FRITZ!Box überhaupt noch Geräte (auch per W-LAN usw.?)

- Falls nein, würde ich die pfSense als "Exposed Host" in der FRITZ!Box angeben

- Falls ja, würde ich in der FRITZ!Box nur die Ports für das entsprechende VPN-Protokoll an die pfSense weiterleiten

Deine Idee, hier "Anwendungsbasiert" herumzufiltern, kannst Du getrost wieder vergessen. Du könntest im VPN wie gesagt nach Ports usw. filtern - aber eigentlich ist das Quatsch. Wenn Du deinem eigenen VPN nicht traust, dann brauchst Du mit so etwas gar nicht erst anfangen^^

Denkbarer Störfaktor wäre hier u.U. nohc eine Firewall auf der Loxone-Steuerung. Diese muss natürlich in der Lage sein, Quellpakete aus fremden IP-Netzen anzunehmen. Weil - die Pakete kommen dann ja aus dem Transportnetz des VPN und nicht aus dem LAN.

Gruß,

Jörg

Hallo,

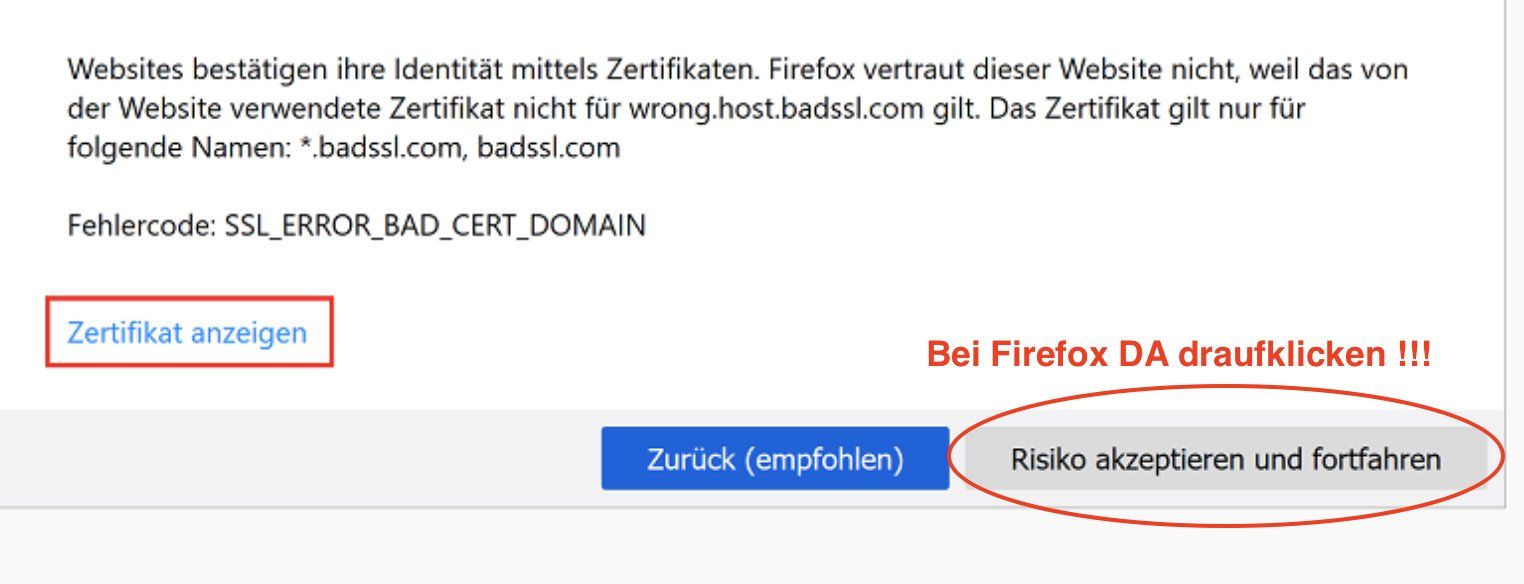

das ist kein Fehler, sondern lediglich eine Warnung

Firefox verwaltet die Stammzertifikate selber.

In dem Fall fehlt ihm die Stammzertifizierungsstelle, die das Zertifikat für die Webseite erstellt hat.

Gruß,

Jörg

das ist kein Fehler, sondern lediglich eine Warnung

Firefox verwaltet die Stammzertifikate selber.

In dem Fall fehlt ihm die Stammzertifizierungsstelle, die das Zertifikat für die Webseite erstellt hat.

Gruß,

Jörg

Die Warnung verhindert aber, dass ich auf die pfSense komme?

Sorry, aber das ist doch Quatsch. Wenn du das Zertifikat als OK abnickst in der Vertrauensfrage gibt der Browser IMMER den Zugriff auf das GUI frei.Zumindesten ist das so bei Firefox, Safari und Chrome. Lerne mal deinen Browser und dessen Bedienung besser kennen !!