VPN-Verbindung über Sophos UTM 9 zu Fritzbox 7590 kann nicht herstellt werden

Guten Tag zusammen,

ich kann leider keine VPN-Verbindung von der Anwendung "FritzFernzugang" über eine Sophos UTM 9 zu einer Fritzbox 7590 herstellen.

(Bei mir Zuhause funktioniert es wunderbar)

Die VPN-Konfig für die Fritzbox sieht wie folgt aus:

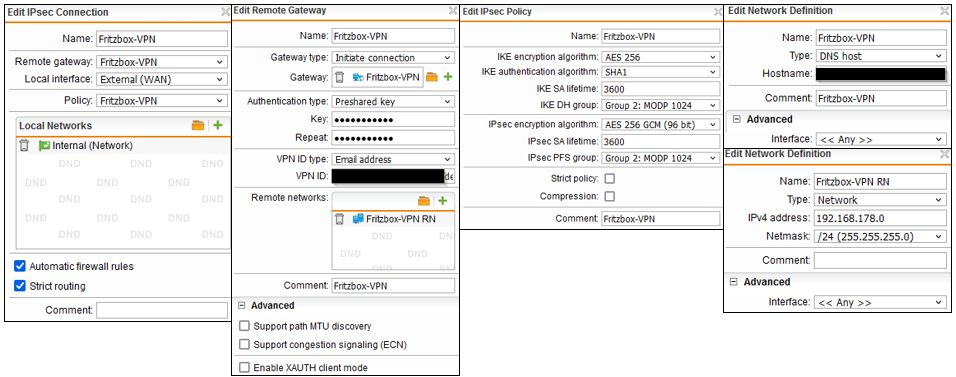

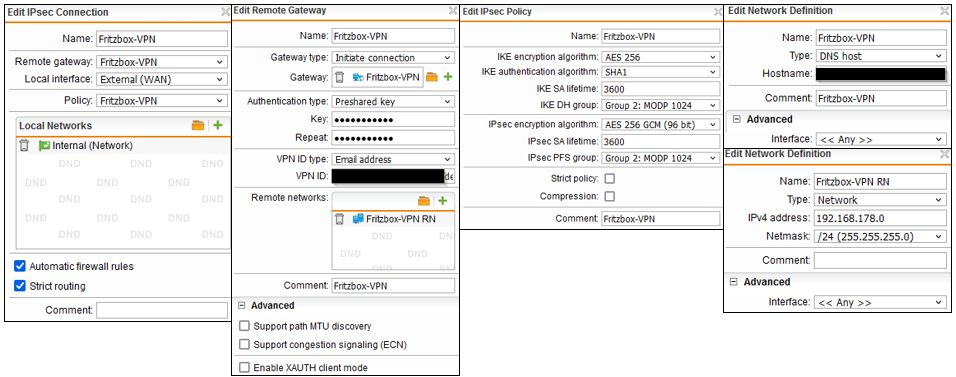

In der Sophos UTM habe ich folgende Einstellungen vorgenommen:

Hat jemand eine Ahnung was das Problem sein könnte bzw. wie ich an weitere Informationen komme um das Problem beheben zu können?

Danke vorab!

Mfg

cramtroni

ich kann leider keine VPN-Verbindung von der Anwendung "FritzFernzugang" über eine Sophos UTM 9 zu einer Fritzbox 7590 herstellen.

(Bei mir Zuhause funktioniert es wunderbar)

- mit Wireshark habe ich bereits den Traffic vom Netzwerk der Sophos UTM zur Fritzbox mitgeschnitten, allerdings sehe ich nur einen Eintrag "ISAKMP...Info "Aggresive"".

- bei der Fritzbox über die Paket Capture Funktion sehe ich auch nur einen Eintrag von der Source- zur Destination-Adresse mit der Info "Identity Protection (Main Mode)", mehr leider nicht.

- im Live Log der IPsec VPN auf der Sophos UTM kommt die Meldung "...No response (or no acceptable response) to our first IKE message"

Die VPN-Konfig für die Fritzbox sieht wie folgt aus:

version {

revision = "$Revision: 1.30 $";

creatversion = "1.1";

}

pwcheck {

}

datapipecfg {

security = dpsec_quiet;

icmp {

ignore_echo_requests = no;

destunreach_rate {

burstfactor = 6;

timeout = 1;

}

timeexceeded_rate {

burstfactor = 6;

timeout = 1;

}

echoreply_rate {

burstfactor = 6;

timeout = 1;

}

}

masqtimeouts {

tcp = 15m;

tcp_fin = 2m;

tcp_rst = 3s;

udp = 5m;

icmp = 30s;

got_icmp_error = 15s;

any = 5m;

tcp_connect = 6m;

tcp_listen = 2m;

}

ipfwlow {

input {

}

output {

}

}

ipfwhigh {

input {

}

output {

}

}

NAT_T_keepalive_interval = 20;

}

targets {

policies {

name = "xxx.myfritz.net";

connect_on_channelup = no;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

virtualip = 192.168.178.10;

remoteip = 0.0.0.0;

remotehostname = "xxx.net";

localid {

user_fqdn = "xxx.de";

}

mode = mode_aggressive;

phase1ss = "all/all/all";

keytype = keytype_pre_shared;

key = "xxx";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipaddr = 192.168.178.10;

}

phase2remoteid {

ipnet {

ipaddr = 192.168.178.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.178.0 255.255.255.0";

wakeupremote = no;

}

}

policybindings {

}In der Sophos UTM habe ich folgende Einstellungen vorgenommen:

Hat jemand eine Ahnung was das Problem sein könnte bzw. wie ich an weitere Informationen komme um das Problem beheben zu können?

Danke vorab!

Mfg

cramtroni

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3581869279

Url: https://administrator.de/forum/vpn-verbindung-ueber-sophos-utm-9-zu-fritzbox-7590-kann-nicht-herstellt-werden-3581869279.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

7 Kommentare

Neuester Kommentar

Die Fritzbox arbeitet im Default im Agressive Mode und deine Sophos sehr wahrscheinlich im Main Mode wie die Traces ja auch zeigen. Das kann dann nicht klappen da beide Enden die gleichen IPsec Modi haben müssen.

Entweder beide in den Agressive Mode setzen oder die FB auf den Main Mode setzen. mode = phase1_mode_idp; statt mode_aggressive.

Fritzbox S2S VPN Beispiele sind hier aufgeführt:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Entweder beide in den Agressive Mode setzen oder die FB auf den Main Mode setzen. mode = phase1_mode_idp; statt mode_aggressive.

Fritzbox S2S VPN Beispiele sind hier aufgeführt:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Zitat von @cramtroni:

Alles klar, danke für die Info! - Es wird aber nicht genügen in der Konfig den Mode umzustellen oder?

Nein, Main mode funktioniert z.B. auch nicht bei einem CGNAT Setup.Alles klar, danke für die Info! - Es wird aber nicht genügen in der Konfig den Mode umzustellen oder?

Den Agressive-Mode lässt die Sophos ja gar nicht mehr offiziell zu, d.h. die einzige Möglichkeit müsste dann direkt über die Änderung an der Fritzbox sein?

Ja, außer man konfiguriert die Verbindung über die Konsole und schaltet Aggressive Mode in der Strongswan Config wieder frei.Möglichkeit müsste dann direkt über die Änderung an der Fritzbox sein?

Das ist korrekt. Einfach den o.a Mode Parameter ändern und gut iss...Nein, Main mode funktioniert z.B. auch nicht bei einem CGNAT Setup.

Das ist Unsinn!!Der Main Mode nutzt ESP mit NAT Traversal UDP 4500 und kommt damit bekanntlich problemlos über jegliches CGNAT.

Mainmode funktioniert bei der Fritte aber nicht in Kombination mit user_fqdn und dslite, probiers aus, bescheuerte Beschränkung is aber so, Plaste halt.

Rennt hier auf einer uralt Fritte fehlerlos....

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Man achte auf die key ID...

Mit der „Plaste“ hast du allerdings absolut recht. 😉

IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Man achte auf die key ID...

Mit der „Plaste“ hast du allerdings absolut recht. 😉

@148523 Hallo @aqui, brauchst dich nicht verstecken  .

.