VPN Wireguard Seite-zu-Seite-Verbindung mit ein paar iOS-Clients

Hi Leute,

Ich versuche, eine Wireguard Seite-zu-Seite-Verbindung mit ein paar iOS-Clients zu erstellen. Auf den ersten Blick funktioniert es. Ich kann Ressourcen von Seite A auf Seite B erreichen, plus vom IOS-Client kann ich Seite A erreichen, aber nicht Seite B. Sieht aus als wären die Peers nicht verbunden. Auch die Wireguard-Ubuntu-Server können sich gegenseitig nicht anpingen. Es wäre schön, wenn mir jemand erklären könnte, was an meiner Konfiguration falsch ist.

Ich versuche, eine Wireguard Seite-zu-Seite-Verbindung mit ein paar iOS-Clients zu erstellen. Auf den ersten Blick funktioniert es. Ich kann Ressourcen von Seite A auf Seite B erreichen, plus vom IOS-Client kann ich Seite A erreichen, aber nicht Seite B. Sieht aus als wären die Peers nicht verbunden. Auch die Wireguard-Ubuntu-Server können sich gegenseitig nicht anpingen. Es wäre schön, wenn mir jemand erklären könnte, was an meiner Konfiguration falsch ist.

########

# Side A # CIDR 192.168.0.0/24

#######

[Interface]

PrivateKey = xxx

Address = 10.8.1.0/24

SaveConfig = true

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o ens3 -j MASQUERADE

ListenPort = 51820

# Side B

[Peer]

PublicKey = xxx

Endpoint = host-B:51820

AllowedIPs = 192.168.10.0/24, 10.8.0.0/16

PersistentKeepalive = 25

# IOS Client

[Peer]

PublicKey = xxx

AllowedIPs = 10.8.0.0/16

PersistentKeepalive = 25

########

# Side B # CIDR 192.168.10.0/24

#######

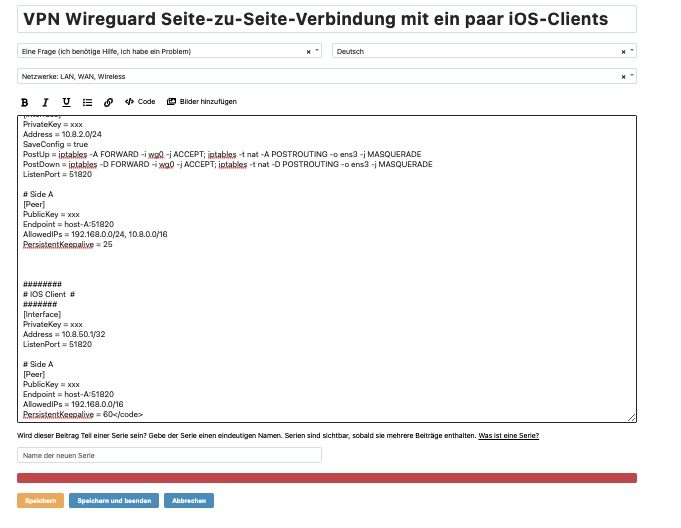

[Interface]

PrivateKey = xxx

Address = 10.8.2.0/24

SaveConfig = true

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o ens3 -j MASQUERADE

ListenPort = 51820

# Side A

[Peer]

PublicKey = xxx

Endpoint = host-A:51820

AllowedIPs = 192.168.0.0/24, 10.8.0.0/16

PersistentKeepalive = 25

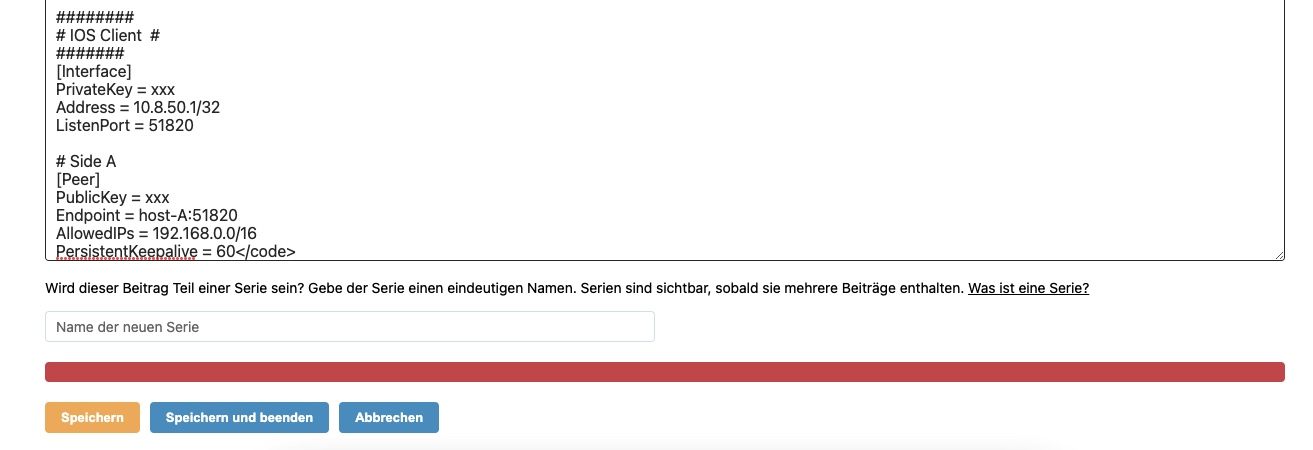

########

# IOS Client #

#######

[Interface]

PrivateKey = xxx

Address = 10.8.50.1/32

ListenPort = 51820

# Side A

[Peer]

PublicKey = xxx

Endpoint = host-A:51820

AllowedIPs = 192.168.0.0/16

PersistentKeepalive = 60Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3126421221

Url: https://administrator.de/forum/vpn-wireguard-seite-zu-seite-verbindung-mit-ein-paar-ios-clients-3126421221.html

Ausgedruckt am: 24.07.2025 um 01:07 Uhr

11 Kommentare

Neuester Kommentar

Bitte lasse den Unsinn mit externen Bilderlinks. Damit machst du dir im Forum keine Freunde!

Wenn du die FAQs gelesen hättest dann wüsstest du das du mit einem Klick auf das Bilder Icon oben im Eingabefeld hier auch Abbildungen direkt in deinen Thread einbinden kannst ohne das man externe Links mit Zwangswerbung und anderen bösen Dingen klicken muss...

Heisser Tip: Funktioniert über den "Bearbeiten" Knopf auch immer noch nachträglich.

Zurück zum Thema....

Hilfreich wären, wie immer, deine Server und Client Konfig Dateien gewesen für eine zielführende Hilfe. Wie sollen wir sonst dein Setup ohne diese Dateien verstehen ohne kristallkugeln zu müssen?!

Alles andere erklärt dir, auch wie immer, das hiesige Wireguard Tutorial in allen Details!

Lesen und verstehen...

Wenn du die FAQs gelesen hättest dann wüsstest du das du mit einem Klick auf das Bilder Icon oben im Eingabefeld hier auch Abbildungen direkt in deinen Thread einbinden kannst ohne das man externe Links mit Zwangswerbung und anderen bösen Dingen klicken muss...

Heisser Tip: Funktioniert über den "Bearbeiten" Knopf auch immer noch nachträglich.

Zurück zum Thema....

Hilfreich wären, wie immer, deine Server und Client Konfig Dateien gewesen für eine zielführende Hilfe. Wie sollen wir sonst dein Setup ohne diese Dateien verstehen ohne kristallkugeln zu müssen?!

Alles andere erklärt dir, auch wie immer, das hiesige Wireguard Tutorial in allen Details!

Lesen und verstehen...

Dafür gibt es hier im Forum Code Tags !!

Formatierungen in den Beiträgen

Weiteres Indiz für das Ignorieren der Foren FAQs.

Formatierungen in den Beiträgen

Weiteres Indiz für das Ignorieren der Foren FAQs.

Nöö, nicht mit embeddeten Links auf dubiose Seiten. Dann bleibts beim Tutorial lesen, hilft ja auch und sollte damit deine Probleme lösen. 😉

Wie immer hast du (vermutlich) einen Fehler im Crypto Key Routing. Warum das embeddete Posten dieser 5 Textzeilen der wg0.conf so schwer ist erschliest sich einem nicht aber nundenn...

Wie immer hast du (vermutlich) einen Fehler im Crypto Key Routing. Warum das embeddete Posten dieser 5 Textzeilen der wg0.conf so schwer ist erschliest sich einem nicht aber nundenn...

Okay, dann hast du ev. darüber irgendein Feld nicht ausgefüllt?

Es kann eigentlich nur daran liegen, ich kann deinen kompletten Text kopieren und hier innerhalb Code Tags einfügen:

Es kann eigentlich nur daran liegen, ich kann deinen kompletten Text kopieren und hier innerhalb Code Tags einfügen:

Side A # CIDR 192.168.0.0/24

[Interface]

PrivateKey = xxx

Address = 10.8.1.0/24

SaveConfig = true

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o ens3 -j MASQUERADE

ListenPort = 51820

Side B

[Peer]

PublicKey = xxx

Endpoint = host-B:51820

AllowedIPs = 192.168.10.0/24, 10.8.0.0/16

PersistentKeepalive = 25

IOS Client

[Peer]

PublicKey = xxx

AllowedIPs = 10.8.0.0/16

PersistentKeepalive = 25

Side B # CIDR 192.168.10.0/24

[Interface]

PrivateKey = xxx

Address = 10.8.2.0/24

SaveConfig = true

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o ens3 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o ens3 -j MASQUERADE

ListenPort = 51820

Side A

[Peer]

PublicKey = xxx

Endpoint = host-A:51820

AllowedIPs = 192.168.0.0/24, 10.8.0.0/16

PersistentKeepalive = 25

IOS Client #

[Interface]

PrivateKey = xxx

Address = 10.8.50.1/32

ListenPort = 51820

Side A

[Peer]

PublicKey = xxx

Endpoint = host-A:51820

AllowedIPs = 192.168.0.0/16

PersistentKeepalive = 60