Wazuh - Open Source Security Platform ( SIEM )

Hallo zusammen,

ich bin im Internet bei der Suche nach SIEM-Lösungen auf Wazuh gestoßen.

Laut Website bietet Wazuh eigentlich alles oder sogar noch mehr als das, was andere Lösungen, kostenpflichtig und meist enorm teuer bieten.

bieten.

Auf z. B. Reddit gibt es eine aktive Community, daher wollte ich mal bei euch nachfragen, ob jemand von euch Wazuh nutzt oder Erfahrung damit hat.

Ich freue mich auf euren Input

Danke und LG

Nils

ich bin im Internet bei der Suche nach SIEM-Lösungen auf Wazuh gestoßen.

Laut Website bietet Wazuh eigentlich alles oder sogar noch mehr als das, was andere Lösungen, kostenpflichtig und meist enorm teuer

Auf z. B. Reddit gibt es eine aktive Community, daher wollte ich mal bei euch nachfragen, ob jemand von euch Wazuh nutzt oder Erfahrung damit hat.

Ich freue mich auf euren Input

Danke und LG

Nils

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2184020246

Url: https://administrator.de/forum/wazuh-open-source-security-platform-siem-2184020246.html

Ausgedruckt am: 13.07.2025 um 03:07 Uhr

6 Kommentare

Neuester Kommentar

Guten Morgen Nils,

ich spiele die letzten 2 Wochen ein wenig mit Wazuh herum. Ist schon genial:

Leider ist dies jedoch sehr Umfangreich und benötigt ein große Einarbeitung - was jedoch auch in der Natur der Sache liegt (z.B. eigene Rulessets- und Warning anpassen). Aber wenn das dann mal läuft ist das Mega genial.

Ich habe mal die Installation und Konfiguration Dokumentiert (da diese für mich selber ist, nur sehr knapp - ist halt nur für mein IT Brain, ist jedoch öffentlich erreichbar): leibling.de/erstellen-eines-security-operation-center-mit-open-s ...

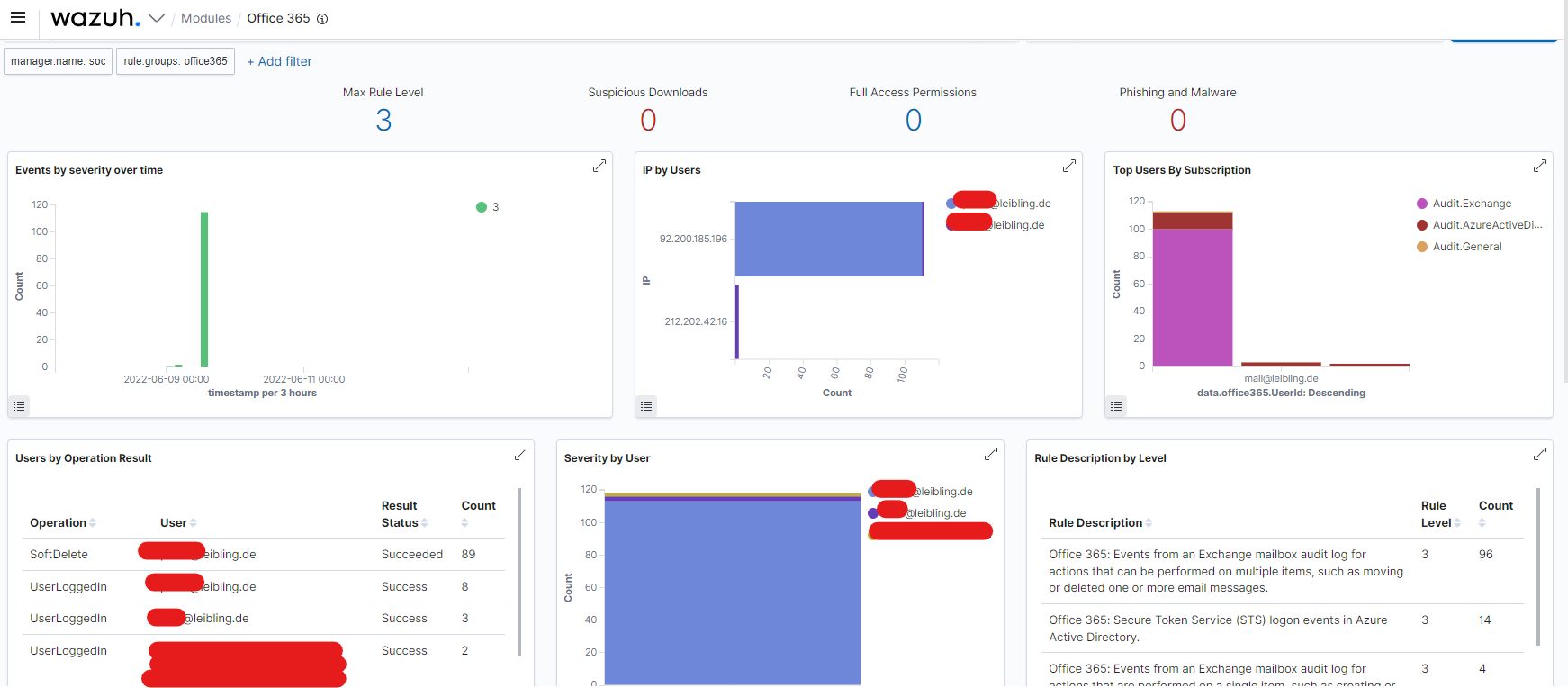

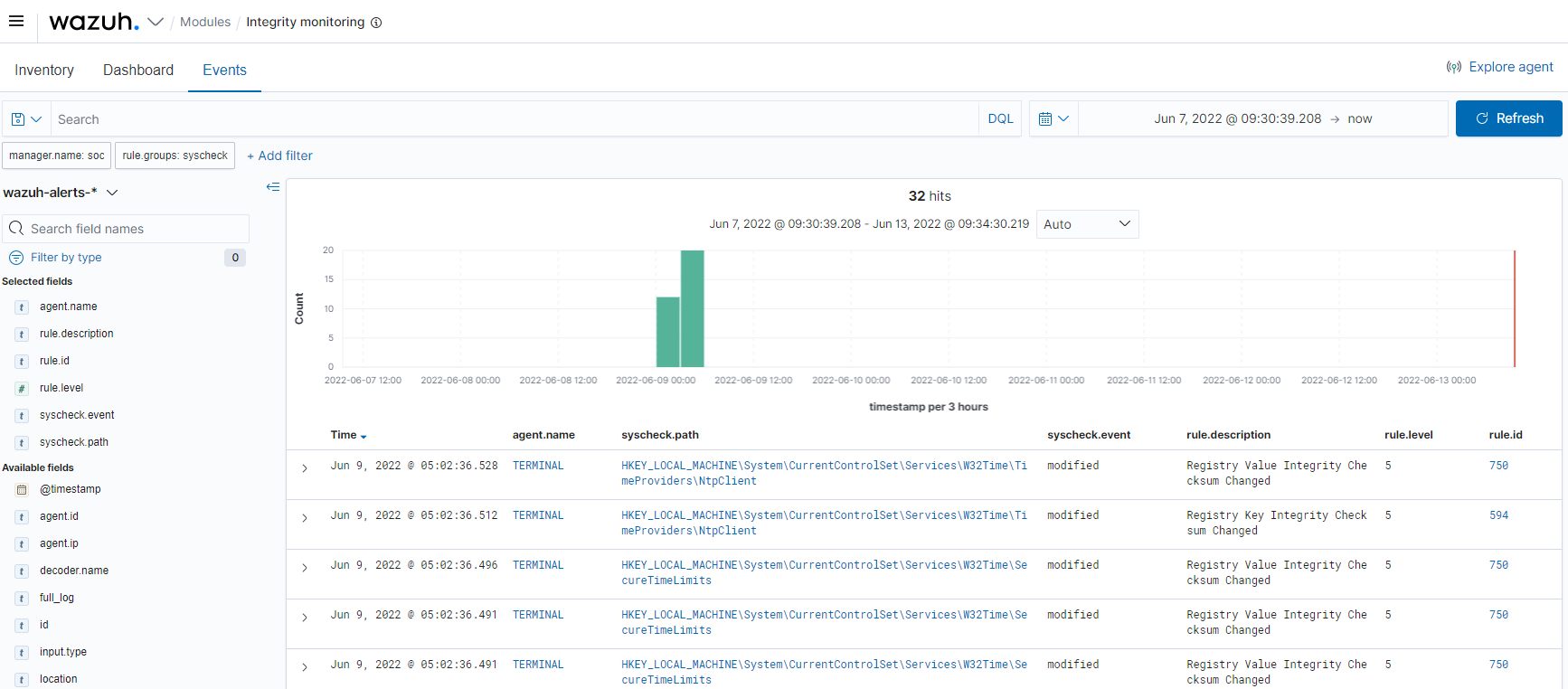

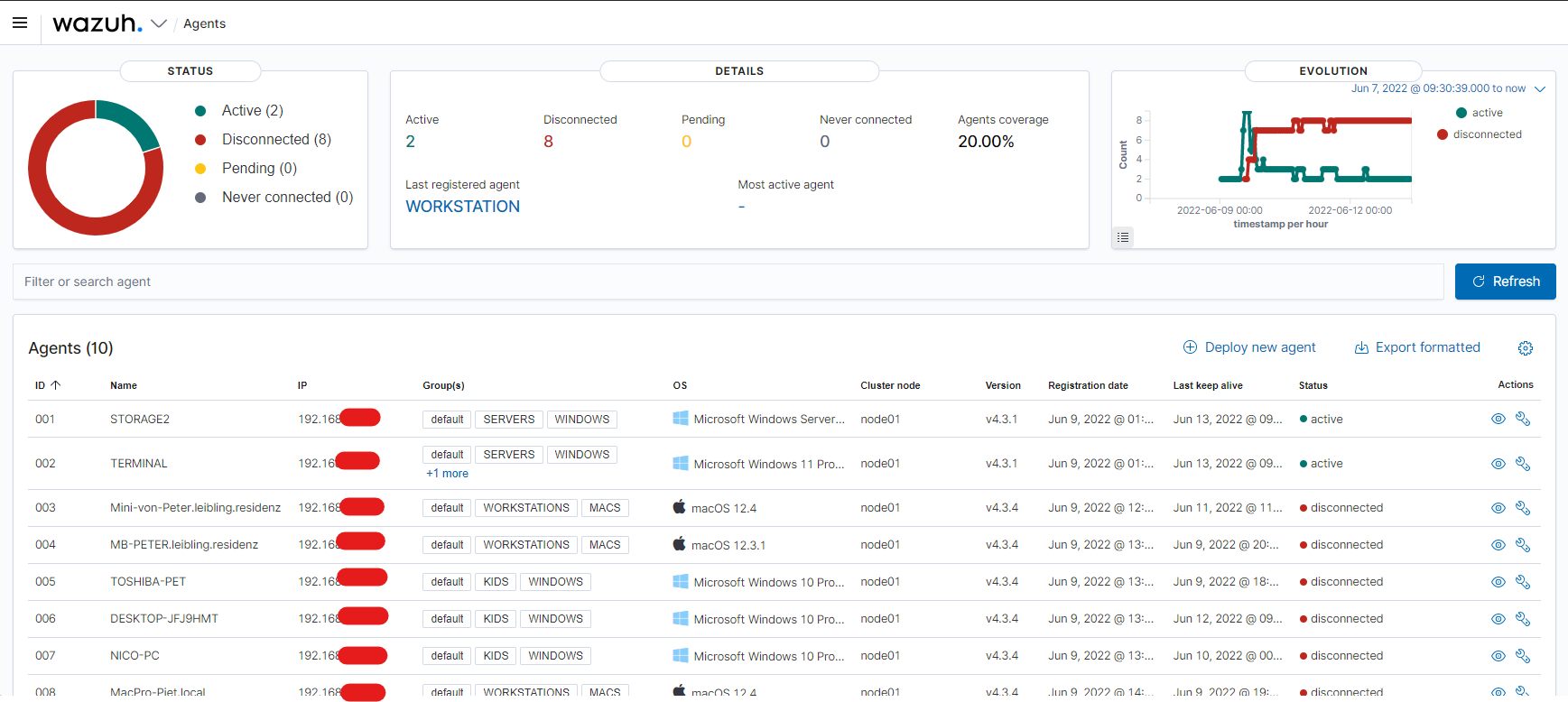

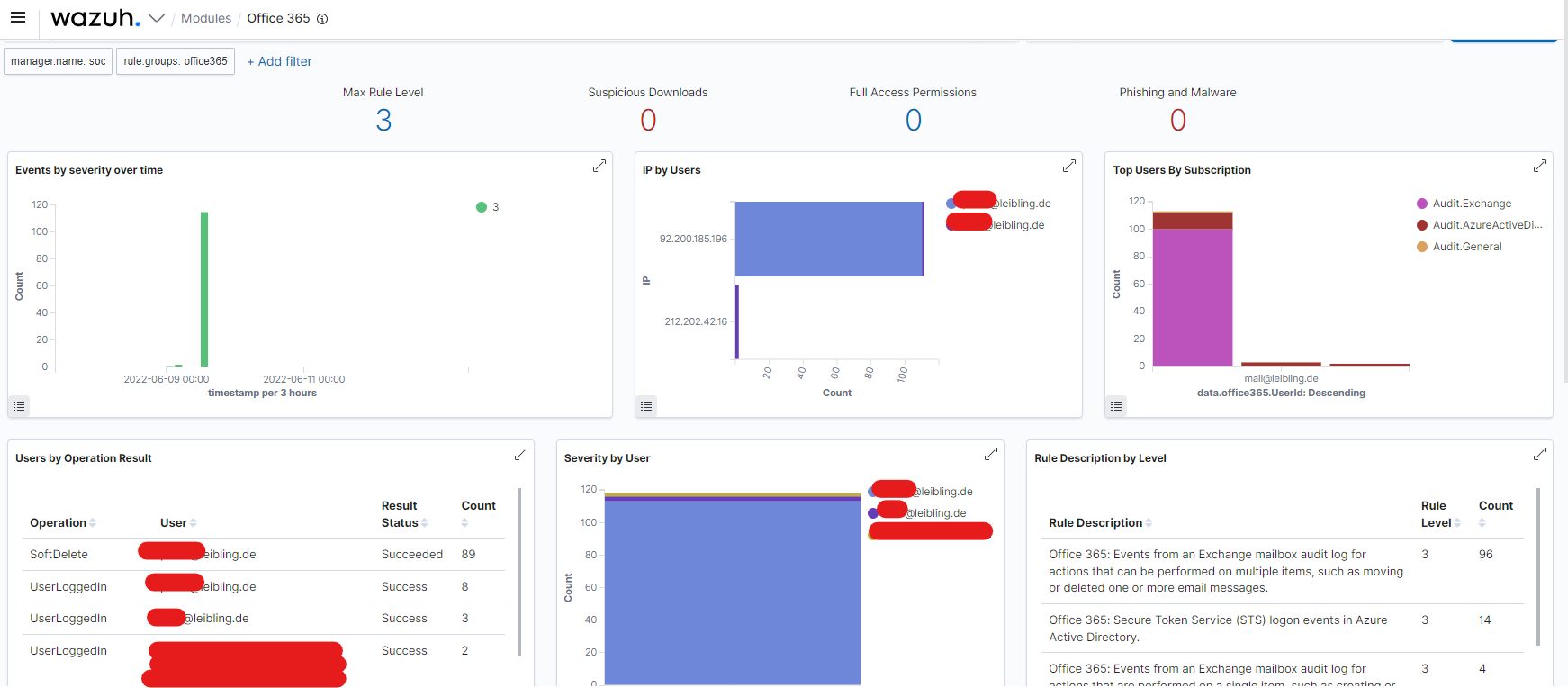

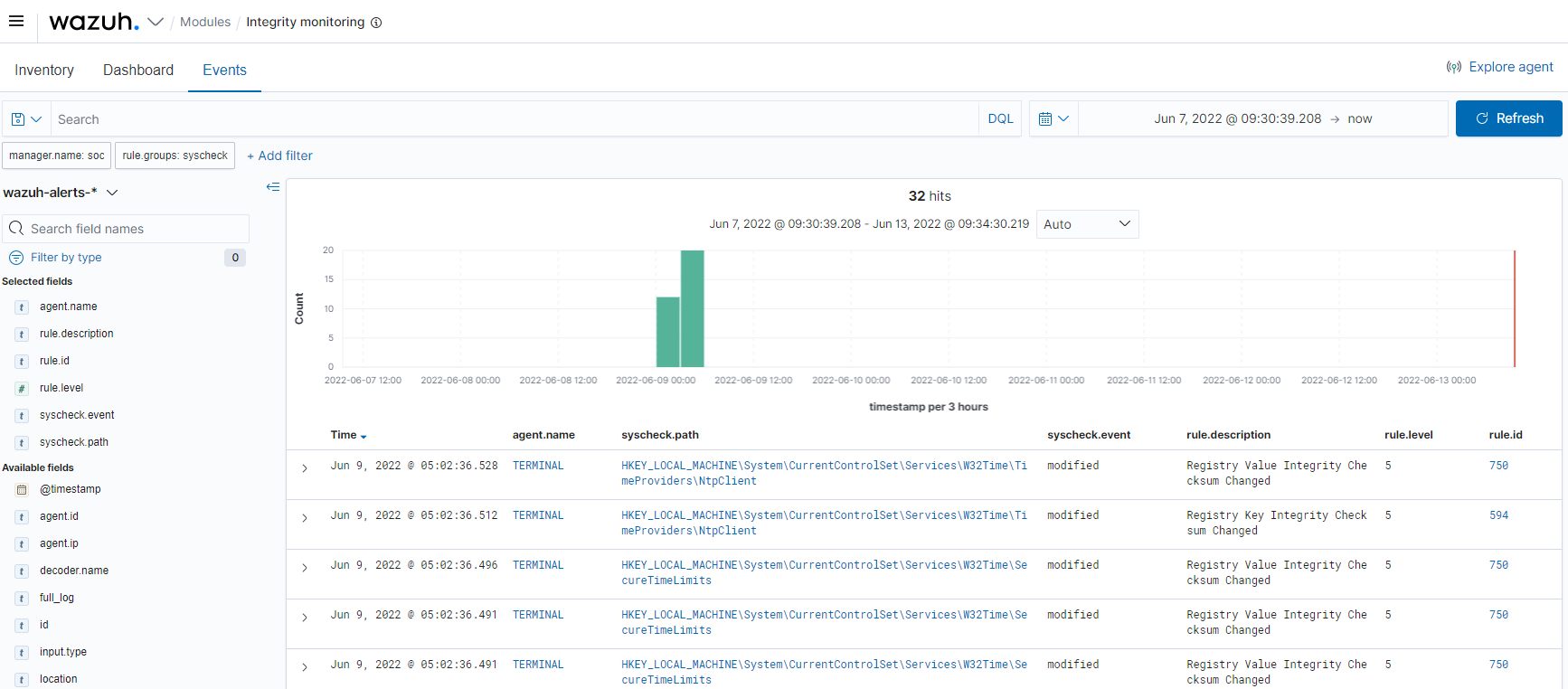

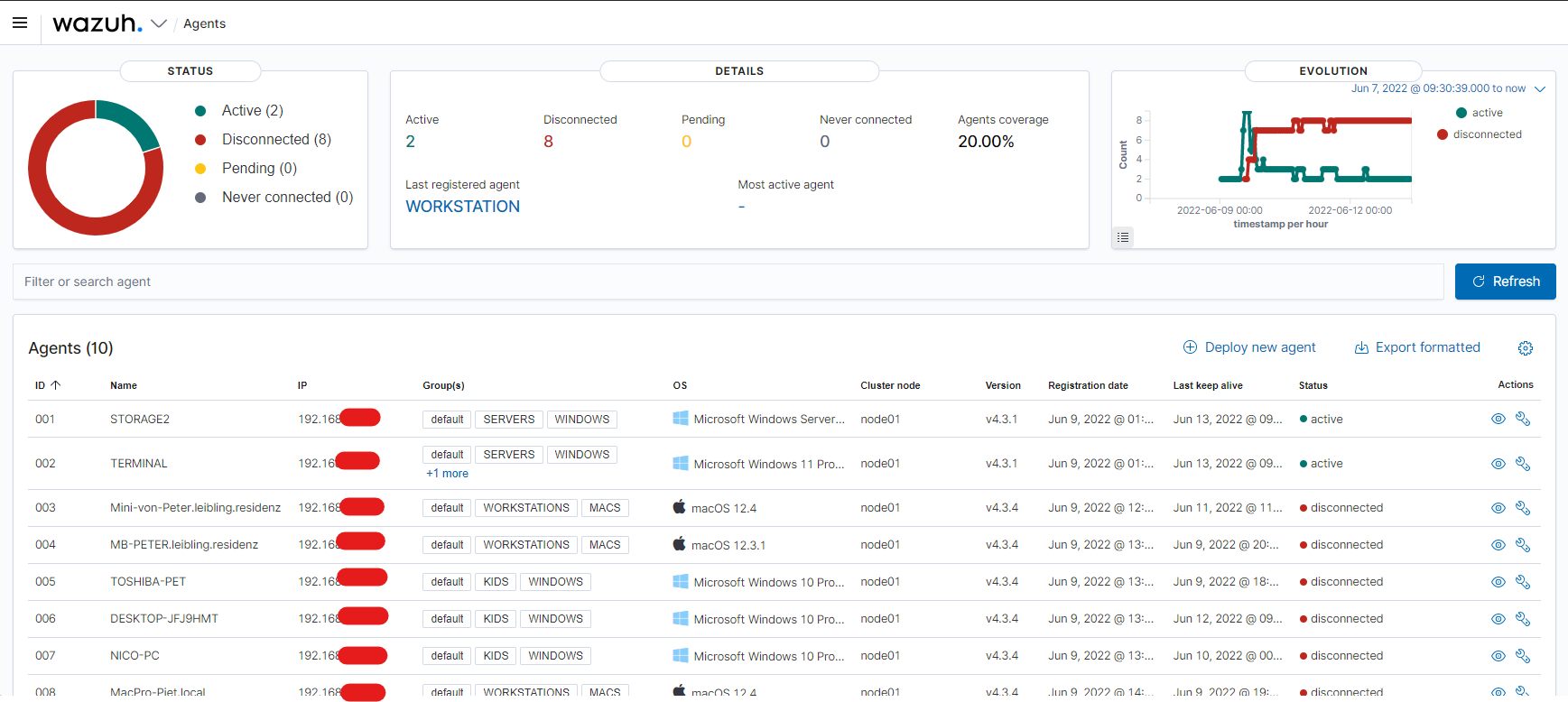

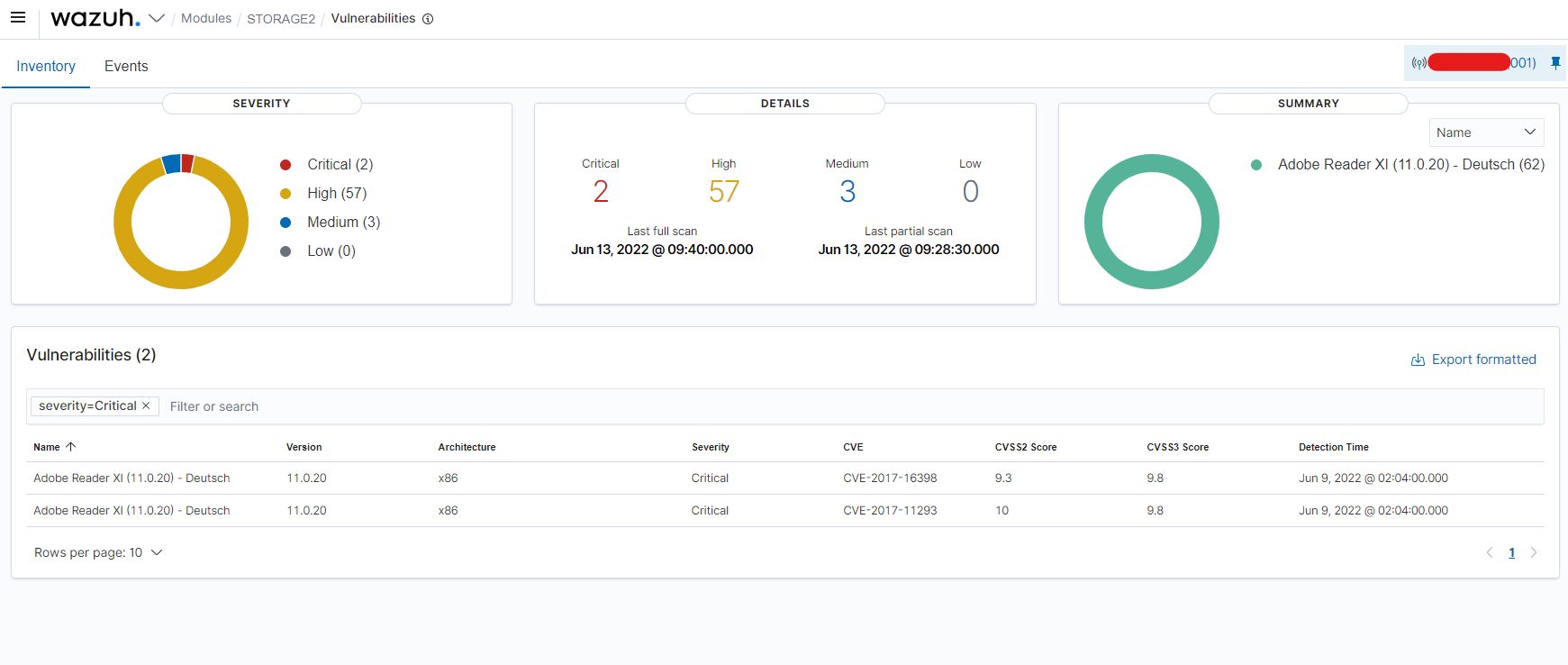

Hier mal ein paar Bilder:

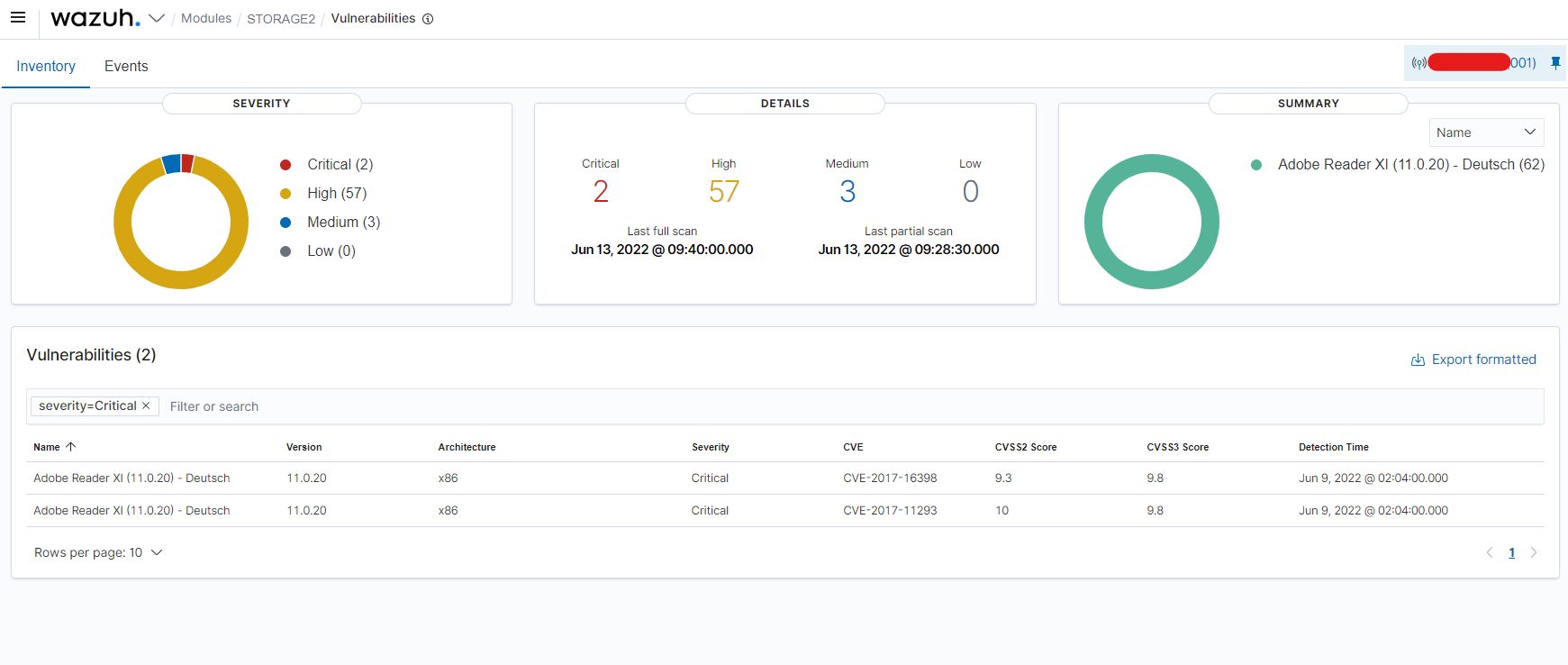

Habe mal Testweise Software installiert (alte Adobe Version) um CVE Warnungen zu provozieren.

Ist jedoch noch eine Menge zu tun ;).

ich spiele die letzten 2 Wochen ein wenig mit Wazuh herum. Ist schon genial:

- SIEM

- Vulnaribility Scanner (CVE Warnungen, jedoch "nur" durch Scan nach Software - nicht durch Prüfung wie z.B. bei Greenbone - OpenVAS)

- Überwachung von Clouddiensten (nutze O365 - kann jedoch auch AWS und Google)

- Compliance Check usw.

- Voller Funktionsumfang auch bei der OpenSource Version (die anderen haben meistens bei OpenSource/Community Version einen abgespeckten Funktionsumfang)

Leider ist dies jedoch sehr Umfangreich und benötigt ein große Einarbeitung - was jedoch auch in der Natur der Sache liegt (z.B. eigene Rulessets- und Warning anpassen). Aber wenn das dann mal läuft ist das Mega genial.

Ich habe mal die Installation und Konfiguration Dokumentiert (da diese für mich selber ist, nur sehr knapp - ist halt nur für mein IT Brain, ist jedoch öffentlich erreichbar): leibling.de/erstellen-eines-security-operation-center-mit-open-s ...

Hier mal ein paar Bilder:

Habe mal Testweise Software installiert (alte Adobe Version) um CVE Warnungen zu provozieren.

Ist jedoch noch eine Menge zu tun ;).

Danke für deine Antwort - ich bastel gerade weiter und werde nach und nach sicherlich noch erweitern (gerade das integrieren von Syslog externer Geräte wie FIrewall usw. war schon kniffelig).

Denke aber, das ich keinen Beitrag hier erstelle - höchtens einen Link auf meiner Seite, sonst müsste man die Inhalte nachher an mehreren Stellen immer wieder anpassen/erweitern ;).

Denke aber, das ich keinen Beitrag hier erstelle - höchtens einen Link auf meiner Seite, sonst müsste man die Inhalte nachher an mehreren Stellen immer wieder anpassen/erweitern ;).

Bin mal wieder einen Schritt weiter und dokumentiere gerade alles. Wie immer Online, so das dies auch als Referenz für andere dienen kann. Da ja oft die selben Systeme verwendet werden, sollte vieles übernommen werden können und auf andere Systeme übertragbar sein.

Mal sehen, vielleicht finde ich ja mal Zeit alles mit Videos zu dokumentieren - geht eigentlich recht einfach von der Hand, ist hat viel Fleißarbeit. Aber der Lohn dafür ist schon mega!

leibling.de/category/support/wazuh-support/

Mal sehen, vielleicht finde ich ja mal Zeit alles mit Videos zu dokumentieren - geht eigentlich recht einfach von der Hand, ist hat viel Fleißarbeit. Aber der Lohn dafür ist schon mega!

leibling.de/category/support/wazuh-support/

Falls es interessiert:

Und es geht noch besser, mit der Open Source Threat intelligence Sharing Plattform MISP erhält man viele Informationen, wie z.B.:

Diese lassen sich mit Wazuh verbinden, so das man zeitnah IoCs bekommt und entsprechend reagieren kann.

Bis dies bei mir umgesetzt wird, wird sicherlich noch eine Weile dauern.

Hier aber mal ein Video youtube.com/watch?v=-qRMDxZpnWg - Interessant ab 16:20 Minuten .

.

Und es geht noch besser, mit der Open Source Threat intelligence Sharing Plattform MISP erhält man viele Informationen, wie z.B.:

- Mallicous Dateien/Hashes

- Mallicous Befehle/Programme/Hashes

- Mallicous Emailadressen

- Mallicous URLs

Diese lassen sich mit Wazuh verbinden, so das man zeitnah IoCs bekommt und entsprechend reagieren kann.

Bis dies bei mir umgesetzt wird, wird sicherlich noch eine Weile dauern.

Hier aber mal ein Video youtube.com/watch?v=-qRMDxZpnWg - Interessant ab 16:20 Minuten

Mittlerweile habe ich ein paar Videos - die vielleicht den einen oder anderen auf den Geschmack bringen:

Was ist ein SIEM:

youtube.com/watch?v=He8LXJvyCXc

Wazuh Installation Server, Agent und nachschärfen mit Sysmon:

youtube.com/watch?v=SRTW7nt4520&t=615s

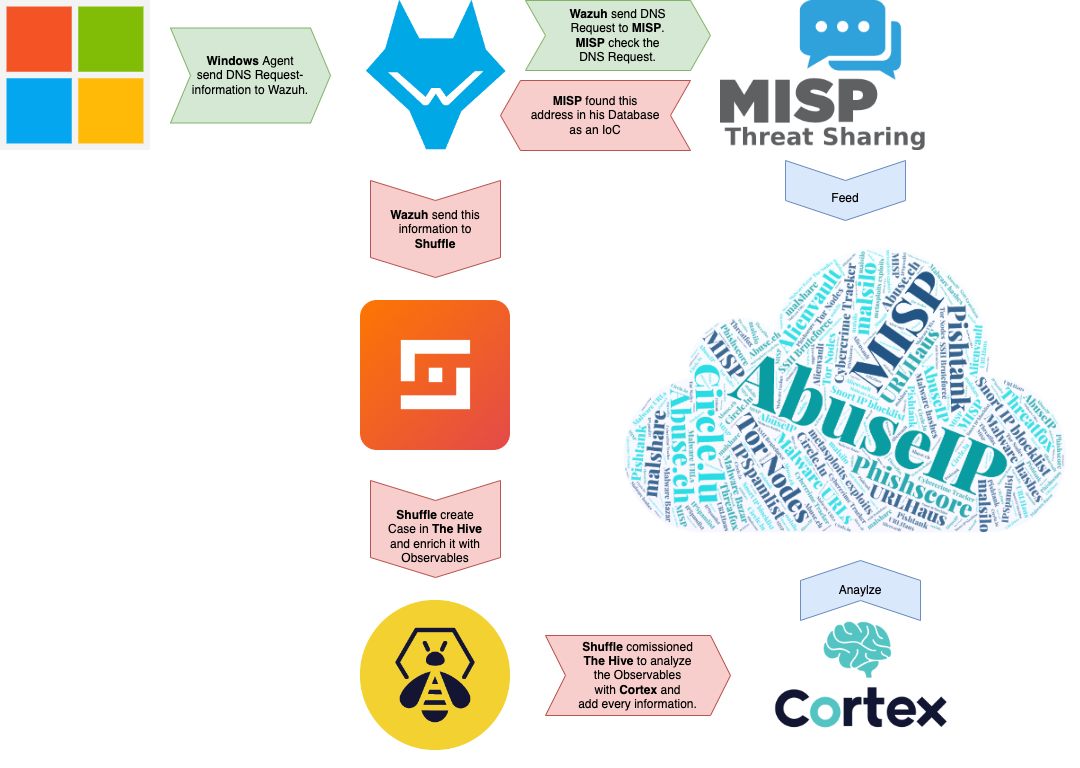

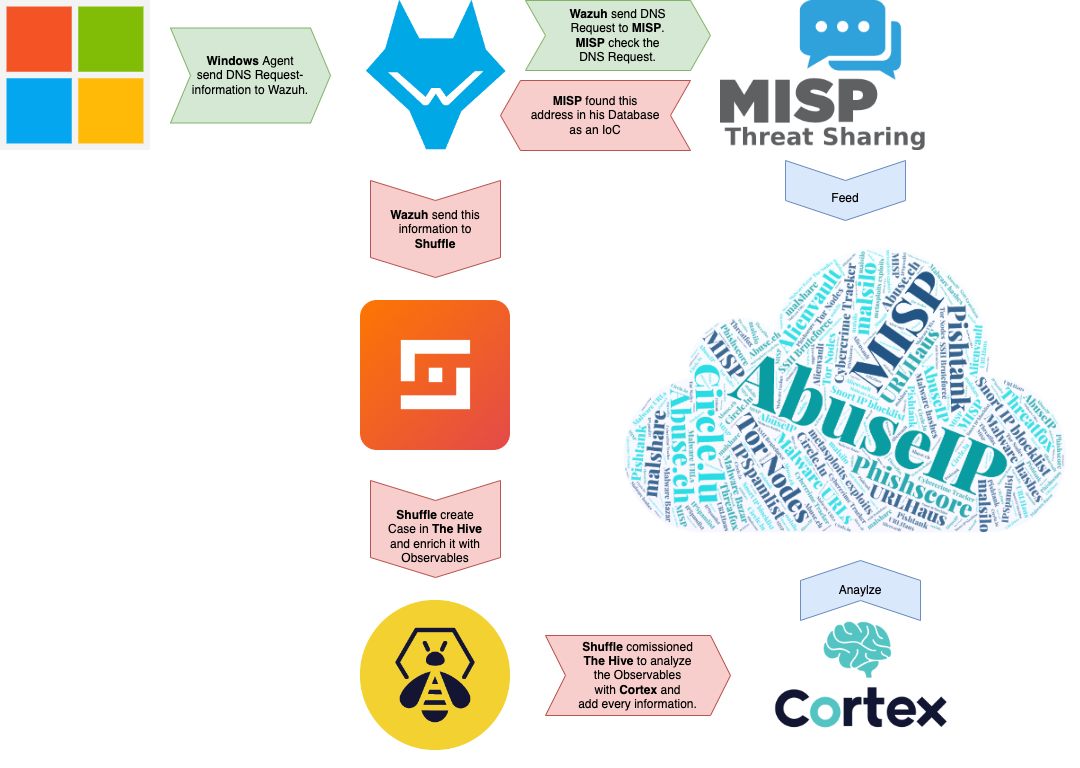

Das gesamte SOC, welches ich umgesetzt habe arbeitet beispielsweise wie folgt:

Das Video dazu findet ihr hier:

youtube.com/watch?v=kwvXG--cCJE&t=453s

Die Konfigurationsdateien kommen noch in meinem Github Repository, weitere Videos werden noch auf Youtube folgen. Zielt ist es, das ihr mit den Videos und Konfigurationsdateien das System nachstellen könnt und in eurem Netz betreiben könnt.

Was ist ein SIEM:

youtube.com/watch?v=He8LXJvyCXc

Wazuh Installation Server, Agent und nachschärfen mit Sysmon:

youtube.com/watch?v=SRTW7nt4520&t=615s

Das gesamte SOC, welches ich umgesetzt habe arbeitet beispielsweise wie folgt:

- Ein Windowsagent fängt sich etwas ein und ruft eine Schad URL auf.

- Diese wird über Wazuh zu MISP weitergegeben zur Kontrolle.

- MISP wird fündig und reportet an Wazuh.

- Das sendet über die Integrations an Shuffle.

- Shuffle extrahiert die Informationen und Oberservables, erstellt ein Ticket in The Hive und reichert diese Informationen an.

- Anschließend werden im Cortex Analyzer gestartet, die die Observables untersuchen und direkt in die Ergebnisse in dem Fall speichern.

Das Video dazu findet ihr hier:

youtube.com/watch?v=kwvXG--cCJE&t=453s

Die Konfigurationsdateien kommen noch in meinem Github Repository, weitere Videos werden noch auf Youtube folgen. Zielt ist es, das ihr mit den Videos und Konfigurationsdateien das System nachstellen könnt und in eurem Netz betreiben könnt.