Wie werden GPOs auf Clients angewendet?

Hallo

Ich arbeite in einer AD-Umgebung die nicht von mir erstellt worden ist. Dazu ist es das erste mal das ich mich mit GPOs beschäftige.

Ich verstehe einfach nicht was genau konfiguriert werden muss damit GPOs bei den Clients angewendet werden.

Als Beispiel:

Also habe ich bei der Standartrichtlinie Powershell deaktivert. Dies wird auch korrekt angewendet.

Die Neue Richtlinie die ich erstellt habe wird nicht angewendet. Inzwischen habe ich herausgefunden das die Richtlinie nicht angewendet wird wenn der Computer nicht in der Gruppe ist. Ist dies korrekt? Ich habe mir gedacht wenn ich nur Richtlinien mit Benutzereinstellungen anpasse das der Computer nicht notwendig ist, ist dies nicht so?

Ist es immer notwendig den Computer in einer Richtlinie hinzuzufügen damit diese angewendet wird?

Also wenn der Computer nicht in der Gruppe ist wird die komplette Richtlinie gar nicht angewendet?

Gruss Int3g3rw

Ich arbeite in einer AD-Umgebung die nicht von mir erstellt worden ist. Dazu ist es das erste mal das ich mich mit GPOs beschäftige.

Ich verstehe einfach nicht was genau konfiguriert werden muss damit GPOs bei den Clients angewendet werden.

Als Beispiel:

- Ich möchte Powershell für Benutzer in einer spezifischen Gruppe aktivieren.

- Bei allen anderen Benutzern soll es deaktiviert sein.

Also habe ich bei der Standartrichtlinie Powershell deaktivert. Dies wird auch korrekt angewendet.

Die Neue Richtlinie die ich erstellt habe wird nicht angewendet. Inzwischen habe ich herausgefunden das die Richtlinie nicht angewendet wird wenn der Computer nicht in der Gruppe ist. Ist dies korrekt? Ich habe mir gedacht wenn ich nur Richtlinien mit Benutzereinstellungen anpasse das der Computer nicht notwendig ist, ist dies nicht so?

Ist es immer notwendig den Computer in einer Richtlinie hinzuzufügen damit diese angewendet wird?

Also wenn der Computer nicht in der Gruppe ist wird die komplette Richtlinie gar nicht angewendet?

Gruss Int3g3rw

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4265886058

Url: https://administrator.de/forum/wie-werden-gpos-auf-clients-angewendet-4265886058.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

13 Kommentare

Neuester Kommentar

Moin,

einfach und kurz:

Computereinstellungen greifen nur auf Computer

Benutzereinstellungen greifen nur bei Benutzer

Erstellst du eine Benutzerkonfiguration in einer OU in der sich Computer befinden, dann passiert gar nichts.

Ebenso wenn du Computerkonfigurationen in der OU der Benutzer erstellst.

Ein guter Einstieg dazu:

faq-o-matic.net/2014/04/07/die-anwendung-von-gruppenrichtlinien- ...

Gruß

Doskias

einfach und kurz:

Computereinstellungen greifen nur auf Computer

Benutzereinstellungen greifen nur bei Benutzer

Erstellst du eine Benutzerkonfiguration in einer OU in der sich Computer befinden, dann passiert gar nichts.

Ebenso wenn du Computerkonfigurationen in der OU der Benutzer erstellst.

Ein guter Einstieg dazu:

faq-o-matic.net/2014/04/07/die-anwendung-von-gruppenrichtlinien- ...

Gruß

Doskias

Wenn Du noch Konfigurationsbeispiele benötigst, findest Du hiereine Sammlung und viele Erklärungen.

Gruß

Looser

Gruß

Looser

Moin.

Irgendwann ist immer das erste Mal.

Dann bringen wir mal Licht ins Dunkle.

Erster Irrtum. Gruppenrichtlinien wirken nicht auf Gruppen, sondern auf Domains, Organisationseinheiten und Standorte.

Standard! Mit Fahnen hat das nichts zu tun. Nur so nebenbei.

Was meinst Du damit. Doch hoffentlich nicht die Default Domain Policy. Grundregel: Never touch it.

Nein, das ist nicht korrekt. Handelt es sich um eine Richtlinie für Computer (Computerkonfiguration) wirkt diese auf alle Computer, die in der OU (und den darunter liegenden) sind, auf die die Richtlinie wirkt. Handelt es sich um eine Richtlinie für Benutzer, wirkt sie auf alle Benutzer, die in der OU sind.

Was meinst Du damit, dass der Computer der Richtlinie hinzugefügt wird?

hth

Erik

Zitat von @Int3g3rw:

Ich arbeite in einer AD-Umgebung die nicht von mir erstellt worden ist. Dazu ist es das erste mal das ich mich mit GPOs beschäftige.

Ich arbeite in einer AD-Umgebung die nicht von mir erstellt worden ist. Dazu ist es das erste mal das ich mich mit GPOs beschäftige.

Irgendwann ist immer das erste Mal.

Ich verstehe einfach nicht was genau konfiguriert werden muss damit GPOs bei den Clients angewendet werden.

Dann bringen wir mal Licht ins Dunkle.

* Ich möchte Powershell für Benutzer in einer spezifischen Gruppe aktivieren.

Erster Irrtum. Gruppenrichtlinien wirken nicht auf Gruppen, sondern auf Domains, Organisationseinheiten und Standorte.

* Bei allen anderen Benutzern soll es deaktiviert sein.

Also habe ich bei der Standartrichtlinie Powershell deaktivert. Dies wird auch korrekt angewendet.

Also habe ich bei der Standartrichtlinie Powershell deaktivert. Dies wird auch korrekt angewendet.

Standard! Mit Fahnen hat das nichts zu tun. Nur so nebenbei.

Was meinst Du damit. Doch hoffentlich nicht die Default Domain Policy. Grundregel: Never touch it.

Die Neue Richtlinie die ich erstellt habe wird nicht angewendet. Inzwischen habe ich herausgefunden das die Richtlinie nicht angewendet wird wenn der Computer nicht in der Gruppe ist. Ist dies korrekt?

Nein, das ist nicht korrekt. Handelt es sich um eine Richtlinie für Computer (Computerkonfiguration) wirkt diese auf alle Computer, die in der OU (und den darunter liegenden) sind, auf die die Richtlinie wirkt. Handelt es sich um eine Richtlinie für Benutzer, wirkt sie auf alle Benutzer, die in der OU sind.

Ich habe mir gedacht wenn ich nur Richtlinien mit Benutzereinstellungen anpasse das der Computer nicht notwendig ist, ist dies nicht so?

Ist es immer notwendig den Computer in einer Richtlinie hinzuzufügen damit diese angewendet wird?

Ist es immer notwendig den Computer in einer Richtlinie hinzuzufügen damit diese angewendet wird?

Was meinst Du damit, dass der Computer der Richtlinie hinzugefügt wird?

hth

Erik

Zitat von @Looser27:

Du kannst natürlich eine GPO einer Gruppe zuweisen......ich glaube ihr redet aneinander vorbei.

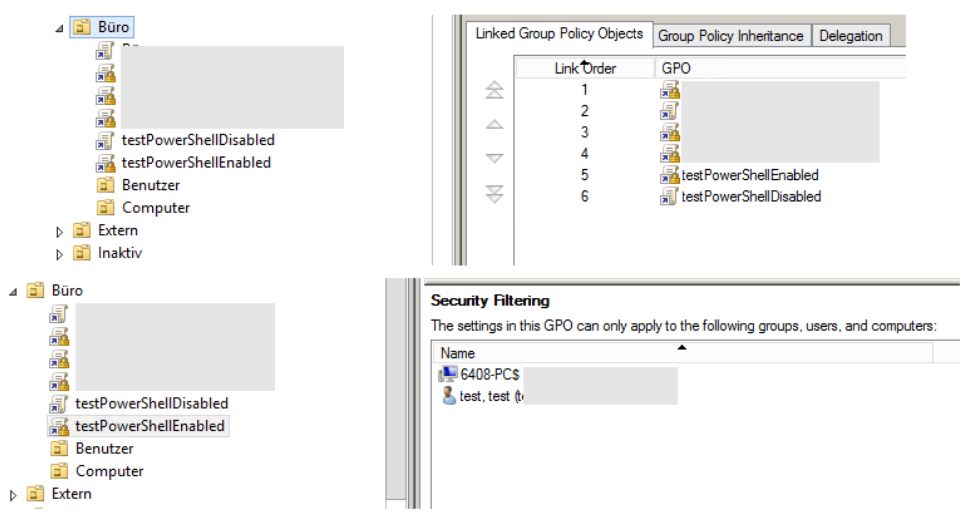

Vielleicht postet der TO mal ein Bild von der GPO?

Erster Irrtum. Gruppenrichtlinien wirken nicht auf Gruppen, sondern auf Domains, Organisationseinheiten und Standorte.

Du kannst natürlich eine GPO einer Gruppe zuweisen......ich glaube ihr redet aneinander vorbei.

Vielleicht postet der TO mal ein Bild von der GPO?

Ja sicher kann ich auch mit Zielgruppenadressierung oder WMI-Filtern ...

Wir wollen doch den jungen Padawan nicht zu sehr verwirren.

Moin,

hattest Du nicht gesagt, dass Du anfängst, Dich damit zu beschäftigen.

Jetzt ist klar, was Du meinst, und der Kollege @Looser27 hatte recht mit seinem Einwand. Also nochmal von vorne:

1. Die Regel, die ich nannte, ist richtig. Die GPOs wirken auf die drei genannten Objekte. Deine GPOs wirken also auf die OUs Büro und die darunter liegenden.

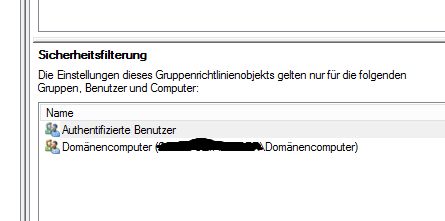

2. Die Sicherheitsfilterung ist dafür da, GPOs weiter zu differenzieren. Hier kann ich Benutzer(-gruppen) und Maschinen angeben, für die die GPO als Ganzes wirken soll. Hier müssen immer Benutzer und Computer angegeben werden. Der Sinn ergibt sich aus dem, was Du erreichen willst: Bestimmte Benutzer (z. B. Admins) sollen auf bestimmten Computern (IT-Abteilung, Server) Powershell ausführen können. Also gebe ich einerseits im Sicherheitsfilter die Benutzer(-gruppe) und die Computer(-gruppe) an, für die die Richtlinie gelten soll. Steht hier kein Computer drin, dann wird es nie gehen, da der Sicherheitsfilter (nicht die GPO selbst) verbietet, dass die Anweisung ausgeführt werden darf.

3. WMI-Filter sind eine weitere Möglichkeit, die GPOs auf bestimmte Maschinen oder User zu beschränken. Sie bieten den Vorteil, dass ich nicht nur nach den Namen der Objekte, sondern nach allen Eigenschaften filtern kann z. B. nach dem Betriebssystem.

Ich persönlich neige dazu, mit dem ersten auszukommen und eher die OUs zu differenzieren. Also in etwa so, dass ich unter der OU Benutzer weitere OUs einrichten würde z. B. eine PS und eine No-PS. Aber das muss jeder selbst wissen.

Liebe Grüße

Erik

hattest Du nicht gesagt, dass Du anfängst, Dich damit zu beschäftigen.

Jetzt ist klar, was Du meinst, und der Kollege @Looser27 hatte recht mit seinem Einwand. Also nochmal von vorne:

1. Die Regel, die ich nannte, ist richtig. Die GPOs wirken auf die drei genannten Objekte. Deine GPOs wirken also auf die OUs Büro und die darunter liegenden.

2. Die Sicherheitsfilterung ist dafür da, GPOs weiter zu differenzieren. Hier kann ich Benutzer(-gruppen) und Maschinen angeben, für die die GPO als Ganzes wirken soll. Hier müssen immer Benutzer und Computer angegeben werden. Der Sinn ergibt sich aus dem, was Du erreichen willst: Bestimmte Benutzer (z. B. Admins) sollen auf bestimmten Computern (IT-Abteilung, Server) Powershell ausführen können. Also gebe ich einerseits im Sicherheitsfilter die Benutzer(-gruppe) und die Computer(-gruppe) an, für die die Richtlinie gelten soll. Steht hier kein Computer drin, dann wird es nie gehen, da der Sicherheitsfilter (nicht die GPO selbst) verbietet, dass die Anweisung ausgeführt werden darf.

3. WMI-Filter sind eine weitere Möglichkeit, die GPOs auf bestimmte Maschinen oder User zu beschränken. Sie bieten den Vorteil, dass ich nicht nur nach den Namen der Objekte, sondern nach allen Eigenschaften filtern kann z. B. nach dem Betriebssystem.

Ich persönlich neige dazu, mit dem ersten auszukommen und eher die OUs zu differenzieren. Also in etwa so, dass ich unter der OU Benutzer weitere OUs einrichten würde z. B. eine PS und eine No-PS. Aber das muss jeder selbst wissen.

Liebe Grüße

Erik

Zitat von @Int3g3rw:

Also wie ich mir gedacht habe. Ist kein Computer im "Security Filtering" vorhanden wird die ganze Richtlinie nicht angewendet.

Steht hier kein Computer drin, dann wird es nie gehen, da der Sicherheitsfilter (nicht die GPO selbst) verbietet, dass die Anweisung ausgeführt werden darf.

Also wie ich mir gedacht habe. Ist kein Computer im "Security Filtering" vorhanden wird die ganze Richtlinie nicht angewendet.

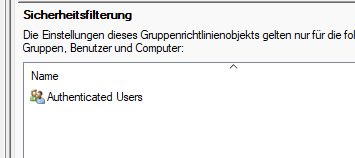

So ist es. Deshalb ist auch der Standard dieser:

Dann gilt die Richtlinie für alle.

Aber wann genau wird die Richtline auf die darunterliegenden OUs angewendet und wann nicht?

Immer.

Übersteuert "Security Filtering" das anwenden der GPO auf die darunterliegenden Objekte in den OUs?

Nein, es filtert, auf wen die Richtlinie angewendet wird. Das scheint jetzt ein wenig haarspalterisch. Aber solche Feinheiten helfen dem Verständnis.

Wenn ich nun den PC "6408-pc" und den User "test" wieder aus dem Security Filter entferne wird diese wieder auf die darunterlegenden OUs angewendet?

Nein. Dann wird sie gar nicht mehr angewendet. Mit der Sicherungsfilterung bestimmst Du, auf wen und welche Maschinen die Richtlinie angewendet werden soll.

Ich verstehe nicht wann die GPO auf den Security Filter angewendet wird und wann auf die OUs darunter.

Immer beides.

Dazu haben wir Gruppen die Benutzer und Computer beinhalten. Dies ist enorm mühsam zu verwalten.

Ja. Deshalb sollte man sich imho zur Regel mache: Was ich mit OU-Strukturen erschlagen kann, mache ich auch mit Hilfe der OU-Struktur.

Wie sollte man die OUs strukturieren?

z.b Anhand der Geschäfts-Abteilungen? Wir haben aktuell Gruppen für die jeweiligen Abteilungen aber keine entsprechenden OUs.

z.b Anhand der Geschäfts-Abteilungen? Wir haben aktuell Gruppen für die jeweiligen Abteilungen aber keine entsprechenden OUs.

Schlecht. Regel: Das AD bildet die organisatorischen und/oder geographischen Strukturen der Organisation ab. Keine OUs für Abteilungen zu haben, ist m. E. ein Fehler.

Ist es empfehlenswert User und Computer in den AD-Gruppen getrennt zu halten?

Ja. Bitte gewöhne Dir an, von OUs zu sprechen. Gruppen sind was anderes.

Gibt sicherlich immer Ausnahmen, aber generell?

Fragen über Fragen....

Fragen über Fragen....

Nur die Ruhe. Das wird schon.

Jede Abteilung wird in einer OU abgebildet. Evtl. haben diese OUs noch Unter-OUs, wenn das sinnvoll ist, die Abteilungen weiter zu untergliedern. In diesen OUs sind nur die User. Man sollte die Admins komplett aus der Struktur entfernen und in eine OU packen, die direkt unter der Domain liegt.

Es gibt mindestens eine OU für Clients und eine für Server. Meistens ist es sinnvoll hier noch weiter zu unterscheiden.

Es gibt eine OU für globale Gruppen und eine für lokale. Das ist jetzt nicht unser Thema. Das Stichwort ist die AGDLP-Regel. Auch hier differenziere ich gerne weiter aus, damit es übersichtlicher wird.

Sicherungsfilterung, wie schön erwähnt, nutze ich nach Möglichkeit nicht. Ein Beispiel, wann das sinnvoll ist:

Nehmen wir ein Unternehmen, in dem Menschen sowohl an normalen Computern als auch an Kassensystemen arbeiten. Für die Kassensysteme brauche die User bestimmte Einstellungen, die an den normalen Computern nur stören. Dann kann ich eine GPO für die User (Benutzereinstellungen) erstellen und mit dem Filter dafür sorgen, dass sie nur an den Kassen wirken.

Liebe Grüße

Erik