Win10-VPN zu Draytek-2765 nur mit Medium-Security, L2TP-over-IPsec

Guten Morgen,

Win10prof64-Clients sollen sich via VPN remote zu einem Draytek-2765-Router verbinden.

Der hauseigene Draytek-Smart-VPN-Client hat die Macke, dass bei mehreren auf einem Rechner eingerichteten VPN-Netzwerken (gemischt über Win10 + Draytek-Client) beim Wechsel des VPN-Zugangs jedesmal resettet werden muss, der Draytek-Client 'zerschießt' hier die Windows-VPN-Settings.

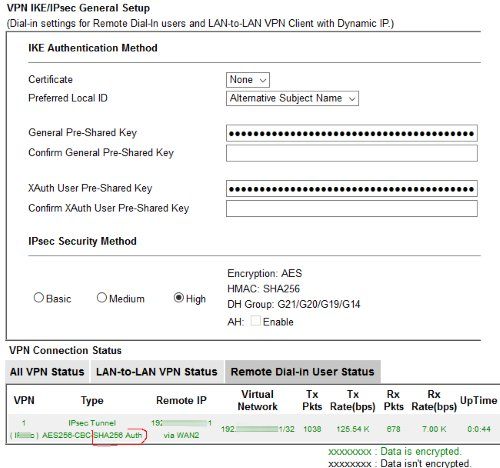

Mit Shrew-2.2.2 und einem IPsec-Tunnel klappt der Zugang zum Draytek mit 'High'-Security vorbildlich (AES256, SHA256, DH-Group14), nur stammt die letzte Shrew-Version von Juli 2013...

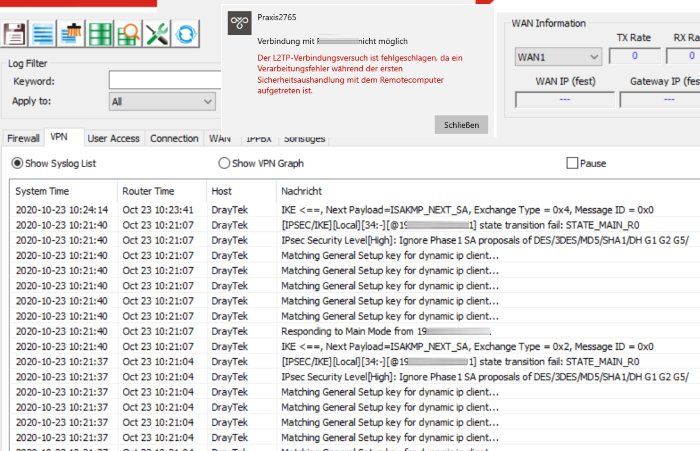

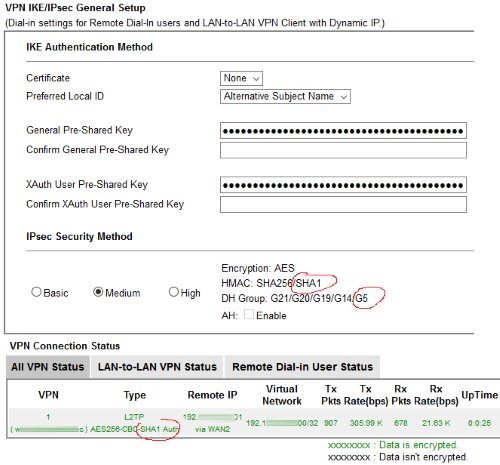

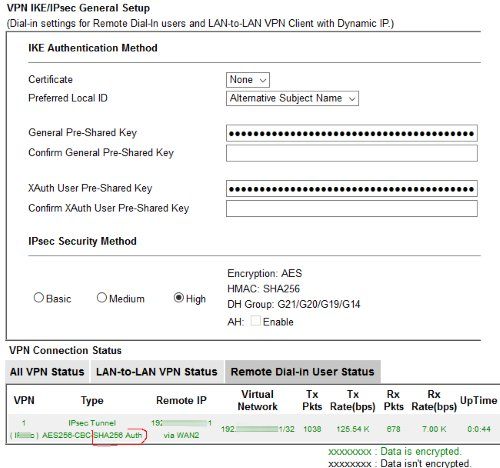

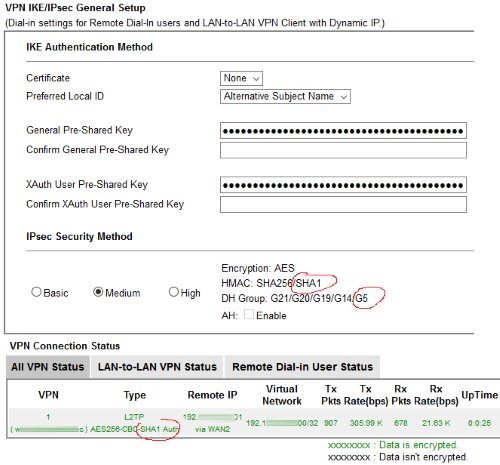

Nach einigem Knobeln ist aufgefallen, dass Win10 sich mit Bordmittel über L2TP-over-IPsec nur dann mit dem Draytek verbinden kann, falls bei diesem die Security auf 'Medium' steht und damit SHA1 und DH-Group5 zulässt :

Hmmm, kann Win10 bei L2TP-over-IPsec kein SHA256 oder kein DH-Group14 oder höher?

Dann hätte man die Wahl zwischen einem uralten Security-Tool Shrew und bekannt unsicheren Einstellungen bei Win10 (SHA1/DH-Group5)…

Meinungen / Tipps dazu?

Danke und Gruß, UC

Win10prof64-Clients sollen sich via VPN remote zu einem Draytek-2765-Router verbinden.

Der hauseigene Draytek-Smart-VPN-Client hat die Macke, dass bei mehreren auf einem Rechner eingerichteten VPN-Netzwerken (gemischt über Win10 + Draytek-Client) beim Wechsel des VPN-Zugangs jedesmal resettet werden muss, der Draytek-Client 'zerschießt' hier die Windows-VPN-Settings.

Mit Shrew-2.2.2 und einem IPsec-Tunnel klappt der Zugang zum Draytek mit 'High'-Security vorbildlich (AES256, SHA256, DH-Group14), nur stammt die letzte Shrew-Version von Juli 2013...

Nach einigem Knobeln ist aufgefallen, dass Win10 sich mit Bordmittel über L2TP-over-IPsec nur dann mit dem Draytek verbinden kann, falls bei diesem die Security auf 'Medium' steht und damit SHA1 und DH-Group5 zulässt :

Hmmm, kann Win10 bei L2TP-over-IPsec kein SHA256 oder kein DH-Group14 oder höher?

Dann hätte man die Wahl zwischen einem uralten Security-Tool Shrew und bekannt unsicheren Einstellungen bei Win10 (SHA1/DH-Group5)…

Meinungen / Tipps dazu?

Danke und Gruß, UC

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 615591

Url: https://administrator.de/forum/win10-vpn-zu-draytek-2765-nur-mit-medium-security-l2tp-over-ipsec-615591.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

6 Kommentare

Neuester Kommentar

nur stammt die letzte Shrew-Version von Juli 2013...

Das ist kein Hinderungsgrund, denn der IKEv1 Standard ist schon seit Jahren ausentwickelt. Da gibt es keinerlei Neues mehr. Spricht eigentlich eher für den Shrew Client !kann Win10 bei L2TP-over-IPsec kein SHA256 oder kein DH-Group14 oder höher?

Doch natürlich ! Guckst du hier:PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Dort ist die Phase 1 und 2 auf AES256 und SHA2 mit DH14 gestellt. Das hat mit L2TP per se auch nichts zu tun, denn das Backend ist immer IPsec es mit IKEv1. Das kannst du dann wahlfrei einstellen von den Chiffren und Hashing.

einem uralten Security-Tool Shrew

Das ist Unsinn (siehe oben) und zeugt von wenig Kenntnis im Schlüsselumfeld.Sinn voll ist es immer die bordeigenen VPN Cleints zu verwenden ohne 3rd Party Software. Gerade bei IPsec ist das essentiell weil man sich dann immer auf einen Client festlegen muss um eine Beeinflussing (siehe deine Erfahrungen !) sicher zu vermeiden.

Entsprechende VPN Server Hardware dann intelligent auszuwählen ist also eine gute Idee !!

Siehe oben und...

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Kann man eine VPN-Verbindung in Win10 irgendwie auf SHA256 und DH14 fixen?

Ja, natürlich, über die PowerShell:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Warum nur steckt MS mit Win10 hier bei SHA1 fest?

Das musst du dann wohl mal Bill Gates persönlich fragen Du hast aber Recht:

support.microsoft.com/cs-cz/help/325158/default-encryption-setti ...

Ist ja aber kein Problem und unsicher ist es auch nicht. Dann belasse es doch ganz einfach auf SHA1 und gut iss.

Vermutlich ist es auch nicht Winblows spezifisch sondern der L2TP über IPsec Standard schreibt das zur Kompatibilität mit anderen L2TP Clients schlicht so vor ! Bei Apple Mac und IOS und auch Linux ist es auch so.

Und auch nicht nur Draytek macht es so sondern andere L2TP Server wie z.B. die pfSense auch:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer