Windows 10, Build 1703 - Applocker Regel via Powershell anlegen

Guten Abend liebe Kolleginnen und Kollegen,

leider bin ich in ebenfalls von dem Bug im Applocker betroffen, welches Kollege @DerWoWusste hier schon geschildert hat.

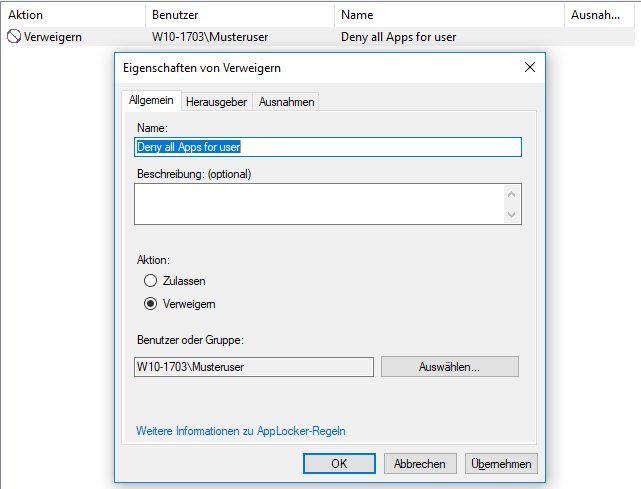

Ich müsste eine App-Paketregel anlegen, welche für den Benutzer "Max.Mustermann" und alle Apps verweigert. Der Rest wie Außnahmen und Kommentar kann anschließend sicher wieder per Oberfläche angepasst werden. Das Mittel der Wahl ist - wieder einmal - die Powershell. Ich habe mir bereits im Vorfeld die Doku für Get-AppLockerFileInformation und New-AppLockerPolicy angeschaut. Irgendwie werde ich daraus nicht schlau...

Kann mir jemand unter die Arme greifen und erklären wie ich solch eine Regel via Powershell anlegen kann?!

Viele Grüße,

Daniel

leider bin ich in ebenfalls von dem Bug im Applocker betroffen, welches Kollege @DerWoWusste hier schon geschildert hat.

Ich müsste eine App-Paketregel anlegen, welche für den Benutzer "Max.Mustermann" und alle Apps verweigert. Der Rest wie Außnahmen und Kommentar kann anschließend sicher wieder per Oberfläche angepasst werden. Das Mittel der Wahl ist - wieder einmal - die Powershell. Ich habe mir bereits im Vorfeld die Doku für Get-AppLockerFileInformation und New-AppLockerPolicy angeschaut. Irgendwie werde ich daraus nicht schlau...

Kann mir jemand unter die Arme greifen und erklären wie ich solch eine Regel via Powershell anlegen kann?!

Viele Grüße,

Daniel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 336693

Url: https://administrator.de/forum/windows-10-build-1703-applocker-regel-via-powershell-anlegen-336693.html

Ausgedruckt am: 03.08.2025 um 00:08 Uhr

13 Kommentare

Neuester Kommentar

Moin.

Versuchs mal hiermit

Eventuell offene Applocker MMC schließen und neu öffnen.

Gruß

Versuchs mal hiermit

$policies = Get-AppLockerPolicy -Local

$policies.Merge((Get-AppxPackage -Allusers | Get-AppLockerFileInformation | New-AppLockerPolicy -RuleType Path -User "Max.Mustermann"))

$policies | Set-AppLockerPolicyGruß

Servus Dani,

bekommst du hiermit hin, wenn für jede vorhandenes Appx-Package eine separate Regel erstellt werden soll:

Wenn es eine Wildcard-Regel sein soll die alle Apps abdeckt geht das auch hiermit:

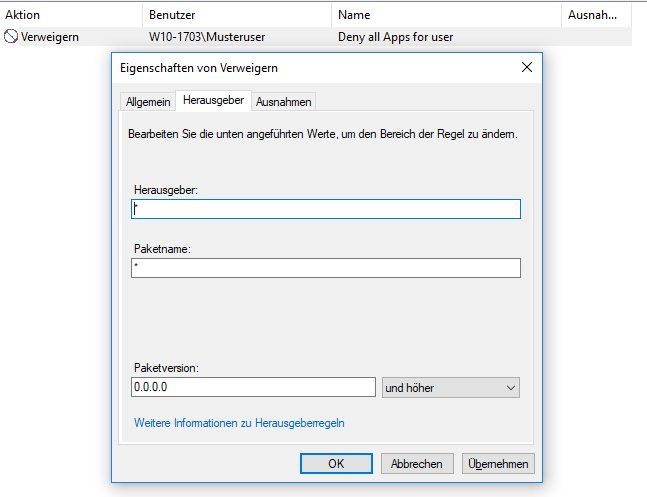

(das Appx-Package des Edge dient hier nur als Vorlage für das Objekt, die Eigenschaften werden dann passend angepasst, es kann auch jedes andere Package als Vorlage benutzt werden)

Grüße Uwe

bekommst du hiermit hin, wenn für jede vorhandenes Appx-Package eine separate Regel erstellt werden soll:

# policy erstellen

$policy = Get-AppxPackage -AllUsers | Get-AppLockerFileInformation | New-AppLockerPolicy -User "max.mustermann" -IgnoreMissingFileInformation -Optimize

# Policy Actions auf 'Deny' setzen

$policy.RuleCollections | %{$_ | %{$_.Action = "Deny"}}

# Policy mit vorhandenen Policies zusammenführen

$policy | Set-AppLockerPolicy -Merge(das Appx-Package des Edge dient hier nur als Vorlage für das Objekt, die Eigenschaften werden dann passend angepasst, es kann auch jedes andere Package als Vorlage benutzt werden)

# policy mit Vorlage-App erstellen

$policy = Get-AppxPackage Microsoft.MicrosoftEdge | Get-AppLockerFileInformation | New-AppLockerPolicy -User "Max.Mustermann"

# policy so anpassen das sie auf alle Apps zutrifft

$policy.RuleCollections | %{$_ | %{$_.Action = "Deny";$_.Name="Deny all Apps for user"; $_.PublisherConditions | %{$_.PublisherName = '*'; $_.ProductName = '*'; $_.BinaryName = '*'; $_.BinaryVersionRange = [Microsoft.Security.ApplicationId.PolicyManagement.PolicyModel.FileVersionRange]::new('0.0.0.0',$null)}}}

# Policy mit vorhandenen Policies zusammenführen

$policy | Set-AppLockerPolicy -MergeZitat von @Dani:

handelt sich es bei deiner VM um eine Neuinstallation von Build 1703 oder ein Upgrade? Meine ist frisch installiert mit Windows 10 Enterprise.

Hier frische jungfräuliche VM W10 Enterprise 1703 Build 15063.250.handelt sich es bei deiner VM um eine Neuinstallation von Build 1703 oder ein Upgrade? Meine ist frisch installiert mit Windows 10 Enterprise.

Ich habe einfacher halber die Standardregeln für alle Kategorieren (Skript, Anwendung, etc...) erstellt und anschließend die VM neu gestartet. Keinerlei Fehler im Ereignisprotokoll System und Anwendung. Auch unter Anwendungs- und Dienstprotokoll -> Microsoft -> Windows -> Applocker wird nichts protokolliert. Der Dienst Anwendungsidentität ist nicht gestartet, obowohl der Starttyp "Manuell (Start durch Auslöser)" ist.

Wenn die AppLocker-Eigenschaften nicht konfiguere, werden die Regeln standardmäßig erzwungen. Ich habe zum Test alle Regeln konfiguriert und auf die Option "Regeln erzwingen" eingestellt. VM neu gestartet -> selbes Problem.

Was denn für ein Problem?Wenn die AppLocker-Eigenschaften nicht konfiguere, werden die Regeln standardmäßig erzwungen. Ich habe zum Test alle Regeln konfiguriert und auf die Option "Regeln erzwingen" eingestellt. VM neu gestartet -> selbes Problem.

So langsam glaube ich einfach der Build ist eine Beta-Version... oder die QS wurde abgeschafft.

Joa das sowieso.

Du arbeitest vermutlich auf einem non Domain-Rechner, bei Domain-Rechnern setzt man ja normalerweise den Dienst Appidsvc über GPOs auf Auto. Nur hier reagiert der Dienst Appidsvc meist nicht auf das Erzwingen der Regeln (Wo wir wieder beim Thema QM wären ...), so dass man den Dienst auf die Startart "Automatisch" umstellen muss. Das kannst du nicht über die MMC machen, da dort das Umstellen verweigert wird, auch wenn man die MMC elevated startet.

Mach es entweder in einer elevated cmd mit

Mach es entweder in einer elevated cmd mit

sc config appidsvc start= auto oder stelle den Dienst in der Registry unter HKLM\System\CurrentControlSet\Services\Appidsvc "Start" auf 2, und starte dann neu.

Hier im Forum steht's auch:

Windows 10: Apps mit Applocker sperren

Windows 10: Apps mit Applocker sperren