Windows 10 per Remote Zugriff erlauben

Hallo zusammen,

ich benötige erneut eure Unterstützung.

Wir haben zehn Clients als VMs bereitgestellt, die von Standardbenutzern per Remote Desktop genutzt werden können. Auf den Clients ist Windows 10 Pro 64-Bit installiert.

Besteht die Möglichkeit, den Zugriff dieser Benutzer per GPO (Gruppenrichtlinie) so zu beschränken, dass sie nur auf diese zehn Clients zugreifen können? Wenn ja, wie lässt sich das umsetzen?

Vielen Dank im Voraus!

LG Bella

ich benötige erneut eure Unterstützung.

Wir haben zehn Clients als VMs bereitgestellt, die von Standardbenutzern per Remote Desktop genutzt werden können. Auf den Clients ist Windows 10 Pro 64-Bit installiert.

Besteht die Möglichkeit, den Zugriff dieser Benutzer per GPO (Gruppenrichtlinie) so zu beschränken, dass sie nur auf diese zehn Clients zugreifen können? Wenn ja, wie lässt sich das umsetzen?

Vielen Dank im Voraus!

LG Bella

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668354

Url: https://administrator.de/forum/windows-10-per-remote-zugriff-erlauben-668354.html

Ausgedruckt am: 19.07.2025 um 05:07 Uhr

12 Kommentare

Neuester Kommentar

Der letzte Beitrag hört sich Interessant an

RDP nur auf bestimme Systeme zulassen

Oder dann

Windows RDP mit Verbindungssicherheitsregeln absichern

Ich vermute, dass da ein Software im Einsatz ist, die nicht auf dem Server lauffähig ist, bzw. dass man dort eine entsprechend teure Serverlösung bräuchte.

RDP nur auf bestimme Systeme zulassen

Oder dann

Windows RDP mit Verbindungssicherheitsregeln absichern

Ich vermute, dass da ein Software im Einsatz ist, die nicht auf dem Server lauffähig ist, bzw. dass man dort eine entsprechend teure Serverlösung bräuchte.

Kann man das? Oke ich hab das noch nie ausprobiert, bei uns ist entweder alles oder nix. Also RDP ja oder RDP nein.

Aber damit auf einzelne VMs den Zugriff gezielt erlauben und auf gezielt andere nicht?

Also z.B. wie oben insgesamt 12 VMs und ein paar User dürfen sich da nur auf 10 der VMs per RDP einloggen.

Ich hätte behauptet, das geht nicht so einfach. Rausfiltern von welcher IP eine RDP-Session erlaubt ist ja, aber rausfiltern auf welche Ziel-IP der User darf nicht.

Hm...wieder was gelernt. Muss mir da die GPO mal genauer anschauen.

Aber damit auf einzelne VMs den Zugriff gezielt erlauben und auf gezielt andere nicht?

Also z.B. wie oben insgesamt 12 VMs und ein paar User dürfen sich da nur auf 10 der VMs per RDP einloggen.

Ich hätte behauptet, das geht nicht so einfach. Rausfiltern von welcher IP eine RDP-Session erlaubt ist ja, aber rausfiltern auf welche Ziel-IP der User darf nicht.

Hm...wieder was gelernt. Muss mir da die GPO mal genauer anschauen.

@kpunkt

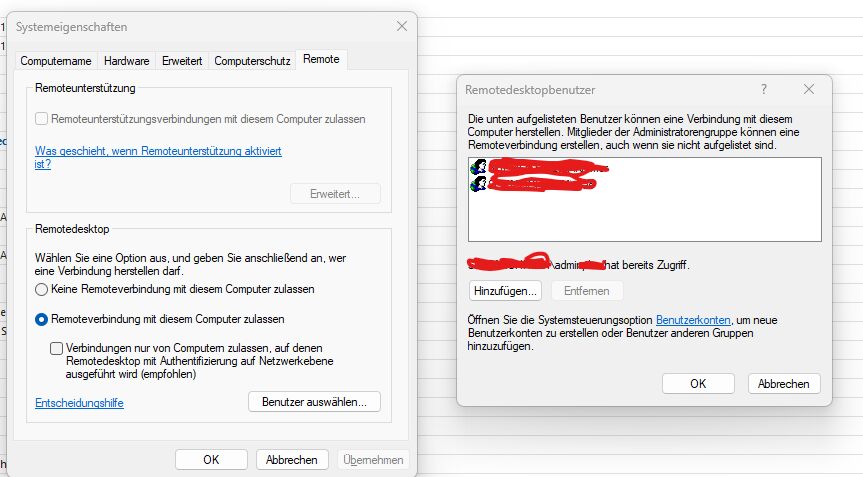

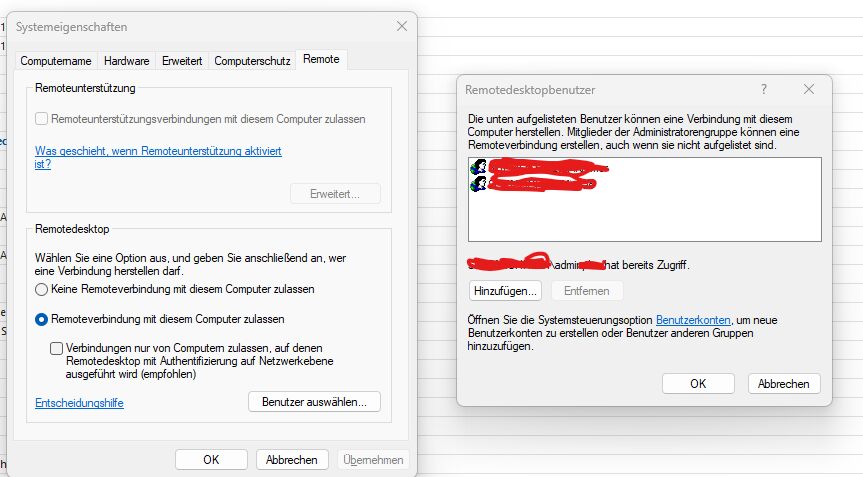

In den erweiterten Systemeinstellungen kann man den Remotezugriff begrenzen / festlegen

Ansonsten ist der Hinweis von @pebcak7123 total wichtig und richtig

Per GPO ginge es über:

Computer Configuration | Windows Settings | Security Settings | Local Policies | User Rights Assignment.

"Deny logon through Remote Desktop Services" bzw. "Allow logon through Remote Desktop Services"

Wir machen das hier händisch bzw. über Ansible als "Configmanagement",

In den erweiterten Systemeinstellungen kann man den Remotezugriff begrenzen / festlegen

Ansonsten ist der Hinweis von @pebcak7123 total wichtig und richtig

Per GPO ginge es über:

Computer Configuration | Windows Settings | Security Settings | Local Policies | User Rights Assignment.

"Deny logon through Remote Desktop Services" bzw. "Allow logon through Remote Desktop Services"

Wir machen das hier händisch bzw. über Ansible als "Configmanagement",

@Michi91

ich vermute mal, du musst auf allen VMs jeden User als Account einrichten, der/die darauf arbeiten können soll. Darüber hinaus dann jeden dieser User an der stelle wie du es eins weiter oben darstellst als Remote-User extra zulassen.

Wie man das dann regelt, dass User sich dann immer eine „freie“ (nicht besetzte) VM aussuchen können ist mir auch unklar. So wird man dann wohl den Usern zumuten, per try an error sich eine freie VM zu suchen indem man alle durchprobiert.

Kreuzberger

ich vermute mal, du musst auf allen VMs jeden User als Account einrichten, der/die darauf arbeiten können soll. Darüber hinaus dann jeden dieser User an der stelle wie du es eins weiter oben darstellst als Remote-User extra zulassen.

Wie man das dann regelt, dass User sich dann immer eine „freie“ (nicht besetzte) VM aussuchen können ist mir auch unklar. So wird man dann wohl den Usern zumuten, per try an error sich eine freie VM zu suchen indem man alle durchprobiert.

Kreuzberger

Wenn die VMs in der Domäne sind muss man da keine user extra einrichten, nur wie Michi91 richtig sagt den RDP-Zugriff für eine Benutzergruppe mit hilfe von GPO erlauben.

Würde das dann über einen RD-Connectionbroker laufen lassen damit sich die User nicht drum kümmern müssen welche VM gerade frei ist.

Ob das jetzt sinnvoll / günstiger gegenüber einem Terminalserver ist steht auf einem anderen Blatt. Da gibts ja hier sowieso immer verschiedene Meinungen über die korrekte Lizensierung.

Würde das dann über einen RD-Connectionbroker laufen lassen damit sich die User nicht drum kümmern müssen welche VM gerade frei ist.

Ob das jetzt sinnvoll / günstiger gegenüber einem Terminalserver ist steht auf einem anderen Blatt. Da gibts ja hier sowieso immer verschiedene Meinungen über die korrekte Lizensierung.

Zitat von @kreuzberger:

@Michi91

ich vermute mal, du musst auf allen VMs jeden User als Account einrichten, der/die darauf arbeiten können soll. Darüber hinaus dann jeden dieser User an der stelle wie du es eins weiter oben darstellst als Remote-User extra zulassen.

Im AD-Umfeld fällt ja das Anlegen der User flach.@Michi91

ich vermute mal, du musst auf allen VMs jeden User als Account einrichten, der/die darauf arbeiten können soll. Darüber hinaus dann jeden dieser User an der stelle wie du es eins weiter oben darstellst als Remote-User extra zulassen.

Und wenn man das Zulassen dann eben per GPO machen kann, ists ja brauchbar.

Ich kannte das auch nur per manuellem anlegen auf jeder Maschine. Die GPO hingegen kannte ich nicht. Legt man die Clients in eine OU kann man das auch für alle abhandeln.

Das Balancing hingegen wird schwierig. Bei einer solchen Windows-10-VM bei mir und nur zwei Usern, die da drauf dürfen ist das manchmal schon meh. Geschweige denn bei 10 VMs und mehreren Usern....

Es gab aber mal eine Software bis Windows 7, die aus einem Desktop einen Server machte. Gleichzeitiger Multi-Logon auf einer Dsktop-VM.

so isses

in meiner alten Butze haben wir das viel genutzt. so konnte man auch steuern dass die sich nicht gegenseitig kicken (geht ja immer nur eine aktive Session). Terminal Server hätte sich wohl nicht gelohnt bei 5-10 Client VMs und die ach nur selten genutzt wurden (hauptsächlich Home Office, weil ne Anwendung über VPN nicht lief), außerdem hatte Hyper-V noch Unmengen an Reserven

Wir haben zehn Clients als VMs bereitgestellt, die von Standardbenutzern per Remote Desktop genutzt werden können. Auf den Clients ist Windows 10 Pro 64-Bit installiert.

Hört sich spannend an...

Besteht die Möglichkeit, den Zugriff dieser Benutzer per GPO (Gruppenrichtlinie) so zu beschränken, dass sie nur auf diese zehn Clients zugreifen können? Wenn ja, wie lässt sich das umsetzen?

Jap. Du erstellst je VM eine GPO (ist eine Computer-Richtlinie) und setzt dort die RDP Berechtigung. Ich arbeite dann auch immer mit SSO-Gruppen in der AD, wo ich die User entsprechend einordne.

Hier einmal von MS bzw. einem Beitrag.

Bei mir gibt es keine einzelnen Berechtigungen von Usern - Ist aber Geschmackssache.