RDP nur auf bestimme Systeme zulassen

Hallo zusammen,

ich möchte auf einen Client festlegen, das egal welcher User sich darauf anmeldet, sich über RDP nur auf bestimmte Computer schalten kann, die anderen sollten verweigert werden. Ich habe bereits diverse ausgehende Firewall Regeln in der GPO konfiguriert, leider immer ohne Erfolg.

Gibt es da eine Möglichkeit das über die GPO zu steuern?

Grüße

Simon

ich möchte auf einen Client festlegen, das egal welcher User sich darauf anmeldet, sich über RDP nur auf bestimmte Computer schalten kann, die anderen sollten verweigert werden. Ich habe bereits diverse ausgehende Firewall Regeln in der GPO konfiguriert, leider immer ohne Erfolg.

Gibt es da eine Möglichkeit das über die GPO zu steuern?

Grüße

Simon

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5601318327

Url: https://administrator.de/forum/rdp-nur-auf-bestimme-systeme-zulassen-5601318327.html

Ausgedruckt am: 13.07.2025 um 14:07 Uhr

9 Kommentare

Neuester Kommentar

Wenn du willst dass keine Verbindung zu einem Server zustande kommt, musst du die Verbindung blockieren - und nicht zulassen.

Hallo,

schau mal da: Windows RDP mit Verbindungssicherheitsregeln absichern

Mittels Verbindungssicherheitsregeln kann man alles ganz genau steuern.

Grüße

lcer

schau mal da: Windows RDP mit Verbindungssicherheitsregeln absichern

Mittels Verbindungssicherheitsregeln kann man alles ganz genau steuern.

Grüße

lcer

Hi,

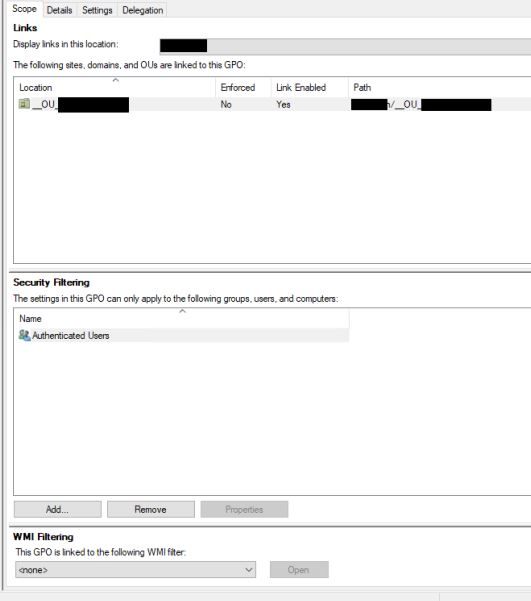

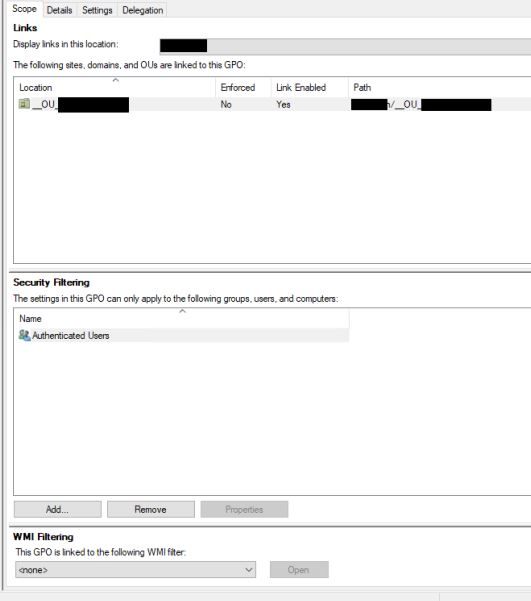

also wenn ihr AD habt dann könntest du mehrere "Remote-Desktop"-Gruppen definieren und deren Target über GPO in OUs unterteilen. Nennt sich dann "Scope" bzw. "Security Filtering"

Bsp:

exemplarisches Beispiel:

Nun legst du via GPO den Scope auf die einzelnen OUs fest und teilst die entsprechende Scurity-Group zu. Dann muss du nur noch die User in die AD-Gruppe legen.

Damit das ganze dann auch runter gepullt wird folgst du dieser Anleitung:

social.technet.microsoft.com/wiki/contents/articles/7833.active- ...

Achtung! Ungetestet, Aber so sollte es funktionieren!

Grüße!

Mayho

also wenn ihr AD habt dann könntest du mehrere "Remote-Desktop"-Gruppen definieren und deren Target über GPO in OUs unterteilen. Nennt sich dann "Scope" bzw. "Security Filtering"

Bsp:

exemplarisches Beispiel:

- Du hast eine OU_A und OU_B

- * in OU_A liegen HOST0001 und HOST0002

- * in OU_B liegen HOST0003 und HOST0004

- Du hast eine RDP-Gruppe_A und RDP-Gruppe_B

- * In RDP-Gruppe_A liegen User A1234 und User A2345

- * In RDP-Gruppe_B liegen User A3456 und User A4567

Nun legst du via GPO den Scope auf die einzelnen OUs fest und teilst die entsprechende Scurity-Group zu. Dann muss du nur noch die User in die AD-Gruppe legen.

Damit das ganze dann auch runter gepullt wird folgst du dieser Anleitung:

social.technet.microsoft.com/wiki/contents/articles/7833.active- ...

Achtung! Ungetestet, Aber so sollte es funktionieren!

Grüße!

Mayho