Windows Server 2016 Firewallregel lässt sich nicht ändern

Hallo Kollegen,

Windows 2016 DC, AD, DNS, DHCP

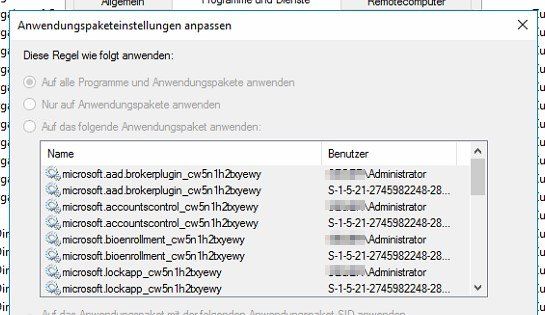

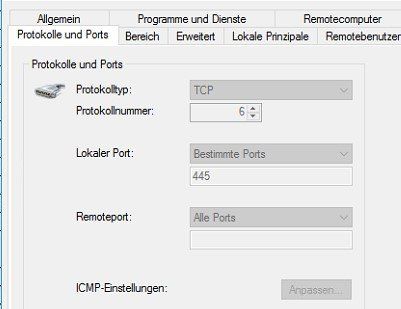

In der Domäne ist das SMB Protokoll 445 TCP durch eine Regel blockiert.

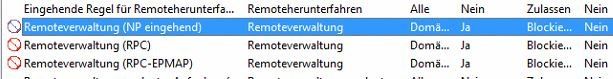

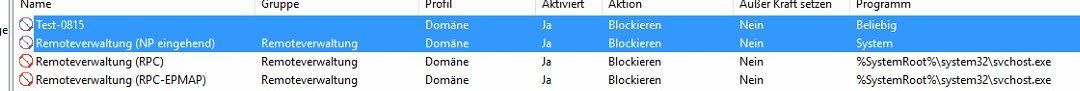

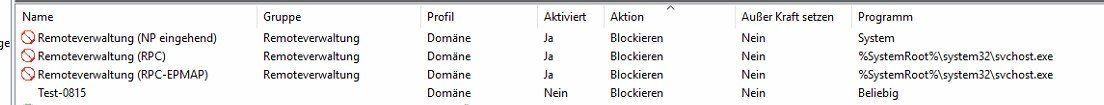

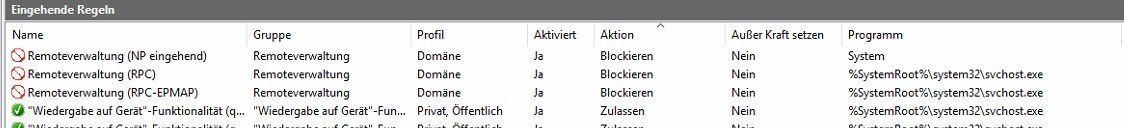

Die Regel die den Port blockiert ist Remoteverwaltung (NP eingehend), aktiviert, Domäne, alle Blockieren.

Ändern/deaktivieren/löschen geht nicht...

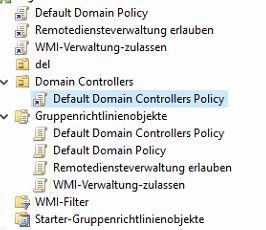

Bisher gibt es außer der default Domain Policy nur 3 weitere GPo. Die aber alle nicht die Regel beinhalten.

Zu finden müsste die Regel sein unter Computerkonfiguration/Richtlinien/Windows Einstellungen/Sicherheitseinstellungen/Windows Firewall/Windows Firewall mit erw Sicherheit/Eingehende Regeln

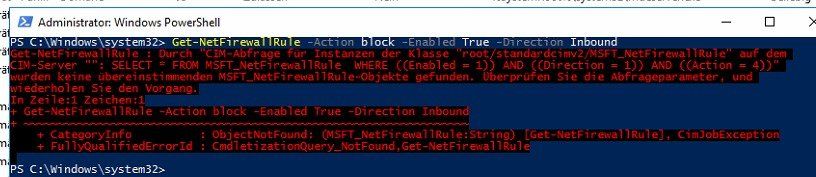

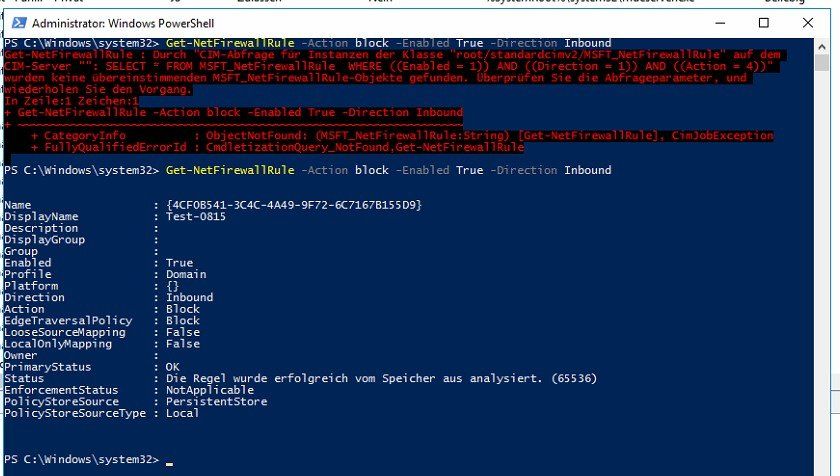

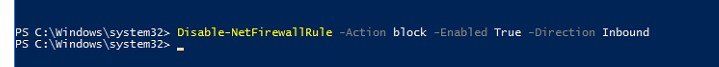

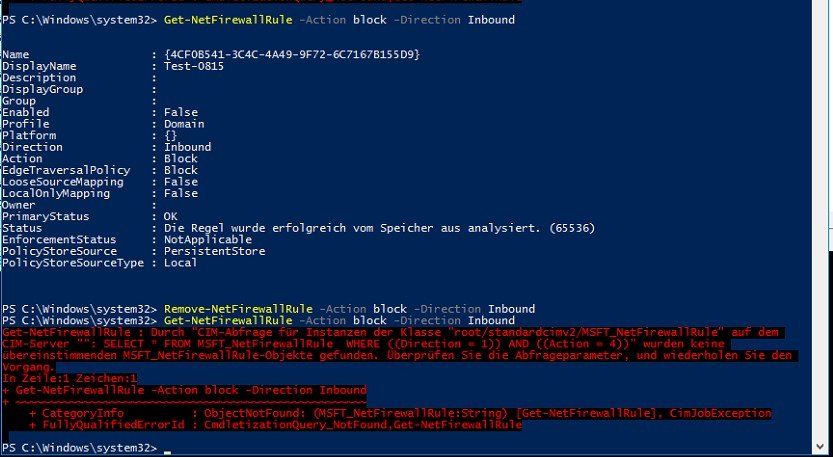

Auch per Powershell kann ich die Regel anzeigen lassen aber nicht löschen/ändern/deaktivieren.

Bin gerade etwas Ratlos, wo ich die Regel ändern oder löschen kann

Kann mir jemand helfen?

Danke Jörg

Windows 2016 DC, AD, DNS, DHCP

In der Domäne ist das SMB Protokoll 445 TCP durch eine Regel blockiert.

Die Regel die den Port blockiert ist Remoteverwaltung (NP eingehend), aktiviert, Domäne, alle Blockieren.

Ändern/deaktivieren/löschen geht nicht...

Bisher gibt es außer der default Domain Policy nur 3 weitere GPo. Die aber alle nicht die Regel beinhalten.

Zu finden müsste die Regel sein unter Computerkonfiguration/Richtlinien/Windows Einstellungen/Sicherheitseinstellungen/Windows Firewall/Windows Firewall mit erw Sicherheit/Eingehende Regeln

Auch per Powershell kann ich die Regel anzeigen lassen aber nicht löschen/ändern/deaktivieren.

Bin gerade etwas Ratlos, wo ich die Regel ändern oder löschen kann

Kann mir jemand helfen?

Danke Jörg

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 476458

Url: https://administrator.de/forum/windows-server-2016-firewallregel-laesst-sich-nicht-aendern-476458.html

Ausgedruckt am: 23.07.2025 um 20:07 Uhr

38 Kommentare

Neuester Kommentar

Moin,

drei Anmerkungen meinerseits:

Gruß,

Dani

drei Anmerkungen meinerseits:

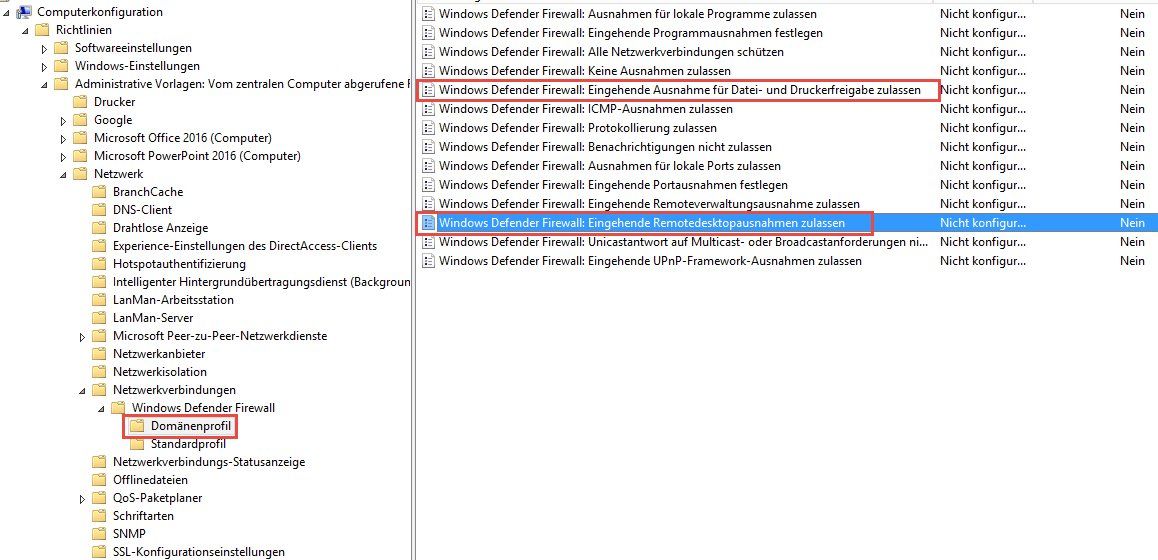

- Die Gruppenrichtlinie, die du in den Screenshots markiert hast, hast du bearbeitet? Die gilt natürlich nur für Server welche als Domain Controller agieren.

- Die Gruppenrichtlinie Default Domain Controllers Policywird bis auf wenige Ausnahmen nie, nie, nie verändert/ergänzt. Zu den Ausnahmen gehören die Windows-Firewall Regeln nicht.

- Bevor du nun wie wild an den Servern "rumspielst" und evtl. Dinge änderst, die zu Instabilität oder Ausfällen sorgen, erst einmal analyiseren. Wenn du Windows-Firewall Regeln manuell nicht verändern kannst, gibt es zwei Gründe. A) Der Benutzer, unter dem du das versuchst, hat auf dem betroffenen System keine administrativen Rechte. B) Es wird pe Gruppenrichtlinie erzwungen. Welche Gruppenrichtlinie dafür verantwortlich ist, kannst einfach herausfinden. Auf dem betroffenen Server einfach die Befehle rsop.msc und gpresult /r ausführen. Danach solltest du mehr wissen...

Oder ich hab keine Ahnung wie es der Kollege von früher gemacht hat.

Da ist die liebe Dokumentation wieder auf der Strecke gelieben. Manche Unternehmen lernen es erst, wenn es zu spät ist oder teuer wird. Gruß,

Dani

HI,

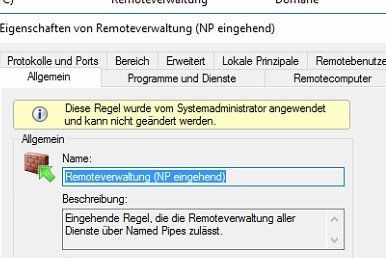

der Hinweis dass diese Einstellung vom Systemadministrator gesetzt wird lässt weiter darauf schließen, dass die Regel von einer GPO kommt.

Alternativ könntest mal prüfen ob irgendwelche 3rd Party Sachen installiert sind die da eventuell rumpfuschen.

Zuletzt mal den umgekehrten Weg versuchen: GPO erstellen die explizit den TRaffic zulässt und schauen ob die angewendet wird.

Grüße

der Hinweis dass diese Einstellung vom Systemadministrator gesetzt wird lässt weiter darauf schließen, dass die Regel von einer GPO kommt.

Alternativ könntest mal prüfen ob irgendwelche 3rd Party Sachen installiert sind die da eventuell rumpfuschen.

Zuletzt mal den umgekehrten Weg versuchen: GPO erstellen die explizit den TRaffic zulässt und schauen ob die angewendet wird.

Grüße

Schon in die lokale Sicherheitsrichtlinie geschaut ob da die Regeln definiert sind?

secpol.msc

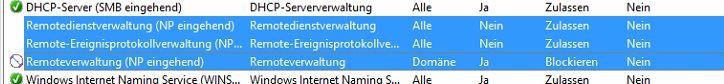

Hallo zusammen. Gestern ist und genau das selbe bei einigen unserer Windows Clients aufgefallen. Diese drei Firewall-Regeln sind da und können nicht gelöscht oder bearbeitet werden. Angeblich kommen die von Administrator, aber keine GPO stellt diese ein.

Powershell und netsh finden diese Regeln gar nicht erst. Daher kann man auch nicht versuchen die dadurch zu löschen.

Da durch eine der Regeln der Port 445 und durch eine andere der Port 135 geblockt werden, vermuten wir in dieses Regeln die Verursacher eines SCCM-Softwarecenter Problems das wir haben.

Nun bin ich hier auf diesen Beitrag gestoßen und dacht ich schreibe einfach mal. Vielleicht gibt es ja schon neue Erkenntnisse. Ich persönlich vermute in zwischen WIndows Defender Endpointprotection vom SCCM als übeltäter, finde aber keinen entsprechenden Punkt.

Vielleicht hat ja noch jemand eine Idee.

Viele Grüße

Nils

Powershell und netsh finden diese Regeln gar nicht erst. Daher kann man auch nicht versuchen die dadurch zu löschen.

Da durch eine der Regeln der Port 445 und durch eine andere der Port 135 geblockt werden, vermuten wir in dieses Regeln die Verursacher eines SCCM-Softwarecenter Problems das wir haben.

Nun bin ich hier auf diesen Beitrag gestoßen und dacht ich schreibe einfach mal. Vielleicht gibt es ja schon neue Erkenntnisse. Ich persönlich vermute in zwischen WIndows Defender Endpointprotection vom SCCM als übeltäter, finde aber keinen entsprechenden Punkt.

Vielleicht hat ja noch jemand eine Idee.

Viele Grüße

Nils

Moin.

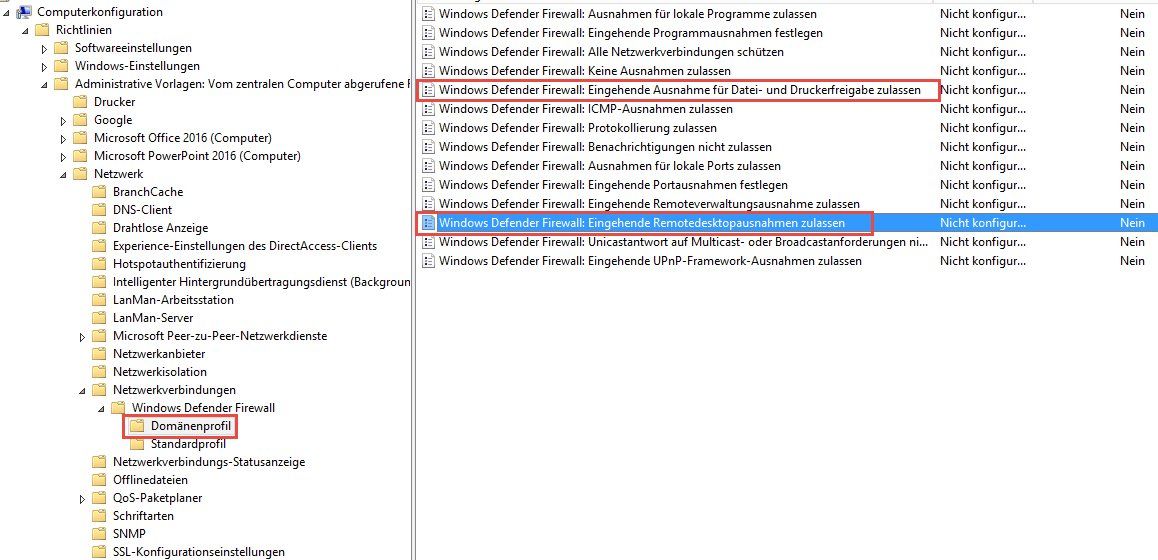

Wenn die hier auf Deaktiviert gesetzt sind kommt das geschilderte Verhalten und der Defender verhindert das Ändern.

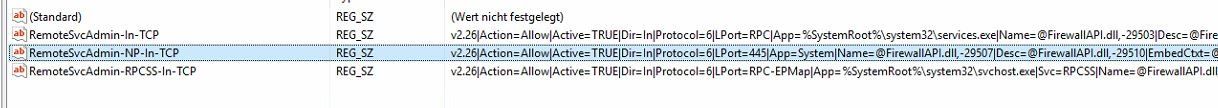

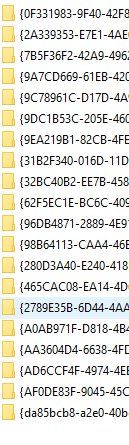

Wenn diese Policies in deinen GPOs nicht direkt sichtbar sind, gehe in den SYSVOL-Ordner und checke die GPOs in den Dateien manuell nach, bei älteren Policies kann es mal vorkommen das diese über die MMC nicht sichtbar sind.

Zusätzlich mit rsop.msc am Client die gesetzten Policies prüfen.

Gruß

Wenn die hier auf Deaktiviert gesetzt sind kommt das geschilderte Verhalten und der Defender verhindert das Ändern.

Wenn diese Policies in deinen GPOs nicht direkt sichtbar sind, gehe in den SYSVOL-Ordner und checke die GPOs in den Dateien manuell nach, bei älteren Policies kann es mal vorkommen das diese über die MMC nicht sichtbar sind.

Zusätzlich mit rsop.msc am Client die gesetzten Policies prüfen.

Gruß

Ich habe die Einstellungen gemacht und diese werden auch angewendet. Leider habe ich immer noch die drei Regeln die ich nicht löschen kann.

Jörg und ich habe den Vormittag mal geschaut und leider nicht sehr viel mehr neues raus gefunden. Die Regel scheint von einer GPO zu kommen, aber ein GPResult zeigt diese nicht an. Außerdem scheint diese GPO den Zugriff im Domänen-Profil zu erlauben, tut sie aber nicht.

Jörg und ich habe den Vormittag mal geschaut und leider nicht sehr viel mehr neues raus gefunden. Die Regel scheint von einer GPO zu kommen, aber ein GPResult zeigt diese nicht an. Außerdem scheint diese GPO den Zugriff im Domänen-Profil zu erlauben, tut sie aber nicht.

Dann beherzige mal meinen Rat manuell in die GPOs im Sysvol reinzuschauen.

Nach Regeln die so nicht selbst in den GPOs ersichtlich sind. Du machst also einen Abgleich mit denen in der GUI sichtbaren Policies.

Denn Policies müssen nicht zwingend alle in der GUI sichtbar sein wenn derjenige eigene ADMX Templates verwendet hat.

Deswegen auch mein Hinweis zu rsop.msc am Client, in der alle einzelnen Einstellungen ersichtlich sind. Genauso wie im GPO-Cache am Client.

Denn Policies müssen nicht zwingend alle in der GUI sichtbar sein wenn derjenige eigene ADMX Templates verwendet hat.

Deswegen auch mein Hinweis zu rsop.msc am Client, in der alle einzelnen Einstellungen ersichtlich sind. Genauso wie im GPO-Cache am Client.

Klar, in der GPMC Rechtsklick auf die GPO Eigenschaften, da steht die GUID, oder per Powershell : Get-GPO

Get-GPO -All | ft DisplayName,ID

Solltest du aber nicht machen.

Wie gesagt, wenn derjenige der da hantiert hat eigene ADMX Templates z.B. mit einem speziellen Registry-Eintrag genutzt hat, siehst du das nicht in der GUI!!!

Gibt es noch andere Ideen?

S.o. Auf ein Ergebnis warten wir noch.

Dennoch kann ich nicht an den Firewall Regeln ändern.

Deswegen manuell die GPOs prüfen, wie ist das denn jetzt verlaufen?? Jetzt sag nicht "keine Zeit". Wenn man noch nicht mal diese Grundlegende Aktion durchgeht um sicherzustellen das nicht doch etwas unter der GUI durchrutscht ist alles andere vertane Zeit!Wie gesagt, wenn derjenige der da hantiert hat eigene ADMX Templates z.B. mit einem speziellen Registry-Eintrag genutzt hat, siehst du das nicht in der GUI!!!

oder den Softwarecenter Client auf 700 Rechner per Hand zu aktualisieren keine Option.

Wofür gibt's SoftwaredeploymentGibt es noch andere Ideen?

Ich habe die lokalen GPOs überprüft. Aber der GPMC (den ist erst mit den RSAT Tools nachinstallieren musste) zeigt mir nur die Serverrichtlinien. Auch der Powershell-Befehl (welchen ich erst ausführen konnte, nachdem ich den GPMC installiert habe) zeigt mir noch die Serverrichtlinien an. Daher habe ich die Policy einmal auf dem Server eingestellt und an meinen Client verteilt.

Wenn das der flasche Weg war, würde ich mich über eine genauere Erklärung freuen, da ich leider in dem ganzen Thema GPO nicht so bewandert bin.

Und das pushen des Clients über SCCM (Softwaredeployment) geht ja nicht, da durch die Regel der Port 445 geblockt wird. Und ein Block reicht um alle Allows dieses Ports aufzuheben.

Wenn das der flasche Weg war, würde ich mich über eine genauere Erklärung freuen, da ich leider in dem ganzen Thema GPO nicht so bewandert bin.

Und das pushen des Clients über SCCM (Softwaredeployment) geht ja nicht, da durch die Regel der Port 445 geblockt wird. Und ein Block reicht um alle Allows dieses Ports aufzuheben.

Du solltest die Richtlinien im Sysvol checken nicht nur am Client.

.

.

Aber der GPMC (den ist erst mit den RSAT Tools nachinstallieren musste) zeigt mir nur die Serverrichtlinien.

Logisch! Geh an den Server und nutze mal dort die GPMC. Wenn ihr keinen Domänenweiten Central-Store für die Templates nutzt unterscheiden sich die Templates am Server und am Client.Auch der Powershell-Befehl (welchen ich erst ausführen konnte, nachdem ich den GPMC installiert habe) zeigt mir noch die Serverrichtlinien an.

Auch logisch, deswegen alles erst mal am Server machen.Daher habe ich die Policy einmal auf dem Server eingestellt und an meinen Client verteilt.

Trial & Error geht aber kostet nur noch mehr Zeit und beseitigt nicht die Ursache.Und das pushen des Clients über SCCM (Softwaredeployment) geht ja nicht, da durch die Regel der Port 445 geblockt wird. Und ein Block reicht um alle Allows dieses Ports aufzuheben.

Es gibt auch andere Methoden per GPO

Bei mir lag das Problem darin, dass in der GPO in der RDP-Richtlinie "Windows-Firewall: Eingehende Remotedesktopausnahmen zulassen" einen Eintrag im Bereich "Unerbetene eingehende Meldungen von diesen IP-Adressen zulassen:" als IP-Liste hatte.

Hier dürfen KEINE Leerzeichen zwischen den Einträgen sein.

Also "192.168.2.1,192.168.2.254" und nicht "192.168.2.1, 192.168.2.254" (Leerzeichen nach dem Komma).

Nachdem ich alle Leerzeichen gelöscht hatte und bei den Clients ein "gpupdate /force" durchgeführt habe, konnte ich mich wieder per RDP verbinden.

Wer denkt denn bitteschön an so etwas?

Zumal aus einer Allow-Regel durch das Leerzeichen eine Deny-Regel wird, die sich auf den Clients auch nicht löschen lässt.

Ich hoffe, dass dies bei dem ein oder anderen auch hilft!

Hier dürfen KEINE Leerzeichen zwischen den Einträgen sein.

Also "192.168.2.1,192.168.2.254" und nicht "192.168.2.1, 192.168.2.254" (Leerzeichen nach dem Komma).

Nachdem ich alle Leerzeichen gelöscht hatte und bei den Clients ein "gpupdate /force" durchgeführt habe, konnte ich mich wieder per RDP verbinden.

Wer denkt denn bitteschön an so etwas?

Zumal aus einer Allow-Regel durch das Leerzeichen eine Deny-Regel wird, die sich auf den Clients auch nicht löschen lässt.

Ich hoffe, dass dies bei dem ein oder anderen auch hilft!

@MasterPhlox: habe heute 4 Stunden verbracht nach diesem sch*§$s Fehler zu suchen.

Dein Hinweis mit den Leerzeichen war dann endlich des Rätsels Lösung.

Vielen Dank dafür !

Dein Hinweis mit den Leerzeichen war dann endlich des Rätsels Lösung.

Vielen Dank dafür !