Windows Server 2019 als DHCP Server für VLANs Einrichten

Guten Tag  ,

,

Ich Teste mich gerade durch die ganze Vlan Geschichte und Aktuell Verwalten meine VLAN´s mein Cisco SG220-26P und meine Pfsense VM die Auf einem Hyper-v Blech mit einer NIC läuft.

Der Pfsense Lan Schnittstelle habe ich per Powershell in den Trunkmode gesetzt.

Soweit klappt auch das Verteilen der IP´s durch die VLAN DHCP´s der Pfsense.

Jetzt hatte ich die Idee einen Windows Server 2019 Std für die ganze Sache zu nutzen.

Ist das überhaupt so möglich? Die pfsense bleibt ja als FW bestehen aber DHCP der einzelnen Vlans und DNS soll der Windows Server übernehmen.

Ich glaube gelesen zuhaben das man dann einen Relay braucht?

Setup:

Pfsense WAN 172.16.0.2/30 , LAN 172.16.5.1/24

VLAN 10 Management ( Windows Server 172.16.10.3/24 , Hyper-v 172.16.10.2/24 , Cisco Switch 172.16.10.250/24 )

VLAN 11 Feste Clients

VLAN 12 Wlan Clients

VLAN 13 Gäste Wlan

VLAN 14 Labor

Hier auf dem Bild die VLAN´s die in der Sense eingerichtet sind:

Oder doch lieber so wie es ist lassen?

LG Nico

Ich Teste mich gerade durch die ganze Vlan Geschichte und Aktuell Verwalten meine VLAN´s mein Cisco SG220-26P und meine Pfsense VM die Auf einem Hyper-v Blech mit einer NIC läuft.

Der Pfsense Lan Schnittstelle habe ich per Powershell in den Trunkmode gesetzt.

Get-VMNetworkAdapter -VMName "PfSene" | where MacAddress -eq "000000000200" | Rename-VMNetworkAdapter -NewName "opnsense_lan"

Set-VMNetworkAdapterVlan -Trunk -AllowedVlanIdList "0-4092" -VMName "PfSene" -VMNetworkAdapterName "opnsense_lan" -NativeVlanId 0 Soweit klappt auch das Verteilen der IP´s durch die VLAN DHCP´s der Pfsense.

Jetzt hatte ich die Idee einen Windows Server 2019 Std für die ganze Sache zu nutzen.

Ist das überhaupt so möglich? Die pfsense bleibt ja als FW bestehen aber DHCP der einzelnen Vlans und DNS soll der Windows Server übernehmen.

Ich glaube gelesen zuhaben das man dann einen Relay braucht?

Setup:

Pfsense WAN 172.16.0.2/30 , LAN 172.16.5.1/24

VLAN 10 Management ( Windows Server 172.16.10.3/24 , Hyper-v 172.16.10.2/24 , Cisco Switch 172.16.10.250/24 )

VLAN 11 Feste Clients

VLAN 12 Wlan Clients

VLAN 13 Gäste Wlan

VLAN 14 Labor

Hier auf dem Bild die VLAN´s die in der Sense eingerichtet sind:

Oder doch lieber so wie es ist lassen?

LG Nico

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 645568

Url: https://administrator.de/forum/windows-server-2019-als-dhcp-server-fuer-vlans-einrichten-645568.html

Ausgedruckt am: 02.08.2025 um 11:08 Uhr

6 Kommentare

Neuester Kommentar

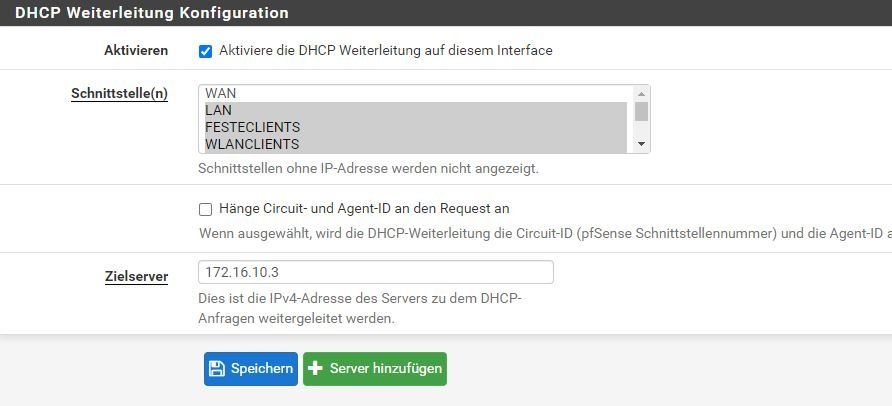

Ich glaube gelesen zuhaben das man dann einen Relay braucht?

Ja, das ist richtig.Du löschst auf der pfSense alle DHCP Server und aktivierst auf allen Interfaces das DHCP Relay mit der Zieladresse dein zentraler Winblows DHCP Server und fertig ist der Lack.

docs.netgate.com/pfsense/en/latest/services/dhcp/relay.html

Hier definierst du dann einfach für die VLAN IP Segmente die entsprechenden Scopes mit DNS und Router IP und das wars.

Dann verteilt dein Winblows DHCP im Netz zentral alle IPs in den VLANs. Vom Management her ist das auch immer der klassiche Weg wie man es macht bei segmentierten Netzen wenn man so oder so ein zentrales DHCP und DNS Management betreibt.

Grundlegende Infos zu pfSense und VLANs auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und im Virtualisierungs Umfeld:

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

VLAN mit Cisco SG220, ESXIund Pfsense

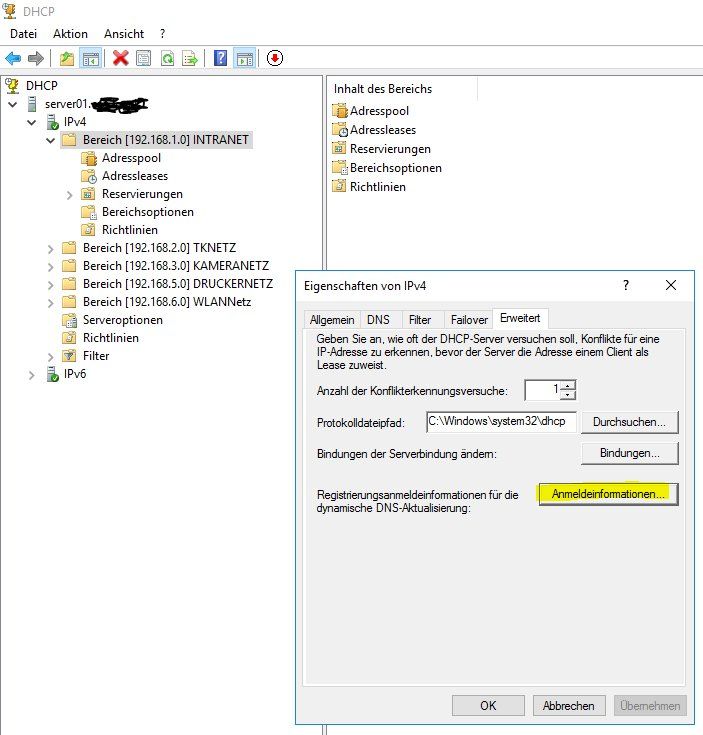

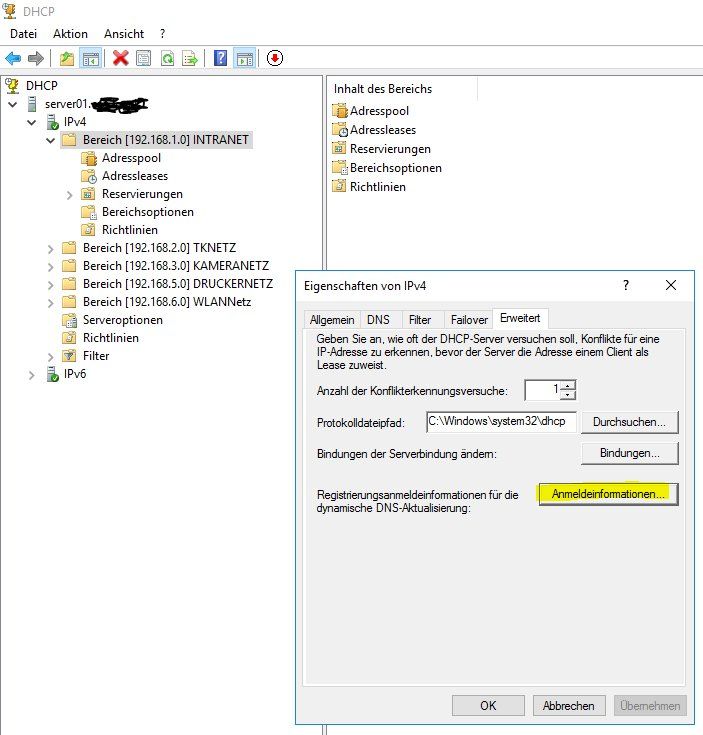

Wenn ich mich richtig erinnere, sollte man auf dem Windows-Server auch die DNS-Aktualisierung im DHCP einrichten.

Dynamische DNS-Aktualisierung

Dynamische DNS-Aktualisierung

Nur was nicht klappt ist die WLAN Geärte die noch über die Fritzbox in Wlan gehen die bekommen keine IP.

WIE ist die FritzBox denn da angeschlossen ?? Leider sagst du das nicht und zwingst uns so zum freien Raten.Nicht wirklich hilfreich für eine zielführende Lösung.

Aus der Symptomaik kann man aber schliessen das du die FB vermutlich falsch angeschlossen hast. Die FritzBox muss als einfacher WLAN Accesspoint kastriert werden und wie man das richtig macht erklärt dir dieses Tutorial:

Kopplung von 2 Routern am DSL Port

Du hast sie, der Problem Symptomatik nach, sicher falsch am WAN/LAN1 Port angeschlossen. Dann vergibt die FB logischerweise selber IP Adressen weil sie weiter als NAT Router arbeitet. Logisch das das dann nicht klappen kann und in die Hose geht !

Ein Wireshark Trace an einem WLAN Client hätte dir das auch selber sofort gezeigt !

Oder arbeitet die FB als Router_Kaskade VOR der Firewall. Dort klappt wegen der WAN Port Firewall Regeln so oder so keinerlei DHCP.

Wie gesagt...leider alles frei geraten weil man dein Netzwerk Design nicht kennt.

Also wenn die Pfsense alles an IP´s Vergibt dann bekommen Wlan Clients eine IP aus dem LAN Bereich der Pfsense.

Nein, nicht ganz...Normal trennt man das WLAN vom LAN und hat 2 Segmente die dann unterschiedliche IPs bekommen.

Gut, wenn du WLAN und LAN in einem IP Segment betreibst, dann ist das natürlich richtig. Bzw. für das WLAN stimmt es nur dann wenn man den WLAN Accesspoint als Bridge zum LAN betreibt. Bei fast allen Accespoints ist das auch ausnahmslos der Fall das die zu ihrem LAN Port im Bridging Mode arbeiten.

Viele die aber einen WLAN Router als reinen AP betreiben schliessen den falsch an mit dem WAN Port. Dann routet der Router, bzw. sein lokaler DHCP Server vergibt die WLAN IP Adressen und eben NICHT die Firewall bzw. der DHCP Server im LAN Segment ! Deshalb der Hinweis oben !

ändert es ja nix an der FB oder an der Pfsense außer das die kein DHCP mehr macht.

Absolut richtig !Die Frage ist also warum klappt es mit der Pfsense als DHCP und nicht mit dem 2019?

Weil du zu 99% die FritzBox falsch angeschlossen hast als WLAN Accesspoint.Das KO Kriterium ist hier der "LAN1" Port. Du hast ganz sicher fälschlicherweise das Modem auf der FB deaktiviert und als Bypass dann "direkt Internet" eingestellt so das der WAN Port des Routers dann an LAN 1 hängt im DHCP Client Mode.

Die FritzBox ist aber primäre ein Router der einen integrierten WLAN Accesspoint hat der im Bridge Mode am LAN Port des Routers hängt und...am LAN Port hängt auch der FritzBox interne DHCP Server.

Es ist also zu vermuten das deine FB weiterhin als Router arbeitet und eben NICHT als reiner Layer 2 Bridging Accesspoint am LAN Segment.

Folglich bekommen die WLAN Clients IP Adressen der FritzBox und werden dann via WAN/LAN1 Port per NAT (IP Adress Translation) zur pfSense geroutet.

Wenn du dann zusätzlich noch den DHCP Server auf der FB deaktiviert hast bekommen die WLAN Clients gar keine IP oder eine APIPA/ZeroConf IP mit 169.254.x.y.

Das kannst du dann auch ganz einfach sehen wenn du dir die aktuelle IP Adressierung des WLAN Client mit z.B. ipconfig (Winblows) ansiehst.

Aber ja die FB arbeitet als Router Kaskade vor dem Pfsense VM.

Das macht die ganze Sache dann noch unmöglicher. Denk doch bitte selber einmal nach !!Das kann doch niemals gehen wenn die FB so dein Internet Router ist und die die pfSense mit ihrem WAN Port dahinter als FW kaskadiert ist.

Wie oben ist das WLAN der FB ja per Bridge am LAN Port adaptiert. Die WLAN Clients hängen also als IP Clients im Koppelnetz zwischen FritzBox LAN und pfSense WAN Port.

Der pfSense WAN Port macht außer NAT und der damit verbundenen NAT Firewall auch noch ein wasserdichtes Regelwerk auf was allen Zugriff vom WAN Port auf die pfSense verbietet und verhindert. Für die pfSense ist ihr WAN Port das Internet und entsprechend strikt das Regelwerk.

Du kommst jetzt aber mit Clients an die aus pfSense Sicht im Internet liegen und glaubst laienhaft das die eben so mir nichts dir nichts Zugriff auf die Firewall bekommen. Und das dann auch noch mit einem UDP Broadcast basierenden Protokoll wie DHCP.

Zum einen lassen die Firewall Regeln das gar nicht zu zum anderen verhindert es die NAT Session Table und zum 3ten ist der WAN Port als Internet Port niemals DHCP Relay. Würde auch das gesamte Konzept einer Firewall ad absurdum führen.

Du solltest also einmal in dich gehen und mal genau nachdenken wie sich IP Pakete in deinem Netzwerk bewegen und welchem Sicherheits Regelwerk sie unterworfen sind !

Was du da vorhast ist doch kompletter Blödsinn (sorry) und kann technisch niemals funktionieren ! Wie gesagt: Denk doch einmal nach: Du selber hast doch die FW installiert um dich bestmöglich zu schützen, tust aber so als ob sie vollkommen offen ist und alles schutzlos durchlässt. Etwas wirrer Gedankengang oder ?

In so einem Kaskaden Szenario ist ein VOR der Firewall gelagerter AP also generell Blödsinn oder du musst die FW so löchrig machen das du sie gleich weglassen kannst.

Fazit:

Schalte also das WLAN auf der FB ab und setze dir einen AP ins lokale LAN oder VLAN (wenn du noch ein GastWLAN hast) der pfSense.

APs kosten heute nun auch nicht mehr die Welt:

varia-store.com/de/produkt/97657-mikrotik-cap-lite-mit-ar9533-65 ...

varia-store.com/de/produkt/97517-mikrotik-rbcap2nd-routerboard-d ...

Oder Dual Radio:

varia-store.com/de/produkt/97849-mikrotik-cap-ac-rbcapgi-5acd2nd ...

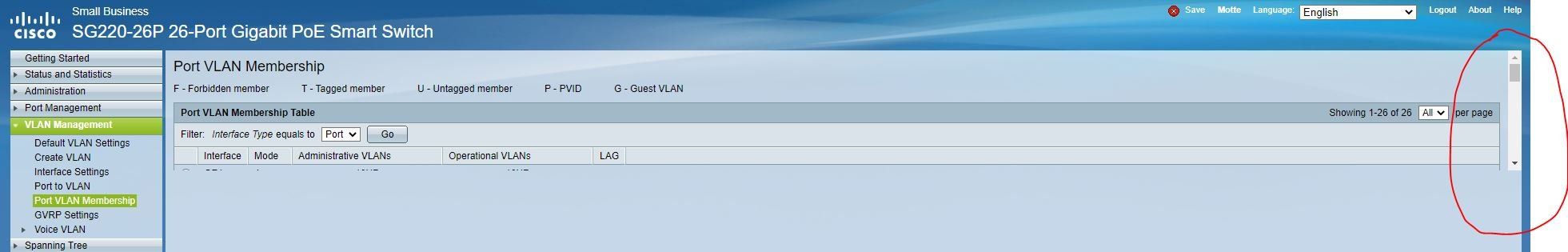

Hast du sowas schon mal gehabt das auf einmal das webui des Ciscos so komisch aussieht?

Nöö ! Bei Firefox oder Safari passiert das nicht !