Windows Zertifikatsspeicher, Vertrauenswürdige Stamm-Zertifikatsstellen: unterschiedliche Einträge

Hallo,

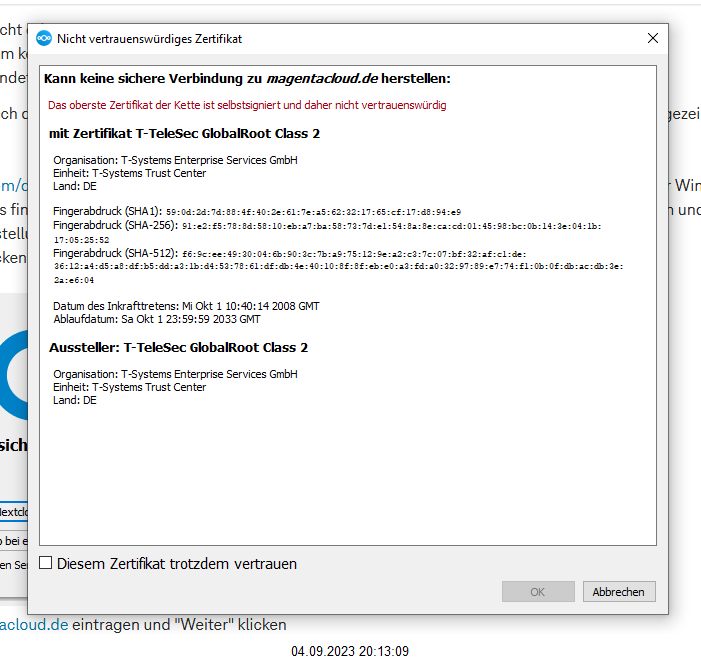

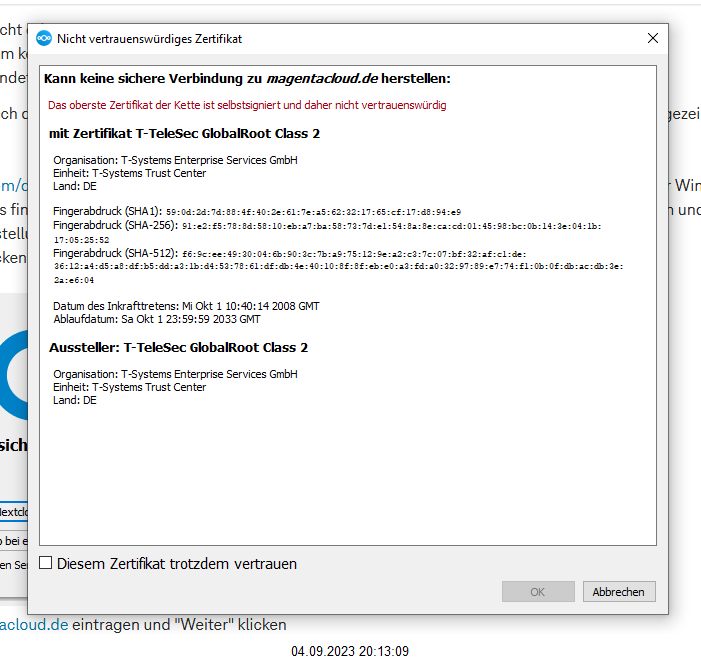

anlässlich eines Zertifikats-Problems bei erstmaliger Installation des Telekom Clients oder NextCloud Clients für die Telekom MagentaCloud (z.b. telekomhilft.telekom.de/t5/MagentaCLOUD/Nicht-vertrauenswuerdige ... und Bild 1 unten), habe ich versucht mich ein bisschen 'schlau zu machen' über den Zertifikatsspeicher bei Windows 10 (Aufrufbar per certmgr.msc).

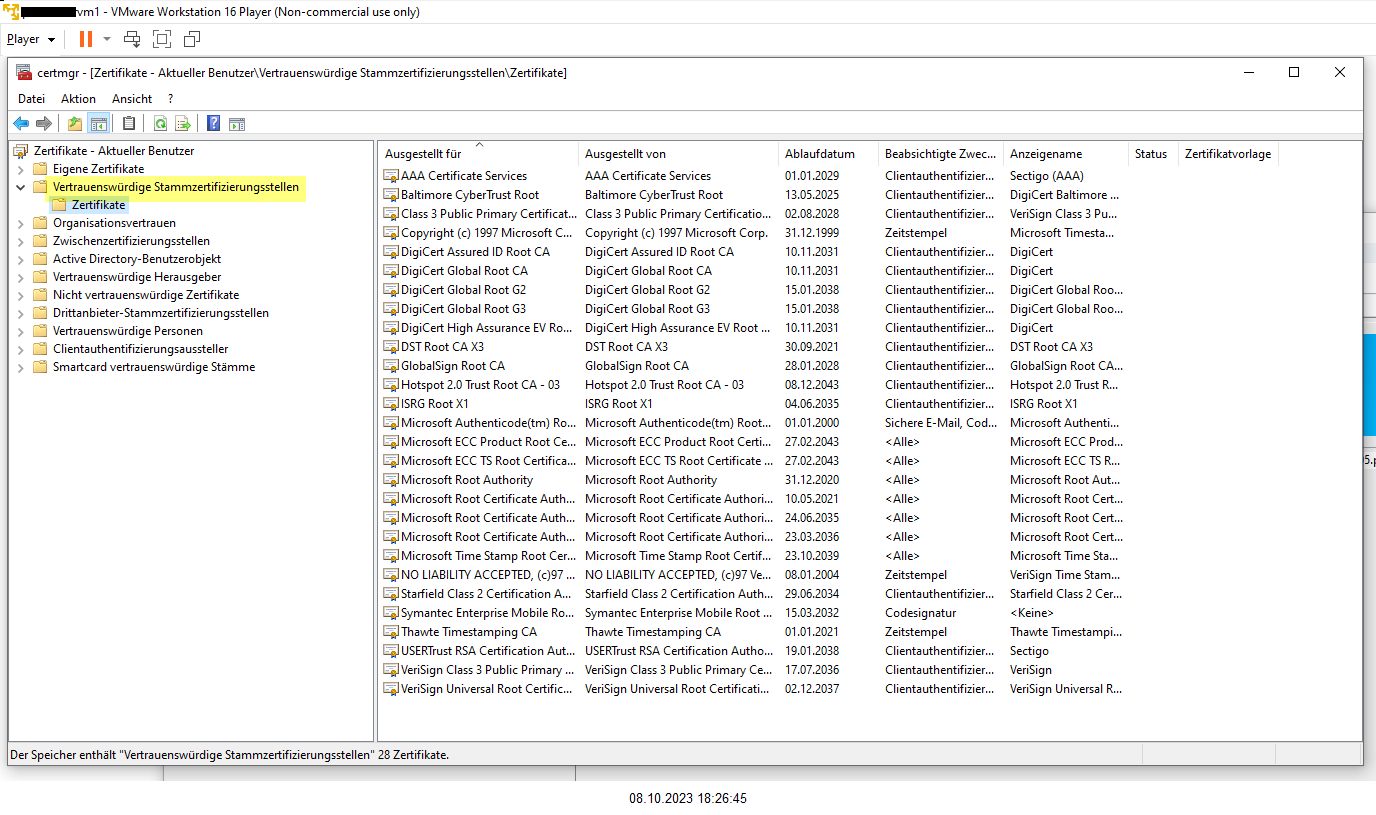

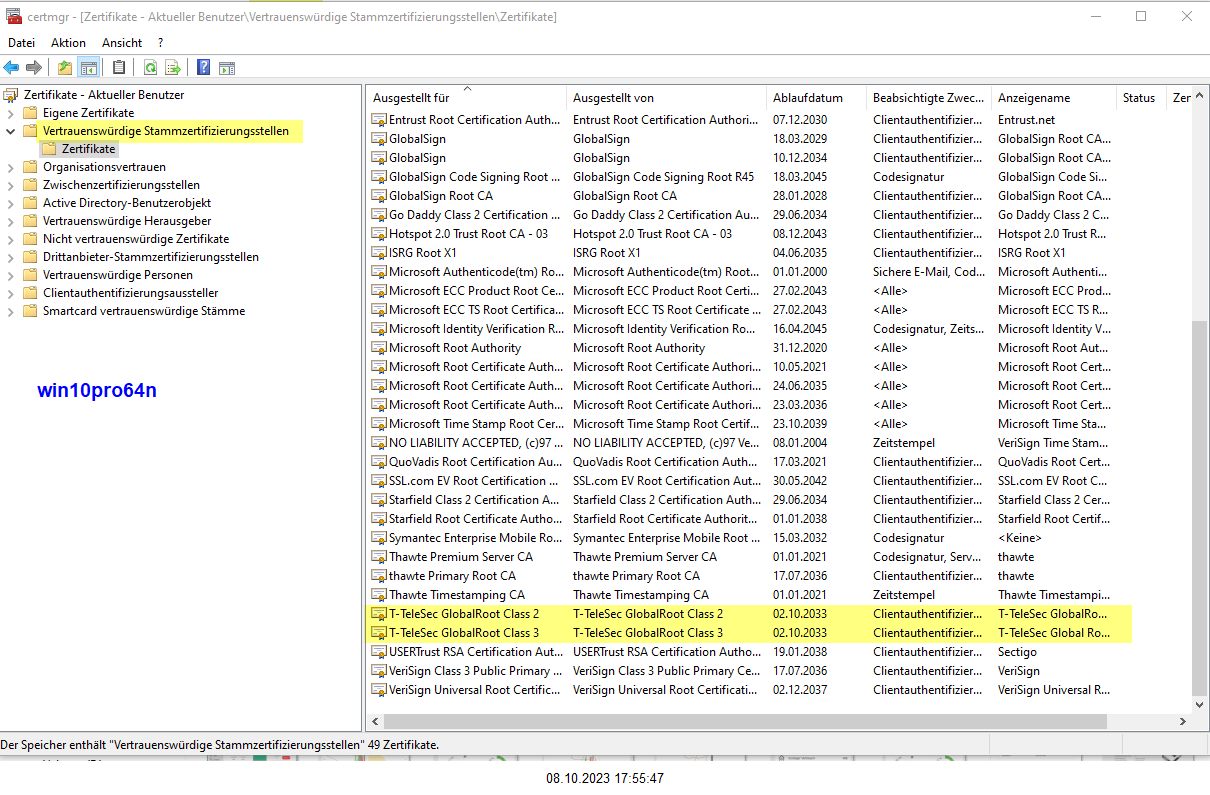

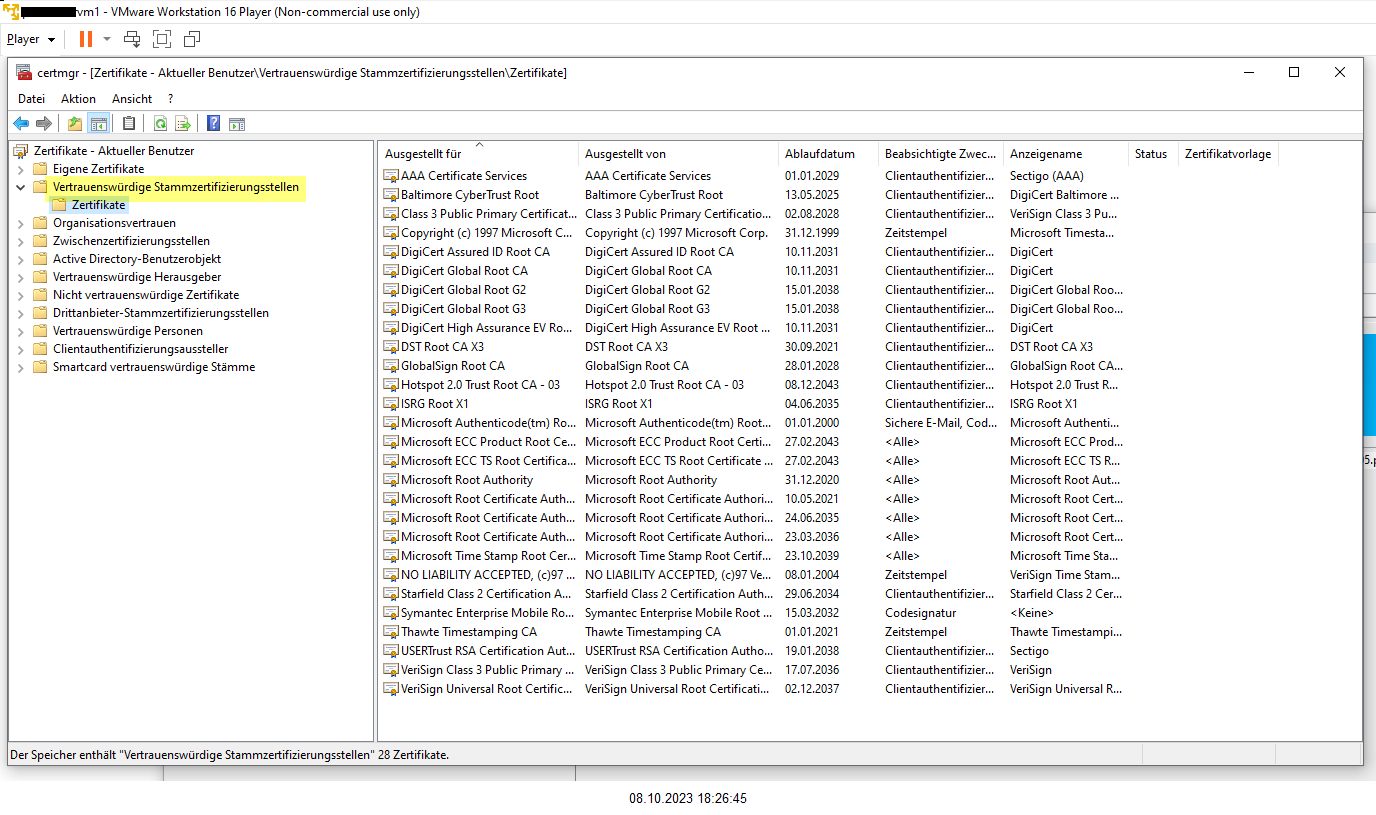

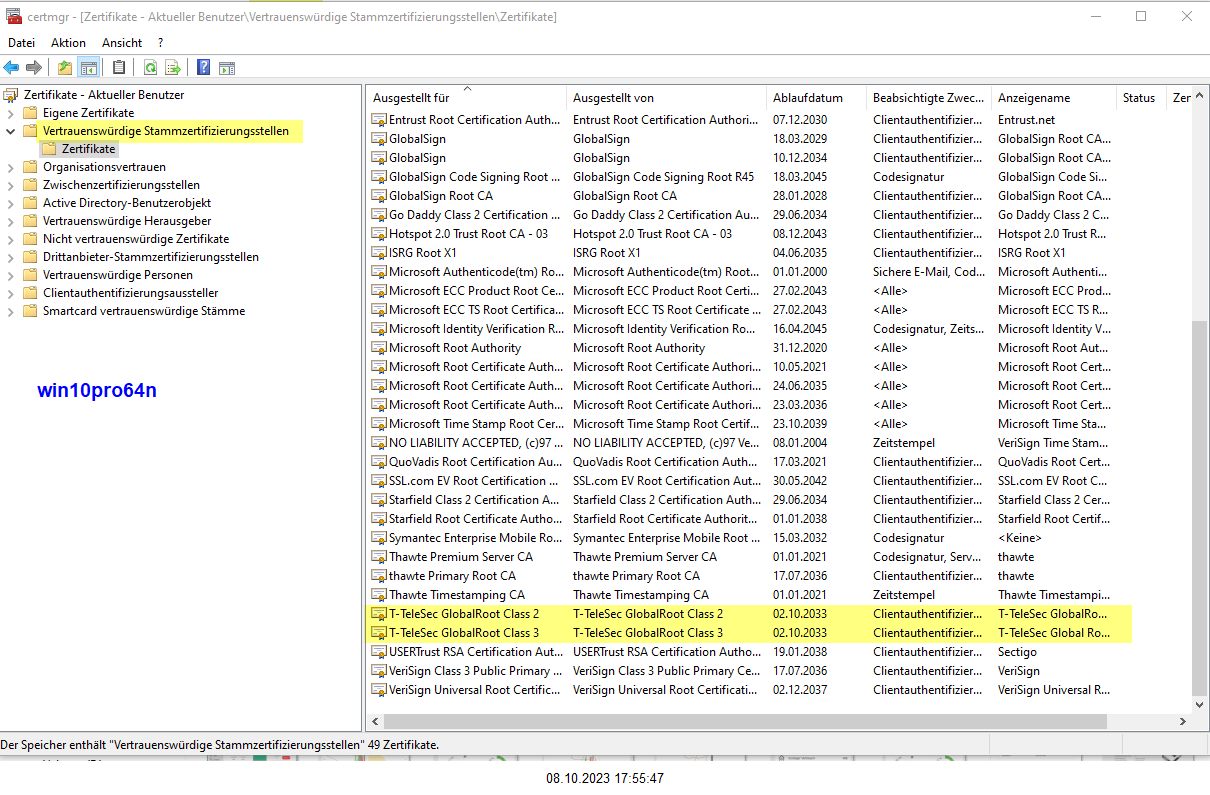

Dabei ist mir aufgefallen, dass alle PCs und Virtuelle Maschinen (VM) in meinem privaten LAN im Zertifikatsspeicher, Abschnitt 'Vertrauenswürdige Stamm-Zertifikatsstellen' z.T. sehr unterschiedliche Einträge haben UND dies obwohl alle PCs und VMs die gleiche Windows Edition (Windows 10 Pro 64 bit), Windows Version (22H2) und Betriebsystembuild (19045.3516) haben. Siehe Bild 2 +3 unten.

Bei einigen PCs/ VMs findet man z.b. den Aussteller 'T-TeleSec GlobalRoot Class 2' (von T-Systems), bei manchen aber nicht. Bei denen ohne diesen Aussteller 'T-TeleSec GlobalRoot Class 2' gibt es obiges Zertifikats-Problem.

Mir ist nicht bekannt, dass ich bewusst/ aktiv irgendwelche Stamm-Zertikatsstellen in den Windows Zertifikatsspeicher importiert hätte. Alle PCs und VMs im LAN sind von mir aufgesetzt oder installiert worden und werden zu 95% nur von mir benutzt.

Jetzt frage ich mich wer oder was befüllt den Windows Zertifikatsspeicher mit den Vertrauenswürdige Stamm-Zertifikatsstellen, sodass es zu solch einem Unterschied kommen kann?

Wird eine 'Grundausstattung' von Vertrauenswürdigen Stamm-Zertifikatsstellen schon bei der Installation von Windows mitgeliefert ?

Und/oder kommen diese Vertrauenswürdigen Stamm-Zertifikatsstellen mit den Windows Updates ?

Und/oder kommen diese Vertrauenswürdigen Stamm-Zertifikatsstellen mit der Installation von Software in den Zertifikatsspeicher ?

Im Internet habe ich dazu bisher nur Infos gefunden, wie man mit dem Zertifikatsspeicher 'umgeht' (importieren, löschen, etc. von Zertifikaten/ Zertifikatsstellen). Zu wie und von wem er initial befüllt wird habe ich leider nix gefunden.

Vielen Dank schon mal im Voraus für eure Hilfe !

Grüsse

Ralf

anlässlich eines Zertifikats-Problems bei erstmaliger Installation des Telekom Clients oder NextCloud Clients für die Telekom MagentaCloud (z.b. telekomhilft.telekom.de/t5/MagentaCLOUD/Nicht-vertrauenswuerdige ... und Bild 1 unten), habe ich versucht mich ein bisschen 'schlau zu machen' über den Zertifikatsspeicher bei Windows 10 (Aufrufbar per certmgr.msc).

Dabei ist mir aufgefallen, dass alle PCs und Virtuelle Maschinen (VM) in meinem privaten LAN im Zertifikatsspeicher, Abschnitt 'Vertrauenswürdige Stamm-Zertifikatsstellen' z.T. sehr unterschiedliche Einträge haben UND dies obwohl alle PCs und VMs die gleiche Windows Edition (Windows 10 Pro 64 bit), Windows Version (22H2) und Betriebsystembuild (19045.3516) haben. Siehe Bild 2 +3 unten.

Bei einigen PCs/ VMs findet man z.b. den Aussteller 'T-TeleSec GlobalRoot Class 2' (von T-Systems), bei manchen aber nicht. Bei denen ohne diesen Aussteller 'T-TeleSec GlobalRoot Class 2' gibt es obiges Zertifikats-Problem.

Mir ist nicht bekannt, dass ich bewusst/ aktiv irgendwelche Stamm-Zertikatsstellen in den Windows Zertifikatsspeicher importiert hätte. Alle PCs und VMs im LAN sind von mir aufgesetzt oder installiert worden und werden zu 95% nur von mir benutzt.

Jetzt frage ich mich wer oder was befüllt den Windows Zertifikatsspeicher mit den Vertrauenswürdige Stamm-Zertifikatsstellen, sodass es zu solch einem Unterschied kommen kann?

Wird eine 'Grundausstattung' von Vertrauenswürdigen Stamm-Zertifikatsstellen schon bei der Installation von Windows mitgeliefert ?

Und/oder kommen diese Vertrauenswürdigen Stamm-Zertifikatsstellen mit den Windows Updates ?

Und/oder kommen diese Vertrauenswürdigen Stamm-Zertifikatsstellen mit der Installation von Software in den Zertifikatsspeicher ?

Im Internet habe ich dazu bisher nur Infos gefunden, wie man mit dem Zertifikatsspeicher 'umgeht' (importieren, löschen, etc. von Zertifikaten/ Zertifikatsstellen). Zu wie und von wem er initial befüllt wird habe ich leider nix gefunden.

Vielen Dank schon mal im Voraus für eure Hilfe !

Grüsse

Ralf

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 33425170770

Url: https://administrator.de/forum/windows-zertifikatsspeicher-vertrauenswuerdige-stamm-zertifikatsstellen-unterschiedliche-eintraege-33425170770.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

6 Kommentare

Neuester Kommentar

also... Microsoft tut folgendes:

1.) Es werden einige Root CA Zertifikate im Ordner "Trusted Root CA" abgelegt. Diese werden auch durch Windows updates später erweitert.

2.) bei der Installation und später durch Updates werden auch die CRL, also eine Liste der als vertrauensunwürdig eingestuften Zertifikate bzw Zertifikatsstellen ergänzt . "Certificate Revocation List"

3.) die meisten Programme heutzutage haben ein "Herausgeberzertifikat", das stammt natürlich auch von einer Root CA und deren Zertifkat (genauer der Public Key davon) wird über eine .cer Datei importiert. Das macht man, damit der Client das nicht mühsam aus dem Netz zusammensuchen muß. Also eine Art Zertifikatscache, auch für Rechner sinnvoll, die nicht dauerhaft im Internet sind.

Bei Gerätetreibern z.B. reicht nicht irgendein Zertifikat, denn eine RootCA kann ich mir in Powershell auch mal schnell faken. Sondern es muß von der Microsoft Root CA sein oder der Anbieter ist indirekt vertrauenswürdig, in dem er dem "Root" Gremium von Microsoft beitritt und selber als Intermediate CA auftrutt, die wiederum von Microsoft authorisiert wird.

Und... wer Google Chrome oder irgendeinen anderen Browser installiert, erhält dazu auch mindestens ein Dutzend Root CA Einträge dazu, und die werden wiederum über Browser-Softwareupdates ergänzt.

1.) Es werden einige Root CA Zertifikate im Ordner "Trusted Root CA" abgelegt. Diese werden auch durch Windows updates später erweitert.

2.) bei der Installation und später durch Updates werden auch die CRL, also eine Liste der als vertrauensunwürdig eingestuften Zertifikate bzw Zertifikatsstellen ergänzt . "Certificate Revocation List"

3.) die meisten Programme heutzutage haben ein "Herausgeberzertifikat", das stammt natürlich auch von einer Root CA und deren Zertifkat (genauer der Public Key davon) wird über eine .cer Datei importiert. Das macht man, damit der Client das nicht mühsam aus dem Netz zusammensuchen muß. Also eine Art Zertifikatscache, auch für Rechner sinnvoll, die nicht dauerhaft im Internet sind.

Bei Gerätetreibern z.B. reicht nicht irgendein Zertifikat, denn eine RootCA kann ich mir in Powershell auch mal schnell faken. Sondern es muß von der Microsoft Root CA sein oder der Anbieter ist indirekt vertrauenswürdig, in dem er dem "Root" Gremium von Microsoft beitritt und selber als Intermediate CA auftrutt, die wiederum von Microsoft authorisiert wird.

Und... wer Google Chrome oder irgendeinen anderen Browser installiert, erhält dazu auch mindestens ein Dutzend Root CA Einträge dazu, und die werden wiederum über Browser-Softwareupdates ergänzt.

Zitat von @schmiro:

Jetzt noch eine Frage:

Wie würdest du vorgehen um z.b. auf allen PCs und VMs das 'T-TeleSec GlobalRoot Class 2' (von T-Systems) Zertifikat zu bekommen ?

Wie würdest du vorgehen um z.b. auf allen PCs und VMs das 'T-TeleSec GlobalRoot Class 2' (von T-Systems) Zertifikat zu bekommen ?

Zertifikat runterladen und per GPO auf die PCs als Root-Cert verteilen

docs.delinea.com/online-help/server-suite/admin/autoenrollment/r ....

Browser per GPO so konfigurieren das sie den Windows Zertifikatsspeicher benutzen.

Firefox z.B.

community.spiceworks.com/how_to/138802-configure-firefox-to-use- ...

Gruß Sid.