Mikrotik RB750 gr2 (Als Nur-Router, ohne NAT (Default Config gelöscht): Zugriff zwischen Netzwerk-Segment erlauben - wie geht das konkret ?

Hallo,

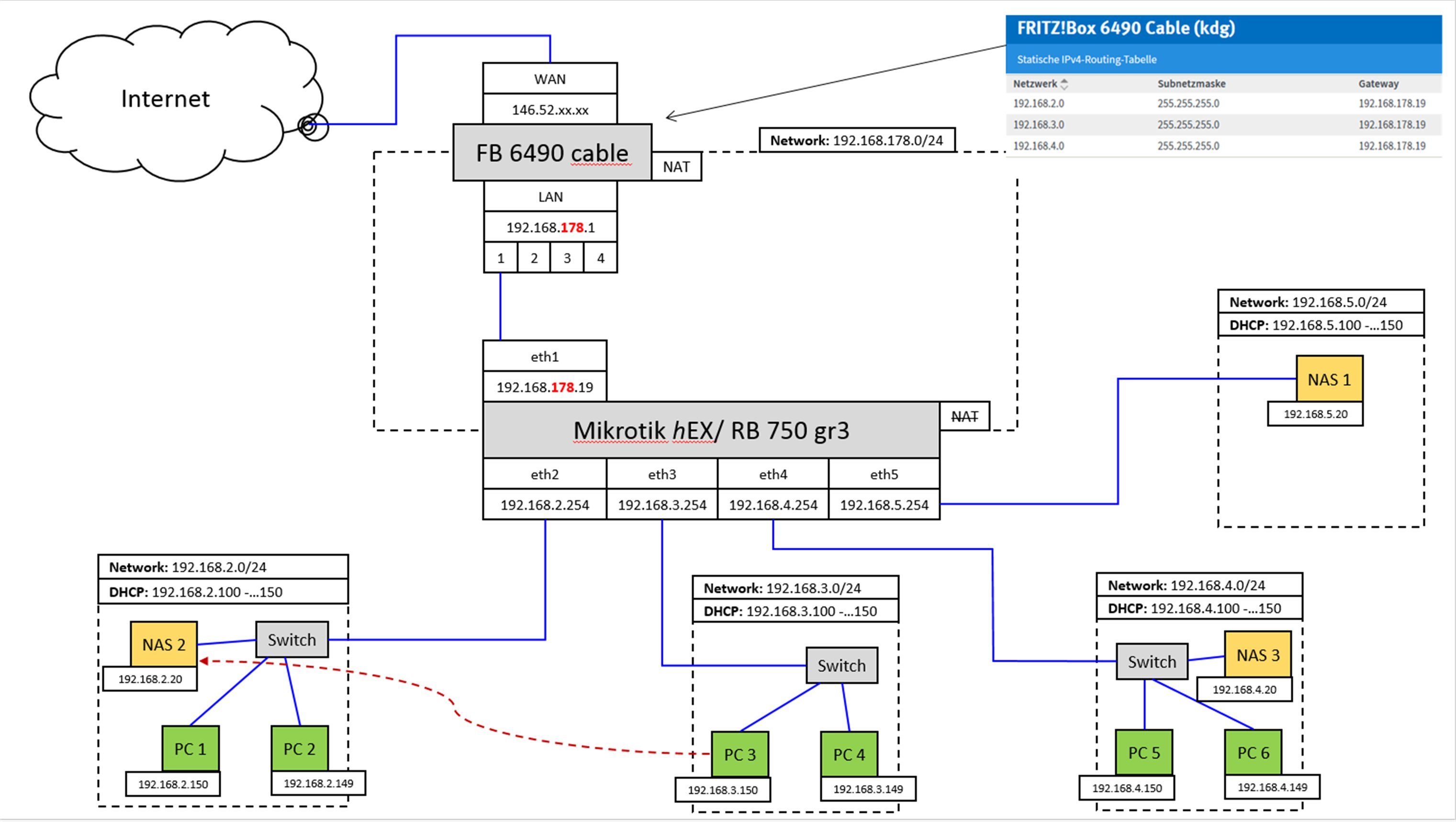

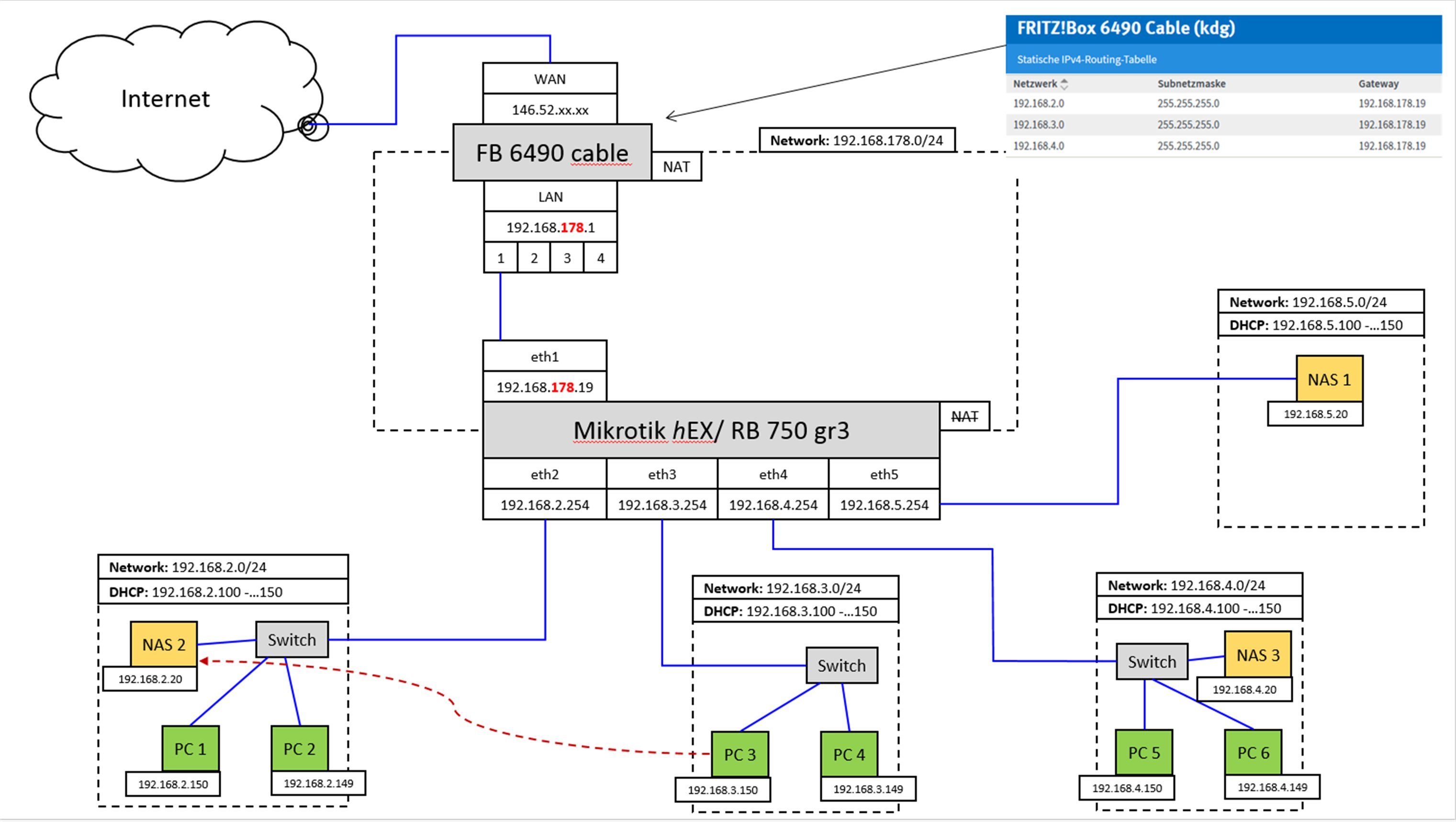

vor einigen Wochen habe ich mit eurer Hilfe gelernt, wie ich mein privates Netzwerk mit einem Mikrotik Router hinter einer Fritzbox in verschiedene Segmente aufteilen kann.

(Default-Config löschen, die verschiedenen LANs einrichten, allen Clients darin Zugriff ins Internet geben und die LANS untereinander komplett abschotten. Siehe dazu:Netzwerk aufteilen mit Mikrotik - Passt das so ?)

Jetzt würde ich gerne den Zugriff für einen einzelnen Rechner aus einem Segment/LAN auf ein Gerät in einem anderen Segment/LAN erlauben.

Konkret vom PC 3 (Windows 7) im LAN am eth3 (192.186.2.0/24) auf das NAS 2 (Synology Ds214) im LAN am eth2 (192.186.2.0/24). Siehe rote gestrichelte Linie im folgenden Bild:

Die Config des MT Routers sieht aktuell wie folgt aus:

Kann ich dazu einfach eine Allow-Regel für den PC 3 auf das NAS 2 VOR die aktuell einzige Zeile (in der ich jeglichen Verkehr zwischen den Segmenten blockiere) unter '/ip firewall filter' hinzufügen ?

Und muss ich das für das jeweilige Protokoll seperat machen ?

z.b. Für HTTP um auf die Website des NAS (z.b. 192.168.2.20:5000) zu kommen und SMB um auf ein Share des NAS (z.b. \\diskstation\backup)zu kommen ?

Vielen Dank schon mal für eure Hilfe !

Gruss

Ralf

vor einigen Wochen habe ich mit eurer Hilfe gelernt, wie ich mein privates Netzwerk mit einem Mikrotik Router hinter einer Fritzbox in verschiedene Segmente aufteilen kann.

(Default-Config löschen, die verschiedenen LANs einrichten, allen Clients darin Zugriff ins Internet geben und die LANS untereinander komplett abschotten. Siehe dazu:Netzwerk aufteilen mit Mikrotik - Passt das so ?)

Jetzt würde ich gerne den Zugriff für einen einzelnen Rechner aus einem Segment/LAN auf ein Gerät in einem anderen Segment/LAN erlauben.

Konkret vom PC 3 (Windows 7) im LAN am eth3 (192.186.2.0/24) auf das NAS 2 (Synology Ds214) im LAN am eth2 (192.186.2.0/24). Siehe rote gestrichelte Linie im folgenden Bild:

Die Config des MT Routers sieht aktuell wie folgt aus:

[admin@MikroTik] > /export hide-sensitive

# jan/07/2018 13:23:17 by RouterOS 6.39.3

# software id = xxxx-xxxx

#

/ip pool

add name=pool2 ranges=192.168.2.100-192.168.2.150

add name=pool3 ranges=192.168.3.100-192.168.3.150

add name=pool4 ranges=192.168.4.100-192.168.4.150

add name=pool4 ranges=192.168.5.100-192.168.5.150

/ip dhcp-server

add address-pool=pool2 disabled=no interface=ether2 name=DHCP2

add address-pool=pool3 disabled=no interface=ether3 name=DHCP3

add address-pool=pool4 disabled=no interface=ether4 name=DHCP4

add address-pool=pool5 disabled=no interface=ether5 name=DHCP5

/ip address

add address=192.168.2.254/24 interface=ether2 network=192.168.2.0

add address=192.168.3.254/24 interface=ether3 network=192.168.3.0

add address=192.168.4.254/24 interface=ether4 network=192.168.4.0

add address=192.168.5.254/24 interface=ether5 network=192.168.5.0

add address=192.168.178.19/24 interface=ether1 network=192.168.178.0

/ip dhcp-server network

add address=192.168.2.0/24 dns-server=192.168.178.1 gateway=192.168.2.254 netmask=24

add address=192.168.3.0/24 dns-server=192.168.178.1 gateway=192.168.3.254 netmask=24

add address=192.168.4.0/24 dns-server=192.168.178.1 gateway=192.168.4.254 netmask=24

add address=192.168.5.0/24 dns-server=192.168.178.1 gateway=192.168.5.254 netmask=24

/ip firewall address-list

add address=192.168.2.0/24 list=local_networks

add address=192.168.3.0/24 list=local_networks

add address=192.168.4.0/24 list=local_networks

add address=192.168.5.0/24 list=local_networks

/ip firewall filter

add action=drop chain=forward out-interface=!ether1 src-address-list=local_networks

/ip route

add distance=1 gateway=192.168.178.1

/system clock

set time-zone-name=Europe/Berlin

/system routerboard settings

set cpu-frequency=650MHz

/tool traffic-monitor

add interface=ether2 name=tmon1 threshold=0Kann ich dazu einfach eine Allow-Regel für den PC 3 auf das NAS 2 VOR die aktuell einzige Zeile (in der ich jeglichen Verkehr zwischen den Segmenten blockiere) unter '/ip firewall filter' hinzufügen ?

Und muss ich das für das jeweilige Protokoll seperat machen ?

z.b. Für HTTP um auf die Website des NAS (z.b. 192.168.2.20:5000) zu kommen und SMB um auf ein Share des NAS (z.b. \\diskstation\backup)zu kommen ?

Vielen Dank schon mal für eure Hilfe !

Gruss

Ralf

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 360188

Url: https://administrator.de/forum/mikrotik-rb750-gr2-als-nur-router-ohne-nat-default-config-geloescht-zugriff-zwischen-netzwerk-segment-360188.html

Ausgedruckt am: 30.07.2025 um 21:07 Uhr

2 Kommentare

Neuester Kommentar

Als erstes solltest du dir die Statefull-Regeln in dein Regelset mit aufnehmen das du nicht beide Richtungen für die Pakete definieren musst. Dann noch die Regel für den Zugriff des einen Clients und dann deine generelle Drop Rule.

Wie immer gilt, first match wins...

/ip firewall filter

add action=allow chain=forward connection-state=established,related

add action=allow chain=forward src-address=192.168.3.150 dst-address=192.168.2.20

add action=drop chain=forward out-interface=!ether1 src-address-list=local_networks Und muss ich das für das jeweilige Protokoll seperat machen ?

Das sind beides TCP Protokolle, also nein. Außer du willst die Ports jeweils noch einschränken, diese kannst du zusätzlich in der Regel angeben wenn du es willst, dann ist der Client auch nur auf diese Ports beachränkt.add action=allow chain=forward src-address=192.168.3.150 dst-address=192.168.2.20 dst-port=139,445,80