Wireguard auf RASPI Hinter Ipifire

Hallo,

mein Netzwerk:

Fritz->Ipfire->switch

ich habe mir auf einen Raspi 4 einen Wireguard VPN Server erstellt.

Portforwarding ip4 ist aktiv für alle Netze

in der Fritz habe ich Portforwarding auf die Ipfire erstellt

hier im grünen Netz den Wireguard Server an den Switcg angeschlossen. Somit dachte ich habe ich dann bei erfolgreicher Verbindung Zugriff auf das Grüne Netz da ich mich ja im selben befinde. Gehr leider nicht.

Ich kann mich verbinden mit Android und Notebook von außen aber kein Internet und kein Zugriff auf mein Lan.

Was fehlt hier noch um mir den Zugriff auf mein Netz zu erlauben?

Openvpn läuft auf der IPFire problemlos. ich will mir bei Wireguard aber selbst ein Urteil erlauben können wie die Performance ist.

Oder sollte ich den Wireguardserver in die DMZ stellen und dann eine Regel erstellen das Orange Zugriff auf Grün hat?

Was ist hier der richtige Weg? Wie würde so eine Regel für die Ipfire gena aussehen?

wäre nett wenn mir hier jemand helfen könnte

mein Netzwerk:

Fritz->Ipfire->switch

ich habe mir auf einen Raspi 4 einen Wireguard VPN Server erstellt.

Portforwarding ip4 ist aktiv für alle Netze

in der Fritz habe ich Portforwarding auf die Ipfire erstellt

hier im grünen Netz den Wireguard Server an den Switcg angeschlossen. Somit dachte ich habe ich dann bei erfolgreicher Verbindung Zugriff auf das Grüne Netz da ich mich ja im selben befinde. Gehr leider nicht.

Ich kann mich verbinden mit Android und Notebook von außen aber kein Internet und kein Zugriff auf mein Lan.

Was fehlt hier noch um mir den Zugriff auf mein Netz zu erlauben?

Openvpn läuft auf der IPFire problemlos. ich will mir bei Wireguard aber selbst ein Urteil erlauben können wie die Performance ist.

Oder sollte ich den Wireguardserver in die DMZ stellen und dann eine Regel erstellen das Orange Zugriff auf Grün hat?

Was ist hier der richtige Weg? Wie würde so eine Regel für die Ipfire gena aussehen?

wäre nett wenn mir hier jemand helfen könnte

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1376874394

Url: https://administrator.de/forum/wireguard-auf-raspi-hinter-ipifire-1376874394.html

Ausgedruckt am: 22.07.2025 um 07:07 Uhr

13 Kommentare

Neuester Kommentar

Zitat von @anwinkler:

ja habe ich

10.6.0.0/24 via 192.168.150.27 dev green0 proto static

gateway ist dann doch der raspi mit seiner Adresse??

ja habe ich

10.6.0.0/24 via 192.168.150.27 dev green0 proto static

gateway ist dann doch der raspi mit seiner Adresse??

Korrekt. Hast du auf dem Raspi das IPv4-Forwarding aktiviert?

Hier steht wie man es richtig umsetzt:

Merkzettel: VPN Installation mit Wireguard

Machst du mit deiner Kombination FritzBox IPFire doppeltest NAT und Firewalling wie HIER beschrieben ??

Wenn ja, bedenke dann das du doppeltes Port Forwarding machen musst. FritzBox auf IPFire und IPFire auf Wireguard Server !!

Tip:

Du solltest die IPFire Gurke gegen etwas Aktuelles wie pfSense oder OPNsense tauschen. Die haben WireGuard über die Paket Verwaltung gleich mit an Bord ! Da kannst du dir den (überflüssigen) RasPi als Durchlauferhitzer dann sparen.

Merkzettel: VPN Installation mit Wireguard

Machst du mit deiner Kombination FritzBox IPFire doppeltest NAT und Firewalling wie HIER beschrieben ??

Wenn ja, bedenke dann das du doppeltes Port Forwarding machen musst. FritzBox auf IPFire und IPFire auf Wireguard Server !!

Tip:

Du solltest die IPFire Gurke gegen etwas Aktuelles wie pfSense oder OPNsense tauschen. Die haben WireGuard über die Paket Verwaltung gleich mit an Bord ! Da kannst du dir den (überflüssigen) RasPi als Durchlauferhitzer dann sparen.

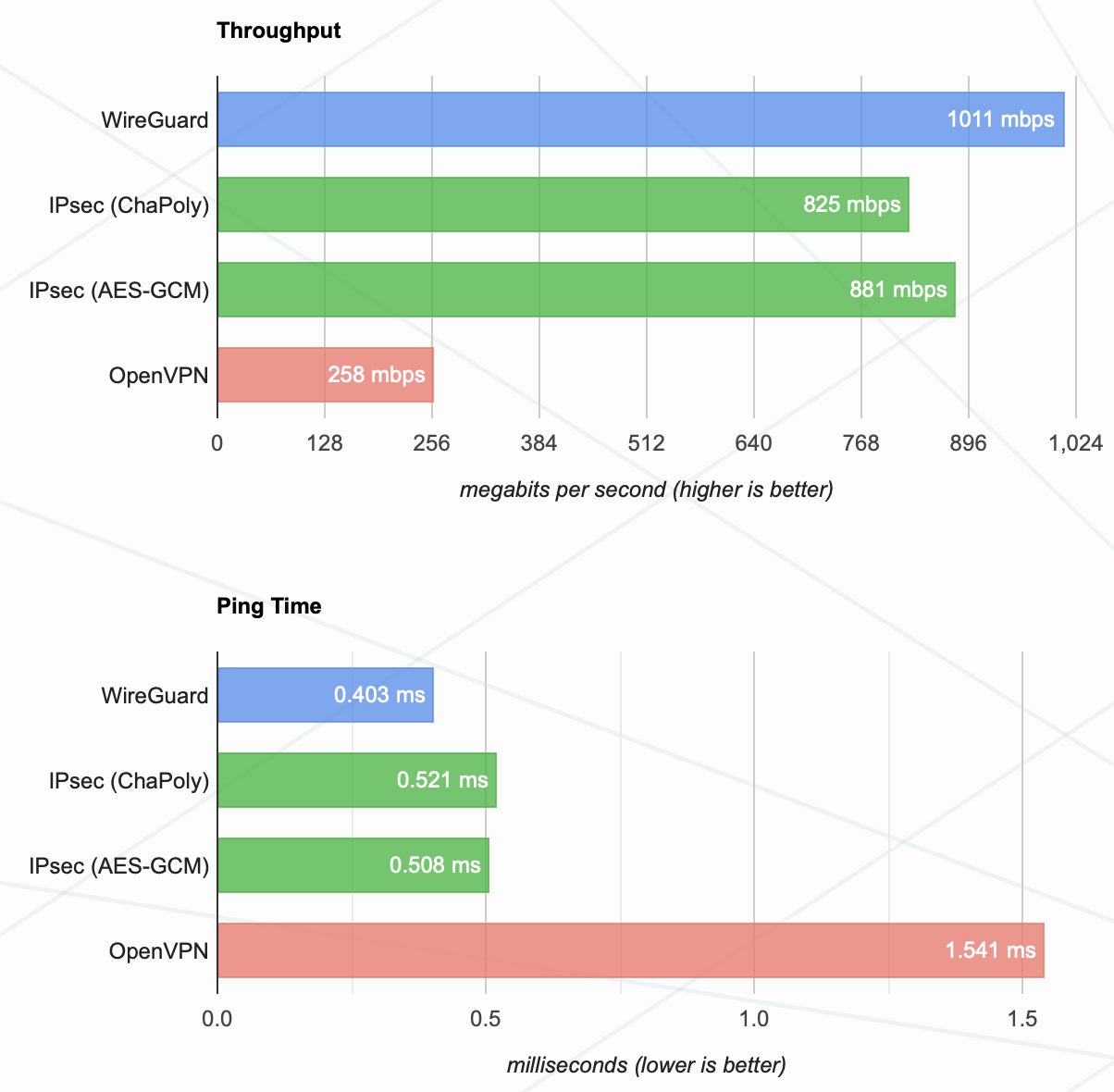

können wie die Performance ist.

Guckst du hier.

NAT / Masquerading in eigenen VPN zu machen ist völlig unsinnig, denn es erzwingt damit eine Routing Einbahnstrasse und verhindert eine bidirektionale Kommunikation.

Gut, kann sinnvoll sein in Firmennetzen wo man lediglich immer nur von Außenstelle zur Zentrale kommuniziert und lokale LANs so abschottet aber nie andersrum kommuniziert.

Soll es aber beidseitig sein ist NAT/Maquerading dann überflüssiger Unsinn und kostet zudem unnötig viel Performance im VPN Tunnel. Bei dir also auch ein Performance Killer da du NAT aktiv hast.

Gut, kann sinnvoll sein in Firmennetzen wo man lediglich immer nur von Außenstelle zur Zentrale kommuniziert und lokale LANs so abschottet aber nie andersrum kommuniziert.

Soll es aber beidseitig sein ist NAT/Maquerading dann überflüssiger Unsinn und kostet zudem unnötig viel Performance im VPN Tunnel. Bei dir also auch ein Performance Killer da du NAT aktiv hast.

Ich habe das zwar nicht gemessen aber ausprobiert.

Keine gute Vorgehensweise in der IT und besonders im Netzwerk. Weisst du auch selber. Du hast somit überhaupt keinerlei Information für welche Paket Größe welche Performance gilt. Misst dann vermutlich mit dem so oder dafür völlig ungeeigntenen SMB/CIFS. Das ist dann "Shooting in the Dark".Wenn ich das unter wireguard probiere dann steht das Fenster ca 10sek still

Vermutlich dann eine MTU und/oder MSS Problematik mit Fragmentierung. Hast du das mal gecheckt ?Gut Openvpn wird direkt auf der ipfire abgewickelt und Wireguard auf dem Rasperry 4

Gibt es da bis heute wirklich kein IPFire Package oder Plugin für Wireguard ? Das wäre ja VPN technisch Steinzeit. Kann man sich eigentlich nicht vorstellen das IPFire da so rückständig bleibt wo alle anderen das zumindestens als externens Package anbieten.Den Flaschenhals NAT haben beide Varianten.

Ja, aber nur wenn man es sinnloserweise aktiviert. Normal arbeitet man in privaten VPNs logischerweise immer ohne NAT. Wozu sollte es auch gut sein..?! Gut bei dir im Firmenumfeld ist das was anderes, keine Frage.das die Kollegen sich auf Ihren Rechner lokal per RDP verbinden können.

Ein simpler und auch guter Klassiker... Aber wenn du das so löst ist die Performance des VPNs so oder so völlig Wumpe. Remote Terminal Anwendung benötigen minimalste Daten, da würd, salopp gesagt, 64 kBit/s ISDN Bandbreite reichen. Da ist die VPN Performance völlig irrelevant. OK, natürlich nicht wenn man mit 100 Usern und mehr gleichzeitig zu tun hat, das ist klar.

Openvpn mit SHA-2 265bit und AES-CBC 256bit

CBC gilt als nicht mehr ganz so sicher. GCM wäre die bessere Wahl...nur zur Info:m.heise.de/security/artikel/Kryptographie-in-der-IT-Empfehlungen ...

Einen Linuxserver dort aufzustellen wollte ich mir verkneifen und lt. Recherche sollte der Raspi 4 in jedem Fall reichen

Ja, das wäre auch Unsinn und der RasPi4 reicht. Allerdings ist das ja alles dann doppelt gemoppelt und eigentlich Unsinn. Die ideale Lösung wäre den WG dann auch auf der IPFire laufen zu lassen.Aber bei deinen geringen VPN Anforderungen ist das eh vergebene Liebesmüh' und du kannst dann auch ruhigen Gewissens bei OpenVPN bleiben. Never touch a running System !

Immer gerne !

Und....IPsec native und mit L2TP sind ja auch schöne (VPN) Töchter... 😉

Guckst du dazu auch hier:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Mikrotik Router als L2TP VPN Server für Clients

Und....IPsec native und mit L2TP sind ja auch schöne (VPN) Töchter... 😉

Guckst du dazu auch hier:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Mikrotik Router als L2TP VPN Server für Clients