Wireguard S2S Tunnel von MikroTik zu GLiNet

Hallo Zusammen,

ich stehe wiedermal auf dem Schlauch.

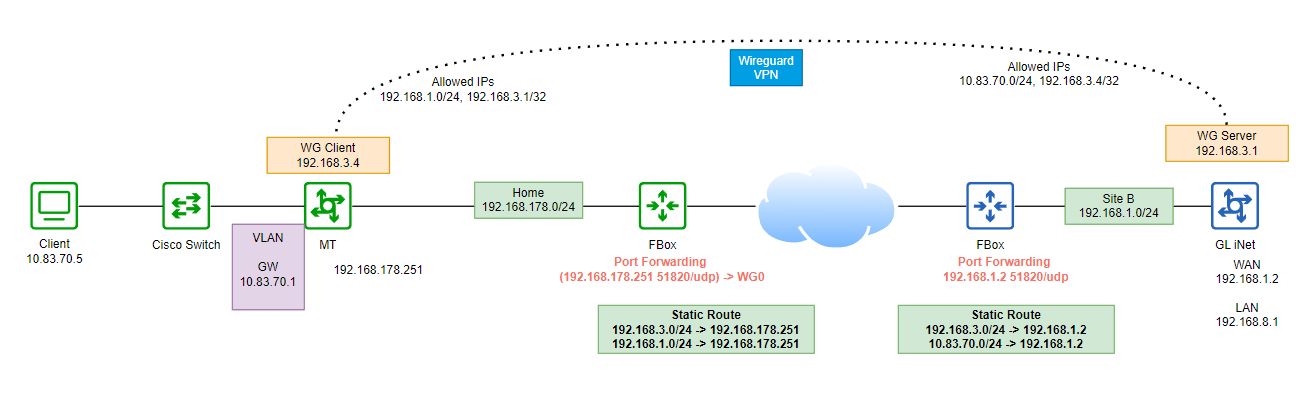

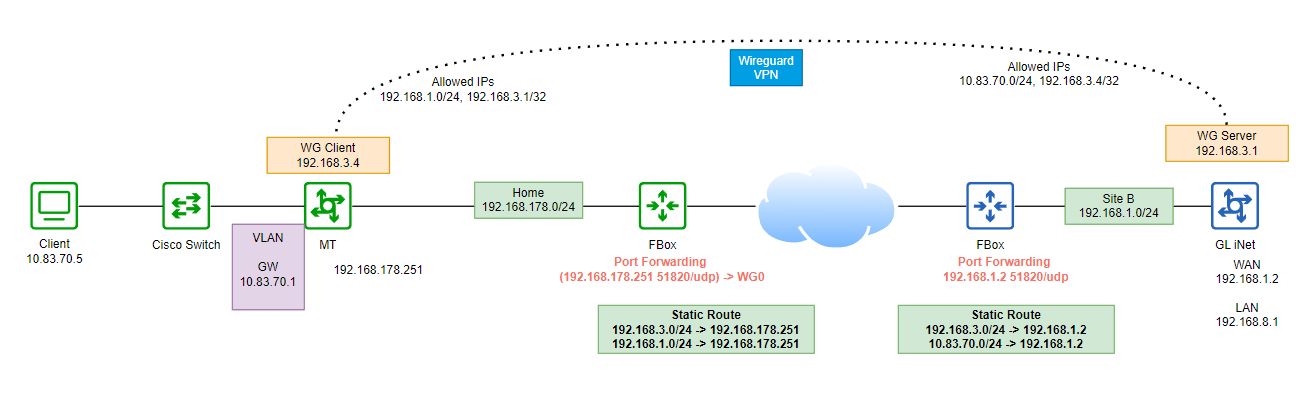

Ich habe mein Netz mit einem anderen Netz via Wireguard verbunden.

Sowohl Wireguard Server als auch Client stehen jeweils hinter einer Fritzbox.

Hier mal ein grobes Bild, ich habe mich nach Wireguard Site2Site mit Roadwarrior gerichtet:

Nun zum Problem:

Ich habe hinter meinem Mikrotik ein VLAN (Netz 10.83.70.0/24), von diesem aus möchte ich die Gegenseite erreichen.

Das funktioniert so aber nicht, s. hier:

Vom MT direkt:

Auch vom Client in dem Netz mit IP 10.83.70.5 geht es nicht.

Die Pings vom MT auf die 3.4 (seine WG IP) und auf die 3.1 (WG IP vom GLiNet) funktionieren auch.

Sprich vom MT direkt erreiche ich die Gegenseite und sogar das Netz (was WAN-seitig liegt) auch.

Nur nicht von meinem 70er Netz.

Vom GLiNet aus erreiche ich die 3.4 ohne Probleme, der Ping geht durch.

Wenn ich von dort aber zum 10.83.70.5 will kommen Timeouts.

NAT ist auf beiden Geräten (MT / GLiNet) abgeschalten.

Wenn die allerdings am MT den Tunnel abschalte und an meinem Client (z.B. im 10.83.30.0/24) via Windows WG Client den Tunnel starte funktioniert es ohne Probleme. Dann habe ich auch das Verhalten wie vom MT direkt aus.

Mir ist zumindest noch aufgefallen dass der WG-Server am GLiNet irgendwie komisch ist.

Sollte da nicht eine Route auf Basis der Allowed-IPs zur Gegenseite sein?

Sprich ein Eintrag zum 10.83.70.0/24?

Was habe ich übersehen damit es vom 70er Netz auch funktioniert?

Habt ihr einen Tipp?

Hinweis:

Als bisherige Lösung bzw. "Backup" kann der Mikrotik noch einen IPSec-Tunnel zur FBox der Gegenseite aufbauen.

Ich kann dort im Notfall auch schnell hinlaufen.

Danke schonmal im Voraus!

ich stehe wiedermal auf dem Schlauch.

Ich habe mein Netz mit einem anderen Netz via Wireguard verbunden.

Sowohl Wireguard Server als auch Client stehen jeweils hinter einer Fritzbox.

Hier mal ein grobes Bild, ich habe mich nach Wireguard Site2Site mit Roadwarrior gerichtet:

Nun zum Problem:

Ich habe hinter meinem Mikrotik ein VLAN (Netz 10.83.70.0/24), von diesem aus möchte ich die Gegenseite erreichen.

Das funktioniert so aber nicht, s. hier:

Vom MT direkt:

ping 192.168.1.2

SEQ HOST SIZE TTL TIME STATUS

0 192.168.1.2 56 64 41ms56us ping 192.168.1.2 src-address=10.83.70.1

SEQ HOST SIZE TTL TIME STATUS

0 192.168.1.2 timeoutAuch vom Client in dem Netz mit IP 10.83.70.5 geht es nicht.

Die Pings vom MT auf die 3.4 (seine WG IP) und auf die 3.1 (WG IP vom GLiNet) funktionieren auch.

Sprich vom MT direkt erreiche ich die Gegenseite und sogar das Netz (was WAN-seitig liegt) auch.

Nur nicht von meinem 70er Netz.

Vom GLiNet aus erreiche ich die 3.4 ohne Probleme, der Ping geht durch.

Wenn ich von dort aber zum 10.83.70.5 will kommen Timeouts.

NAT ist auf beiden Geräten (MT / GLiNet) abgeschalten.

Wenn die allerdings am MT den Tunnel abschalte und an meinem Client (z.B. im 10.83.30.0/24) via Windows WG Client den Tunnel starte funktioniert es ohne Probleme. Dann habe ich auch das Verhalten wie vom MT direkt aus.

Mir ist zumindest noch aufgefallen dass der WG-Server am GLiNet irgendwie komisch ist.

Sollte da nicht eine Route auf Basis der Allowed-IPs zur Gegenseite sein?

Sprich ein Eintrag zum 10.83.70.0/24?

Destination Gateway Genmask Flags Metric Ref Use Iface

default 192.168.1.10 0.0.0.0 UG 10 0 0 eth0

192.168.1.0 * 255.255.255.0 U 10 0 0 eth0

192.168.3.0 * 255.255.255.0 U 0 0 0 wgserver

192.168.8.0 * 255.255.255.0 U 0 0 0 br-lan

192.168.9.0 * 255.255.255.0 U 0 0 0 br-guestWas habe ich übersehen damit es vom 70er Netz auch funktioniert?

Habt ihr einen Tipp?

Hinweis:

Als bisherige Lösung bzw. "Backup" kann der Mikrotik noch einen IPSec-Tunnel zur FBox der Gegenseite aufbauen.

Ich kann dort im Notfall auch schnell hinlaufen.

Danke schonmal im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4725958243

Url: https://administrator.de/forum/wireguard-s2s-tunnel-von-mikrotik-zu-glinet-4725958243.html

Ausgedruckt am: 05.08.2025 um 11:08 Uhr

6 Kommentare

Neuester Kommentar

Du gehst per PuTTY etc. über den SSH Shell Zugang auf den GL.inet und passt dort manuell die wg0.conf Datei an.

Siehe dazu auch das hiesige WG Tutorial:

Merkzettel: VPN Installation mit Wireguard

Siehe dazu auch das hiesige WG Tutorial:

Merkzettel: VPN Installation mit Wireguard

aber dann passt doch der Code nicht?

Da hast du recht! Das Setup berücksichtigt dann lediglich einen VPN Client Access aber keine Site-to-Site Kopplung, denn dafür müsste dort natürlich zwingend auch das remote Netz unter den allowed IPs stehen. Siehe Wireguard Tutorial.Vermutlich wärst du mit einem kleinen Mikrotik hAP lite Router oder einem schlichten Raspberry Pi als WG VPN Hardware deutlich besser gefahren?!