WLAN via VLAN

Hallo,

wir möchten in unserem Unternehmen gerne das Gäste-WLAN sowie das interne WLAN getrennt vom IP-Netz der kabelgebundenen Komponenten betreiben. Bisher wurde alles über dasselbe IP-Netz und den DC als DHCP-Server abgewickelt, aber zum einen gehen uns nun bald die IP-Adressen aus (trotz verkürzter Lease-Dauer) und aus Sicherheitsgründen sollen die Server nur bedingt aus dem WLAN ansprechbar sein.

Auf unserer Sophos XGS, die als Router fungiert, können dann, wenn das WLAN über einen eigenen Port abgewickelt wird, entsprechende Regeln konfiguriert werden. Ich habe nun einen weiteren Port an der Sophos mit unserem Switch verbunden und ein neues IP-Netz auf diesem Port erstellt. Beide Switches (beide in verschiedenen Gebäuden) sind via LWL miteinander verbunden und haben die Access Points auf ihren Ports.

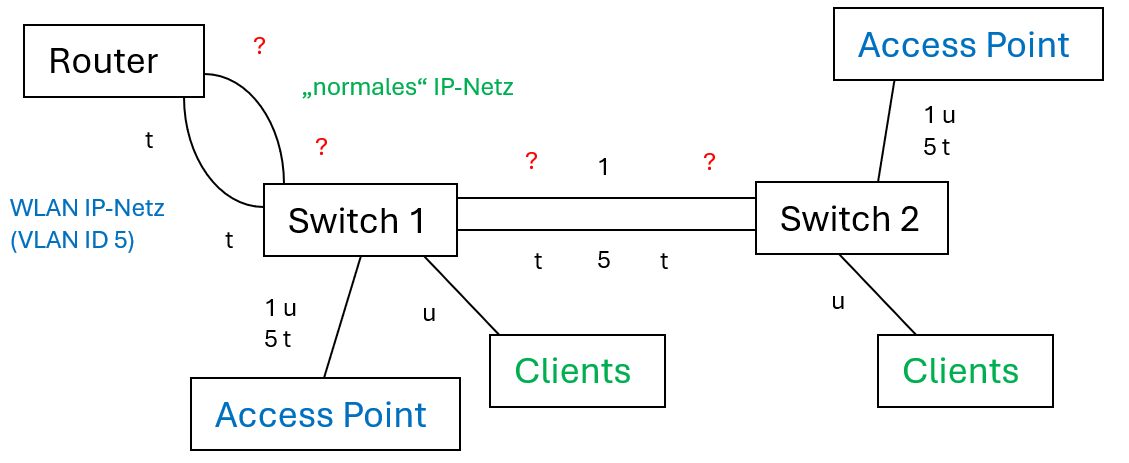

Wie muss ich nun das VLAN und die Ports konfigurieren? Ich habe ein VLAN mit der ID 5 auf dem WLAN-Port der Sophos erstellt und diesen Port auf dem Switch als "tagged" markiert. Der Switch erhält auf diesem Port auch eine IP-Adresse aus dem neuen IP-Netz. Als ich aber die zwei Ports, auf denen die Switches miteinander verbunden sind auch als "tagged" markiert habe, ist unser komplettes Internet zusammengebrochen (ich vermute, weil der "Standardverkehr" kein Tag anhängt und das vom Switch nicht mehr zuordenbar ist.

Auf der angehängten Skizze ist das auch nochmals alles dargestellt.

Wie muss ich die Ports und die VLANs des internen und Gäste-WLANs konfigurieren, damit auch der restliche Verkehr im "normalen" IP-Netz problemlos abgewickelt wird?

Danke für eure Hilfe!

wir möchten in unserem Unternehmen gerne das Gäste-WLAN sowie das interne WLAN getrennt vom IP-Netz der kabelgebundenen Komponenten betreiben. Bisher wurde alles über dasselbe IP-Netz und den DC als DHCP-Server abgewickelt, aber zum einen gehen uns nun bald die IP-Adressen aus (trotz verkürzter Lease-Dauer) und aus Sicherheitsgründen sollen die Server nur bedingt aus dem WLAN ansprechbar sein.

Auf unserer Sophos XGS, die als Router fungiert, können dann, wenn das WLAN über einen eigenen Port abgewickelt wird, entsprechende Regeln konfiguriert werden. Ich habe nun einen weiteren Port an der Sophos mit unserem Switch verbunden und ein neues IP-Netz auf diesem Port erstellt. Beide Switches (beide in verschiedenen Gebäuden) sind via LWL miteinander verbunden und haben die Access Points auf ihren Ports.

Wie muss ich nun das VLAN und die Ports konfigurieren? Ich habe ein VLAN mit der ID 5 auf dem WLAN-Port der Sophos erstellt und diesen Port auf dem Switch als "tagged" markiert. Der Switch erhält auf diesem Port auch eine IP-Adresse aus dem neuen IP-Netz. Als ich aber die zwei Ports, auf denen die Switches miteinander verbunden sind auch als "tagged" markiert habe, ist unser komplettes Internet zusammengebrochen (ich vermute, weil der "Standardverkehr" kein Tag anhängt und das vom Switch nicht mehr zuordenbar ist.

Auf der angehängten Skizze ist das auch nochmals alles dargestellt.

Wie muss ich die Ports und die VLANs des internen und Gäste-WLANs konfigurieren, damit auch der restliche Verkehr im "normalen" IP-Netz problemlos abgewickelt wird?

Danke für eure Hilfe!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668170

Url: https://administrator.de/forum/wlan-via-vlan-668170.html

Ausgedruckt am: 17.07.2025 um 12:07 Uhr

8 Kommentare

Neuester Kommentar

Ports zwischen Router und Switch, zwischen den Switches selbst und auch zu den APs in den beiden VLANs tagged übertragen, alle anderen "AccessPorts" an dem Clients hängen, untagged mit der PVID am Port im jeweiligen VLAN Mitglied machen.

Management-VLAN1 für die Verwaltung der Switches und APs jeweils untagged. Fertig.

Gruß

Management-VLAN1 für die Verwaltung der Switches und APs jeweils untagged. Fertig.

Gruß

VLAN1 ist immer untagged zwischen den Geräten.

Ich würde das VLAN1 nur fürs reine Management nehmen und fürs normale LAN zusätzlich zum Gäste VLAN ein separates VLAN aufspannen, das lässt sich besser Firewall technisch handeln.

Ich würde das VLAN1 nur fürs reine Management nehmen und fürs normale LAN zusätzlich zum Gäste VLAN ein separates VLAN aufspannen, das lässt sich besser Firewall technisch handeln.

Zitat von @Henrik2007:

Sollten die Server dann Mitglied im internen VLAN sein oder auch auf der Management-Ebene?

Sollten die Server dann Mitglied im internen VLAN sein oder auch auf der Management-Ebene?

Das kannst du handeln wie es zu euch am besten passt, wenn sie Firewall technisch von den Clients zusätzlich abgedichtet/beschränkt werden sollen ist ein separates Netz zu bevorzugen.