Zertifikate für Benutzer zum Signieren von Dokumenten generieren

Hallo zusammen,

ich suche einen Weg um Benutzern ein Zertifikat zum Signieren von Dokumenten mittels Adobe Reader zur Verfügung zu stellen.

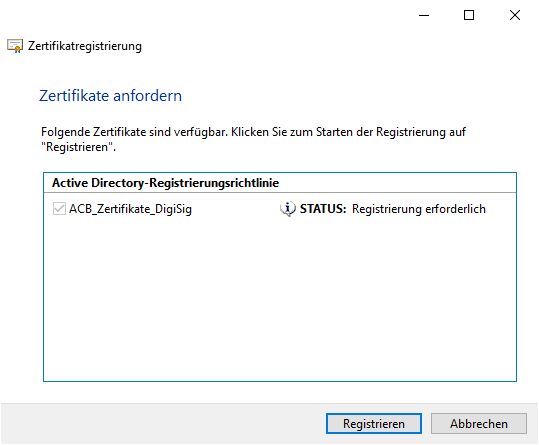

Ich habe hierzu eine neue Vorlage in der Zertifizierungsstelle eines Domänencontrollers erstellt und auch das Ausrollen in der Gruppenrichtlinie angepasst, siehe folgende Anleitung, nur eben als Benutzerzertifikat.

Zertifikate sind auch im Zertifikatsspeicher des jeweiligen Benutzers vorhanden.

einfaches-netzwerk.at/computerzertifikate-mittels-auto-enrollmen ...

Wenn ich nun PDFs mit diesem Zertifikat signiere, sind diese laut Adobe Acrobat ungültig, auch auf dem Rechner, auf dem signiert wurde.

--

Unterschrift ist UNGÜLTIG.

- Das Dokument wurde nach dem Anbringen der Zertifizierung nicht verändert oder beschädigt.

- Die Identität des Unterzeichners ist ungültig.

--

In den Details sehe ich unter dem Reiter "Sperrung:

--

Beim Erstellen der Zertifikatverkettung zu einem als Vertrauensanker eingestuften Zertifikat sind Fehler aufgetreten. Daher wurden bei diesem Zertifikat keine Sperrungsüberprüfungen durchgeführt.

--

Habe ich da einen grundsätzlichen Denkfehler und ich kann kein passendes Zertifikat von der Domänen Root CA ausstellen lassen?

Wie könnte ich alternativ vorgehen?

Die Signaturen sind nur für interne Zwecke bestimmt, sollten aber natürlich nicht durch den Benutzer selbst generiert werden (da das auch Dritte so jederzeit könnten), sondern automatisch oder durch die IT erstellt werden...

Danke schonmal!

ich suche einen Weg um Benutzern ein Zertifikat zum Signieren von Dokumenten mittels Adobe Reader zur Verfügung zu stellen.

Ich habe hierzu eine neue Vorlage in der Zertifizierungsstelle eines Domänencontrollers erstellt und auch das Ausrollen in der Gruppenrichtlinie angepasst, siehe folgende Anleitung, nur eben als Benutzerzertifikat.

Zertifikate sind auch im Zertifikatsspeicher des jeweiligen Benutzers vorhanden.

einfaches-netzwerk.at/computerzertifikate-mittels-auto-enrollmen ...

Wenn ich nun PDFs mit diesem Zertifikat signiere, sind diese laut Adobe Acrobat ungültig, auch auf dem Rechner, auf dem signiert wurde.

--

Unterschrift ist UNGÜLTIG.

- Das Dokument wurde nach dem Anbringen der Zertifizierung nicht verändert oder beschädigt.

- Die Identität des Unterzeichners ist ungültig.

--

In den Details sehe ich unter dem Reiter "Sperrung:

--

Beim Erstellen der Zertifikatverkettung zu einem als Vertrauensanker eingestuften Zertifikat sind Fehler aufgetreten. Daher wurden bei diesem Zertifikat keine Sperrungsüberprüfungen durchgeführt.

--

Habe ich da einen grundsätzlichen Denkfehler und ich kann kein passendes Zertifikat von der Domänen Root CA ausstellen lassen?

Wie könnte ich alternativ vorgehen?

Die Signaturen sind nur für interne Zwecke bestimmt, sollten aber natürlich nicht durch den Benutzer selbst generiert werden (da das auch Dritte so jederzeit könnten), sondern automatisch oder durch die IT erstellt werden...

Danke schonmal!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1121221418

Url: https://administrator.de/forum/zertifikate-fuer-benutzer-zum-signieren-von-dokumenten-generieren-1121221418.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

25 Kommentare

Neuester Kommentar

Hi.

Du musst zwei Sachen beachten:

-Auf domänenexternen Geräten sind diese Signaturen nur dann vertrauenswürdig, wenn dem CA-Zertifikat und dem Signaturzertifikat vertraut wird.

-damit es domänenintern klappt, muss den Adobe Readern mitgeteilt werden, dass sie die windowsinternen Zertifikatsspeicher auch respektieren: adobe.com/devnet-docs/acrobatetk/tools/PrefRef/Windows/Security. ... suche dort nach iMSStoreTrusted, dieser muss auf 0x62 gestellt werden - man deployed also einen Registrywert an alle Domänenbenutzer.

Du musst zwei Sachen beachten:

-Auf domänenexternen Geräten sind diese Signaturen nur dann vertrauenswürdig, wenn dem CA-Zertifikat und dem Signaturzertifikat vertraut wird.

-damit es domänenintern klappt, muss den Adobe Readern mitgeteilt werden, dass sie die windowsinternen Zertifikatsspeicher auch respektieren: adobe.com/devnet-docs/acrobatetk/tools/PrefRef/Windows/Security. ... suche dort nach iMSStoreTrusted, dieser muss auf 0x62 gestellt werden - man deployed also einen Registrywert an alle Domänenbenutzer.

Ich kann dir nur bedingt weiterhelfen.

Zum einen weiß ich nicht, wie Adobe Reader DC hier vorgeht (fragt er nur die Domänen-CA oder auch Internet CAs?), zum anderen bin ich nicht 100% sattelfest dabei dich anzuleiten, wie Du die CRL prüfst oder erstellst.

Du kannst mittels folgenden Befehls mal das Vorhandensein einer CRL prüfen:

Das gelingt bei mir (im sich öffnenden Dialog auf "retrieve" klicken).

Wenn das nicht klappt, lies hier weiter

techcommunity.microsoft.com/t5/skype-for-business-blog/updated-c ... und

techcommunity.microsoft.com/t5/core-infrastructure-and-security/ ...

Auch kann man natürlich den Adobe Reader so einstellen, dass er CRL Checks auslässt (dokumentiert siehe mein erster Post, Stichwort iReqRevCheck)

Zum einen weiß ich nicht, wie Adobe Reader DC hier vorgeht (fragt er nur die Domänen-CA oder auch Internet CAs?), zum anderen bin ich nicht 100% sattelfest dabei dich anzuleiten, wie Du die CRL prüfst oder erstellst.

Du kannst mittels folgenden Befehls mal das Vorhandensein einer CRL prüfen:

certutil -URL ldap:///CN=deineDom-DCName-ca,CN=DCName,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=deineDom,DC=de?certificateRevocationList?base?objectClass=cRLDistributionPointWenn das nicht klappt, lies hier weiter

techcommunity.microsoft.com/t5/skype-for-business-blog/updated-c ... und

techcommunity.microsoft.com/t5/core-infrastructure-and-security/ ...

Auch kann man natürlich den Adobe Reader so einstellen, dass er CRL Checks auslässt (dokumentiert siehe mein erster Post, Stichwort iReqRevCheck)

Adobe nutzt die Adobe Approved Trust List (AATL) und die Trust-Liste der Europäischen Union (EUTL). Ich habe auch ein bisschen wühlen müssen um heraus zu finden wann genau Adobe hier ein Zertifikat als "bekannt" akzeptiert. Allerdings waren meine Zertifikate hier nicht selbst ausgestellt. Für mich klingt das jetzt so als würde Adobe in deinem Fall auf einer öffentlichen CRL nach deinen selbst ausgestellten Zertifikaten suchen und nicht fündig.

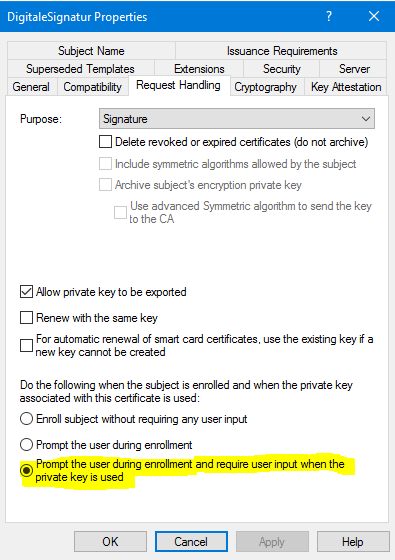

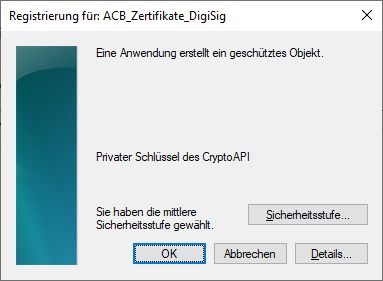

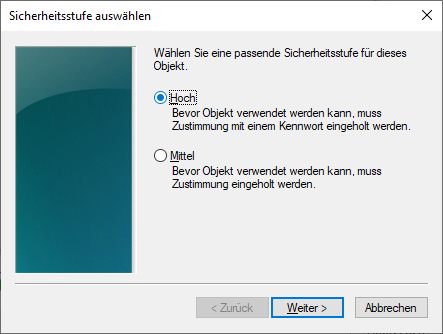

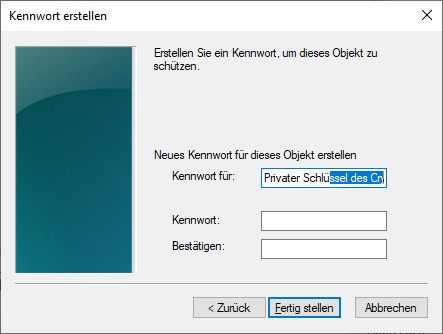

der Benutzerhat dann die Wahl zwischen mittlerer Sicherheit (ohne Kennwort) und hoher Sicherheit (mit Kennwort), kann man das auf die hohe Sicherheit festlegen?

Das wundert mich nun, da es bei uns mit abgebildeter Einstellung keine Möglichkeit für den Nutzer gibt, kein Kennwort zu vergeben. Hast Du wirklich die veröffentlichte Vorlage angepasst?

Ach ja... hab vergessen, dass wir noch Folgendes eingestellt haben:

docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

GPO_Name\Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options ->System cryptography: Force strong key protection for user keys stored on the computer setting to User must enter a password each time they use a key

docs.microsoft.com/en-us/previous-versions/windows/it-pro/window ...

GPO_Name\Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options ->System cryptography: Force strong key protection for user keys stored on the computer setting to User must enter a password each time they use a key