Zertifikatstausch - URLs virtuelle Verzeichnisse anpassen

Guten Abend,

heute steht bei uns der Zertifikatstausch des internen Exchange-Servers an, der auch über die Firewall erreichbar ist. Im Zuge dessen, passen wir auch die URL's der virtuellen Verzeichnisse an, um hier eine ordentliche Struktur zur bekommen. Wir haben entsprechend ein Wildcardzertifikat bei SwissSign erworben. Ich würde gerne wissen, ob die folgenden Schritte, vollständig sind, oder ob ich was vergessen habe. Natürlich wurde bereits im internen DNS die neuen Einträge gesetzt und auch im externen DNS (IONOS) wurde die Zone um die neuen Einträge erweitert. Auch haben wir den Reverse Proxy der Firewall bereits vorbereitet.

1. Anpassen der virtuellen Verzeichnisse in Verwendung des Powershell Scripts von Franky aus dieser Anleitung: frankysweb.de/howto-migration-von-exchange-2013-zu-exchange-2019 ...

2. Installation des Wildcardzertifikats via MMC (ist bereits erfolgt)

3. Zertifikat dem IIS zuweisen

4. Zertifikat mit dieser Anleitung dem SMTP Connector zuweisen: medvs.com/exchange-2016-2019-smtp-connector-und-wildcard-san-zer ...

5. Zertifikat mit diesem Befehlt auch POP und IMAP zuweisen

6. Server Neustart durchführen

7. Testen Outlook am Client

8. Testen Outlook auf den mobilen Endgeräten (iOS) innerhalb des WLANs und außerhalb

Habe ich was vergessen?

heute steht bei uns der Zertifikatstausch des internen Exchange-Servers an, der auch über die Firewall erreichbar ist. Im Zuge dessen, passen wir auch die URL's der virtuellen Verzeichnisse an, um hier eine ordentliche Struktur zur bekommen. Wir haben entsprechend ein Wildcardzertifikat bei SwissSign erworben. Ich würde gerne wissen, ob die folgenden Schritte, vollständig sind, oder ob ich was vergessen habe. Natürlich wurde bereits im internen DNS die neuen Einträge gesetzt und auch im externen DNS (IONOS) wurde die Zone um die neuen Einträge erweitert. Auch haben wir den Reverse Proxy der Firewall bereits vorbereitet.

1. Anpassen der virtuellen Verzeichnisse in Verwendung des Powershell Scripts von Franky aus dieser Anleitung: frankysweb.de/howto-migration-von-exchange-2013-zu-exchange-2019 ...

2. Installation des Wildcardzertifikats via MMC (ist bereits erfolgt)

3. Zertifikat dem IIS zuweisen

4. Zertifikat mit dieser Anleitung dem SMTP Connector zuweisen: medvs.com/exchange-2016-2019-smtp-connector-und-wildcard-san-zer ...

5. Zertifikat mit diesem Befehlt auch POP und IMAP zuweisen

Set-POPSettings -X509CertificateName outlook.example.de

Set-IMAPSettings -X509CertificateName outlook.example.de6. Server Neustart durchführen

7. Testen Outlook am Client

8. Testen Outlook auf den mobilen Endgeräten (iOS) innerhalb des WLANs und außerhalb

Habe ich was vergessen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 63648028634

Url: https://administrator.de/forum/zertifikatstausch-urls-virtuelle-verzeichnisse-anpassen-63648028634.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

4 Kommentare

Neuester Kommentar

Zitat von @malkie:

2. Installation des Wildcardzertifikats via MMC (ist bereits erfolgt)

5. Zertifikat mit diesem Befehlt auch POP und IMAP zuweisen

Das könnte schwierig werden:

IMAP: Don't enable a wildcard certificate for the IMAP4 service. Instead, use the Set-ImapSettings cmdlet to configure the FQDN that clients use to connect to the IMAP4 service.

POP: Don't enable a wildcard certificate for the POP3 service. Instead, use the Set-PopSettings cmdlet to configure the FQDN that clients use to connect to the POP3 service.

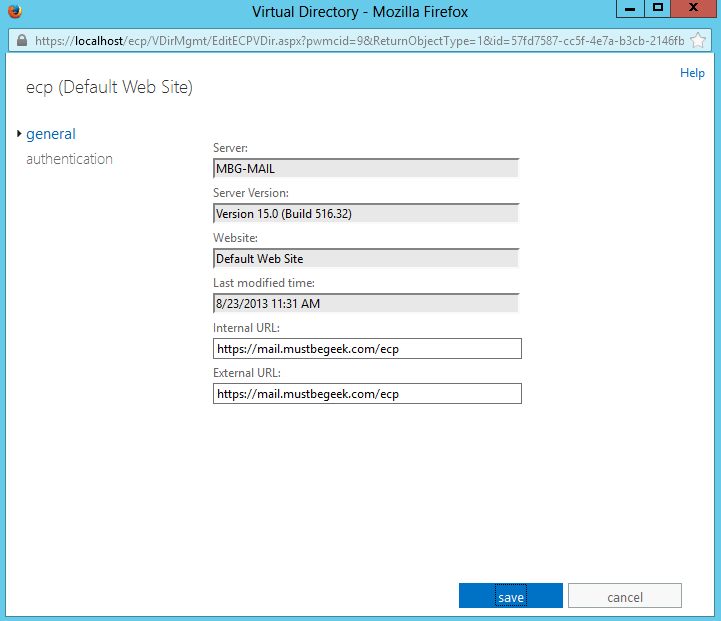

Moin,

es geht dir also um den FQDN mail.mustbegeek.com und nicht um die URL "/ecp", richtig?!

Gruß,

Dani

es geht dir also um den FQDN mail.mustbegeek.com und nicht um die URL "/ecp", richtig?!

Installation des Wildcardzertifikats via MMC (ist bereits erfolgt)

Grundsätzlich in ich kein Fan von Wildcard Zertifikaten im Bezug auf Sicherheit. Einmal entwendet, ist es ein Freifahrtschein für den Angreifer und deiner Domain.Gruß,

Dani