Zugriff auf den NAT-Router vom pfSense VPN-Client

Ich habe einen Setup, wie in der Anleitung:

IPsec VPN für mobile Benutzer auf der pfSense

Das Bild unter "Lösung mit Router Kaskade" passt wunderbar zu meinem Setup.

Der Zugriff auf alle LAN-Ressourcen vom VPN-Client ( IPSec oder OpenVPN ) funktioniert. Aber leider nicht auf den NAT-Router (FritzBox).

Im LAN funktioniert dieser problemlos. Brauche ich eine FW-Regel für den VPN-Client? Wenn ja, welche?

IPsec VPN für mobile Benutzer auf der pfSense

Das Bild unter "Lösung mit Router Kaskade" passt wunderbar zu meinem Setup.

Der Zugriff auf alle LAN-Ressourcen vom VPN-Client ( IPSec oder OpenVPN ) funktioniert. Aber leider nicht auf den NAT-Router (FritzBox).

Im LAN funktioniert dieser problemlos. Brauche ich eine FW-Regel für den VPN-Client? Wenn ja, welche?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 640507

Url: https://administrator.de/forum/zugriff-auf-den-nat-router-vom-pfsense-vpn-client-640507.html

Ausgedruckt am: 15.07.2025 um 16:07 Uhr

7 Kommentare

Neuester Kommentar

Der Zugriff auf alle LAN-Ressourcen vom VPN-Client ( IPSec oder OpenVPN ) funktioniert. Aber leider nicht auf den NAT-Router (FritzBox).

Im LAN funktioniert dieser problemlos. Brauche ich eine FW-Regel für den VPN-Client? Wenn ja, welche?

HalloIm LAN funktioniert dieser problemlos. Brauche ich eine FW-Regel für den VPN-Client? Wenn ja, welche?

Die FW muss den Traffic erlauben, ja

Du brauchst aber auch eine zusätzliche Route von der FB zur Sense, wenn dein VPN Netz von der vorhandenen Route abweicht.

Du brauchst aber auch eine zusätzliche Route von der FB zur Sense

Das ist auch falsch, die Route braucht man nicht. Die pfSense macht ja NAT (IP Adress Translation) am WAN Port also am Koppelport zur FB. Sprich alle IP Netze und Adressen hinter der pfSense werden von ihr zentral auf ihre WAN IP Adresse als Absender Adresse umgesetzt.Folglich "sieht" die FritzBox damit dann diese fremden IP Netze gar nicht und "denkt" das alles was da kommt aus ihrem eigenen LAN kommt. Logisch, denn alle IP Pakete haben als Absender IP die WAN Port IP der pfSense. Sie hat damit durch das NAT an der pfSense also keinerlei Ahnung von anderen IP Netzen an der pfSense.

In sofern ist eine IP Route auf der FB also sinnfrei.

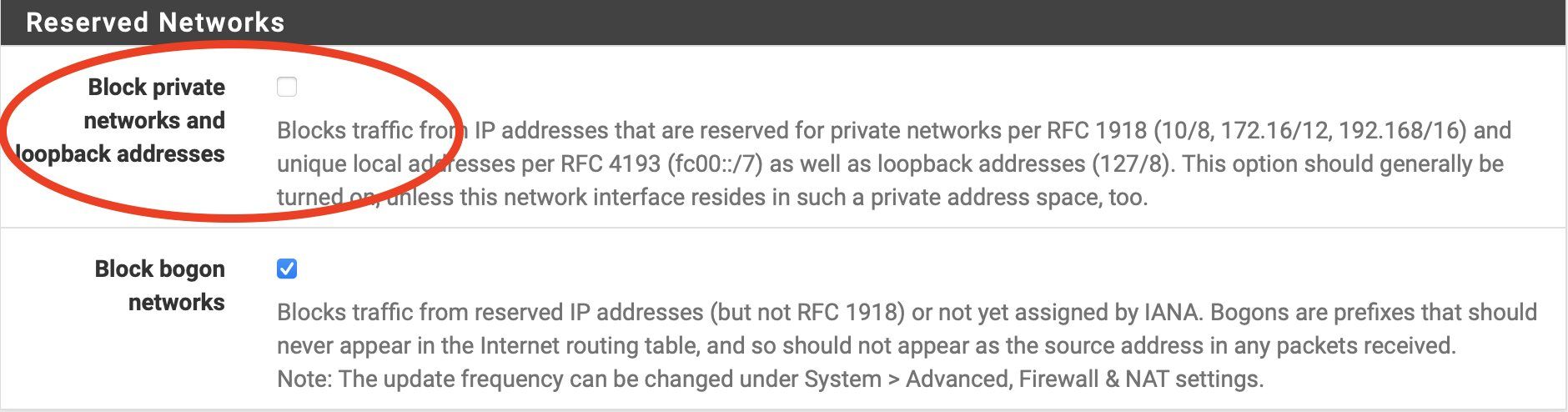

Der Zugriff auf eine FritzBox in einem Kaskaden Design klappt hier fehlerlos und das sogar mit einer nackten pfSense Default Konfig allerdings natürlich mit Freigabe der RFC 1918 IPs.

Sollte es bei dir dennoch nicht gehen, dann kann es ja einzig nur am Regelwerk deines LAN Ports liegen das du das das IP Netz des Koppelnetzes blockierst weil du z.B. den Zugriff zu anderen RFC 1918 IP Netzen blockierst.

Das mag möglich sein kann man aber nur raten weil man dein Regelwerk nicht kennt.