Zwei getrennte WLANs mit Aruba Controller und einem Cisco Switch

Hallo Zusammen,

wir haben einen Aruba 7030 mit mehreren 303 Access Points und einen Cisco SG350X-48MP zur Verfügung

um zwei getrennte WLANs zu konfigurieren.

Idee:

Der Cisco Switch ist über einen Trunk Port mit der Firewall verbunden. Hinter dieser befindet sich das interne Unternehmensnetz (192.168.100.0/22).

Der Controller ist mit einem Trunk Port an dem Cisco angeschlossen.

Auf dem Aruba und dem Cisco werden die folgenden VLANs eingerichtet.

VLAN 4: Management (192.168.10.0/24)

VLAN 10: Enterprise Wifi (192.168.14.0/24)

VLAN 20: Gast Wifi (192.168.20.0/24)

Das GastWlan soll durch WPA2 abgesichert werden. Hierfür wird im VLAN 20 ein separater DLS Anschluss (Fritzbox) zur Verfügung stehen.

Das Enterprise Wifi soll ein WPA3/2 Enterprise Wifi sein.

Der entsprechende Radius Server (Windows NAP) steht im internen Netz hinter der Firewall.

Da die APs die WLANs zu dem Controller tunneln, sind die APs jeweils an einem AccessPort (VLAN4) des Cisco angeschlossen.

Macht das bis hier hin Sinn? Ich bin offen für jede Kritik.

Sollte ich den DHCP Server auf den Controller oder auf dem Cisco konfigurieren?

Muss ich den Controller oder den Cisco als Gateway konfigurieren?

Wie sieht das Routing aus den VLANs 4,10 in das Interne Netz aus?

Den Controller mit einem Port(VLAN10) direkt in das interne Netz zu verbinden wäre vermutlich nicht sinnvoll, oder?

Beste Grüße & schönes Wochenende

wir haben einen Aruba 7030 mit mehreren 303 Access Points und einen Cisco SG350X-48MP zur Verfügung

um zwei getrennte WLANs zu konfigurieren.

Idee:

Der Cisco Switch ist über einen Trunk Port mit der Firewall verbunden. Hinter dieser befindet sich das interne Unternehmensnetz (192.168.100.0/22).

Der Controller ist mit einem Trunk Port an dem Cisco angeschlossen.

Auf dem Aruba und dem Cisco werden die folgenden VLANs eingerichtet.

VLAN 4: Management (192.168.10.0/24)

VLAN 10: Enterprise Wifi (192.168.14.0/24)

VLAN 20: Gast Wifi (192.168.20.0/24)

Das GastWlan soll durch WPA2 abgesichert werden. Hierfür wird im VLAN 20 ein separater DLS Anschluss (Fritzbox) zur Verfügung stehen.

Das Enterprise Wifi soll ein WPA3/2 Enterprise Wifi sein.

Der entsprechende Radius Server (Windows NAP) steht im internen Netz hinter der Firewall.

Da die APs die WLANs zu dem Controller tunneln, sind die APs jeweils an einem AccessPort (VLAN4) des Cisco angeschlossen.

Macht das bis hier hin Sinn? Ich bin offen für jede Kritik.

Sollte ich den DHCP Server auf den Controller oder auf dem Cisco konfigurieren?

Muss ich den Controller oder den Cisco als Gateway konfigurieren?

Wie sieht das Routing aus den VLANs 4,10 in das Interne Netz aus?

Den Controller mit einem Port(VLAN10) direkt in das interne Netz zu verbinden wäre vermutlich nicht sinnvoll, oder?

Beste Grüße & schönes Wochenende

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 511498

Url: https://administrator.de/forum/zwei-getrennte-wlans-mit-aruba-controller-und-einem-cisco-switch-511498.html

Ausgedruckt am: 02.08.2025 um 14:08 Uhr

6 Kommentare

Neuester Kommentar

Ja, das macht so Sinn. Es ggf. gäbe nur 2 kosmetische Kritikpunkte die aber für die Netz Infrastruktur an sich nicht relevant sind:

- Das Gastnetz WPA zu verschlüsseln ist sinnfrei. Du muss ja jedem Gast dann öffentlich das Passwort verraten. Dann kannst du auch unten gleich ein großes Poster an die Firmentür hängen "Unser WLAN Passwort ist xyz !". Das weis dann auch 1 Tag später die ganze Firma und 3 Tage später die ganze Stadt. Sowas ist Unsinn. Gastnetze lässt man in der Regel immer offen und sichert sie mit einem Captive_Portal und Einmalpasswörtern auf dem Controller. Der Aruba Controller supportet sowas natürlich !

- WLANs zentral zu tunneln auf den Controller ist performancetechnisch etwas von gestern. Grund ist das das sehr wenig skaliert. Logisch, denn wenn du 10 Access Points hast die 500Mbit WLAN Traffic pro AP an den Controller tunneln wie willst du diesen Traffic am Controller loswerden wenn der nur 1 Gig Ports hat ? Besser ist da dann sog. local forwarding am AP. Es kann aber in Bezug auf Port Sicherheit Vorteile haben. Angreifer haben an AP Ports so nicht das gesamte Firmenlan auf dem Präsentierteller. Hier muss man also selber nach seiner Security Policy abwägen was mehr wiegt.

Und nach dem Anschauen dann

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen sofern es das dann gewesen ist.

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen sofern es das dann gewesen ist.

Immer gerne...

Eigentlich gibts da doch nicht viel zu verstehen:

Eigentlich gibts da doch nicht viel zu verstehen:

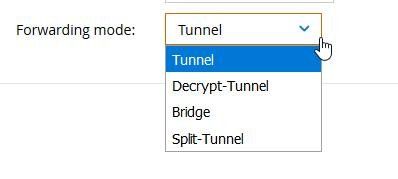

- Tunnel = Jeder AP tunnelt alles zum Controller und der Traffic wird dort am Controller zentral ausgekoppelt ins lokale LAN

- Local termination = Traffic wird direkt beim AP ins lokale LAN ausgekoppelt