Windows 11 24H2 - Der neue Defender Horror

Moin Zusammen,

ich habe soeben einen weiteren Punkt gefunden, weshalb bei mir und wahrscheinlich auch vielen anderen, das Windows 11 24H2 nicht mehr ganz so performant läuft wie es sollte. 😔

Und zwar ist mir bei einem der Tests den ich die Tage mit einem W11 24H2 gemacht habe aufgefallen, dass sich der Defender nicht mehr dauerhaft über die GUI deaktivieren lässt. Also ja, er lässt sich schon per GUI deaktivieren, spätestens nach einem Neustart des Rechners, aktiviert sich der Echtzeit-Scann jedoch wieder von alleine. 😭

Und ja, ich habe den Manipulationsschutz vorher deaktiviert gehabt.

Das ist jetzt aber nicht wirklich der Kern des Problems.

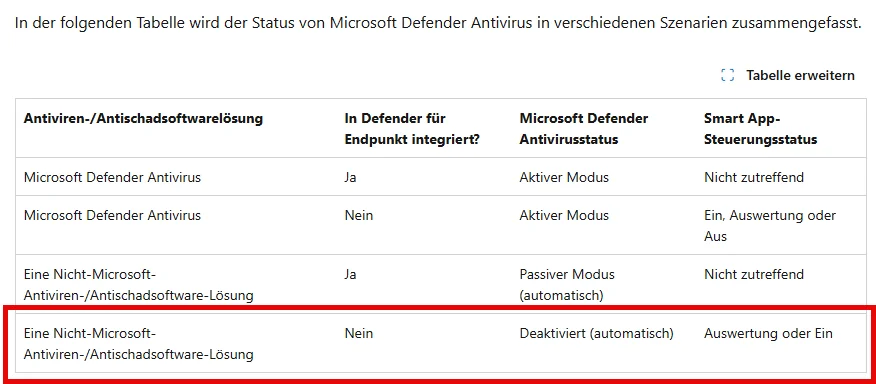

Denn auf meiner Workstation und auch den meisten Workstations unserer Kunden, läuft eine andere AV-Lösung und zwar die von Sophos und sobald eine AV-Lösung eines Drittherstellers installiert wird, sollte sich der Defender eigentlich komplett schlafen legen, zumindest war das bisher so der Fall ... bei den Clients zumindest.

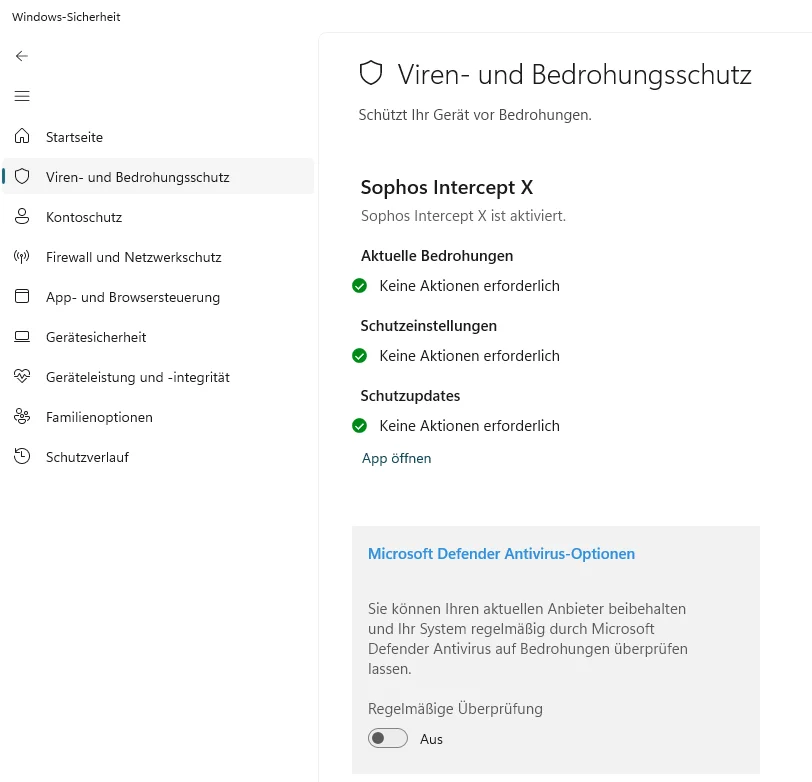

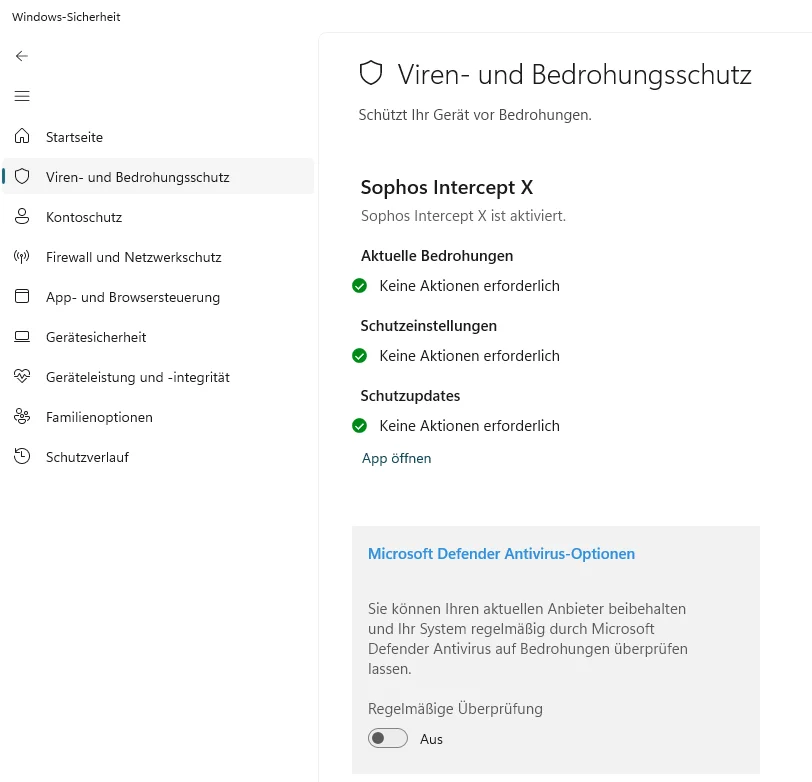

Und laut dem Sicherheits-Center von Windows …

… wird mein Rechner auch von einer anderen AV-Lösung geschützt, sprich durch Sophos.

Ferner sagt die GUI auch klipp und klar, dass der Defender keine regelmässigen Überprüfungen macht, was ebenfalls darauf hindeutet, dass dieser inaktiv ist.

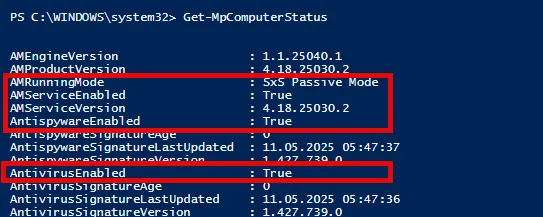

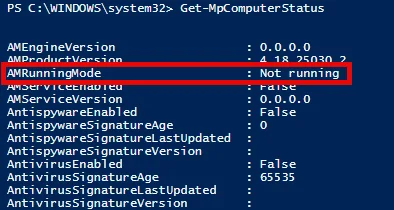

Aber, als ich per Power-Shell mit …

… soeben dessen Status abgefragt habe, hat mich fast der Schlag getroffen.

Denn …

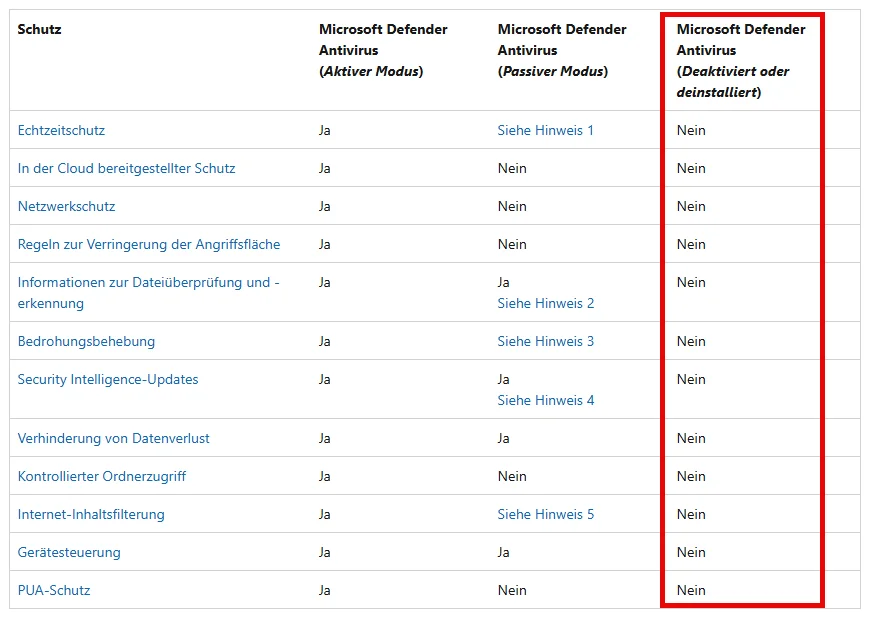

… neben dem Echtzeitscann (RealtimeMonitoring), der ja eigentlich ausgeschaltet sein sollte, sind nun auch noch diverse andere und so wie es aussieht zum Teil auch neue Schutzfunktionen des Defenders aktiv, obwohl ich bewusst eine andere AV-Lösung verwende und laut der Doku von Microsoft in diesem Fall der Defender vollständig deaktiviert sein müsste. 😖

@microsoft

Ähm, kann es sein, dass ihr nur noch zu heiss duscht? 🤨

Gruss Alex

ich habe soeben einen weiteren Punkt gefunden, weshalb bei mir und wahrscheinlich auch vielen anderen, das Windows 11 24H2 nicht mehr ganz so performant läuft wie es sollte. 😔

Und zwar ist mir bei einem der Tests den ich die Tage mit einem W11 24H2 gemacht habe aufgefallen, dass sich der Defender nicht mehr dauerhaft über die GUI deaktivieren lässt. Also ja, er lässt sich schon per GUI deaktivieren, spätestens nach einem Neustart des Rechners, aktiviert sich der Echtzeit-Scann jedoch wieder von alleine. 😭

Und ja, ich habe den Manipulationsschutz vorher deaktiviert gehabt.

Das ist jetzt aber nicht wirklich der Kern des Problems.

Denn auf meiner Workstation und auch den meisten Workstations unserer Kunden, läuft eine andere AV-Lösung und zwar die von Sophos und sobald eine AV-Lösung eines Drittherstellers installiert wird, sollte sich der Defender eigentlich komplett schlafen legen, zumindest war das bisher so der Fall ... bei den Clients zumindest.

Und laut dem Sicherheits-Center von Windows …

… wird mein Rechner auch von einer anderen AV-Lösung geschützt, sprich durch Sophos.

Ferner sagt die GUI auch klipp und klar, dass der Defender keine regelmässigen Überprüfungen macht, was ebenfalls darauf hindeutet, dass dieser inaktiv ist.

Aber, als ich per Power-Shell mit …

Get-MpPreference… soeben dessen Status abgefragt habe, hat mich fast der Schlag getroffen.

Denn …

DisableArchiveScanning : False

DisableBehaviorMonitoring : False

DisableDatagramProcessing : False

DisableDnsOverTcpParsing : False

DisableDnsParsing : False

DisableFtpParsing : False

DisableGradualRelease : False

DisableHttpParsing : False

DisableIOAVProtection : False

DisablePrivacyMode : False

DisableQuicParsing : False

DisableRdpParsing : False

DisableRealtimeMonitoring : False

DisableScriptScanning : False

DisableSmtpParsing : False

DisableSshParsing : False

DisableTlsParsing : False

EnableDnsSinkhole : True… neben dem Echtzeitscann (RealtimeMonitoring), der ja eigentlich ausgeschaltet sein sollte, sind nun auch noch diverse andere und so wie es aussieht zum Teil auch neue Schutzfunktionen des Defenders aktiv, obwohl ich bewusst eine andere AV-Lösung verwende und laut der Doku von Microsoft in diesem Fall der Defender vollständig deaktiviert sein müsste. 😖

@microsoft

Ähm, kann es sein, dass ihr nur noch zu heiss duscht? 🤨

Gruss Alex

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672824

Url: https://administrator.de/forum/windows-11-24h2-der-neue-defender-horror-672824.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

20 Kommentare

Neuester Kommentar

Gähn ...

neben dem Echtzeitscann (RealtimeMonitoring), der ja eigentlich ausgeschaltet sein sollte, sind nun auch noch diverse andere und so wie es aussieht zum Teil auch neue Schutzfunktionen des Defenders aktiv

Nope, das sind Einstellungen die gelten nur wenn der Defender nicht durch einen anderen AV ersetzt wurde, sie sagen nicht aus das diese Features aktuell tatsächlich aktiv sind. Deswegen heißt das auch "Get-MPPreference" und nicht "Status"Was zur Hölle ...

Spielt keine Rolle wenn der Defender nicht der aktive AV ist, spielen die Eigenschaften ja eh nicht mit.und keines der laufenden Defender Features ..

lässt sich per Power-Shell mit den dafür vorgesehenen Befehlen deaktivieren.

Auch normal wenn ein anderer AV aktiv ist.lässt sich per Power-Shell mit den dafür vorgesehenen Befehlen deaktivieren.

rauchen die bei Microsoft eigentlich den ganzen Tag? 🤨

Ne fette Bong täte dir vielleicht auch mal ganz gut 🤣Zitat von @MysticFoxDE:

Moin @BiberMan,

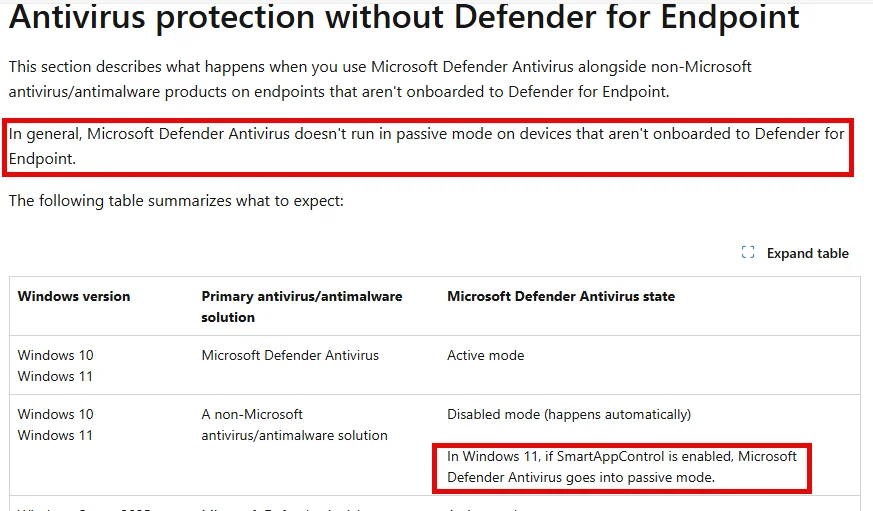

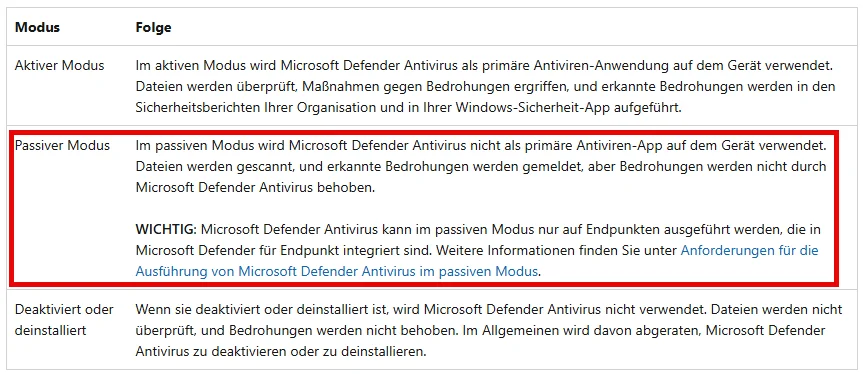

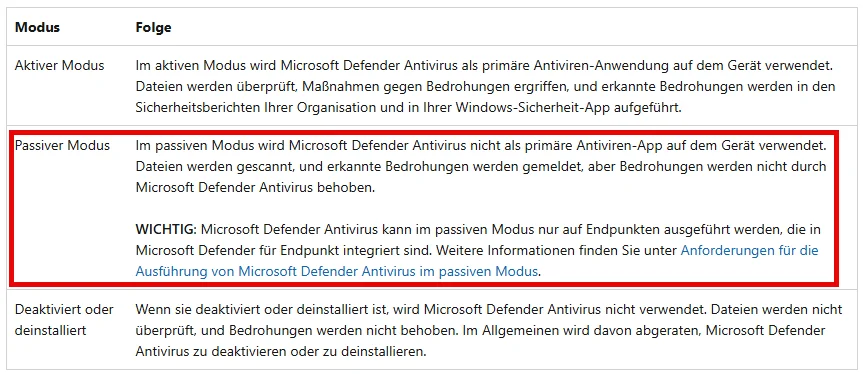

Statt dessen läuft bei mir der Defender im Passiven Modus mit, obwohl das laut der oben angesprochenen Doku nur geschehen sollte, wenn der Defender bewusst in „Defender für Endpunkte“ integriert wurde, was ich aber definitiv nicht gemacht habe.

Und ja, die Info habe ich in der Einleitung leider vergessen zu erwähnen, sorry. 😬

Moin @BiberMan,

Statt dessen läuft bei mir der Defender im Passiven Modus mit, obwohl das laut der oben angesprochenen Doku nur geschehen sollte, wenn der Defender bewusst in „Defender für Endpunkte“ integriert wurde, was ich aber definitiv nicht gemacht habe.

Und ja, die Info habe ich in der Einleitung leider vergessen zu erwähnen, sorry. 😬

Kann ich hier im Test mit einem ESET NOD nicht nachvollziehen, da steht der Defender auf deaktiviert(automatisch), nach der Installation und anschließendem Neustart.

Wird dann wohl der Sophos-Kruscht irgendwas verbocken oder sich nicht ganz nach Vorschrift integrieren oder der hat einen Schalter bezüglich Endpoint umgelegt.

Sophos habe ich aber auch schon lange gefressen. Nachdem ich für deren Produkt Sophos Firewall bei einer Teststellung mal eine eklatante Sicherheitslücke im IPSec-Stack gemeldet hatte (mit der sich sämtlicher Datenverkehr der Firewall von einem IPSec Client umleiten lässt!!) die bis heute nicht behoben wurde, sind die bei mir unten durch...

Spielt keine Rolle wenn der Defender nicht der aktive AV ist, spielen die Eigenschaften ja eh nicht mit.

Wenn die Defender Dienste laufen, dann laufen auch die entsprechenden Defender Features mit, wenn diese nicht explizit deaktiviert werden!

schon zu Old-School, heutzutage wird das Zeug oft auch nur noch „verdampft“

Da gehen die Hirnzellen buchstäblich in Rauch auf 😁.Das ganze AV Zeuchs stört eh nur noch, das kann getrost weg ....

Hallo zusammen,

als wir unsere Infrastruktur 2020 neu aufgesetzt haben mit 7 Windows Server 2019 und Sophos Intercept X for Server installiert haben, da hat der Defender sich noch nicht mal in den Passiven modus versetzt. War noch voll aktiv und unser Dienstleister meinte erst doppelt hält besser und das die Antwortzeit der Datenträger im Ressourcenmonitor zwischen 20 und 80 ms lag, fand der Dienstleister auch voll normal bei 4 SAS SSD's im Raid 5.

Mfg

Mario

als wir unsere Infrastruktur 2020 neu aufgesetzt haben mit 7 Windows Server 2019 und Sophos Intercept X for Server installiert haben, da hat der Defender sich noch nicht mal in den Passiven modus versetzt. War noch voll aktiv und unser Dienstleister meinte erst doppelt hält besser und das die Antwortzeit der Datenträger im Ressourcenmonitor zwischen 20 und 80 ms lag, fand der Dienstleister auch voll normal bei 4 SAS SSD's im Raid 5.

Mfg

Mario

@BiberMan

Mahlzeit,

das klingt interessant oder auch nicht, aber kannst du dazu mehr sagen?

VG

Olsen

Sophos habe ich aber auch schon lange gefressen. Nachdem ich für deren Produkt Sophos Firewall bei einer Teststellung mal eine eklatante Sicherheitslücke im IPSec-Stack gemeldet hatte (mit der sich sämtlicher Datenverkehr der Firewall von einem IPSec Client umleiten lässt!!) die bis heute nicht behoben wurde, sind die bei mir unten durch...

Mahlzeit,

das klingt interessant oder auch nicht, aber kannst du dazu mehr sagen?

VG

Olsen

Zitat von @Olsen1:

@BiberMan

Mahlzeit,

@BiberMan

Sophos habe ich aber auch schon lange gefressen. Nachdem ich für deren Produkt Sophos Firewall bei einer Teststellung mal eine eklatante Sicherheitslücke im IPSec-Stack gemeldet hatte (mit der sich sämtlicher Datenverkehr der Firewall von einem IPSec Client umleiten lässt!!) die bis heute nicht behoben wurde, sind die bei mir unten durch...

Mahlzeit,

das klingt interessant oder auch nicht, aber kannst du dazu mehr sagen?

Moin.

Ist eigentlich in diesem Beitrag offtopic, aber so viel dazu: Dort kann man mit einem IPSec Client (Client2Site [IKEv1]) der sich auf der Firewall einwählt den gesamten Traffic der Firewall über den Client umleiten da ein Flag und die SAs von diesem nicht gefiltert werden und ein 0.0.0.0/0 klaglos akzeptiert und in die FW-Routing-Tabelle übernommen wird.

Mit IPSec-Clients wie Strongswan oder nem Mikrotik lässt sich das bspw. ohne viel Aufwand ausnutzen um den Traffic über den Client unbemerkt auszuleiten. Eigentlich der Supergau, aber Sophos interessierts nicht 🤔

Tja und sowas schreit sich dann "Firewall".

Back to topic.

Zitat von @MysticFoxDE:

Moin Zusammen,

und so viel zum Thema, der Defender macht ja nichts im Passiven Modus ...

Quelle:

learn.microsoft.com/de-de/defender-endpoint/microsoft-defender-a ...

... . 😔

Gruss Alex

Moin Zusammen,

und so viel zum Thema, der Defender macht ja nichts im Passiven Modus ...

Quelle:

learn.microsoft.com/de-de/defender-endpoint/microsoft-defender-a ...

... . 😔

Gruss Alex

Moin,

wie es da steht, funktioniert der passive Mode nur, wenn der Client im Defender for Endpoint ist.

Ist er das? Das könnte auch ein Stück weit das Verhalten erklären.

Zitat von @BiberMan:

Ist eigentlich in diesem Beitrag offtopic, aber so viel dazu: Dort kann man mit einem IPSec Client (Client2Site [IKEv1]) der sich auf der Firewall einwählt den gesamten Traffic der Firewall über den Client umleiten da die SAs von diesem nicht gefiltert werden und ein 0.0.0.0/0 klaglos akzeptiert und in die FW-Routing-Tabelle übernommen wird.

Mit IPSec-Clients wie Strongswan oder nem Mikrotik lässt sich das bspw. ohne viel Aufwand ausnutzen um den Traffic über den Client unbemerkt auszuleiten. Eigentlich der Supergau, aber Sophos interessierts nicht 🤔

Tja und sowas schreit sich dann "Firewall".

Back to topic.

Ist eigentlich in diesem Beitrag offtopic, aber so viel dazu: Dort kann man mit einem IPSec Client (Client2Site [IKEv1]) der sich auf der Firewall einwählt den gesamten Traffic der Firewall über den Client umleiten da die SAs von diesem nicht gefiltert werden und ein 0.0.0.0/0 klaglos akzeptiert und in die FW-Routing-Tabelle übernommen wird.

Mit IPSec-Clients wie Strongswan oder nem Mikrotik lässt sich das bspw. ohne viel Aufwand ausnutzen um den Traffic über den Client unbemerkt auszuleiten. Eigentlich der Supergau, aber Sophos interessierts nicht 🤔

Tja und sowas schreit sich dann "Firewall".

Back to topic.

möchte da keine Glaubenstreit Kriese auslösen.

ABER

wenn du das an der Firewall konfigurieren kannst, dann ist das kein Bug.

Was mir mehr sorgen machen würde ist nicht das ein Firewall Admin sowas machen kann, sondern wenn der Firewall Admin Account abhanden kommt um sowas zu machen - dann haste eh ein anderes problem.

und IPSec warum solltest du das bei Clients benutzen als VPN Verbindung?

Wenn Sophos onboard SSL VPN hat was bei instablinen Client Verbindungen eh stabiler läuft und onboard MFA Funktionalitäten. Oder du nutz die Router von Sophos um mini Standorte anzubinden....

IPSec Site to Site Verbindungen würde ich nur für die Anbindung von anderen Standorten nutzen.

Sorry sehe da keinen Bug, das du als Admin Dinge einstellen kannst die Security technisch hirnriss sind... das gibts überall. Dann wäre die estellung von Firewall Rules:

Any Source >> Any Target >> Any Port auch ein Security Bug.

Und das kannst du bei egal welcher Firewall konfigurieren, somit haben alle nen Security Bug ?

Zitat von @ThePinky777:

möchte da keine Glaubenstreit Kriese auslösen.

ABER

wenn du das an der Firewall konfigurieren kannst, dann ist das kein Bug.

Was mir mehr sorgen machen würde ist nicht das ein Firewall Admin sowas machen kann, sondern wenn der Firewall Admin Account abhanden kommt um sowas zu machen - dann haste eh ein anderes problem.

und IPSec warum solltest du das bei Clients benutzen als VPN Verbindung?

Wenn Sophos onboard SSL VPN hat was bei instablinen Client Verbindungen eh stabiler läuft und onboard MFA Funktionalitäten. Oder du nutz die Router von Sophos um mini Standorte anzubinden....

IPSec Site to Site Verbindungen würde ich nur für die Anbindung von anderen Standorten nutzen.

Sorry sehe da keinen Bug, das du als Admin Dinge einstellen kannst die Security technisch hirnriss sind... das gibts überall. Dann wäre die estellung von Firewall Rules:

Any Source >> Any Target >> Any Port auch ein Security Bug.

Und das kannst du bei egal welcher Firewall konfigurieren, somit haben alle nen Security Bug ?

Zitat von @BiberMan:

Ist eigentlich in diesem Beitrag offtopic, aber so viel dazu: Dort kann man mit einem IPSec Client (Client2Site [IKEv1]) der sich auf der Firewall einwählt den gesamten Traffic der Firewall über den Client umleiten da die SAs von diesem nicht gefiltert werden und ein 0.0.0.0/0 klaglos akzeptiert und in die FW-Routing-Tabelle übernommen wird.

Mit IPSec-Clients wie Strongswan oder nem Mikrotik lässt sich das bspw. ohne viel Aufwand ausnutzen um den Traffic über den Client unbemerkt auszuleiten. Eigentlich der Supergau, aber Sophos interessierts nicht 🤔

Tja und sowas schreit sich dann "Firewall".

Back to topic.

Ist eigentlich in diesem Beitrag offtopic, aber so viel dazu: Dort kann man mit einem IPSec Client (Client2Site [IKEv1]) der sich auf der Firewall einwählt den gesamten Traffic der Firewall über den Client umleiten da die SAs von diesem nicht gefiltert werden und ein 0.0.0.0/0 klaglos akzeptiert und in die FW-Routing-Tabelle übernommen wird.

Mit IPSec-Clients wie Strongswan oder nem Mikrotik lässt sich das bspw. ohne viel Aufwand ausnutzen um den Traffic über den Client unbemerkt auszuleiten. Eigentlich der Supergau, aber Sophos interessierts nicht 🤔

Tja und sowas schreit sich dann "Firewall".

Back to topic.

möchte da keine Glaubenstreit Kriese auslösen.

ABER

wenn du das an der Firewall konfigurieren kannst, dann ist das kein Bug.

Was mir mehr sorgen machen würde ist nicht das ein Firewall Admin sowas machen kann, sondern wenn der Firewall Admin Account abhanden kommt um sowas zu machen - dann haste eh ein anderes problem.

und IPSec warum solltest du das bei Clients benutzen als VPN Verbindung?

Wenn Sophos onboard SSL VPN hat was bei instablinen Client Verbindungen eh stabiler läuft und onboard MFA Funktionalitäten. Oder du nutz die Router von Sophos um mini Standorte anzubinden....

IPSec Site to Site Verbindungen würde ich nur für die Anbindung von anderen Standorten nutzen.

Sorry sehe da keinen Bug, das du als Admin Dinge einstellen kannst die Security technisch hirnriss sind... das gibts überall. Dann wäre die estellung von Firewall Rules:

Any Source >> Any Target >> Any Port auch ein Security Bug.

Und das kannst du bei egal welcher Firewall konfigurieren, somit haben alle nen Security Bug ?

Kann sein, dass ich ihn falsch verstehe, aber ich lese das raus, dass ein normaler User bzw. Angreifer dies tun kann.

Indem er z. B. einen der beiden VPN-Clients verwendet.

Dass ein Admin die Routen in der Config anpassen kann ist ja normal und gewünscht.

LG

Zitat von @ThePinky777:

möchte da keine Glaubenstreit Kriese auslösen.

ABER

wenn du das an der Firewall konfigurieren kannst, dann ist das kein Bug.

Du verstehst da was falsch, das kann der Client machen ohne den FW Admin zu behelligen.Zitat von @BiberMan:

Ist eigentlich in diesem Beitrag offtopic, aber so viel dazu: Dort kann man mit einem IPSec Client (Client2Site [IKEv1]) der sich auf der Firewall einwählt den gesamten Traffic der Firewall über den Client umleiten da die SAs von diesem nicht gefiltert werden und ein 0.0.0.0/0 klaglos akzeptiert und in die FW-Routing-Tabelle übernommen wird.

Mit IPSec-Clients wie Strongswan oder nem Mikrotik lässt sich das bspw. ohne viel Aufwand ausnutzen um den Traffic über den Client unbemerkt auszuleiten. Eigentlich der Supergau, aber Sophos interessierts nicht 🤔

Tja und sowas schreit sich dann "Firewall".

Back to topic.

Ist eigentlich in diesem Beitrag offtopic, aber so viel dazu: Dort kann man mit einem IPSec Client (Client2Site [IKEv1]) der sich auf der Firewall einwählt den gesamten Traffic der Firewall über den Client umleiten da die SAs von diesem nicht gefiltert werden und ein 0.0.0.0/0 klaglos akzeptiert und in die FW-Routing-Tabelle übernommen wird.

Mit IPSec-Clients wie Strongswan oder nem Mikrotik lässt sich das bspw. ohne viel Aufwand ausnutzen um den Traffic über den Client unbemerkt auszuleiten. Eigentlich der Supergau, aber Sophos interessierts nicht 🤔

Tja und sowas schreit sich dann "Firewall".

Back to topic.

möchte da keine Glaubenstreit Kriese auslösen.

ABER

wenn du das an der Firewall konfigurieren kannst, dann ist das kein Bug.

und IPSec warum solltest du das bei Clients benutzen als VPN Verbindung?

Tut ja jetzt hier nichts zur Sache, wenn sie es anbieten dann sollte es auch zumindest in der Hinsicht Wasserdicht sein.Sorry sehe da keinen Bug, das du als Admin Dinge einstellen kannst die Security technisch hirnriss sind... das gibts überall.

S.o. du hast es missverstanden.Dann wäre die estellung von Firewall Rules:

Any Source >> Any Target >> Any Port auch ein Security Bug.

Und das kannst du bei egal welcher Firewall konfigurieren, somit haben alle nen Security Bug ?

Nope, das lässt sich ist alles vom Client aus initiieren.Any Source >> Any Target >> Any Port auch ein Security Bug.

Und das kannst du bei egal welcher Firewall konfigurieren, somit haben alle nen Security Bug ?

Zitat von @Nils02:

Kann sein, dass ich ihn falsch verstehe, aber ich lese das raus, dass ein normaler User bzw. Angreifer dies tun kann.

Indem er z. B. einen der beiden VPN-Clients verwendet.

Jepp so ist es, der Bug ist rein vom Client aus nutzbar.Kann sein, dass ich ihn falsch verstehe, aber ich lese das raus, dass ein normaler User bzw. Angreifer dies tun kann.

Indem er z. B. einen der beiden VPN-Clients verwendet.

Details wie dieser exakt ausnutzbar ist werde ich hier verständlicherweise nicht öffentlich Posten um somit bestehende Netze nicht zu gefährden. Sophos Firewall Admins würde ich aber dringend dazu raten IPSec IKEv1 Einwahl zu deaktivieren falls aktiv.

Aber bitte, das hier ist ein Thread mit anderem Thema, also bitte nicht mit dem threadfremden Thema kapern. Danke.

Nabend @MysticFoxDE,

danke für die Info. Das wusste ich nicht. Auf mein drängen hin, hat der Dienstleister dann den Defender Deinstalliert und seit dem rennen die Server.

Einige Ausnahmen waren eingetragen, aber auch da musste ich etwas nachbessern.

Ja leider. Die wollten mir auch nach mehrfachen bitten keine VLAN's einrichten, weil das nicht nötig wäre.

Wobei ich denke, das es nur an einigen Mitarbeitern liegt. Hatte auch auch schon mit vernünftigen zu tun, die sich wundern, warum wir keine VLAN's haben.

MfG

Mario

als wir unsere Infrastruktur 2020 neu aufgesetzt haben mit 7 Windows Server 2019 und Sophos Intercept X for Server installiert haben, da hat der Defender sich noch nicht mal in den Passiven modus versetzt.

das ist bei den Servern ganz normal, denn auf diesen wird der Defender nicht durch die Installation einer Dritthersteller-AV deaktiviert. Auf den Servern kann man diesen jedoch ganz einfach deinstallieren, was auf einem Client, leider nicht möglich ist.

das ist bei den Servern ganz normal, denn auf diesen wird der Defender nicht durch die Installation einer Dritthersteller-AV deaktiviert. Auf den Servern kann man diesen jedoch ganz einfach deinstallieren, was auf einem Client, leider nicht möglich ist.

danke für die Info. Das wusste ich nicht. Auf mein drängen hin, hat der Dienstleister dann den Defender Deinstalliert und seit dem rennen die Server.

Und wahrscheinlich hat dieser weder bei Sophos noch beim Defender, irgendwelche Ausnahmen eingetragen. 😔

Einige Ausnahmen waren eingetragen, aber auch da musste ich etwas nachbessern.

Na ja, schwarze Schafe gibt es leider in jeder Branche.

Ja leider. Die wollten mir auch nach mehrfachen bitten keine VLAN's einrichten, weil das nicht nötig wäre.

Wobei ich denke, das es nur an einigen Mitarbeitern liegt. Hatte auch auch schon mit vernünftigen zu tun, die sich wundern, warum wir keine VLAN's haben.

MfG

Mario

Serie: Windows 11 - Ressourcenverschwendung

Windows 11 24H2 - Der neue Defender Horror20Windows 11 - Unerträgliche Ressourcenverschwendung - grotesker RAM und CPU Verbrauch60Windows 11 - Unerträgliche Ressourcenverschwendung - groteske RAM Reservierungen129Windows 11 - Unerträgliche Ressourcenverschwendung32