PrintNightmare ohne Ende? Neue CVE von MS veröffentlicht

Moin Kollegen,

eben hier borncity.com/blog/2021/08/12/windows-printnightmare-neue-runde-m ... und msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36958 gesehen, dass dieser "Spuk" offenbar immer noch Sicherheitsprobleme verursacht...

In diesem Sinne:

Bleibt wachsam!

Gruß

Nachtrag: auch unter heise.de/news/PrintNightmare-Schon-wieder-eine-Drucker-Luecke-in ... zu finden!

Nachtrag 2:

War auch hier im Forum unter Patch PrintNightmare schon genannt!

eben hier borncity.com/blog/2021/08/12/windows-printnightmare-neue-runde-m ... und msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36958 gesehen, dass dieser "Spuk" offenbar immer noch Sicherheitsprobleme verursacht...

In diesem Sinne:

Bleibt wachsam!

Gruß

Nachtrag: auch unter heise.de/news/PrintNightmare-Schon-wieder-eine-Drucker-Luecke-in ... zu finden!

Nachtrag 2:

War auch hier im Forum unter Patch PrintNightmare schon genannt!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1148360881

Url: https://administrator.de/knowledge/printnightmare-ohne-ende-neue-cve-von-ms-veroeffentlicht-1148360881.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

18 Kommentare

Neuester Kommentar

Moin.

Ist eigentlich ganz einfach: Drucker fachgerecht entsorgen und nicht mehr drucken . Die User gewöhnen sich dann ganz schnell dran und schont in erster Linie die Umwelt. MS hilft nur dabei das papierlose Büro schneller realität werden zu lassen und leistet damit unfreiwillig einen großen Umweltbeitrag

. Die User gewöhnen sich dann ganz schnell dran und schont in erster Linie die Umwelt. MS hilft nur dabei das papierlose Büro schneller realität werden zu lassen und leistet damit unfreiwillig einen großen Umweltbeitrag  .

.

/evo

Ist eigentlich ganz einfach: Drucker fachgerecht entsorgen und nicht mehr drucken

/evo

EIne Frage hierzu:

Verstehe ich es richtig, dass ein potenzieller Angreifer aber zunächst Zugriff auf das lokale Netzwerk erlangen muss?

Oder ist der Zugriff auch über irgendwelche Webexploits möglich?

Ich frage weil hier der Druckspoolerdienst lediglich noch auf dem Terminalserver aktiviert ist.

Und der hängt nicht direkt am Internet.

Verstehe ich es richtig, dass ein potenzieller Angreifer aber zunächst Zugriff auf das lokale Netzwerk erlangen muss?

Oder ist der Zugriff auch über irgendwelche Webexploits möglich?

Ich frage weil hier der Druckspoolerdienst lediglich noch auf dem Terminalserver aktiviert ist.

Und der hängt nicht direkt am Internet.

Richtig, sollte auch hier weitergehen: Patch PrintNightmare

Oder einfach mal zusammenführen und mit eindeutigem Titel versehen. ;)

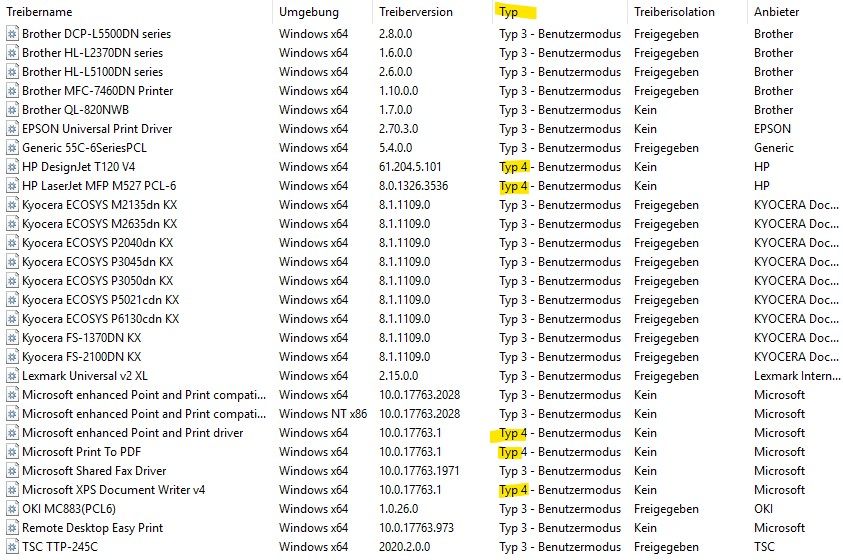

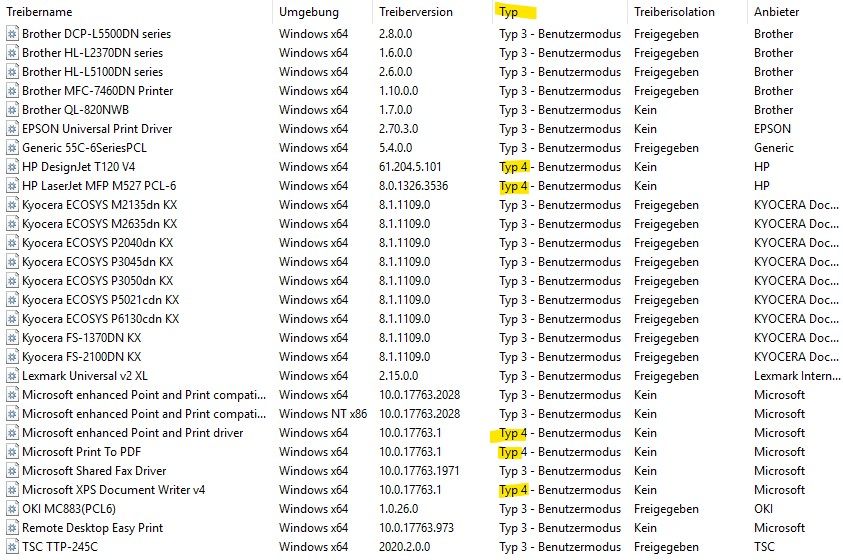

Sicherheitsproblem ist das eine, auf der anderen Seite wird Microsoft das in meinen Augen nicht 100%ig in den Griff bekommen, außer man zwingt die Druckerhersteller dazu die Treiber nach Typ 4 zu veröffentlichen.

Diesen Weg hat man aber ich meine 2020 schon mal versucht und ist gescheitert.

PrintNightmare wird also zum Covid19 der IT-Welt.

Oder einfach mal zusammenführen und mit eindeutigem Titel versehen. ;)

Sicherheitsproblem ist das eine, auf der anderen Seite wird Microsoft das in meinen Augen nicht 100%ig in den Griff bekommen, außer man zwingt die Druckerhersteller dazu die Treiber nach Typ 4 zu veröffentlichen.

Diesen Weg hat man aber ich meine 2020 schon mal versucht und ist gescheitert.

PrintNightmare wird also zum Covid19 der IT-Welt.

Moin

Kyo und die Tochter Hersteller haben Type 4 Treiber.

Die sind nur nicht beliebt.

Die kommen aus der Welt des XPS Treibers.

Sie sind sehr "komisch", sind nicht wie gewohnt und im Verhältnis zu den Kyo MiniTreibern MEHR als träge

Der Kopf wird immer größer

Nur sehe Ich nicht was der Typ 4 für eine Lösung hier ist.

Bei dem BSOD ok, weil es ein ganz anderer Typ ist.

Aber die Minitreiber waren auch nicht immer betroffen.

Aber hier?

Hier ist das Problem aus meiner Sicht ein Ausnutzen "falscher" Organisation.

ICH habe es so verstanden das Nightmare eigentlich aus 2 Aspekten besteht:

Bitte korrigieren wenn Ich falsch liege!!!

Meine Meinung dazu

Es gibt sehr gute SocialAttack die vorgaukeln:

" Bitte binden sie unseren neuen Drucker ein. Dazu gehen sie einfach auf folgenden Link...

Ihre lokale IT"

Ich kenne IT Abteilungen die das wirklich so machen, die Drucker so einzubinden.

Und wenn man dann den Rest des Link sich nicht anschaut / wie sehr viele keinen Plan davon hat...

Ich habe auch ein paar Firmen kennengelernt die darauf aufbaut das der Anwender sich so die Drucker selbst nehmen den sie brauchen.

PS:

Ich habe jetzt auch den Fall gehabt das durch das Update das Flash entfernt plötzlich Drucken mit Kyo Druckern nicht mehr ginge.

Das Update wieder zurück gezogen, Drucken ging.

In einer Citrix Umgebung.

Was hat das jetzt mit Irgendwelchen Drucker Treibern primär zu tun?

Schönen Abend noch

Kyo und die Tochter Hersteller haben Type 4 Treiber.

Die sind nur nicht beliebt.

Die kommen aus der Welt des XPS Treibers.

Sie sind sehr "komisch", sind nicht wie gewohnt und im Verhältnis zu den Kyo MiniTreibern MEHR als träge

Der Kopf wird immer größer

Nur sehe Ich nicht was der Typ 4 für eine Lösung hier ist.

Bei dem BSOD ok, weil es ein ganz anderer Typ ist.

Aber die Minitreiber waren auch nicht immer betroffen.

Aber hier?

Hier ist das Problem aus meiner Sicht ein Ausnutzen "falscher" Organisation.

ICH habe es so verstanden das Nightmare eigentlich aus 2 Aspekten besteht:

- Man kann, wenn keine entsprechenden Hürden vorhanden sind (Firewall, nicht die von MS..) einen beliebigen, erreichbaren Drucker auf der ganzen Welt einbinden

- Durch Point&Print wird der Treiber der Freigabe genommen und eingebunden. Man braucht keine Adminrechte.

- Da die Treiber aber auf Systemniveau implementiert werden, sind sie gefährlich. Und ist in der Source, die der lokale Admin dann nicht verwalten kann, eine gefährliche DLL drinnen zB... Ist es DLL Hi-Jacking.

Bitte korrigieren wenn Ich falsch liege!!!

Meine Meinung dazu

- Punkt 1 ist für mich ein No-Go, das in Firmen Netzen Etwas ins Internet kann außerhalb vom Browsen (Mail ist ein eigenes System)

- Allerdings sind die Leute im Home-Office so schwerst schützbar.

Es gibt sehr gute SocialAttack die vorgaukeln:

" Bitte binden sie unseren neuen Drucker ein. Dazu gehen sie einfach auf folgenden Link...

Ihre lokale IT"

Ich kenne IT Abteilungen die das wirklich so machen, die Drucker so einzubinden.

Und wenn man dann den Rest des Link sich nicht anschaut / wie sehr viele keinen Plan davon hat...

Ich habe auch ein paar Firmen kennengelernt die darauf aufbaut das der Anwender sich so die Drucker selbst nehmen den sie brauchen.

PS:

Ich habe jetzt auch den Fall gehabt das durch das Update das Flash entfernt plötzlich Drucken mit Kyo Druckern nicht mehr ginge.

Das Update wieder zurück gezogen, Drucken ging.

In einer Citrix Umgebung.

Was hat das jetzt mit Irgendwelchen Drucker Treibern primär zu tun?

Schönen Abend noch

Hier kann man für einen einigermaßen aktuellen MFP den Typ 4 Treiber holen.

Der ist universal einsetzbar für Drucker der letzten 10 Jahre

kyoceradocumentsolutions.com/download/model_de.html?r=42&s=1 ...

Der ist universal einsetzbar für Drucker der letzten 10 Jahre

kyoceradocumentsolutions.com/download/model_de.html?r=42&s=1 ...

Hier Uni Treiber der Kyo Tochter Triumph Adler / Utax

PCL 6 Driver [Mini Driver]

Version: 3.10

Microsoft certified

utax.com/C125712200447418/vwLookupDownloads/PCL6_UniDriver_V310_ ...$FILE/PCL6_UniDriver_V310_cCD_cLP_20170630.zip

PCL 5 Driver [Mini Driver]

Version: 3.10

Microsoft certified

utax.com/C125712200447418/vwLookupDownloads/PCL5_UniDriver_V310_ ...$FILE/PCL5_UniDriver_V310_cCD_cLP_20170703.zip

Classic Post Script Driver [KPDL Driver]

Version: 3.10

Microsoft certified

utax.com/C125712200447418/vwLookupDownloads/KPDLminiDriver_cCD_c ...$FILE/KPDLminiDriver_cCD_cLP_20170713.zip

Typ 4 Treiber:

KX XPS Driver

Version: 5.0.1120

Microsoft certified

utax.com/C125712200447418/vwLookupDownloads/KXv4Driver_V501120_2 ...$FILE/KXv4Driver_V501120_20200511.zip

PCL 6 Driver [Mini Driver]

Version: 3.10

Microsoft certified

utax.com/C125712200447418/vwLookupDownloads/PCL6_UniDriver_V310_ ...$FILE/PCL6_UniDriver_V310_cCD_cLP_20170630.zip

PCL 5 Driver [Mini Driver]

Version: 3.10

Microsoft certified

utax.com/C125712200447418/vwLookupDownloads/PCL5_UniDriver_V310_ ...$FILE/PCL5_UniDriver_V310_cCD_cLP_20170703.zip

Classic Post Script Driver [KPDL Driver]

Version: 3.10

Microsoft certified

utax.com/C125712200447418/vwLookupDownloads/KPDLminiDriver_cCD_c ...$FILE/KPDLminiDriver_cCD_cLP_20170713.zip

Typ 4 Treiber:

KX XPS Driver

Version: 5.0.1120

Microsoft certified

utax.com/C125712200447418/vwLookupDownloads/KXv4Driver_V501120_2 ...$FILE/KXv4Driver_V501120_20200511.zip

Zitat von @TomTomBon:

Moin

Kyo und die Tochter Hersteller haben Type 4 Treiber.

Die sind nur nicht beliebt.

Moin

Kyo und die Tochter Hersteller haben Type 4 Treiber.

Die sind nur nicht beliebt.

Kann ich bestätigen, die habe ich schon mal getestet da ist niemand mit warm geworden.

In meinen Augen lösen die Typ 4 aber das aktuelle Einbinden in Bezug auf die Adminrechte.

Am Testsystem mit aktivem aktuellen MS Patch könnte ich die Typ 3 nicht ohne Admin Prompt installieren, die HP Typ 4 waren kein Thema.

Zitat von @dertowa:

Schau dir vorab die Druckertreiber vom jeweiligen Hersteller an, lade diesen herunter und füge ihn am Printserver hinzu.

Das System gibt dir dann den Typ des Treibers aus (die Spalte kann man sich einblenden).

Schau dir vorab die Druckertreiber vom jeweiligen Hersteller an, lade diesen herunter und füge ihn am Printserver hinzu.

Das System gibt dir dann den Typ des Treibers aus (die Spalte kann man sich einblenden).

Ich bin zu blöd.

Wie bzw. wo komme ich zu dieser Übersicht??

Wie bzw. wo komme ich zu dieser Übersicht??

printmanagement.msc

Hallo zusammen,

hat es jemand hinbekommen, wenn die Treiber im Image vorhanden sind, diese auch verwendet werden ?

"Wenn Sie RestrictDriverInstallationToAdministrators je nach Ihrer Umgebung als nicht definiert oder auf 1 festlegen, müssen die Benutzer Drucker mit einer der folgenden Methoden installieren:

Fügen Sie die erforderlichen Druckertreiber in das Betriebssystembild ein.

Das ist bei uns der Fall, wenn die Drucker per aber per GPO verbunden werden, werden die lokalen Treiber nicht verwendet.

MfG

hat es jemand hinbekommen, wenn die Treiber im Image vorhanden sind, diese auch verwendet werden ?

"Wenn Sie RestrictDriverInstallationToAdministrators je nach Ihrer Umgebung als nicht definiert oder auf 1 festlegen, müssen die Benutzer Drucker mit einer der folgenden Methoden installieren:

Fügen Sie die erforderlichen Druckertreiber in das Betriebssystembild ein.

Das ist bei uns der Fall, wenn die Drucker per aber per GPO verbunden werden, werden die lokalen Treiber nicht verwendet.

MfG

Hier ist ein thread wie jemand die Treiber per Powershell verbreitet.

tutorials.de/threads/netzwerkdrucker-mit-powershell-verteilen.40 ...

Davon einmal abgesehen.

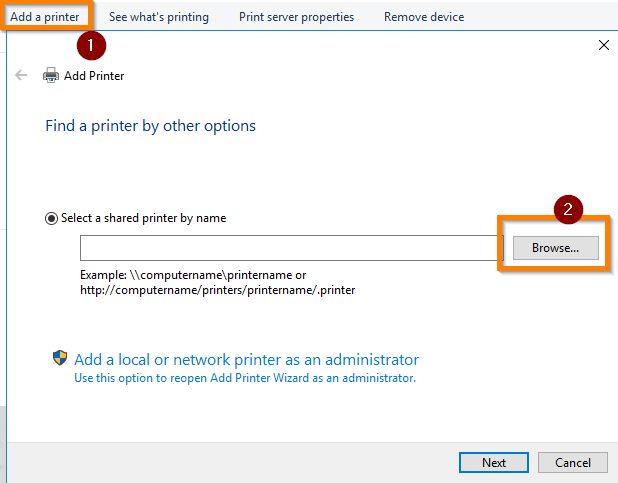

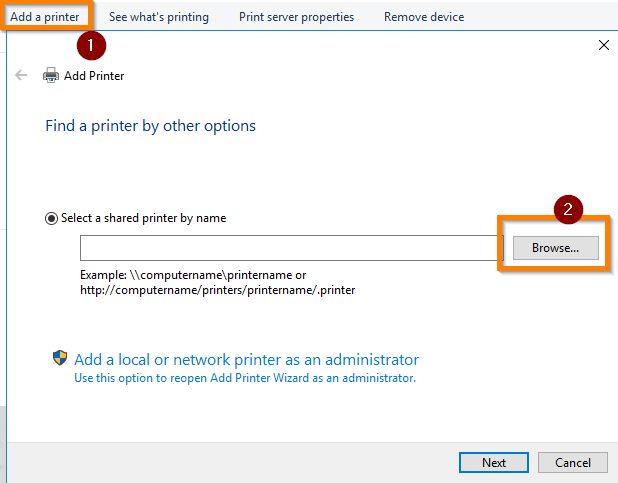

Ich habe gerade mit Benutzer authentifizierung von einem Server 2016 die Druckerfreigabe gemountet.

Kein Problem.

Er fragt zwar ob ich den Drucker klassisch einbinden will über Name/IP und treiber auswahl,

Ich bin aber einfach auf den S2016 mit der Freigabe gegangen und habe den Drucker ausgewählt.

Kein Problem.

Ich habe den alten v3 Treiber genommen, wie auch den v4 XPS und PCL Treiber

tutorials.de/threads/netzwerkdrucker-mit-powershell-verteilen.40 ...

Davon einmal abgesehen.

Ich habe gerade mit Benutzer authentifizierung von einem Server 2016 die Druckerfreigabe gemountet.

Kein Problem.

Er fragt zwar ob ich den Drucker klassisch einbinden will über Name/IP und treiber auswahl,

Ich bin aber einfach auf den S2016 mit der Freigabe gegangen und habe den Drucker ausgewählt.

Kein Problem.

Ich habe den alten v3 Treiber genommen, wie auch den v4 XPS und PCL Treiber

Wenn du den Registry-Eintrag setzt sind es eigentlich gar nicht mehr so richtig vollgepatchte Systeme. :D