USB-Stick-Verschlüsselung im Unternehmen - leicht gemacht

Mir ist vor kurzem aufgefallen, dass Bitlocker in Win8/Server 2012- (oder höher) Umgebungen ein sehr praktisches Feature hat, das evtl. nur wenige kennen, und zwar das Binden eines Gerätes an einen AD-Nutzer oder eine Gruppe von Nutzern.

Stellt Euch vor, ihr müsst Folgendes umsetzen:

1 USB Sticks sollen innerhalb des Unternehmens zum Datentransfer verwendbar sein

2 es soll unternehmensweit nur dann auf Sticks geschrieben werden dürfen, wenn der Stick verschlüsselt ist

3 die Nutzer sollen keine Kennwörter eingeben müssen, egal auf welchem Unternehmensrechner sie den Stick anschließen

4 Die selben USB Sticks sollen außerhalb des Unternehmens generell nicht lesbar sein (bei Bedarf könnte man jedoch erlauben, einen Kennwortprotector festzulegen, um dies zu ermöglichen)

All das kann man tatsächlich kinderleicht mit Bitlocker2Go umsetzen.

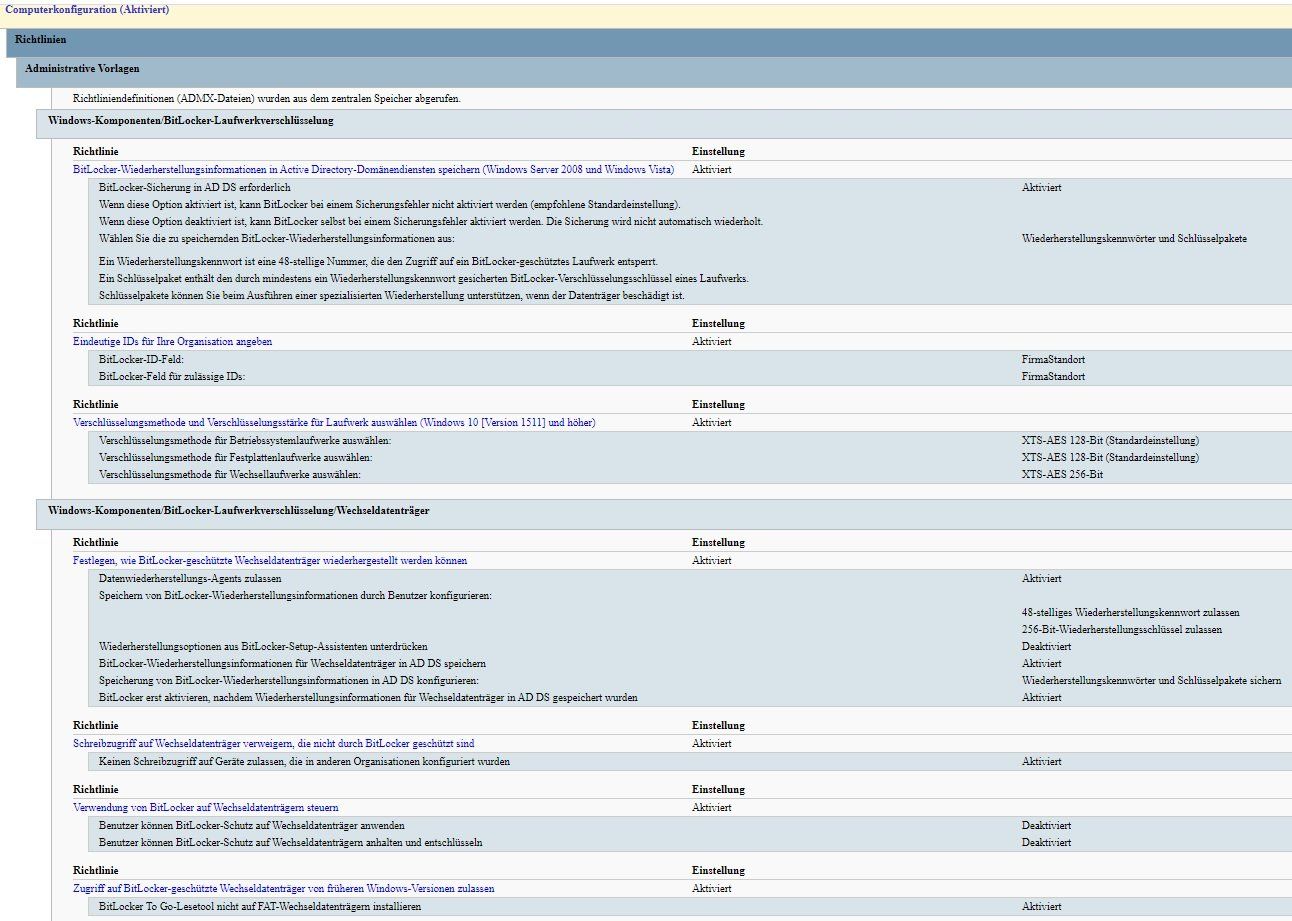

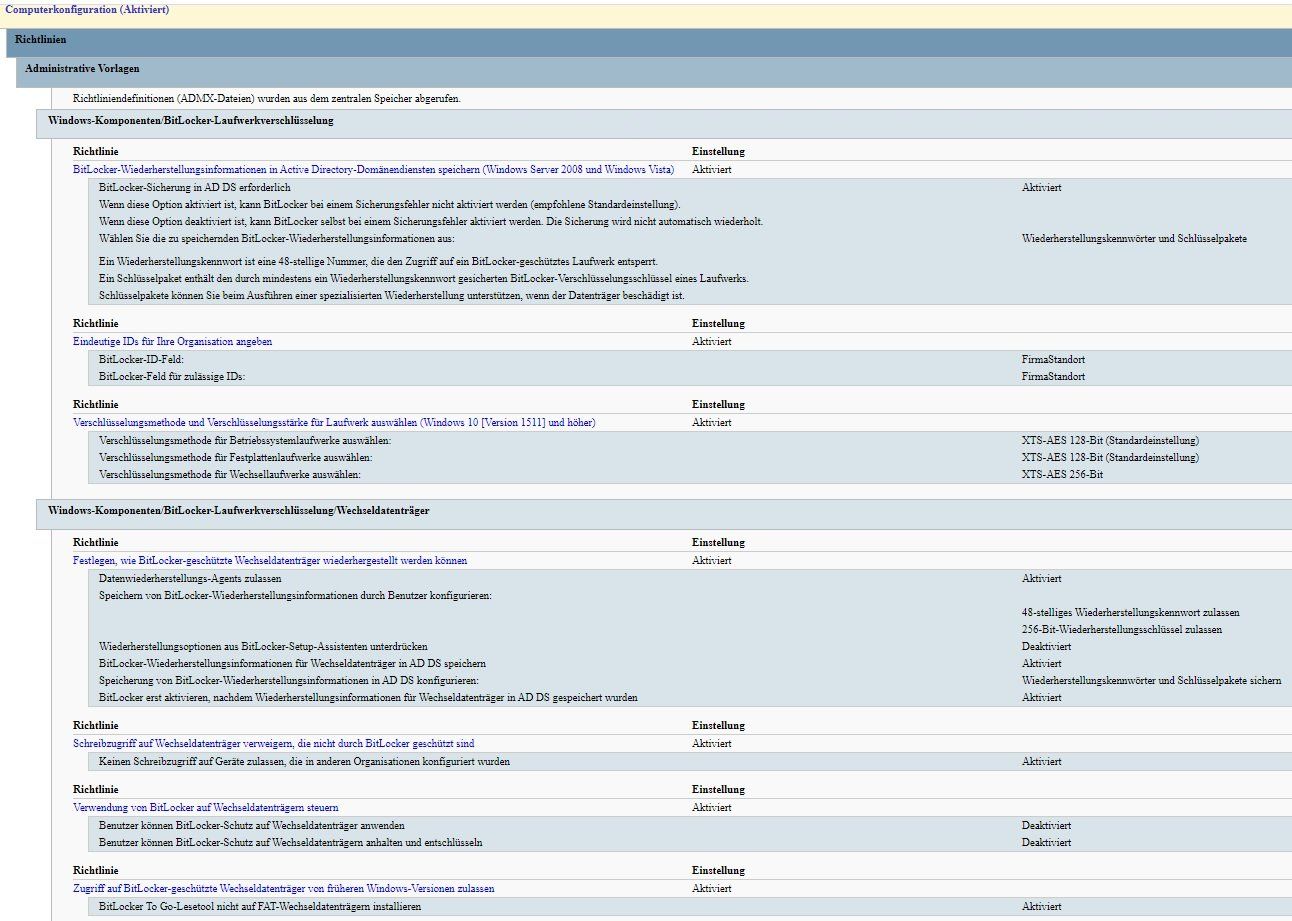

->Man setzt zunächst diese GPO, welche Schreibzugriff auf unverschlüsselte Sticks unterbindet

->dann bereitet man für jeden Benutzer oder jede Gruppe von Nutzern einen Stick mit SID-Protector vor:

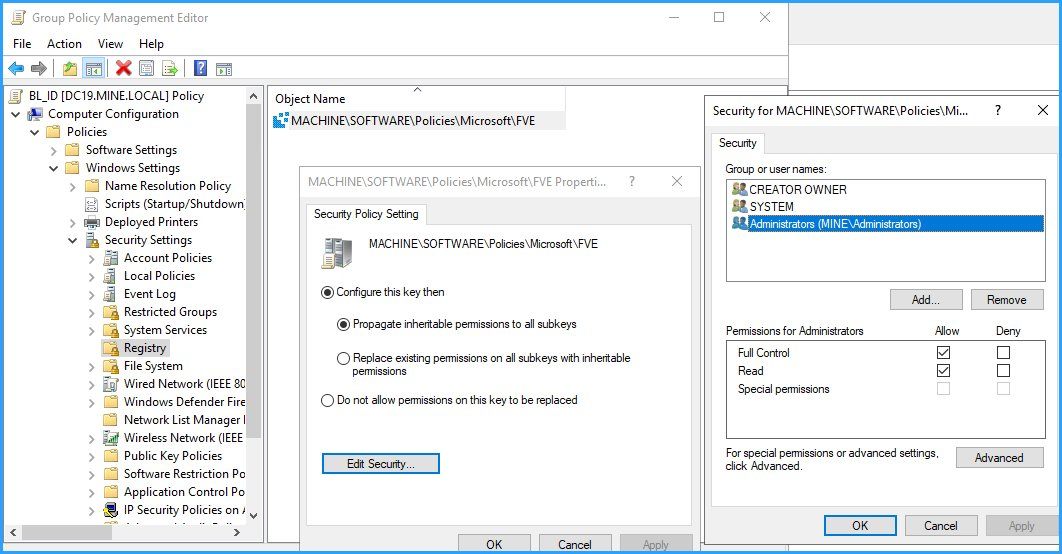

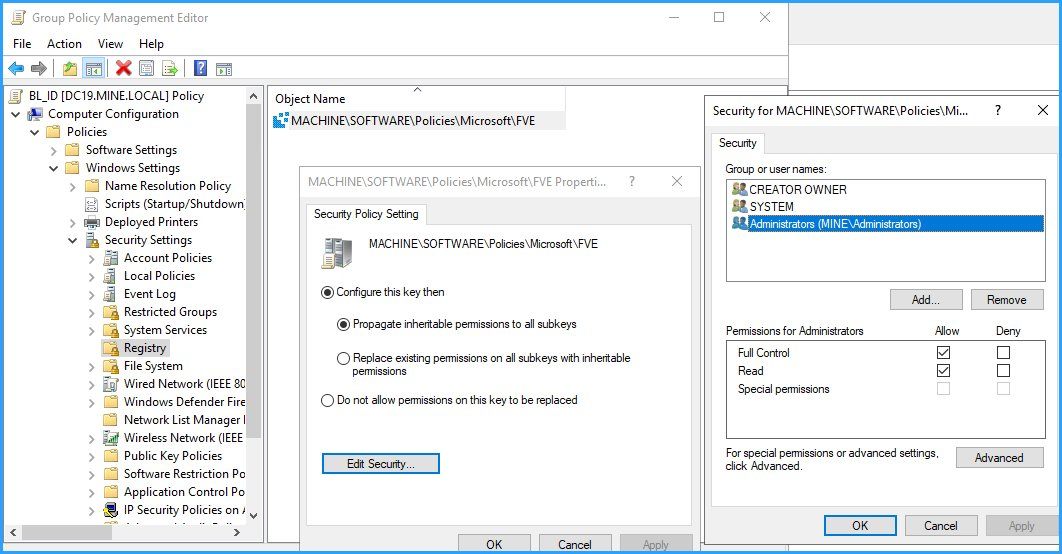

Das war's. Der SID-Protector bewirkt, dass der Nutzer den Stick einfach nur ansteckt, er wird dann mit seiner eigenen SID automatisch entsperrt - nette Sache. Er kann ihn an einem Privatrechner nicht verwenden, denn dort kann sich der Domänennutzer nicht anmelden. Und auf andere, selbst mitgebrachte Sticks, kann er nichts schreiben, bevor sie nicht verschlüsselt wurden - und auch nur dann, wenn Ihr selbst sie verschlüsselt habt. Der Nutzer kann nicht von zu Hause mit eigens verschlüsselten Sticks anrücken, das kann die genannte Policy nämlich ebenfalls verhindern! Zu diesem Zweck muss man den unique Identifier benutzen: technet.microsoft.com/en-us/library/ee424309(v=ws.10).aspx ->um diesen Identifier für Nichtadmins unlesbar zu machen, muss danach noch die Policy für nicht-Admins unlesbar gemacht werden, und zwar sowohl in der Registry

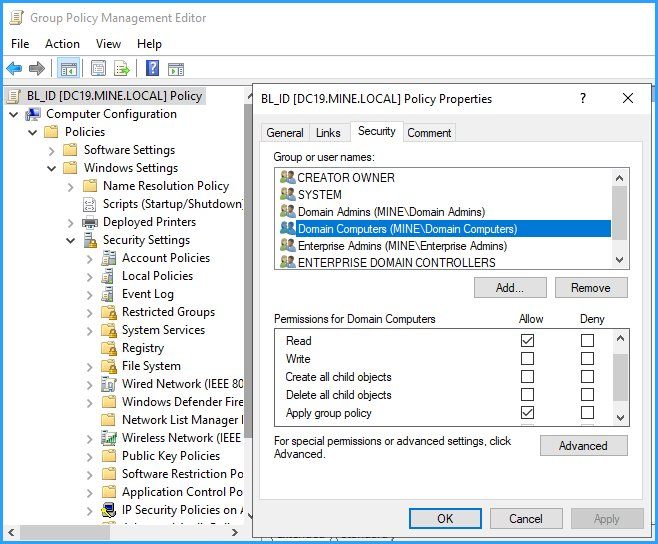

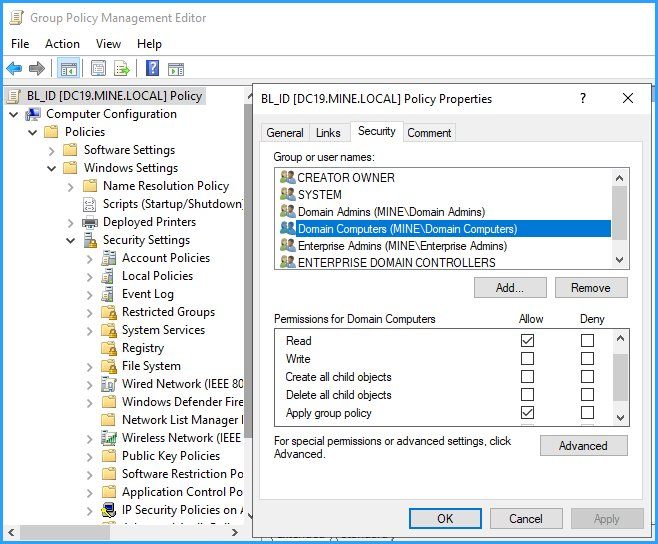

als auch in Sysvol (wo wir authenticated users aus der ACL nehmen und dafür Domain Computers hinzufügen mit Lese- und Applyrecht:

Finde ich bemerkenswert einfach. Man benötigt jedoch zusätzlich zu Win8/10 tatsächlich einen DC mit Server 2012 oder höher.

--

Wichtiger Edit1: Außerdem Control use of BitLocker on removable drives unbedingt aktivieren und darin beide Checkboxen deselektieren, sonst können Nutzer an den Recoverykey gelangen.

Edit 2: Damit normale Nutzer über das Bitlocker Kontextmenü ("Bitlocker verwalten") nicht den Recoverykey erlangen können, muss man desweiteren auf Nutzerrechnern für Wechseldatenträger schon gar keinen Recoverykey/nurmerisches Recoverypasswort zulassen. Also bei der Verschlüsselung selbst ein externes Keyfile als Notfallschlüssel generieren (auf dem Admin-PC) und auf den Nutzer-PCs Recoverykeys und externe Keys per GPO verbieten.

Stellt Euch vor, ihr müsst Folgendes umsetzen:

1 USB Sticks sollen innerhalb des Unternehmens zum Datentransfer verwendbar sein

2 es soll unternehmensweit nur dann auf Sticks geschrieben werden dürfen, wenn der Stick verschlüsselt ist

3 die Nutzer sollen keine Kennwörter eingeben müssen, egal auf welchem Unternehmensrechner sie den Stick anschließen

4 Die selben USB Sticks sollen außerhalb des Unternehmens generell nicht lesbar sein (bei Bedarf könnte man jedoch erlauben, einen Kennwortprotector festzulegen, um dies zu ermöglichen)

All das kann man tatsächlich kinderleicht mit Bitlocker2Go umsetzen.

->Man setzt zunächst diese GPO, welche Schreibzugriff auf unverschlüsselte Sticks unterbindet

->dann bereitet man für jeden Benutzer oder jede Gruppe von Nutzern einen Stick mit SID-Protector vor:

Manage-bde -on x: -used -rp -sid deinedom\deinnutzer

als auch in Sysvol (wo wir authenticated users aus der ACL nehmen und dafür Domain Computers hinzufügen mit Lese- und Applyrecht:

Finde ich bemerkenswert einfach. Man benötigt jedoch zusätzlich zu Win8/10 tatsächlich einen DC mit Server 2012 oder höher.

--

Wichtiger Edit1: Außerdem Control use of BitLocker on removable drives unbedingt aktivieren und darin beide Checkboxen deselektieren, sonst können Nutzer an den Recoverykey gelangen.

Edit 2: Damit normale Nutzer über das Bitlocker Kontextmenü ("Bitlocker verwalten") nicht den Recoverykey erlangen können, muss man desweiteren auf Nutzerrechnern für Wechseldatenträger schon gar keinen Recoverykey/nurmerisches Recoverypasswort zulassen. Also bei der Verschlüsselung selbst ein externes Keyfile als Notfallschlüssel generieren (auf dem Admin-PC) und auf den Nutzer-PCs Recoverykeys und externe Keys per GPO verbieten.

Speichern von BitLocker-Wiederherstellungsinformationen durch Benutzer konfigurieren:

48-stelliges Wiederherstellungskennwort nicht zulassen

256-Bit-Wiederherstellungsschlüssel nicht zulassen

48-stelliges Wiederherstellungskennwort nicht zulassen

256-Bit-Wiederherstellungsschlüssel nicht zulassen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 294996

Url: https://administrator.de/knowledge/usb-stick-verschluesselung-im-unternehmen-leicht-gemacht-294996.html

Ausgedruckt am: 01.08.2025 um 05:08 Uhr

41 Kommentare

Neuester Kommentar

Hallo DerWoWusste,

Klasse Beitrag...so einfach kann es sein!

Wir haben zwar eine USB-Sperre über TrendMicro WFBS unternehmensweit ausgerollt, aber trotzdem sollen gelegentlich USB-Sticks verwendet werden.

Damit können wir Unternehmens-USB-Sticks einführen!

Super...vielen Dank!

Guten Wochenstart...

dng-alt

Klasse Beitrag...so einfach kann es sein!

Wir haben zwar eine USB-Sperre über TrendMicro WFBS unternehmensweit ausgerollt, aber trotzdem sollen gelegentlich USB-Sticks verwendet werden.

Damit können wir Unternehmens-USB-Sticks einführen!

Super...vielen Dank!

Guten Wochenstart...

dng-alt

Hallo,

hatte beim ersten mal das Laufwerk nicht verschlüsselt.

Aber auch mit Verschlüsseltem Stick geht es nicht. Bin als Domänadmin am W10 Rechner angemeldet mit einem verschlüsselten Bitlocker Stick.

Dann habe ich eine CMD mit dem Befehl eingegeben und als Fehlermeldung bekomme ich: Fehler: 0x80090034

hatte beim ersten mal das Laufwerk nicht verschlüsselt.

Aber auch mit Verschlüsseltem Stick geht es nicht. Bin als Domänadmin am W10 Rechner angemeldet mit einem verschlüsselten Bitlocker Stick.

Dann habe ich eine CMD mit dem Befehl eingegeben und als Fehlermeldung bekomme ich: Fehler: 0x80090034

Guten Tag,

vielen Dank für den Klasse Beitrag. Ich habe es heute in der DC 2012 Umgebung umgesetzt und es funktioniert gut aber mit "Einschränkungen". Sobald ich einen Usb Stick mit Bitlocker verschlüssele und einen SID Protector setze, den usb stick aber an einem anderen Rechner einsetze und sich dabei der Laufwerkbuchstabe ändert, wird der AD User bzw. die Ad Gruppe nicht mehr erkannt und ich muss mich mit das vorher erstellte Password authentifizieren.

vielen Dank für den Klasse Beitrag. Ich habe es heute in der DC 2012 Umgebung umgesetzt und es funktioniert gut aber mit "Einschränkungen". Sobald ich einen Usb Stick mit Bitlocker verschlüssele und einen SID Protector setze, den usb stick aber an einem anderen Rechner einsetze und sich dabei der Laufwerkbuchstabe ändert, wird der AD User bzw. die Ad Gruppe nicht mehr erkannt und ich muss mich mit das vorher erstellte Password authentifizieren.

Hallo DerWoWusste,

danke für den interessanten Beitrag.

Irgendwie klappt das bei mir nicht.

Die GPO wirkt derzeit nur auf ein Testgerät.

Ein USB-Stick wurde mit o.a. manage-bde Befehl konfiguriert und mit -sid domain\benutzergruppe versehen.

Bei Nutzern, die nicht in der Gruppe sind, wird der Stick nicht gemountet.

Bei Nutzern der o.a. Gruppe wird der Stick gemountet, aber nur im Lesezugriff.

Vielleicht habe ich ja eine GPO Einstellung übersehen.

computer\admini...\windows-komponenten\Bitlocker-Lauf...:

- Verwendung von Bitlocker auf Wechseldatenträgern steuern: Aktiviert (beide Haken deaktiviert)

- Schreibzugriff auf Wechseldatenträger verweigern, die nicht durch Bitlocker geschützt sind: aktiviert (keinen Schreib..andere Organis.. -> aktiv)

Mehr für diesen Test relevante Einstellungen habe ich jetzt nicht gesehen.

Hast Du eine Idee dazu?

Server: 2012R2

Client: W10 1909

Vielen Dank!

danke für den interessanten Beitrag.

Irgendwie klappt das bei mir nicht.

Die GPO wirkt derzeit nur auf ein Testgerät.

Ein USB-Stick wurde mit o.a. manage-bde Befehl konfiguriert und mit -sid domain\benutzergruppe versehen.

Bei Nutzern, die nicht in der Gruppe sind, wird der Stick nicht gemountet.

Bei Nutzern der o.a. Gruppe wird der Stick gemountet, aber nur im Lesezugriff.

Vielleicht habe ich ja eine GPO Einstellung übersehen.

computer\admini...\windows-komponenten\Bitlocker-Lauf...:

- Verwendung von Bitlocker auf Wechseldatenträgern steuern: Aktiviert (beide Haken deaktiviert)

- Schreibzugriff auf Wechseldatenträger verweigern, die nicht durch Bitlocker geschützt sind: aktiviert (keinen Schreib..andere Organis.. -> aktiv)

Mehr für diesen Test relevante Einstellungen habe ich jetzt nicht gesehen.

Hast Du eine Idee dazu?

Server: 2012R2

Client: W10 1909

Vielen Dank!

Moin,

nope.. leider nicht.

Deaktiviere ich die GPO für dieses Gerät (hab es auf 2 erweitert), kann ich..

- Mit dem Nutzer aus der -sid Gruppe auf dem Stick schreiben

- mit einem Nutzer, der nicht in der Gruppe ist, nichts mit dem Stick anfangen.

Gibt es bei dem manage-bde Befehl noch etwas zu beachten?

Danke!

Zur Info:

nope.. leider nicht.

Deaktiviere ich die GPO für dieses Gerät (hab es auf 2 erweitert), kann ich..

- Mit dem Nutzer aus der -sid Gruppe auf dem Stick schreiben

- mit einem Nutzer, der nicht in der Gruppe ist, nichts mit dem Stick anfangen.

Gibt es bei dem manage-bde Befehl noch etwas zu beachten?

Danke!

Zur Info:

PS C:\> manage-bde -status h: BitLocker-Laufwerkverschlüsselung: Konfigurationstool, Version 10.0.18362

Copyright (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten.

Volume "H:" [SSS_X64FREV]

[Datenvolume]

Größe: 7,37 GB

BitLocker-Version: 2.0

Konvertierungsstatus: Vollständig verschlüsselt

Verschlüsselt (Prozent): 100,0 %

Verschlüsselungsmethode: XTS-AES 128

Schutzstatus: Der Schutz ist aktiviert.

Sperrungsstatus: Entsperrt

ID-Feld: Unbekannt

Automatische Entsperrung: Deaktiviert

Schlüsselschutzvorrichtungen:

Identität (SID-basiert)

Ok,

Habe ich mit diesem Befehl gemacht.

manage-bde -protectors -add h: -recoverykey d: -recoverypassword -sid "domain\usergruppe"

Fazit:

- Der Stick wird auf den beiden Clients nur lesend geöffnet obwohl der Nutzer in der passenden Gruppe ist.

- Ein Domänenfremdes Gerät interessiert sich übrigens nicht für den o.a. Befehl. der Stick lässt sich lesen und beschreiben.

manage-bde -status zeigt auf dem "Verschlüsselungs-PC übrigens keine Verschlüsselung auf dem Stick an...

Kommt nach dem o.a. Befehl noch etwas das ich übersehen habe?

Folgender Befehl verhält sich etwas besser, ein Schreibzugriff ist jedoch weiterhin nicht für die Gruppenmitglieder möglich.

manage-bde -on h: -recoverykey d: -recoverypassword -sid "domain\usergruppe"

Hier wird der Stick ja aktiv verschlüsselt und ein Zugriff von einem Domänenfremden Gerät ist auch nur per Eingabe des Schlüssels möglich.

Danke

Habe ich mit diesem Befehl gemacht.

manage-bde -protectors -add h: -recoverykey d: -recoverypassword -sid "domain\usergruppe"

Fazit:

- Der Stick wird auf den beiden Clients nur lesend geöffnet obwohl der Nutzer in der passenden Gruppe ist.

- Ein Domänenfremdes Gerät interessiert sich übrigens nicht für den o.a. Befehl. der Stick lässt sich lesen und beschreiben.

manage-bde -status zeigt auf dem "Verschlüsselungs-PC übrigens keine Verschlüsselung auf dem Stick an...

Kommt nach dem o.a. Befehl noch etwas das ich übersehen habe?

Folgender Befehl verhält sich etwas besser, ein Schreibzugriff ist jedoch weiterhin nicht für die Gruppenmitglieder möglich.

manage-bde -on h: -recoverykey d: -recoverypassword -sid "domain\usergruppe"

Hier wird der Stick ja aktiv verschlüsselt und ein Zugriff von einem Domänenfremden Gerät ist auch nur per Eingabe des Schlüssels möglich.

Danke

Hallo nochmal,

ich vermute weiterhin, dass ich etwas grundsätzliches verkehrt mache.

Ggf. erkennst Du ja etwas an der GPO.

1. Ich erstelle die entsprechende GPO mit folgenden Computereinstellungen:

2. Bin ich unsicher, auf welchem Computer ich die Sticks verschlüsseln soll/muss.

2. Bin ich unsicher, auf welchem Computer ich die Sticks verschlüsseln soll/muss.

Wenn ich die o.a. Befehle auf dem Test-Client ausführe, erhalte ich einen Fehlercode 0x80070057 -> Falscher Parameter

Clients auf denen die GPO nicht wirkt, können beide Befehle ausführen, dann aber mit den o.a. Problemen.

3. Kannst Du mir erklären, zu welchem Zeitpunk der Stick verschlüsselt wird, wenn der Befehl "manage-bde -protectors -add x: -sid Domain\User" verwendet wird? Der Befehl "manage-bde -on... " verschlüsselt den Stick ja aktiv.

Fehlt mir noch etwas?

Danke

ich vermute weiterhin, dass ich etwas grundsätzliches verkehrt mache.

Ggf. erkennst Du ja etwas an der GPO.

1. Ich erstelle die entsprechende GPO mit folgenden Computereinstellungen:

Wenn ich die o.a. Befehle auf dem Test-Client ausführe, erhalte ich einen Fehlercode 0x80070057 -> Falscher Parameter

Clients auf denen die GPO nicht wirkt, können beide Befehle ausführen, dann aber mit den o.a. Problemen.

3. Kannst Du mir erklären, zu welchem Zeitpunk der Stick verschlüsselt wird, wenn der Befehl "manage-bde -protectors -add x: -sid Domain\User" verwendet wird? Der Befehl "manage-bde -on... " verschlüsselt den Stick ja aktiv.

Fehlt mir noch etwas?

Danke

Gepriesen sei das Rauhe Haus,

Ich finde die Verwendung von USB-Sticks zum Datentransfer in Firmen sehr Kritisch. Man kann über Fileserver, Sharepoint, Lync, etc... (halt übers Netzwerk) Daten meist sicherer Übertragen. Bei USB-Sticks ist zudem die Gefahr groß das diese geklaut werden. Sind die Daten verschlüsselt kommt es auch noch auf den Wert der Daten an. Ich meine die NSA Speichert seit Jahren verschlüsselte Daten auf vorrat und wenn Quatencomputer marktreif sind entschlüsselt die NSA ihren Datenschatz einfach.

Und Bitlooker ist mir persönlich seit dem bekantwerden von NSLs und den Microsoft Forenstik Toolkit auch nicht mehr wirklich geheuer.

Ich selbst nutze TrueCrypt (inzwischen Vera Crypt) und habe die "Kern Daten" der Herbrich Corporation auf zwei USB-Sticks verschlüsselt in einem Bankschließfach.

LG, Jenni Hapunkt

Ich finde die Verwendung von USB-Sticks zum Datentransfer in Firmen sehr Kritisch. Man kann über Fileserver, Sharepoint, Lync, etc... (halt übers Netzwerk) Daten meist sicherer Übertragen. Bei USB-Sticks ist zudem die Gefahr groß das diese geklaut werden. Sind die Daten verschlüsselt kommt es auch noch auf den Wert der Daten an. Ich meine die NSA Speichert seit Jahren verschlüsselte Daten auf vorrat und wenn Quatencomputer marktreif sind entschlüsselt die NSA ihren Datenschatz einfach.

Und Bitlooker ist mir persönlich seit dem bekantwerden von NSLs und den Microsoft Forenstik Toolkit auch nicht mehr wirklich geheuer.

Ich selbst nutze TrueCrypt (inzwischen Vera Crypt) und habe die "Kern Daten" der Herbrich Corporation auf zwei USB-Sticks verschlüsselt in einem Bankschließfach.

LG, Jenni Hapunkt