3063370895

12.04.2023, aktualisiert 11.05.2023

Windows LAPS (LAPS 2.0) veröffentlicht

Hallo zusammen,

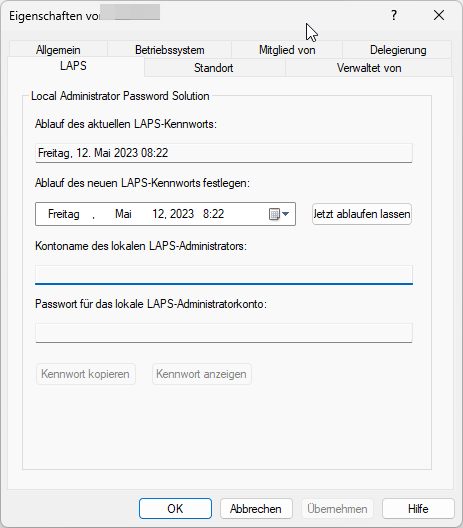

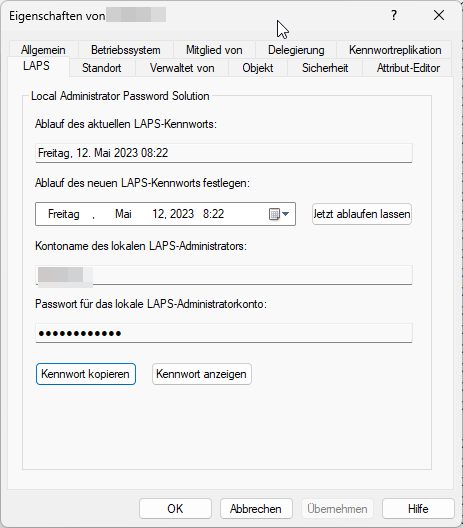

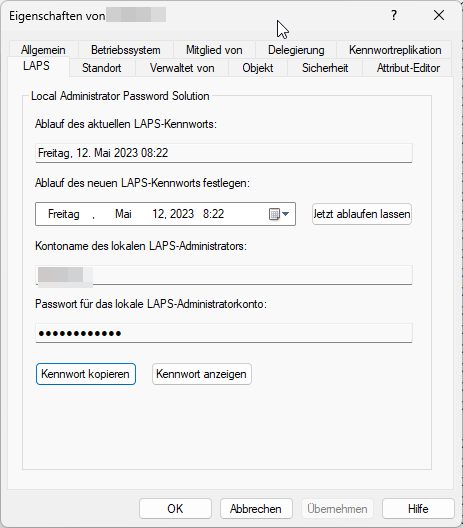

mit den gestrigen Updates wird das neue Windows LAPS ausgerollt. Ein lange gewünschtes Feature wird endlich in Windows integriert.

Was ist neu?

Was ist neu?

Folgende Windows-Versionen erhalten das neue LAPS:

Die neuen PolicyDefinitions finden sich nach dem Update unter C:\Windows\PolicyDefinitions.

Sollten sie fehlen, kann man sie hier runterladen

Wenn man schon LAPS benutzt, kann man unbesorgt sein, das System wurde so entwickelt, dass das neue und das alte parallel laufen können.

Es wäre jedoch nicht Microsoft, gäbe es nicht ein Szenario , bei dem das System kaputt geht:

Wenn das alte LAPS installiert wird, nachdem das gestrige Update installiert wurde, failed das System spektakulär:

Das LAPS-Passwort im AD wird aktualisiert, allerdings wird das Passwort des Kontos nicht geändert.

Dies kann zum Beispiel passieren, wenn man neue Systeme aufsetzt, und Updates installiert bevor LAPS installiert wird.

Im Event-Viewer findet sich dann folgendes:

Mehr Infos:

Blog-Post von Jay Simmons

Microsoft Docs

Reddit-Post mit wertvollen Informationen

mit den gestrigen Updates wird das neue Windows LAPS ausgerollt. Ein lange gewünschtes Feature wird endlich in Windows integriert.

- Nativ in Windows integriert

- Passwortverlauf

- Passwortverschlüsselung (Voraussetzung: DFL 2016)

- Backups von DSRM-Passwörtern

- Azure AD-Integration (im Moment in geschlossener Beta)

- Automatische Rotation wenn Passwort genutzt wurde

- "Emulation-Mode" optionale Kompatibilität zu alten LAPS-Richtlinien

Folgende Windows-Versionen erhalten das neue LAPS:

- Windows 11 Pro, EDU, and Enterprise

- Windows 10 Pro, EDU, and Enterprise

- Windows Server 2022 and Windows Server Core 2022

- Windows Server 2019

Die neuen PolicyDefinitions finden sich nach dem Update unter C:\Windows\PolicyDefinitions.

Sollten sie fehlen, kann man sie hier runterladen

Wenn man schon LAPS benutzt, kann man unbesorgt sein, das System wurde so entwickelt, dass das neue und das alte parallel laufen können.

Es wäre jedoch nicht Microsoft, gäbe es nicht ein Szenario , bei dem das System kaputt geht:

Wenn das alte LAPS installiert wird, nachdem das gestrige Update installiert wurde, failed das System spektakulär:

Das LAPS-Passwort im AD wird aktualisiert, allerdings wird das Passwort des Kontos nicht geändert.

Dies kann zum Beispiel passieren, wenn man neue Systeme aufsetzt, und Updates installiert bevor LAPS installiert wird.

Im Event-Viewer findet sich dann folgendes:

Applications and Services Logs\Microsoft\Windows\LAPS -> Operational

Event ID 10031: LAPS blocked an external request that tried to modify the password of the current managed account.Mehr Infos:

Blog-Post von Jay Simmons

Microsoft Docs

Reddit-Post mit wertvollen Informationen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6738721217

Url: https://administrator.de/knowledge/windows-laps-laps-2-0-veroeffentlicht-6738721217.html

Ausgedruckt am: 24.07.2025 um 07:07 Uhr

11 Kommentare

Neuester Kommentar

Servas

Danke, aber kurz nachfragt, mit Windows 10 geht's wirklich? Getestet oder irgendwo anders gesehen?

Die von Dir verlinkte Microsoft Doku meint:

Danke, aber kurz nachfragt, mit Windows 10 geht's wirklich? Getestet oder irgendwo anders gesehen?

Zitat von @3063370895:

Folgende Windows-Versionen erhalten das neue LAPS:

Windows 11 Pro, EDU, and Enterprise

Windows 10 Pro, EDU, and Enterprise

Windows Server 2022 and Windows Server Core 2022

Windows Server 2019

Folgende Windows-Versionen erhalten das neue LAPS:

Windows 11 Pro, EDU, and Enterprise

Windows 10 Pro, EDU, and Enterprise

Windows Server 2022 and Windows Server Core 2022

Windows Server 2019

Die von Dir verlinkte Microsoft Doku meint:

Wichtig

Windows LAPS ist derzeit nur in Windows 11 Insider Preview Build 25145 und höher verfügbar, und das Azure Active Directory LAPS-Szenario befindet sich in der privaten Vorschau.

Windows LAPS ist derzeit nur in Windows 11 Insider Preview Build 25145 und höher verfügbar, und das Azure Active Directory LAPS-Szenario befindet sich in der privaten Vorschau.

Dass ich das noch erlebe. Hab zuletzt Dezember 22 großen Stress bei uns wegen lokaler Admin Rechte und deren Verwaltung.

Mein langer Atem hat sich dann wohl ein Stück weit bewährt.

Mein langer Atem hat sich dann wohl ein Stück weit bewährt.