Edge-Masterpasswort nutzlos?

Salve Kollegen.

Diese Frage dreht sich nicht nur, wie der Titel euch vielleicht annehmen lässt, um den Kennwortmanager von Edge sondern generell um Masterkennwörter in Browsern.

Ich bin auch nicht versucht, den Edge-Kennwortmanager für wichtige Dinge zu nutzen, nein, es geht lediglich um Tests und Vergleich verschiedener Methoden.

Zur Sache: Edge hat ja einen Kennwortmanager, der ein Masterpasswort setzen lässt.

Mir fiel auf, dass https://www.nirsoft.net/utils/web_browser_password.html sich nicht um dieses Masterpasswort schert, sondern, ohne dieses zu kennen, die Kennwörter allesamt in Plaintext anzeigen kann.

Wie kommt es dazu?

Edge behauptet genau wie Firefox "wenn Sie das Masterpasswort verlieren und Sync nicht aktiv ist, können Sie Ihre Kennwörter nicht wiederherstellen". Wie gesagt, für Edge stimmt das keineswegs, während es für Firefox zumindest mit diesem Tool nicht gelingt, die Kennwörter auszulesen. In Edge stellt das Masterpasswort also nur eine Hürde für den Browserprozess selbst dar (wo zuverlässig danach gefragt wird), aber nicht für die Prozesse anderer Tools, denn mit Verschlüsselung wird offenbar gar nicht bzw. nicht korrekt gearbeitet.

Diese Frage dreht sich nicht nur, wie der Titel euch vielleicht annehmen lässt, um den Kennwortmanager von Edge sondern generell um Masterkennwörter in Browsern.

Ich bin auch nicht versucht, den Edge-Kennwortmanager für wichtige Dinge zu nutzen, nein, es geht lediglich um Tests und Vergleich verschiedener Methoden.

Zur Sache: Edge hat ja einen Kennwortmanager, der ein Masterpasswort setzen lässt.

Mir fiel auf, dass https://www.nirsoft.net/utils/web_browser_password.html sich nicht um dieses Masterpasswort schert, sondern, ohne dieses zu kennen, die Kennwörter allesamt in Plaintext anzeigen kann.

Wie kommt es dazu?

Edge behauptet genau wie Firefox "wenn Sie das Masterpasswort verlieren und Sync nicht aktiv ist, können Sie Ihre Kennwörter nicht wiederherstellen". Wie gesagt, für Edge stimmt das keineswegs, während es für Firefox zumindest mit diesem Tool nicht gelingt, die Kennwörter auszulesen. In Edge stellt das Masterpasswort also nur eine Hürde für den Browserprozess selbst dar (wo zuverlässig danach gefragt wird), aber nicht für die Prozesse anderer Tools, denn mit Verschlüsselung wird offenbar gar nicht bzw. nicht korrekt gearbeitet.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 53965136086

Url: https://administrator.de/forum/edge-masterpasswort-nutzlos-53965136086.html

Ausgedruckt am: 04.07.2025 um 08:07 Uhr

38 Kommentare

Neuester Kommentar

Ganz einfach: EDGE speichert die Kennwörter nach dem bekannten DPAPI Schema in einer SQLITE-Datenbank (

Wie sicher sind meine Kennwörter im Browser? (DPAPI)

Gruß sid

%LOCALAPPDATA%\Microsoft\Edge\User Data\Default\Login Data), welches die Credentials des aktuellen User-Profils für die Verschlüsselung benutzt. Das Custom Kennwort ist in dem Sinne nur eine Dummy-Sperre im Browser.Wie sicher sind meine Kennwörter im Browser? (DPAPI)

Für die Verschlüsselung der Kennwörter werden heute bei den gängigen Browsern (wie beispielsweise Mozilla Firefox, Google Chrome, Microsoft Edge Chromium) sichere Verschlüsselungsverfahren verwendet. Google Chrome und Microsoft Edge Chromium nutzen beispielsweise DPAPI, wo alles mit AES256 verschlüsselt wird. Das heisst, diese können nicht ohne den richtigen Schlüssel entschlüsselt werden. Jetzt stellt sich aber die Frage, wie der Schlüssel gesichert wird.

DPAPI ist bei Entwicklern sehr beliebt, da es für Entwickler sehr einfach ist, Daten verschlüsselt auf dem Computer zu speichern, ohne sich Gedanken darüber zu machen, wie der Schlüssel gesichert werden muss. Das übernimmt DPAPI. Bei DPAPI werden diese Schlüssel je nach Fall, mit den Anmeldegeheimnissen des Benutzers oder mit den Domänenauthentifizierungsgeheimnissen des Systems gesichert.

Wer sich also Zugang zum User-Account beschaffen kann kommt bei Edge auch an die Kennwörter, auch wenn ein benutzerdefiniertes Kennwort zum Einsatz kommt, nur halt mit separaten Tools.DPAPI ist bei Entwicklern sehr beliebt, da es für Entwickler sehr einfach ist, Daten verschlüsselt auf dem Computer zu speichern, ohne sich Gedanken darüber zu machen, wie der Schlüssel gesichert werden muss. Das übernimmt DPAPI. Bei DPAPI werden diese Schlüssel je nach Fall, mit den Anmeldegeheimnissen des Benutzers oder mit den Domänenauthentifizierungsgeheimnissen des Systems gesichert.

Gruß sid

Zitat von @7907292512:

Ganz einfach: EDGE speichert die Kennwörter nach dem bekannten DPAPI Schema in einer SQLITE-Datenbank (

Ganz einfach: EDGE speichert die Kennwörter nach dem bekannten DPAPI Schema in einer SQLITE-Datenbank (

%LOCALAPPDATA%\Microsoft\Edge\User Data\Default\Login Data), welches die Credentials des aktuellen User-Profils für die Verschlüsselung benutzt.bestätigt damit meinen verdacht.

lks

Die behaupten viel wenn der Tag lang ist, aber die Moral von der Geschicht: Glaube niemals nimmer MS Geschreibsel nicht. 🤣

Zitat von @DerWoWusste:

Ja, das ist mit bewusst. Es ist nur unklar, warum Microsoft im Edge behauptet, dass es nicht wiederherstellbar ist ohne Kennwort. Dass das nicht so ist, legt nahe, dass es eben nicht so gewollt ist.

Ja, das ist mit bewusst. Es ist nur unklar, warum Microsoft im Edge behauptet, dass es nicht wiederherstellbar ist ohne Kennwort. Dass das nicht so ist, legt nahe, dass es eben nicht so gewollt ist.

Nun - warum sagt in der Werbung das jedes Waschmittel noch weisser wäscht als das vorher? Warum sagt beim PKW (egal ob E oder Verbrenner) jeder Hersteller dir Reichweiten und Verbrauchswerte an die du vermutlich nur schaffst wenn du dich vom Matterhorn runterrollen lässt... im leerlauf... mit abgeschalteten Motor.... Und wenn du noch nicht genug leere Versprechen hast schau dir eine politische Sendung an (nahezu egal welches Land, welche Partei... ).

Dreh es doch mal anders rum: Was würde passieren wenn bei _irgendeiner_ Software (Edge ist ja nur ein Beispiel) der Hersteller eben mal ehrlich wäre und sagt "Hey, wenn du dein Passwort vergessen hast is es kein Problem - in 5 min. Google hast du min 8 Tools die dir alle Passwörter auslesen". Meinst du irgendwer würde die Software nehmen wenn die sooo unsicher ist? Das es PRAKTISCH oft so ist dürfte wohl in "dieser Runde" hier keinen überraschen - aber in der Werbung macht es sich halt nicht so gut... Sieht man ja oft genug in Betrieben wenn der Techniker mit dem Marketing spricht - sagt der Techniker die Wahrheit kommt es oft in der bunten Welt der Versprechen ja nich soo gut an ;)

Zitat von @Globetrotter:

Hi @all...

... ein Master-PW wird es aber auch geben... die NSA hat dafür gesorgt ... Und dass M$ alle Deine Kennwörter bzw. Hashes dafür hat.. ist nichts neues ;(...

... Und dass M$ alle Deine Kennwörter bzw. Hashes dafür hat.. ist nichts neues ;(...

Gruss Globe!

Hi @all...

... ein Master-PW wird es aber auch geben... die NSA hat dafür gesorgt

Gruss Globe!

Ich würde das mal in die Ecke der Verschwörungstheorien packen.. Nicht weil es nicht möglich _wäre_ sondern weil es ziemlich sinnlos wäre. Wofür die Mühe sich die Browser-Passwörter zu speichern mit dem Risiko das irgendwann irgendwo mal jemand doch was sagt und man dann eben auch aus allen öffentlichen Geschäften rausfliegt? Für nen paar Browser-Passwörter? (Denn zB. für _meine_ Software kann MS die Passwörter nicht speichern - da die von der Software ja nicht mal was wissen können und die denen auch ziemlich egal sein dürfte).

Die "staatliche" Backdoor ist ja was anderes - da gehen die Daten aber eben auch nicht an MS. Wäre ja auch schön blöd - dann nutzt $Schwerverbrecher halt Linux und die Welt ist schön ... Um dahin zu kommen das eben die entsprechenden Betriebe sich wirklich interessieren brauchts ja mehr als nen Script-Kiddy-Versuch den Webserver des nächsten Tante-Emma-Ladens zu knacken. Da würde ich also eher mal die Infrastrukturen ansehen - ist auch viel einfacher da zB. mit Cisco nen Deal zu machen und auf die Provider-Struktur zu gehen als mich mir irgendwelchen Endgeräten rumzuärgern... Wenn man wirklich an das End-Gerät will ist der einfachste Weg nunmal immer noch die Person VORM Monitor zu nutzen (zB. Download-Injection, wenn der/die was runterlädt wird er/sie es vermutlich auch öffnen).

Von daher würde ich da MS genauso wie Mac/Linux/... sehen - klar KÖNNEN die was machen. Nur der Aufwand lohnt für den "Ertrag" halt nicht. Denn MS selbst kann mit den Daten ja auch wenig anfangen.

Moin @DerWoWusste,

mir war das Problem bis zu deinem Beitrag, so nicht wirklich bewusst.

Nachdem ich diesen Post jedoch entdeckt habe, musste ich mir das Ganze etwas näher anschauen,

weil ich das so, nicht wirklich glauben wollte.

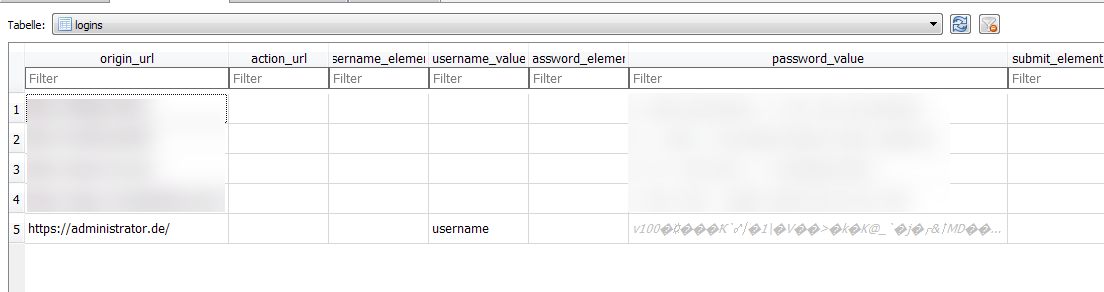

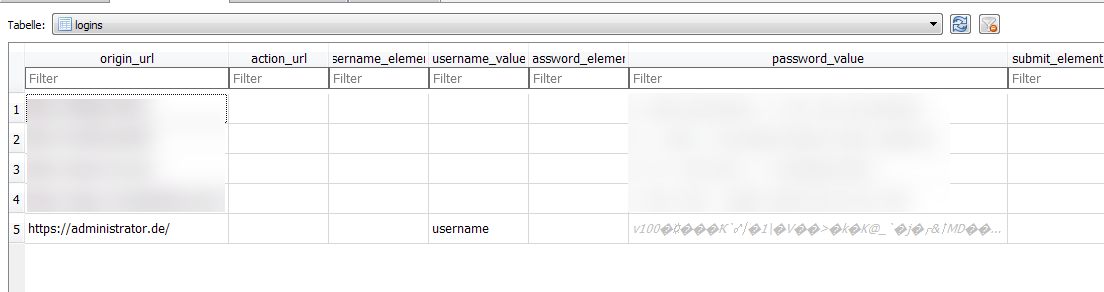

Und siehe da, eine einzige Exe gestartet und das noch nicht mal mit privilegierten Rechten und ich sehe alle hinterlegten Kennwörter in Klartext. 🤢🤮😭

Sorry, aber das hat absolut nichts mit Sicherheit sondern höchstens etwas mit grober Fahrlässigkeit zu tun!

Ferner habe ich den Vermeintlichen Tresor ...

"%LOCALAPPDATA%\Microsoft\Edge\User Data\Default\Login Data"

... sprich die SQLITE-DB, mal mit einem einfachen Texteditor geöffnet und musste dabei feststellen,

dass in dieser DB, bei weitem mehr Datensätze abgelegt sind, als das Tool von Nirsoft ausspuckt.

Ausserdem habe ich in dieser DB, soeben meine persönlichen Daten, wie vollständiger Name, die vollständige Adresse und meine Kontaktdaten !!! in Klartext !!! gefunden. 🤮🤮🤮

@microsoft

Warum speichert der Edge diese Daten, obwohl ich dem bewusst nicht wirklich zugestimmt habe? 🤨

@community

Gibt es eine Möglichkeit dies z.B. per GPO zu unterbinden?

Gruss Alex

Ja, das ist mit bewusst. Es ist nur unklar, warum Microsoft im Edge behauptet, dass es nicht widerherstellbar ist ohne Kennwort. Dass das nicht so ist, legt nahe, dass es eben nicht so gewollt ist.

mir war das Problem bis zu deinem Beitrag, so nicht wirklich bewusst.

Nachdem ich diesen Post jedoch entdeckt habe, musste ich mir das Ganze etwas näher anschauen,

weil ich das so, nicht wirklich glauben wollte.

Und siehe da, eine einzige Exe gestartet und das noch nicht mal mit privilegierten Rechten und ich sehe alle hinterlegten Kennwörter in Klartext. 🤢🤮😭

Sorry, aber das hat absolut nichts mit Sicherheit sondern höchstens etwas mit grober Fahrlässigkeit zu tun!

Ferner habe ich den Vermeintlichen Tresor ...

"%LOCALAPPDATA%\Microsoft\Edge\User Data\Default\Login Data"

... sprich die SQLITE-DB, mal mit einem einfachen Texteditor geöffnet und musste dabei feststellen,

dass in dieser DB, bei weitem mehr Datensätze abgelegt sind, als das Tool von Nirsoft ausspuckt.

Ausserdem habe ich in dieser DB, soeben meine persönlichen Daten, wie vollständiger Name, die vollständige Adresse und meine Kontaktdaten !!! in Klartext !!! gefunden. 🤮🤮🤮

@microsoft

Warum speichert der Edge diese Daten, obwohl ich dem bewusst nicht wirklich zugestimmt habe? 🤨

@community

Gibt es eine Möglichkeit dies z.B. per GPO zu unterbinden?

Gruss Alex

Moin @7907292512,

ha ha ha ... ich kennen sogar noch einen besseren.

https://github.com/ionuttbara/edge-remover

😉

Das beantwortet aber nicht ganz meine Frage, zumal die Alternativen wie z.B. der Chrome ...

https://www.nirsoft.net/utils/chromepass.html

... unter denselben Krankheiten leiden. 😔

Ich möchte lediglich das der Edge überhaupt keine Logindaten speichert, zumal wir dafür eh die folgende professionellere Lösung verwenden.

https://devolutions.net/de/

Gruss Alex

ha ha ha ... ich kennen sogar noch einen besseren.

https://github.com/ionuttbara/edge-remover

😉

Das beantwortet aber nicht ganz meine Frage, zumal die Alternativen wie z.B. der Chrome ...

https://www.nirsoft.net/utils/chromepass.html

... unter denselben Krankheiten leiden. 😔

Ich möchte lediglich das der Edge überhaupt keine Logindaten speichert, zumal wir dafür eh die folgende professionellere Lösung verwenden.

https://devolutions.net/de/

Gruss Alex

Naja gibt doch die EDGE GPO Templates da hast du es doch nativ

https://support.dashlane.com/hc/en-us/articles/360012461279-Disable-Chro ...

Disable the Edge native password manager via GPO

Log in to a windows server and open Group Policy Editor.

Download the Edge Policy Templates.

In Group Policy Editor, create a new GPO for Edge - Disable PWM.

Choose your desired scope.

Right-click the new Group Policy Object > Edit.

On the Group Policy Management Editor, go to User Configuration > Policies > Administrative Templates > Microsoft Edge.

Set the following policies:

Disable the policy Enable AutoFill for addresses.

Disable the policy Enable AutoFill for credit cards.

Under "Password manager and protection," disable the policy Enable saving passwords to the password manager.

Optionally, you can enable the policy Disable synchronization of data using Microsoft sync services.

https://support.dashlane.com/hc/en-us/articles/360012461279-Disable-Chro ...

Disable the Edge native password manager via GPO

Log in to a windows server and open Group Policy Editor.

Download the Edge Policy Templates.

In Group Policy Editor, create a new GPO for Edge - Disable PWM.

Choose your desired scope.

Right-click the new Group Policy Object > Edit.

On the Group Policy Management Editor, go to User Configuration > Policies > Administrative Templates > Microsoft Edge.

Set the following policies:

Disable the policy Enable AutoFill for addresses.

Disable the policy Enable AutoFill for credit cards.

Under "Password manager and protection," disable the policy Enable saving passwords to the password manager.

Optionally, you can enable the policy Disable synchronization of data using Microsoft sync services.

Moin @7907292512,

jetzt kommen wir der Sache schon viel näher, genau sowas habe ich gemeint, danke!

Nun stellt sich nur noch die Frage, ob die Policies so auch noch nach wie vor funktionieren und wenn ja, hoffentlich nicht nur bei den Enterprise Versionen.

Hat das jemand schon im Einsatz?

Gruss Alex

Naja gibt doch die EDGE GPO Templates da hast du es doch nativ

https://support.dashlane.com/hc/en-us/articles/360012461279-Disable-Chro ...

Disable the Edge native password manager via GPO

Log in to a windows server and open Group Policy Editor.

Download the Edge Policy Templates.

In Group Policy Editor, create a new GPO for Edge - Disable PWM.

Choose your desired scope.

Right-click the new Group Policy Object > Edit.

On the Group Policy Management Editor, go to User Configuration > Policies > Administrative Templates > Microsoft Edge.

Set the following policies:

Disable the policy Enable AutoFill for addresses.

Disable the policy Enable AutoFill for credit cards.

Under "Password manager and protection," disable the policy Enable saving passwords to the password manager.

Optionally, you can enable the policy Disable synchronization of data using Microsoft sync services.

https://support.dashlane.com/hc/en-us/articles/360012461279-Disable-Chro ...

Disable the Edge native password manager via GPO

Log in to a windows server and open Group Policy Editor.

Download the Edge Policy Templates.

In Group Policy Editor, create a new GPO for Edge - Disable PWM.

Choose your desired scope.

Right-click the new Group Policy Object > Edit.

On the Group Policy Management Editor, go to User Configuration > Policies > Administrative Templates > Microsoft Edge.

Set the following policies:

Disable the policy Enable AutoFill for addresses.

Disable the policy Enable AutoFill for credit cards.

Under "Password manager and protection," disable the policy Enable saving passwords to the password manager.

Optionally, you can enable the policy Disable synchronization of data using Microsoft sync services.

jetzt kommen wir der Sache schon viel näher, genau sowas habe ich gemeint, danke!

Nun stellt sich nur noch die Frage, ob die Policies so auch noch nach wie vor funktionieren und wenn ja, hoffentlich nicht nur bei den Enterprise Versionen.

Hat das jemand schon im Einsatz?

Gruss Alex

Zitat von @MysticFoxDE:

Nun stellt sich nur noch die Frage, ob die Policies so auch noch nach wie vor funktionieren und wenn ja, hoffentlich nicht nur bei den Enterprise Versionen.

Hat das jemand schon im Einsatz?

Sicher das funktioniert auch in Pro Editionen , "ausnahmsweise" mal - fragt sich nur wie lange 😉🙃...Nun stellt sich nur noch die Frage, ob die Policies so auch noch nach wie vor funktionieren und wenn ja, hoffentlich nicht nur bei den Enterprise Versionen.

Hat das jemand schon im Einsatz?

Microsoft Edge now offers the ability to enable authentication before autofill capability; this provides users an additional layer of privacy and prevents their stored passwords from being used by anyone but them

Sollte man eher so formulieren:... this provides users an additional layer of privacy and prevents their stored passwords from being used by idiots.

😂

Naja - da muss man jetzt denke ich etwas unterscheiden... Das eine ist ja was du als Anwender machst weil du eben ggf. wirklich nen Passwort vergessen hast. DA würde ich das sogar noch als relativ entspannt sehen - mein eigenes Passwort kann ich auch aufm Zettel schreiben...

Interessanter wirds doch eben was _andere_ machen oder was eben auf "Geschäfts-PCs" so passiert. Denn da hat man ja durchaus genug Anwender die sagen "is ja mein Profil, da kann ich ja speichern, geht ja keiner ran". Und DA wirds dann bedenklich... wobei das traurige ist das zumindest in meiner Erfahrung selbst bei "Shared PCs" die funktion "save password" gerne genommen wird. Und ich dann mit grossen Augen angeguckt werde wenn ich sage "na, dann kauf ich mal in deinen Namen bei Amazon ein" (und nicht nur einmal das ich dort Amazon-Daten gesehen habe...). DAS lässt mich dann eh an allen Zweifeln ;). Da hilft nur noch eines: 3 KG vollmetall...

Interessanter wirds doch eben was _andere_ machen oder was eben auf "Geschäfts-PCs" so passiert. Denn da hat man ja durchaus genug Anwender die sagen "is ja mein Profil, da kann ich ja speichern, geht ja keiner ran". Und DA wirds dann bedenklich... wobei das traurige ist das zumindest in meiner Erfahrung selbst bei "Shared PCs" die funktion "save password" gerne genommen wird. Und ich dann mit grossen Augen angeguckt werde wenn ich sage "na, dann kauf ich mal in deinen Namen bei Amazon ein" (und nicht nur einmal das ich dort Amazon-Daten gesehen habe...). DAS lässt mich dann eh an allen Zweifeln ;). Da hilft nur noch eines: 3 KG vollmetall...

Zitat von @DerWoWusste:

Ok, sie haben's mal wieder vergurkt.

In Nirsoft kann man übrigens die Firefox-Kennwörter auch auslesen, aber nicht, wenn man ein Masterkennwort setzt - selbstr wenn man es unter advanced bereitstellt und den userprofilordner angibt. Scheint echt sicher zu sein

Ok, sie haben's mal wieder vergurkt.

In Nirsoft kann man übrigens die Firefox-Kennwörter auch auslesen, aber nicht, wenn man ein Masterkennwort setzt - selbstr wenn man es unter advanced bereitstellt und den userprofilordner angibt. Scheint echt sicher zu sein

Ich würde mal eher wieder auf einen Fehler in der Beschreibung tippen, meines Erachtens ist das Masterpasswort hier eher dafür gedacht, das man die Datenbank eines versehentlich gelöschten User Credentials wiederherstellt, entweder eines lokalen Users oder eines Domain Users.

Ob das geht müsste man ausprobieren.

Moin,

Heute morgen in einer Newstimeline gefunden, passt gut in diesen Thread hier, wie ich finde:

https://www.zdnet.de/88411573/chrome-erweiterungen-koennen-website-passw ...

Heute morgen in einer Newstimeline gefunden, passt gut in diesen Thread hier, wie ich finde:

https://www.zdnet.de/88411573/chrome-erweiterungen-koennen-website-passw ...

Moin @maretz,

und genau aus demselben Grund, sehe ich diese Sache auch als besonders kritisch!

Denn auch uns Admins, gehen gewisse Sachen absolut nichts an und das sind spätestens die privaten Zugangsdaten der User und zwar ganz unabhängig davon, ob die User diese private Zugangsdaten auf betrieblichen Rechnern speichern dürfen oder nicht!

Ausserdem kann wahrscheinlich jeder 0815 Script Kiddie mit überschaubarer Mühe eine EXE bauen, die genau dasselbe macht wie das Tool von Nirsoft, ohne dabei vom AV gefressen zu werden.

Ich habe heute selbst ein bisschen rumexperimentiert und es ist nicht wirklich schwer ohne das Tool von Nirsoft und an der AV vorbei an die entsprechenden Passwörter zu kommen. 😔

Das schlimmste an der Geschichte finde ich, ist übrigens die Tatsache, dass wenn ein Angreifer einen DC kapert, er dadurch auch an die durch die User im Defender hinterlegten geschäftlichen wie privaten Zugangsdaten in Klartext und ohne grossen Aufwand, herankommen kann. 😭

Vor allem dann, wenn Servergespeicherte Profile verwendet werden, dann liegt alles schön auf .... . 😱

So, jetzt höre ich besser auf, bevor ich noch andere auf dumme Ideen bringe.

Gruss Alex

Interessanter wirds doch eben was _andere_ machen oder was eben auf "Geschäfts-PCs" so passiert. Denn da hat man ja durchaus genug Anwender die sagen "is ja mein Profil, da kann ich ja speichern, geht ja keiner ran". Und DA wirds dann bedenklich... wobei das traurige ist das zumindest in meiner Erfahrung selbst bei "Shared PCs" die funktion "save password" gerne genommen wird.

und genau aus demselben Grund, sehe ich diese Sache auch als besonders kritisch!

Denn auch uns Admins, gehen gewisse Sachen absolut nichts an und das sind spätestens die privaten Zugangsdaten der User und zwar ganz unabhängig davon, ob die User diese private Zugangsdaten auf betrieblichen Rechnern speichern dürfen oder nicht!

Ausserdem kann wahrscheinlich jeder 0815 Script Kiddie mit überschaubarer Mühe eine EXE bauen, die genau dasselbe macht wie das Tool von Nirsoft, ohne dabei vom AV gefressen zu werden.

Ich habe heute selbst ein bisschen rumexperimentiert und es ist nicht wirklich schwer ohne das Tool von Nirsoft und an der AV vorbei an die entsprechenden Passwörter zu kommen. 😔

Das schlimmste an der Geschichte finde ich, ist übrigens die Tatsache, dass wenn ein Angreifer einen DC kapert, er dadurch auch an die durch die User im Defender hinterlegten geschäftlichen wie privaten Zugangsdaten in Klartext und ohne grossen Aufwand, herankommen kann. 😭

Vor allem dann, wenn Servergespeicherte Profile verwendet werden, dann liegt alles schön auf .... . 😱

So, jetzt höre ich besser auf, bevor ich noch andere auf dumme Ideen bringe.

Gruss Alex

Moin Zusammen,

eine kleine Ergänzung.

Ich habe mir gerade eben mal ein paar weitere Dateien unter ...

... angesehen und habe bei der Betrachtung der "WebAssistDatabase" und der "History" den nächste Schock bekommen. 😭

Der ganze Verlauf des Defenders und fast alles davon auch noch in Klartext. 🤢🤮

Ähm, das ist nun aber alles andere als lustig. 😔

Gruss Alex

eine kleine Ergänzung.

Ich habe mir gerade eben mal ein paar weitere Dateien unter ...

%LOCALAPPDATA%\Microsoft\Edge\User Data\DefaultDer ganze Verlauf des Defenders und fast alles davon auch noch in Klartext. 🤢🤮

Ähm, das ist nun aber alles andere als lustig. 😔

Gruss Alex

Zitat von @MysticFoxDE:

Moin Zusammen,

eine kleine Ergänzung.

Ich habe mir gerade eben mal ein paar weitere Dateien unter ...

... angesehen und habe bei der Betrachtung der "WebAssistDatabase" und der "History" den nächste Schock bekommen. 😭

Der ganze Verlauf des Defenders und fast alles davon auch noch in Klartext. 🤢🤮

Ähm, das ist nun aber alles andere als lustig. 😔

Gruss Alex

Moin Zusammen,

eine kleine Ergänzung.

Ich habe mir gerade eben mal ein paar weitere Dateien unter ...

%LOCALAPPDATA%\Microsoft\Edge\User Data\DefaultDer ganze Verlauf des Defenders und fast alles davon auch noch in Klartext. 🤢🤮

Ähm, das ist nun aber alles andere als lustig. 😔

Gruss Alex

Bei mir steht da einfach der Verlauf der aufgerufenen Seiten drin und ansonsten nur Kauderwelsch, die kann ich als eingeloggter User auch direkt im Browser sehen, was soll mich dann da schockieren?

Moin @DerWoWusste,

😬 ... ja OK, war ja auch schon etwas spät und der Defender hat mich die Tage auch schon kräftigst geärgert. 🙃

Gruss Alex

Der ganze Verlauf des Defenders...

Du browst mit dem Defender? Auch nicht schlecht.😬 ... ja OK, war ja auch schon etwas spät und der Defender hat mich die Tage auch schon kräftigst geärgert. 🙃

Gruss Alex

Moin @rzlbrnft,

es geht mir ja auch nicht darum, dass der enstprechende User auf seinen eigenen Verlauf zugreifen kann, sondern viel mehr um alle anderen die es auch sehr einfach können. 😔

Gruss Alex

Bei mir steht da einfach der Verlauf der aufgerufenen Seiten drin und ansonsten nur Kauderwelsch, die kann ich als eingeloggter User auch direkt im Browser sehen, was soll mich dann da schockieren?

es geht mir ja auch nicht darum, dass der enstprechende User auf seinen eigenen Verlauf zugreifen kann, sondern viel mehr um alle anderen die es auch sehr einfach können. 😔

Gruss Alex

viel mehr um alle anderen die es auch sehr einfach können.

Aber auch nur so lange man seinen Benutzeraccount/Rechner nicht entsprechend abgesichert hat, also Platte verschlüsselt, EFI locked, PreboothAuth und 2FA Login nutzt.Wer seinen Rechner unlocked in der Gegend rum stehen lässt das jeder der will dran kann dem ist eh nicht mehr zu helfen.

Insofern ### drauf, jedem steht es frei seinen Browser selbst zu bestimmen oder selbst zu programmieren, wenn man sich auf Googles Quellcode einlässt begeht von sich aus schon einen Fehler, genauso wie Android bspw. seit jeher ein Fass ohne Boden ist, da hilft es auch nicht das ein Meter große Loch ständig mit Klebeband zu reparieren wenn darüber 3m³ Kloake nur darauf warten frei gelassen zu werden.

That's life. Welcome to the🏝️

Zitat von @MysticFoxDE:

Moin @rzlbrnft,

es geht mir ja auch nicht darum, dass der enstprechende User auf seinen eigenen Verlauf zugreifen kann, sondern viel mehr um alle anderen die es auch sehr einfach können. 😔

Moin @rzlbrnft,

Bei mir steht da einfach der Verlauf der aufgerufenen Seiten drin und ansonsten nur Kauderwelsch, die kann ich als eingeloggter User auch direkt im Browser sehen, was soll mich dann da schockieren?

es geht mir ja auch nicht darum, dass der enstprechende User auf seinen eigenen Verlauf zugreifen kann, sondern viel mehr um alle anderen die es auch sehr einfach können. 😔

Der Ordner liegt im Profilpfad des Nutzers, um da drauf zuzugreifen muss ich Admin auf der Maschine sein oder der Benutzer selbst, wenn das jemand schafft, hab ich schon vorher was sehr falsch gemacht.

Zitat von @7907292512:

Wer seinen Rechner unlocked in der Gegend rum stehen lässt das jeder der will dran kann dem ist eh nicht mehr zu helfen.

Insofern ### drauf, jedem steht es frei seinen Browser selbst zu bestimmen oder selbst zu programmieren, wenn man sich auf Googles Quellcode einlässt begeht von sich aus schon einen Fehler, genauso wie Android bspw. seit jeher ein Fass ohne Boden ist, da hilft es auch nicht das ein Meter große Loch ständig mit Klebeband zu reparieren wenn darüber 3m³ Kloake nur darauf warten frei gelassen zu werden.

That's life. Welcome to the🏝️

viel mehr um alle anderen die es auch sehr einfach können.

Aber auch nur so lange man seinen Benutzeraccount/Rechner nicht entsprechend abgesichert hat, also Platte verschlüsselt, EFI locked, PreboothAuth und 2FA Login nutzt.Wer seinen Rechner unlocked in der Gegend rum stehen lässt das jeder der will dran kann dem ist eh nicht mehr zu helfen.

Insofern ### drauf, jedem steht es frei seinen Browser selbst zu bestimmen oder selbst zu programmieren, wenn man sich auf Googles Quellcode einlässt begeht von sich aus schon einen Fehler, genauso wie Android bspw. seit jeher ein Fass ohne Boden ist, da hilft es auch nicht das ein Meter große Loch ständig mit Klebeband zu reparieren wenn darüber 3m³ Kloake nur darauf warten frei gelassen zu werden.

That's life. Welcome to the🏝️

Ok - und was bringt dir die Verschlüsselung deiner FESTPLATTE in einer Domäne zB? Wo eben genau diese Daten auf dem servergespeichertem Profil liegen? Und wenns ganz blöd läuft auch noch auf x anderen Stationen an denen du dich mal eben angemeldet hast?

Dazu kommt: Selbst eine primitive Verschlüsselung (jetzt nich grad Rot13) ist heute auch kein Hexenwerk mehr. Dafür gibts sogar vorgefertigte Lib's die vermutlich auch MS kennen sollte ... Ggf. als "Salt" noch ein pers. Kennwort rein - auch das ist jetzt kein grosses Hexenwerk oder erfordert 30 Semester Informatik-Studium. Und schon ist das ganze eben zumindest nicht in 5 Minuten ausgelesen - und auch für einen Admin nicht "mal eben" in 2 Minuten erledigt da reinzuschauen um zu sehen wo die Mitarbeiter so im Homeoffice o. auf Dienstreise rumsurfen...

Ok - und was bringt dir die Verschlüsselung deiner FESTPLATTE in einer Domäne zB? Wo eben genau diese Daten auf dem servergespeichertem Profil liegen? Und wenns ganz blöd läuft auch noch auf x anderen Stationen an denen du dich mal eben angemeldet hast?

Dazu kommt: Selbst eine primitive Verschlüsselung (jetzt nich grad Rot13) ist heute auch kein Hexenwerk mehr. Dafür gibts sogar vorgefertigte Lib's die vermutlich auch MS kennen sollte ... Ggf. als "Salt" noch ein pers. Kennwort rein - auch das ist jetzt kein grosses Hexenwerk oder erfordert 30 Semester Informatik-Studium. Und schon ist das ganze eben zumindest nicht in 5 Minuten ausgelesen - und auch für einen Admin nicht "mal eben" in 2 Minuten erledigt da reinzuschauen um zu sehen wo die Mitarbeiter so im Homeoffice o. auf Dienstreise rumsurfen...

Dazu kommt: Selbst eine primitive Verschlüsselung (jetzt nich grad Rot13) ist heute auch kein Hexenwerk mehr. Dafür gibts sogar vorgefertigte Lib's die vermutlich auch MS kennen sollte ... Ggf. als "Salt" noch ein pers. Kennwort rein - auch das ist jetzt kein grosses Hexenwerk oder erfordert 30 Semester Informatik-Studium. Und schon ist das ganze eben zumindest nicht in 5 Minuten ausgelesen - und auch für einen Admin nicht "mal eben" in 2 Minuten erledigt da reinzuschauen um zu sehen wo die Mitarbeiter so im Homeoffice o. auf Dienstreise rumsurfen...

👍👍👍

Zitat von @maretz:

Ok - und was bringt dir die Verschlüsselung deiner FESTPLATTE in einer Domäne zB? Wo eben genau diese Daten auf dem servergespeichertem Profil liegen? Und wenns ganz blöd läuft auch noch auf x anderen Stationen an denen du dich mal eben angemeldet hast?

Ok - und was bringt dir die Verschlüsselung deiner FESTPLATTE in einer Domäne zB? Wo eben genau diese Daten auf dem servergespeichertem Profil liegen? Und wenns ganz blöd läuft auch noch auf x anderen Stationen an denen du dich mal eben angemeldet hast?

Was hat eine Domäne jetzt mit Servergespeicherten Profilen zu tun? Nutzt das im Jahr 2023 wirklich noch irgendjemand, wenn sämtliche Tools ihre Settings in die Cloud syncen können?

Abgesehen davon ist auch ein Servergespeichertes Profil sicher, wenn der Admin kein Holzkopf ist.

Dort hat auch nur der Admin Zugriff und der User.

Die Verschlüsselung der Festplatte ist nicht dazu da, den User vor dem Admin zu schützen, sondern den Rechner zu schützen, wenn er geklaut wird.

Der Thread hier wird schön langsam Computerbild Style, ist schon wieder Freitag?

Moin @rzlbrnft,

ähm, ich sage an dieser Stelle nur Terminal-Server-Farm oder Shared-Workspace. 😉

Bitte wohin? 🤨

Du hast da glaube ich etwas noch nicht mitbekommen.

Microsoft - Gestohlener Cloud-Master-Key

😔

Du hast das Problem glaube ich nicht wirklich verstanden.

Auch der Admin sollte in gewissen Konstellation, wenn z.B. die private Internetnutzung erlaubt ist,

nicht so einfach auf diese Informationen zugreifen können. 😉

Ja, stimmt, wir Admins sind ja per se alles nur weisse Schafe. 🙃

Übrigens ist eine Vollverschlüsselung niemals umsonst!

Das Mindeste was man für diese bezahlt ist schon mal eine kräftige Minderung der Anwendungsperformance, sprich, man mindert dadurch auch ein Stückweit die eigene Produktivität. 😔

Moment, was hat mir mein Doc erst heute morgen gesagt ... ah ja ... das war glaube ich so was ähnliches wie ... "Alex, in deinem Alter solltest du dich nicht mehr über jeden Blödsinn aufregen.". Das ist jetzt glaube ich eine hervorragende Gelegenheit seinen Tipp auch gleich mal in die Tat umzusetzen.

Sprich, ich wünsche dir einen angenehmen Abend.

Gruss Alex

Was hat eine Domäne jetzt mit Servergespeicherten Profilen zu tun?

ähm, ich sage an dieser Stelle nur Terminal-Server-Farm oder Shared-Workspace. 😉

Nutzt das im Jahr 2023 wirklich noch irgendjemand, wenn sämtliche Tools ihre Settings in die Cloud syncen können?

Bitte wohin? 🤨

Du hast da glaube ich etwas noch nicht mitbekommen.

Microsoft - Gestohlener Cloud-Master-Key

😔

Abgesehen davon ist auch ein Servergespeichertes Profil sicher, wenn der Admin kein Holzkopf ist.

Dort hat auch nur der Admin Zugriff und der User.

Dort hat auch nur der Admin Zugriff und der User.

Du hast das Problem glaube ich nicht wirklich verstanden.

Auch der Admin sollte in gewissen Konstellation, wenn z.B. die private Internetnutzung erlaubt ist,

nicht so einfach auf diese Informationen zugreifen können. 😉

Die Verschlüsselung der Festplatte ist nicht dazu da, den User vor dem Admin zu schützen, sondern den Rechner zu schützen, wenn er geklaut wird.

Ja, stimmt, wir Admins sind ja per se alles nur weisse Schafe. 🙃

Übrigens ist eine Vollverschlüsselung niemals umsonst!

Das Mindeste was man für diese bezahlt ist schon mal eine kräftige Minderung der Anwendungsperformance, sprich, man mindert dadurch auch ein Stückweit die eigene Produktivität. 😔

Der Thread hier wird schön langsam Computerbild Style, ist schon wieder Freitag?

Moment, was hat mir mein Doc erst heute morgen gesagt ... ah ja ... das war glaube ich so was ähnliches wie ... "Alex, in deinem Alter solltest du dich nicht mehr über jeden Blödsinn aufregen.". Das ist jetzt glaube ich eine hervorragende Gelegenheit seinen Tipp auch gleich mal in die Tat umzusetzen.

Sprich, ich wünsche dir einen angenehmen Abend.

Gruss Alex

Zitat von @rzlbrnft:

Was hat eine Domäne jetzt mit Servergespeicherten Profilen zu tun? Nutzt das im Jahr 2023 wirklich noch irgendjemand, wenn sämtliche Tools ihre Settings in die Cloud syncen können?

Abgesehen davon ist auch ein Servergespeichertes Profil sicher, wenn der Admin kein Holzkopf ist.

Dort hat auch nur der Admin Zugriff und der User.

Die Verschlüsselung der Festplatte ist nicht dazu da, den User vor dem Admin zu schützen, sondern den Rechner zu schützen, wenn er geklaut wird.

Der Thread hier wird schön langsam Computerbild Style, ist schon wieder Freitag?

Zitat von @maretz:

Ok - und was bringt dir die Verschlüsselung deiner FESTPLATTE in einer Domäne zB? Wo eben genau diese Daten auf dem servergespeichertem Profil liegen? Und wenns ganz blöd läuft auch noch auf x anderen Stationen an denen du dich mal eben angemeldet hast?

Ok - und was bringt dir die Verschlüsselung deiner FESTPLATTE in einer Domäne zB? Wo eben genau diese Daten auf dem servergespeichertem Profil liegen? Und wenns ganz blöd läuft auch noch auf x anderen Stationen an denen du dich mal eben angemeldet hast?

Was hat eine Domäne jetzt mit Servergespeicherten Profilen zu tun? Nutzt das im Jahr 2023 wirklich noch irgendjemand, wenn sämtliche Tools ihre Settings in die Cloud syncen können?

Abgesehen davon ist auch ein Servergespeichertes Profil sicher, wenn der Admin kein Holzkopf ist.

Dort hat auch nur der Admin Zugriff und der User.

Die Verschlüsselung der Festplatte ist nicht dazu da, den User vor dem Admin zu schützen, sondern den Rechner zu schützen, wenn er geklaut wird.

Der Thread hier wird schön langsam Computerbild Style, ist schon wieder Freitag?

Oh ja - das machts noch besser... den kram in die Cloud auslagern weil DA ist es dann noch sicherer... und nebenbei sind die Servergespeicherten Profile auch heute noch nicht sooo selten da nicht jede (grössere) Firma möchte das die lustigen Profile mit x GB Daten weil der Anwender mal wieder tonnen an Downloads usw. im Profil hat jedes mal ins Netz geschoben werden...

Und wenn der DC irgendwo in der Cloud steht ist es wieder dasselbe - der Admin hat direkt darauf zugriff... Und im dümmsten Fall (zB. Entwickler-Maschinen) haben sogar die Anwender lokale Admin-Rechte und können da ggf. noch rumfummeln...

Ganz davon ab: Es sollte _HEUTE_ einfach nicht mehr so völlig Sinnfrei im Klartext gespeichert werden. Denn wenn alle Menschen sich doch so schön ans Gesetz halten würden - warum hast du denn nen Auto-/Wohnungs-/Fahrrad-/...Schlüssel? Vermutlich weils eben genug "Schwarze Schafe" gibt. Und noch blöde wenn der Admin eben mal pennt (oder einfach keine Ahnung hat) und SEIN Rechner übernommen wird. Dann hat derjenige also gleich mal zugriff auf alles - sehr toll, oder?

Zitat von @MysticFoxDE:

Du hast das Problem glaube ich nicht wirklich verstanden.

Auch der Admin sollte in gewissen Konstellation, wenn z.B. die private Internetnutzung erlaubt ist,

nicht so einfach auf diese Informationen zugreifen können. 😉

Du hast das Problem glaube ich nicht wirklich verstanden.

Auch der Admin sollte in gewissen Konstellation, wenn z.B. die private Internetnutzung erlaubt ist,

nicht so einfach auf diese Informationen zugreifen können. 😉

Wenn ich dem Admin nicht vertrauen kann, dann kann ich auch gleich die Firma zusperren.

Sorry, aber diese Diskussion ist völlig sinnlos. Es geht um Browserverläufe, nicht um Lohntabellen.

Zitat von @maretz:

Oh ja - das machts noch besser... den kram in die Cloud auslagern weil DA ist es dann noch sicherer... und nebenbei sind die Servergespeicherten Profile auch heute noch nicht sooo selten da nicht jede (grössere) Firma möchte das die lustigen Profile mit x GB Daten weil der Anwender mal wieder tonnen an Downloads usw. im Profil hat jedes mal ins Netz geschoben werden...

Zitat von @rzlbrnft:

Abgesehen davon ist auch ein Servergespeichertes Profil sicher, wenn der Admin kein Holzkopf ist.

Dort hat auch nur der Admin Zugriff und der User.

Die Verschlüsselung der Festplatte ist nicht dazu da, den User vor dem Admin zu schützen, sondern den Rechner zu schützen, wenn er geklaut wird.

Zitat von @maretz:

Ok - und was bringt dir die Verschlüsselung deiner FESTPLATTE in einer Domäne zB? Wo eben genau diese Daten auf dem servergespeichertem Profil liegen? Und wenns ganz blöd läuft auch noch auf x anderen Stationen an denen du dich mal eben angemeldet hast?

Was hat eine Domäne jetzt mit Servergespeicherten Profilen zu tun? Nutzt das im Jahr 2023 wirklich noch irgendjemand, wenn sämtliche Tools ihre Settings in die Cloud syncen können?Ok - und was bringt dir die Verschlüsselung deiner FESTPLATTE in einer Domäne zB? Wo eben genau diese Daten auf dem servergespeichertem Profil liegen? Und wenns ganz blöd läuft auch noch auf x anderen Stationen an denen du dich mal eben angemeldet hast?

Abgesehen davon ist auch ein Servergespeichertes Profil sicher, wenn der Admin kein Holzkopf ist.

Dort hat auch nur der Admin Zugriff und der User.

Die Verschlüsselung der Festplatte ist nicht dazu da, den User vor dem Admin zu schützen, sondern den Rechner zu schützen, wenn er geklaut wird.

Oh ja - das machts noch besser... den kram in die Cloud auslagern weil DA ist es dann noch sicherer... und nebenbei sind die Servergespeicherten Profile auch heute noch nicht sooo selten da nicht jede (grössere) Firma möchte das die lustigen Profile mit x GB Daten weil der Anwender mal wieder tonnen an Downloads usw. im Profil hat jedes mal ins Netz geschoben werden...

Macht echt kein einziger Admin, den ich kenne, denn die Profile ins Lan schieben mit x GB Downloads ist genau so sinnlos und Performance fressend. Kann ich auch einfach den Switch ausstecken morgens wenn alle online kommen, das hat in etwa den selben Effekt. Und auch in der Cloud kann man Daten verschlüsseln. Dann könnt ich sie zwar theoretisch abgreifen aber dann viel Spaß damit.

Und wenn der DC irgendwo in der Cloud steht ist es wieder dasselbe - der Admin hat direkt darauf zugriff... Und im dümmsten Fall (zB. Entwickler-Maschinen) haben sogar die Anwender lokale Admin-Rechte und können da ggf. noch rumfummeln...

Beides hat doch überhaupt nichts miteinander zu tun. Du vermischt hier Themen, die völlig unterschiedlich zu behandeln sind. Das eine ist ein Verlauf von aufgerufenen URLs, das andere ist mein Anmeldeserver, der in einem separaten VLAN steht und nur über Ports erreichbar ist, die ich unbedingt brauche.

Ich gehe in einem Administrator Forum auch nicht vom dümmsten Fall aus, sondern von Leuten, die ihr Handwerk verstehen, für was bin ich sonst hier? Und lokaler Admin auf Entwickler Maschinen, wo soll das Problem sein? Dafür ist es eine Entwickler Maschine, jeder mit etwas Verstand trennt die Entwicklungsumgebung per Firewall vom restlichen Netzwerk, weil eben mal was schief gehen kann.

Ganz davon ab: Es sollte _HEUTE_ einfach nicht mehr so völlig Sinnfrei im Klartext gespeichert werden. Denn wenn alle Menschen sich doch so schön ans Gesetz halten würden - warum hast du denn nen Auto-/Wohnungs-/Fahrrad-/...Schlüssel? Vermutlich weils eben genug "Schwarze Schafe" gibt. Und noch blöde wenn der Admin eben mal pennt (oder einfach keine Ahnung hat) und SEIN Rechner übernommen wird. Dann hat derjenige also gleich mal zugriff auf alles - sehr toll, oder?

Nochmal. Erstens sind es völlig unbedenkliche Daten, wen interessiert bitte, welche Seite du aufgerufen hast, das ist ungefähr so wichtig wie die Blumen in deinem Garten, die sind auch völlig ohne Schlüssel einsehbar, zweitens, die Daten liegen in einem mit Berechtigungen abgesichertem Profil, auf das nur der User Zugriff hat und ein lokaler Admin des Tier 1. Das wars. Wenn ein schwarzes Schaf sieht, was ich im Browser für URLs aufgerufen habe, was genau soll er dann damit anfangen? Man muss schon unterscheiden was für Daten man vor sich hat, und ob sich da die Leistung für eine Verschlüsselung lohnt, oder nicht. Ram und CPU frisst dein Browser auch so schon zur Genüge.

Jungs ruft euere Porno-Seiten einfach nicht am Arbeitsplatz auf und macht eure privaten Dinge an euren eigenen Rechnern daheim 🤣.

Das was ich aufe Arbeit aufrufe, kann von mir aus Hinz und Kunz mitverfolgen dat juckt mich ehrlich gesagt nüscht.

Einfach an die Regeln halten dann kann einem keiner was ..

Wer Passwörter im Browser speichert, hat eh einen an der Waffel, ich nehme ja auch nicht meinen Vorrat an Nitro-Glycerin mit auf eine Buschtour mit dem 4WD. Das ist so'n deutsches Ding mit dem Datenschutz in jeder noch so kleinen Ritze ...

So jetzt dürft ihr euren Senf aus der Tube drücken 😁, ich bin dann mal wech ...

Das was ich aufe Arbeit aufrufe, kann von mir aus Hinz und Kunz mitverfolgen dat juckt mich ehrlich gesagt nüscht.

Einfach an die Regeln halten dann kann einem keiner was ..

Wer Passwörter im Browser speichert, hat eh einen an der Waffel, ich nehme ja auch nicht meinen Vorrat an Nitro-Glycerin mit auf eine Buschtour mit dem 4WD. Das ist so'n deutsches Ding mit dem Datenschutz in jeder noch so kleinen Ritze ...

So jetzt dürft ihr euren Senf aus der Tube drücken 😁, ich bin dann mal wech ...

Moin @rzlbrnft,

es geht mir nicht darum, Misstrauen gegen Admins zu streuen, bin ja selbst einer. 😉

Mir geht es eher darum, dass auch uns Admins mal ein Fehler passieren kann, sprich,

dass auch ein Account eines Administrators, ganz sicher nicht zu 100% vor einer Kompromittierung sicher ist.

Na ja, für manche Zeitgenossen sind Zugangsdaten und Browserverläufe nun mal viel wertvoller als irgendwelche Lohntabellen. 😔

Und ich kenne keinen Admin, der ständig den Inhalt der Downloads seiner User kontrolliert.

Mehr wie ein User und vor allem Angreifer, zu denken lernen du musst. 😉

Gruss Alex

Wenn ich dem Admin nicht vertrauen kann, dann kann ich auch gleich die Firma zusperren.

es geht mir nicht darum, Misstrauen gegen Admins zu streuen, bin ja selbst einer. 😉

Mir geht es eher darum, dass auch uns Admins mal ein Fehler passieren kann, sprich,

dass auch ein Account eines Administrators, ganz sicher nicht zu 100% vor einer Kompromittierung sicher ist.

Sorry, aber diese Diskussion ist völlig sinnlos. Es geht um Browserverläufe, nicht um Lohntabellen.

Na ja, für manche Zeitgenossen sind Zugangsdaten und Browserverläufe nun mal viel wertvoller als irgendwelche Lohntabellen. 😔

"Macht echt kein einziger Admin, den ich kenne, denn die Profile ins Lan schieben mit x GB Downloads ist genau so sinnlos und Performance fressend."

Und ich kenne keinen Admin, der ständig den Inhalt der Downloads seiner User kontrolliert.

Nochmal. Erstens sind es völlig unbedenkliche Daten, wen interessiert bitte, welche Seite du aufgerufen hast, das ist ungefähr so wichtig wie die Blumen in deinem Garten.

Mehr wie ein User und vor allem Angreifer, zu denken lernen du musst. 😉

Gruss Alex

Ich finde allein den Ansatz super... Hey - dem Admin kann man natürlich absolut vertrauen... Sind das eigentlich dieselben Leute die dann rumheulen weil die Anwender Remote-Zugang geben, Passwörter raushauen,... weil der Admin ja am Telefon gesagt hat das er/sie ja Admin ist? Oder weil der in der Zweigstelle ja reingekommen ist und nen passendes Namensschild am Anzug hatte und damit in jeden Raum reinkam?

Ein GUTER Admin sollte doch eigentlich sogar seinen Kollegen versuchen beizubringen eben grad im IT-Bereich NICHT zu vertrauen. Wenn ich zB. bei ins an Bord gehe KANN ich mir jederzeit selbst nen Generalschlüssel machen - überraschend als Admin, oder? Trotzdem würde ich nie alleine in eine bewohnte Kabine gehen. Und das dient auch MEINER Sicherheit - wenn nämlich jemand sagt "da wurde was geklaut" kann ich immer klar zeigen das ich nie alleine da war. Muss der Kollege kurz weg gehe ich halt aus der Kabine raus und mache die Tür in der Zeit zu...

Dasselbe hier: Aus MEINER Sicht ist sowas eben nicht nur für den Anwender blöd. Denn was ist wenn die Passwörter vom Anwender plötzlich doch im Netz landen... und die von seinem Kollegen auch.. und die vom 3ten gleich daneben liegen... Schon steht man als Admin doch auch doof da - weil man eben prinzipiell einfachen Zugang zu diesen Daten hat. OB man das jetzt wirklich gemacht hat oder nicht spielt erstmal keine Rolle... Und selbst wenns _RECHTLICH_ da keine Folgen hat bleibt halt nen Nachgeschmack... Und ich für meinen Teil freue mich eben daher über jedes System bei dem ich sagen kann: Warum, ich hatte gar keine Möglichkeit da was zu tun. Denn das dient auch MEINER Sicherheit.. (ich komme zB. hier im Office auch nicht in jeden Raum einfach rein -> super! Denn wenn da irgendwas so wie heute passiert war ich zwar zur selben Zeit im Büro aber ohne Zugang braucht keiner kommen und sagen das ich was gemacht habe...)

Ein GUTER Admin sollte doch eigentlich sogar seinen Kollegen versuchen beizubringen eben grad im IT-Bereich NICHT zu vertrauen. Wenn ich zB. bei ins an Bord gehe KANN ich mir jederzeit selbst nen Generalschlüssel machen - überraschend als Admin, oder? Trotzdem würde ich nie alleine in eine bewohnte Kabine gehen. Und das dient auch MEINER Sicherheit - wenn nämlich jemand sagt "da wurde was geklaut" kann ich immer klar zeigen das ich nie alleine da war. Muss der Kollege kurz weg gehe ich halt aus der Kabine raus und mache die Tür in der Zeit zu...

Dasselbe hier: Aus MEINER Sicht ist sowas eben nicht nur für den Anwender blöd. Denn was ist wenn die Passwörter vom Anwender plötzlich doch im Netz landen... und die von seinem Kollegen auch.. und die vom 3ten gleich daneben liegen... Schon steht man als Admin doch auch doof da - weil man eben prinzipiell einfachen Zugang zu diesen Daten hat. OB man das jetzt wirklich gemacht hat oder nicht spielt erstmal keine Rolle... Und selbst wenns _RECHTLICH_ da keine Folgen hat bleibt halt nen Nachgeschmack... Und ich für meinen Teil freue mich eben daher über jedes System bei dem ich sagen kann: Warum, ich hatte gar keine Möglichkeit da was zu tun. Denn das dient auch MEINER Sicherheit.. (ich komme zB. hier im Office auch nicht in jeden Raum einfach rein -> super! Denn wenn da irgendwas so wie heute passiert war ich zwar zur selben Zeit im Büro aber ohne Zugang braucht keiner kommen und sagen das ich was gemacht habe...)