113726

10.01.2015, aktualisiert 24.01.2015

2 getrennte Netze, wenn DHCP auf dem SBS läuft

Guten Nabend,

ich möchte bei uns gerne Schritt für Schritt 2 getrennte Netze aufbauen.

Ein komplettes internes Netz und eins, was nur Internetzugang bekommt mit einem anderen IP Bereich.

Problem ist jetzt allerdings, dass der DHCP auf unserem SBS 2011 läuft. Selbst wenn ich für das Gastnetz am Router DHCP getrennt aktiviere, nimmt er sich eine IP vom SBS, ergo hat er wieder Zugriff aufs interne Netz.

Wie kann man das lösen? Der DHCP sollte am SBS weiterhin laufen bleiben.

Manuel

ich möchte bei uns gerne Schritt für Schritt 2 getrennte Netze aufbauen.

Ein komplettes internes Netz und eins, was nur Internetzugang bekommt mit einem anderen IP Bereich.

Problem ist jetzt allerdings, dass der DHCP auf unserem SBS 2011 läuft. Selbst wenn ich für das Gastnetz am Router DHCP getrennt aktiviere, nimmt er sich eine IP vom SBS, ergo hat er wieder Zugriff aufs interne Netz.

Wie kann man das lösen? Der DHCP sollte am SBS weiterhin laufen bleiben.

Manuel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 259438

Url: https://administrator.de/forum/2-getrennte-netze-wenn-dhcp-auf-dem-sbs-laeuft-259438.html

Ausgedruckt am: 27.07.2025 um 05:07 Uhr

167 Kommentare

Neuester Kommentar

Hallo,

2 DHCP in eine Broadcastdomäne ergibt massive Probleme wenn nicht alles entsprechend Konfiguriert wird, und dein SBS mag das nicht tun bzw. ist dafür nicht geschaffen worden.

Gruß,

Peter

Suche einen neuen Access Point und eventuell Modem

Nutzungsvereinbarung des WLANS im Unternehmen

Zitat von @113726:

Problem ist jetzt allerdings, dass der DHCP auf unserem SBS 2011 läuft.

DER ist nicht dein Problem. Dein Netzdesign ist dein Problem.Problem ist jetzt allerdings, dass der DHCP auf unserem SBS 2011 läuft.

getrennt aktiviere, nimmt er sich eine IP vom SBS,

Es wird immer die IP des am schnellsten Antwortenden DHCP genommen. Entdeckt der Windows DHCP einen anderen DHCP, beendet sich der klügerer DHCP (dein SBS) Wie kann man das lösen? Der DHCP sollte am SBS weiterhin laufen bleiben.

Wie dir schon in all deinen anderen Threads bezüglich WLAN etc. mitgeteilt wurde ist dein Freund VLAN. Du hast aber kein Gerät welches VLAN Routing kann um mehr als 1 Netz zu nutzen bzw. 2 Netze oder mehr per VLAN oder auch echt (Physikalisch getrennte Netze) gemeinsam zu nutzen um dort z.B. das Internet gemeinsam zu nutzen. Deine Fritte kann kein VLAN dort. Du brauchst zwingend ein VLAN fähigen Router oder Switch (L3).. Mikrotik wurde dir schon mal genannt.....als Beispiel..... Ein Cisco SG-300 kann es auch sein....2 DHCP in eine Broadcastdomäne ergibt massive Probleme wenn nicht alles entsprechend Konfiguriert wird, und dein SBS mag das nicht tun bzw. ist dafür nicht geschaffen worden.

Gruß,

Peter

Suche einen neuen Access Point und eventuell Modem

Nutzungsvereinbarung des WLANS im Unternehmen

Schon wieder so ein Fritten-Geschädigter

Auch mit installiertem Freetz wirst du keine "getaggten" Pakete an einem eth-Port rausbekommen da die Fritte hier intern anders arbeitet. Auf den eth Interfaces kommen die Pakete immer untagged raus !! Nur dem WAN Port lassen sich getaggten Pakete entlocken.

ip-phone-forum.de/showthread.php?t=212727&page=3&s=a846c ...

Man kann zwar den Ports einzelne VLANs zuweisen, intern gehen die Pakete dann über die CPU und je nach zugeordnetem VLAN an die entsprechenden Ports ohne Tag.

Für multiple DHCP Scopes über die VLANs müsste man dann dnsmasq bemühen aber selbst das ist mit Freetz noch nicht vollkommen ausgereift.

Besorg dir also mindestens einen 35€ Mikrotik dann hast du alles was du für dein Vorhaben brauchst, und das Funktioniert dann 100%.

Gruß jodel32

Auch mit installiertem Freetz wirst du keine "getaggten" Pakete an einem eth-Port rausbekommen da die Fritte hier intern anders arbeitet. Auf den eth Interfaces kommen die Pakete immer untagged raus !! Nur dem WAN Port lassen sich getaggten Pakete entlocken.

ip-phone-forum.de/showthread.php?t=212727&page=3&s=a846c ...

Man kann zwar den Ports einzelne VLANs zuweisen, intern gehen die Pakete dann über die CPU und je nach zugeordnetem VLAN an die entsprechenden Ports ohne Tag.

Für multiple DHCP Scopes über die VLANs müsste man dann dnsmasq bemühen aber selbst das ist mit Freetz noch nicht vollkommen ausgereift.

Besorg dir also mindestens einen 35€ Mikrotik dann hast du alles was du für dein Vorhaben brauchst, und das Funktioniert dann 100%.

Gruß jodel32

Zitat von @113726:

Auch hier habe ich eine Fritzbox, die kein VLAN kann. Aber ich habe noch eine alte Fritzbox hier, wo ich mal Freetz drauf flashe

und schon sollte das mit dem VLAN funktionieren.

Auch hier habe ich eine Fritzbox, die kein VLAN kann. Aber ich habe noch eine alte Fritzbox hier, wo ich mal Freetz drauf flashe

und schon sollte das mit dem VLAN funktionieren.

Das ist nur Wunschdenken. Nimm Dir lieber einen Mikrotik oder eine alix-board. Damit kannst Du dann wirklich bequem VLAN probieren. dir frittenb sind nciht dafür gemacht ordentlich mit VLAN umzugehen.

lks

Grundlagen dazu kannst du in diesem Forumstutorial nachlesen:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

TP-Link Modem ausgeliehen

Ist das wirklich ein reines Modem oder ist das ein Router ?? Technisch und vom Verständniss ist das ein himmelweiter Unterschied !Das solltest du zum weiteren Troubleshooting hier wasserdicht klären !

Es geht nicht.

Das ist häufig klar, da diese Router ein NICHT abschaltbares NAT machen auf den Router Ports. Durch die dann immer aktive NAT Firewall kannst du kein transparentes Routing machen wie es eigentlich sein sollte, sondern Routing ist immer eine Einbahnstrasse. Daran scheitern häufig solche Umsetzungen, da die HW falsch ist oder das Feature nicht supportet.Ist das bei deinem TP Link ggf. auch so ??

Wenn ja hast du nur die Option eine andere alternative Firmware wie OpenWRT oder DD-WRT zu flashen die diese Beschränkung der Original Firmware überwindet. Oder eben eine alternative Router HW !

Das obige Tutorial: Routing von 2 und mehr IP Netzen mit Windows, Linux und Router beschreibt diese NAT Problematik ausführlichst !

Als Alternative ein 30 Euro billiger Mikrotik Router löst alles was du vorhast im Handumdrehen inklusive VLANs. Das ist budgettechnsich ja nun nicht die Welt:

Mikrotik RB750 - Quick Review

varia-store.com/Wireless-Systeme/Fuer-den-Innenbereich/MikroTik- ...

Der TP-Link Modemrouter kann auch keine tagged. Ich habe zwar die Option, 802.1Q zu aktivieren aber auf der WAN/ppoe Schnittstelle und kann dort auch nur 1 VLAN angeben.

Dann ist diese HW vollkommen ungeeignet für das was du vorhast !!802.1q auf dem WAN Port wird nur im VDSL Umfeld benötigt. Siehe HIER. Das hat aber rein gar nichts mit dem zu tun was du vorhast.

Du benötigst einen Router der VLAN Support im lokalen LAN bietet wie es in diesem Tutorial, speziell im "Praxisbeispiel" genau beschrieben ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Theroetisch kannst du das auch direkt mit dem SBS lösen. Siehe hier:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Geht auch aber letztlich besser ist aber immer ein externen Router um den Server nicht weiter zu belasten.

ich bekomme dann eine interne IP, aber Internet geht nicht.

Klar... Weil der Router nicht routet oder eben nicht mit VLANs umgehen kann !er erkennt automatisch den SBS als DNS Server aber es gibt keine IP.

Das ist klar wenn du vergessen hast im DNS Setup des SBS eine Weiterleitung auf die Router IP einzurichten. Der Router arbeutet immer als DNS Proxy ins Internet. Fehlt eine Weiterleitung des internen DNS Servers kann der nur interne Hostnamen auflösen scheitert aber logischerweise mit der DNS Auflösung öffentlicher Hostnamen wenn die Weiterleitung fehlt oder fehlerhaft ist.Es ist ein Modem mit integrierten Router und WLAN. Genau genommen der TD-W8970B.

Also netwzwerktechnisch gesehen "ein Router" !die Möglichkeit, Fullcone-NAT zu aktivieren aber das ist bestimmt wieder was anderes.

Ja völlig was anderes ! Du musst NAT GANZ abschalten können bzw. können müssen um dein Vorhaben umzusetzen !Ich glaube für den Router gibt es noch keine offizielle alternative Firmware.

Das kannst du z.B. in der OpenWRT und DD-WRT datenbank ganz schnell überprüfen:dd-wrt.com/site/support/router-database

Heißt also ich nehme die Fritzbox oder den TP-Link Router mit Modem und hänge direkt dahinter den RB750 und gehe dann von da weiter zum Switch?

Genau das heisst es !Also dann den RB750 z.B.?

Ja, liest bitte das VLAN Tutorial dort kannst du es schwarz auf weiß nachlesen !D.h. dann könnte ich mir den externen Router sparen und könnte mein vorhaben mit der Fritzbox bzw. dem TPLINK Router mit modem machen?

Ja, das kann man so machen.Beachte aber das gerouteter Traffic deinen Server beeinflussen kann in der Performance. Bei weing Traffic sicher kein Thema bei mehr eher kontraproduktiv. Es gilt der goldene Netzwerker Grundsatz: "Server sollen serven und Router routen".

Bei Kleinstinstallationen und Netzen kann man dann weiniger streng sein

Ich habe die Router IP nicht im DNS registriert mit Hostname. Also den kann er nicht auflösen, das macht aber ja nichts.

OK, wenns der DNS nicht ist dann kann es nur das Routing sein was das verhindert. Ist auch klar wenn die NAT Firewall bei deinem testrouter aktiv ist und nicht abschlatbar ist.die Fritte nutzen kann nur für Internet zum bereitstellen. Das andere macht dann der RB750 Router.

Jau...genau so ist es !da habe ich am Ende ja weniger Kabelgewirr, wenn ich mir einen Router Zwischenwirten spare.

Na ja...bleib mal auf dem Teppich. Bei deinem Popelnetz sind das max. 3 zusätzliche Strippen !Aber klar...kann man sparen mit der Server Lösung wenns passt.

ich freu mich schon auf die Folgefragen wenn er den Mikrotik hat @aqui :-P

Ist der Mikrotip wirklich so kompliziert?

Für einen Netzwerkneuling macht man das mit dem nicht mal so eben. Das Gerät erfordert sehr gute Netzwerkkenntnisse Routing- und Firewall Erfahrung. So einfach wie mit einer Fritte oder den Chinaböllern ist das definitiv nicht. Aber probier dich doch einfach mal aus, gibt ja auf der Mikrotikseite das RouterOS zum ausprobieren. demo.mt.lv/ (User:demo , kein Passwort) Im Prinzip ist es doch ein ganz normaler Router, der eine IP bekommt und wo ich dann über 1 Port die tagged Line zum Switch setze.

Ein Router mit 1000x mehr Features als deine TP-Link und Co Gurken Aber dafür lernst du mit dem Gerät sehr viel von Netzwerken, auch wenn die Lernkurve hier sehr sehr steil ist. Also nicht verzweifeln ...

Viel Erfolg !

Gruß jodel32

Hi,

und was wird aus diesen Thread wenn er sein SBS durch seine VLAN versuche dort erst zerschossen hat....

Ab SBS 2008 wird nur noch eine (1) netzwerkkarte unterstützt. Alle Assistenten können nur noch mit einer NIC umgehen, alles andere artet in Fehler aus. Prinzipiell kann ein SBS ab 2008 schon noch mehr als eine NIC, dazu ist aber reine Handarbeit erforderlich und die Assistenten dürfen nie wieder genutzt werden. Dazu ist aber sehr umfangreiches Wissen von Server, IIS, DHCP, DNS, SharePoint, SQL, Exchange usw. nötig. Einen SBS komplette per Hand einzustellen ist eine Mammutaufgabe und nicht Trivial. Nur der SBS 2003 wurde für mehr als eine NIC Konzipiert und seine Assistenten auch dafür ausgelegt ...

Ich finde die Idee mit einen laufenden Server eben das VLAN abzufackeln auch nicht verkehrt, nur mit einen SBS macht man das nicht, außer es ist eine Labor Umgebung....

Ein SBS beinhaltet auch immer ein Server OS - Ein Server OS ist aber kein SBS

Gruß,

Peter

und was wird aus diesen Thread wenn er sein SBS durch seine VLAN versuche dort erst zerschossen hat....

Ab SBS 2008 wird nur noch eine (1) netzwerkkarte unterstützt. Alle Assistenten können nur noch mit einer NIC umgehen, alles andere artet in Fehler aus. Prinzipiell kann ein SBS ab 2008 schon noch mehr als eine NIC, dazu ist aber reine Handarbeit erforderlich und die Assistenten dürfen nie wieder genutzt werden. Dazu ist aber sehr umfangreiches Wissen von Server, IIS, DHCP, DNS, SharePoint, SQL, Exchange usw. nötig. Einen SBS komplette per Hand einzustellen ist eine Mammutaufgabe und nicht Trivial. Nur der SBS 2003 wurde für mehr als eine NIC Konzipiert und seine Assistenten auch dafür ausgelegt ...

Ich finde die Idee mit einen laufenden Server eben das VLAN abzufackeln auch nicht verkehrt, nur mit einen SBS macht man das nicht, außer es ist eine Labor Umgebung....

Ein SBS beinhaltet auch immer ein Server OS - Ein Server OS ist aber kein SBS

Gruß,

Peter

Hallo,

Der Hersteller oder seine veröffentlichten Technischen Daten oder seine Handbücher sagen es dir.... Was machst du bloß wenn du mal ein Problem hast wenn es an begriffen wie Ethernet oder (a/v)DSL schon happert? Dein Hersteller sagt du hast für dich nachgelesen auf dieser Seite

Der Hersteller oder seine veröffentlichten Technischen Daten oder seine Handbücher sagen es dir.... Was machst du bloß wenn du mal ein Problem hast wenn es an begriffen wie Ethernet oder (a/v)DSL schon happert? Dein Hersteller sagt du hast für dich nachgelesen auf dieser Seite

Gruß,

Peter

Zitat von @113726:

Das sehe ich wo? Er hat die gleiche Größe

Na, die Größe sagt nichts über deren Funktion aus Das sehe ich wo? Er hat die gleiche Größe

Schnittstelle

4 10/100Mbps-LAN-Ports

10/100Mbps-WAN-Port- Die WAN Schnittstelle stelle ich dann auf automatisch DHCP, richtig?

Was du möchtest und je nachdem wie du dort Konfigurierst- Betriebsmodus Gateway oder Router?

Auch das hängt davon ab wie du dort Konfigurierst und du deine Frittenschmiede noch verwendest, sofern du die noch verwendest....- ich habe die Option VLAN nicht,

Wo? Setze nicht voraus das hier ein jeder deine Hardware, deren Firmwares und Versionen und die so zusammen gepappt hat wie es bei dir vor Ort ist. Hier können wir jetzt nur Vermuten das du von deiner uns unbekannten DD-WRT Version xx redest.der Tab Vlan ist nicht vorhanden bei mir

So langsam sollte dir klar sein das ein Forum keine Grundlagenschulung machen kann ... Und wenn du dir Zutraust dies alles selbst zu machen, dann wirst du halt selbst Lernen müssen. Dein Internet hat alle Grundlagen welche du brauchst, nur Lernen musst du selbst, es nützt dir nichts wenn wir dir alles Bit für Bit vorkauen.Gruß,

Peter

Zitat von @113726:

Noch paar kleine Fragen:

- Die WAN Schnittstelle stelle ich dann auf automatisch DHCP, richtig?

- Betriebsmodus Gateway oder Router?

- ich habe die Option VLAN nicht, wie es überall geschrieben wird. Anscheinend muss ich das irgendwie anders einstellen, aber

der Tab Vlan ist nicht vorhanden bei mir

Noch paar kleine Fragen:

- Die WAN Schnittstelle stelle ich dann auf automatisch DHCP, richtig?

- Betriebsmodus Gateway oder Router?

- ich habe die Option VLAN nicht, wie es überall geschrieben wird. Anscheinend muss ich das irgendwie anders einstellen, aber

der Tab Vlan ist nicht vorhanden bei mir

heise.de/netze/artikel/Router-Kaskaden-1825801.html

Hallo,

Gruß,

Peter

Zitat von @113726:

Ich meine diesen Tab oben:

Ist das Bild von deiner Maschine? Firmware wurde ohne Fehler korrekt aufgespielt? alle nötige Module vorhanden?Ich meine diesen Tab oben:

Ergo kann ich kein VLAN machen mit den Router aber das sollte ja laut Informationen von euch und vom Internet her gehen.

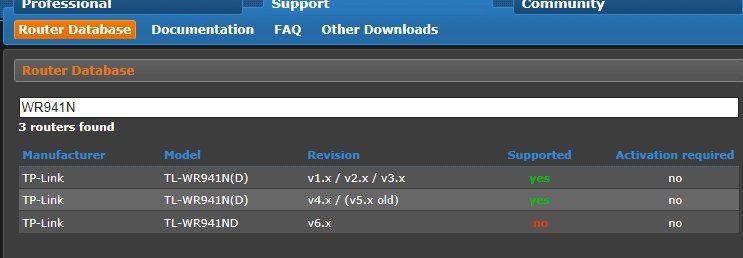

Dein WR941ND ist welcher?

Gruß,

Peter

VLAN-Support hängt auch vom Chipsatz ab, kann also gut sein das unter DD-WRT deine Kiste kein VLAN supported. Btw. ist OpenWRT sowieso die bessere Wahl ...

wiki.openwrt.org/toh/tp-link/tl-wr941nd

wiki.openwrt.org/toh/tp-link/tl-wr941nd

Zitat von @113726:

Erst zurück zur Original-Firmware von TP-Link , dann erst zu OpenWRT !VLAN-Support hängt auch vom Chipsatz ab, kann also gut sein das unter DD-WRT deine Kiste kein VLAN supported. Btw. ist

OpenWRT sowieso die bessere Wahl ...

wiki.openwrt.org/toh/tp-link/tl-wr941nd

Danke, dann kann ich ja das noch mal testen, wird nur schwer jetzt wieder von DD-WRT auf OpenWRT zu flashen.OpenWRT sowieso die bessere Wahl ...

wiki.openwrt.org/toh/tp-link/tl-wr941nd

Zitat von @113726:

Aber OpenWRT ist ja auch schwerer in der Handhabung, für mich also eher wieder kontraproduktiv.

Sorry aber wenn man mit VLANs hantiert ... Sind wir wieder beim Thema Grundlagen .... das nimmt hier eh kein Ende mehr, i'm outAber OpenWRT ist ja auch schwerer in der Handhabung, für mich also eher wieder kontraproduktiv.

Viel Erfolg

Hallo,

Gruß,

Peter

Zitat von @113726:

das hat auch der Admin im Forum

Wenn du schon dort mit den Admin Kontakt hast und er dir gesagt hat eine andere FW zu nehmen, kann er dir vielleicht sagen warum bei dir dann einige Punkte nicht da sind oder existieren. meinst du nicht das dort dir besser geholfen werden kann? Hier wird sich keiner deine Hardware besorgen um dein Hexentreiben nachzuvollziehen.das hat auch der Admin im Forum

Solange keine "ofizielle" für 5.x new draußen ist soll die vom 840ND genutzt werden.

Können wir hier nicht wissen.Gruß,

Peter

Zitat von @aqui:

> Wollt ihr noch einen kleinen Zwischenbericht hören?

Das ist ja der tiefere Sinn eines Forums, also immer her mit dem Feedback. Soll ja auch anderen helfen !

> Das teste ich aber alles heute Nachmittag daheim.

Hört sich gut an.... Dann harren wir mal auf mehr positive Meldungen ?!

> Wollt ihr noch einen kleinen Zwischenbericht hören?

Das ist ja der tiefere Sinn eines Forums, also immer her mit dem Feedback. Soll ja auch anderen helfen !

> Das teste ich aber alles heute Nachmittag daheim.

Hört sich gut an.... Dann harren wir mal auf mehr positive Meldungen ?!

Oder überhaupt auf feedback, damit wir auch was lernen.

lks

Der SBS findet auch keinen Router.

Wie immer ein Windows Problem....Habe heute mal unsere IT Firma angefragt, die haben aber auch bisher ganz selten etwas mit VLANs gemacht.

Uuuhhhuhu.... da solltest du aber besser mal nachdenken ob du da noch richtig aufgehoben wird.Das ist billiges Commodity Wissen und lernt heute jeder Azubi im ersten Lehrjahr und jeder PC Shop um die Ecke kennt das. Spricht nicht wirklich für den Laden.

VLANs sind auch in kleinen Firmennetzen heute simpler Standard. In Zeiten von VoIP muss eine Firma allein schon aus rechtlichen Gründen zwingend diesen Traffic trennen.

Hoffentlich meinten die das nicht im Ernst...?!

Wäre schon gut, wenn ich das Problem selbst noch lösen könnte, aber mir fehlt gerade der Lösungsansatz.

Aber du hast es doch schon gelöst !! Wenn es bei dir klappt klappts auch in der Firma. Es gibt kein gutes und kein böses Ethernet oder ein rotes und ein blaues !(wo es bei mir daheim sofort ging) und auch da bekomm ich in der Firma kein Internet.

Wenn da nicht irgendwo noch ne Firewall dazwischen ist kann das ja nicht sein !!Gehe mal strategisch vor...

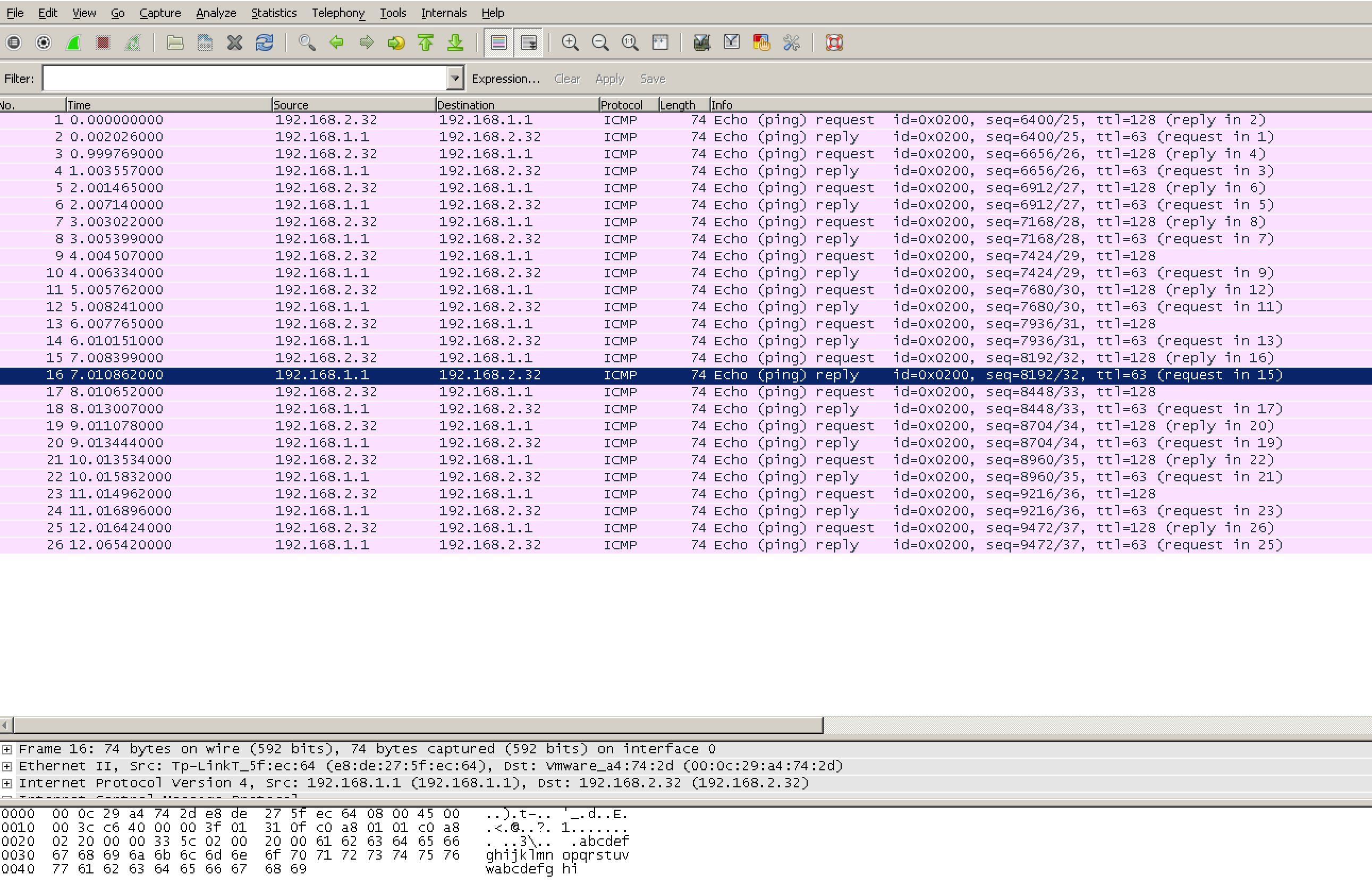

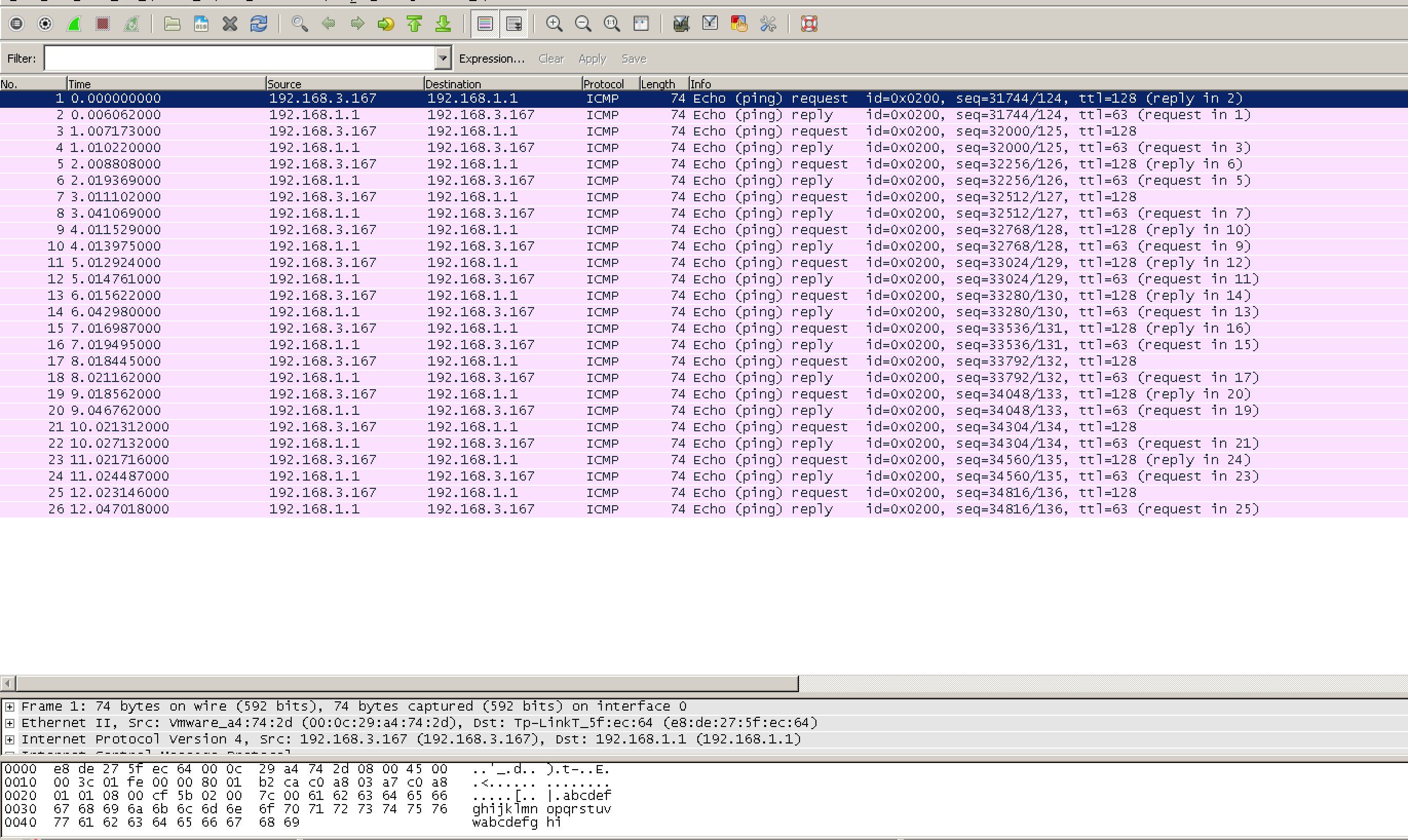

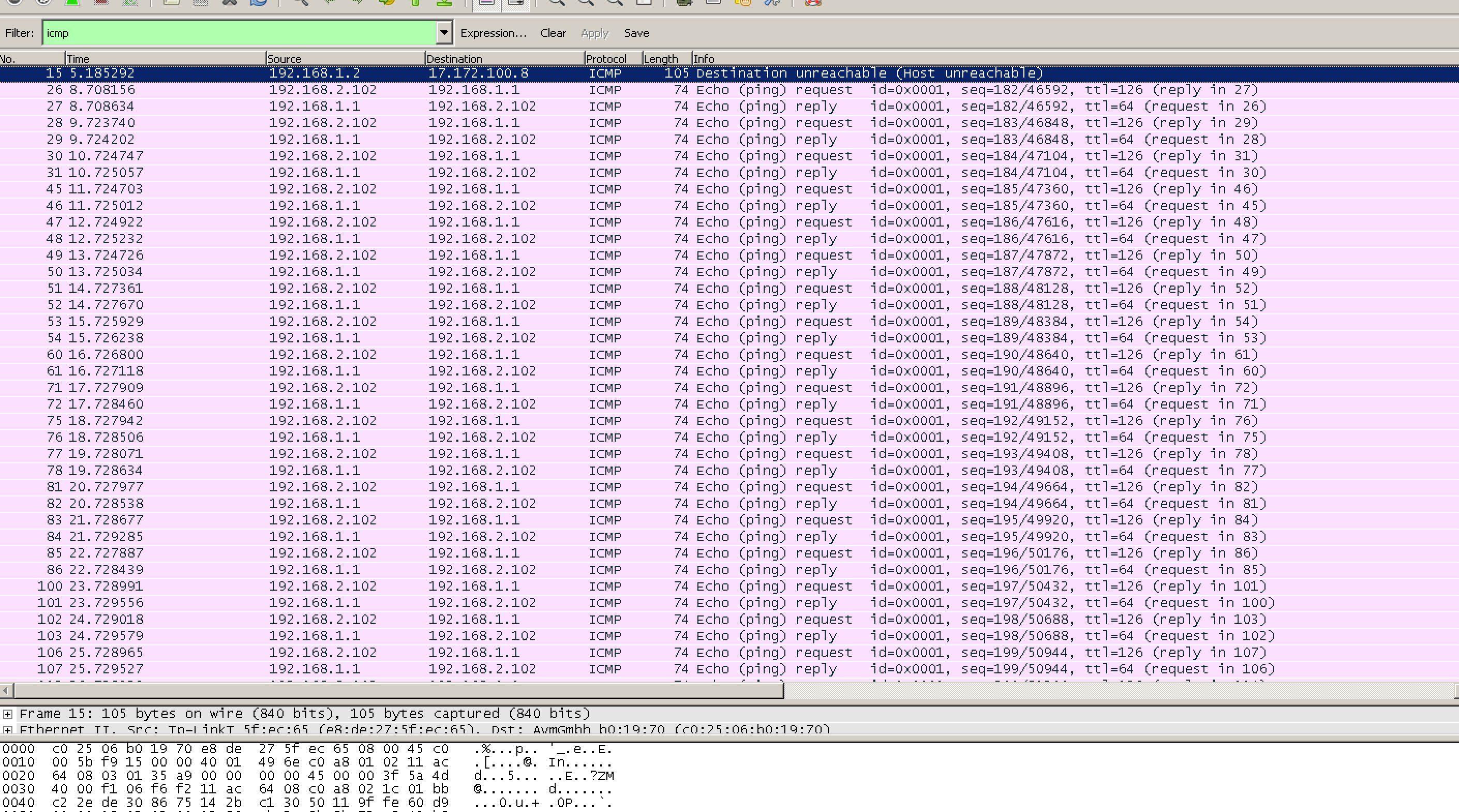

- kannst du vom OpenWRT das Internet (z.B. 8.8.8.8) pingen ?

- Wen ja weiter nach unten arbeiten mit dem Ping oder im gerouteten Umfeld immer Traceroute um die Routing Hops zu sehen !!

- Wenn nein, kannst du den Internet Router pingen ?

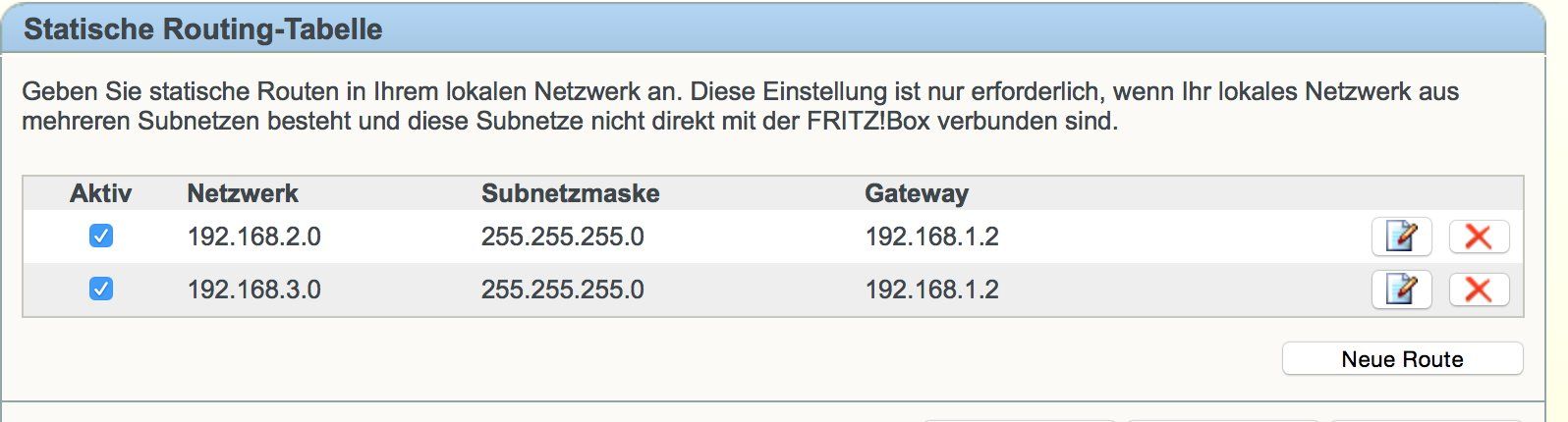

- Sind die statischen Routen der Subnetze auf dem Internet Router konfiguriert wie hier beschrieben

Man kann dort doch Schritt für Schritt mit dem Troubleshooting vorgehen um das zu lösen ?!

Es kann ja sein, dass der Server da intern noch irgendwas regeln etc. und es deshalb nicht geht.

Nein eigentlich nicht, denn er Server ist aus Sicht des Switches ja nur ein dummes Endgerät an einem untagged Port wie jeder einfache PC aus.Es sei denn ihr habt am Server eine aufwendige VLAN Konfiguration wie es hier beschrieben ist gemacht.

Nach deiner Beschreibung zur IT Firma oben ist davon aber wohl eher mal nicht auszugehen ?!

Interessant ist dann schon eher der Switch selber ob der einen VLAN Konfig drauf hat. Aber das hast du ja wohl hoffentlich vorher geklärt ??

In der Firma: Fritte->OpenWRT->Switch->Server

Ist ja dasgleiche wie daheim wenn der Switch ein dummer, einfacher L2 Switch ohne VLANs ist.Nicht aber wenn er ein VLAN und/oder L3 Switch ist !

Den OpenWRT Router konnte ich pingen. Die Fritte vom Server aus aber nicht, deshalb ging auch kein Internet.

Klar... Wie immer fehlte dann wohl mal wieder die statische Route auf der Fritte wie es hier beschrieben ist:Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

(Server ist ja hier quasi der OpenWRT Router !)

Das du eine Default Route auf den Open WRT auf die IP der Fritte eingerichtet hast ist ja wohl hoffentlich klar.

Sicher ist aber das du eins von den obigen beiden ganz sicher vergessen hast !! Ein Traceroute hätte dir das gezeigt !

Dann kann es aber doch nicht am Switch liegen, da bin ich ja schon vorbei.

Richtig !Auf dem OpenWRT Router ist aber die Firewall richtig eingestellt

Die solltest du IMMER erstmal ausgeschlatet lassen bevor nicht dein Routing sauber rennt.Ein Firewall Funktion schafft dir erheblich mehr Fehlerquellen ! Also aus damit ertsmal um die reine Netzwerk Funktion zu testen und sicherzustellen. Security kommt später, denn so kannst du Routing oder Forwarding Probleme ja sicher ausschliessen weil du weist das das ja sauber klappt...logisch !

Aber ich habe nur für das Netz gesetzt, was die Fritte nicht kennt

Richtig. Das sollte dann tunlichst das ein was hinter dem OpenWRT liegt und wo der Server drin ist !!

Nur nochmal doof nachgefragt: WIE sieht das IP Adress Design aus ??

(Internet)====(Friite)-----192.168.2.0 /24-----(OpemWRT)-----192.168.3.0 /24----(PC)

Wenn die Fritte da dann z.B. die 192.168.2.1 hat und der Open WRT die 192.168.2.254 dann muss die Route in der FB lauten:

Zielnetz: 192.168.3.0, Maske: 255.255.255.0, Gateway: 192.168.2.254

Entsprechend zeigt auf dem OpenWRT Router nur eine Default Route auf die Fritte also 192.168.2.1 !

Das ist das ganze Routing !

Wenn der Server so oder so direkt im Frittennetz ist also 192.168.2.0 dann hat er ja niemals mehr was mit dem OpenWRT zu tun wenn er ns Internet geht, ist also in all das gar nicht involviert.

Thema Firewall und

(Internet)====(Friite)-----192.168.2.0 /24-----(OpemWRT)-----192.168.3.0 /24----(PC)

Wenn die Fritte da dann z.B. die 192.168.2.1 hat und der Open WRT die 192.168.2.254 dann muss die Route in der FB lauten:

Zielnetz: 192.168.3.0, Maske: 255.255.255.0, Gateway: 192.168.2.254

Entsprechend zeigt auf dem OpenWRT Router nur eine Default Route auf die Fritte also 192.168.2.1 !

Das ist das ganze Routing !

Wenn der Server so oder so direkt im Frittennetz ist also 192.168.2.0 dann hat er ja niemals mehr was mit dem OpenWRT zu tun wenn er ns Internet geht, ist also in all das gar nicht involviert.

Thema Firewall und

Also alles auf "Accept" stellen?

Schalte sie besser ertsmal komplett aus zum Testen...besser ist das !Zitat von @113726:

Es sieht folgendermaßen aus

Internet === Fritte 192.168.2.1 === Openwrt 192.168.2.2 === Switch 192.168.2.252 === Server 192.168.2.250

Es sieht folgendermaßen aus

Internet === Fritte 192.168.2.1 === Openwrt 192.168.2.2 === Switch 192.168.2.252 === Server 192.168.2.250

Wie ist das gemeint?

Hängen alle am selben switch oder ist das eine Kette?

Wenn zwischen Server und Fritzbox tatsächlich der WRT-Router hängt, mußt Du Deine Ip-Netze anpassen.

lks

Zitat von @113726:

Ja so dachte ich war die ausgangslage.

Also an der Fritte hängt der OpenWRT Router und an den Router hängt der Switch und an dem Switch hängt der Server.

Ja so dachte ich war die ausgangslage.

Also an der Fritte hängt der OpenWRT Router und an den Router hängt der Switch und an dem Switch hängt der Server.

wie genau hast Du denn den openWRT-Router konfiguriert? Wenn der drei "Beinchen" benutzt, muß der auch drei IP-Netze konfiguriert haben,

Wenn Du nur zwei Beinchen hast, müssen die etsprechenden Geräte aus dem 192.168.2.0/24-er-netz alle am selben switch hängen (ggf. kaskadiert mit anderem switch).

Also:

Welche Anschlüsse am OpenWRT-Router hast Du konfiguriert und welche Ports hängen wo dran.

Lösung auf die schnelle:

Du konfigurierst ein transfernetz zwschen fritte udn WRT-Router, das von Deinen anderen netzen disjunkt ist.

lks

Zitat von @113726:

> wie genau hast Du denn den openWRT-Router konfiguriert? Wenn der drei "Beinchen" benutzt, muß der auch drei

> IP-Netze konfiguriert haben,

Er hat keine 3 Beinchen.

2 IP Bereiche

192.168.2.0 (Intern)

192.168.3.0 (Gast)

> Wenn Du nur zwei Beinchen hast, müssen die etsprechenden Geräte aus dem 192.168.2.0/24-er-netz alle am selben

switch

> hängen (ggf. kaskadiert mit anderem switch).

Der Switch und alle anderen Geräte sind im 192.168.2.0 Netz.

Selbst die AP sind in dem Netz, sollen aber über VLAN ein zweites Netz bereitstellen.

> Welche Anschlüsse am OpenWRT-Router hast Du konfiguriert und welche Ports hängen wo dran.

Ich habe die Fritte mit dem OpenWRT verbunden. Die Fritte im LAN Anschluss, OpenWRT im WAN Anschluss.

Der WAN Anschluss bei OpenWRT ist auf DHCP gestellt.

Und dann hängt der OpenWRT Router per LAN am Switch.

> wie genau hast Du denn den openWRT-Router konfiguriert? Wenn der drei "Beinchen" benutzt, muß der auch drei

> IP-Netze konfiguriert haben,

Er hat keine 3 Beinchen.

2 IP Bereiche

192.168.2.0 (Intern)

192.168.3.0 (Gast)

> Wenn Du nur zwei Beinchen hast, müssen die etsprechenden Geräte aus dem 192.168.2.0/24-er-netz alle am selben

switch

> hängen (ggf. kaskadiert mit anderem switch).

Der Switch und alle anderen Geräte sind im 192.168.2.0 Netz.

Selbst die AP sind in dem Netz, sollen aber über VLAN ein zweites Netz bereitstellen.

> Welche Anschlüsse am OpenWRT-Router hast Du konfiguriert und welche Ports hängen wo dran.

Ich habe die Fritte mit dem OpenWRT verbunden. Die Fritte im LAN Anschluss, OpenWRT im WAN Anschluss.

Der WAN Anschluss bei OpenWRT ist auf DHCP gestellt.

Und dann hängt der OpenWRT Router per LAN am Switch.

Arbeitet Dein WRT als bridge? Ansonsten hast du das Problem, daß Du auf WAn udn auf LAN dasselbe Netz hast und damit gegen die Regel verstößt, daß IP-netze disjunkt sein müssen.

Entweder Du hängt die Fritte und den WRT an denselben switch oder Du konfigurierst die verbindung zwischen WRT und fritte auf ein andere netz.

lks

Ja die interne 2.0 Ip wäre dann auf beiden ports anzutreffen.

Aha...daher rührt vermutlich das kranke Verhalten !??Das ist natürlich totaler Unsinn bei einem Router !! Ein Router ist ein Layer 3 Gerät !! Dort müssen die Interfaces immer in eigenen IP Netzen hängen. Was du da machst ist Bridging aber kein Routing !

Sorry aber vielleicht solltest du dir erstmal die einfachsten Grundlagen von IP Routing hier aneigenen bevor wir hier sinnvoll weitermachen.

Wenn es schon an solch einfachen Basics scheitert...kein Wunder das wir uns hier im Kreis drehen und einen Wolf suchen.

Was sollte der OpenWRT den in dem Design bewirken ?? Den kannst du ja dann auch durch einen dummen Switch ersetzen wenn er nur im selben IP Netz als Bridge verwendet wird.....vergiss das, das ist ja aus Routing Sicht totaler Unsinn !

Klar das das in die Hose gehen musste

Zitat von @113726:

Ja die interne 2.0 Ip wäre dann auf beiden ports anzutreffen.

Was ist die saubere / Bessere Lösung?

Ich kann natürlich auch die Reihe auflösen und beide (Fritte & Openwrt) an den selben Switch hängen.

Wie bekommt das 3.0 Netz dann Internet? Über die statischen Routen?

D.h. ich brauche dann nur für den 3.0 Ip Bereich eine statische Route, der auf die Fritte verweist?

Ja die interne 2.0 Ip wäre dann auf beiden ports anzutreffen.

Was ist die saubere / Bessere Lösung?

Ich kann natürlich auch die Reihe auflösen und beide (Fritte & Openwrt) an den selben Switch hängen.

Wie bekommt das 3.0 Netz dann Internet? Über die statischen Routen?

D.h. ich brauche dann nur für den 3.0 Ip Bereich eine statische Route, der auf die Fritte verweist?

Ich gehe mal davon aus, daß dein switch VLANS kann:

- Die Fritte direkt an den swicth hängen.

- Auf der Fritte ein eine statische Router zum Netz 192.168.3.0/24 via WRT eintragen.

Wenn Dein WRT-hardware VLANs kann:

- Genau ein Beinchen an den switch und beide VLANs auf dieses Beinchen konfigurieren und routen lassen.

Wenn Deine WRT-hardware kein VLAN kann:

- LAN und WAN des WRT-Routers an den switch hängen. und eine Port auf das eine netz und ein Port af das andere Netz konfigurieren. (Und natürlich dem switch sagen, welcher Port zu welchem VLAN gehört).

Du hast hier aber imemr noch den Fall, daß das gastnetz durch das Produktivnetz geroutet wird und somit theoretisch die Möglichkeit besteht, auf die produktivsysteme zuzugreifen.

Sinnvoller wäre es andersherum oder die Netze ganz zu trennen, d.h. die Frittte durch einen ordetlichen Router (z.B. eine Cisco der 880-er Reihe) zu ersetzen. Der kann dann per VLAn beide Netze getrennt halten. udn Du hast nicht das Risiko, daß die Pakete durch das jeweils andere Netz geroutet werden (außer natürlichm, du konfigurierst den VLAn-switch falsch).

lks

Edit: Ergänzungen

Zitat von @113726:

> Du hast hier aber imemr noch den Fall, daß das gastnetz durch das Produktivnetz geroutet wird und somit theoretisch

die

> Möglichkeit besteht, auf die produktivsysteme zuzugreifen.

>

> Sinnvoller wäre es andersherum.

Was müsste da verändert werden, um das Produktivnetz über das Gastnetz zu routen?

> Du hast hier aber imemr noch den Fall, daß das gastnetz durch das Produktivnetz geroutet wird und somit theoretisch

die

> Möglichkeit besteht, auf die produktivsysteme zuzugreifen.

>

> Sinnvoller wäre es andersherum.

Was müsste da verändert werden, um das Produktivnetz über das Gastnetz zu routen?

"Netze tauschen". Aber ich würde davon abraten.

Kann man es trotzdem so verwenden oder ist das dann genau so sicher wie der hauseigene Gastzugang in der Fritte?

Können kann man vieles. Aber ich würde es nicht tun.

Wie oben geschrieben bringt der Switch auch bereits ein dafault VLAn mit. VLAN 1 = alle Ports untagged.

Sollte man das direkt für das Produktiovnetz verwenden oder eine eigene VLAn anlegen?

Ich muss im Openwrt ja dann 2 VLAns anlegen oder reicht da eine für das Gastnetz zu ?

Sollte man das direkt für das Produktiovnetz verwenden oder eine eigene VLAn anlegen?

Ich muss im Openwrt ja dann 2 VLAns anlegen oder reicht da eine für das Gastnetz zu ?

Mein Vorschlag wenn du wirklich nicht in neue Hardware investieren willst:

- Stell die Fritte auf ein andere netz, z-B. 192.168.254.0/24 um.

- Hänge den WRT-Router mit WAN an die Fritte.

- Sag der fFritte wo sie die netze 192.168.2.0/24 und 192..168.3.0/24 findet (nämlich beim WRT-Rourter).

- Häng den WRT-Router an den switch, falls VLAns auf dem WRT möglich sind, mit einem beinchen udn beiden netzen, ansonsten mit zwei beinchen und zwei Netzen.

- verbiete die kommunikation auf dem WRT zwischen den netzen 192.168.2.0/24 und 192.168.3.0/24.

Aber wie ich schon sagte: Ein ordentlicher Cisco88X-DSL-Router statt Fritte und WRT erspart Dir viel Kopfzerbrechen.

lks

Zitat von @113726:

> * Sag der fFritte wo sie die netze 192.168.2.0/24 und 192..168.3.0/24 findet (nämlich beim WRT-Rourter).

OK

Auf dem WRT-Router braucht es dann keine Routen, richtig?

> * Sag der fFritte wo sie die netze 192.168.2.0/24 und 192..168.3.0/24 findet (nämlich beim WRT-Rourter).

OK

Auf dem WRT-Router braucht es dann keine Routen, richtig?

Nur daß die default Route zu der fritzbox geht.

> * Häng den WRT-Router an den switch, falls VLAns auf dem WRT möglich sind, mit einem beinchen und beiden netzen,

> ansonsten mit zwei beinchen und zwei Netzen.

Ok dann mit ein beinchen und tagged.

> ansonsten mit zwei beinchen und zwei Netzen.

Ok dann mit ein beinchen und tagged.

jepp.

> * verbiete die kommunikation auf dem WRT zwischen den netzen 192.168.2.0/24 und 192.168.3.0/24.

Wie mache ich das? (Über Firewall)?

Wie mache ich das? (Über Firewall)?

In der WRT-Firewall. bevor Du die regeln aktivierst, solltest Du aber sicherstellen, daß das restliche Setup funktioniert.

> Aber wie ich schon sagte: Ein ordentlicher Cisco88X-DSL-Router statt Fritte und WRT erspart Dir viel Kopfzerbrechen.

Ich weiß aber erst mal soll es das so tuen (später kann man imemr noch schauen) und ich lerne so mehr.

Ich weiß aber erst mal soll es das so tuen (später kann man imemr noch schauen) und ich lerne so mehr.

Mit der Cisco lernst Du besser und schneller.

lks

PS: hast Du in der Fritte irgendwelche Weiterleitungen oder VPn-einstellungen? Diese müssen ggf angepaßt werden.

Hallo,

Damit hasst du dich für eine Routerkaskade entschieden. Dein Exchange, VPN, RWW, OWA etc. sind von extern nun nicht mehr ansprechbar weil die Portweiterleitungen in der Fritte nicht mehr stimmen.

Hast du dir jemals mal die Routingtabelle deines Rechners angeschaut und gefragt wie der Aldi zeigen kann, obwohl du nicht mit einer IP von Aldi ausgestattet bist? Ohne Routing würde es kein Internet geben. Und genau dieses Routing ist das was du brauchst. Ohne dieses Routing kannst du deine VLANs vergessen und du hast dann nur Fritte - Switch - Rechner und gut ist.

Ich weiß nicht wo deine Stärken sind, IT ist es definitiv nicht.

Gruß,

Peter

Zitat von @113726:

So, ich habe in der Mittagspause d as ganze Szenario noch mal getesten, leider ohne erfolg.

Da du permanent immer noch fast alles durcheinander bringst und somit nicht mischbares vermischt. kann und werden deine versuche immer ins leere laufen.So, ich habe in der Mittagspause d as ganze Szenario noch mal getesten, leider ohne erfolg.

- Von der Fritte habe ich ein Kabel zum WAN Port des OpenWRT gezogen

OK- Vom der openWRT LAN Buchse habe ich ein Kabel zum Switch gezogen.

OK.Damit hasst du dich für eine Routerkaskade entschieden. Dein Exchange, VPN, RWW, OWA etc. sind von extern nun nicht mehr ansprechbar weil die Portweiterleitungen in der Fritte nicht mehr stimmen.

----> Damit ist die verkablung mMn schon mal fertig und auch richtig.

Die Verkabelung schon.- Die Fritte hat die IP 192.168.254.1 bekommen

OK (und wir dürfen annehmen das du hier explicit nur von der LAN Seite redest)- Der OpenWRT hat die IP 192.168.2.1 bekommen

Das ist aber nur 50% der Lösung . Hier fehl die angabe ob es die WAN oder LAN seite ist. Es ist ein Router, also müssen zwnagsweise mindestens 2 verschiede IPs existieren, und wenn die zum Routen genommen werden müssen es gar zwei getrennte Netze sein. Was also ist die andere IP?- Ich habe bewusst jetzt erst mal auf das zweite Netzwerk (192.168.3.0) verzichtet

Nein, das wäre dein 3.tes Netz. Durch deine Routerkaskade hast du schon 2 Netze.Bevor ich auf dem Router kein internet

Welcher Router - du hast 2?- Ich habe über SSH die komplette Firewall gestoppt und ausgeschaltet, zusätzlich im Webinterface alles auf accept gesteltl und überall (LAN/WAN) NAT deaktiviert.

Bridge?!?- Die Fritte hat die 2 statischen Routen bekommen, also 192.168.2.0 auf Gateway 192.168.2.1 (OpenWRT)

Und wie bitte, deiner Meinung nach, soll deine Fritte das Gateway 192.168.2.1 erreichen? Deine Frittennetz ist doch das 192.168.254.0/24!- Im openWRT Webinterface habe ich eine statische Route angelegt. Da wusste ich nicht genau, was rein muss. Gateway ist ja dann die IP der Fritte Und Netzwerk das 192.168.254.0 oder das 192.168.2.0? Wenn letzteres, benötige ich ja auch wieder zwei, nämlich für die 3.0 mit.

- Die statische Route im OpenWRT, betrifft doch das WAN Interface richtig, denn das geht ja in Richtung Fritte. Oder doch das LAN Interface?

Du mischt alles wild durcheinander weil du immer noch nicht die Grundlagen auch nur ansatzweise verstanden hast. Bei dir ist 2 + 2 immer 3 oder 5, aber auch wenn wir dir 4 vorsagen, kommt dann immer noch alles, nur keine 4.- Die statische Route im OpenWRT, betrifft doch das WAN Interface richtig, denn das geht ja in Richtung Fritte. Oder doch das LAN Interface?

Ich hoffe ich habe nichts vergessen.

Vergessen ist nicht schlimm, Verstanden ist das entscheidende.Ich konnte am Server wieder den OpenWRT Router anpingen, aber nicht die Fritte.

Klar, das ist auch zu 100% zu erwarten nach dem du dran warst. Das ist das einzige was bei deinem tun als Ergebnis schon feststeht. Und das liegt nur an dein nicht Verstehen der Grundlagen. Du bist wie ein Lektor mit Buchstabenschwäche (Legasthenie)Demzufolge kein internet.

Klar, aber sogar vorhersagbar Meiner Meinung nach habe ich aber alle Tipps von euch umgesetzt

Und alles wild durcheinander geworfen.woran könnte es hapern?

Grundlagen?Wie erreiche ich überhaupt dann das Webinterface der Fritte?

Über ein Routing und die entsprechenden Gateways.Ich habe ja keinen Rechner in dem IP-Bereich

Nicht nötig. Routing ist das Zauberwortund das WLAN der Fritte ist auch aus.

Ist auch so in Ordnung weil du doch dazu dir extra deine Access Points angeschafft hast....Hast du dir jemals mal die Routingtabelle deines Rechners angeschaut und gefragt wie der Aldi zeigen kann, obwohl du nicht mit einer IP von Aldi ausgestattet bist? Ohne Routing würde es kein Internet geben. Und genau dieses Routing ist das was du brauchst. Ohne dieses Routing kannst du deine VLANs vergessen und du hast dann nur Fritte - Switch - Rechner und gut ist.

Ich weiß nicht wo deine Stärken sind, IT ist es definitiv nicht.

Gruß,

Peter

Zitat von @113726:

- Die Fritte hat die IP 192.168.254.1 bekommen

- Der OpenWRT hat die IP 192.168.2.1 bekommen

- Die Fritte hat die IP 192.168.254.1 bekommen

- Der OpenWRT hat die IP 192.168.2.1 bekommen

Wie Peter schon sagte:

Auch der WRT-Router braucht eine IP-Adrese zu der Fritte hin. Das ist dann das gaetway, daß Du in der fritte für die netze 192.168.2.0/24 udn 192.168.3.0/24 eintragen mußt.

Aber Du scheinst ein grundsätzliche Verständnisproblem der Termini und der Zusammenhänge zu haben. Daher wäre jetzt erstmal lesen angebracht. Oder Du holst Dir jemanden, der wirklich etwas davon versteht.

lsk

also nochmal ...

das hier lesen, dann hast du dein Gefrickel der Routerkaskade schon mal stehen. Das zu lesen und zu verstehen schafft jeder Dummy, dann verstehst du auch wieso um warum diese und jene Einstellung gesetzt sein muss:

heise.de/netze/artikel/Router-Kaskaden-1825801.html

das hier lesen, dann hast du dein Gefrickel der Routerkaskade schon mal stehen. Das zu lesen und zu verstehen schafft jeder Dummy, dann verstehst du auch wieso um warum diese und jene Einstellung gesetzt sein muss:

heise.de/netze/artikel/Router-Kaskaden-1825801.html

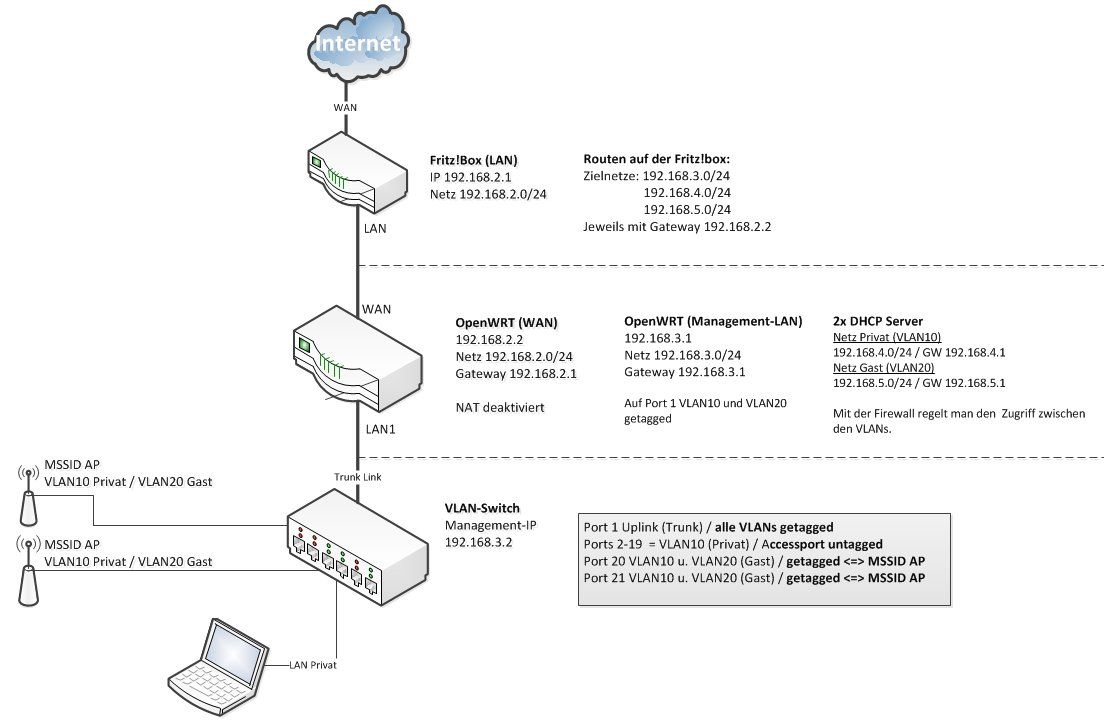

So, damit das hier endlich mal ein Ende hat, hier ein Beispiel-Setup

Viel Erfolg

Gruß jodel32

Viel Erfolg

Gruß jodel32

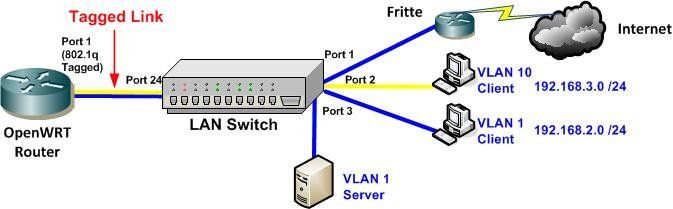

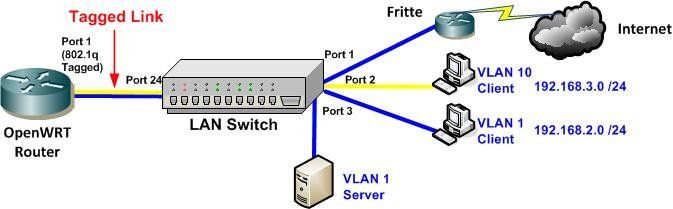

Und hier nochmal die Routing Topologie Ansicht zu den beiden Optionen du du hast:

Das ist das klassische Design wie es der Kollege @114757 oben auch schon grafisch beschrieben hat !

Alternativ gibt es auch noch die Variante über einen Switch der VLANs und damit Tagging nach 802.1q supportet wie es das hiesige Forumstutorial im Detail beschreibt:

Die Einrichtung von 802.1q VLAN Tagging unter Linux / Unix und OpenWRT ist ja oben schon mit diveresen URLs angeführt.

Mit nur ein klein wenig Netzwerk Knowhow ist so ein simples Popelszenario ob in der klasssichen oder der VLAN Variante in 20 Minuten aufgesetzt und zum Fliegen gebracht.

Das ist das klassische Design wie es der Kollege @114757 oben auch schon grafisch beschrieben hat !

Alternativ gibt es auch noch die Variante über einen Switch der VLANs und damit Tagging nach 802.1q supportet wie es das hiesige Forumstutorial im Detail beschreibt:

Die Einrichtung von 802.1q VLAN Tagging unter Linux / Unix und OpenWRT ist ja oben schon mit diveresen URLs angeführt.

Mit nur ein klein wenig Netzwerk Knowhow ist so ein simples Popelszenario ob in der klasssichen oder der VLAN Variante in 20 Minuten aufgesetzt und zum Fliegen gebracht.

Das kommt darauf an wieviel Ports du auf dem OpenWRT Router hast.

Wenn du nur 2 Netze hast und auch nur 2 Ports nimm die Variante ohne VLANs

Die VLAN Varianet musst du immer nur dann nehmen wenn du mehr IP Netze routen musst als du physische Ports hast.

Dann musst du ja zwangsweise aufs Tagging gehen und das über einen Tagged Link bedienen weil du physisch nicht so viele Ports hast...logisch.

Aus Performance Sicht sind dedizierte Links natürlich immer besser. In einem tagged Link teilen sich ja alle anderen gerouteten Netze die physische bandbreite eines einzelnen Links.

Bei moderatem Traffic Volumen in kleinen Netzen macht aber solche Überbuchung nichts.

Kommt man aber auch von selber drauf wenn man mal in Ruhe drüber nachdenkt

Wenn du nur 2 Netze hast und auch nur 2 Ports nimm die Variante ohne VLANs

Die VLAN Varianet musst du immer nur dann nehmen wenn du mehr IP Netze routen musst als du physische Ports hast.

Dann musst du ja zwangsweise aufs Tagging gehen und das über einen Tagged Link bedienen weil du physisch nicht so viele Ports hast...logisch.

Aus Performance Sicht sind dedizierte Links natürlich immer besser. In einem tagged Link teilen sich ja alle anderen gerouteten Netze die physische bandbreite eines einzelnen Links.

Bei moderatem Traffic Volumen in kleinen Netzen macht aber solche Überbuchung nichts.

Kommt man aber auch von selber drauf wenn man mal in Ruhe drüber nachdenkt

Der OpenWRT Router hat 4 LAN Anschlüsse.

Dann mach es direkt ohne VLAN. Bei deinen 3 Netzen ist das dann das Einfachste und verringert deinen Setup Aufwand ! Oben hast du ja nun die Designs auch vom Kollegen jodel32 wie es richtig gemacht wird !also das Produktivnetz über das Gastnetz, aber das ist Zukunft.

Keine gute Idee !!! Dann können die Gaste prima mitsniffern was im Produktivnetz so alles rennt. Kein verantwortungsvoller Netzwerker macht sowas. Weist du vermutlich auch selber....!!Du musst so ein Unsinn ja auch gar nicht machen ! Zentraler Router ist ja nacher dann dein OpenWRT. Da hast du 4 Ports und musst nichts über andere Netze routen.

Ein Port ist dein Transfernetz zur Fritte

Mit den 3 anderen Ports fackelst du Produktivnetz, Gäste und z.B. DMZ ab....Fertisch ! Klassisches Banalszenario !

Wenn die VLAN Variante wirklich dann wenig Sinn macht, werde ich Variante 1 nehmen

Richtig ! Du hast ja genügend Ports zur Verfügung. Außerdem ists wie gesagt von den ToDos einfacher.Im Switch exisitiert, wie schon gesagt, eine VLAN 1, alle Ports untagged.

Das ist wie immer die Standard Default Konfiguration bei allen VLAN Switches Laut Zeichnung muss da auch der Port zum OpenWRT Router bei VLAN 1 tagged. Stimmt das oder ist das egal

Nein, das ist natürlich Unsinn und stimmt nicht. VLAN 1 ist immer untagged auf tagged Links. VLAN 1 als Default VLAN kannst du nicht tagged setzen.Du musst ja auch nirgendwo mehr taggen wenn du die NICHT VLAN Variante mit dem Open WRT umsetzt !

Du definierst einfach deine VLANs auf dem Switch und hängst da untagged die OpenWRT Ports rein, fertig !

Ein Port des OpenWRT verbindest du direkt mit dem Internet Router (Fritte).

VLAN 1 kannst du also ruhig weiter behalten. Mach dir so wenig Umstand wie möglich ! Ist immer einfacher

Und wie konfiguriere ich jetzt die Port Weiterleitung für VPN Etc?

Ahem, diese Frage meinst du nicht im Ernst, oder ??Das ist so einfach das kann mittlerweile jeder. Sieh dazu ins Handbuch !

Ein paar wichtige Dinge gilt es da zu beachten:

- WELCHES VPN Protokoll verwendest du ??? Das ist essentiell wichtg denn davon hängt ab WELCHE Ports du forwarden musst !

- Die Regel ist immer einfach: Eingehender TCP oder UDP Port auf lokale IP des OpenWRT Routers

avm.de/service/vpn/uebersicht/

Wo ist also dein Problem mit Portforwarding ? Brauchst du gar nicht bei VPN ?!

Also wie gesagt, ich habe mich zu 100% an eure Grafik gehalten

Theorie und Praxis sind halt immer zwei paar Stiefel.Und mit der zweiten SSID bekam ich nie Internet.

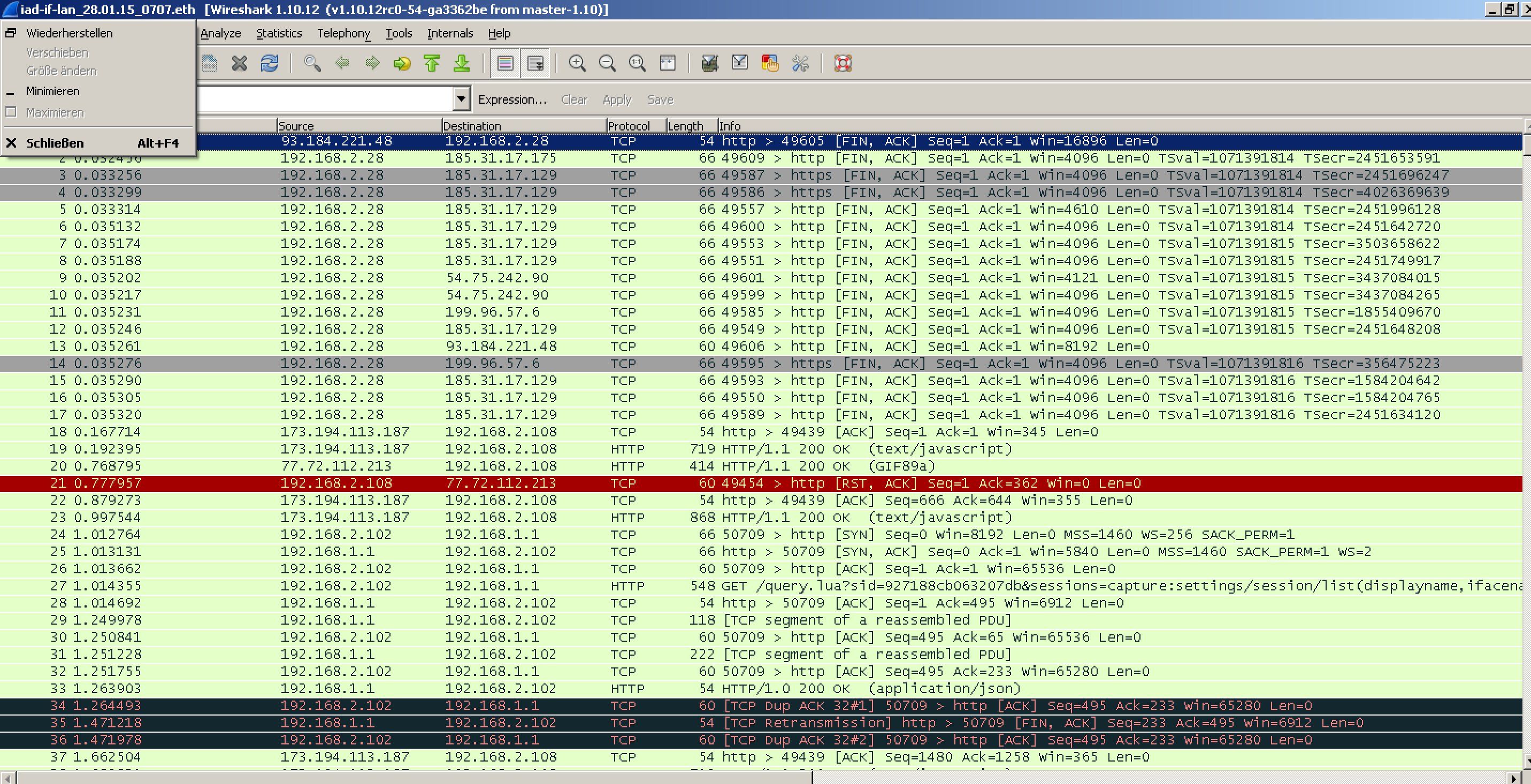

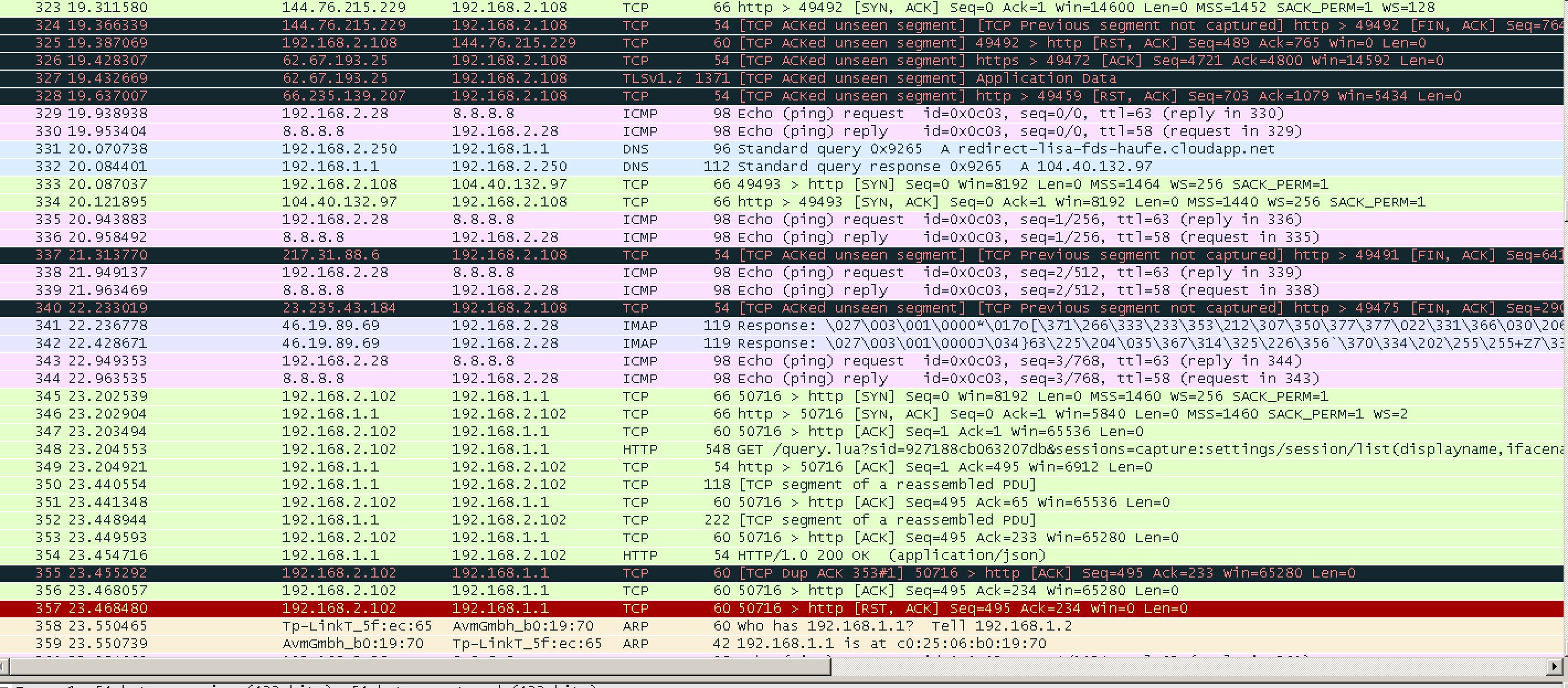

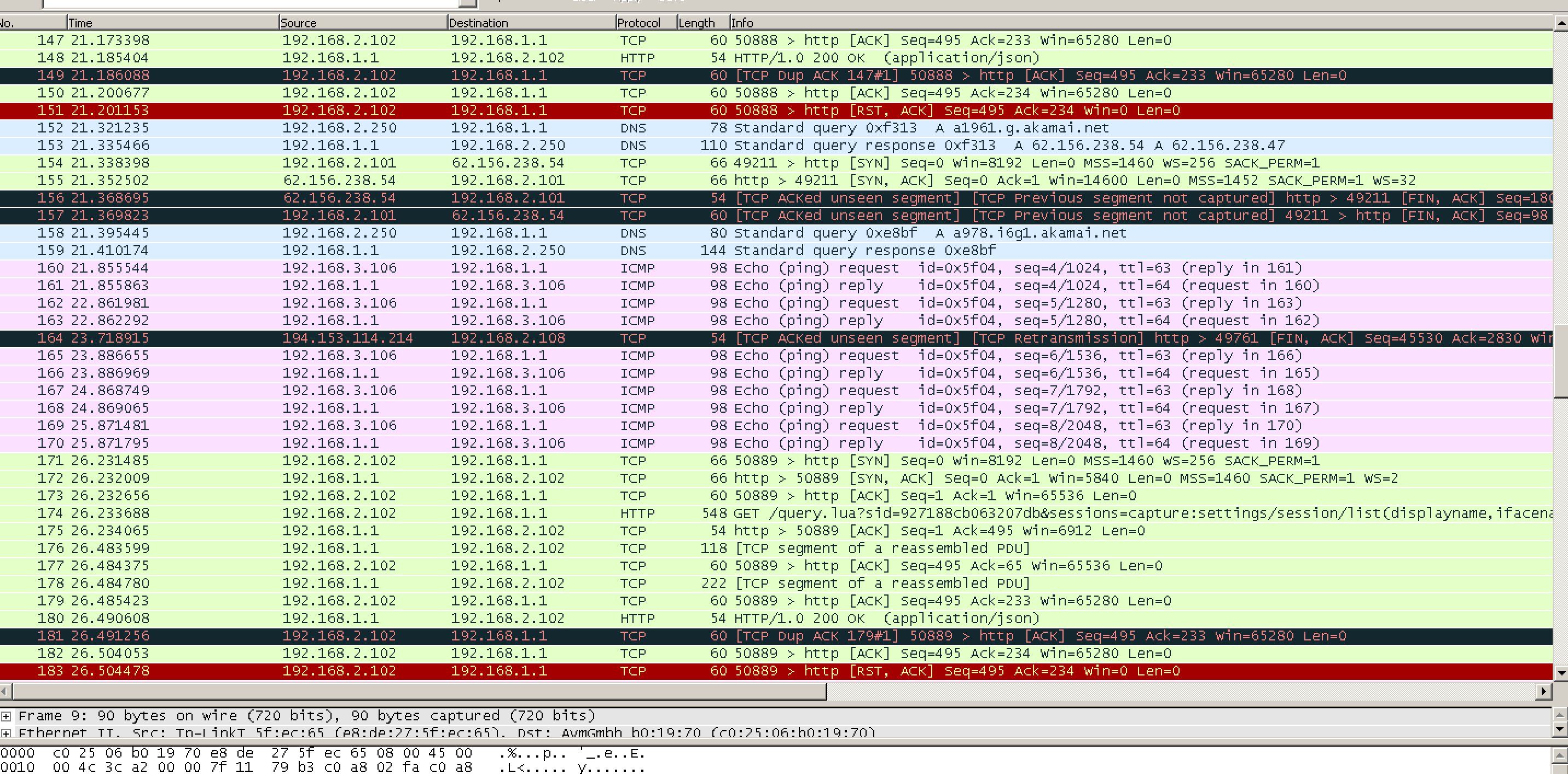

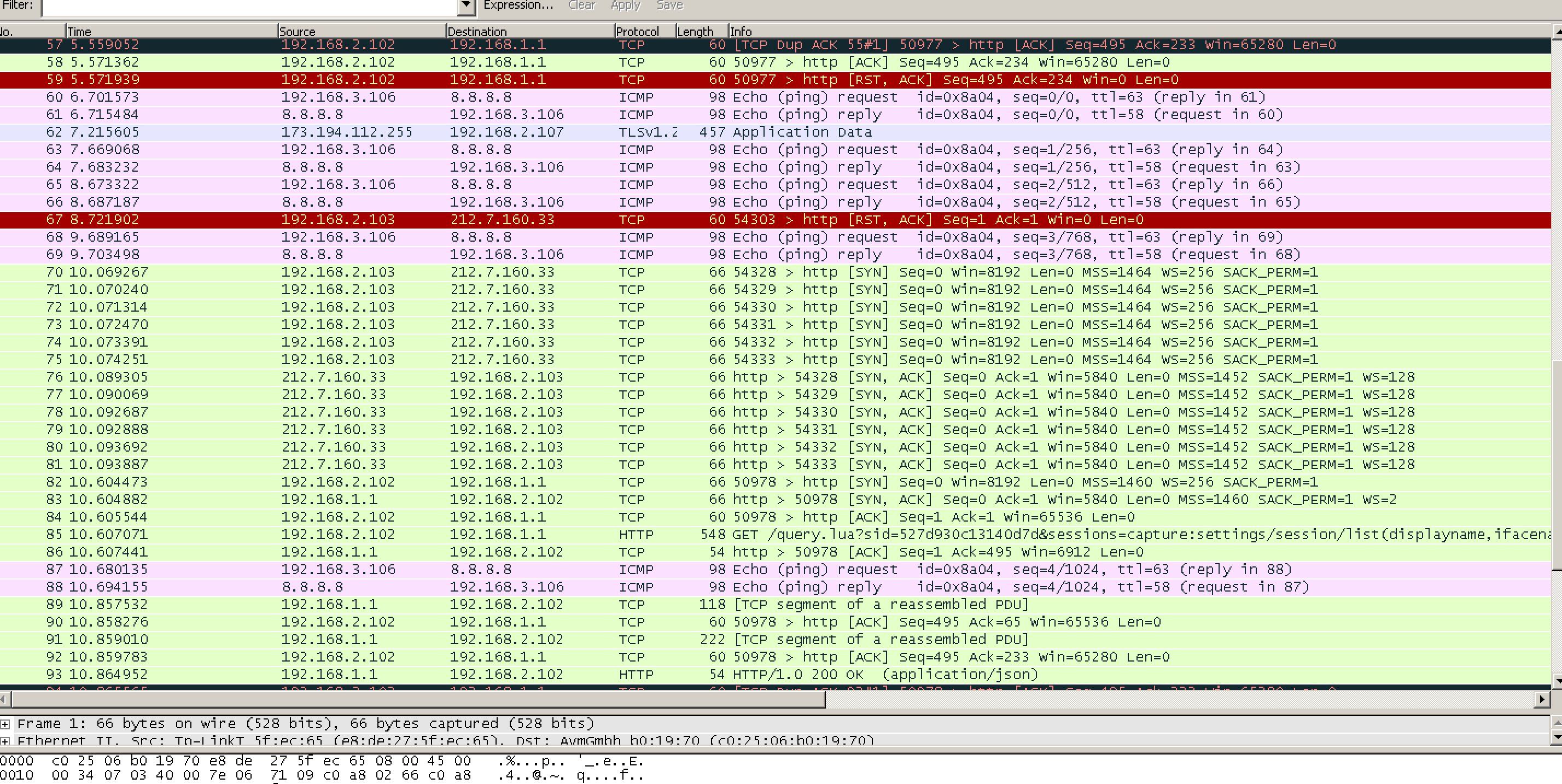

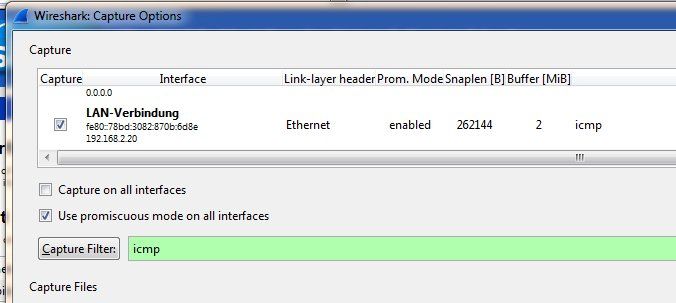

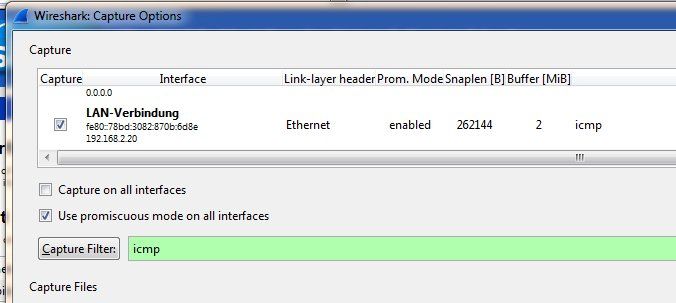

Tracert, Wireshark & CO sind deine Freunde !!Ab und an ist auch einfach die Weboberfläche abgestürzt bzw. der Ping war verschwunden.

Wie oben bereits mehrfach geschrieben, besorg dir einen vernünftigen Router.RB750GL

Das was du hier machst grenzt an Trial & Error. Wenn du die Grundlagen nicht verstehst kommst du mit einem OpenWRT nicht weit, vor allem wenn dieser auch noch Buggy sein sollte bzw. nicht vollkommen supported wird.

Schwere Geburt, mal wieder...

Soll ich euch was sagen ... ich habe heute von 7 Uhr bis 11:30 versucht und es schließlich aufgegeben.

Schade eigentlich.... Ein simples Design aber dann bist du an deiner eigenen Inkompetenz gescheitert. Aber mit der zweiten IP (Gastnetz) bekam ich nie Internet.

Warum nicht ??- Hast du ein Traceroute gemacht ?

- Hast du die IP Adressierung der Endgeräte überprüft ? Gateway, DNS etc.

- Hast du erstmal einen nackte IP wie 8.8.8.8 im Internet versucht zu pingen um möglichen DNS Problemen aus dem weg zu gehen ?

- ifconfig Output des OpenWRT hier zu posten wäre mal sinnvoll gewesen ?!

ch habe auch eine Menge Bugs in OpenWRT gesehen, vor allem bei der VLAN Config

VLAN hast du ja versprochen NICHT zu nutzen oben !! Warum also jetzt doch wieder VLAN Konfig ??ch lösche das Interface wieder und es geht immer noch nicht.

Vielleicht solltest du wirklich mal ein paar Screenshots hier posten sofern du das Web GUI benutzt zum Konfigurieren oder wenns das CLI ist dann ein paar Terminal Outputs WAS du da eigentlich wirklich machst ?Wie gesagt ein ifconfig wäre hilfreich, ebenso ein netstat -r

Dann habe ich am Ende noch mal die VLAN Variante versucht aber da bin ich noch zu unerfahren, das umzusetzen.

Hatten wir ja auch so besprochen...Habe für den ersten Test 2 SSID angelegt und auf VLAN verzichtet.

Das geht technsich gar nicht und hier hat das Unglück vermutlich seinen Lauf geniommen !!!Bei Multi SSID APs kannst du NICHT ohne VLANs arbeiten !!! Wie sollte das gehen die SSIDs werden immer statisch auf VLAN IDs gemappt. Multi SSID bedingt zwangsläufig IMMER Vlans !!!

Der AP mappt immer feste jede SSID fest einem VLAN zu. Bei 2 SSIDs hast du also IMMER schon 2 VLANs ! Ohne geht das doch gar nicht technisch. Siehe auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

wo du das VLAN Mapping auf den APs je sehen kannst.

Was du also minimal machen musst ist

- ein zusätzliches VLAN auf dem Switch anlegen !

- Einen tagged Uplink Port definieren mit diesem VLAN ! Auf diesem Port ist dann das Default VLAN 1 untagged drauf und dein neues VLAN

- Eine SSID mappst du in das Default VLAN und eine in das neue VLAN.

- Im neuen VLAN legst du zusätzlich einen untagged Port für den OpenWRT an

- OpenWRT dann mit einem Port ins neue VLAN, ein Port ins Default VLAN und ein Port geht auf die Fritzbox

- Default Route auf dem OpenWRT zur Fritzbox IP

- Zwei statische Routen auf der Fritzbox auf das VLAN 1 IP Netz und das neue VLAN IP Netz auf die OpenWRT IP an der FB

- Fertisch

Du machst immer und immer wieder schon Fehler bei den simpelsten Grundlagen, sorry.

Zitat von @113726:

Ja aber wenn es mit den OpenWRT schon nicht mal richtig geht. Der 750GL ist ja sicherlich nicht gerade einfacher oder?

Aber der funktioniert wenigstens 200% !! Auch mit OpenWRT geht das, nur hast du eben noch zu wenig Erfahrung im Umgang damit. Und für diesen Umgang benötigt es eben mehr als nur Fragen in einem Forum zu stellen.Ja aber wenn es mit den OpenWRT schon nicht mal richtig geht. Der 750GL ist ja sicherlich nicht gerade einfacher oder?

Zitat von @113726:

> Wie oben bereits mehrfach geschrieben, besorg dir einen vernünftigen Router.

> RB750GL

Ja aber wenn es mit den OpenWRT schon nicht mal richtig geht. Der 750GL ist ja sicherlich nicht gerade einfacher oder?

> Wie oben bereits mehrfach geschrieben, besorg dir einen vernünftigen Router.

> RB750GL

Ja aber wenn es mit den OpenWRT schon nicht mal richtig geht. Der 750GL ist ja sicherlich nicht gerade einfacher oder?

Wie ich schon weiter oben sagte: tritt die Fritte und den OpenWRt in die Tonen und besorg Dir eien Cisco 88X mti DSL-Modem.

Da kannst Du wunderbar VLANs aufspannen (oder auch nicht) und mußt keine krücken wie transfernetz, Gast und Produktivnetz über gemiensame Infratruktur Routen o.ä. verwenden.

Wenn ich sehe Wieviel Arbeitszeit Du investierst, würde so ein Cisco deutlich billiger kommen, es sei denn Du arbeitest "kostenlos"..

lks

PS. Übrigens hat aqui auch zu den Ciscos eine gute Anleitung gschrieben.

D.h. mit den Cisco habe ich Modem und Router in einem

Single Point of Failure, aber das musst du selber wissen. Die Fritte lässt sich auch ganz einfach als Nur-Modem umpatchen ...hauiswelt.de/2013/09/17/fritzbox-7390-mit-aktueller-firmware-als ...

Der Cisco ist sicherlich einfacher einzurichten

dann kauf dir sowas.PS.: Ich habe ein Bild gefunden, wenn es aber wirklich so groß ist dann ist das zu groß für uns und er passt nicht in den Schrank

hahaha varia-store.com/Wireless-Systeme/Fuer-den-Innenbereich/MikroTik- ...

Also wenn du sowas noch nicht mal findest bist du im falschen Metier ....mal ehrlich.

Zitat von @113726:

Mit einfacher meine ich, dass die Weboberfläche stabil läuft und man sich nicht auf einmal nicht mehr in die Weboberfläche einloggen kann. usw

Das haben die Mikrotiks in keinster Weise !Mit einfacher meine ich, dass die Weboberfläche stabil läuft und man sich nicht auf einmal nicht mehr in die Weboberfläche einloggen kann. usw

Wenn ich danach googeln finde ich so gut wie keine Informationen und auf Seite 2 geht es Chinesisch weiter.

Du suchst falsch, das sind geniale Systeme !Zitat von @Lochkartenstanzer:

mit Fritte + Router oder Modem + Router hast Du zwei SPOFs, Satistisch gesehen ist da die Ausfallwahrscheinlichkeit höher.

nicht wenn ich zwei Zugänge nutze und zwei Mikrotiks mit VRRP mit Fritte + Router oder Modem + Router hast Du zwei SPOFs, Satistisch gesehen ist da die Ausfallwahrscheinlichkeit höher.

Zitat von @113726:

> > > Wie oben bereits mehrfach geschrieben, besorg dir einen vernünftigen Router.

> > > RB750GL

> > Ja aber wenn es mit den OpenWRT schon nicht mal richtig geht. Der 750GL ist ja sicherlich nicht gerade einfacher oder?

>

>

> Wie ich schon weiter oben sagte: tritt die Fritte und den OpenWRt in die Tonen und besorg Dir eien Cisco 88X mti DSL-Modem.

Ok und wo finde ich den? Was kostet der?

> > > Wie oben bereits mehrfach geschrieben, besorg dir einen vernünftigen Router.

> > > RB750GL

> > Ja aber wenn es mit den OpenWRT schon nicht mal richtig geht. Der 750GL ist ja sicherlich nicht gerade einfacher oder?

>

>

> Wie ich schon weiter oben sagte: tritt die Fritte und den OpenWRt in die Tonen und besorg Dir eien Cisco 88X mti DSL-Modem.

Ok und wo finde ich den? Was kostet der?

Bei

D.h. mit den Cisco habe ich Modem und Router in einem. Mit dem RB 750GL bräuchte ich meine Fritte weiterhin?

Ja.

Der Cisco ist sicherlich einfacher einzurichten.

Ansichstsache. Für erfahrene netzwerker sind sowohl RB750 als auch Cisco einafch einzurichten. Für den Rookie ist beides ein Buch mit sieben Siegeln.

PS.: Ich habe ein Bild gefunden, wenn es aber wirklich so groß ist dann ist das zu groß für uns und er passt

nicht in den Schrank

nicht in den Schrank

Das Ding paßt in jeden handelsüblichen 19"-Schrank.

lks

Zitat von @113726:

Wenn ich danach googeln finde ich so gut wie keine Informationen und auf Seite 2 geht es Chinesisch weiter.

Wenn ich danach googeln finde ich so gut wie keine Informationen und auf Seite 2 geht es Chinesisch weiter.

Und was ist mit bei Cisco direkt schauen z.B. hier?

lks

Zitat von @114757:

> Zitat von @Lochkartenstanzer:

> mit Fritte + Router oder Modem + Router hast Du zwei SPOFs, Satistisch gesehen ist da die Ausfallwahrscheinlichkeit

höher.

>

nicht wenn ich zwei Zugänge nutze und zwei Mikrotiks mit VRRP

> Zitat von @Lochkartenstanzer:

> mit Fritte + Router oder Modem + Router hast Du zwei SPOFs, Satistisch gesehen ist da die Ausfallwahrscheinlichkeit

höher.

>

nicht wenn ich zwei Zugänge nutze und zwei Mikrotiks mit VRRP

Das ist aber ein anderes Setup. Außerdem können Ciscos sowas auch. (wobei ich da natürlich auch Modem und Router trennen würde.)

lks

Zitat von @113726:

Ich finde da nur die offizielle Cisco Seite, keine Preise, kein nichts.

Du suchst falsch, das sind geniale Systeme !

Nein mach ich nicht, denn das war wieder auf den Cisco bezogen! Ich finde da nur die offizielle Cisco Seite, keine Preise, kein nichts.

Sagte doch. einfach mal beim Heise preisvergleich oder bei Amazon die passenden Stichworte eintippen.

lks

Zitat von @113726:

Ja ein paar deutsche Informationen wären schon cool bzw. mal eine nShop etc, der die vertreibt.

Oder verkaufen die nur an IT Unternehmen?

Ja ein paar deutsche Informationen wären schon cool bzw. mal eine nShop etc, der die vertreibt.

Oder verkaufen die nur an IT Unternehmen?

Nein, Aber Endkunden finden das ganz leicht, indem sie z.B. heise fragen. Da sind über 10 Händler aufgeführt und es gibt garantiert noch Dutzende wetere, wenn man direkt google fragt udn das Stichwort kaufen oder preis mit angibt

lks

...never ending Story ..., setzt dich mal hin und lerne richtig anstatt dir dein Wissen nur in Foren zusammen zu klauben !!!

Wenn du die Zeit die du hier verprasst, in Lesen investiert hättest würde das schon fliegen ...

Wenn du die Zeit die du hier verprasst, in Lesen investiert hättest würde das schon fliegen ...

Zitat von @113726:

Ein paar Dinge dazu habe ich ja schon gefragt weiter oben und andere auch schon gemacht.

Die Fritzbox muss aber wieder in einem anderen Netz sein richtig? Also habe ich dann wieder meine 3 Netze..?

Ein paar Dinge dazu habe ich ja schon gefragt weiter oben und andere auch schon gemacht.

Die Fritzbox muss aber wieder in einem anderen Netz sein richtig? Also habe ich dann wieder meine 3 Netze..?

Wie schonwiederholt gesagt: Weder soltle das produktivnetz über das Gastnetz noch das Gastnetz über das Produktivnetz geroutet werden. Du benötigst also zwangsweise 3 netze, wenn Du nicht diese auftrennung in gastnetz und Produktivnez schon im Zugangsrouter machst.

Du brauchst also auch 3 VLANS, bzw wenn der WRT direkt an der fritzbox hängt 2 VLANs auf Deinem switch.

Aber das haben wir ja schon alles durchgekaut.

Das Einfachste wäre wohl, Du machst zwei VLAns auf Deinem switch, aktivierst den gastzugang auf deiner Fritzbox udn hängtst diesen gastzugang auf des zusätzliche VLAn zu den APs.

Von der Sicherheit wäre das auch nciht schlimmer, als das gastnetz üebr das Produktivnetz oder das produktivnetz üebr das gastnetz zu routen.

lks

PS: 400€ hört sich zwar vielleicht teuer an, aber ein Mitarbeiter der einen ganzen Tag erfolglos an einem WRT-Router schraubt ist teuerer.

Der 750GL ist ja sicherlich nicht gerade einfacher oder?

Doch er ist erheblich einfacher weil er ein Klicki Bunti Interface hat das auch für Laien einen sofortige Erfolgsgarantie verspricht.Nochmal zu deinem OpenWRT:

Dir sollte klar sein das du bei OpenWRT wenn du ein Comodity Router benutzt wie TP-Link usw. den VORHER über einen Shell Zugang entsprechend customizen musst mit den Interfaces ?!

Hast du das bedacht ?

Wie die Interfaces logisch zuzuordnene sind erklärt das OpenWRT Wiki:

wiki.openwrt.org/doc/networking/network.interfaces

In der Default Konfig hängen z.B. die 4 LAN Ethernet Interfaces eines Commodity Routers immer in einer Bridge zusammen. Für deine Anwendung mit 3 Einzelports und davon noch ggf. einen getaggt erfordert das ein manuells Customizing.

Vermutlich hast du auch das nicht gemacht, denn in diesem Mammutthread fehlt jeglicher Hinweis darauf.

Besser ist es wirklich du investierst 30 Euro Taschengeld und beschaffst dir einen Mikrotik 750. Da hast du ein garantiertes Erfolgserlebnis !

Und wir natürlich weniger graue Haare

dass ich immer ein Netz über das andere route. Wie kann man das verhindern? Braucht man dafür unbedingt neue / mehr Hardware?.

Wenn du keine weitere HW hast ja ! Nur mit der FB ist das nicht zu machen.Der Mikrotik hat auch ein Hotspot Feature mit an Bord ! Der fackelt das auch für die 30 Euronen mit ab.

hotspotsystem.com/de/installation-guide-mikrotik

Wenn du es mit einer Firewall haben willst was etwas sicherer und komfortabler ist nimmst du einen pfSense:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

bzw.

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Ja schon recht aber da macht mein Chef nicht mit.

Na ja bei 30 Euronen wird er ja sicher mitmachen, oder ??varia-store.com/Wireless-Systeme/Fuer-den-Innenbereich/MikroTik- ...

Das kannst du machen wenn du WLAN benötigst. Der GL hat auch Gigabit Ethernet Ports der ohne GL hat 100 Mbit.

Ich werde die VLAN Konfig nochmal an einem TP-Link 841n mit OpenWRT durchspielen in der Hoffnung das dessen Switch Controller VLAN fähig ist und dir hier eine fix und fertige Konfig posten, sofern diese HW es dann auch supportet ?!

Ich werde die VLAN Konfig nochmal an einem TP-Link 841n mit OpenWRT durchspielen in der Hoffnung das dessen Switch Controller VLAN fähig ist und dir hier eine fix und fertige Konfig posten, sofern diese HW es dann auch supportet ?!

Zitat von @113726:

Edit: Achso ich dachte der GL hat WLAN integriert, aber dem ist doch nicht so,

Die Variante mit WLAN gibt's natürlich auch:Edit: Achso ich dachte der GL hat WLAN integriert, aber dem ist doch nicht so,

MikroTik RouterBOARD RB951G-2HnD Level 4 600MHz

OK ohne externe Antennen kann man die Leistung bestimmt vergessen.

Mit Nichten ! Den kannst du dafür mit bis zu 1000mW "tunen" wenns sein muss Der Empfang ist hier damit exzellent durch 3 dicke Stahlbetondecken. Besser als TP-Links und Fritten zusammen allemal ...

Mit externen Antennen gibts ebenfalls :

varia-store.com/Wireless-Systeme/Fuer-den-Innenbereich/Mikrotik- ...

Aber die solltest du ja jetzt eigentlich selber finden können !

Zitat von @113726:

Ohh jetzt mach ich mir doch wieder Gedanken, hätte ich nicht das WLAN Gerät nehmen sollen. Ich habe gern so viel

Geräte wie möglich. So spare ich mir einen AP.

hä? Das wiederspricht sich ....Ohh jetzt mach ich mir doch wieder Gedanken, hätte ich nicht das WLAN Gerät nehmen sollen. Ich habe gern so viel

Geräte wie möglich. So spare ich mir einen AP.

Bingo ich hab den Century-Kommentar

Der Thread ist auf dem besten Weg den Rekord dieses Jahr zu knacken ;-P

Hi,

Und zu deinem Century, ich denke dieser thread kann noch eine 10 Potenz vertragen, ich fang mal an ...

Gruß,

Peter

Zitat von @114757:

Mit Nichten ! Den kannst du dafür mit bis zu 1000mW "tunen" wenns sein muss

Dir ist schon klar das unser TE das Wörtlich nimmt und sich seine Endstufe brät bzw. die HF Transistoren (eh nur einer) sich in ewiger Ruhestellung begeben? Eine Sendestufe ohne Antennen zu betreiben ist wie Bungeespringen nur halt eben ohne Bungeeseil Mit Nichten ! Den kannst du dafür mit bis zu 1000mW "tunen" wenns sein muss

Der Empfang ist hier damit exzellent

Wenn denn dort noch Antennen dran wären würde er auch die Gespräche (VOIP over WLAN) vom Nordpol auffangen und den Weihnachtsmann belauschen Aber die solltest du ja jetzt eigentlich selber finden können !

Zumindest wenn unser TE sich endlich mal festlegen würde was er denn will und nicht immer alle bestellten Geräte zurückschicken.Und zu deinem Century, ich denke dieser thread kann noch eine 10 Potenz vertragen, ich fang mal an ...

Gruß,

Peter

@Pjordorf das Gerät hat Antennen, nur sind die eben im Gehäuse als Leiterbahnen ausgeführt!

Hi,

Gruß,

Peter

Zitat von @114757:

@Pjordorf das Gerät hat Antennen, nur sind die eben im Gehäuse als Leiterbahnen ausgeführt!

Ah, OK. Ich hatte diese MT noch nicht in meinen Händen. Danke, aber einen HF Sender ohne Antennen zu betreiben ist trotzdem etwas was vermieden werden sollte ...immer....@Pjordorf das Gerät hat Antennen, nur sind die eben im Gehäuse als Leiterbahnen ausgeführt!

Gruß,

Peter

Zitat von @Pjordorf:

aber einen HF Sender ohne Antennen zu betreiben ist trotzdem etwas was vermieden werden sollte ...immer....

aber einen HF Sender ohne Antennen zu betreiben ist trotzdem etwas was vermieden werden sollte ...immer....

Oder mit den falschen Antennen.

lks

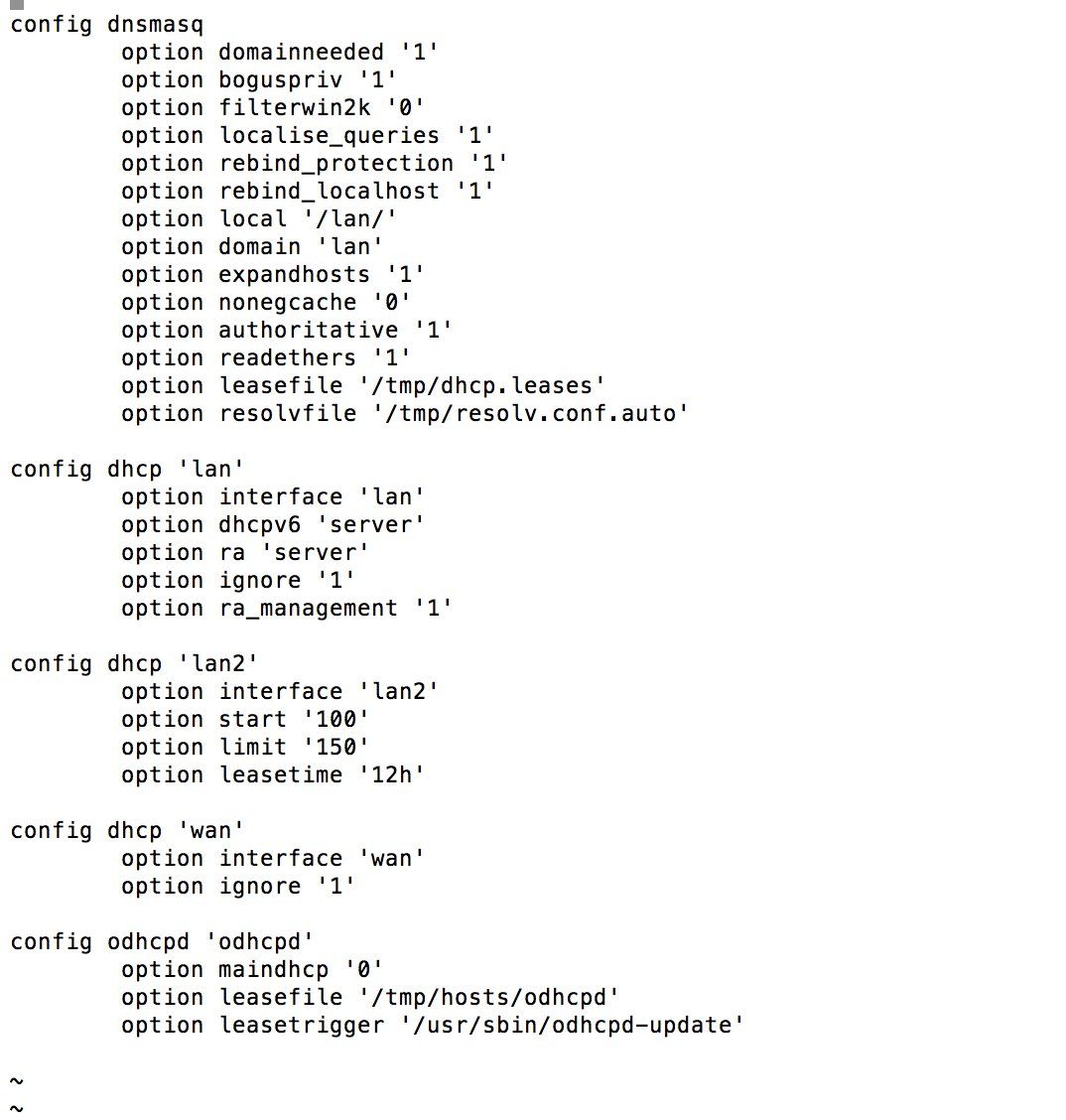

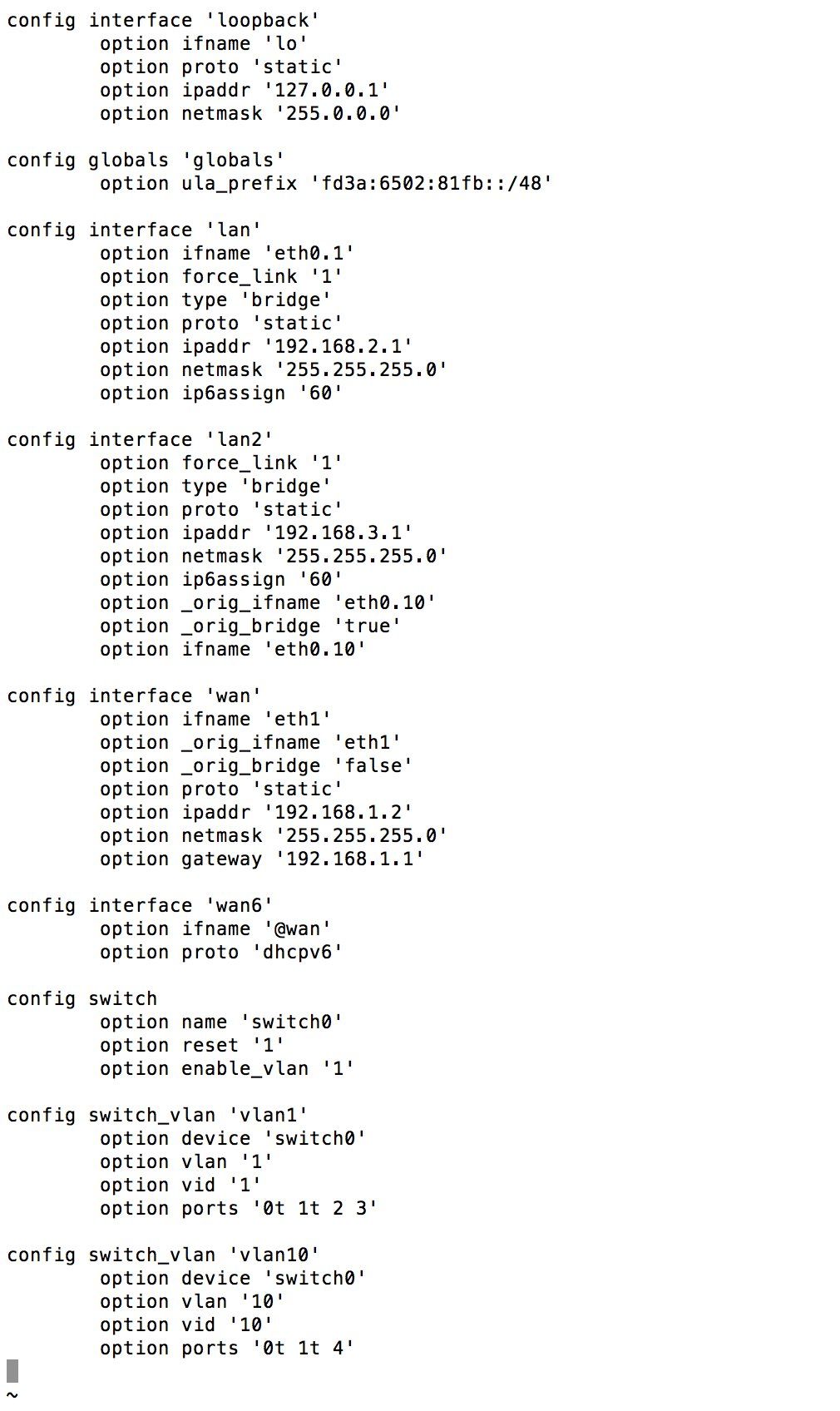

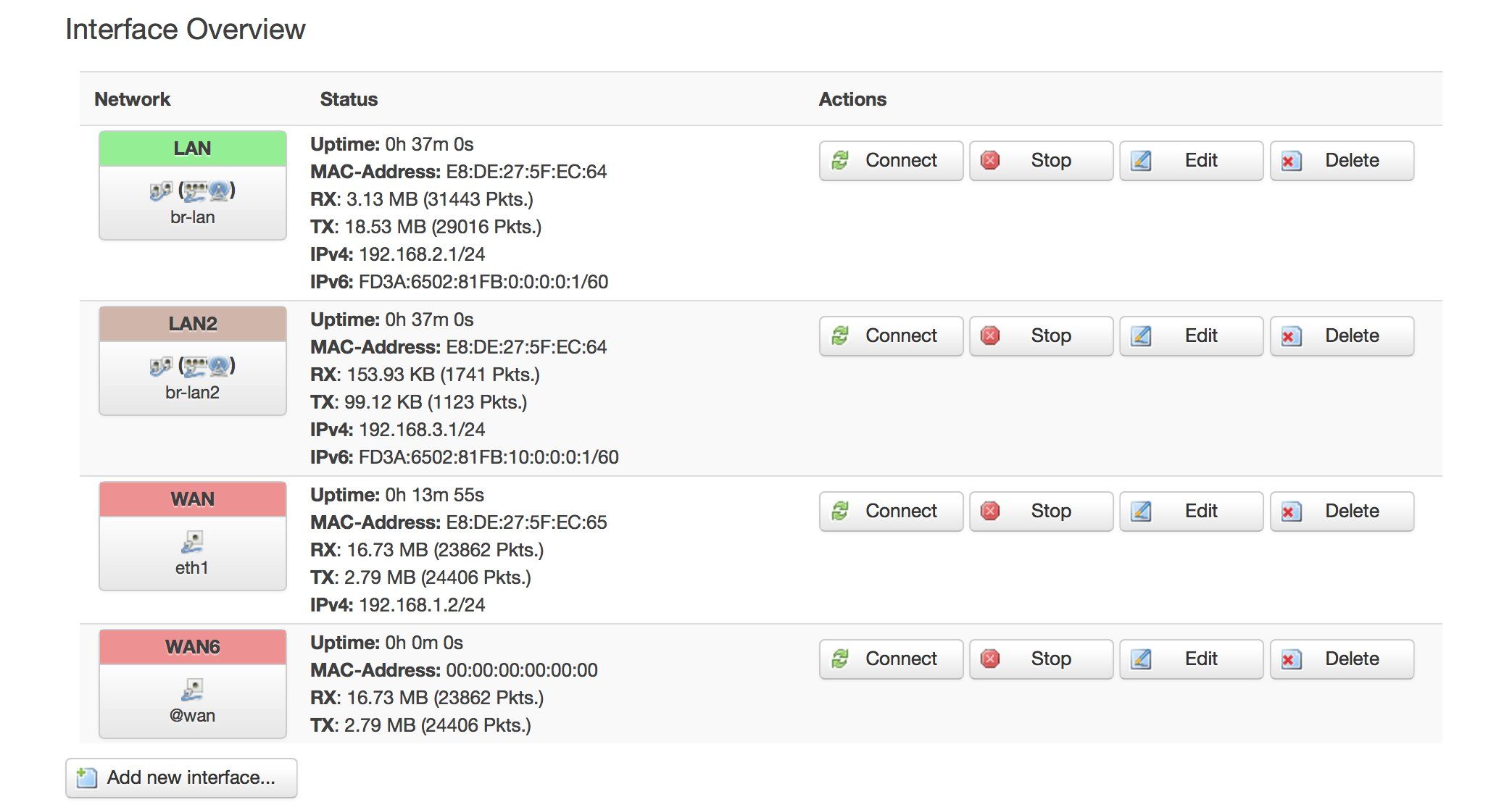

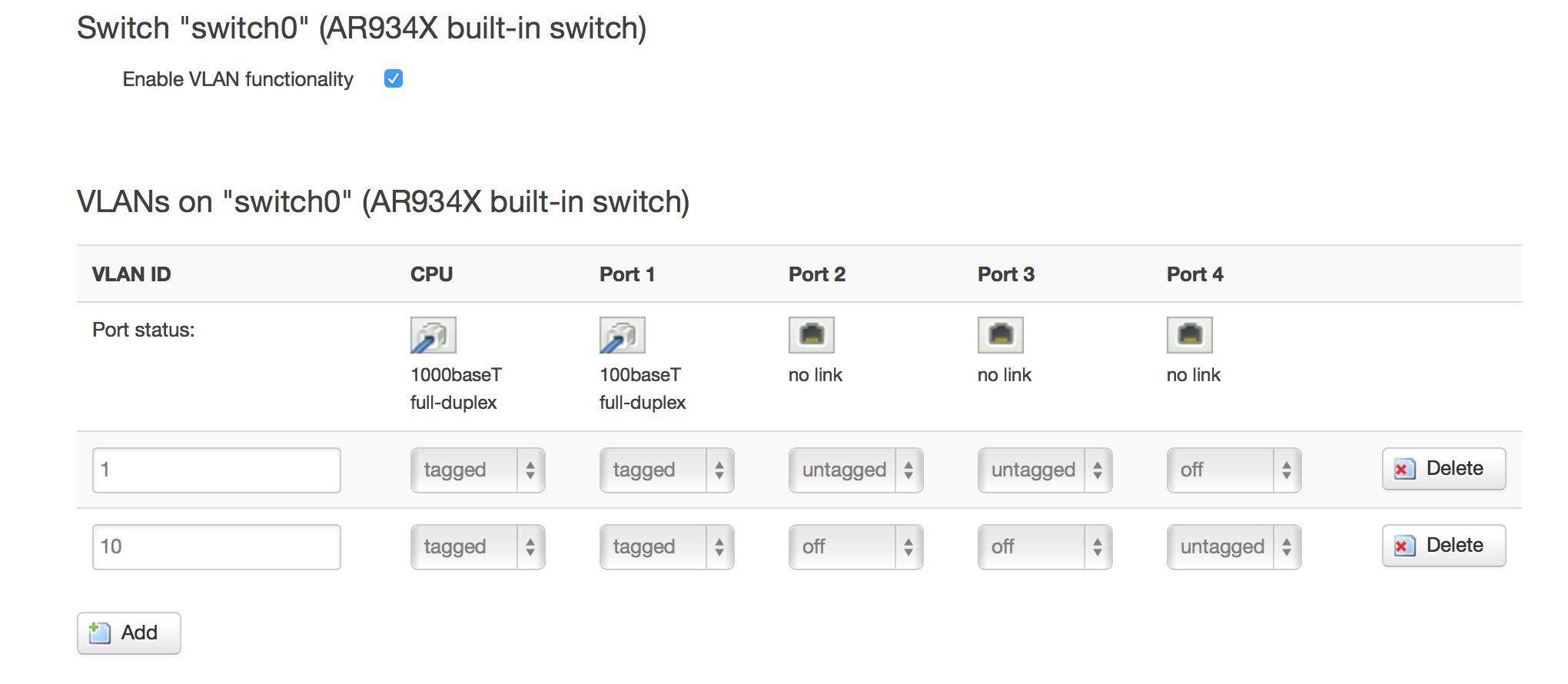

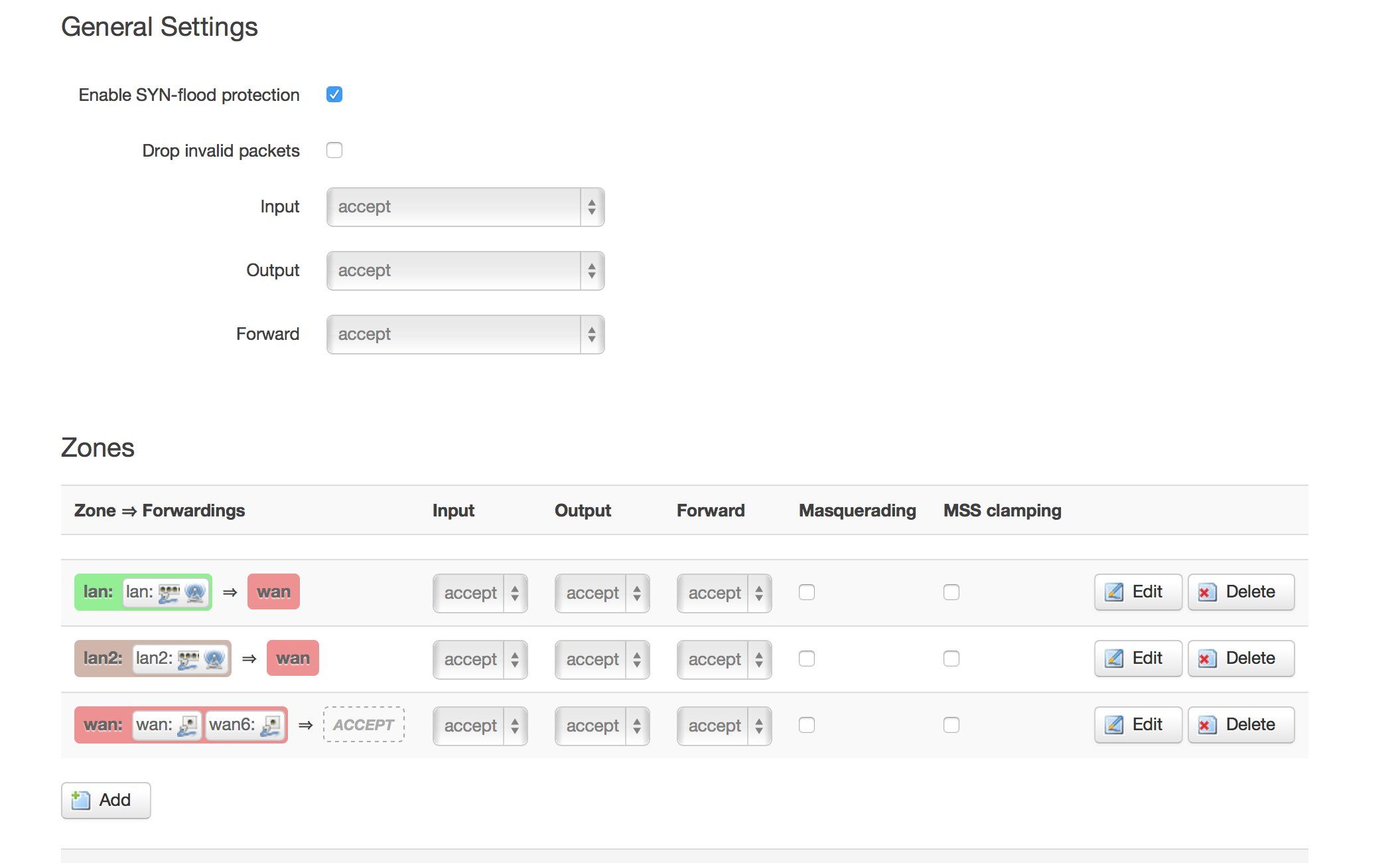

So, mal ein kurzes Feedback zu den OpenWRT Forschungen:

Getestet an einem Standard Allerwelts Wlanrouter TP-Link 841N.

Ums gleich vorweg zu nehmen, die Konfig ist sehr irreführend und sicher nichts für Anfänger ! Der Router besitzt einen internen Atheros AR934X built-in switch Chip den man entsprechend ZUERST über einen Shell SSH Zugang customizen muss damit das ganze überhaupt funktioniert.

Sehr erschwerend kommt hier dazu das die physische Port Bezeichnung NICHT mit der späteren im WebGUI übereinstimmt.

Zudem ist das eigentlich sinnvolle Konzept über VLAN Interfaces zu arbeiten damit aber bei direm Model extrem unübersichtlich und man muss genau aufpassen nicht die Interface Indexierung zu verwürfeln.

All das macht die Sache sehr aufwendig in der Konfiguration. Keine Ahnung ob das bei anderen OpenWRT Plattformen auch so ist aber beim TP-Link 8841N muss man da schon etwas Arbeit reinstecken damit es rennt.

Testweise hab ich außer dem VLAN 1 (Default) ein VLAN 10 eingerichtet was tagged über den Port 4 am Router (Physisch ist das Interface eth1 am internen Switchchip) ausgibt.

Für weitere VLANs muss man die Datei etc/config/network dann entsprechend erweitern.

Zum Neukonfigurieren ist ein Shell Zugang zwingend erforderlich mit PuTTY oder TeraTerm und es ist etwas Umgang mit den vi Editor erforderlich um die Konfig Dateien anzupassen.

Los gehts....

Zuerst erweitert man die Datei /etc/config/network das sie so aussieht:

config interface 'loopback'

option ifname 'lo'

option proto 'static'

option ipaddr '127.0.0.1'

option netmask '255.0.0.0'

config interface 'lan'

option ifname 'eth1.1'

option type 'bridge'

option proto 'static'

option ipaddr '192.168.1.1'

option netmask '255.255.255.0'

config interface 'lan2'

option ifname 'eth1.10'

option type 'bridge'

option proto 'static'

option ipaddr '10.1.1.1'

option netmask '255.255.255.0'

config interface 'wan'

option ifname 'eth0'

option proto 'dhcp'

config switch

option name 'eth1'

option reset '1'

option enable_vlan '1'

config switch_vlan 'vlan1'

option device 'eth1'

option vlan '1'

option vid '1'

option ports '0t 2 3'

config switch_vlan 'vlan10'

option device 'eth1'

option vlan '10'

option vid '10'

option ports '0t 1 4'

Wer automatisch IP Adressen mit DHCP verteilen lassen möchte auf diesem Interface konfiguriert noch einen zusätzlichen Eintrag in der Datei: etc/config/dhcp:

config dhcp 'lan2'

option start '100'

option leasetime '12h'

option limit '150'

option interface 'lan2'

Dies ist aber optional und kann entfallen wenn man auf dem Segment statische IPs vergeben will !

Im Web GUI taucht dieses VLAN dann als "LAN2" Adapter auf. In der Benennung ist man aber frei.

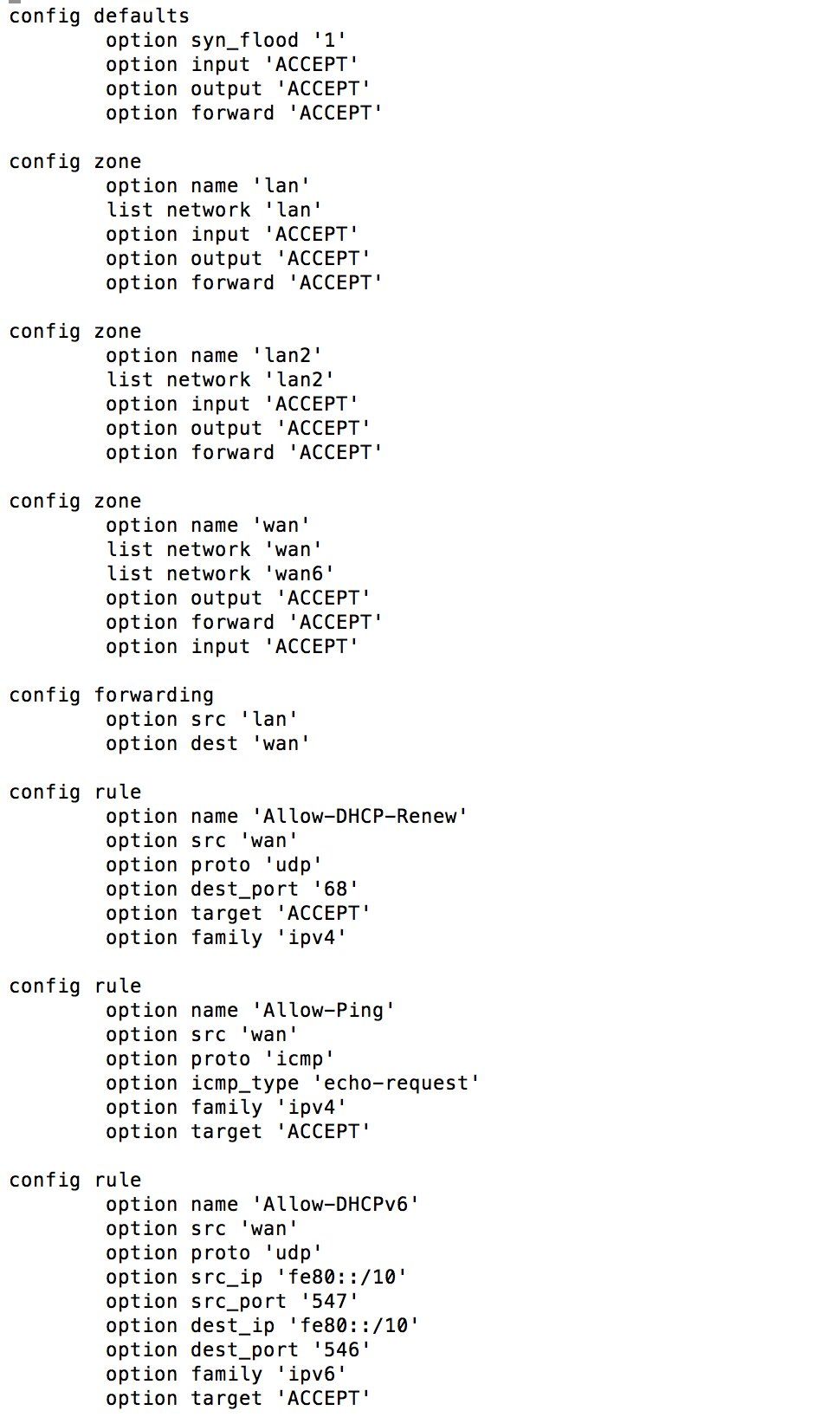

Als nächstes wird in der Firewall Datei einen neue Zone für dieses Interfae zugefügt in der Datei etc/config/firewall:

config zone

option input 'ACCEPT'

option forward 'REJECT'

option output 'ACCEPT'

option name 'lan2'

option network 'lan2'

Nach all diesen Änderungen MUSS das Netzwerk auf dem OpenWRT Router neu gestartet werden damit die Einstellungen aktiviert werden:

root@OpenWrt:/etc/config# ./network restart

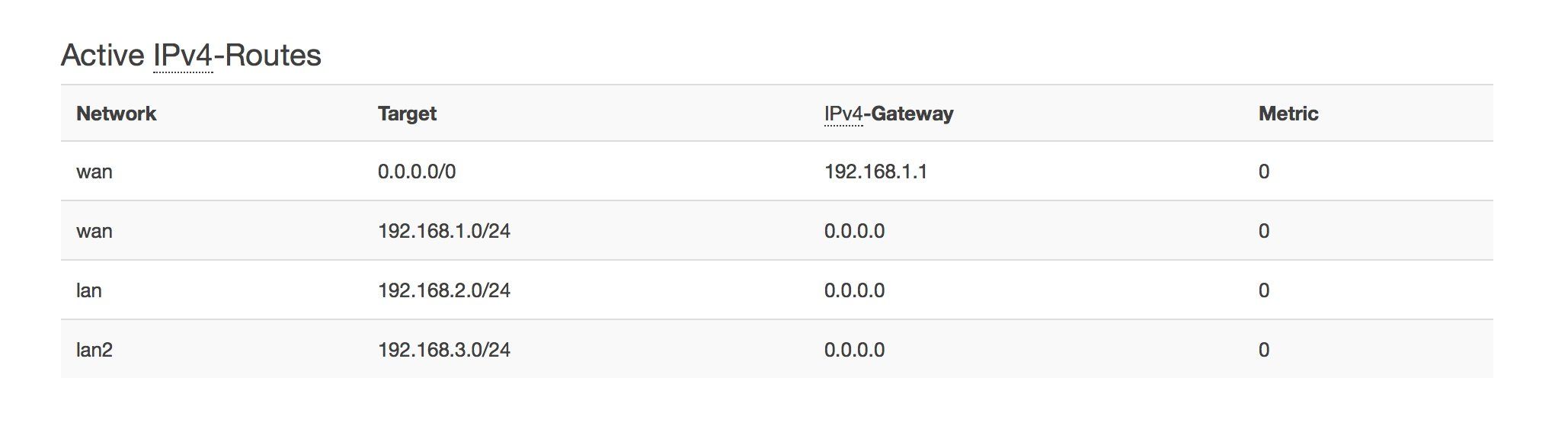

Nun kann man hier am Port 4 einen tagged Uplink anschliessen der VLAN 10 dort tagged überträgt.

Getestet mit einem Cisco Catalyst 2960 mit folgendr Konfig:

interface fastEthernet 0/1

description Client im VLAN 1

switchport mode access

switchport access vlan 1

!

interface fastEthernet 0/2

description Client im VLAN 10

switchport mode access

switchport access vlan 10

!

interface fastEthernet 0/3

description Tagged Uplink auf den OpenWRT Router

switchport mode trunk

switchport trunk allow vlan all

!

Der Client dort in VLAN 10 kann die OpenWRT Router IP 10.1.1.1 im VLAN 10 fehlerfrei pingen über den tagged Uplink. Im Default VLAN funktioniert es ebenso.

Grundlagen dazu findet man auch auf dieser Internet Seite: pakitong.com/2014/11/how-to-tp-link-wr740n-openwrt-separate.html

Vermutlich hat der TO all diese Anpassungen NICHT gemacht oder falsch gemacht und somit Schiffbruch erlitten.

Fazit:

Die OpenWRT Konfiguration ist speziell bei diesen embeddeten Switch Chipsätzen nicht ganz trivial und sicher nichts für Anfänger. Minimale Linux Erfahrungen und Sicherheit im Umgang mit dem vi Editor sollte man schon mitbringen wenn man sich daran wagt.

Ein Router wie der Mikrotik 750 ist durch seine logische Struktur und sein einfach verständliches WebGUI zum Konfigurieren erheblich einfacher so das auch blutige Anfänger damit sicher zum Ziel kommen.

Getestet an einem Standard Allerwelts Wlanrouter TP-Link 841N.

Ums gleich vorweg zu nehmen, die Konfig ist sehr irreführend und sicher nichts für Anfänger ! Der Router besitzt einen internen Atheros AR934X built-in switch Chip den man entsprechend ZUERST über einen Shell SSH Zugang customizen muss damit das ganze überhaupt funktioniert.

Sehr erschwerend kommt hier dazu das die physische Port Bezeichnung NICHT mit der späteren im WebGUI übereinstimmt.

Zudem ist das eigentlich sinnvolle Konzept über VLAN Interfaces zu arbeiten damit aber bei direm Model extrem unübersichtlich und man muss genau aufpassen nicht die Interface Indexierung zu verwürfeln.

All das macht die Sache sehr aufwendig in der Konfiguration. Keine Ahnung ob das bei anderen OpenWRT Plattformen auch so ist aber beim TP-Link 8841N muss man da schon etwas Arbeit reinstecken damit es rennt.

Testweise hab ich außer dem VLAN 1 (Default) ein VLAN 10 eingerichtet was tagged über den Port 4 am Router (Physisch ist das Interface eth1 am internen Switchchip) ausgibt.

Für weitere VLANs muss man die Datei etc/config/network dann entsprechend erweitern.

Zum Neukonfigurieren ist ein Shell Zugang zwingend erforderlich mit PuTTY oder TeraTerm und es ist etwas Umgang mit den vi Editor erforderlich um die Konfig Dateien anzupassen.

Los gehts....

Zuerst erweitert man die Datei /etc/config/network das sie so aussieht:

config interface 'loopback'

option ifname 'lo'

option proto 'static'

option ipaddr '127.0.0.1'

option netmask '255.0.0.0'

config interface 'lan'

option ifname 'eth1.1'

option type 'bridge'

option proto 'static'

option ipaddr '192.168.1.1'

option netmask '255.255.255.0'

config interface 'lan2'

option ifname 'eth1.10'

option type 'bridge'

option proto 'static'

option ipaddr '10.1.1.1'

option netmask '255.255.255.0'

config interface 'wan'

option ifname 'eth0'

option proto 'dhcp'

config switch

option name 'eth1'

option reset '1'

option enable_vlan '1'

config switch_vlan 'vlan1'

option device 'eth1'

option vlan '1'

option vid '1'

option ports '0t 2 3'

config switch_vlan 'vlan10'

option device 'eth1'

option vlan '10'

option vid '10'

option ports '0t 1 4'

Wer automatisch IP Adressen mit DHCP verteilen lassen möchte auf diesem Interface konfiguriert noch einen zusätzlichen Eintrag in der Datei: etc/config/dhcp:

config dhcp 'lan2'

option start '100'

option leasetime '12h'

option limit '150'

option interface 'lan2'

Dies ist aber optional und kann entfallen wenn man auf dem Segment statische IPs vergeben will !

Im Web GUI taucht dieses VLAN dann als "LAN2" Adapter auf. In der Benennung ist man aber frei.

Als nächstes wird in der Firewall Datei einen neue Zone für dieses Interfae zugefügt in der Datei etc/config/firewall:

config zone

option input 'ACCEPT'

option forward 'REJECT'

option output 'ACCEPT'

option name 'lan2'

option network 'lan2'

Nach all diesen Änderungen MUSS das Netzwerk auf dem OpenWRT Router neu gestartet werden damit die Einstellungen aktiviert werden:

root@OpenWrt:/etc/config# ./network restart

Nun kann man hier am Port 4 einen tagged Uplink anschliessen der VLAN 10 dort tagged überträgt.

Getestet mit einem Cisco Catalyst 2960 mit folgendr Konfig:

interface fastEthernet 0/1

description Client im VLAN 1

switchport mode access

switchport access vlan 1

!

interface fastEthernet 0/2

description Client im VLAN 10

switchport mode access

switchport access vlan 10

!

interface fastEthernet 0/3

description Tagged Uplink auf den OpenWRT Router

switchport mode trunk

switchport trunk allow vlan all

!

Der Client dort in VLAN 10 kann die OpenWRT Router IP 10.1.1.1 im VLAN 10 fehlerfrei pingen über den tagged Uplink. Im Default VLAN funktioniert es ebenso.

Grundlagen dazu findet man auch auf dieser Internet Seite: pakitong.com/2014/11/how-to-tp-link-wr740n-openwrt-separate.html

Vermutlich hat der TO all diese Anpassungen NICHT gemacht oder falsch gemacht und somit Schiffbruch erlitten.

Fazit:

Die OpenWRT Konfiguration ist speziell bei diesen embeddeten Switch Chipsätzen nicht ganz trivial und sicher nichts für Anfänger. Minimale Linux Erfahrungen und Sicherheit im Umgang mit dem vi Editor sollte man schon mitbringen wenn man sich daran wagt.

Ein Router wie der Mikrotik 750 ist durch seine logische Struktur und sein einfach verständliches WebGUI zum Konfigurieren erheblich einfacher so das auch blutige Anfänger damit sicher zum Ziel kommen.

Zitat von @aqui:

Fazit:

Die OpenWRT Konfiguration ist speziell bei diesen embeddeten Switch Chipsätzen nicht ganz trivial und sicher nichts für

Anfänger. Minimale Linux Erfahrungen und Sicherheit im Umgang mit dem vi Editor sollte man schon mitbringen wenn man sich

daran wagt.

Ein Router wie der Mikrotik 750 ist durch seine logische Struktur und sein einfach verständliches WebGUI zum

Konfigurieren erheblich einfacher so das auch blutige Anfänger damit sicher zum Ziel kommen.

Fazit:

Die OpenWRT Konfiguration ist speziell bei diesen embeddeten Switch Chipsätzen nicht ganz trivial und sicher nichts für

Anfänger. Minimale Linux Erfahrungen und Sicherheit im Umgang mit dem vi Editor sollte man schon mitbringen wenn man sich

daran wagt.

Ein Router wie der Mikrotik 750 ist durch seine logische Struktur und sein einfach verständliches WebGUI zum

Konfigurieren erheblich einfacher so das auch blutige Anfänger damit sicher zum Ziel kommen.

ich sagte doch schon, 400€ für einen ordentlichen Cisco (oder 80€ für einen Mikrotik) sind deutlich billiger als einen Mitarbeiter 1-2 Tage (oder mehr) für vergeudete Arbeitszeit zu bezahlen, es sei denn der Mitarbeiter kostet den Arbeitgeber nichts (praktikant, Azubi, o.ä.) oder das soll der Ausbildung des Mitarbeiters dienen.

Wie man sieht arbeiten viele Firmen immer noch nach dem EHDO-Prinzip.

lks

PS: Auch ich verbeiße mich manchmal in Probleme, wo ich der Meinung bin, das "muss" doch funktionieren und kann daher zumindest die Motivation nachvollziehen. Das dient dann aber eher meiner "Fortbildung" als irgendwelchen minimalen Ersparnissen meiner Kunden. Denen kann ich die Arbeitszeit nämlich nicht imerm in Rechnung stellen.

oder 80€ für einen Mikrotik

Für die Anforderungen des TOs reicht ja auch schon ein 40 Euro Mikrotik 750 GL Besser wäre der 2011 in seinem Falle.

Es ist aber jetzt noch so, dass die Fritzbox einen eigenen IP Bereich bekommt.

Und der OPENWRT Router wird "seperat" an den Switch angeschlossen und nicht in Reihe, richtig?

Das ist für die OpenWRT Konfig ja irrelevant WIE du es anschliesst ! Es ging ja nur um die Konfig der Interfaces !Und der OPENWRT Router wird "seperat" an den Switch angeschlossen und nicht in Reihe, richtig?

ACHTUNG: Die Konfig oben beschreibt einen sog. "one armed" Konfig über einen VLAN tagged Uplink an den Switch wie im oben zitierten VLAN Tutorial hier im Forum beschrieben.

Bei dedizierten Interfaces auf dem OpenWRT sieht die /etc/config/networks Datei etwas anders aus !!

Vergiss das nicht !

Aber du hast jetzt zwei seperate Kabel für beide VLANs gezogen, ist das korrekt so?

Nein das ist FALSCH !Das war bei der o.a. Konfig genau nicht die Intention sndern das sog. "one armed" Konzept über einen gemeinsamen tagged Uplink für alle VLANs. Am OpenWRT ist das Port 4 (intern physisch port eth1) über den der tagged Anschluss zentral auf den Switch terminiert.

Die anderen Ports sind nicht benutzt, bzw. man kann sie benutzen um den Router über SSH und WebGUI zu erreichen.

Also ziehe ich beide Kabel zum Switch und im Switch bekommt jeweils das eine und das andere Kabel die passende VLAN zugewisen.

Nein ! Genau nicht !Lies dir bitte das obige Stament nochmal genau durch und sieh dir die dazu gepostete Testkonfig des Cisco Switches an !!

Dort kannst du doch ganz klar sehen das der Uplink auf den Router (Cisco Port fa 0/3) die einzige Verbindung ist. Da tagged transportiert sie alle VLANs.

Im Test ist das jetzt so eingestellt. Du kannst aber die /etc/config/network auch so customizen das jeder der 4 Port NON teagged in einem separtem VLAN ist. Dann musst du natürlich 4 einzelne Strippen ziehen...aber wer will das schon ?!

VI Editor- und Linux-Kenntnisse habe ich.

Sehr gut !! Dann bekommst du das auch hin. Halte dich parallel an den zitierten URL. Ganz wichtig ist das swconfig Kommando auf dem Router !! Damit kontrollierst du genau die Zuweisung der einzelnen Switchports !!Beispiel:

root@OpenWrt:/etc/config# swconfig dev switch0 show

Global attributes:

enable_vlan: 1

Port 0:

pvid: 1

link: port:0 link:up speed:1000baseT full-duplex txflow rxflow

Port 1:

pvid: 10

link: port:1 link:up speed:100baseT full-duplex auto

Port 2:

pvid: 1

link: port:2 link:up speed:100baseT full-duplex auto

Port 3:

pvid: 1

link: port:3 link:down

Port 4:

pvid: 10

link: port:4 link:down

VLAN 1:

vid: 1

ports: 0t 2 3

VLAN 10:

vid: 10

ports: 0t 1 4 Problem wird sein, wenn man mal was verstellen möchte oder noch eine VLAN dazu kommt, dann darf man keinen Fehler machen.

Yepp...ganz genau !Deshalb auch der wohlgemeinte Rat einen Mikrotik zu verwenden dafü

wegen dem WLAN überhaupt nicht sicher was da sinn macht. Einen einfachen 750 nehmen und lieber neben dem Server noch einen weiteren AP hinstellen oder gleich einen Mikrotik nehmen mit WLAN integriert.

Wegen des WLANs kann dir das kein Frum der Welt beantworten was du brauchst oder was nicht, das kannst nur du selbst. Die Mehrkosten eines Mikrotiks mit WLAN sind aber minimalst und du kannst das WLAN deaktivieren im Setup und erstmal nur Kabel basierend arbeiten.Solltest du ein WLAN brauchen aktivierst du es. Mit der Option bist du also sicherer.

Nur wenn du eben sagen kannst: WLAN brauch ich NIE...dann solltest du einen Kabel only Version nehmen !

Wie würde denn das Konzept mit einem Mikrotik aussehen?

Das kannst du hier nachlesen:Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Beachte dazu unbedingt auch die weiterführenden Links am Ende des Tutorials ! Die erklären (fast) alle Fragen !

Ansonsten hast du ja weiter oben beide möglichen Konzept Grafiken bereits vorliegen !!!

Aufjedenfall Danke für deine Mühe, echt super

Immer gerne wieder... wenn du was dabei lernst umso besser

Hallo,

Gruß,

Peter

Zitat von @113726:

Gibt es unterschiede vom Jahr her?

Das sind eher Produktbezeichnungen und haben mit Jahreszahlen so viel zu tun wie die Lottozahlen vom letzten Samstag....Gibt es unterschiede vom Jahr her?

Ok es hätte ja sein können, dass es da unterschiede gibt

Ja, es gibt verschiedene Modelle, je nach Geldbeutel und Funktionen....das Teil ohne Antennen betreiben?

Nein, die Antennen sind doch Integriert (in dein Thread auch nochmals explicit dargestellt). Antennen sind auf jeden fall dran, und einen AP ohne Antennen zu betreiben ist unsinnig, sowohl Empfangs- wie auch Sendemäßig.Er muss ja max 3-4 Räume ausstrahlen.

Aha, und bei nur ein Zimmer dann noch weniger Antennen?Gruß,

Peter

Zitat von @113726:

Ich könnte also auch den mit WLAN nehmen und das Teil ohne Antennen betreiben? Er muss ja max 3-4 Räume ausstrahlen.

Ich könnte also auch den mit WLAN nehmen und das Teil ohne Antennen betreiben? Er muss ja max 3-4 Räume ausstrahlen.