2012R2 Brauche ich eine RDS Gateway?

Hallo Leute,

Ich stelle mir die Frage, ob wir in unserem Unternehmen ein Remote Desktop Gateway benötigen, oder doch nur den WebAccess.

Ziel ist es, dass die User das Webportal aufrufen können - von intern und extern unter der gleichen Adresse, sich dort anmelden und Anwendungen (bzw. Desktops) starten können.

Im Moment würde ich sagen, ich leite die Adresse remoteapp.domain.de auf die Webserver um und dann ist der Käse schon gegessen?(externes Zertifikat muss dann natürlich noch eingebunden werden)

Wenn ich das jetzt richtig verstanden habe, braucht man dazu kein Gateway? Das Gateway braucht man nur, wenn man direkt mittels rpd auf eine Maschine von extern connecten möchten, oder liege ich falsch?

Wenn meine Annahme stimmt, dann noch die Frage: Müssen/Sollten die Webserver unbedingt in die DMZ? Falls ja, welche Ports muss ich noch nach innen öffnen?

Habe bist jetzt folgenden Aufbau, derzeit alles im internen Netz mit internen Zertifikaten:

01 WebAccess1

02 WebAccess 2

=> über DNS Round Robin

03 RDS Connection Broker1

04 RDS Connection Broker2

=> HA mit Verbindung und Datenbank auf SQL Cluster

05 Lizenz Server

06 RDS Gateway Server

07 Remote Desktop Session Host - Anwendung X

Vorab Besten Dank!

Gruß

KangarooJack

Ich stelle mir die Frage, ob wir in unserem Unternehmen ein Remote Desktop Gateway benötigen, oder doch nur den WebAccess.

Ziel ist es, dass die User das Webportal aufrufen können - von intern und extern unter der gleichen Adresse, sich dort anmelden und Anwendungen (bzw. Desktops) starten können.

Im Moment würde ich sagen, ich leite die Adresse remoteapp.domain.de auf die Webserver um und dann ist der Käse schon gegessen?(externes Zertifikat muss dann natürlich noch eingebunden werden)

Wenn ich das jetzt richtig verstanden habe, braucht man dazu kein Gateway? Das Gateway braucht man nur, wenn man direkt mittels rpd auf eine Maschine von extern connecten möchten, oder liege ich falsch?

Wenn meine Annahme stimmt, dann noch die Frage: Müssen/Sollten die Webserver unbedingt in die DMZ? Falls ja, welche Ports muss ich noch nach innen öffnen?

Habe bist jetzt folgenden Aufbau, derzeit alles im internen Netz mit internen Zertifikaten:

01 WebAccess1

02 WebAccess 2

=> über DNS Round Robin

03 RDS Connection Broker1

04 RDS Connection Broker2

=> HA mit Verbindung und Datenbank auf SQL Cluster

05 Lizenz Server

06 RDS Gateway Server

07 Remote Desktop Session Host - Anwendung X

Vorab Besten Dank!

Gruß

KangarooJack

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 304063

Url: https://administrator.de/forum/2012r2-brauche-ich-eine-rds-gateway-304063.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

3 Kommentare

Neuester Kommentar

Moin,

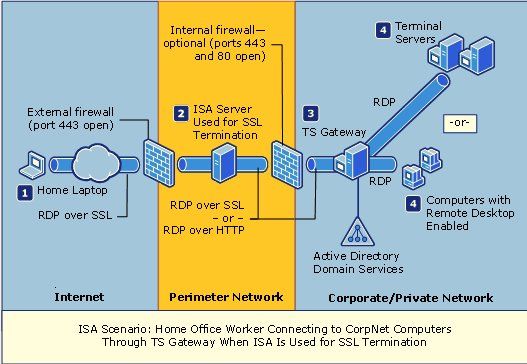

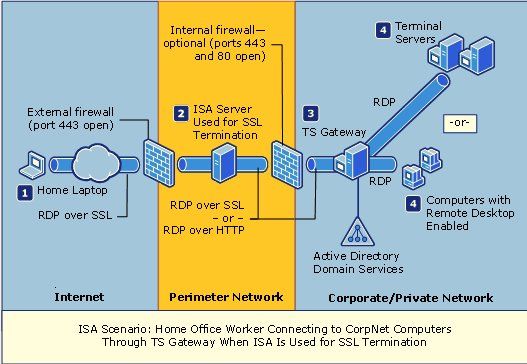

Microsoft hat dazu vor langer Zeit einen Blogartikel veröffentlicht.

Gruß,

Dani

Wenn ich das jetzt richtig verstanden habe, braucht man dazu kein Gateway? Das Gateway braucht man nur, wenn man direkt mittels rpd auf eine Maschine von extern connecten möchten, oder liege ich falsch?

Mit einem RDS GW wird von Extern "nur" der Port 443 auf dem Server weitergeleitet und von dort geht es mit RDP weiter an die Hosts. Das kann auch intern je nach Netzwerkdesign und Firewallregeln nützlich sein.=> über DNS Round Robin

Diese Methode erkennt keinen Ausfall einer der beiden Server. Abgesehen davon, warum willst einige Server redudant auslegen, wenn der Rest nur einmal existiert?!Wenn meine Annahme stimmt, dann noch die Frage: Müssen/Sollten die Webserver unbedingt in die DMZ? Falls ja, welche Ports muss ich noch nach innen öffnen?

Diese Überlegung ist durch aus sinnvoll. Wenn du die beiden Server in die DMZ stellst, wirst du einige Ports (abgesehen von 3389) von der DMZ -> LAN öffnen müssen, da die Server Mitglied der Domäne sein müssen. Daher würde ich über Reverse Proxy in der DMZ nachdenken und die beiden Server ins LAN stellen.Microsoft hat dazu vor langer Zeit einen Blogartikel veröffentlicht.

Gruß,

Dani

Moin,

mit dem Gateway ist es nicht mehr notwendig nach außen den Port 3389 für RDP zu öffnen. Dieses wird über HTTPs getunnelt und somit reicht Port 443. Das Gateway dient in diesem Fall auch als eine Reverse Proxy, da keine direkte Verbindung mit dem RD-Sitzungshost möglich ist.

Gruß,

Dani

mit dem Gateway ist es nicht mehr notwendig nach außen den Port 3389 für RDP zu öffnen. Dieses wird über HTTPs getunnelt und somit reicht Port 443. Das Gateway dient in diesem Fall auch als eine Reverse Proxy, da keine direkte Verbindung mit dem RD-Sitzungshost möglich ist.

Also eigentlich ist in der Umgebung alles Redundant,

Wie gesagt sehe ich DNS Round Robin nicht als Ausfallsicherheit an. Hier ist alles nochmals genauer erklärt.Gruß,

Dani