Administratorrechte im Dateisystem - Windows Server 2019 - DC

Hallo, alle zusammen!

Es kommt ja nun doch mal vor, dass man als Administrator auf einem Windows Server 2019, der als DC läuft, mal wirklich Administratorrechte im Dateisystem, sprich Zugriff auf bestimmte Dateien und Ordner braucht. Dank der UAC und der Aberkennung sämtlicher Administratorrechte nach der Anmeldung und der Tatsache, dass man den Windows-Explorer auch nicht mehr explizit mit Administratorrechten starten kann, frage ich mich, wie denn eigentlich das beste Vorgehen in diesem Fall aussieht. Einen alternativen Dateimanger, den man mit "Ausführen als..." mit Administratorrechten startet kann, zu installieren, kann doch eigentlich nicht die Lösung sein, oder doch?

Gruß,

Indy

Es kommt ja nun doch mal vor, dass man als Administrator auf einem Windows Server 2019, der als DC läuft, mal wirklich Administratorrechte im Dateisystem, sprich Zugriff auf bestimmte Dateien und Ordner braucht. Dank der UAC und der Aberkennung sämtlicher Administratorrechte nach der Anmeldung und der Tatsache, dass man den Windows-Explorer auch nicht mehr explizit mit Administratorrechten starten kann, frage ich mich, wie denn eigentlich das beste Vorgehen in diesem Fall aussieht. Einen alternativen Dateimanger, den man mit "Ausführen als..." mit Administratorrechten startet kann, zu installieren, kann doch eigentlich nicht die Lösung sein, oder doch?

Gruß,

Indy

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 595940

Url: https://administrator.de/forum/administratorrechte-im-dateisystem-windows-server-2019-dc-595940.html

Ausgedruckt am: 04.07.2025 um 17:07 Uhr

55 Kommentare

Neuester Kommentar

Hi.

Hm, dass die Frage 2020 immer noch kommt, wo sie seit 2006 Dauergast in den Foren ist, ist schon fast bedenklich

Du hast im Wesentlichen 3 Möglichkeiten:

-Arbeite mit einem Extradateimanager wie angedacht

-mache einen Registryhack, damit der eingebaute Explorer doch per "ausführen als Administrator" ist

-nutze das Konto "Administrator", dass von der UAC nicht behindert wird, selbst, wenn diese an ist

Und frage dich , warum Du das überhaupt brauchst - wann passiert das, wie oft, warum stört es, die UAC-Aufforderungen zu bestätigen?

Hm, dass die Frage 2020 immer noch kommt, wo sie seit 2006 Dauergast in den Foren ist, ist schon fast bedenklich

Du hast im Wesentlichen 3 Möglichkeiten:

-Arbeite mit einem Extradateimanager wie angedacht

-mache einen Registryhack, damit der eingebaute Explorer doch per "ausführen als Administrator" ist

-nutze das Konto "Administrator", dass von der UAC nicht behindert wird, selbst, wenn diese an ist

Und frage dich , warum Du das überhaupt brauchst - wann passiert das, wie oft, warum stört es, die UAC-Aufforderungen zu bestätigen?

N'Abend.

Meiner Meinung nach ist das ^^ ein Szenario, dass man auf jeden Fall vermeiden will und auch sollte.

Ich nutze für Datei-Operationen gern den TotalCommander von ghisler.com, weil der eben genau "Als Administrator" ausgeführt werden kann.

Ursache für dieses Problem ist ja die Nutzung des nativen Administrator-Kontos (oder einer Kopie davon). Dieses Konto genießt besonderen Schutz und wird entsprechend eingeschränkt, auch wenn "Administratoren" Vollzugriff lt. NTFS-ACL haben sollten. Man kann das umgehen, indem man personalisierte Admin-Accounts generiert und diesen per Gruppenverschachtelung Zugriff gewährt. Ist etwas mehr Aufwand beim Einrichten, rechnet sich aber im Laufe der Zeit.

Cheers,

jsysde

Zitat von @DerWoWusste:

[...]Und frage dich , warum Du das überhaupt brauchst - wann passiert das, wie oft, warum stört es, die UAC-Aufforderungen zu bestätigen?

Uih, Vorsicht - das ist mitnichten nur eine UAC-Aufforderung. Wenn ich z.B. als Administrator auf nem Terminalserver unterhalb von C:\User\<kollegexyz> den Downloads-Folder aufräumen will (weil der da mal wieder GB-weise Downloads lagert), erhalte ich beim Anklicken des Ordners <kollegexyz> die UAC-Aufforderung - bestätige ich diese, wird mein Account in die ACL des Folders eingetragen und bis nach unten vererbt.[...]Und frage dich , warum Du das überhaupt brauchst - wann passiert das, wie oft, warum stört es, die UAC-Aufforderungen zu bestätigen?

Meiner Meinung nach ist das ^^ ein Szenario, dass man auf jeden Fall vermeiden will und auch sollte.

Ich nutze für Datei-Operationen gern den TotalCommander von ghisler.com, weil der eben genau "Als Administrator" ausgeführt werden kann.

Ursache für dieses Problem ist ja die Nutzung des nativen Administrator-Kontos (oder einer Kopie davon). Dieses Konto genießt besonderen Schutz und wird entsprechend eingeschränkt, auch wenn "Administratoren" Vollzugriff lt. NTFS-ACL haben sollten. Man kann das umgehen, indem man personalisierte Admin-Accounts generiert und diesen per Gruppenverschachtelung Zugriff gewährt. Ist etwas mehr Aufwand beim Einrichten, rechnet sich aber im Laufe der Zeit.

Cheers,

jsysde

Zitat von @DerWoWusste:

[...]Und frage dich , warum Du das überhaupt brauchst - wann passiert das, wie oft, warum stört es, die UAC-Aufforderungen zu bestätigen?

Uih, Vorsicht - das ist mitnichten nur eine UAC-Aufforderung. Wenn ich z.B. als Administrator auf nem Terminalserver unterhalb von C:\User\<kollegexyz> den Downloads-Folder aufräumen will (weil der da mal wieder GB-weise Downloads lagert), erhalte ich beim Anklicken des Ordners <kollegexyz> die UAC-Aufforderung - bestätige ich diese, wird mein Account in die ACL des Folders eingetragen und bis nach unten vererbt.[...]Und frage dich , warum Du das überhaupt brauchst - wann passiert das, wie oft, warum stört es, die UAC-Aufforderungen zu bestätigen?

N'Abend.

Cheers,

jsysde

Zitat von @tech-flare:

Dafür gibt es User Profile Disks.....diese kann man auch so mounten....vorausgesetzt es ist dementsprechend konfiguriert

Das ist mir auch klar - das sollte nur "ein" mögliches Beispiel sein und es geht auch primär darum, was es mit der UAC-Aufforderung in diesem Fall auf sich hat.Dafür gibt es User Profile Disks.....diese kann man auch so mounten....vorausgesetzt es ist dementsprechend konfiguriert

Cheers,

jsysde

N'Abend.

Cheers,

jsysde

Zitat von @Daemmerung:

Wieso kannst du denn die explorer.exe nicht als Administrator starten? Bei mir geht das einwandfrei.

Uih, da bin ich mal gespannt, wie du das machst...Wieso kannst du denn die explorer.exe nicht als Administrator starten? Bei mir geht das einwandfrei.

Cheers,

jsysde

Zitat von @jsysde:

N'Abend.

Über den Taskmanager abschießen, Datei -> neuer Task, explorer.exe und die Checkbox "als Administrator ausführen" N'Abend.

Zitat von @Daemmerung:

Wieso kannst du denn die explorer.exe nicht als Administrator starten? Bei mir geht das einwandfrei.

Uih, da bin ich mal gespannt, wie du das machst...Wieso kannst du denn die explorer.exe nicht als Administrator starten? Bei mir geht das einwandfrei.

Cheers,

jsysde

tomolpijsysde

Zitat von @Indy06:

Hallo, alle zusammen!

Es kommt ja nun doch mal vor, dass man als Administrator auf einem Windows Server 2019, der als DC läuft, mal wirklich Administratorrechte im Dateisystem, sprich Zugriff auf bestimmte Dateien und Ordner braucht. Dank der UAC und der Aberkennung sämtlicher Administratorrechte nach der Anmeldung und der Tatsache, dass man den Windows-Explorer auch nicht mehr explizit mit Administratorrechten starten kann, frage ich mich, wie denn eigentlich das beste Vorgehen in diesem Fall aussieht.

Hallo, alle zusammen!

Es kommt ja nun doch mal vor, dass man als Administrator auf einem Windows Server 2019, der als DC läuft, mal wirklich Administratorrechte im Dateisystem, sprich Zugriff auf bestimmte Dateien und Ordner braucht. Dank der UAC und der Aberkennung sämtlicher Administratorrechte nach der Anmeldung und der Tatsache, dass man den Windows-Explorer auch nicht mehr explizit mit Administratorrechten starten kann, frage ich mich, wie denn eigentlich das beste Vorgehen in diesem Fall aussieht.

Ich würde vorschlagen, das zur Freitagsfrage zu machen.

Also ich persönlich bin Paßworthasser und finde automatische Logins mit dem Domänenadministator eigentlich das Beste, damit diese nervigen Anfragen nicht kommen. Und ich will auch keine Virenscanner oder Firewalls, Vattern mußte ja auch ohne sowas auskommen. Als der nämlich mal mit Computern gemacht hat, mußte man nur die Konsole einschalten und man konnte sich einen Benutzernamen selber aussuchen der dann alles machen durfte - da sich noch niemand Gedanken über Rechte gemacht hat. Die Leute trugen damals weiße oder graue Kittel, wenn sie irgendwas im Rechnerraum zu schaffen hatten.

Und jetzt schalte ich mal den Sarkasmus aus - kauf dir bitte ein Buch über Windows. Willkommen im Club, man lernt beaknntermaßen nie aus. Aber deine allererste Aufgabe ist es, dich mit Group policies (und hier genauer der Default Domain controller policy) auseinanderzusetzen. Du kannst dir z.B. den Kopf zerbrechen, warum überhaupt ein UAC Prompt kommt, obwohl die Richtlinien dazu allesamt NICHT definiert sind.

Vor Windows 7 SP1 bzw- Windows Server 2008 wurden die nicht definierten UAC Richtlinien als inaktiv ausgewertet, mit Erscheinen vom SP1 bzw. Server 2008R2 wurden sie als aktiv ausgewertet. Diese Änderungen in der Interpretation NICHT GESETZTER GPOs ist das was einen Admin acuh heute noch fast in den Wahnsinn treiben kann, und es gibt Firmen, deren Gruppenrichtlinien enthalten 200-300 Einträge damit kein Mist passiert wenn mal wieder ein Update rauskommt das diese Interpretationsregeln ändert.

edit:

Vor ca. 2 Jahren kam z.B. ein Patch für Server raus, daß der RDP mit einem Mal anfing, "server authenticatin" als verpflichtend vorrauszusetzen bei nicht gesetzter GPO dazu. Millionen von Clients konnten dann mit einem Male keine RDP Verbidnungen zu Servern aufbauen.... mit einer Fehlermeldung daß die "CredSSP encryption oracle remediation”" fehlgeschlagen ist. Das Update für Clients kam dann einen Monat später heraus. Damit hatten wir besonders viel Spaß mit Azure...

Hier noch der Zusatz, wie man den Explorer als Admin startet:

--

Um den Explorer selbst mit runas starten zu können, ist nur ein kleiner Registryeingriff nötig

In regedit, gehe zu

HKEY_CLASSES_ROOT\AppID\{CDCBCFCA-3CDC-436f-A4E2-0E02075250C2}

make a right click on Permissions and set your user as owner (click on advanced button to be

able to take ownership) of the key and give your current user writing permissions.

Next, rename the value RunAs to _Runas

Danach kann man explorer.exe Rechtsklicken und „als Administrator ausführen wählen“ und er

handelt dann auch so wie erwartet.

--

4. Möglichkeit wurde auch schon in Ansätzen genannt und ist auf Fileservern empfehlenswert: erstelle eine Gruppe Fileserveradmins, gib der Vollzugriff und packe in die Gruppe deinen User (und andere Admins) rein. Achtung: hier nicht etwa die Administratorengruppe eintragen, sondern wirklich die Nutzer.

--

Um den Explorer selbst mit runas starten zu können, ist nur ein kleiner Registryeingriff nötig

In regedit, gehe zu

HKEY_CLASSES_ROOT\AppID\{CDCBCFCA-3CDC-436f-A4E2-0E02075250C2}

make a right click on Permissions and set your user as owner (click on advanced button to be

able to take ownership) of the key and give your current user writing permissions.

Next, rename the value RunAs to _Runas

Danach kann man explorer.exe Rechtsklicken und „als Administrator ausführen wählen“ und er

handelt dann auch so wie erwartet.

--

4. Möglichkeit wurde auch schon in Ansätzen genannt und ist auf Fileservern empfehlenswert: erstelle eine Gruppe Fileserveradmins, gib der Vollzugriff und packe in die Gruppe deinen User (und andere Admins) rein. Achtung: hier nicht etwa die Administratorengruppe eintragen, sondern wirklich die Nutzer.

Hi,

zwei einfache Wege

Übrigens ist das kein Problem von DC's sondern Windows Servern allgemein.

E.

zwei einfache Wege

- von einem anderen Computer aus über Netzwerk zuzugreifen. Sei es über dedizierte Ordnerfreigaben oder über die administrativen Freigaben C$, D$, ... Admin$, usw.

- mit einem anderen Benutzer arbeiten, der zwar Vollzugriff auf die betreffende Ordnerstruktur hat, aber eben kein Administrator ist

Übrigens ist das kein Problem von DC's sondern Windows Servern allgemein.

E.

Ja klar. Ich ziehe es aber vor, mich nur dann lokal an einem Server anzumelden, wenn es wirklich nicht anders geht.

Zitat von @jsysde:

Zitat von @Daemmerung:

Wieso kannst du denn die explorer.exe nicht als Administrator starten? Bei mir geht das einwandfrei.

Uih, da bin ich mal gespannt, wie du das machst...Wieso kannst du denn die explorer.exe nicht als Administrator starten? Bei mir geht das einwandfrei.

Ich gehe in den Windows-Ordner, mache dort Rechtsklick und klicke auf "Als Administrator" ausführen. Dann startet er mir die explorer.exe als Administrator. Reden wir aneinander vorbei? Vielleicht meinst du ja etwas anderes als ich.

Grüße

Dämmerung

@Daemmerung:

Prüf mal nach, ob HKEY_CLASSES_ROOT\AppID\{CDCBCFCA-3CDC-436f-A4E2-0E02075250C2} bei dir existiert oder nicht.

Prüf mal nach, ob HKEY_CLASSES_ROOT\AppID\{CDCBCFCA-3CDC-436f-A4E2-0E02075250C2} bei dir existiert oder nicht.

Ich schaue Montag mal nach, gerade Feierabend gemacht. Ich muss aber auch erwähnen, dass es sich um einen 2012R2 handelt, auf dem ich es getestet hatte.

Wenn ich sowas brauche, gehe ich i.d.R. aber auch über die Freigabe direkt. Man will ja beispielsweise mal ein Modul in die Powershell einbinden und die für andere Personen zur Verfügung stellen.

Wenn ich sowas brauche, gehe ich i.d.R. aber auch über die Freigabe direkt. Man will ja beispielsweise mal ein Modul in die Powershell einbinden und die für andere Personen zur Verfügung stellen.

N'Abend.

Manchmal bist du einfach genial!

Da bin ich noch nie drauf gekommen, ich mach' das sonst auch mal von nem anderen Host aus per \\servername\c$.

Cheers,

jsysde

Manchmal bist du einfach genial!

Da bin ich noch nie drauf gekommen, ich mach' das sonst auch mal von nem anderen Host aus per \\servername\c$.

Cheers,

jsysde

N'Abend.

Widerspricht das nicht so ein wenig dem Sicherheitsgedanken, der hinter der "Non-Elevation" für diese Accounts steht?

Also selbst wenn es technisch so umsetzbar ist halte ich es für Symptome bekämpft statt Ursache (verstanden).

Cheers,

jsysde

Widerspricht das nicht so ein wenig dem Sicherheitsgedanken, der hinter der "Non-Elevation" für diese Accounts steht?

Also selbst wenn es technisch so umsetzbar ist halte ich es für Symptome bekämpft statt Ursache (verstanden).

Cheers,

jsysde

Moin Indy,

das stimmt so aber nicht so ganz.

Drücke die Windows Taste, dann tippe "cmd" ein, als nächstes klickst du auf das Icon der Eingabeaufforderung mit der rechten Maustaste und wählst "als Administrator ausführen" aus. Es öffnet sich eine Eingabeaufforderung in der du nun nur noch "explorer" eintippen musst und mit Enter bestätigen und schon öffnet sich ein Dateiexplorer mit vollen Adminrechten. 😉😎

Grüsse aus BaWü

Alex

und der Tatsache, dass man den Windows-Explorer auch nicht mehr explizit mit Administratorrechten starten kann

das stimmt so aber nicht so ganz.

Drücke die Windows Taste, dann tippe "cmd" ein, als nächstes klickst du auf das Icon der Eingabeaufforderung mit der rechten Maustaste und wählst "als Administrator ausführen" aus. Es öffnet sich eine Eingabeaufforderung in der du nun nur noch "explorer" eintippen musst und mit Enter bestätigen und schon öffnet sich ein Dateiexplorer mit vollen Adminrechten. 😉😎

Grüsse aus BaWü

Alex

Moin GrueneSosseMitSpeck,

😱, daran kann ich mich noch bestens erinnern.

Lies sich aber zum Glück relativ schnell wieder einrenken.

AllowEncryptionOracle --> 2

Gruss Alex

Vor ca. 2 Jahren kam z.B. ein Patch für Server raus, daß der RDP mit einem Mal anfing, "server authenticatin" als verpflichtend vorrauszusetzen bei nicht gesetzter GPO dazu. Millionen von Clients konnten dann mit einem Male keine RDP Verbidnungen zu Servern aufbauen.... mit einer Fehlermeldung daß die "CredSSP encryption oracle remediation”" fehlgeschlagen ist. Das Update für Clients kam dann einen Monat später heraus. Damit hatten wir besonders viel Spaß mit Azure...

😱, daran kann ich mich noch bestens erinnern.

Lies sich aber zum Glück relativ schnell wieder einrenken.

AllowEncryptionOracle --> 2

Gruss Alex

Zitat von @MysticFoxDE:

Drücke die Windows Taste, dann tippe "cmd" ein, als nächstes klickst du auf das Icon der Eingabeaufforderung mit der rechten Maustaste und wählst "als Administrator ausführen" aus. Es öffnet sich eine Eingabeaufforderung in der du nun nur noch "explorer" eintippen musst und mit Enter bestätigen und schon öffnet sich ein Dateiexplorer mit vollen Adminrechten. 😉😎

Das mag in früheren Versionen von Windows noch funktioniert haben aber spätestens seit Win10/2016 nicht mehr. Der Explorer, welcher sich da öffnet, ist genauso wenig eleviert, wie wenn man ihn direkt über "Ausführen" (Win+R) starten würde. Das kann man ganz einfach reproduzieren. Wenn es bei Dir trotzdem funktionieren sollte, dann daher, dass Du auf diesem Rechner UAC auf Minimum gestellt hast.Drücke die Windows Taste, dann tippe "cmd" ein, als nächstes klickst du auf das Icon der Eingabeaufforderung mit der rechten Maustaste und wählst "als Administrator ausführen" aus. Es öffnet sich eine Eingabeaufforderung in der du nun nur noch "explorer" eintippen musst und mit Enter bestätigen und schon öffnet sich ein Dateiexplorer mit vollen Adminrechten. 😉😎

Meines Wissens funktioniert sogar der Registry-"Hack" nicht mehr, mit welchem man auch bei der Explorer.exe das "Ausführen als ..." im Kontextmenü aktivieren kann. Bzw. der Explorer startet auch dann "normal", also nicht eleviert.

Moin Emeriks,

bin gerade auf meinem 2019er DC und muss feststellen, dass der Trick immer noch funktioniert. 😉

Grüsse aus BaWü

Alex

Das mag in früheren Versionen von Windows noch funktioniert haben aber spätestens seit Win10/2016 nicht mehr. Der Explorer, welcher sich da öffnet, ist genauso wenig eleviert, wie wenn man ihn direkt über "Ausführen" (Win+R) starten würde. Das kann man ganz einfach reproduzieren. Wenn es bei Dir trotzdem funktionieren sollte, dann daher, dass Du auf diesem Rechner UAC auf Minimum gestellt hast.

Meines Wissens funktioniert sogar der Registry-"Hack" nicht mehr, mit welchem man auch bei der Explorer.exe das "Ausführen als ..." im Kontextmenü aktivieren kann. Bzw. der Explorer startet auch dann "normal", also nicht eleviert.

Meines Wissens funktioniert sogar der Registry-"Hack" nicht mehr, mit welchem man auch bei der Explorer.exe das "Ausführen als ..." im Kontextmenü aktivieren kann. Bzw. der Explorer startet auch dann "normal", also nicht eleviert.

bin gerade auf meinem 2019er DC und muss feststellen, dass der Trick immer noch funktioniert. 😉

Grüsse aus BaWü

Alex

Zitat von @DerWoWusste:

Ja schön, aber das klappt nicht auf einem frisch installierten 2019er. Keine Ahnung, was Du dazu verändert hast, ob's nun die UAC ist, oder was auch immer.

Ja schön, aber das klappt nicht auf einem frisch installierten 2019er. Keine Ahnung, was Du dazu verändert hast, ob's nun die UAC ist, oder was auch immer.

Moin DerWoWusste,

Das ist ja lustig, auf meinem DC wird unter dem Domänenadministrator der Explorer immer ohne UAC ausgeführt,

da brauche ich den Trick mit dem CMD gar nicht anzuwenden.

Hmm, das kenne ich aber auch etwas anders, das ist jetzt doch etwas komisch. ???

Grüsse aus BaWü

Alex

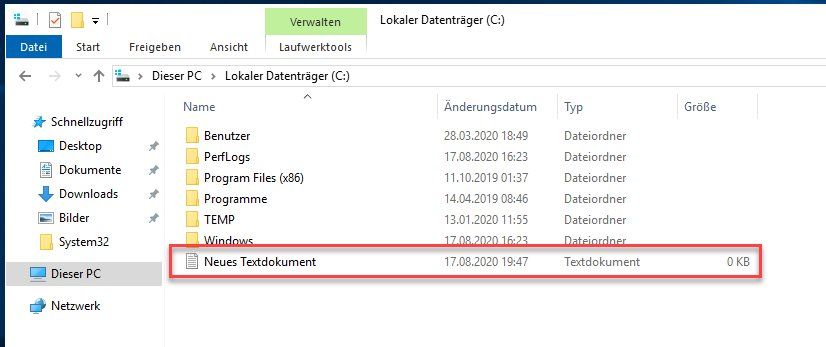

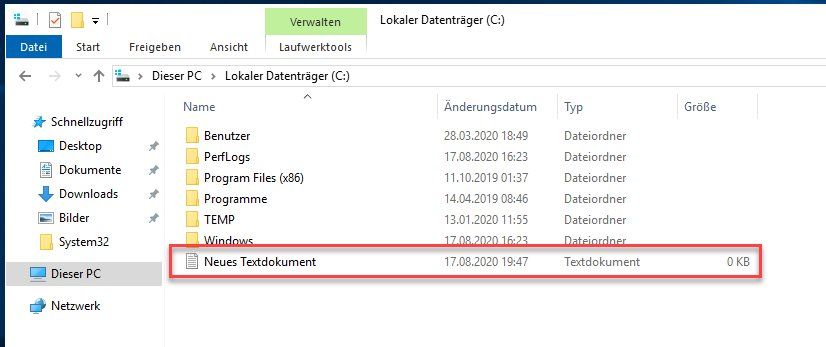

Ja nun, was ist denn Elevation für dich? In meinem elevateten Explorer kann ich c: öffnen und in den Freiraum im Explorer klicken und "neu: Textdatei" erzeugen. Im normalen nicht, da bietet der Explorer direkt unter c: nur an, Ordner zu erzeugen.

Das ist ja lustig, auf meinem DC wird unter dem Domänenadministrator der Explorer immer ohne UAC ausgeführt,

da brauche ich den Trick mit dem CMD gar nicht anzuwenden.

Hmm, das kenne ich aber auch etwas anders, das ist jetzt doch etwas komisch. ???

Grüsse aus BaWü

Alex

Das wette ich!

Moin DerWoWusste,

ja habe ich, weil oben genau von diesem Konto die rede ist.

Oder habe ich da jetzt was falsch verstanden?

---

Aber dennoch gebe ich auch gerne zu, dass mir diese UAC Einschränkung so nicht wirklich bewusst gewesen ist.

Habe mich soeben mit einem anderen Benutzerkonto, welches ebenfalls über Domänen-Admin-Rechte verfügt auch noch Mal auf dem DC angemeldet und hier greift die "Sperre" und ich kann diese auch nicht mit dem CMD Trick umgehen.

Interessant, ist mir so bisher noch nie direkt aufgefallen.

Grüsse aus BaWü

Alex

Zitat von @DerWoWusste:

Na sowas... solltest Du etwa das eingebaute Konto "Administrator" nutzen, so wie bereits in meiner ersten Antwort behandelt? Für das ist die UAC stets inaktiv, egal, wie sie eingestellt ist.

Na sowas... solltest Du etwa das eingebaute Konto "Administrator" nutzen, so wie bereits in meiner ersten Antwort behandelt? Für das ist die UAC stets inaktiv, egal, wie sie eingestellt ist.

ja habe ich, weil oben genau von diesem Konto die rede ist.

Es kommt ja nun doch mal vor, dass man als Administrator auf einem Windows Server 2019, der als DC läuft, mal wirklich Administratorrechte ...

Oder habe ich da jetzt was falsch verstanden?

---

Aber dennoch gebe ich auch gerne zu, dass mir diese UAC Einschränkung so nicht wirklich bewusst gewesen ist.

Habe mich soeben mit einem anderen Benutzerkonto, welches ebenfalls über Domänen-Admin-Rechte verfügt auch noch Mal auf dem DC angemeldet und hier greift die "Sperre" und ich kann diese auch nicht mit dem CMD Trick umgehen.

Interessant, ist mir so bisher noch nie direkt aufgefallen.

Grüsse aus BaWü

Alex

Moin DerWoWusste,

mal unabhängig von dem fehlenden Feedback des TOs, bin ich für die obere Erkenntnis nicht undankbar.

Nun weis ich ganz genau, weshalb die eine oder andere Installation von Drittanwendungen erst sauber funktioniert hat,

nachdem ich diese mit dem Domänenadministratorkonto ausgeführt habe.

Man(n), lernt eben nie aus. 🙃

Grüsse aus BaWü

Alex

Lass uns diesen Thread, der weiterhin ohne Feedback vom Fragesteller abläuft, nicht weiter ausdehnen.

"als Administrator" heißt eben nicht zwangsläufig als Konto "Administrator".

"als Administrator" heißt eben nicht zwangsläufig als Konto "Administrator".

mal unabhängig von dem fehlenden Feedback des TOs, bin ich für die obere Erkenntnis nicht undankbar.

Nun weis ich ganz genau, weshalb die eine oder andere Installation von Drittanwendungen erst sauber funktioniert hat,

nachdem ich diese mit dem Domänenadministratorkonto ausgeführt habe.

Man(n), lernt eben nie aus. 🙃

Grüsse aus BaWü

Alex

Mir sagt das, dass die Benutzerkontensteuerung auch für das "Administrator"-Konto selbst aktiv ist und nicht etwa davon ausgenommen wird.

Falsch, 100%ig. Wenn Du als Adminkonto, welches auch "Administrator" heißt, angemeldet bist, schränkt dich die UAC nicht ein. Das gilt für den lokalen und für den Domänenadmin. Beschreib bitte genau, was der nicht kann.

Moin Indy06,

Moin Isysde,

euch ist hoffentlich schon klar, dass wenn der Userordner nicht euch und oder einem Service User (keine reale Person) gehört,

so dürft Ihr nicht so einfach in einen solchen reingehen und irgendwelche Sachen löschen, auch dann nicht wenn es nur Unsinn ist.

Wenn Ihr fremde Userordner durchforstet, dann ist dies datenschutztechnisch mehr als nur kritisch und deshalb hat normalerweise

auch der Administrator selbst keinen Zugriff auf diese!

Es gibt zwar mindestens einen Trick, wie man dem Administrator bei jedem Userordner den Zugriff verpassen kann, aber ich bin mir nicht ganz sicher, ob dieser Trick hier angebracht ist.

Grüsse aus BaWü

Alex

Moin Isysde,

euch ist hoffentlich schon klar, dass wenn der Userordner nicht euch und oder einem Service User (keine reale Person) gehört,

so dürft Ihr nicht so einfach in einen solchen reingehen und irgendwelche Sachen löschen, auch dann nicht wenn es nur Unsinn ist.

Wenn Ihr fremde Userordner durchforstet, dann ist dies datenschutztechnisch mehr als nur kritisch und deshalb hat normalerweise

auch der Administrator selbst keinen Zugriff auf diese!

Es gibt zwar mindestens einen Trick, wie man dem Administrator bei jedem Userordner den Zugriff verpassen kann, aber ich bin mir nicht ganz sicher, ob dieser Trick hier angebracht ist.

Grüsse aus BaWü

Alex

Ok, ich kann leider nur wiederholen, was ich schon geschrieben habe:

->Kontoname="Administrator" bedeutet: UAC ist aus. Ein wählen von "als Administrator ausführen" darf keinen Unterschied machen.

Wenn es sich für dich dennoch so darstellt, ist etwas defekt und du wirst das Verhalten auf frisch installierten Systemen nicht nachstellen können.

In regedit, gehe zu

HKEY_CLASSES_ROOT\AppID\{CDCBCFCA-3CDC-436f-A4E2-0E02075250C2}

make a right click on Permissions and set your user as owner (click on advanced button to be

able to take ownership) of the key and give your current user writing permissions.

Next, rename the value RunAs to _Runas

Danach kann man explorer.exe Rechtsklicken und „als Administrator ausführen wählen“ und er

handelt dann auch so wie erwartet.

->Kontoname="Administrator" bedeutet: UAC ist aus. Ein wählen von "als Administrator ausführen" darf keinen Unterschied machen.

Wenn es sich für dich dennoch so darstellt, ist etwas defekt und du wirst das Verhalten auf frisch installierten Systemen nicht nachstellen können.

Und das einzige was mich stört ist, dass ich den Explorer nicht mit erhöhten Rechten starten kann

Doch, kannst Du und ich habe es oben beschrieben.In regedit, gehe zu

HKEY_CLASSES_ROOT\AppID\{CDCBCFCA-3CDC-436f-A4E2-0E02075250C2}

make a right click on Permissions and set your user as owner (click on advanced button to be

able to take ownership) of the key and give your current user writing permissions.

Next, rename the value RunAs to _Runas

Danach kann man explorer.exe Rechtsklicken und „als Administrator ausführen wählen“ und er

handelt dann auch so wie erwartet.

Ursache für dieses Problem ist ja die Nutzung des nativen Administrator-Kontos (oder einer Kopie davon). Dieses Konto genießt besonderen Schutz und wird entsprechend eingeschränkt, auch wenn "Administratoren" Vollzugriff lt. NTFS-ACL haben sollten.

Das ist ausgemachter Unsinn. Das Konto besitzt keinen "Schutz". Allenfalls dieses: lepide.com/blog/what-is-an-adminsdholder-attack-and-how-to-defen .... aber das hat nichts mit den Aktionen des Kontos zu tun, sondern nur mit dem Userobject im AD.

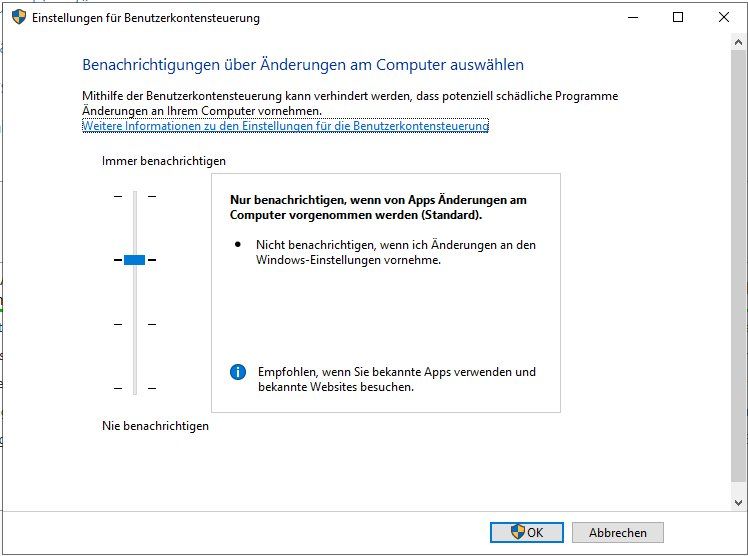

Und noch was fällt mir ein: könnt es sein, dass die UAC per Policy strenger eingestellt ist bei Euch? Dann ist es doch kein Defekt, sondern hausgemacht: Prüfe das hier: User Account Control: Admin Approval Mode for the Built-in Administrator account

Ist das aktiviert (default: aus), dann wird auch der eingebaute Admin von der UAC reguliert. Das würde dein "Problem" erklären.

bedeutet: UAC ist aus für den eingebauten Administrator.

Edit: ach schau, da schreibst Du es ja schon. Dem Heitbrink gefolgt, soso

Ist das aktiviert (default: aus), dann wird auch der eingebaute Admin von der UAC reguliert. Das würde dein "Problem" erklären.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System]

"ValidateAdminCodeSignatures"=dword:00000000 Edit: ach schau, da schreibst Du es ja schon. Dem Heitbrink gefolgt, soso

Man braucht keinen anderen Dateimanager. Ich schreib doch jetzt schon zum dritten Mal, dass es per Registryeintrag einen Weg gibt, wenn man denn unbedingt den Explorer nutzen will.

Meine Meinung dazu: den eingebauten Admin deaktiviert man. Wenn nicht, dann hat man wirklich einen Grund für dessen Einsatz und dann braucht man auch keine UAC für den. Somit ist die genannte Policy unnötig.

Meine Meinung dazu: den eingebauten Admin deaktiviert man. Wenn nicht, dann hat man wirklich einen Grund für dessen Einsatz und dann braucht man auch keine UAC für den. Somit ist die genannte Policy unnötig.

Kommt hier auch nicht vor auf 2019 - auch ohne die genannte Einstellung. Was auch immer da war, es besteht nicht mehr.

N'Abend.

Ist es nicht: medium.com/palantir/windows-privilege-abuse-auditing-detection-a ...

Cheers,

jsysde

Ist es nicht: medium.com/palantir/windows-privilege-abuse-auditing-detection-a ...

Cheers,

jsysde

Moin.

Cheers,

jsysde

Zitat von @DerWoWusste:

Beschreibe, was daraus nun nur für den eingebauten Admin gilt. Denn darum geht es ja.

Bei entsprechender UAC-Einstellung wird das Access Token des eingebauten Domain Administrator Accounts "Administrator" (und aller Kopien davon) entsprechend eingeschränkt, der Zugriff entsprechend beschnitten. Ist doch genau das, was der TE eingangs beschreibt. Vielleicht habe ich mich oben unklar ausgedrückt, aber das vom TE beschriebene "Problem" ist per se keines, sondern schlicht so gewollt.Beschreibe, was daraus nun nur für den eingebauten Admin gilt. Denn darum geht es ja.

Cheers,

jsysde

Du schriebst, das native Administrator-Kontos (oder einer Kopie davon) genieße besonderen Schutz und würde entsprechend eingeschränkt. Scroll ein paar Kommentare hoch. Das habe ich als Unsinn bezeichnet und jsysde ist dir zur Seite gesprungen - ich finde aber seinen Einwand unpassend, da man nicht sagen kann, dass das Konto per Default schon irgendwie geschützt oder gar eingeschränkt ist - ganz im Gegenteil, es darf von allen Adminkonten per Default als Einziges seine Rechte auch ausspielen.

Ich hoffe, das ist nun kein Grund, diese Diskussion neu zu entfachen

Ich hoffe, das ist nun kein Grund, diese Diskussion neu zu entfachen