Anfängerfragen zu freeRADIUS auf pfSense im Heimnetzbetrieb

Moinsen,

nach langer Leserei hier und im Netz zum Thema Radius habe ich leider doch noch ein paar Fragen, die ich bislang nicht beantworten kann.

Mein Szenario: es läuft eine Fritzbox als Router und Modem, dahinter eine pfSense, daran ein switch (cisco SG-250), der das Netz im Haus auf die Zimmer verteilt, da dann günstige TP-Link switche. An einem dann ein unifi AP Pro und Cloudkey angeschlossen, der das Haus mit WLANs versorgt. All diese strukturellen Geräte im eigenen VLAN 1 (Management). Auf der pfSense laufen insgesamt 5 VLANs. Der cisco läuft im L2-Modus.

Ich möchte nun zunächst das VLAN SOHN mit dem Radius überwachen: hier wählt sich per LAN der Sohnemann am PC ein (soll nicht / kann nicht überwacht werden, da der switch nicht 802.1x fähig ist. Später ggf. den Port am cisco, welcher den SOHN-LAN-Anschluss beherbergt auch per RADIUS überwachen...). Auf dem AP ist eine SSID ebenfalls dem VLAN SOHN zugeteilt. Dieses soll überwacht werden, damit der Schlingel seine WPA2-Credentials nicht doch mal an die Gäste weitergibt und diese dann im Heimnetz Zugriff auf das NAS und andere Clients haben. Aktuell erfolgt dies nur in schwacher Form per ARP Liste mit MACs und abgeschaltetem DHCP.

Natürlich könnte ich Trial-And-Error-mäßig so lange probieren, bis sich einige Antworten ergeben...aber warum den Löffel neu erfinden, wenn es doch bestimmt schon genug Menschen mit Erfahrungen dahingehend gibt. Verzeiht also bitte die folgenden Fragen, die sich für die Profis hier bestimmt nach Freitags-Fragen lesen:

1. überwacht werden soll im VLAN SOHN nur das WLAN (SSID SOHN). Der unifi AP ist angeblich dazu fähig als Authenticator. Kann ich den PC völlig unbehelligt weiter über das VLAN Management laufen lassen (am nicht 802.1x switch), oder sperrt Radius auf dem VLAN SOHN dann alles aus, was sich nicht via Radius anmeldet? Oder kümmert sich Radius dann nur um die WLAN Anmeldung am AP?

2. Demnächst soll ein SONOS im VLAN SOHN integriert werden per WLAN SOHN. Diese könnte ich ja lediglich per MAC Prüfung anmelden, da kein WPA2enterprise mit Credentials möglich. Hat jemand Erfahrungen mit unifi Aps bezüglich Mischanmeldungen (Handy per User/Password, da Android kein Zertifikat möglich; Sonos per MAC-Authentifizierung)?

3. Dazu noch die Frage, die mir eben erst in den Sinn kommt: wenn der Sohn sich am Handy bei laufendem Radius via User/Password anmeldet...was wenn er diese Credentials auch weitergibt? Zertifikatsanmeldung scheiden wegen Android AFAIK aus, gibt es eine andere zweite Sicherheitsebene (zB zusätzlich MAC-Authentifizierung)?

Vermutlich habe ich bei der ganzen Leserei alle Antworten auf meine Fragen schon mehrfach gelesen, nur stehe ich mal wieder auf dem Schlauch vor der Scheune und vor lauter Information sehe ich den Wald nicht mehr...verzeiht also wie gesagt, wenn ich (kein Admin, nur Heimnetz, will dazulernen, kein IT-Hintergrund) hier für euch oberflächliche oder gar in sich nicht schlüssige Fragen poste. Und ja, ich weiß, dass mein Szenario mit dem geschilderten Vorhaben etwas großkotzig anmutet, ist wie gesagt ein Freizeit-Lern-Hobby Projekt, kein professioneller Background.

Danke für Anregungen und Geduld!!

Grüßle

th30ther

nach langer Leserei hier und im Netz zum Thema Radius habe ich leider doch noch ein paar Fragen, die ich bislang nicht beantworten kann.

Mein Szenario: es läuft eine Fritzbox als Router und Modem, dahinter eine pfSense, daran ein switch (cisco SG-250), der das Netz im Haus auf die Zimmer verteilt, da dann günstige TP-Link switche. An einem dann ein unifi AP Pro und Cloudkey angeschlossen, der das Haus mit WLANs versorgt. All diese strukturellen Geräte im eigenen VLAN 1 (Management). Auf der pfSense laufen insgesamt 5 VLANs. Der cisco läuft im L2-Modus.

Ich möchte nun zunächst das VLAN SOHN mit dem Radius überwachen: hier wählt sich per LAN der Sohnemann am PC ein (soll nicht / kann nicht überwacht werden, da der switch nicht 802.1x fähig ist. Später ggf. den Port am cisco, welcher den SOHN-LAN-Anschluss beherbergt auch per RADIUS überwachen...). Auf dem AP ist eine SSID ebenfalls dem VLAN SOHN zugeteilt. Dieses soll überwacht werden, damit der Schlingel seine WPA2-Credentials nicht doch mal an die Gäste weitergibt und diese dann im Heimnetz Zugriff auf das NAS und andere Clients haben. Aktuell erfolgt dies nur in schwacher Form per ARP Liste mit MACs und abgeschaltetem DHCP.

Natürlich könnte ich Trial-And-Error-mäßig so lange probieren, bis sich einige Antworten ergeben...aber warum den Löffel neu erfinden, wenn es doch bestimmt schon genug Menschen mit Erfahrungen dahingehend gibt. Verzeiht also bitte die folgenden Fragen, die sich für die Profis hier bestimmt nach Freitags-Fragen lesen:

1. überwacht werden soll im VLAN SOHN nur das WLAN (SSID SOHN). Der unifi AP ist angeblich dazu fähig als Authenticator. Kann ich den PC völlig unbehelligt weiter über das VLAN Management laufen lassen (am nicht 802.1x switch), oder sperrt Radius auf dem VLAN SOHN dann alles aus, was sich nicht via Radius anmeldet? Oder kümmert sich Radius dann nur um die WLAN Anmeldung am AP?

2. Demnächst soll ein SONOS im VLAN SOHN integriert werden per WLAN SOHN. Diese könnte ich ja lediglich per MAC Prüfung anmelden, da kein WPA2enterprise mit Credentials möglich. Hat jemand Erfahrungen mit unifi Aps bezüglich Mischanmeldungen (Handy per User/Password, da Android kein Zertifikat möglich; Sonos per MAC-Authentifizierung)?

3. Dazu noch die Frage, die mir eben erst in den Sinn kommt: wenn der Sohn sich am Handy bei laufendem Radius via User/Password anmeldet...was wenn er diese Credentials auch weitergibt? Zertifikatsanmeldung scheiden wegen Android AFAIK aus, gibt es eine andere zweite Sicherheitsebene (zB zusätzlich MAC-Authentifizierung)?

Vermutlich habe ich bei der ganzen Leserei alle Antworten auf meine Fragen schon mehrfach gelesen, nur stehe ich mal wieder auf dem Schlauch vor der Scheune und vor lauter Information sehe ich den Wald nicht mehr...verzeiht also wie gesagt, wenn ich (kein Admin, nur Heimnetz, will dazulernen, kein IT-Hintergrund) hier für euch oberflächliche oder gar in sich nicht schlüssige Fragen poste. Und ja, ich weiß, dass mein Szenario mit dem geschilderten Vorhaben etwas großkotzig anmutet, ist wie gesagt ein Freizeit-Lern-Hobby Projekt, kein professioneller Background.

Danke für Anregungen und Geduld!!

Grüßle

th30ther

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 505865

Url: https://administrator.de/forum/anfaengerfragen-zu-freeradius-auf-pfsense-im-heimnetzbetrieb-505865.html

Ausgedruckt am: 03.08.2025 um 15:08 Uhr

6 Kommentare

Neuester Kommentar

es läuft eine Fritzbox als Router und Modem, dahinter eine pfSense

Sprich eine klassische Kaskaden Konfig mit doppeltem NAT wie sie hier zu sehen ist, richtig ?IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

daran ein switch (cisco SG-250), Der cisco läuft im L2-Modus.

Also als reiner Layer 2 Switch und die VLANs sind auf der pfSense terminiert wie hier beschrieben ?OK, ein klassisches Design.

soll nicht / kann nicht überwacht werden, da der switch nicht 802.1x fähig ist.

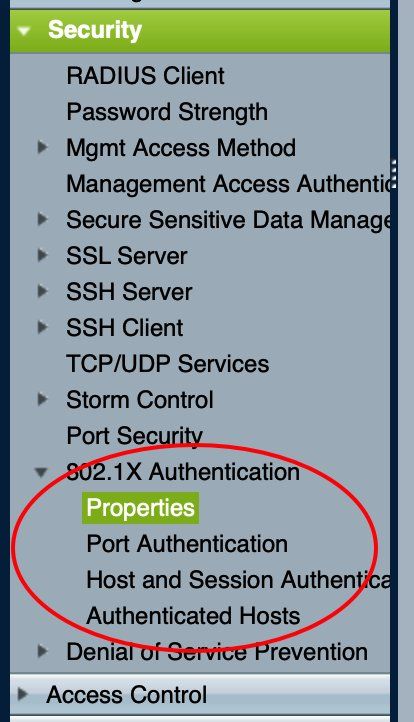

Das wäre Blödsinn wenn du den Cisco SG-250 meinst, denn der ist sehr wohl 802.1x fähig !

1.)

oder sperrt Radius auf dem VLAN SOHN dann alles aus, was sich nicht via Radius anmeldet?

Nur das was an Ports des Sohn VLANs angeschlossen wird die für 802.1x Authentisierung scharfgeschaltet sind. Wo du .1x machen willst ist immer Port bezogen !Guckst du hier:

Cisco SG 350x Grundkonfiguration

Oder kümmert sich Radius dann nur um die WLAN Anmeldung am AP?

Es geht sowohl als auch. Natürlich kannst du das parallel auch auf dem WLAN AP einsetzen:Guckst du hier:

Radius server eexterner AP Authentifizierung klappt nicht

Der Radius Server kann alles beides kontrollieren.

Diese könnte ich ja lediglich per MAC Prüfung anmelden, da kein WPA2enterprise mit Credentials möglich

Dot1x mit Mac Bypath würde gehen via Radius aber m.E. supportet der 250er kein Mac Bypath, das ist erst in den 350ern implementiert. War jedenfalls auch mal so bei den 200ern und 300ern. (Siehe Threads vom User @Nachtfalkeaw in den weiterführenden Links des LAN_Radius_Tutorials.)was wenn er diese Credentials auch weitergibt?

Dann hast du Pech. Das ist so wenn du deine Kreditkarten Pin an den Sohn gibst. Der generelle Nachteil von Usernamen und Passwort. Willst du das wasserdicht machen musst du immer mit Zertifikaten im WLAN arbeiten.Zertifikatsanmeldung scheiden wegen Android AFAIK aus,

Das das ziemlicher Unsinn ist ist dir vermutlich selber klar. Das Gros der Firmen WLANs arbeitet aus guten Grund mit Zertifikaten. Die Masse der Firmen hat eine BYOD Policy. Jetzt stelle dir mal vor Androiden würden sowas nicht supporten sondern nur iPhones...?!verzeiht also wie gesagt

Kein Problem...dafür ist das Forum da.Also alles obige nochmal in Ruhe lesen und verstehen.

ich weiß, dass mein Szenario mit dem geschilderten Vorhaben etwas großkotzig anmutet

Nein, ganz im Gegenteil. Du machst dir Gedanken um die Sicherheit und hast das Heimnetz vorausschauend segmentiert. Es wäre wünschenswert andere hätten auch solche Einstellung dazu. Alles gut also...ich installiere dort doch zunächst das Zertifikat für den Radius-Server, richtig?

Jein. Hier waren natürlich WLAN mit Clientzertifikaten gemeint. Also die wasserdichte Option auf den Clients. Damit hast du eine Geräte Authentisierung und keine auf User bezogene die sie sharen oder kopieren könnten. Das ist die Option wie es in der Regel in Firmen WLANs gemacht wird. Aber auch damit müsste der Sohnemann das Server Zertifikat weitergeben. Ob er das kann...?Und richtig, du machst die etwas einfachere Variante mit User/Passwort. Da benötigt man nur das Server Zertifikat damit dir dein Sohnemann nicht schnell mal einen selbstgebauten Server unterschieben kann um seinen Freunden Zugang zu deinem Netz zu verschaffen.

aber müsste 802.1x nicht mit openwrt auf dem TP-Link gehen?

Ja, das geht natürlich !Ich denke aber er meint mit dem TP-Link einen Switch ? Oder ist damit ein WLAN AP gemeint ? Die TP-Links supporten eigentlich durch die Bank WPA2-Enterprise (Radius) auf ihren APs.

Versteht man den Thread Text richtig //(Zitat: "...auf die Zimmer verteilt, da dann günstige TP-Link switche.") sind das Switches und keine APs.

Zitat von @aqui:

Ich denke aber er meint mit dem TP-Link einen Switch ? Oder ist damit ein WLAN AP gemeint ? Die TP-Links supporten eigentlich durch die Bank WPA2-Enterprise (Radius) auf ihren APs.

Versteht man den Thread Text richtig //(Zitat: "...auf die Zimmer verteilt, da dann günstige TP-Link switche.") sind das Switches und keine APs.

aber müsste 802.1x nicht mit openwrt auf dem TP-Link gehen?

Ja, das geht natürlich !Ich denke aber er meint mit dem TP-Link einen Switch ? Oder ist damit ein WLAN AP gemeint ? Die TP-Links supporten eigentlich durch die Bank WPA2-Enterprise (Radius) auf ihren APs.

Versteht man den Thread Text richtig //(Zitat: "...auf die Zimmer verteilt, da dann günstige TP-Link switche.") sind das Switches und keine APs.

Sorry, mein Fehler... Da hatte ich nicht gründlich genug gelesen...