Architekturfrage mit pfSense, Sophos UTM, OpenVPN

Hallo Gurus,

ich stecke in einem Architektur-Problem und habe gerade keine Super-Idee. Vielleicht bringt mich jemand auf die korrekte Lösung.

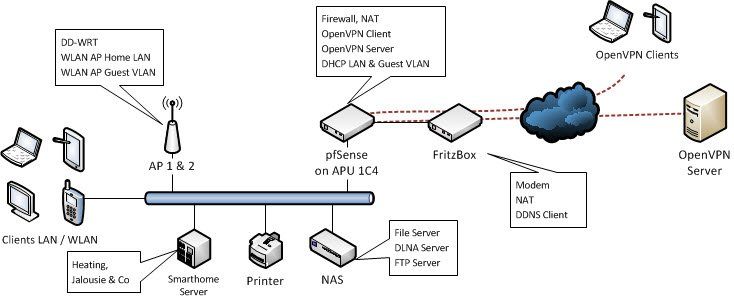

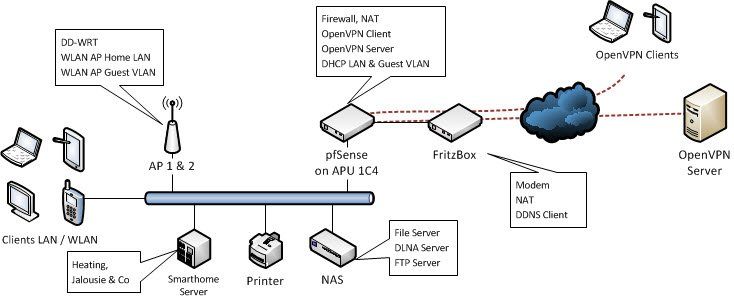

Mein Netzwerk sieht aktuell so aus:

Wichtige Eigenschaften:

1) Eigenes VLAN/WLAN für Gäste über zwei AP's nur mit Internet, ohne Zugriff auf lokale Ressourcen

2) DHCP Server für LAN & VLAN läuft auf der pfSense

3) OpenVPN Client auf der pfSense-Box hält Verbindung zu einem OpenVPN-Server Provider. TV, Streaming-Box & Co gehen direkt ins WAN, alle anderen Clients über OpenVPN.

4) Geräte im LAN haben Zugriff aufs NAS, wo Dokumente und Medien-Sammlungen liegen

5) Von außerhalb kann ich mit dem Handy / Notebook über DDNS eine OpenVPN-Verbindung zur pfSense-Box aufbauen und habe Zugriff aufs NAS.

6) Der SmartHome-Server ist zwar noch nicht fertig, einzelne interfaces sind aber bereits vorhanden und sollen von außerhalb über OpenVPN erreichbar sein.

Ein Dauerproblem auf der pfSense habe ich mit Squid / SquiGguard / pfBlockerNG / Snort. Vermutlich liegt es an mir, ich will die Produkte nicht kritisieren. Außerdem wäre es zu viel für die kleine Box, wenn sie so viele Aufgaben erledigen müßte. Nun habe ich von der Existenz von Sophos UTM Home Edition erfahren, welche virtualisiert auf der gleichen Hardware laufen kann wie pfSense und ganz viele tolle Features hat. Wichtig für mich wären: URL Filtering, Antivirus, Intrusion protection, Malware scanning, Flood protection (DDoS, portscan blocking), Country blocking sowie einige andere Web & Network Protection Features mit automatischen Updates, die pfSense nicht bietet bzw. ich nicht richtig konfigurieren kann.

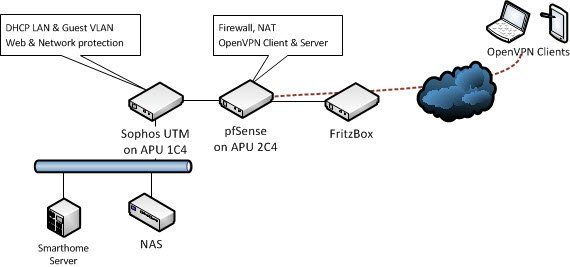

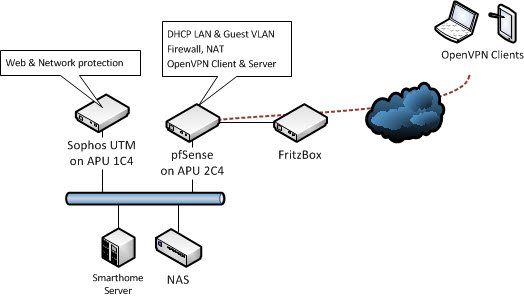

pfSense durch Sophos UTM zu ersetzen möchte ich nicht, da Sophos UTM keinen OpenVPN Client / Server hat und selbst, wenn es vorhanden wäre, würde durch die Virtualisierung die AES-Performance leiden, die gerade eh nicht berauschend ist. Ich möchte ein zweites APU-Board besorgen, auf dem neuen pfSense laufen lassen und auf dem alten Sophos installieren. So wäre vermutlich eine vernünftige Lastverteilung und Performance erreicht.

Jetzt stellt sich die Frage, wie man es richtig macht. Sophos zwischen pfSense und FritzBox würde nicht gehen, da die Inhalte AES-verschlüsselt sind, also muß Sophos hinter pfSense sein.

Wenn ich den DHCP Server auf Sophos schiebe, den WAN Port von Sophos mit dem LAN-Port von pfSense verbinde, dann habe ich vermutlich den gewünschten Protection Level im LAN, würde aber die Verbindung von draußen zum NAS und SmartHome-Server verlieren, da pfSense nicht mehr im LAN wäre.

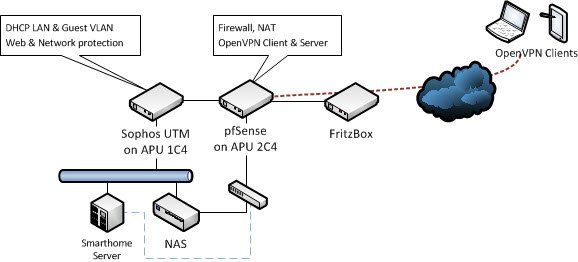

Wenn ich die pfSense-Box im LAN behalten will, wie kann ich dann erreichen, daß sämtliche Web-Inhalte nach der Entschlüsselung auf pfSense dann durch die Sophos inspiziert werden und gleichzeitig das NAS und der SmartHome-Server intern und extern erreichbar bleibt?

Eine Idee ist mir gerade beim Schreiben eingefallen, ich kann sie aber noch nicht richtig zur Lösung formulieren: sowohl in der pfSense als auch im NAS gibt es noch je einen freien LAN-Port. Wenn ich die beiden Ports verbinde, wäre das eine mögliche Lösung? Wie kann ich dann in der pfSense konfigurieren, dass der OpenVPN-Client von draußen sowohl den Zugriff auf das NAS hat als auch auf die Admin-UI von Sophos kommt? Der OpenVPN-Server hat ein eigenes C-Netz auf der pfSense, es darf nicht das LAN sein. Wenn das fuktionieren kann, brauch der SmartHome auch ein weiteres LAN-Interface?

Ich habe den freien LAN-Port von der pfSense noch nie verwendet. Kann man den überhaupt ohne Neuinstallation nachträglich konfigurieren?

Habt Ihr evtl. ganz andere Ideen? Für alle Lösungsvorschläge wäre ich sehr dankbar.

ich stecke in einem Architektur-Problem und habe gerade keine Super-Idee. Vielleicht bringt mich jemand auf die korrekte Lösung.

Mein Netzwerk sieht aktuell so aus:

Wichtige Eigenschaften:

1) Eigenes VLAN/WLAN für Gäste über zwei AP's nur mit Internet, ohne Zugriff auf lokale Ressourcen

2) DHCP Server für LAN & VLAN läuft auf der pfSense

3) OpenVPN Client auf der pfSense-Box hält Verbindung zu einem OpenVPN-Server Provider. TV, Streaming-Box & Co gehen direkt ins WAN, alle anderen Clients über OpenVPN.

4) Geräte im LAN haben Zugriff aufs NAS, wo Dokumente und Medien-Sammlungen liegen

5) Von außerhalb kann ich mit dem Handy / Notebook über DDNS eine OpenVPN-Verbindung zur pfSense-Box aufbauen und habe Zugriff aufs NAS.

6) Der SmartHome-Server ist zwar noch nicht fertig, einzelne interfaces sind aber bereits vorhanden und sollen von außerhalb über OpenVPN erreichbar sein.

Ein Dauerproblem auf der pfSense habe ich mit Squid / SquiGguard / pfBlockerNG / Snort. Vermutlich liegt es an mir, ich will die Produkte nicht kritisieren. Außerdem wäre es zu viel für die kleine Box, wenn sie so viele Aufgaben erledigen müßte. Nun habe ich von der Existenz von Sophos UTM Home Edition erfahren, welche virtualisiert auf der gleichen Hardware laufen kann wie pfSense und ganz viele tolle Features hat. Wichtig für mich wären: URL Filtering, Antivirus, Intrusion protection, Malware scanning, Flood protection (DDoS, portscan blocking), Country blocking sowie einige andere Web & Network Protection Features mit automatischen Updates, die pfSense nicht bietet bzw. ich nicht richtig konfigurieren kann.

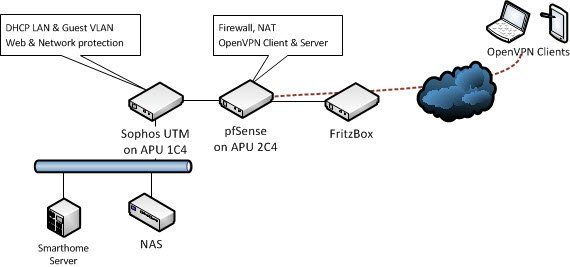

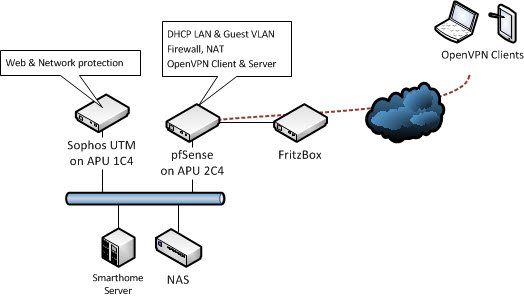

pfSense durch Sophos UTM zu ersetzen möchte ich nicht, da Sophos UTM keinen OpenVPN Client / Server hat und selbst, wenn es vorhanden wäre, würde durch die Virtualisierung die AES-Performance leiden, die gerade eh nicht berauschend ist. Ich möchte ein zweites APU-Board besorgen, auf dem neuen pfSense laufen lassen und auf dem alten Sophos installieren. So wäre vermutlich eine vernünftige Lastverteilung und Performance erreicht.

Jetzt stellt sich die Frage, wie man es richtig macht. Sophos zwischen pfSense und FritzBox würde nicht gehen, da die Inhalte AES-verschlüsselt sind, also muß Sophos hinter pfSense sein.

Wenn ich den DHCP Server auf Sophos schiebe, den WAN Port von Sophos mit dem LAN-Port von pfSense verbinde, dann habe ich vermutlich den gewünschten Protection Level im LAN, würde aber die Verbindung von draußen zum NAS und SmartHome-Server verlieren, da pfSense nicht mehr im LAN wäre.

Wenn ich die pfSense-Box im LAN behalten will, wie kann ich dann erreichen, daß sämtliche Web-Inhalte nach der Entschlüsselung auf pfSense dann durch die Sophos inspiziert werden und gleichzeitig das NAS und der SmartHome-Server intern und extern erreichbar bleibt?

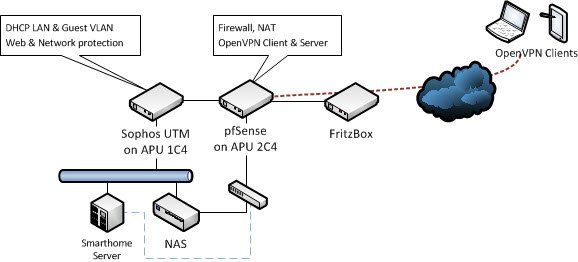

Eine Idee ist mir gerade beim Schreiben eingefallen, ich kann sie aber noch nicht richtig zur Lösung formulieren: sowohl in der pfSense als auch im NAS gibt es noch je einen freien LAN-Port. Wenn ich die beiden Ports verbinde, wäre das eine mögliche Lösung? Wie kann ich dann in der pfSense konfigurieren, dass der OpenVPN-Client von draußen sowohl den Zugriff auf das NAS hat als auch auf die Admin-UI von Sophos kommt? Der OpenVPN-Server hat ein eigenes C-Netz auf der pfSense, es darf nicht das LAN sein. Wenn das fuktionieren kann, brauch der SmartHome auch ein weiteres LAN-Interface?

Ich habe den freien LAN-Port von der pfSense noch nie verwendet. Kann man den überhaupt ohne Neuinstallation nachträglich konfigurieren?

Habt Ihr evtl. ganz andere Ideen? Für alle Lösungsvorschläge wäre ich sehr dankbar.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 302020

Url: https://administrator.de/forum/architekturfrage-mit-pfsense-sophos-utm-openvpn-302020.html

Ausgedruckt am: 13.07.2025 um 00:07 Uhr

10 Kommentare

Neuester Kommentar

Hallo Justas,

prinzipiell ist die Kaskadierung - entschuldige - Schwachsinn. Eine Sophos UTM noch bedeutend mehr als eine pfSense ist darauf konzipiert alle Dienste rund ab zu bilden. Durch eine Kaskadierung leidet der Traffic und die Geschwindigkeit + Wartung. Wenn du es kaskadiert haben möchtest - nutze dedizierte Dienste, die auch Open Source zu bekommen sind. Oder setze direkt für alles die Sophos UTM ein. Diese setzt btw auch auf OpenVPN. Rund, fertig. Bitte nochmals die Factsheets durchlesen.

VG,

Christian

PS: Bedenke, die Sophos UTM hat ein 50 IP Limit in der Home Edition, das hier sieht schon nach Semi mehr aus.

Zu Fragen nach Lizenzierung und Bezug darfst du aber gerne auf mich zu kommen

prinzipiell ist die Kaskadierung - entschuldige - Schwachsinn. Eine Sophos UTM noch bedeutend mehr als eine pfSense ist darauf konzipiert alle Dienste rund ab zu bilden. Durch eine Kaskadierung leidet der Traffic und die Geschwindigkeit + Wartung. Wenn du es kaskadiert haben möchtest - nutze dedizierte Dienste, die auch Open Source zu bekommen sind. Oder setze direkt für alles die Sophos UTM ein. Diese setzt btw auch auf OpenVPN. Rund, fertig. Bitte nochmals die Factsheets durchlesen.

VG,

Christian

PS: Bedenke, die Sophos UTM hat ein 50 IP Limit in der Home Edition, das hier sieht schon nach Semi mehr aus.

Zu Fragen nach Lizenzierung und Bezug darfst du aber gerne auf mich zu kommen

Was macht eigentlich der "OpenVPN Server", den Du in der ersten Abbildung "ganz rechts im Internet" eingezeichnet hast?!?

Der Ansatz ist ein Grundverschiedener. Sophos Software ist zum einen dafür entwickelt auf a) Sophos Hardware oder b) virtuell (HV, VMw) zu laufen. Die Software ist zwar grundsätzlich auch auf anderen System lauffähig (zaubern können die auch nicht), aber dann muss man sich durch die HCL wühlen.

Also, viel Spaß beim wühlen. Dann findest du auch mehr Details zur verwendeten VPN Technik.

Also, viel Spaß beim wühlen. Dann findest du auch mehr Details zur verwendeten VPN Technik.

...und du glaubst, dass das wirklich hilft, wenn es wirklich drauf ankommt? Die (sorry, philosophische) Frage ist doch eher, von wem willst du lieber getracked werden. Der Unternehmung "Staat", oder dem, der dir eine vermeintliche "anonymisierung" im grauen Ausland verkauft? ;)

Aber ja, Site to Site geht natürlich auch, wie die das Lösen oder brauchen ist aber nicht mein Ding

Aber ja, Site to Site geht natürlich auch, wie die das Lösen oder brauchen ist aber nicht mein Ding

Spät gelesen, aber ich kann es nicht lassen:

Kaskadierung lassen? Auf deiner Seite vielleicht. Ansonsten bist du ein Fan der Kaskadierung und der damit verbundenen IP-Verschleierung.

Das ist ein sehr alter Trick. Immer noch gerne verwendet.

Sophos ist böse.l Denn kommeziell und nur gezwungenermassen (wg. Zukauf) Open Source und daher noch "frei".

PfSense ist gut, denn (noch) echtes Open Source. (Teils gezwungenermassen)

Warum kannst du mit der PfSense nicht erreichen, was du willst?

Probleme mit Snort, PfBlocker und Squid(Guard) lassen sich i.A. lösen.

Die PfSense kann deine Anforderungen jedenfalls abdecken, wie ich sie kenne. Nur zu. Lass die blöden Sophos-Jungs nur draussen, es geht so oder so. Free oder Supported.

BöhmerBuc

Kaskadierung lassen? Auf deiner Seite vielleicht. Ansonsten bist du ein Fan der Kaskadierung und der damit verbundenen IP-Verschleierung.

Das ist ein sehr alter Trick. Immer noch gerne verwendet.

Sophos ist böse.l Denn kommeziell und nur gezwungenermassen (wg. Zukauf) Open Source und daher noch "frei".

PfSense ist gut, denn (noch) echtes Open Source. (Teils gezwungenermassen)

Warum kannst du mit der PfSense nicht erreichen, was du willst?

Probleme mit Snort, PfBlocker und Squid(Guard) lassen sich i.A. lösen.

Die PfSense kann deine Anforderungen jedenfalls abdecken, wie ich sie kenne. Nur zu. Lass die blöden Sophos-Jungs nur draussen, es geht so oder so. Free oder Supported.

BöhmerBuc