"ARP-Spoofing Prevention" auf D-Link DGS-1210 - Korrekte Konfiguration

Hallo,

ich stehe mal wieder vor einem Problem, bei dessen Lösung ich mich ein wenig schwer tue. Ferner habe ich bisher auch nichts dazu im Internet gefunden, was mich gedanklich voran bringt.

Ich setze als Switch den "D-Link DGS-1210-24" ein. Bei dem kann man unter anderem das Feature "ARP-Spoofing Prevention" aktivieren. Falls es von Interesse ist, hier von D-Link die Anleitung dazu:

D-Link DGS-1210 - ARP-Spoofing Prevention

In dem Fall geht es darum dem D-Link zu verstehen zu geben, welches sein sein einziges und wahres Gateway ist.

Nun zu meinem Problem - vielleicht ist da auch wieder eine Delle in einer meiner Gehirnwindungen, die für eine kleine Unwucht sorgt:

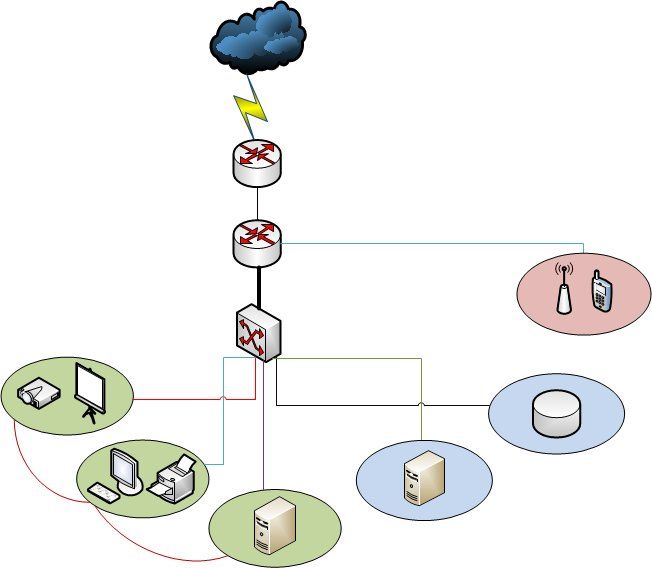

Ich habe alle Ports auf dem Switch jeweils in VLANs gesteckt, so dass alle Systeme je nach Einsatzbereich voneinander getrennt sind. All diese VLANs übertrage ich mittels eines "getaggten" Ports an meinen dahinter liegenden Router. Auf diesem habe ich wiederum für jedes VLAN ein eigenes Interface, mit dem zugehörigen eigenen Netz und somit einer jeweils passenden Gateway-Adresse:

Switch:

VLAN 10 (mit allen zugehörigen Ports für Systeme)

VLAN 20 (mit allen zugehörigen Ports für Systeme)

VLAN 30 (mit allen zugehörigen Ports für Systeme)

Port getagged für "VLAN 10", "VLAN 20" und "VLAN 30" zwecks Transport aller VLANs zum Router

Router:

Interface "VLAN 10" mit Adresse "192.168.a.a" und somit ist das Gateway für dieses VLAN die Adresse "192.168.a.a".

Interface "VLAN 20" mit Adresse "192.168.b.b" auf dem Router und somit Gateway "192.168.b.b" für die angeschlossenen Systeme am Switch.

Interface "VLAN 30" mit Adresse "192.168.c.c" auf dem Router und somit Gateway "192.168.c.c" für die angeschlossenen Systeme am Switch.

Nun tue ich mich ein wenig schwer mit der Definition des Gateways für den Switch. Weil ich alles in VLANs gesteckt habe, habe ich für mein Verständnis nicht das Gateway für den Switch, sondern nur Gateways für die jeweiligen VLANs. Insofern klemmt es gerade mit der Transferleitung hinsichtlich das was D-Link mit der "ARP-Spoofing Prevention" verbindet.

Könnt Ihr mir weiterhelfen, was in meinem Fall die korrekte Konfiguration für dieses Feature wäre? Oder habe ich nur ein kleines Verständnisproblem, das es gilt aus dem Weg zu räumen?

Ich bin für jedes Feedback dankbar!

Gruß,

Jens

ich stehe mal wieder vor einem Problem, bei dessen Lösung ich mich ein wenig schwer tue. Ferner habe ich bisher auch nichts dazu im Internet gefunden, was mich gedanklich voran bringt.

Ich setze als Switch den "D-Link DGS-1210-24" ein. Bei dem kann man unter anderem das Feature "ARP-Spoofing Prevention" aktivieren. Falls es von Interesse ist, hier von D-Link die Anleitung dazu:

D-Link DGS-1210 - ARP-Spoofing Prevention

In dem Fall geht es darum dem D-Link zu verstehen zu geben, welches sein sein einziges und wahres Gateway ist.

Nun zu meinem Problem - vielleicht ist da auch wieder eine Delle in einer meiner Gehirnwindungen, die für eine kleine Unwucht sorgt:

Ich habe alle Ports auf dem Switch jeweils in VLANs gesteckt, so dass alle Systeme je nach Einsatzbereich voneinander getrennt sind. All diese VLANs übertrage ich mittels eines "getaggten" Ports an meinen dahinter liegenden Router. Auf diesem habe ich wiederum für jedes VLAN ein eigenes Interface, mit dem zugehörigen eigenen Netz und somit einer jeweils passenden Gateway-Adresse:

Switch:

VLAN 10 (mit allen zugehörigen Ports für Systeme)

VLAN 20 (mit allen zugehörigen Ports für Systeme)

VLAN 30 (mit allen zugehörigen Ports für Systeme)

Port getagged für "VLAN 10", "VLAN 20" und "VLAN 30" zwecks Transport aller VLANs zum Router

Router:

Interface "VLAN 10" mit Adresse "192.168.a.a" und somit ist das Gateway für dieses VLAN die Adresse "192.168.a.a".

Interface "VLAN 20" mit Adresse "192.168.b.b" auf dem Router und somit Gateway "192.168.b.b" für die angeschlossenen Systeme am Switch.

Interface "VLAN 30" mit Adresse "192.168.c.c" auf dem Router und somit Gateway "192.168.c.c" für die angeschlossenen Systeme am Switch.

Nun tue ich mich ein wenig schwer mit der Definition des Gateways für den Switch. Weil ich alles in VLANs gesteckt habe, habe ich für mein Verständnis nicht das Gateway für den Switch, sondern nur Gateways für die jeweiligen VLANs. Insofern klemmt es gerade mit der Transferleitung hinsichtlich das was D-Link mit der "ARP-Spoofing Prevention" verbindet.

Könnt Ihr mir weiterhelfen, was in meinem Fall die korrekte Konfiguration für dieses Feature wäre? Oder habe ich nur ein kleines Verständnisproblem, das es gilt aus dem Weg zu räumen?

Ich bin für jedes Feedback dankbar!

Gruß,

Jens

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 354627

Url: https://administrator.de/forum/arp-spoofing-prevention-auf-d-link-dgs-1210-korrekte-konfiguration-354627.html

Ausgedruckt am: 17.07.2025 um 15:07 Uhr

8 Kommentare

Neuester Kommentar

Die Frage ist ob deine Gateways alle mit der selben MAC kommen.

Hi.

Was macht APR-Spoofing? Ich komme mit der geklauten MAC und mit einer ANDEREN IP-Adresse. Mehr wird das Switch gar nicht verhindern. Das Switch kann 64 Einträge und du kannst auch nur ein Gateway pro Port zulassen(da wo die einzelnen VLANS hängen). Für die gebündelte Faser, alle drei Gateways an dem Port eintragen.

Ist die Frage, wie oft sich nun Angreifer an dein Netzwerk stöpseln können? Da wären sicherlich noch andere Sicherheitsmaßnahmen möglich.

Gruß

c

Was macht APR-Spoofing? Ich komme mit der geklauten MAC und mit einer ANDEREN IP-Adresse. Mehr wird das Switch gar nicht verhindern. Das Switch kann 64 Einträge und du kannst auch nur ein Gateway pro Port zulassen(da wo die einzelnen VLANS hängen). Für die gebündelte Faser, alle drei Gateways an dem Port eintragen.

Ist die Frage, wie oft sich nun Angreifer an dein Netzwerk stöpseln können? Da wären sicherlich noch andere Sicherheitsmaßnahmen möglich.

Gruß

c

Viele. Aber ich kenn das Netz nicht.

Gruß c

Gruß c