Switch D-Link DGS-1210-24 und Probleme mit ACLs

Hallo,

ich versuche mich gerade an ACLs auf dem genannten Switch. Allerdings stoße ich dabei auf für mich obskure Probleme.

Nach viel probieren habe ich meine ACLs massiv wie folgt vereinfacht und ich kann von dem genannten System (Linux) nicht mal eine Webseite aufrufen (wget) oder DNS-Abfragen durchführen (nslookup):

Ich habe für jeden der folgenden Ports eine Regel jeweils für Source Port und Destination Port abgelegt. Adressen habe ich auf „Any“ „Any“ gestellt:

TCP und UPD 53

TCP 80

TCP 443

TCP 22

Zum Schluß eine Deny auf Any-Any ohne Porteinschränkung.

Jetzt hätte ich erwartet, dass Internet ganz simpel funktionieren würde ... könnt Ihr mir sagen wo ich auf dem Schlauch stehe?

Gruß,

Jens

ich versuche mich gerade an ACLs auf dem genannten Switch. Allerdings stoße ich dabei auf für mich obskure Probleme.

Nach viel probieren habe ich meine ACLs massiv wie folgt vereinfacht und ich kann von dem genannten System (Linux) nicht mal eine Webseite aufrufen (wget) oder DNS-Abfragen durchführen (nslookup):

Ich habe für jeden der folgenden Ports eine Regel jeweils für Source Port und Destination Port abgelegt. Adressen habe ich auf „Any“ „Any“ gestellt:

TCP und UPD 53

TCP 80

TCP 443

TCP 22

Zum Schluß eine Deny auf Any-Any ohne Porteinschränkung.

Jetzt hätte ich erwartet, dass Internet ganz simpel funktionieren würde ... könnt Ihr mir sagen wo ich auf dem Schlauch stehe?

Gruß,

Jens

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 355259

Url: https://administrator.de/forum/switch-d-link-dgs-1210-24-und-probleme-mit-acls-355259.html

Ausgedruckt am: 13.07.2025 um 05:07 Uhr

5 Kommentare

Neuester Kommentar

Hallo,

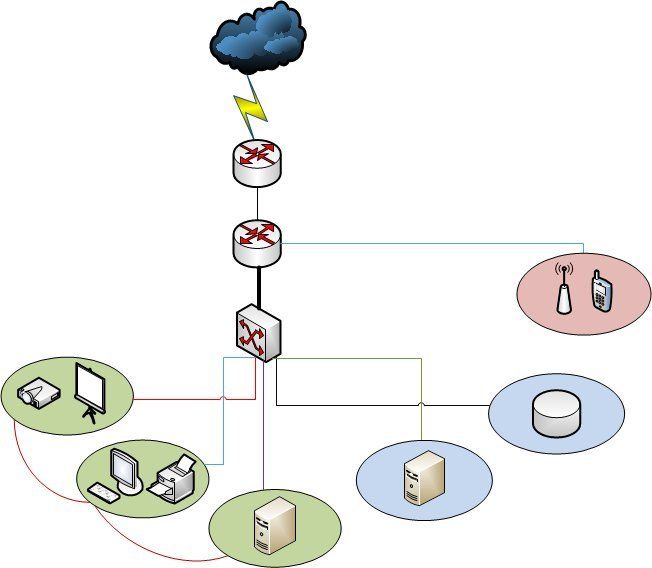

Warum ACLs auf vdein Switch? Oder anders gefragt warum nicht in dein Router der dein Internet liefert?

Gerät welches in das Internet gelangt?

Switch wird in Layer 3 Modus betrieben?

Wie viele VLANs existieren bei dir?

Welche Gerätschaften sollen was wie wohin tun können?

Warum macht das nicht dein Router / Gateway?

Gruß,

Peter

Warum ACLs auf vdein Switch? Oder anders gefragt warum nicht in dein Router der dein Internet liefert?

Nach viel probieren habe ich meine ACLs massiv wie folgt vereinfacht und ich kann von dem genannten System (Linux) nicht mal eine Webseite aufrufen (wget) oder DNS-Abfragen durchführen (nslookup):

Das sind doch einfach nur sachen ausm Internet. Was hat dein Switch damit zu tun oder ist das dein Router?Ich habe für jeden der folgenden Ports eine Regel jeweils für Source Port und Destination Port abgelegt

Für jeden deiner 24 bzw. 28 Ports eine Regel?Adressen habe ich auf „Any“ „Any“ gestellt:

Was nützen dir die Regeln wenn du Any - Any machst?TCP und UPD 53

TCP 80

TCP 443

TCP 22

Wird doch nur das Internet betreffen, oder?Was ist mit dein Router zum Internet?TCP 80

TCP 443

TCP 22

Jetzt hätte ich erwartet, dass Internet ganz simpel funktionieren würde ... könnt Ihr mir sagen wo ich auf dem Schlauch stehe?

Ohne das wir deinen obskuren Netzaufbau kennen, Nö - nicht möglich.Gerät welches in das Internet gelangt?

Switch wird in Layer 3 Modus betrieben?

Wie viele VLANs existieren bei dir?

Welche Gerätschaften sollen was wie wohin tun können?

Warum macht das nicht dein Router / Gateway?

Gruß,

Peter

Dein Problem wird sein, dass du Datenverkehr in die rückwärtige Richtung wegfilterst.

Du lässt zwar den Verkehr zu den erlaubten Destination-Ports zu, die Antworten von diesen Ports zu deinem lokalen Upper-Port werden dann aber verworfen.

Du müsstest daher die ACLs so konstruieren, dass diese nur auf dein Source-Netz mit dem angegebenen Ziel-Port greifen, also z.B.

Von 192.168.0.0/24

Port any

An any

Port 53

erlauben.

Zusätzlich muss zu jeder dieser Regeln eine entgegengesetzte Regel existieren, um die Antwortpakete wieder zurück zu lassen.

Um ein konkretes Beispiel für das Problem zu zeigen anhand einer DNS-Anfrage:

Der DNS-Client stellt eine Anfrage mit (sagen wir mal) Source-Port 56777 an Port 53. Diesen Traffic lässt du nun durch die ACL passieren.

Der DNS-Server wird seine Antwort von Port 53 an deinen Client an Port 56777 zurückschicken - das verwirfst du dann jedoch.

Für dich und den Client ist das am Ende erstmal schwer unterscheidbar was das Problem ist. Hier kannst du nur debuggen, indem du dich an beiden Enden mit Wireshark hinstellst und prüfst, was die Gegenstellen voneinander sehen.

Du lässt zwar den Verkehr zu den erlaubten Destination-Ports zu, die Antworten von diesen Ports zu deinem lokalen Upper-Port werden dann aber verworfen.

Du müsstest daher die ACLs so konstruieren, dass diese nur auf dein Source-Netz mit dem angegebenen Ziel-Port greifen, also z.B.

Von 192.168.0.0/24

Port any

An any

Port 53

erlauben.

Zusätzlich muss zu jeder dieser Regeln eine entgegengesetzte Regel existieren, um die Antwortpakete wieder zurück zu lassen.

Um ein konkretes Beispiel für das Problem zu zeigen anhand einer DNS-Anfrage:

Der DNS-Client stellt eine Anfrage mit (sagen wir mal) Source-Port 56777 an Port 53. Diesen Traffic lässt du nun durch die ACL passieren.

Der DNS-Server wird seine Antwort von Port 53 an deinen Client an Port 56777 zurückschicken - das verwirfst du dann jedoch.

Für dich und den Client ist das am Ende erstmal schwer unterscheidbar was das Problem ist. Hier kannst du nur debuggen, indem du dich an beiden Enden mit Wireshark hinstellst und prüfst, was die Gegenstellen voneinander sehen.