149680

25.03.2023

Aufbau Docker Netzwerk

Hallo Community,

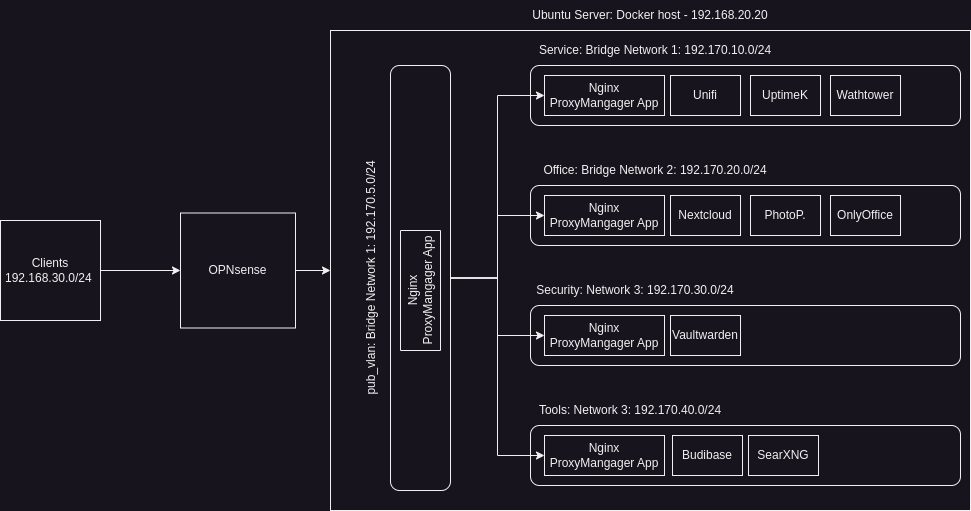

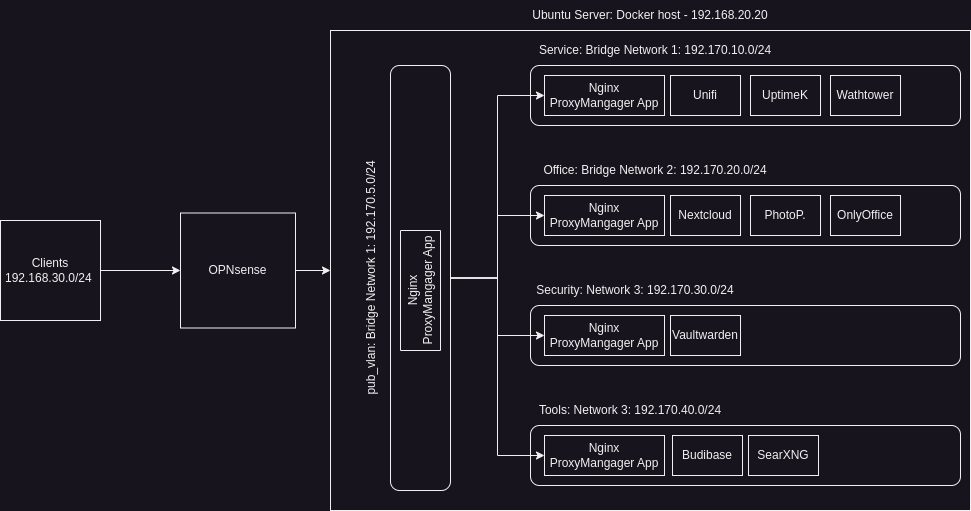

ich wende mich mit einer Docker Netzwerk Frage an euch. Zur Zeit bastel ich etwas mit meinen Dockersetup herum. Ich möchte im Grunde folgendes erreichen:

1. Ubuntu Docker Host

2. Ein docker bridgeNetzwerk was lediglich einen Reverse Proxy enthält inkl. freigebener Ports

3. Weitere docker bridge networks die nur durch den Reverse Proxy bzw. aus dem bridge network erreicht werden sollen (keine Ports publiziert)

4. Traffic unter den bridge Netzwerken soll es nicht geben, deswegen ja auch getrennt da damit die Isolierung der Container erreicht wird. Nextcloud und OnlyOffice müssen zb. kommunizieren, das geht wohl leider nur in dem der traffic einmal raus, durch die Sense und auf den Host - auf ide richtige Bridge wieder zurück geht....

Weiteres könnt ihr der angehängten Grafik entnehmen.

Ich kämpfe aktuell mit den richtigen Netzen und dem Verständnis für die Firewall Regeln.

Bisher habe ich:

Zusätzlich bereibe ich auf der Sense Unbound um allen Container Services einen DNS Namen geben zu können und per Reverse Proxy auch intern ssl machen kann.

Wie kann ich meinen Host so configurieren oder die docker Netze, dass ich traffic lediglich auf dem Reverse proxy landet und damit in diesem Netz und es nur von dort weiter auf die anderen Container geht?

Aktuell ist ein direkter traffic auf zb Nextcloud nicht möglich, da hier keine Ports vom Container publiziert werden. Da der Reverse Proxy aber auch eine IP in dessen bridge network hat funktioniert das docker DNS auf den container name. Habe ich den Proxy nur in dem einem Netzwerk bringt mir das ja auch nicht wirklich was, da DNS auf den container Namen nicht mehr geht und ich dann auch die Ports freigeben müsste. Diese Freigaben wären doch dann aber auch dem Host direkt sichtbar und wenn nicht durch die Sense eingeschränkt (auf Host IP) wären alle Container mit dieser Config auch erreichbar.

Danke für euren Support.

ich wende mich mit einer Docker Netzwerk Frage an euch. Zur Zeit bastel ich etwas mit meinen Dockersetup herum. Ich möchte im Grunde folgendes erreichen:

1. Ubuntu Docker Host

2. Ein docker bridgeNetzwerk was lediglich einen Reverse Proxy enthält inkl. freigebener Ports

3. Weitere docker bridge networks die nur durch den Reverse Proxy bzw. aus dem bridge network erreicht werden sollen (keine Ports publiziert)

4. Traffic unter den bridge Netzwerken soll es nicht geben, deswegen ja auch getrennt da damit die Isolierung der Container erreicht wird. Nextcloud und OnlyOffice müssen zb. kommunizieren, das geht wohl leider nur in dem der traffic einmal raus, durch die Sense und auf den Host - auf ide richtige Bridge wieder zurück geht....

Weiteres könnt ihr der angehängten Grafik entnehmen.

Ich kämpfe aktuell mit den richtigen Netzen und dem Verständnis für die Firewall Regeln.

Bisher habe ich:

- Auf der OPNsense traffic auf den Docker host auf Port 443 erlauib, damit der Reverse Proxy erreicht werden kann

- Auf dem Docker host habe ich lediglich Port 22 für ssh freigeben

- Auf den docker host bridges ist 443 für einige Wege wie unter 4 beschrieben freigeben

Zusätzlich bereibe ich auf der Sense Unbound um allen Container Services einen DNS Namen geben zu können und per Reverse Proxy auch intern ssl machen kann.

Wie kann ich meinen Host so configurieren oder die docker Netze, dass ich traffic lediglich auf dem Reverse proxy landet und damit in diesem Netz und es nur von dort weiter auf die anderen Container geht?

Aktuell ist ein direkter traffic auf zb Nextcloud nicht möglich, da hier keine Ports vom Container publiziert werden. Da der Reverse Proxy aber auch eine IP in dessen bridge network hat funktioniert das docker DNS auf den container name. Habe ich den Proxy nur in dem einem Netzwerk bringt mir das ja auch nicht wirklich was, da DNS auf den container Namen nicht mehr geht und ich dann auch die Ports freigeben müsste. Diese Freigaben wären doch dann aber auch dem Host direkt sichtbar und wenn nicht durch die Sense eingeschränkt (auf Host IP) wären alle Container mit dieser Config auch erreichbar.

Danke für euren Support.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6503790844

Url: https://administrator.de/forum/aufbau-docker-netzwerk-6503790844.html

Ausgedruckt am: 27.07.2025 um 22:07 Uhr

3 Kommentare

Neuester Kommentar

Ich würde das ganze ja gleich mit VLAN-Tagging klar und strukturiert abfackeln, also auf dem Host eine VLAN-Bridge erstellen und die Docker-Interfaces jeweils getagged in diese Bridge hängen, dann diese VLANs getagged auf dem IF richtung OPNSense übertragen, und mit der Firewall der Sense zentral den Zugriff untereinander reglementieren, feddisch.

Cheers briggs

Cheers briggs

Hallo,

Gruß,

Peter

Zitat von @149680:

Weiteres könnt ihr der angehängten Grafik entnehmen.

192.170.20.0/24 ist kein Privates Netz (RFC 1597 bzw. RFC 1918). Nicht das dein Router das ins Internet routet. de.wikipedia.org/wiki/Private_IP-Adresse#Private_AdressbereicheWeiteres könnt ihr der angehängten Grafik entnehmen.

Gruß,

Peter