Authentifizierung funktioniert nicht mehr

Hallo zusammen,

ich habe ein seltsames Problem, bei dem ich Unterstützung gebrauchen könnte. Ich habe einen Account im Active Directory, der seit ein paar Wochen plötzlich Probleme hat, sich gegen Remote-Systeme zu authentifizieren. Ich versuche mal, das Ganze halbwegs verständlich zu erklären.

Hier ein paar Beispiele, was nicht mehr funktioniert:

Fehler: "Get-ADUser : A call to SSPI failed, see inner exception."

In der Inner Exception steht leider nichts anderes drin.

Ich kenne nur diesen einen Account, der betroffen ist. Was ich bereits herausgefunden habe:

Für mich riecht das irgendwie nach einem Kerberos-Problem. Mir sind keine Änderungen bekannt, als deren Folge dieses Problem entstanden sein könnte. Ich wüsste jetzt ehrlich gesagt auch nicht, wie ich diesen Zustand nur bei einem Account herbeiführen könnte.

Habt ihr eine Idee, wo ich ansetzen könnte? Klar, ich könnte den Account einfach löschen, neu anlegen und gut. Aber ich finden das Problem spannend und würde es gerne verstehen.

Vielen Dank vorab und viele Grüße

Festus94

ich habe ein seltsames Problem, bei dem ich Unterstützung gebrauchen könnte. Ich habe einen Account im Active Directory, der seit ein paar Wochen plötzlich Probleme hat, sich gegen Remote-Systeme zu authentifizieren. Ich versuche mal, das Ganze halbwegs verständlich zu erklären.

Hier ein paar Beispiele, was nicht mehr funktioniert:

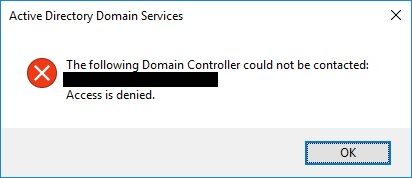

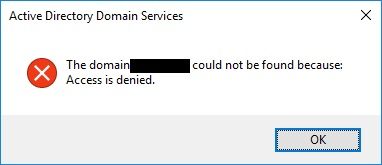

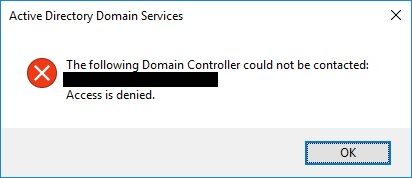

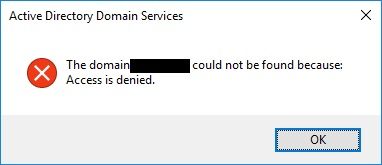

- Wenn ich Active Directory Users and Computers öffne, dann kann ich mich nicht gegen andere Domänen im Forest verbinden. Auch die Verbindung zu anderen Domänen-Controllern in der eigenen Domäne funktioniert nicht.

- Wenn ich in der PowerShell versuche, zum Beispiel mit Get-ADUser das Active Directory anzufragen, bekommt ich einen nicht näher spezifizierten SSPI-Fehler.

Fehler: "Get-ADUser : A call to SSPI failed, see inner exception."

In der Inner Exception steht leider nichts anderes drin.

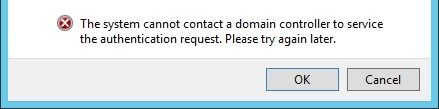

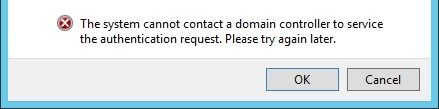

- Ich kann nicht mal mehr das SYSVOL Share im Explorer öffnen. Ich werde immer nach meinen Credentials gefragt. Auffällig ist die Fehlermeldung.

Ich kenne nur diesen einen Account, der betroffen ist. Was ich bereits herausgefunden habe:

- Es ist kein Berechtigungsproblem.

- Eine Kopie dieses Accounts funktioniert einwandfrei.

- Das Problem ist nicht bezogen auf einen konkreten Client oder Server.

- Wenn ich in der PowerShell statt eines Servernamens eine IP-Adresse angebe, funktioniert die Abfrage. Wenn ich mich korrekt erinnere, wird in diesem Fall NTLM verwendet.

- Wenn ich in der PowerShell einen Servernamen angebe und zusätzlich den Paramter Credential mitgebe, funktioniert die Abfrage. Wenn ich mich nicht irre, wird bei dieser Methode der Authentifizierungsprozess von vorne begonnen, indem wieder ein neues TGT angefordert wird.

- Wenn ich beim Aufruf des SYSVOL Shares meine Credentials angebe, funktioniert der Aufruf.

- Wenn ich beim Aufruf des SYSVOL Shares die IP-Adresse des Servers verwende, funktioniert der Aufruf.

- Wenn ich den Traffic mitschneide, während ich das SYSVOL Share aufrufen, sehe ich im Capture erst dann Kerberos Traffic, nachdem ich die Credentials eingebe.

- Nehme ich diesen Account melde mich damit an einem Domänen-Controller an und öffne die DSA, dann funktioniert die Konsole wunderbar, da sie dann den lokalen Server verwendet. Sobald ich hier versuche, einen anderen DC oder eine andere Domäne anzugeben, kommen die Fehlermeldungen von oben. Das Ganze betrifft natürlich auch andere Konsolen.

Für mich riecht das irgendwie nach einem Kerberos-Problem. Mir sind keine Änderungen bekannt, als deren Folge dieses Problem entstanden sein könnte. Ich wüsste jetzt ehrlich gesagt auch nicht, wie ich diesen Zustand nur bei einem Account herbeiführen könnte.

Habt ihr eine Idee, wo ich ansetzen könnte? Klar, ich könnte den Account einfach löschen, neu anlegen und gut. Aber ich finden das Problem spannend und würde es gerne verstehen.

Vielen Dank vorab und viele Grüße

Festus94

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1476579339

Url: https://administrator.de/forum/authentifizierung-funktioniert-nicht-mehr-1476579339.html

Ausgedruckt am: 03.08.2025 um 06:08 Uhr

15 Kommentare

Neuester Kommentar

Moin,

Ich gehe davon aus, dass du die Basics eines ADDS bereits geprüft hast:

Gruß,

Dani

Wenn ich in der PowerShell versuche, zum Beispiel mit Get-ADUser das Active Directory anzufragen,

Wie lautet die komplette Abfrage?In der Inner Exception steht leider nichts anderes drin.

auch nicht mit $error.Exception | fl * -Force?Wenn ich beim Aufruf des SYSVOL Shares meine Credentials angebe, funktioniert der Aufruf.

Ist das der selbe Account mit dem du Probleme hast oder ist es ein anderer Account?Ich gehe davon aus, dass du die Basics eines ADDS bereits geprüft hast:

- Zeitzone, Datum und Uhrzeit?

- DCDIAG, REPADMIN

- Ereignisprotokolle auf den jeweiligen DC (Stichwort NTDS General, NTDS KCC)

- Funktioniert der Zugriff via AD Explorer

Gruß,

Dani

Moin,

Fall 1)

Bei uns in einem Subnetzwerk ist der Fehler aufgetreten, weil ein Business Router einen IPv6 Bereich ins LAN gepusht hat. Somit waren die Domain bzw. Hostnames in dem Bereich teilweise durch IPv6 Adressen ungültig.

Fall 2)

Remove Bogus IP Addresses. Sprich ein Cleanup der DNS-Caches auf DCs im dem Netzbereich war notwendig (Dnscmd /ClearCache).

Fall 3)

Berechtigungen der Domäne (dc=test,dc=local) in ADSedit waren für eine Gruppe falsch gesetzt.

Gruß,

Dani

Klar, sonst wär's ja witzlos.  face-wink

face-wink

Ich hab dir nicht über die Schulter gesehen. Daher frage ich sicherheitshalber nochmals nach. Damit verbunden auch die Frage, ob du den Zugriff auch schon von einem anderen Rechner ausprobiert hast? Sind Rechner, DC(s) und betroffenens Benutzerkonto in der selben Windows Domäne? Ist der betroffener Benutzer Mitglieder der AD-Gruppe Domain Users (Domänen-Benutzer)?System.ServiceModel.Channels.ServiceChannelProxy.InvokeService

Ein Proxy Server ist in den Einstellungen des Benutzer (nicht) hinterlegt? Sieht mir nach derselben Meldung aus, die ich auch beim Zugriffsversuch auf das SYSVOL Share bekomme (Zeilen drei bis vier). Immerhin einheitlich.  face-smile

face-smile

Die gute Nachricht ist, dass ich die Fehlermeldung in unserer KB gefunden habe. Die schlechte ist, dass die Fehlermeldung verschiedene Ursache haben kann. Fall 1)

Bei uns in einem Subnetzwerk ist der Fehler aufgetreten, weil ein Business Router einen IPv6 Bereich ins LAN gepusht hat. Somit waren die Domain bzw. Hostnames in dem Bereich teilweise durch IPv6 Adressen ungültig.

Fall 2)

Remove Bogus IP Addresses. Sprich ein Cleanup der DNS-Caches auf DCs im dem Netzbereich war notwendig (Dnscmd /ClearCache).

Fall 3)

Berechtigungen der Domäne (dc=test,dc=local) in ADSedit waren für eine Gruppe falsch gesetzt.

Für mich ist das immer noch Kerberos-bezogen.

Wurden Änderungen für/an CredSSP durchgeführt?Gruß,

Dani

Moin,

Ansonsten deaktivere für das System einmal die Proxykonfiguration bzw. vergleiche dies, mit dem Benutzerkonto wo der Zugriff nach wie vor funktioniert.

Ansonsten deaktivere für das System einmal die Proxykonfiguration bzw. vergleiche dies, mit dem Benutzerkonto wo der Zugriff nach wie vor funktioniert.

In wie weit bist du in klist (z.B. klist get host/%computername%) eingetaucht?

Gruß,

Dani

An die Gruppe Domain Users dachte ich auch schon, allerdings ist diese vorhanden

Ist der betroffene Nutzer auch in der Gruppe drin?Wenn ich mich nicht irre, müsste auch hier ein Proxy gesetzt werden, das weiß ich aber nicht sicher. Wo konnte man noch mal sehen, ob de automatische Erkennung etwas gefunden hat?

Puh, gute Frage. Ich bin schon länger nicht operativ unterwegs. Nur , um sicher zu gehen: Das betrifft den DC, der als DNS-Server vom Client angefragt wird, um die Domäne aufzulösen?

Die Kollegen haben das in der KB nicht genauer beschrieben. Sowie ich das verstehe, wurde dies auf allen DCs durchgeführt.Zu Fall 3: Kannst du "falsch" genauer definieren? War es eine systembezogene Gruppe wie Domain Users? Oder eine Gruppe des Nutzers mit Deny?

In unseren Fall war es eine von uns angelegte Gruppe, in der der Nutzer Mitglied war. Aber es kann natürlich auch direkt das Benutzerkonto sein. Man muss dazu sagen, dass wir unsere Active Directory gehärtet haben. Es wird nahe zu auf keine Standardgruppe zurückgegriffen. Fluch und Segen zu gleich...Ich wollte gerade generell noch mal die GPOs prüfen

Hast du einmal die Gruppenmitgliedschaften (gpesult /r) von dem defekten und einem funktionierenden Benutzerkonto verglichen?In wie weit bist du in klist (z.B. klist get host/%computername%) eingetaucht?

Gruß,

Dani

Moin,

Unabhängig davon bitte mal folgenden Befehl ausführen:

Gruß,

Dani

Der SPN auf dem Computerkonto ist aber gesetzt.

Da du gesagt hast, dass am selben Computer ein anderes Benutzerkonto funktioniert, kann es am SPN nicht liegen.Nur sehr oberflächlich.

Kleiner Crashkurs: Taming the Three-Headed Beast KerberosUnabhängig davon bitte mal folgenden Befehl ausführen:

Get-WmiObject Win32_LogonSession | Where-Object {$_.AuthenticationPackage -ne 'NTLM'} | ForEach-Object {klist.exe purge -li ([Convert]::ToString($_.LogonId, 16))} Gruß,

Dani

Moin,

Gruß,

Dani

Das Kommando wirkt sich nur auf meinen User aus, richtig?

Nein. Es wirkt sich auf allen angemeldeten Benutzer aus, die am Rechner/Server angemeldet sind, wo der Befehl ausgeführt wird. Machst du das z.B. auf deinem Rechner, bist nur du betroffen. Machst du das auf einem RDS Hosts sind alle zu dem Zeit angemeldeten Benutzer betroffen. Der Befehl führt einen Reset der Kerberkos Tickets durch.Gruß,

Dani