CaptivePortal-Frage zu Ubiquiti und FritzBox

Hallo zusammen,

ich komme gerade nicht weiter. Ich möchte den Ubiquiti-Hotspot mit Voucher-Anmeldung in folgender Konstellation nutzen:

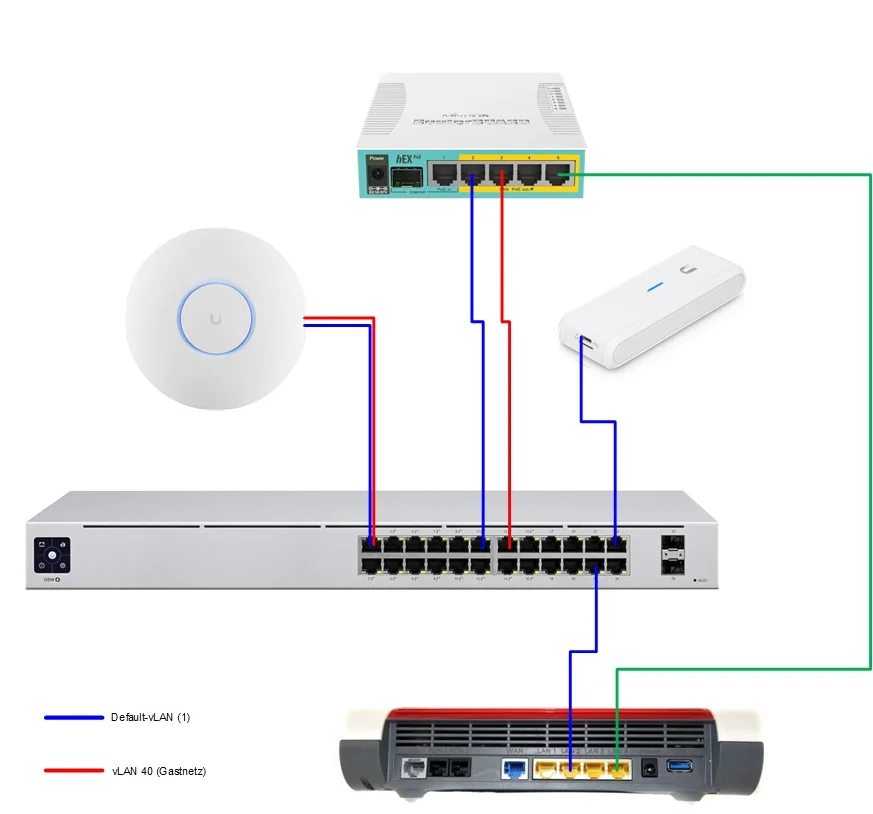

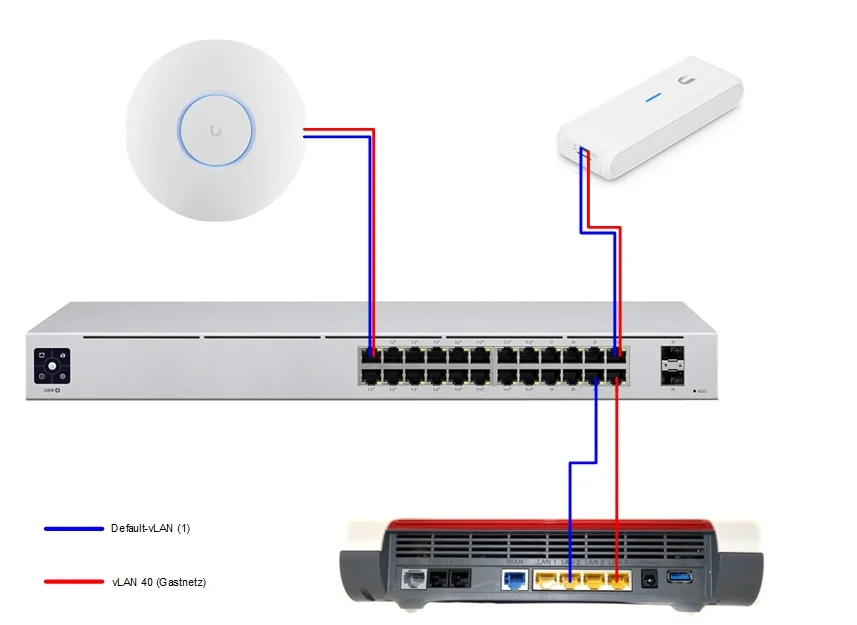

Die Unifi-AccessPoints strahlen zwei Netze aus, einmal INTERN und einmal GAST.

Für das wLAN GAST sind die Gastrichtlnien, also vor allem das CaptivePortal aktiviert.

INTERN gehört zum Netzwerk DEFAULT und GAST zum Netzwerk GASTNETZ mit der vLAN-ID 40

Das Netzwerk Default hat den IP-Bereich 10.200.0.0/22 und wird an einem entsprechend konfigurierten Port eines Unifi-Switches auf Port 2 der FritzBox ausgegeben.

Das Netzwerk Default hat den IP-Bereich 192.168.179.0/24 und wird an einem entsprechend konfigurierten Port eines Unifi-Switches auf Port 4 der FritzBox ausgegeben. Auf der FritzBox ist Gastzugang auf LAN4 aktiviert.

Für beide Netzw spielt die FritzBox den DHCP-Server.

Der Unifi-Cloudkey als Controller hängt an einem Port eines Unifi-Switches, der beide vLANs ausgibt.

Wenn ich mich nun mit einem Tablet mit dem wLAN GAST verbinde, zeigt Android korrekt an, dass dafür eine Anmeldung erforderlich ist. Aber er zeigt dann die Captive-Portal-Anmeldeseite nicht an - vermutlich, weil ich durch die Verbindung mit GAST eine IP aus dem Gastnetz (192.168.179.0/24) erhalten habe, der Cloudkey, auf dem das CaptiovePortal gehostet wird, aber eine IP im internen Netz hat (10.200.0.100).

Ich bin sicher, dass es dafür eine Lösung gibt, denn dass das Gastnetz einen anderen IP-Adressbereich hat als das interne Netz ist ja normal. Aber welchen?

Alternativ Kann ich in der FritzBox einstellen, dass aus dem Gastnetz heraus eine einzelne IP-Adresse im internen Netz (nämlich der Cloudkey) erreichbar ist?

Danke im Voraus,

Sarek \\//_

ich komme gerade nicht weiter. Ich möchte den Ubiquiti-Hotspot mit Voucher-Anmeldung in folgender Konstellation nutzen:

Die Unifi-AccessPoints strahlen zwei Netze aus, einmal INTERN und einmal GAST.

Für das wLAN GAST sind die Gastrichtlnien, also vor allem das CaptivePortal aktiviert.

INTERN gehört zum Netzwerk DEFAULT und GAST zum Netzwerk GASTNETZ mit der vLAN-ID 40

Das Netzwerk Default hat den IP-Bereich 10.200.0.0/22 und wird an einem entsprechend konfigurierten Port eines Unifi-Switches auf Port 2 der FritzBox ausgegeben.

Das Netzwerk Default hat den IP-Bereich 192.168.179.0/24 und wird an einem entsprechend konfigurierten Port eines Unifi-Switches auf Port 4 der FritzBox ausgegeben. Auf der FritzBox ist Gastzugang auf LAN4 aktiviert.

Für beide Netzw spielt die FritzBox den DHCP-Server.

Der Unifi-Cloudkey als Controller hängt an einem Port eines Unifi-Switches, der beide vLANs ausgibt.

Wenn ich mich nun mit einem Tablet mit dem wLAN GAST verbinde, zeigt Android korrekt an, dass dafür eine Anmeldung erforderlich ist. Aber er zeigt dann die Captive-Portal-Anmeldeseite nicht an - vermutlich, weil ich durch die Verbindung mit GAST eine IP aus dem Gastnetz (192.168.179.0/24) erhalten habe, der Cloudkey, auf dem das CaptiovePortal gehostet wird, aber eine IP im internen Netz hat (10.200.0.100).

Ich bin sicher, dass es dafür eine Lösung gibt, denn dass das Gastnetz einen anderen IP-Adressbereich hat als das interne Netz ist ja normal. Aber welchen?

Alternativ Kann ich in der FritzBox einstellen, dass aus dem Gastnetz heraus eine einzelne IP-Adresse im internen Netz (nämlich der Cloudkey) erreichbar ist?

Danke im Voraus,

Sarek \\//_

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671619

Url: https://administrator.de/forum/captiveportal-frage-zu-ubiquiti-und-fritzbox-671619.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

61 Kommentare

Neuester Kommentar

Moin,

über die Fritz!Box: nein. Das ist ja gerade der Sinn, dass die Fritz!Box das Gastnetz vom übrigen Netz abschirmt und nur Verkehr zum WAN/Internet durchlässt.

Da muss also vorher in der Kette ein Routing stattfinden.

Gruß

DivideByZero

Alternativ Kann ich in der FritzBox einstellen, dass aus dem Gastnetz heraus eine einzelne IP-Adresse im internen Netz (nämlich der Cloudkey) erreichbar ist?

über die Fritz!Box: nein. Das ist ja gerade der Sinn, dass die Fritz!Box das Gastnetz vom übrigen Netz abschirmt und nur Verkehr zum WAN/Internet durchlässt.

Da muss also vorher in der Kette ein Routing stattfinden.

Gruß

DivideByZero

So ein Szenario ist grundsätzlich HIER beschrieben.

Grundlagen zu einem MSSID AP Setup, wie du es betreibst, findest du HIER.

Ein häufiger Fehler der oftmals begangen wird ist der falsche Umgang mit dem Default VLAN 1 an AP und auch am korrespondierenden Switchport.

Der Anschlussport der APs muss im Trunk Mode konfiguriert sein mit dem PVID 1. Sprich also Traffic vom Default VLAN 1 wird dort UNtagged gesendet aber der Gasttraffic dann mit deinem VLAN 40 Tag in deinem Fall.

Das VLAN 1 darf dort nicht oder fälschlicherweise zum PVID 1 zusätzlich getagged sein, was dann sofort zur Fehlfunktion führt.

Achte also auf die korrekte Konfiguration der AP Ports und der dazu korrespondierenden Switchports.

Da die Fritte keinerlei VLAN Support kennt musst du von der natürlich dann 2 separate Patchstrippen vom LAN und LAN 4 Port auf den VLAN Switch legen. Diese Switchports müssen als reine Accessports also UNtagged mit PVID 1 und PVID 40 gesetzt sein für das Default VLAN und das Gastnetz.

Es macht Sinn diese beiden netze mit einem Test PC am Switch vorab zu testen indem man den PC abwechselnd ins VLAN 1 und VLAN 40 steckt und dabei mit ipconfig checkt ob die IP Adressvergabe korrekt ist. Das stellt sicher das beide Netze sauber in ihren dafür vorgesehenen VLANs arbeiten!

Das Gastnetz sollte man keinesfalls auf einem Router oder Firewall mit einem L3 Interface anbinden. Genau DAS will man ja mit Gastnetzen keinesfalls, weil das dann zusätzlichen Aufwand in der Firewall Konfig erzwingt um dieses Netz wasserdicht von den privaten Netzen zu trennen. Fehler im Regelwerk können dann fatale Folgen haben.

Genau deshalb macht es also sehr viel Sinn dieses VLAN 40 Gastnetz lediglich im Layer 2 über die Switchinfrastruktur "durchzuschleifen" und L3technisch ausschliesslich nur auf der Fritte zu terminieren was dann Regeln per se obsolet macht.

So ist das Gastnetz immer wasserdicht vom privaten Netz getrennt.

Grundlagen zu einem MSSID AP Setup, wie du es betreibst, findest du HIER.

Ein häufiger Fehler der oftmals begangen wird ist der falsche Umgang mit dem Default VLAN 1 an AP und auch am korrespondierenden Switchport.

Der Anschlussport der APs muss im Trunk Mode konfiguriert sein mit dem PVID 1. Sprich also Traffic vom Default VLAN 1 wird dort UNtagged gesendet aber der Gasttraffic dann mit deinem VLAN 40 Tag in deinem Fall.

Das VLAN 1 darf dort nicht oder fälschlicherweise zum PVID 1 zusätzlich getagged sein, was dann sofort zur Fehlfunktion führt.

Achte also auf die korrekte Konfiguration der AP Ports und der dazu korrespondierenden Switchports.

Da die Fritte keinerlei VLAN Support kennt musst du von der natürlich dann 2 separate Patchstrippen vom LAN und LAN 4 Port auf den VLAN Switch legen. Diese Switchports müssen als reine Accessports also UNtagged mit PVID 1 und PVID 40 gesetzt sein für das Default VLAN und das Gastnetz.

Es macht Sinn diese beiden netze mit einem Test PC am Switch vorab zu testen indem man den PC abwechselnd ins VLAN 1 und VLAN 40 steckt und dabei mit ipconfig checkt ob die IP Adressvergabe korrekt ist. Das stellt sicher das beide Netze sauber in ihren dafür vorgesehenen VLANs arbeiten!

Das Gastnetz sollte man keinesfalls auf einem Router oder Firewall mit einem L3 Interface anbinden. Genau DAS will man ja mit Gastnetzen keinesfalls, weil das dann zusätzlichen Aufwand in der Firewall Konfig erzwingt um dieses Netz wasserdicht von den privaten Netzen zu trennen. Fehler im Regelwerk können dann fatale Folgen haben.

Genau deshalb macht es also sehr viel Sinn dieses VLAN 40 Gastnetz lediglich im Layer 2 über die Switchinfrastruktur "durchzuschleifen" und L3technisch ausschliesslich nur auf der Fritte zu terminieren was dann Regeln per se obsolet macht.

So ist das Gastnetz immer wasserdicht vom privaten Netz getrennt.

Ja, sicher, nur nicht mit der Fritz!box. Die schottet ja nun einmal gegeneinander ab.

Was Du benötigst, ist ein Übergang von einem VLAN in das andere, und zwar nur und ausschließlich begrenzt auf den Cloudkey (der ist dann ja angreifbar!) und nicht den Rest. Oder alternativ den Cloudkey nur im Gastnetz nutzen, aber dann fällt die Funktionalität im Lan weg...

Was Du benötigst, ist ein Übergang von einem VLAN in das andere, und zwar nur und ausschließlich begrenzt auf den Cloudkey (der ist dann ja angreifbar!) und nicht den Rest. Oder alternativ den Cloudkey nur im Gastnetz nutzen, aber dann fällt die Funktionalität im Lan weg...

Doch diese Lösung gibt es natürlich und ist auch kinderleicht.

Es ist ja quasi eine Dual WAN Lösung.

Da die Fritte keine VLANs supportet musst du an der UniFi Gurke 2 WAN Ports definieren.

Die UniFi Gurke "sieht" dann quasi 2 Internet Verbindungen, einmal die "normale" über den Fritzbox LAN Port und einmal die über den LAN4 Port (Gast)

Die Gast WAN Verbindung muss zwingend geNATet werden auf dem UniFi Router da keine statischen Routen der Fritte dort greifen.

Der WAN Port über das LAN Interface kann mit oder auch ohne NAT betrieben werden.

Auf dem Unify Router/Firewall legt man dann eine einfache Policy Route an die allen Traffic mit einer Absender IP aus dem Gastnetz Segment über den WAN Port am LAN4 Frittenport sendet und alles andere über den LAN Frittenport sendet. Fertisch...

So kannst du problemlos mit dem Ticketsystem im Gastnetz arbeiten

Eigentlich doch ein simples und klassisches Design auf das man mit dem gesunden IT Verstand auch selber kommt.

Es ist ja quasi eine Dual WAN Lösung.

Da die Fritte keine VLANs supportet musst du an der UniFi Gurke 2 WAN Ports definieren.

Die UniFi Gurke "sieht" dann quasi 2 Internet Verbindungen, einmal die "normale" über den Fritzbox LAN Port und einmal die über den LAN4 Port (Gast)

Die Gast WAN Verbindung muss zwingend geNATet werden auf dem UniFi Router da keine statischen Routen der Fritte dort greifen.

Der WAN Port über das LAN Interface kann mit oder auch ohne NAT betrieben werden.

Auf dem Unify Router/Firewall legt man dann eine einfache Policy Route an die allen Traffic mit einer Absender IP aus dem Gastnetz Segment über den WAN Port am LAN4 Frittenport sendet und alles andere über den LAN Frittenport sendet. Fertisch...

So kannst du problemlos mit dem Ticketsystem im Gastnetz arbeiten

Eigentlich doch ein simples und klassisches Design auf das man mit dem gesunden IT Verstand auch selber kommt.

Hatt er oben nicht irgendwas von einer gruseligen UniFi Kiste Firewall etc. geschrieben? Wer sollte sonst ein Captive Portal mit einem Ticketsystem bereitstellen, das kann in der Regel immer nur ein Router oder eine Firewall also ein L3 Device.

OK, nur mit einer nackten Layer 2 VLAN Switchinfrastruktur und nur mit einer Fritte die sowas nicht supportet ist das natürlich nicht machbar, da hast du zweifelsohne Recht!

OK, nur mit einer nackten Layer 2 VLAN Switchinfrastruktur und nur mit einer Fritte die sowas nicht supportet ist das natürlich nicht machbar, da hast du zweifelsohne Recht!

Zu 1.

Ja, natürlich kann er das. Jeder Router OS basierte Mikrotik kann das. Unabhängig von der Plattform

Zu 2.

Ja natürlich. Mit oder ohne VLANs wie du es gerne möchtest... Tutorials und seine weiterführenden Links zu solchen Praxissetups im Forum liest du vermutlich nicht, oder...?!

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Wenn du es ganz toll machst kannst du dem Mikrotik Gastnetz sogar noch ein schickes Captive Portal (Hotspot) mit einer User Authentsierung und Einmalpasswörtern spendieren.

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Allerdings fragt man sich wie es sein kann das du als FritzBox "Router" User diese bedienst wenn du nichts übers Routing weisst?!

Du könntest uns aber entgegenkommen wenn du zumindestens schon einmal die ganz einfachen Grundlagen zum IP Routing lesen und verstehen würdest. Dann müssen wir das Rad nicht 2mal erfinden.

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Noch ein Tip:

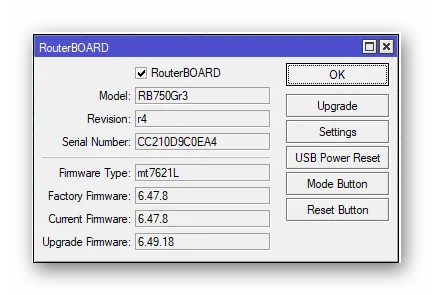

Bevor du den Mikrotik einsatzklar machst für das o.a. Setup date ihn mit dem WinBox Konfig Tool auf die aktuelle Stable Version up: mikrotik.com/download

Für einen RB750gr3 benötigst du das MIPSBE Image oder lädst es online über den Menüpunkt "Package" direkt auf den Router.

Das aktuelle WinBox Konfig Tool kannst du dort auch runterladen!

Ja, natürlich kann er das. Jeder Router OS basierte Mikrotik kann das. Unabhängig von der Plattform

Zu 2.

Ja natürlich. Mit oder ohne VLANs wie du es gerne möchtest... Tutorials und seine weiterführenden Links zu solchen Praxissetups im Forum liest du vermutlich nicht, oder...?!

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Wenn du es ganz toll machst kannst du dem Mikrotik Gastnetz sogar noch ein schickes Captive Portal (Hotspot) mit einer User Authentsierung und Einmalpasswörtern spendieren.

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Ich bräuchte bloß ganz viel Hilfe bei er Einrichtung, weil ich von Routing relativ wenig Ahnung habe

Dafür ist ein Forum wie dieses ja da! 😉Allerdings fragt man sich wie es sein kann das du als FritzBox "Router" User diese bedienst wenn du nichts übers Routing weisst?!

Du könntest uns aber entgegenkommen wenn du zumindestens schon einmal die ganz einfachen Grundlagen zum IP Routing lesen und verstehen würdest. Dann müssen wir das Rad nicht 2mal erfinden.

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Noch ein Tip:

Bevor du den Mikrotik einsatzklar machst für das o.a. Setup date ihn mit dem WinBox Konfig Tool auf die aktuelle Stable Version up: mikrotik.com/download

Für einen RB750gr3 benötigst du das MIPSBE Image oder lädst es online über den Menüpunkt "Package" direkt auf den Router.

Das aktuelle WinBox Konfig Tool kannst du dort auch runterladen!

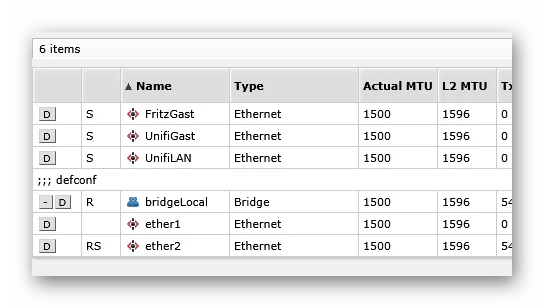

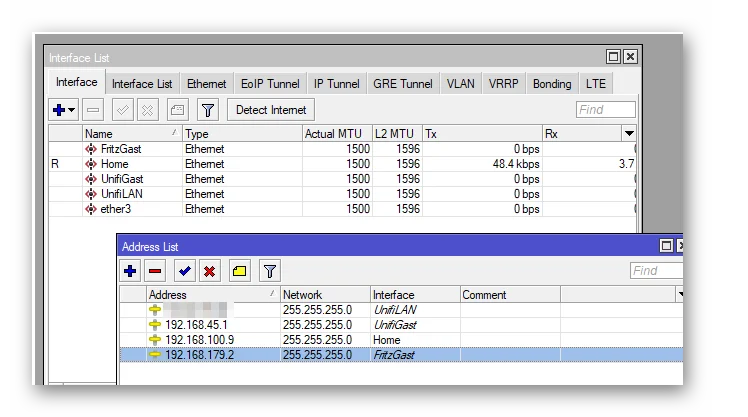

das heißt ich kann die drei Ports dieses Routers separat programmieren.

Richtig!Solange das keine Member Ports einer Bridge oder VLANs sind ja.

Im Default (ohne Default Konfig) ist der Mikrotik immer ein Router und jeder Port kann/darf ein dedizierter Routing Port mit entsprechender IP Adresse sein. Hast du oben ja auch schon entsprechend richtig gemacht!

⚠️ Achtung:

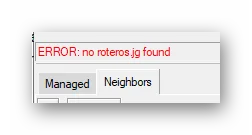

Deine o.a. Konfig lässt stark vermuten das du vergessen hast die Default Konfig im Router vorher zu löschen!! 🤔

Wie man unschwer erkennen kann geistert da noch eine Bridge und Bezeichnungen wie "defconf,,," rum die das mehr oder minder bestätigen. Ein reiner Router kennt sowas wie eine Bridge bekanntlich nicht.

Damit ist dann eine Router Port Konfig auf den einzelnen Interfaces NICHT möglich weil die bestehende Default Konfig die Ports anderweitig vorkonfiguriert!! Ein Port kann logischerweise nicht gleichzeit Bridgeport und Routerport sein!!!

Die Default Konfig macht folgendes wenn man sie nicht VOR dem Reset löscht:

- Port ether1 = WAN Port mit aktiver Firewall, NAT (Adress Translation), DHCP Client Mode. Connect ist hier durch die aktive Firewall weder mit GUI noch Winbox möglich!

- Ports 2 bis 5 = Sind zu einer Bridge zusammengefasst, IP auf Bridgeport, DHCP Server auf der Bridge aktiviert mit Default IP Netz 192.168.88.0 /24

Leider hast du es wohl versäumt beide Tutorials zu mindestens ansatzweise einmal zu lesen!!

Du kannst auch mühselig alle Default Konfigs über das GUI oder Winbox entfernen aber das ist mühevoll und mit einem einfachen Werksreset und Haken bei no default config deutlich einfacher.

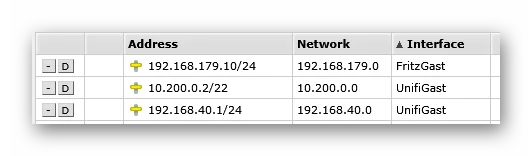

Jetzt wollte ich auf das Unifi-Gastnetz einen DHCP-Server setzen

Welches denn?? Du hast ja oben schliesslich 2 IP Netze die gleichermaßen so heissen! ❗️ Nochmals die Wiederholung des Tips von oben:

Benutze als Mikrotik Anfänger wenn immer möglich das Winbox Konfig Tool!

Dies hat den großen Vorteil das es auch ganz ohne IP Verbindung, rein über den Layer 2 den Mikrotik automatisch erkennt und du auf ihn zugreifen kannst ohne das eine IP Verbindung/Adressierung bestehen muss. Ein wesentlicher Vorteil gegenüber dem WebGUI was IP voraussetzt!

Ganz besonders wenn man die Default Konfig löscht, denn dann hast du natürlich keinerlei IP Adressen und DHCP Server mehr auf der Kiste!! Die WinBox ist dann aus Sicht der Konfig lebenswichtig für einen Anfänger!!

Der MT ist keine Allerwelts KlickiBunti Plaste Fritte sondern hat konfigtechnisch Cisco Niveau. Entsprechend steil ist die Lernkurve. Wenn du Hilfe brauchst solltest du diese auch annehmen...

Deine ToDos:

- Winbox installieren und mit deinem RB750er testen. (Bei Winblows achte darauf das WinBox in der lokalen Firewall frei ist! Teste es vorab mit deinem bestehenden RB bevor du an den Reset gehst.)

- Werksreset im Menü "System" und Haken setzen ohne Default Konfig

- Mikrotik kommt dann nackig hoch ohne IPs kann aber über die Winbox gesehen und verbunden werden

- IP Adressen, wie du oben schon richtig gemacht hast, an den Ports deiner Wahl konfigurieren

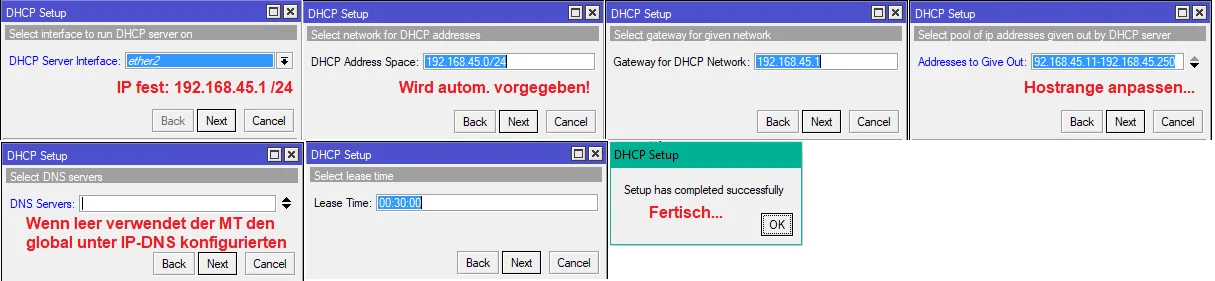

- Für den DHCP Server klickst du ins Winbox Menü IP -> DHCP dort auf den großen Button "DHCP Setup". Hier kannst du dann für das jeweilige Interface deiner Wahl menügeführt den DHCP Server mit Range, Gateway, DNS usw. einrichten.

Ja, WinBox sollte immer auf der latest Version sein! Aktuell ist 3.4.1 wenn man mit der Stable Windows only Version arbeitet.

Zu deinen Fragen...

1.)

Wenn du OHNE Default Konfig arbeitest, also mit einem nackten System ohne jegliche Grundkonfig, dann ist es völlig egal welchen Port du zur Konfiguration wählst. Ohne eine bestehende Konfig sind ja per se alle Ports gleich. Welchen du dann nimmst spielt keinerlei Rolle.

OK, Ports die du für PoE nutzt musst du dann beachten aber netzwerktechnisch sind auch diese Ports gleichbereichtigt.

Das "Port 2 Thema" bezieht sich ganz sicher wieder auf ein System mit Default Konfig. Wäre dann aber auch etwas sinnfrei, denn da bei den kleineren Systemen die Ports 2-5 gleichberechtigt in einer Bridge zusammengefasst sind wäre es auch wieder egal innerhalb dieser Bridgeports.

2.)

Ja. Managementtechnisch gesehen könnte das Sinn machen, denn über den Port kommt ja dein Managementzugang wenn du ihn z.B. aus einem PoE Switch versorgst. Dieser Port sollte ja dann immer verfügbar sein.

Aber wie gesagt das wäre rein aus kosmetischer Managementsicht und wie du es für dich für richtig hälst. Netztechnisch sind auf einem nackten Router (ohne Default Konfig) alle Ports gleichermaßen geeignet weil sie eben allesamt gleichberechtigt sind.

3.)

Ja natürlich. Das klappt. Jeder dieser Ports kann als DHCP Client arbeiten!

Das konfigurierst du ganz einfach und klickst im Winbox Menü lediglich IP -> DHCP Client und aktivierst die Funktion auf dem Interface deiner Wahl. Im Konfig Fenster wirst du dann auch gleich die IP Zuteilung sehen sofern der Port in einem Netz mit DHCP aktiv ist.

Was wichtig ist in diesem Zusammenhang:

Da das ein Routerport ist muss man bei DHCP zugeteilten Routeradressen immer vorsichtig sein. Routen und Endgeräte verlassen sich drauf das Router IP Adressen fest sind damit die Wegefindung immer sauber funktioniert.

Bei per DHCP basierten Routeradressen solltest du dann immer darauf achten das es ein festes Binding auf die Mac Adresse gibt und der Router immer diese IP vom DHCP Server fest zugewiesen bekommt und sich das nicht ändert mit der DHCP Dynamik.

Wenn du bzw. der DHCP Server das beachtet spricht nichts gegen eine DHCP Vergabe.

Zu deinen Fragen...

1.)

Wenn du OHNE Default Konfig arbeitest, also mit einem nackten System ohne jegliche Grundkonfig, dann ist es völlig egal welchen Port du zur Konfiguration wählst. Ohne eine bestehende Konfig sind ja per se alle Ports gleich. Welchen du dann nimmst spielt keinerlei Rolle.

OK, Ports die du für PoE nutzt musst du dann beachten aber netzwerktechnisch sind auch diese Ports gleichbereichtigt.

Das "Port 2 Thema" bezieht sich ganz sicher wieder auf ein System mit Default Konfig. Wäre dann aber auch etwas sinnfrei, denn da bei den kleineren Systemen die Ports 2-5 gleichberechtigt in einer Bridge zusammengefasst sind wäre es auch wieder egal innerhalb dieser Bridgeports.

2.)

Ja. Managementtechnisch gesehen könnte das Sinn machen, denn über den Port kommt ja dein Managementzugang wenn du ihn z.B. aus einem PoE Switch versorgst. Dieser Port sollte ja dann immer verfügbar sein.

Aber wie gesagt das wäre rein aus kosmetischer Managementsicht und wie du es für dich für richtig hälst. Netztechnisch sind auf einem nackten Router (ohne Default Konfig) alle Ports gleichermaßen geeignet weil sie eben allesamt gleichberechtigt sind.

3.)

Ja natürlich. Das klappt. Jeder dieser Ports kann als DHCP Client arbeiten!

Das konfigurierst du ganz einfach und klickst im Winbox Menü lediglich IP -> DHCP Client und aktivierst die Funktion auf dem Interface deiner Wahl. Im Konfig Fenster wirst du dann auch gleich die IP Zuteilung sehen sofern der Port in einem Netz mit DHCP aktiv ist.

Was wichtig ist in diesem Zusammenhang:

Da das ein Routerport ist muss man bei DHCP zugeteilten Routeradressen immer vorsichtig sein. Routen und Endgeräte verlassen sich drauf das Router IP Adressen fest sind damit die Wegefindung immer sauber funktioniert.

Bei per DHCP basierten Routeradressen solltest du dann immer darauf achten das es ein festes Binding auf die Mac Adresse gibt und der Router immer diese IP vom DHCP Server fest zugewiesen bekommt und sich das nicht ändert mit der DHCP Dynamik.

Wenn du bzw. der DHCP Server das beachtet spricht nichts gegen eine DHCP Vergabe.

Nur nebenbei zur Router Adressierung:

Router sollten im Subnetzbereich immer die Adressen ganz oben oder ganz unten haben. Das minimiert Kollisionen mit DHCP Ranges und damit IP Adresschaos bei diesen wichtigen Adressen.

Bei einem klassischen /24er Präfix also entweder .1 oder .254

Wichtig ist bei statischer Vergabe mit diesen Adressen immer zur Sicherheit die konfigurierte DHCP Adressrange zu kontrollieren das die .1 oder .254 sicher aus dem Pool ausgeschlossen sind. Oder auch 2-3 Adressen an den Enden die man ggf. nutzt.

So weiss man aus Management Sicht immer das die ersten und letzten 2-3 Adressen Infrastruktur ONLY sind und damit "Do not touch" sind.

Adressen mittendrin erhöhen immer die Gefahr der Doppelvergabe mit einem DHCP Pool und zeugen meist von einem Admin mit unsauberem IP Adressplan. Oder, worst case, gar keinem...

Router sollten im Subnetzbereich immer die Adressen ganz oben oder ganz unten haben. Das minimiert Kollisionen mit DHCP Ranges und damit IP Adresschaos bei diesen wichtigen Adressen.

Bei einem klassischen /24er Präfix also entweder .1 oder .254

Wichtig ist bei statischer Vergabe mit diesen Adressen immer zur Sicherheit die konfigurierte DHCP Adressrange zu kontrollieren das die .1 oder .254 sicher aus dem Pool ausgeschlossen sind. Oder auch 2-3 Adressen an den Enden die man ggf. nutzt.

So weiss man aus Management Sicht immer das die ersten und letzten 2-3 Adressen Infrastruktur ONLY sind und damit "Do not touch" sind.

Adressen mittendrin erhöhen immer die Gefahr der Doppelvergabe mit einem DHCP Pool und zeugen meist von einem Admin mit unsauberem IP Adressplan. Oder, worst case, gar keinem...

Nun gehe ich also auf DHCP-Setup und gebe ein:

Reden wir jetzt vom DHCP Server oder vom Client?? Ich denke Server so es sich anhört...?!Dann erhalte ich die Meldung "Invalid Adress Pool".

Bedeutet das du dich da vertippt hast.Bewege dich mit den Cursor Tasten der Vorgabe nur an den Hostbereich und ändere die vorgegebene Hostrange. Es dürfen keine Leerzeichen am Bindestrich sein!

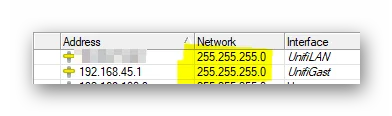

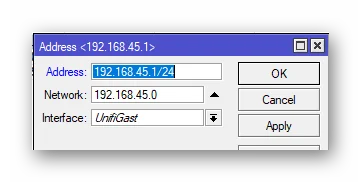

hätte ich spontan 192.168.45.1/24 gesagt

Das wäre ja eine Hostadresse! Sinnvoller und logisch wäre in dem Falle dann das Netzwerk anzugeben mit 192.168.45.0/24Und genau DAS gibt der MT dir doch auch automatisch vor und musst du nur abnicken!!

Wie im Tutorial beschrieben: Du musst das nur der Reihe nach abnicken und einzig nur die Adressrange und den DNS anpassen. Fertisch...

- Entweder lässt du den Eintrag leer, dann gibt der MT den unter IP -> DNS konfigurierten oder via DHCP Client gelernten DNS per DHCP weiter an die Clients.

- Oder du gibst dort die Router IP an dem Interface an und lässt den MT selber als Caching DNS arbeiten. Er beantwortet dann alles lokal und fragt nur wenn er was nicht weiss den unter IP -> DNS konfigurierten oder via DHCP Client gelernten DNS als Forwarder. Wichtig: Dazu muss unter IP -> DNS der Haken bei "accept remote requests" gesetzt sein!

Nein, er gibt mir 192.168.45.1 vor

- Welche Firmware Version verwendest du??

- Wenn du unter System --> Routerboard gehst, ist dein Bootloader auf die gleiche Version wie deine Firmware upgedatet??

bei "Network" nicht das Netwerk, sondern die Netzwerkmaske angegeben

OK, dann ist das natürlich klar. Kleine Ursache, große...Das füllt die Winbox übrigens immer automatisch aus. Bei Mikrotik wird in der Regel die Maske immer hinter der Adresse bzw. Netz mit "/xy" angegeben.

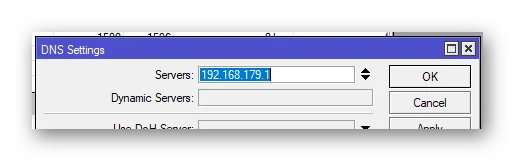

Kann ich da tatsächlich nur einen eingeben?

Nein, da kann man natürlich auch mehrere angeben! Es ist ja keine Fritte... 😉Du siehst hinter dem Eingabefenster einen noch oben und unten gerichteten Doppelpfeil. Wenn du auf die untere Hälfte klickst macht sich ein neues, zusätzliches Eingabefenster auf für weitere DNS Serveradressen. Gewusst wie...

Was nimmt man denn da am besten?

Welcher ist denn dein zentraler DNS Server den du im Netz deinen Clients mitgibst? Den trägst du da ein. Wenn das die Fritte ist dann nimmst du diese.⚠️ Beim Gastnetz aufpassen das du als DNS IP auch einen Server angibst der vom Gastnetz auch erreichbar ist. Gastnetze sind prinzipbedingt ja üblicherweise isoliert. Andernfalls scheitert die DNS Auflösung sollte die vergebene DNS IP von Gastclients nicht erreichbar sein!

Die 8.8.8.8 nehmen verantwortungsvolle Netzwerk Admins wie du es ja auch bist, aus guten Gründen niemals! Muss man sicher nichts mehr zu sagen...

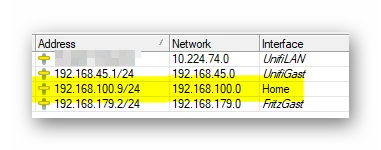

Und wieder eine Zusatzfrage: Wie sage ich dem MT, dass er jetzt zur Zeit über meinen Router 192.168.100.1 auf dem Interface Home ins Internet kommt?

Das machst du ganz einfach mit der Default Route!Du gehst unter IP --> Route und trägst dort die Default Route ein:

- Ziel: 0.0.0.0/0

- Gateway: 192.168.100.1

⚠️ Hier wieder ein Achtung!

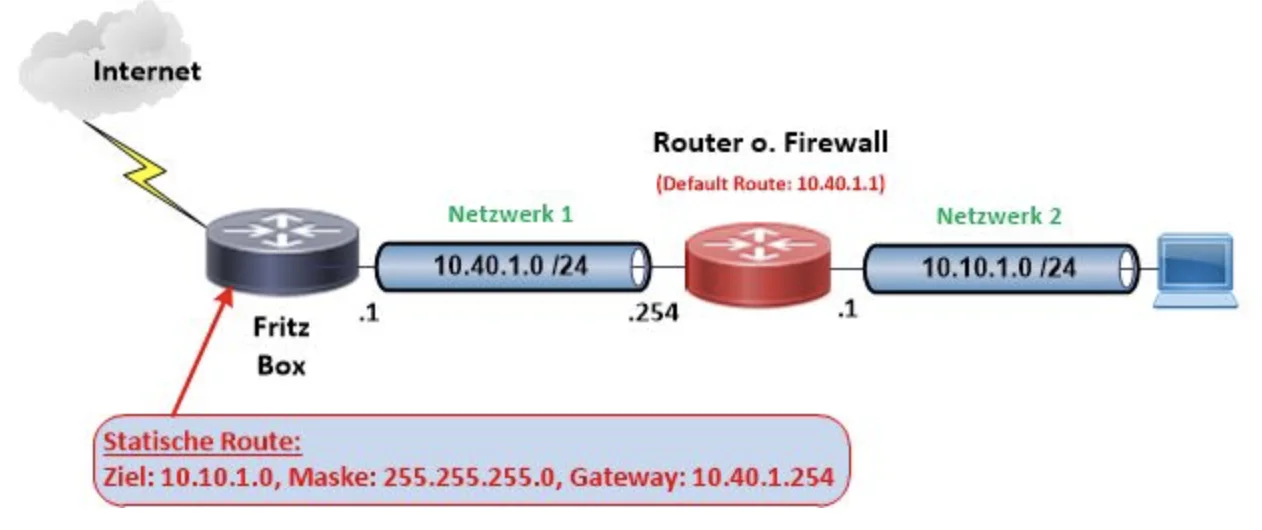

Auf deinem 192.168.100.1er Router müssen dann auch die Rückrouten definiert sein in die IP Netze am MT aus denen Traffic kommen kann der über ihn geht. (Siehe "Packetreise" im Tutorial]!)

Sind die nicht eingetragen routet sie dein 192.168.100.1er Router über seine Default Route zum Provider und damit ins Nirwana und du schiebst Routing Frust.

Hier an einem Beispiel mit einem Netzwerk:

Ist der UniFi Gast Port physisch angeschlossen und hat einen Link?

Wenn nein ist das Interface inaktiv und damit ist dann auch der DHCP Server natürlich inaktiv und erscheint rot.

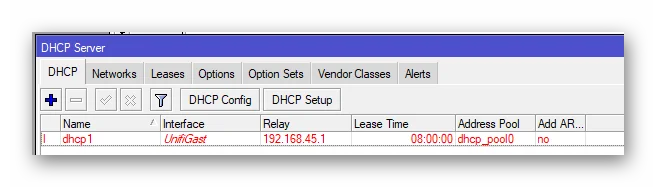

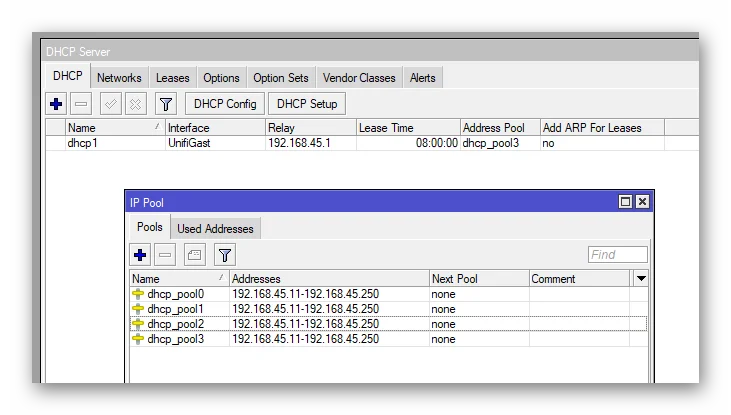

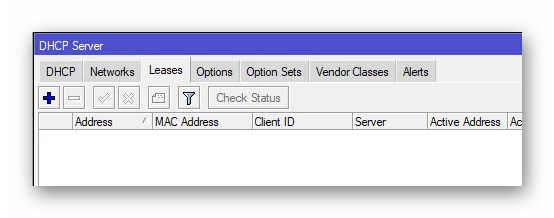

Sollte das Interface aktiv sein müsstest du mal einen Screenshot des Server Setups (IP -> DHCP Server)) und auch einen des Pools (IP -> Pool) posten. Sofern es einen IP Adress Mismatisch zw. Pooladressen und Server gibt wird der natürlich auch rot.

Es ist richtig das der Router die Absender IP "sieht" aber danach sieht er immer zuerst in seine Routing Tabelle um zu wissen wohin er das Paket für das Absender Zielnetz senden muss. Ist das Netz an ihm selber direkt angeschlossen, kein Problem, dann kennt er es und kann es forwarden.

Ist es aber an einem anderen Router angeschlossen wie z.B. oben dann muss er das logischerweise wissen wie er dahin kommt. Dazu gibt es 2 Optionen:

Am obigen Beispiel kannst du das sehr schön sehen.

Die Fritzbox weiss mit ihren 3 statischen Routing Einträgen wie sie die 3 Netze am Mikrotik erreichen kann. Würden diese statischen Routing Einträge fehlen hätte die Fritte nur ihre Default Route die zum Internet Provider zeigt und sie von diesem dynamisch lernt via PPPoE (xDSL) oder DHCP (KabelTV, FTTH). Sie würde dann z.B. dein .45.0er Netz zu deinem Internet Provider senden und damit ins IP Nirwana.

Ganz so schlau wie du dachtest sind die Router also nicht, denn Wegefindung über die IP Netze ist bekanntlich das A&O beim IP Routing. Ein bisschen Admin Pflege bzw. Konfig brauchen sie schon. Bitte lies dir den oben dazu zitierten "Paket Walk" (Paket Reise) im Tutorial nochmal in aller Ruhe durch dann wird dir das schnell klar.

Wenn nein ist das Interface inaktiv und damit ist dann auch der DHCP Server natürlich inaktiv und erscheint rot.

Sollte das Interface aktiv sein müsstest du mal einen Screenshot des Server Setups (IP -> DHCP Server)) und auch einen des Pools (IP -> Pool) posten. Sofern es einen IP Adress Mismatisch zw. Pooladressen und Server gibt wird der natürlich auch rot.

Ups ... da enden dann meine Routing-Kenntnisse.

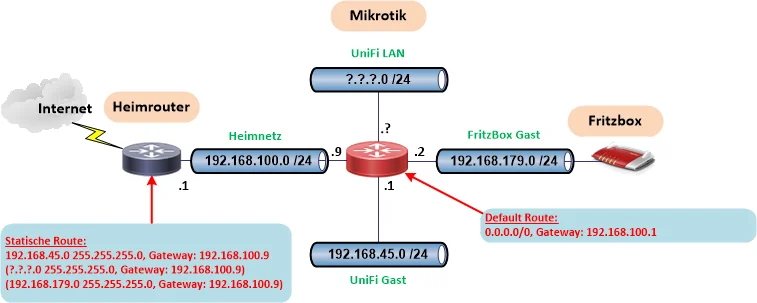

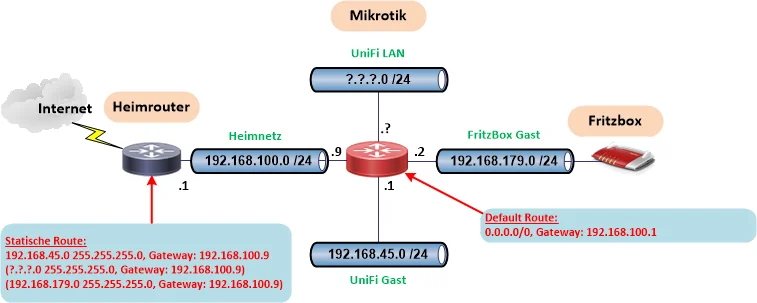

Deshalb bekommst du hier einmal einen Layer 3 Überblick wie dein Netzwerk aus IP Routing Sicht aussieht. (Falls was nicht stimmen sollte bitte Feedback!)

Ich dachte, eine Router schickt Antworten immer dahin, von wo aus der die Anfrage bekommen hat.

Das ist natürlich nur halb gedacht.Es ist richtig das der Router die Absender IP "sieht" aber danach sieht er immer zuerst in seine Routing Tabelle um zu wissen wohin er das Paket für das Absender Zielnetz senden muss. Ist das Netz an ihm selber direkt angeschlossen, kein Problem, dann kennt er es und kann es forwarden.

Ist es aber an einem anderen Router angeschlossen wie z.B. oben dann muss er das logischerweise wissen wie er dahin kommt. Dazu gibt es 2 Optionen:

- Eine statische Route die DU ihm konfigurierst und ihm damit sagst: "Nach X kommst du über Y"

- Beide Router unterhalten sich über ein Routing Protokoll wie RIPv2, OSPF, BGP usw. und tauschen ihre Routen automatisch aus ohne das du etwas konfigurieren musst.

Am obigen Beispiel kannst du das sehr schön sehen.

Die Fritzbox weiss mit ihren 3 statischen Routing Einträgen wie sie die 3 Netze am Mikrotik erreichen kann. Würden diese statischen Routing Einträge fehlen hätte die Fritte nur ihre Default Route die zum Internet Provider zeigt und sie von diesem dynamisch lernt via PPPoE (xDSL) oder DHCP (KabelTV, FTTH). Sie würde dann z.B. dein .45.0er Netz zu deinem Internet Provider senden und damit ins IP Nirwana.

Ganz so schlau wie du dachtest sind die Router also nicht, denn Wegefindung über die IP Netze ist bekanntlich das A&O beim IP Routing. Ein bisschen Admin Pflege bzw. Konfig brauchen sie schon. Bitte lies dir den oben dazu zitierten "Paket Walk" (Paket Reise) im Tutorial nochmal in aller Ruhe durch dann wird dir das schnell klar.

Nochwas Wichtiges...

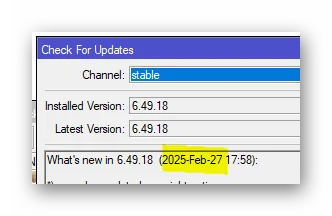

Deine Mikrotik Firmware ist hoffnungslos veraltet. Leider hast du den o.g. Rat einen Upgrade auszuführen vermutlich überlesen oder schlicht ignoriert.

Zudem hast du einen gravierenden Mismatch zw. Firmware und Bootloader wie du am obigen Screenshot ja selber sehen kannst.

Das solltest du dringenst fixen!!!

Das ist sehr einfach. Die sicherste Methode ist ein lokaler Upgrade sofern dein Mikrotik noch keinen funktionierenden Internet Zugang über den .100.1er Router hat. (Ping Check kannst du über das WinBox Ping Tool machen z.B. auf die 8.8.8.8)

Für das Firmware Update gehst du folgerndemaßen vor:

Deine Mikrotik Firmware ist hoffnungslos veraltet. Leider hast du den o.g. Rat einen Upgrade auszuführen vermutlich überlesen oder schlicht ignoriert.

Zudem hast du einen gravierenden Mismatch zw. Firmware und Bootloader wie du am obigen Screenshot ja selber sehen kannst.

Das solltest du dringenst fixen!!!

Das ist sehr einfach. Die sicherste Methode ist ein lokaler Upgrade sofern dein Mikrotik noch keinen funktionierenden Internet Zugang über den .100.1er Router hat. (Ping Check kannst du über das WinBox Ping Tool machen z.B. auf die 8.8.8.8)

Für das Firmware Update gehst du folgerndemaßen vor:

- Lade dir das MIPSBE Main Package der aktuellen "Stable Version" 7.18.1 von der Mikrotik Download Seite runter. mikrotik.com/download

- In der WinBox machst du das Files Fenster auf und lässt die gerade runtergeladene Datei dort einfach per Drag and Drop "reinfallen". Dann startet der Upgrade Prozess was du am Prozentladebalken sehen kannst.

- Ist das fehlerfrei durch sicherst du zuerst deine aktuelle Konfig. Das geht auch übers "File" Menü, dann "Backup" klicken und keine Verschlüsselung. Gib einen Namen für die Sicherung ein und führe sie aus.

- Im Files Menü siehst du nun diese Datei die du wieder ganz einfach per Drag and Drop auf deine Windows Oberfläche kopieren kannst.

- Ist das erledigt führst du unter System -> Reboot einen Reboot (kein! Reset) durch. Das System aktualisiert sich dann automatisch.

- Ist der Mikrotik wieder online in der WinBox gehst du unter System --> Routerboard und klickst dort auch Upgrade um den Bootloader ebenfalls automatisch upzugraden.

- Ist das geschehen fürst du nochmal einen Reboot durch

- Wenn du dann unter System -> Reboot checkst siehst du das System und Bootloader gleich sind.

warum ich fragte, wie ich die Kiste ins Internet bringe

Wie gesagt, ist dafür nicht zwingend. Offline mit einfach Drag and Drop geht auch... Wo ist denn die Bootloader-Version zu sehen?

System --> Routerboard = Current Firmware und Upgrade Firmware müssen gleich sein! Das passiert wenn man dort den "Upgrade" Knopf klickt.oder gibt es mit Internetzugang eine einfachere Variante?

Ja, dann kannst du unter System --> Package gehen und dort einen Versionscheck machen und danch den Upgrade automatisch starten. Das datet dann FW und Bootloader automatisch online up in einem Rutsch.aber weiter als bis zur 6.49.18 kommt er nicht:

Die 6.49.18 ist die latest Verson des Long Term Releases. Das ist der 6.48er Train. Kannst du auch sehen wenn du auf der MT Download Seite einmal "Router OS v6" anklickst.Du kannst die Kiste aber auch auf der 6.48 LT erstmal belassen. Für deine grundsätzlichen Routing Experimente ist die 7er erstmal nicht zwingend.

Das Major Update musst du in der Tat so wie oben beschrieben lokal machen.

dass es vier gleichlautende Pools gibt, vermutlich entstanden bei den diversen Fehlversuchen im Vorfeld:

Das ist grundsätzlich erstmal nicht falsch, denn der Pool Name ist durch die Nummerierung oben ja eindeutig. Der Inhalt ist weniger relevant.Wichtig ist immer welcher genaue Pool dem Server in seinem Setup zugewiesen ist! Bei dir ist das ja aktuell der dhcp_pool3. Folglich kannst du also die Pools 0 bis 2 löschen, das ist richtig. Solche "Konfig Leichen" aus Versuchen sollte man auch immer strikt löschen um Folgefehler zu vermeiden.

Tip:

Du kannst den Pool unter IP --> Pool auch umbenennen z.B. in pool_unifi_gast um das eindeutig zu halten fürs Management. Der neue Poolname wird dann auch automatisch im DHCP Server Setup übernommen.

Vielen Dank, da musst Du reichlich Arbeit reingesteckt haben.

Immer gerne. Aber mit einer fertigen Vorlage ist das ruckzuck erledigt, keine Sorge.Das interne Unifi-LAN hast Du mit Fragezeichen wiedergegeben.

Der Grund bist du selber! Noch ein paar Anmerkungen zum finalen Design wenn es das 100.0er Netz nicht mehr gibt und alles über das dortige ,179.0er FB Gastnetz soll.

Da die Fritzbox am Gastnetz wieder diverse Einschränkungen und Limits hat solltest du das für ein finales Setup ggf. beachten sofern das zutreffen sollte:

- Das Fritzbox Gastnetz ist ein isoliertes Netz. Das bedeutet auch das statische Routing Einträge NICHT für dieses Netz gelten sondern immer nur für das private LAN Netz!

- Daraus folgt wiederum das das FB Gastnetz keine weiteren IP Netze von Routern die im Gastnetz liegen transparent, also bidirektional, routen kann. Eine weitere Segmentierung hinter dem Gastnetz ist also wegen dieses fehlenden Routing Features der Fritte nicht möglich.

- Eine Segmentierung der Gastnetze mit zentralem Internet Uplink über das Fritz Gastnetz ist aber dennoch problemlos möglich wenn am Anschlussport NAT (IP Adress Translation) auf Seiten des Mikrotik gemacht wird. Mit NAT "sieht" die Fritte die hinter dem MT liegenden IP Netze nicht mehr, da diese alle auf ihre dortige .179.2er IP umgesetzt werden. Die Fritte "denkt" somit alle Absender IPs kommen aus dem Gastnetz. Statische Routen entfallen damit.

- 2 weitere wichtige Punkte die im Endausbau zu klären sind

- 1a. WIE soll der Mikrotik an die bestehende Switch Infrastruktur angekoppelt werden? Als VLAN Trunk sofern es eine VLAN Segmentierung dort gibt.

- 1b. Mit Einzelstrippen aus den jeweiligen VLAN Segmenten. (Umständlich)

- 2. Soll eine Kommunikation der beiden (oder mehreren) IP Netze am Mikrotik erlaubt oder reglementiert sein? Ggf. erfordert eine Reglementierung dann noch entsprechende Firewall Regeln.

frag mich nicht, warum die Firma, die das vor ca. zehn Jahren eingerichtet hat, das so gemacht hat

Vermutlich keine Fachfirma und die hatten von einer sauberen IP Adressierung ganz sicher keinerlei Schimmer. Die Zeichnung passe ich an.

Es wird nur leider nach wie vor keine IP-Adresse ausgeliefert:

Checke bitte nochmal genau das Mapping des DHCP Servers! Ist der Karteireiter "DHCP" oben! Mit den "Leases" kann man natürlich wenig anfangen wenn schon erst gar keine Leases verteilt werden. 🤪- Ist der korrekte Pool auf den DHCP Server gemappt? Interface IP außerhalb der Pool Range?

- Ist der DHCP Server aufs korrekte Interface gebunden an dem dein Test PC hängt?

- Stimmt das IP Netzwerk unter "Network" mit Pool und Interface Adresse überein? (Tippfehler?!)

Ich weiß, dass man auch ohne NAT routen kann

Das ist auch eigentlich der Normalfall. Das gesamte Internet wird ohne NAT geroutet. Ausnahme sind nur die IPv4 Mobilnetze weil es keine IPv4 Adressen mehr gibt. Dort wird CG-NAT gemacht.Du darfst hier aber keinem Missverständnis zum Opfer fallen!! NAT und Routing haben nichts miteinander zu tun und sind 2 völlig verschiedene Dinge im Netzwerk Umfeld.

Das eine ist nichts anderes als eine Adressumschreibung der Quell- oder Zieladressen im IP Paket auf einem Interface und das andere betrifft die globale Wegefindung in Netzwerken. Du siehst allein schon an der Beschreibung das das 2 völlig unterschiedliche Dinge sind.

NAT ist ja einzig und allein aus der Not geboren das es keine freien IPv4 Adressen mehr gibt. (Siehe zu der Thematik auch hier)

Es ist auch eintig nur ein IPv4 Ding aus diesem Grunde. NAT kennt man bei IPv6 deshalb nicht.

Leider wird das sehr häufig verwechselt und laienhaft in einen Topf geschmissen.

Gibt es irgendeinen Grund, ohne NAT zu routen?

Ja, den gibt es natürlich.Du kannst immer nur in eine Richtung routen. Mit NAT wird ein Link automatisch zur routingtechnischen Einbahnstrasse. In die andere Richtung lässt ein NAT Gateway Sessions nicht durch. Es kann nur das passieren was eine gültige NAT Session aus der anderen Richtung hat. Benötigt man also ein übliches transparentes Routing ist das mit NAT nicht möglich.

Bei einer Gastanwendung oder den meisten Heimnetzen fällt das nicht auf weil Traffic immer nur in eine Richtung geht. Die Gegenrichtung geht nicht.

Im Internet wäre so ein Routing fatal und ein vernetztes, redundantes Internet damit unmöglich. Es würde jetzt aber den Thread sprengen würde man in die Details gehen.

dann fürchte ich mal, dass der Eintrag einer Route im Mikrotik alleine noch kein NAT-Routing macht, richtig?

Das ist richtig! Und...den Begriff "NAT-Routing" gibt es nicht. Er ist auch vollkommen falsch denn es gibt entweder Routing oder NAT! Siehe oben! NAT und Routing = Äpfel und Birnen. - Der Mikrotik braucht also völlig unabhängig vom NAT eine Default Route. Logisch, denn er muss ja wissen wo nicht lokaler Traffic hingeroutet werden muss.

- NAT ist in deinem speziellen Setup aber auch wichtig um die technischen Defizite der Plaste Fritte zu kompensieren. Durch deren eingeschränkte Konfig Optionen kann man über das Gastnetz nicht mehrere IP Netze routen. Das geht nur indem man die Fritte per NAT hinters Licht führt und alle Pakete am Mikrotik so übersetzt das sieht "denkt" sie kommen alle aus ihrem lokalen Gastnetz. Das macht der Mikrotik mit Source NAT indem er alle Absender IP Adressen aus seinen Netzen auf seine IP vom Koppelport zur Fritte umschreibt. Für die Fritte ist das dann alles lokaler Traffic obwohl er in Wahrheit aus unterschiedlichen IP Netzen am Mikrotik kommt. Einfache Logik!

Ich dachte tatsächlich an Einzelstrippen

Kann man natürlich machen aber wie du dir denken kannst ist das natürlich etwas Steinzeit und Neandertal.Da du ja schon eine Segmentierung auf dem Switch in die entsprechenden VLANs hat kann man die Netze auch elegant über eine einzige Strippe mit entsprechendem VLAN Tagging übertragen. Das ist dann die Königsklasse im Netzwerken.

Je nachdem womit du dich wohler fühlst kannst du es so oder so machen.

Dann muss ich mich am Mikrotik gar nicht mehr um vLAN kümmern.

Ja, kann man so sagen aber du bringst dich damit um eine wichtige Lernerfahrung zum Thema VLAN.Beide Lösungen sind aber gangbar.

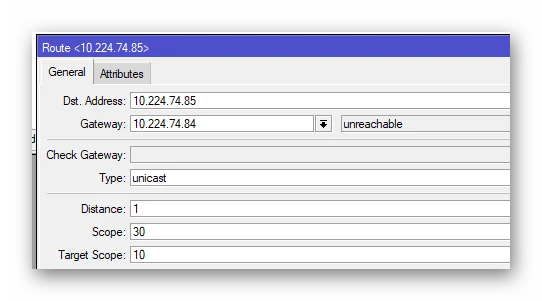

Vom Gastnetz (UnifiGast) ins interne Netz (UnifiLAN) sollen nur Pakete an den Cloudkey geroutet werden:

Das ist so nicht möglich, denn eine Route, wie du dich erinnerst, ist bei direkt angeschlossenen Netzen nicht nötig. Wozu auch?? Die Netze sind ja am Router selber direkt angeschlossen. Dazu brauch der Router keine Route, denn diese IP Netze kennt er logischerweise immer. Deine eigenen Vornamen vergisst du auch nie...?! Dies musst du mit einer Firewall Regel lösen indem du den Traffic zwischen Gast und LAN dann reglementierst

Die Route oben ist deshalb unsinng und auch falsch. Erstmal hast du bei der Destination fälschlicherweise keine Maske angegeben. (Bei Hostadressen z.B. /32) Zum Zweiten ist dir sicher aufgefallen das Das Zielnetz und das Next Hop Gateway dahin im gleichen IP Netz liegt was natürlich total unlogisch ist. Das sagt einem auch der gesunde IT Verstand.

Also diesen Unsinn schnell wieder löschen.

Das Firewall Regelwerk kommt ganz zum Schluss wenn alles sauber funktioniert. Erst dann macht man die Schotten dicht. So vermeidet man 2 Baustellen zu öffnen sofern man Grundfunktionen wie z.B. dein o.a. DHCP Problem noch troubleshooten muss.

Muss ich eigentlich noch irgendwo sagen, dass diese Route nur im Netz UnifiGast angewendet werden soll?

Nein! Eine Routing Tabelle gilt immer global für den ganzen Router. Ist auch klar, denn IP Netze sind immer einzigartig. Andernfalls würde eine saubere Wegeführung scheitern.

Im Unify Gastnetz dürften doch niemals Management Frames irgendwohin gesendet werden. Das würde ein Gastnetz ja ad absurdum führen wenn fremde Gastnutzer solche Frames mit einfach Mitteln mitschneiden könnten.

Was genau sollte auch aus dem Gastnetz kommen. Da sind ja nur Clients und der Mikrotik. Beide haben mit UniFi (glücklicherweise) nix am Hut.

Bei Netzwerkkomponenten kommunizieren die Komponenten letzlich immer nur im Management Netz. Das sowas über ein Gastnetz gesendet wird ist sicher nicht richtig und wäre zudem fatal aus Sicherheits Perspektive.

Aber nungut bei dem UBQT Schrott mit seinen Zwangscontrollern weiss man nie aber es ist schwer vorstellbar das die so einen sicherheitstechnischen Unsinn von einem Admin im Setup verlangen.

Was genau sollte auch aus dem Gastnetz kommen. Da sind ja nur Clients und der Mikrotik. Beide haben mit UniFi (glücklicherweise) nix am Hut.

Bei Netzwerkkomponenten kommunizieren die Komponenten letzlich immer nur im Management Netz. Das sowas über ein Gastnetz gesendet wird ist sicher nicht richtig und wäre zudem fatal aus Sicherheits Perspektive.

Aber nungut bei dem UBQT Schrott mit seinen Zwangscontrollern weiss man nie aber es ist schwer vorstellbar das die so einen sicherheitstechnischen Unsinn von einem Admin im Setup verlangen.

Ich will doch keine Management-Frames aus dem internen Netz ist Gastnetz senden ...

Was willst du denn sonst aus dem Gastnetz senden?? Es gibt doch nichts was Clients an ein UniFi Gerät senden müssen...unverständlich was das sein sollte?Wenn wLAN-Clients sich im Gastnetz anmelden, kommen sie erst mal nicht ins Internet.

Das übliche Captive Portal Prinzip...ein alter Hut!Du begehst hier aber einen fatalen Denkfehler.

Das Captive Portal ist zwar am AP oder Switch aktiv aber das Gerät was das relaisiert sendet doch niemals diese User Authentisierungsdaten über das Gastnetz!

AP oder Switch haben das IP Management Interface über das diese Daten gesendet werden immer im Management VLAN niemals aber im Gastnetz.

Ist das Gastnetz ein WLAN oder LAN?

Dieser Verkehr muss zwischen Gastnetz

Nein, das ist falsch. Das Portal Device (AP oder Switch) sendet diese Daten im Managementnetz was man natürlich aus guten Gründen niemals ins Gastnetz legt.Nicht das die hier noch einen fatalen Security Fehler begehst?!

Ja, das Konzept ist doch bei allen Herstellern immer gleich.

AP und Controller befinden sich immer in einem gemeinsamen Management Netz. Das ist bzw. sollte natürlich immer Kupfer basierend sein und darauf mappt man aus guten Gründen natürlich keine WLAN (M)SSID. Hier findet die gesamte Management Kommunikation statt auch die Authentisierungsdaten für das Captive Portal. AP, Controller Server usw. können sich da problem los pingen und auch erreichen.

Die WLAN SSIDs mappt man dann auf entsprechende VLAN IDs.

Letztlich ist das genau so wie du es oben auch schon gemacht hast. Das Management Netz ist dein Default VLAN 1 und das Gastnetz ist das VLAN 40.

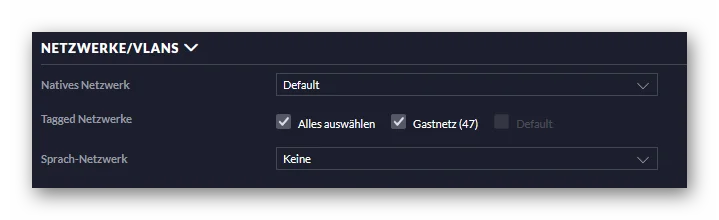

Vom AP kommt also das VLAN 1 UNtagged (PVID 1) und das VLAN 40 getagged. Folglich muss der AP am Switchport ebenso konfiguriert sein: Port Mode = Trunk, PVID 1 und VLAN 40 tagged.

Das Captive Portal wird zwar im VLAN 40 getriggert, da aber die Management IP im VLAN 1 liegt kommuniziert der AP mit dem Controller immer im VLAN 1. Das Gastnetz an sich ist da vollkommen unbeteiligt, was ja auch gewollt ist.

AP und Controller befinden sich immer in einem gemeinsamen Management Netz. Das ist bzw. sollte natürlich immer Kupfer basierend sein und darauf mappt man aus guten Gründen natürlich keine WLAN (M)SSID. Hier findet die gesamte Management Kommunikation statt auch die Authentisierungsdaten für das Captive Portal. AP, Controller Server usw. können sich da problem los pingen und auch erreichen.

Die WLAN SSIDs mappt man dann auf entsprechende VLAN IDs.

Letztlich ist das genau so wie du es oben auch schon gemacht hast. Das Management Netz ist dein Default VLAN 1 und das Gastnetz ist das VLAN 40.

Vom AP kommt also das VLAN 1 UNtagged (PVID 1) und das VLAN 40 getagged. Folglich muss der AP am Switchport ebenso konfiguriert sein: Port Mode = Trunk, PVID 1 und VLAN 40 tagged.

Das Captive Portal wird zwar im VLAN 40 getriggert, da aber die Management IP im VLAN 1 liegt kommuniziert der AP mit dem Controller immer im VLAN 1. Das Gastnetz an sich ist da vollkommen unbeteiligt, was ja auch gewollt ist.

Was noch nicht erklärt, warum es nicht funktioniert

Das kann viele Gründe haben... Jetzt kann man nur raten- Stelle erstmal sicher das Controller und AP sich managementtechnisch im VLAN 1 erreichen können.

- IP sollten also beide in der VLAN 1 Range haben und dort pingbar sein das ist Grundvoraussetzung das die miteinander reden können.

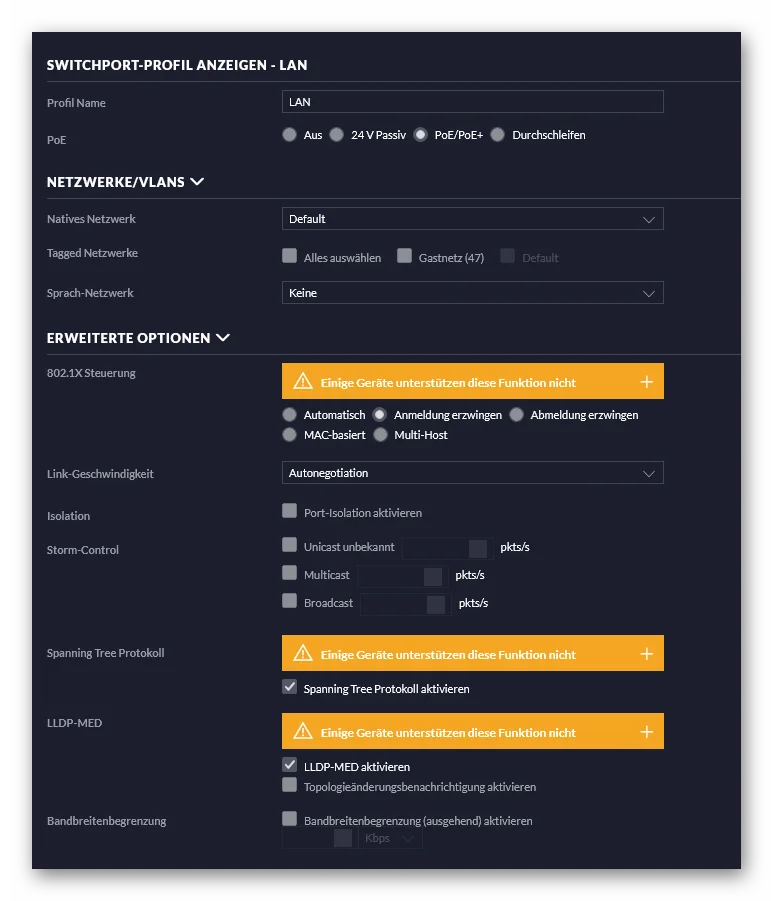

- Member im Gast VLAN muss der Controller Server mit Sicherheit nicht sein. Für den reicht ganz sicher ein einfacher UNtagged Access Port im VLAN 1 (PVID 1)

- Nur der AP muss im Trunk Mode am Switch angeschlossen sein. PVID 1 damit UNtagged Management Traffic des APs ins VLAN 1 des Controller gewordwardet werden kann. VLAN 40 muss dort tagged anliegen. Logisch, denn der AP sendet allen Traffic vom VLAN 40 mit einem entsprechenden VLAN Tag was die Switchseite auch haben muss um diese Frames ins VLAN 40 forwarden zu können!

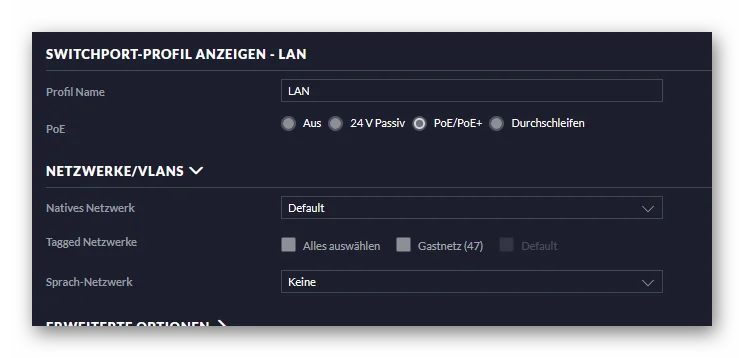

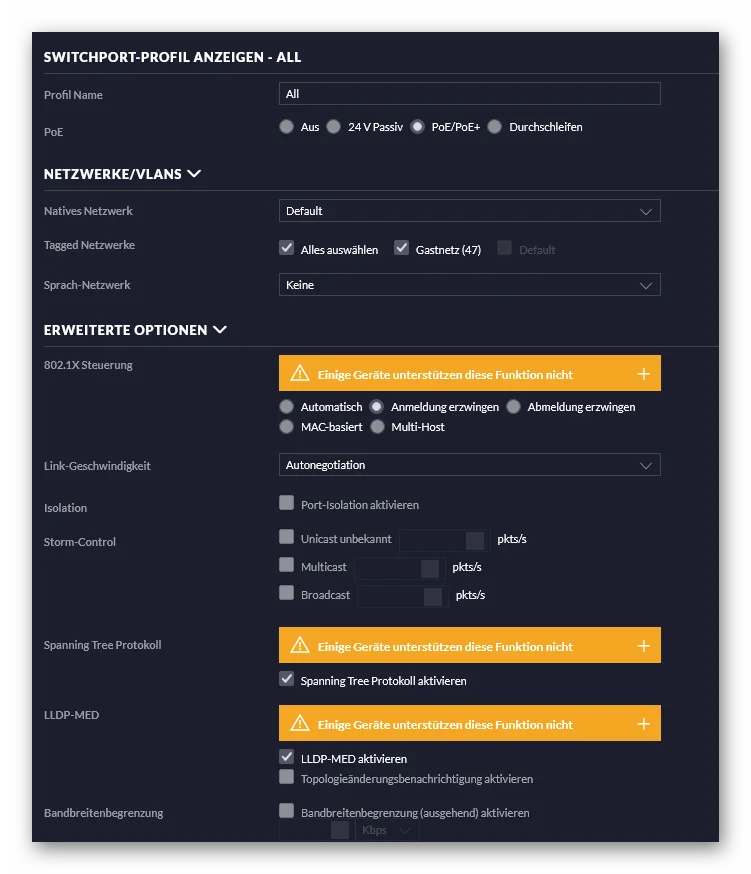

noch ein einem Switchport mit dem Profil "All" angeschlossen:

Wenn, dann sollte man es schon richtig machen. Endgeräte bekommen immer Ports im "Access Mode".auf das Profil "LAN" umschalten, also dass er nur im internen Netz, welches zugleich Management-LAN ist, angebunden ist:

Würde ja Sinn machen....Ob die Konfiguration "All" dann aber dem entspricht

Lässt vermuten das damit der Trunk Mode gemeint ist und alle konfigurierten VLANs tagged da draufliegen. Das machen gerade die Billo Hersteller oft so damit User mit wenig Netz- und VLAN Kenntnissen auch eine Switchkopplung hinbekommen.Für eine saubere VLAN Konfig ist sowas aber immer kontraproduktiv. Reine Accessports für Endgeräte sollten auch immer als Access Ports definiert sein.

Trunk Ports dann entsprechend als Trunks aber nicht im Modus "All" was (vermutlich) dann alle VLANs darüberbringt. Ggf. auch solche die man am anderen Ende überhaupt nicht benötigt. Der gesamte Broad- und Multicast Traffic dieser ungenutzten VLANs landet dann auf diesem Trunk und belastet ihn performancetechnisch unnötigerweise.

Sowas zeugt immer von einer schlechten und unsauberen VLAN Konfig. Also Trunk Mode ja, aber getaggte VLANs dann dort dediziert angeben und keinen "Schrotschuss". Das dient auch der Netzwerk Sicherheit.

Was da dann unter der Motorhaube draus gemacht wird, weiß ich nicht.

Weiss wohl auch nur UniFi. Andere Hersteller machen sowas bedeutend besser und auch alles ohne externe Zwangscontroller die eh von gestern sind.Konkrete Fehler in meiner Unifi-Konfiguration siehst Du nicht.

Aus den Screenshots von oben nicht.Allerdings ist das auch recht oberflächlich da...

- man nicht erkennen kann auf welchem Port diese Profile aktiv sind

- man nicht weiss WO du die 3 beteiligten Endgeräte, AP, Controller, PC angeschlossne hast (Portnummer) und welches Profil da werkelt.

Es muss aber grundsätzlich noch etwas am Switchsetup falsch sein, denn wenn du den Controller und den AP als auch die Switch IP im Default VLAN 1 schon nicht pingen kannst hast du ja schon ein Connectivity Problem im L2.

Das solltest du zuallererst mal sicherstellen das ein PC im VLAN 1 sowohl den Switch als auch den AP und den Controller pingen kann, denn alle diese Komponenten liegen ja in einem gemeinsamen LAN Segment.

Bist Du sicher

Nein, mitnichten. Normal, wenn man mit UniFi so gar nichts am Hut hat!Das müsste final einer der anderen UniFi Knechte hier beurteilen. Ich hatte mich lediglich an das Standard Prozedere gehalten wie es 98% der anderen WLAN Hersteller umsetzen.

Dort kommuniziert ein Gastclient niemals aktiv mit der Netzwerkinfrastruktur. Genau DAS will man in einem Gastnetz ja auch gar nicht.

Das CP rennt meistens auf dem AP dieser wickelt dann das gesamte Nutzer Authentisierungshandling mit dem Controller ab. Da der AP ja nur eine IP im Management Netzwerk hat kann er ja auch schon physisch nur allein mit dieser IP kommunizieren.

Das Gastnetzwerk hat ja keinerlei aktive IP Adresse auf der Netzwerk Infrastruktur lediglich nur auf der Fritte. Wie sollte da dann überhaupt eine Kommunikation aus dem Gastnetz möglich sein?! Ohne IP keine Kommunikation...einfache Logik!

Gibt es auch NAT ohne Routing?

Ja, sicher und das ist der Nortmalfall. Wie oben schon mehrfach gesagt sind das doch immer 2 verschiedene Paar Schuhe.NAT ist eine reine Adress Translation. Sprich an einem Interface übersetzt ein Gerät Absende- oder Empfangs IP Adressen in einem IP Paket. NAT "schickt" nie IP Pakete in andere Segmente, das kann und macht einzig und allein nur ein Router. Nicht mehr und nicht weniger. Ob der dann NAT an einem seiner Interfaces machen soll oder nicht ist Konfigurationssache. NAT kann auch ein Server usw. machen.

IP Adressübersetzung hat per se ja rein gar nichts mit IP Routing also der Wegefindung von IP Paketen in einem Netz zu tun.

Webbrowsing hat ja direkt auch nichts mit Email zu tun. Äpfel und Birnen...

das mit dem Mikrotik mit NAT und Routing einmal auszuprobieren

Klar, warum nicht. Versuch macht bekanntlich klug und man lernt was dabei! Eine Konfig liegt dir ja vor... Bei einem DSL-Router werden NAT und Routing ja immer zusammen konfiguriert

Ja und nein!Wenn du den reinen einfachen Consumer Bereich betrachtest mit dem Billo Plaste Routern wie Fritte, Speedport & Co. dann ja. Das Endverbrauchern ohne Fachkenntnisse aufzubürden wäre so als wenn du bei der Lufthansa den Flugnavi konfigurieren müsstest.

Im kommerziellen Bereich bei Routern und Firewalls sieht das aber ganz anders aus. Da dort deutlich vielschichtigere Konfigs vorkommen gibt es das dort nicht. Vermutlich hast du bis dato nur einfache Consumer Hardware gesehen und dann fehlt etwas der Horizont.

wie funktioniert das bei Mikrotik - da muss ich es offenbar separat konfigurieren?

Auch hier ja und nein!Wenn du den Mikrotik werksresettest kannst du ja frei wählen ob du die default Konfig laden willst oder nicht.

Bei der default Konfig hast du immer eine Fritzbox ähnliche Grundkonfiguration:

- ether1 ist immer der WAN Port. Arbeitet im DHCP Client Mode um sich eine IP zu ziehen und hier ist Firewall und auch NAT aktiv. Analog zu einer Fritte, Speedport & Co.

- ether 2 bis 5 sind über eine Bridge zusammengefasst als lokales LAN mit aktivem DHCP Server dort. Also auch analog wie Fritte, Speedport & Co.

Verneinst du die default Konfig startet der Mikrotik als unkonfigurierter Router dem man dann entsprechend IP Adressierung, NAT, Firewall und Routing nach den eigenen Vorgaben konfigurieren muss wie es im kommerziellen Bereich auch üblich ist.

Du hast dort also als Anwender dort die freie Wahl.

Woher weiß der dann am Ende, dass die Route X und das NAT X zusammengehören?

Das definiert man alles in der Firewall. NAT wird üblicherweise im Firewall Setup definiert. Sieh dir die dir vorliegende Konfig mit NAT einmal an im IP -> Firewall Karteireiter und dort unter NAT. Dort ist das alles in einer einzigen Regel definiert.