Cisco Catalyst Konsolenport besser absichern

Hallo zusammen,

brauche mein eure Hilfe.

Es geht um Cisco Catalyst 2960x Switche.

Ich habe jetzt dem SSH Zugang per SSH-RSA Key abgesichert. Vorher war es ein Passwort

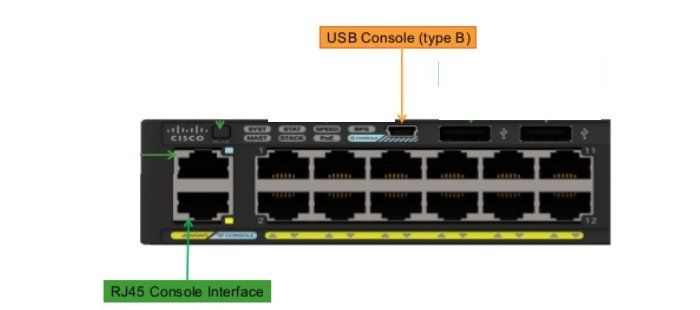

Jetzt möchte ich noch den Konsolenport auch so absichern wenn das möglich wäre.

Nach etwas Googeln habe ich nichts passendes gefunden.

Klar, der Konsolenport ist die letzte Möglichkeit einen Passwort zurückzusetzen oder sonst wie auch den Switch zu kommen.

Aber es muss doch die Möglichkeit geben den Konsolenport besser abzusichern als mit einem Passwort.

Am liebsten wäre auch hier per SSH-RSA Key.

Hat hier noch jemand eine Idee?

Die Switche sind nicht fest in meinem Rack eingebaut auch, ein Zentrales Management gibt es nicht. Sie sind bei uns in der Firma mobil unterwegs.

Danke, schon mal für die Hilfe.

Gruß

brauche mein eure Hilfe.

Es geht um Cisco Catalyst 2960x Switche.

Ich habe jetzt dem SSH Zugang per SSH-RSA Key abgesichert. Vorher war es ein Passwort

Jetzt möchte ich noch den Konsolenport auch so absichern wenn das möglich wäre.

Nach etwas Googeln habe ich nichts passendes gefunden.

Klar, der Konsolenport ist die letzte Möglichkeit einen Passwort zurückzusetzen oder sonst wie auch den Switch zu kommen.

Aber es muss doch die Möglichkeit geben den Konsolenport besser abzusichern als mit einem Passwort.

Am liebsten wäre auch hier per SSH-RSA Key.

Hat hier noch jemand eine Idee?

Die Switche sind nicht fest in meinem Rack eingebaut auch, ein Zentrales Management gibt es nicht. Sie sind bei uns in der Firma mobil unterwegs.

Danke, schon mal für die Hilfe.

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 490584

Url: https://administrator.de/forum/cisco-catalyst-konsolenport-besser-absichern-490584.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

16 Kommentare

Neuester Kommentar

Wovor willst du den Konsolenport genau schützen? Dass einer an die Konfiguration kommt oder einfach weils geht? Wenn du die Konfiguration schützen willst, einfach no service password-recovery. Wenn dann einer der Meinung ist, über die bekannte Methode das Passwort umgehen zu wollen, wird die Konfiguration vernichtet.

Alternativ den Switch in ein Flightcase packen, so dass man an den Switch selbst nicht drankommt und nur die gewünschten Anschlüsse über eine Anschlussblende herausführen.

Oder die Anschlüsse herauslöten.

Oder einen Switch nehmen, der keine Konsolenports hat.

Alternativ den Switch in ein Flightcase packen, so dass man an den Switch selbst nicht drankommt und nur die gewünschten Anschlüsse über eine Anschlussblende herausführen.

Oder die Anschlüsse herauslöten.

Oder einen Switch nehmen, der keine Konsolenports hat.

Jetzt möchte ich noch den Konsolenport auch so absichern wenn das möglich wäre.

Ja, das ist natürlich möglich !Hier steht alles dazu was du wissen musst:

cisco.com/c/en/us/support/docs/ip/access-lists/13608-21.html

Du kannst den Console Port mit ins AAA nehmen und absichern. Tacacs oder Radius sind auch möglich. Über das Confreg Register kannst du die Option deaktivieren dort das Passwort zu resetten. (Break Option disabled)

Da muss man aber genau wissen was man tut ! Ein so abgesicherter Switch ist dann ein Fall für RMA solltest du da Passwort vergessen haben.

Hier sollte man also wissen auf welchem Grad man sich bewegt.

Zitat von @nullModem:

Bis jetzt ist bin ich bei dem Punkt das ich ein sehr schwieriges Passwort nehme und den Befehl:"no service password-recovery" setzen werde.

Zur Not muss man den kompletten Switch resetten.

Bis jetzt ist bin ich bei dem Punkt das ich ein sehr schwieriges Passwort nehme und den Befehl:"no service password-recovery" setzen werde.

Zur Not muss man den kompletten Switch resetten.

Hi,

bedenke aber, dass du dann nicht Resetten kannst, sondern musst den Switch dann zu Cisco schicken...

Gruß

Hi,

bedenke aber, dass du dann nicht Resetten kannst, sondern musst den Switch dann zu Cisco schicken...

Gruß

bedenke aber, dass du dann nicht Resetten kannst, sondern musst den Switch dann zu Cisco schicken...

Gruß

Ich kenne es so, dass man den Break dann an anderer Stelle senden muss, bekommt dann einen Hinweis, dass man die komplette Konfig verliert, wenn man weiter macht und dann muss man komplett neu konfigurieren.