Cisco CBS350 und Windows NPS - Anfragen kommen nicht zum Server

Hallo Zusammen,

aufgrund des zunehmenden Alters unserer Hardware und einigen geplanten Vergrößerungen, möchte ich hier von HP auf Cisco CBS 350-Reihe umsteigen.

Ich habe mir vorab mal einen kleinen CBS350 8 Port-Switch bestellt und versuche mich an der Konfiguration - habe nun 8 Jahre mit HP gearbeitet, ist schon eine Umstellung die mir nicht gerade einfach fällt.

Aber wie auch immer, ich habe Trunk usw eingerichtet, der Switch ist im Netzwerk erreichbar und erreicht auch erstmal alle Ziele.

Ich habe hier einen Windows Radius (2012R2) im Einsatz. Darüber läuft aktuell die Freigabe fürs LAN anhand der eigenen Zertifizierungsstelle. Mit den HP-Switchen funktioniert das auch. Mit dem Cisco nicht. Es kommen nicht mal Anfragen am NPS an, was mich etwas sehr verwundert.

Ich habe erstmal mich an der CLI versucht, danach übers Webinterface - beides führt nicht zum Erfolg.

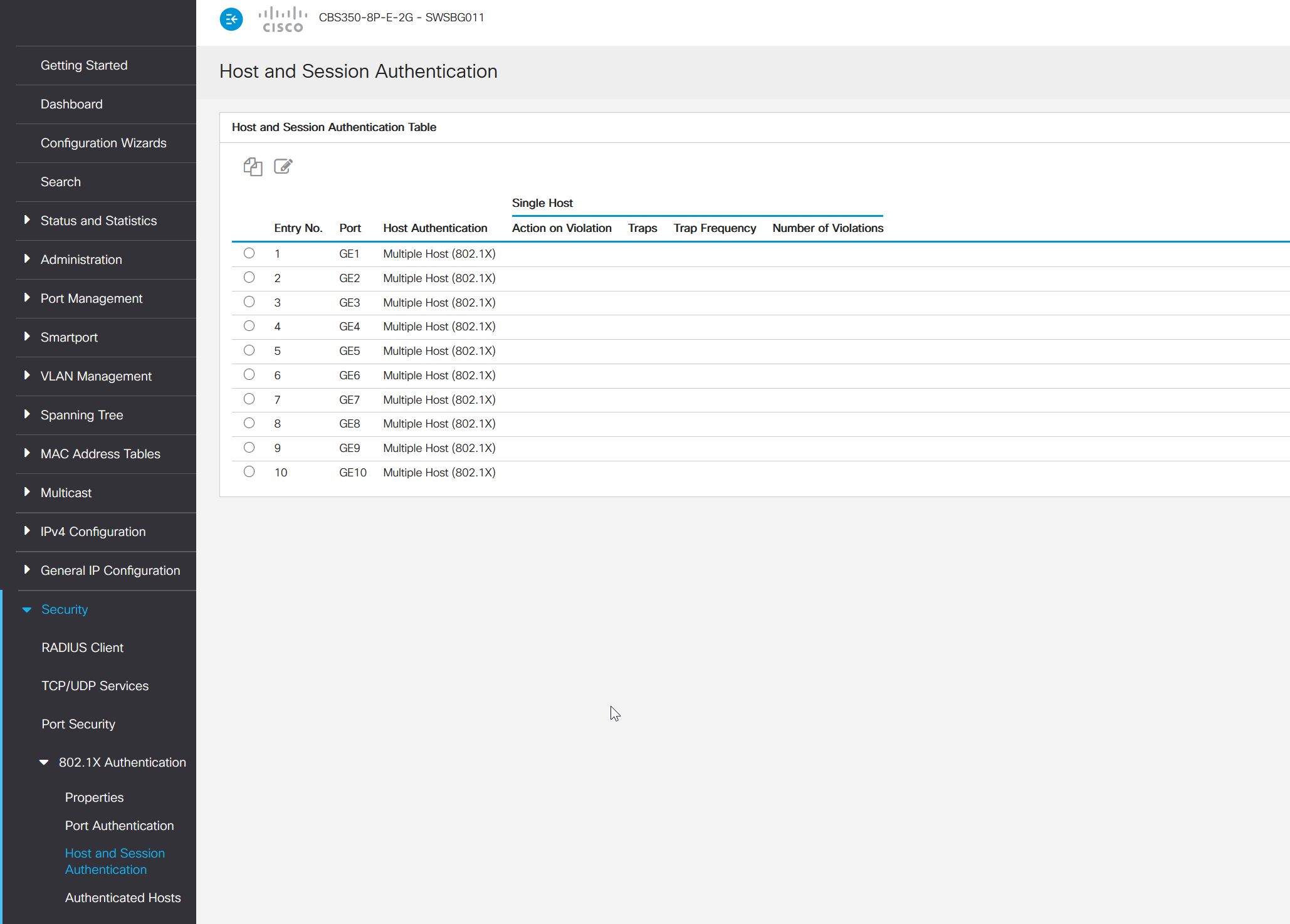

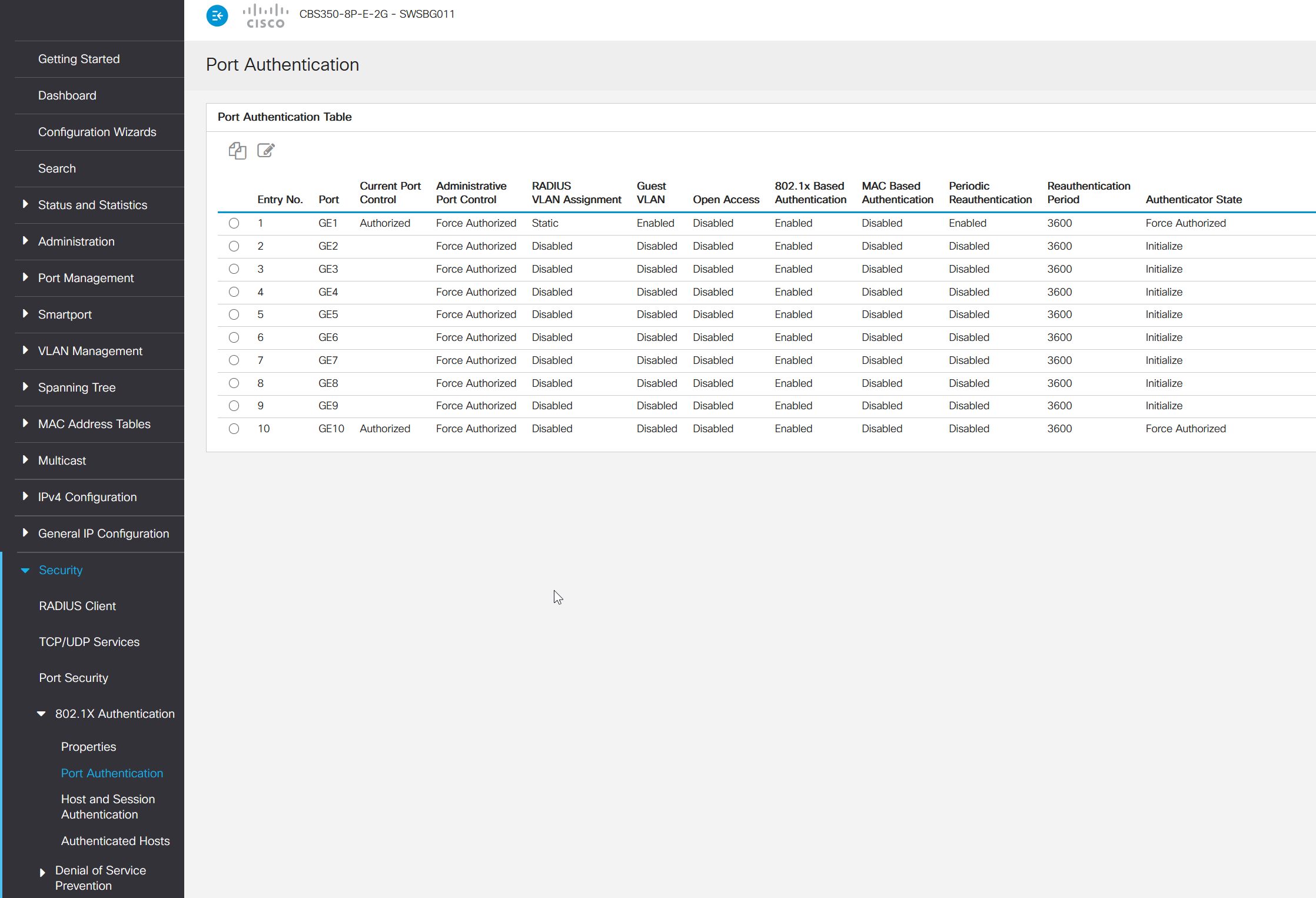

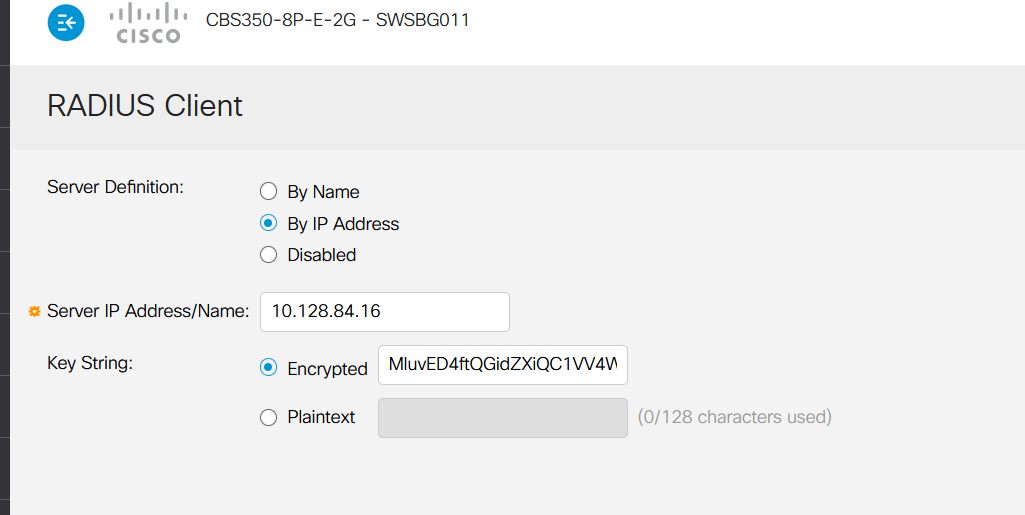

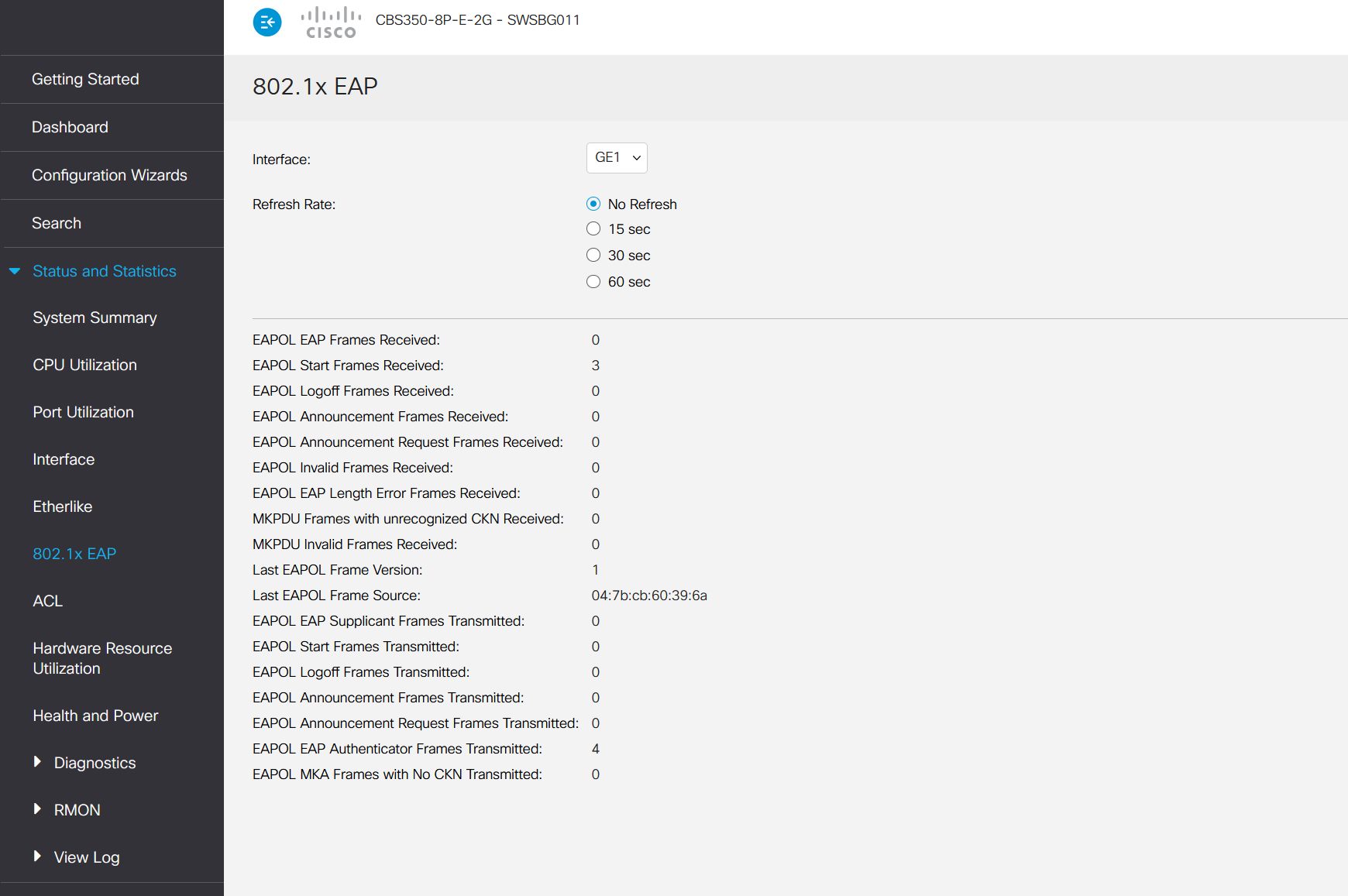

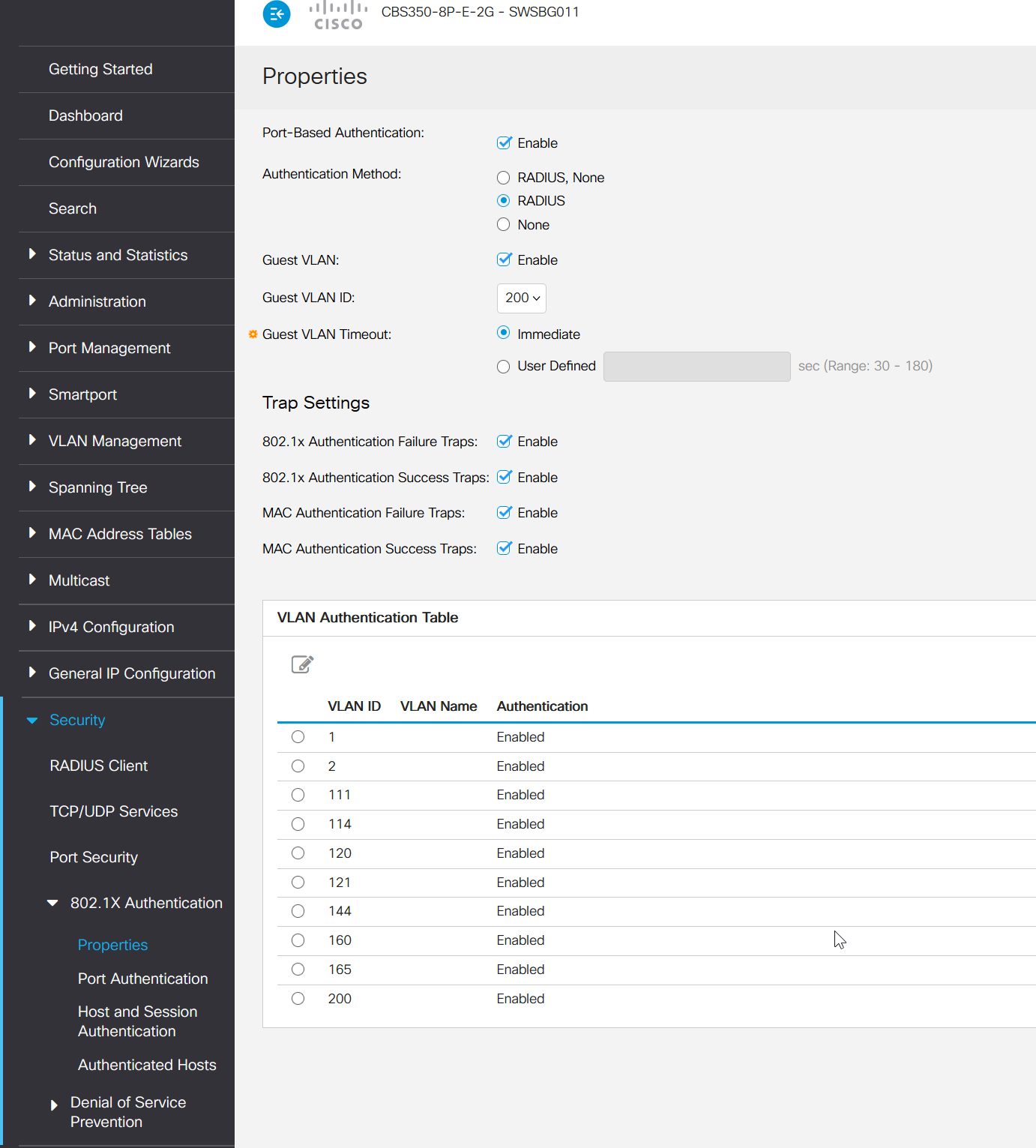

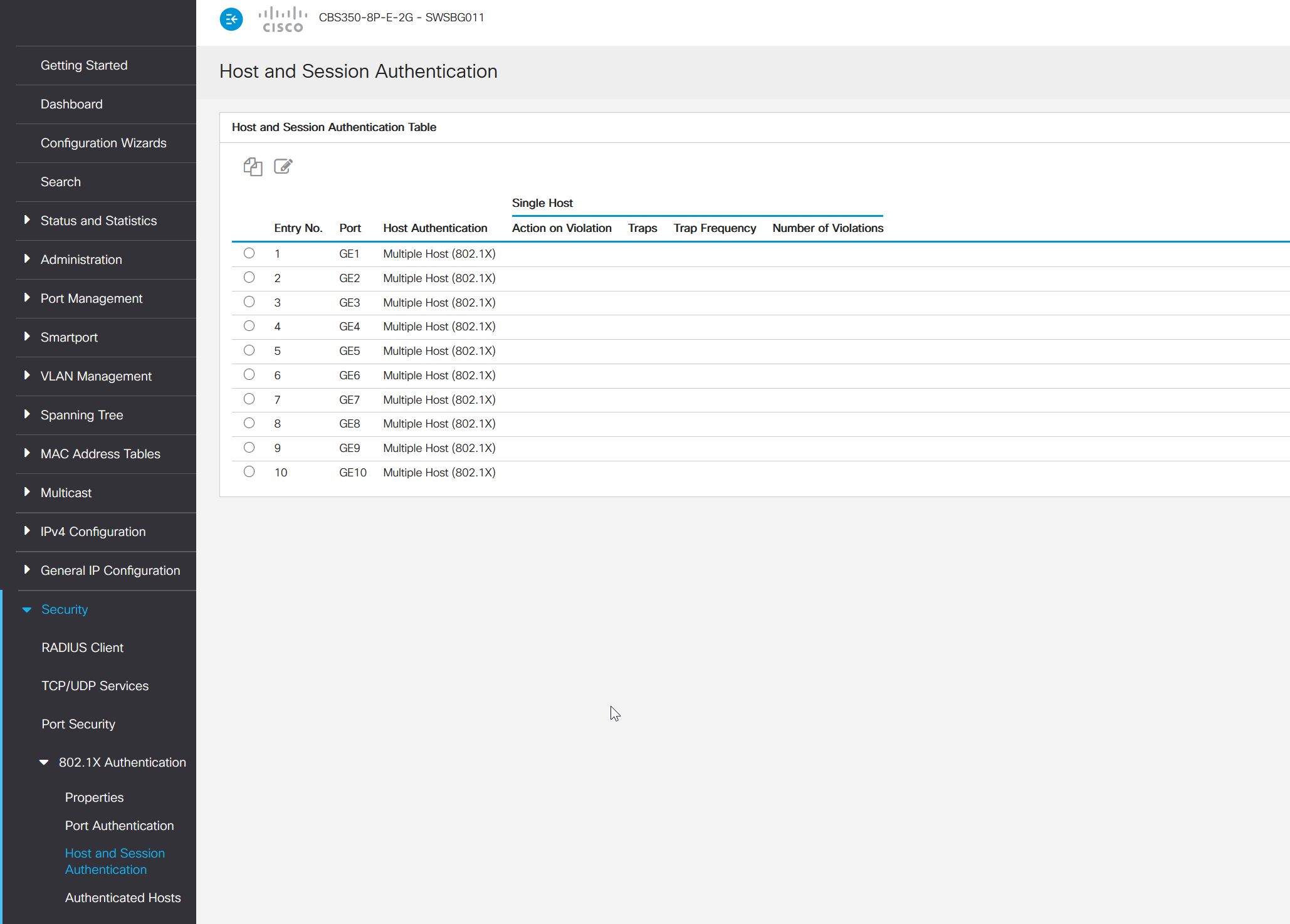

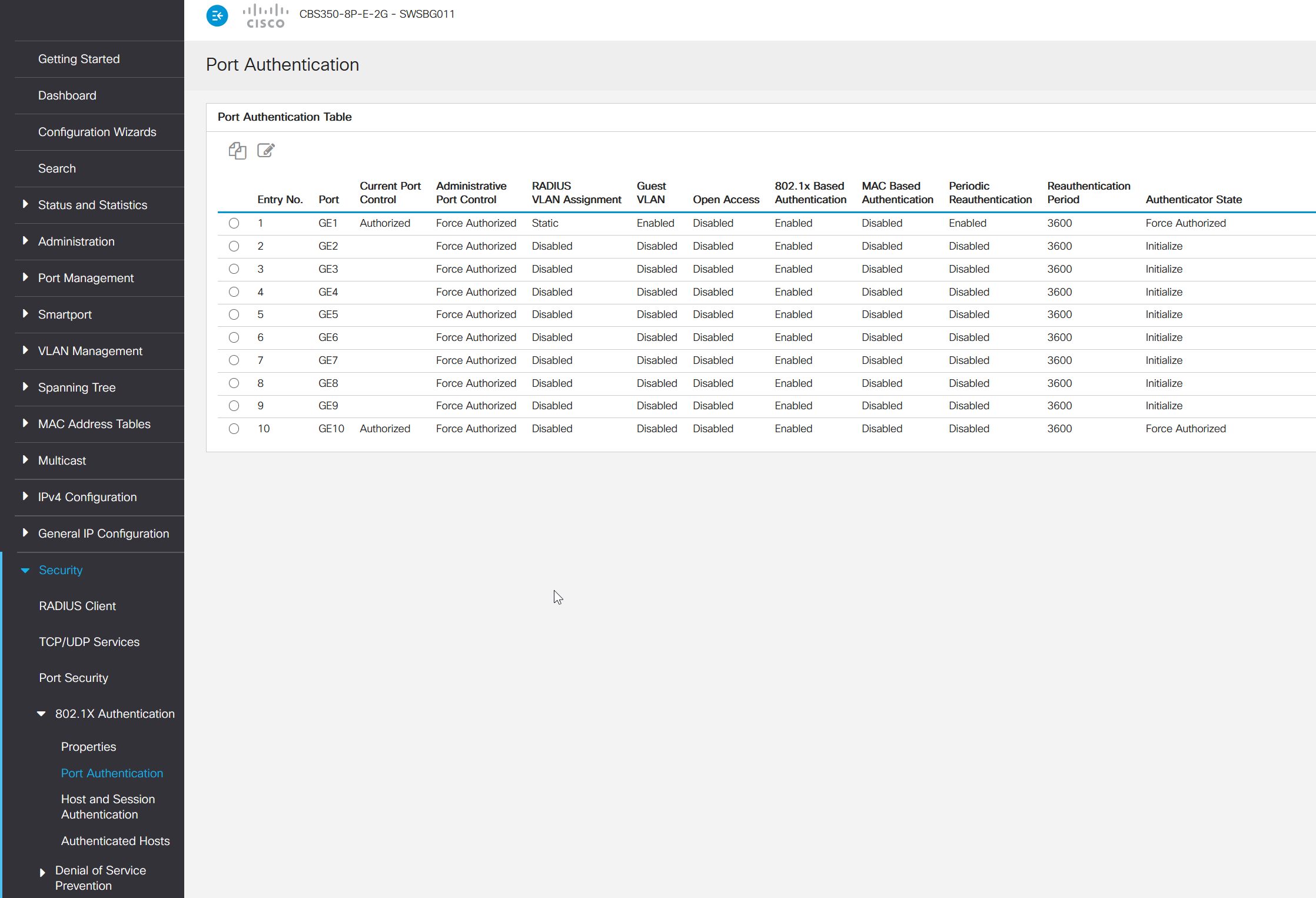

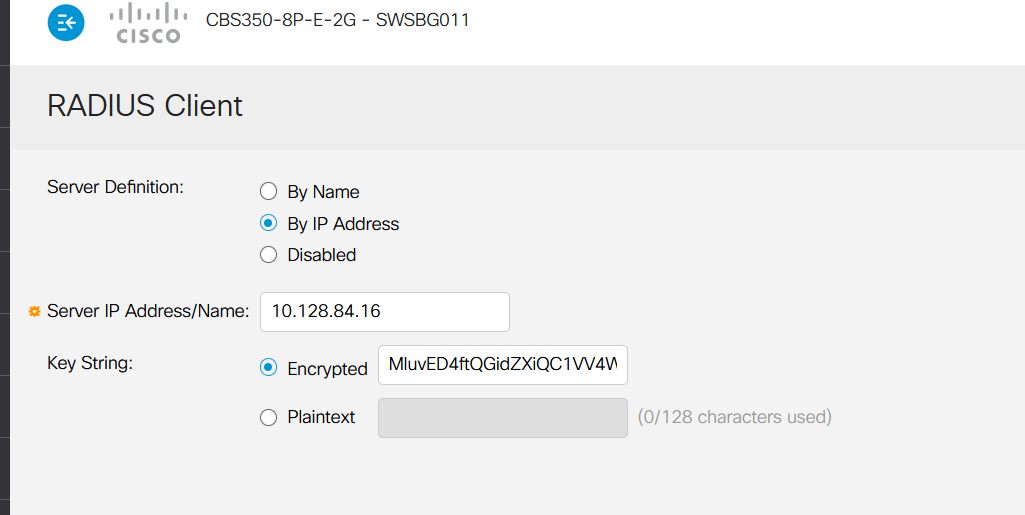

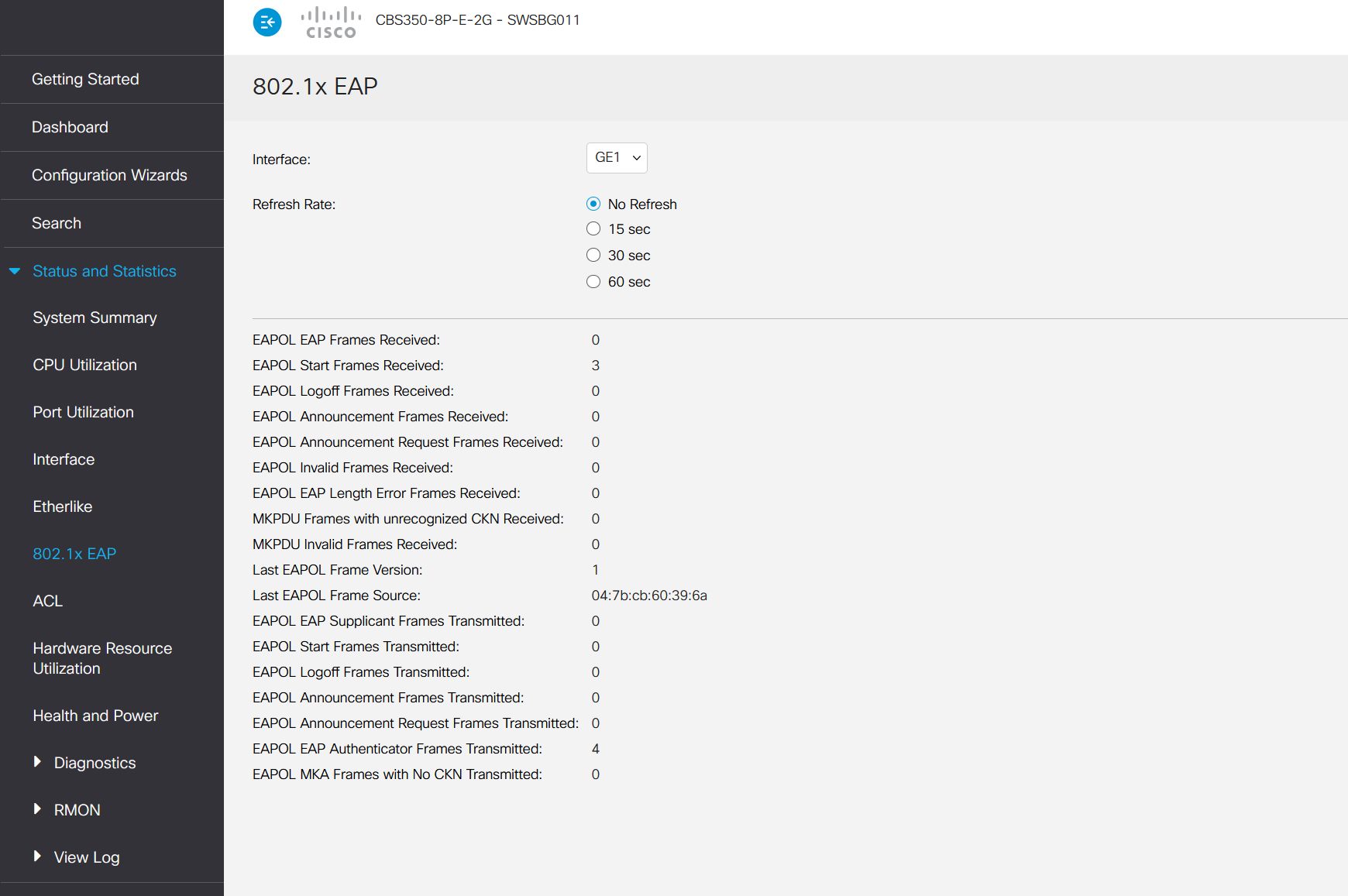

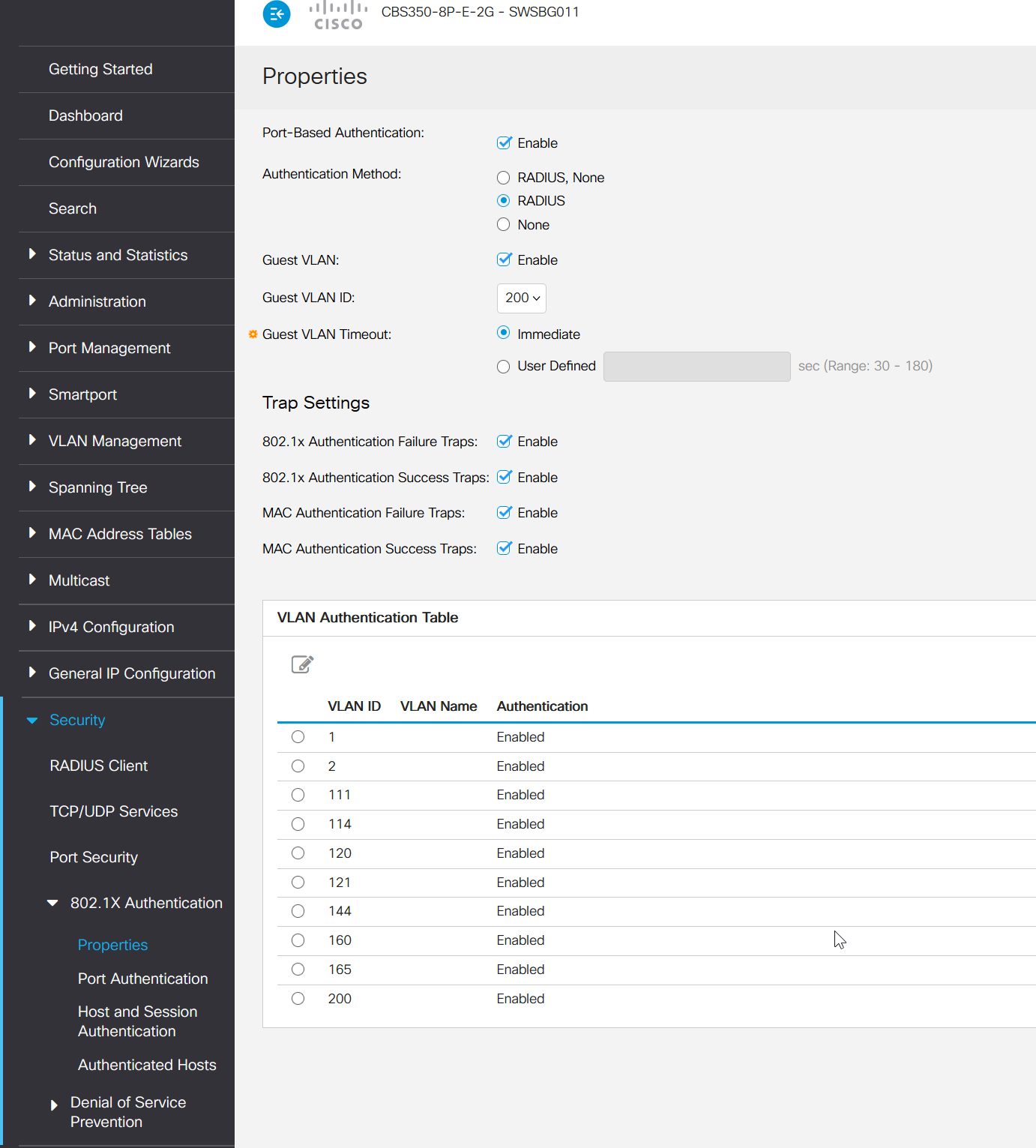

Anbei einige Screenshots der Einstellungen:

Hat jemand eine Idee?

Radiusserver kann den Switch anpingen, Switch den Radiusserver.

Policies vom Radius können es nicht sein, da es sonst ja eine Meldung bereits im Eventlog geben würde - aber dort ist gar nichts.

Danke.

aufgrund des zunehmenden Alters unserer Hardware und einigen geplanten Vergrößerungen, möchte ich hier von HP auf Cisco CBS 350-Reihe umsteigen.

Ich habe mir vorab mal einen kleinen CBS350 8 Port-Switch bestellt und versuche mich an der Konfiguration - habe nun 8 Jahre mit HP gearbeitet, ist schon eine Umstellung die mir nicht gerade einfach fällt.

Aber wie auch immer, ich habe Trunk usw eingerichtet, der Switch ist im Netzwerk erreichbar und erreicht auch erstmal alle Ziele.

Ich habe hier einen Windows Radius (2012R2) im Einsatz. Darüber läuft aktuell die Freigabe fürs LAN anhand der eigenen Zertifizierungsstelle. Mit den HP-Switchen funktioniert das auch. Mit dem Cisco nicht. Es kommen nicht mal Anfragen am NPS an, was mich etwas sehr verwundert.

Ich habe erstmal mich an der CLI versucht, danach übers Webinterface - beides führt nicht zum Erfolg.

Anbei einige Screenshots der Einstellungen:

Hat jemand eine Idee?

Radiusserver kann den Switch anpingen, Switch den Radiusserver.

Policies vom Radius können es nicht sein, da es sonst ja eine Meldung bereits im Eventlog geben würde - aber dort ist gar nichts.

Danke.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6256892743

Url: https://administrator.de/forum/cisco-cbs350-und-windows-nps-anfragen-kommen-nicht-zum-server-6256892743.html

Ausgedruckt am: 19.07.2025 um 03:07 Uhr

9 Kommentare

Neuester Kommentar

ist schon eine Umstellung die mir nicht gerade einfach fällt.

Verwunderlich, denn das CLI ist zu 95% gleich, aber nundenn.Dennoch kommt am NPS nix an.

Zeigt das die Radius Requests irgendwo hängenbleiben oder mit einer falschen Absender IP gesendet werden. Ggf. mal den CLI Output der Radius Definition hier posten.Die klassischen Checks hast du gemacht:

- Ping Erreichbarkeit vom Switch (Management IP) zum Server (IP) und vice versa getestet?

- Switch IP und Passwort im NPS eingerichtet?

- Firewall gecheckt das die die Radius Ports passieren lässt?

- Einmal mit einem Radius Testprogramm wie z.B. NTRadPing den Zugang auf den NPS mit den Switch Credentials überprüft?

- Was sagt ein "show logg" im Switch?

switch(config)# radius-server host 10.128.84.16 auth-port 1812 acct-port 1813 key test123 usage dot1.x

Ein anschliessendes show radius-servers bzw. show radius-servers key sollte dann diese Parameter zeigen.

show dot1x zeigt dann alle 802.1x authentisierten Ports inkl. der Radius Settings.

Hallo,

Deine Porteinstellungen passen möglicherweise nicht.

Administrative Port Control = Force Authorized bedeutet, dass der Port - egal wie - immer authentifiziert ist.

802.1X Based Authenticication = enabled Bedeutet, dass der PC am Port aktiv gemäß 802.1X um Authentifizierung bitten muss. Das am PC so eingestellt sein, sonst passiert gar nix.

MAC Based Authentication würde ohne aktives Tun des PCs auskommen, die ist aber disabled.

cisco.com/c/en/us/td/docs/switches/lan/csbms/CBS_250_350/CLI/cbs ...

Also wenn du nicht MAC-Based sondern Zertifikatbasiert arbeiten willst, setzte den Port erst mal auf auto.

Grüße

lcer

PS: ist ein feiner semantischer Unterschied: force authorisation != force authorizied

Deine Porteinstellungen passen möglicherweise nicht.

Administrative Port Control = Force Authorized bedeutet, dass der Port - egal wie - immer authentifiziert ist.

802.1X Based Authenticication = enabled Bedeutet, dass der PC am Port aktiv gemäß 802.1X um Authentifizierung bitten muss. Das am PC so eingestellt sein, sonst passiert gar nix.

MAC Based Authentication würde ohne aktives Tun des PCs auskommen, die ist aber disabled.

cisco.com/c/en/us/td/docs/switches/lan/csbms/CBS_250_350/CLI/cbs ...

auto—Enables 802.1X authentication on the port and causes it to transition to the authorized or unauthorized state, based on the 802.1X authentication exchange between the device and the client.

force-authorized—Disables 802.1X authentication on the interface and causes the port to transition to the authorized state without any authentication exchange required. The port sends and receives traffic without 802.1X-based client authentication.

force-unauthorized—Denies all access through this port by forcing it to transition to the unauthorized state and ignoring all attempts by the client to authenticate. The device cannot provide authentication services to the client through this port.

time-range time-range-name—Specifies a time range. When the Time Range is not in effect, the port state is Unauthorized. (Range: 1-32 characters).Also wenn du nicht MAC-Based sondern Zertifikatbasiert arbeiten willst, setzte den Port erst mal auf auto.

Grüße

lcer

PS: ist ein feiner semantischer Unterschied: force authorisation != force authorizied

Na automatische VLAN Zuweisung - da musst du natürlich Radius VLAN Assignment aktivieren - auf Static.

Am NPS musst du Netzwerkrichtlinien erstellen - eine je VLAN.

In den Einstellungen einer Richtlinie brauchst du:

Tunnel-Medium-Type: 802

Tunnel-Pvt-Group-ID: Hier die ID vom VLAN

Tunnel-Type: Virtual LANs (VLAN)

Und in den Bedingungen musst du dann zumindest eine Gruppe hinterlegen, die du im AD erstellt hast mit den Nutzern, die in das jeweilige VLAN sollen.

Am NPS musst du Netzwerkrichtlinien erstellen - eine je VLAN.

In den Einstellungen einer Richtlinie brauchst du:

Tunnel-Medium-Type: 802

Tunnel-Pvt-Group-ID: Hier die ID vom VLAN

Tunnel-Type: Virtual LANs (VLAN)

Und in den Bedingungen musst du dann zumindest eine Gruppe hinterlegen, die du im AD erstellt hast mit den Nutzern, die in das jeweilige VLAN sollen.

Fehlt mir noch irgendwo die Aktivierung der Authentifzieriung auf dem Port selbst?

Ja, wie du selber siehst ist ja alles disabled!!aaa authentication dot1x default radius none

Dann auf dem Interface:

interface gi1/0/1

dot1x authentication 802.1x oder dot1x authentication mac je nachdem ob du .1x oder Mac Bypass machen willst oder beides (dot1x authentication 802.1x mac) und dot1x port-control auto.

Die Konfig ist fast identisch zu den Catalyst IOS Modellen wie dir dieser Thread inklusive der dynamischen VLAN Zuweisung zeigt.

Was auch geht sind die festen Indexwerte für die Tunnelattribute der VLAN Zuweisung:

Tunnel-Type = 13,

Tunnel-Medium-Type = 6,

Tunnel-Private-Group-Id = <vlan_id>