CISCO ROuter 926-4P VDSL Telefonica

GUten Tag,

ich habe oben genannten Router und möchte wissen wie ich die Einwahl für den oben genannten Router einrichte und die restlichen Einstellungen wie NAT falls

diese für ich noch nicht in den Einstellungen enthalten sind als Grundvoraussetzung für DSL Konfiguration.

Ich bitte um eine komplette Hilfestellung für eine DSL Konfiguration für den oben genannten Router.

mit freundlichen Grüßen

Mario Cisco

ich habe oben genannten Router und möchte wissen wie ich die Einwahl für den oben genannten Router einrichte und die restlichen Einstellungen wie NAT falls

diese für ich noch nicht in den Einstellungen enthalten sind als Grundvoraussetzung für DSL Konfiguration.

Ich bitte um eine komplette Hilfestellung für eine DSL Konfiguration für den oben genannten Router.

mit freundlichen Grüßen

Mario Cisco

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 948757463

Url: https://administrator.de/forum/cisco-router-926-4p-vdsl-telefonica-948757463.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

153 Kommentare

Neuester Kommentar

Moin,

@mariocisco Also so wird das nichts, Du hast Dir doch offenbar genau dieses Modell gekauft und zeigst jetzt gar kein Interesse, Dich auch nur ansatzweise damit zu beschäftigen und erstmal selbst zu probieren? Ein örtlicher Dienstleister/Cisco Partner ist Dir sicher gern behilflich. Oder Du verfolgst erstmal den Ansatz, Dich selbst einzuarbeiten und korrigierst Deine Anfrage hier, wenn Du konkrete Probleme hast aka. es nur teilweise läuft.

Gruß

cykes

[EDIT] Hier wäre schon mal ein Startpunkt: cisco.com/c/en/us/td/docs/routers/access/900/software/configurat ...

oder hier: Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Zitat von @148656:

Man nehme das Heft mit der Aufschrift "Manuel" aus der Verpackung, holt sich eine Tasse Kaffee und setzt sich in seine Leseecke.

Er wollte doch eine "komplette" Hilfestellung, da muss man doch sicher auch beim Auspacken, Anschließen und Lesen helfen Man nehme das Heft mit der Aufschrift "Manuel" aus der Verpackung, holt sich eine Tasse Kaffee und setzt sich in seine Leseecke.

@mariocisco Also so wird das nichts, Du hast Dir doch offenbar genau dieses Modell gekauft und zeigst jetzt gar kein Interesse, Dich auch nur ansatzweise damit zu beschäftigen und erstmal selbst zu probieren? Ein örtlicher Dienstleister/Cisco Partner ist Dir sicher gern behilflich. Oder Du verfolgst erstmal den Ansatz, Dich selbst einzuarbeiten und korrigierst Deine Anfrage hier, wenn Du konkrete Probleme hast aka. es nur teilweise läuft.

Gruß

cykes

[EDIT] Hier wäre schon mal ein Startpunkt: cisco.com/c/en/us/td/docs/routers/access/900/software/configurat ...

oder hier: Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Laut Cisco hat das Teil IOS, ergo ist das für dich die erste Lektüre: Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Was ich gleich sagen kann: Die erste Inbetriebnahme war bei mir als IOS-Neuling auch nicht gerade angenehm, erst später war ich mit IOS vertraut.

Hast du schonmal mit IOS gearbeitet?

Was ich gleich sagen kann: Die erste Inbetriebnahme war bei mir als IOS-Neuling auch nicht gerade angenehm, erst später war ich mit IOS vertraut.

Hast du schonmal mit IOS gearbeitet?

Lieber Mario, einfach mal die Suchfunktion benutzen...:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Viel mehr "Silbertablet" damit du nur noch Abtippen musst haben wir nun nicht mehr für dich !

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Viel mehr "Silbertablet" damit du nur noch Abtippen musst haben wir nun nicht mehr für dich !

Hallo,

@aqui

Du kannst jetzt aber schon noch weiter supporten und die Config speziell an sein Netz anpassen

Oder mal eine Anleitung ausarbeiten wie man das in der GUI macht...

Hat der 926 überhaupt ein GUI?

brammer

@aqui

Viel mehr "Silbertablet" damit du nur noch Abtippen musst haben wir nun nicht mehr für dich !

Du kannst jetzt aber schon noch weiter supporten und die Config speziell an sein Netz anpassen

Oder mal eine Anleitung ausarbeiten wie man das in der GUI macht...

Hat der 926 überhaupt ein GUI?

brammer

@aqui bereite dich schonmal auf so eine Orgie wie mir mir damals vor.

@to:

Bei Cisco gibt es keine "Grundeinstellung" (doch schon, aber das Teil kann da nichts).

Du musst da schon alles selbst einstellen, so wie du es haben willst.

@to:

Bei Cisco gibt es keine "Grundeinstellung" (doch schon, aber das Teil kann da nichts).

Du musst da schon alles selbst einstellen, so wie du es haben willst.

Hallo,

@mariocisco

Falls du die Config doch selber schreiben möchtest, hier der Link zum config Guide für den DSL part cisco.com/c/en/us/td/docs/routers/access/900/software/configurat ...

brammer

@mariocisco

Falls du die Config doch selber schreiben möchtest, hier der Link zum config Guide für den DSL part cisco.com/c/en/us/td/docs/routers/access/900/software/configurat ...

brammer

"Hat der 926 überhaupt ein GUI?"

Ja, hat jeder Cisco aber muss man vorab explizit aktivieren. Siehe o.a. Tutorial.Du kannst jetzt aber schon noch weiter supporten und die Config speziell an sein Netz anpassen

Klar, das Wochenende steht ja vor der Tür und da sind wir dann gnädig und holen auch nochmal das "Platintablet" für ihn raus sofern er es denn benötigt. 🤣ich würde es bei keinem IOS Gerät über die GUI machen...selbst wenn er eine hätte.

👍 "Real networkers do CLI !!!"Zitat von @brammer:

Hallo,

@148656

wie oben geschrieben: "Hat der 926 überhaupt ein GUI?"

Ich wüsste es wirklich nicht und ich würde es bei keinem IOS Gerät über die GUI machen...selbst wenn er eine hätte.

brammer

Hallo,

@148656

Terminal ist GUI genug  face-wink

face-wink

wie oben geschrieben: "Hat der 926 überhaupt ein GUI?"

Ich wüsste es wirklich nicht und ich würde es bei keinem IOS Gerät über die GUI machen...selbst wenn er eine hätte.

brammer

Moin Brammer,

Es ist eigentlich egal, ob der Router oder Switch eine GUI besitzt.

Ein "sh conf" ist einfacher und Aussagekräftiger. Warum sollte man sich unzählige Untermenüs in einer Klickbunti-Oberfläche merken? 🤗

Gruß

C.C.

Nun ist Super Mario aber wieder dran mit einem Feedback das alles zur Zufriedenheit rennt und er den Thread schliessen kann...

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Ja, es gibt Unterschiede, z.B. bei den Einwahldaten.

Um was für einen Vertrag handelt es sich?

Bei VDSL muss normalerweise ein VLAN-Tag gesetzt werden.

Bei der T-Com ist das 7, bei O2 wohl 11.

Es kann sein, dass die die T-Com-Infrastruktur mieten, dann kann es auch 7 sein.

Daher am besten bei denen anfragen.

hilfe.o2online.de/router-software-internet-telefonie-34/verzweig ...

Einfach mal 7 und 11 testen.

Um was für einen Vertrag handelt es sich?

Bei VDSL muss normalerweise ein VLAN-Tag gesetzt werden.

Bei der T-Com ist das 7, bei O2 wohl 11.

Es kann sein, dass die die T-Com-Infrastruktur mieten, dann kann es auch 7 sein.

Daher am besten bei denen anfragen.

hilfe.o2online.de/router-software-internet-telefonie-34/verzweig ...

Einfach mal 7 und 11 testen.

Ah ja, und das lesen wir wo in Deiner Eingangsfrage?

Lass die doch mal von einem Unbeteiligten lesen und beurteilen, wie das 'rüberkommt...

Allgemein steckt recht wenig Informationsgehalt in Deiner Frage und erstmal in die falsche Richtung spekulieren, wenn man erst nach und nach die Informationen bekommt, ergibt halt einfach keinen Sinn.

Probleme könnte es ggf. speziell bei Telefonica geben, wenn Du auch Telefonie/VoIP nutzen willst. Das ist aber nicht auf Cisco beschränkt, sondern gilt für nahezu alle Fremdrouter an Telefonica/o2-Anschlüssen.

Gruß

cykes

Lass die doch mal von einem Unbeteiligten lesen und beurteilen, wie das 'rüberkommt...

Nur folgendes Problem : Funktioniert das auch bei Telefonica?

Mit Sicherheit, man muss nur an die entsprechenden Daten für die Einwahl per PPPoE kommen, das ist u.a. vom Vorleister, der Anschlussart (VDSL, VVDSL, SVVDSL) und tw. auch vom Vertrag (Privat- oder Geschäftskunden-Anschluss) abhängig. Auch CGN könnte noch ein Rolle spielen.Allgemein steckt recht wenig Informationsgehalt in Deiner Frage und erstmal in die falsche Richtung spekulieren, wenn man erst nach und nach die Informationen bekommt, ergibt halt einfach keinen Sinn.

Laut der Anleitung [...]

gibt es unterschiede bei den Anbietern .

Ist dieses so richtig?

Ja, das ist korrekt, da ist in dem Fall das Kundencenter oder der Support von Telefonica Dein erster Ansprechpartner.gibt es unterschiede bei den Anbietern .

Ist dieses so richtig?

Hat jmd. Erfahrung mit dem Router und kann ernsthafte Beiträge posten?

Wenn Du eine ordentliche Anfrage stellst sicher, schau mal, wer z.B. das Tutorial geschrieben hat.Probleme könnte es ggf. speziell bei Telefonica geben, wenn Du auch Telefonie/VoIP nutzen willst. Das ist aber nicht auf Cisco beschränkt, sondern gilt für nahezu alle Fremdrouter an Telefonica/o2-Anschlüssen.

Hat denn jmd diesen Router betriebsfähig konfiguriert?

Da finden sich sicher einige...Ist euch bekannt dass dieser ROuter nach nur kurzer Zeit sehr heiss wird?

Die Frage kommt aber erst jetzt zum Vorschein oder wo dürfen wir das oben herauslesen. Wie bereits gesagt, bei konkreten Anfragen hilft man lieber. Wenn sich da schon wenig Mühe gegebene wird, gibt es auch nur allgemeine Antworten.Gruß

cykes

Hallo,

Das du die Konfiguration, die @aqui erstellt hat und seitdem dutzende male erprobt wurde, nicht eins zu eins übernehmen kannst ist dir aber schon klar, oder?

Anpassungen auf dein Netz, dein Provider sind notwendig. Mit Telefonica sollte es kein Problem geben, musst du aber austesten und wenn irgendwas nicht geht, dann frag halt hier nach.

Deine Fragestellung war ziemlich oberflächlich und hatte zu wenig Hintergrund Informationen., da darf man sich dann über ein paar flapsige Antworten nicht wundern.

brammer

Das du die Konfiguration, die @aqui erstellt hat und seitdem dutzende male erprobt wurde, nicht eins zu eins übernehmen kannst ist dir aber schon klar, oder?

Anpassungen auf dein Netz, dein Provider sind notwendig. Mit Telefonica sollte es kein Problem geben, musst du aber austesten und wenn irgendwas nicht geht, dann frag halt hier nach.

Deine Fragestellung war ziemlich oberflächlich und hatte zu wenig Hintergrund Informationen., da darf man sich dann über ein paar flapsige Antworten nicht wundern.

brammer

Wenn man schon beleidigt, dann bitte richtig, denn das Komma fehlt. Richtig wäre "Thanks for your support, [removed]"

Marco

PS. Gerne helfe ich dir hier weiter, aber du musst die Infos liefern und nicht ausfällig werden.

Diese Anleitungen kannte ich auch alle.

Prima, dann kannst du ja schon die Grundlagen.Nur folgendes Problem : Funktioniert das auch bei Telefonica?

Ja, wenn man es anpasst, aber das MUSST DU MACHEN, du lieferst uns ja hier nichtmal die notwendigen Informationen.gibt es unterschiede bei den Anbietern .

Ja, z.B. bei der PPPoE-Einwahl, VLAN-Tagging, IPv6-Unterstützung usw.Hat jmd. Erfahrung mit dem Router und kann ernsthafte Beiträge posten?

Mit diesem exakten Modell nicht, aber ich betreibe einen 886va an VDSL. Da das IOS ist wird das nicht anders sein.ALso nach einem GUI zu fragen ist wohl eher ein Scherz oder?

Es gibt eine GUI, aber die ist Schrott, du wirst nicht um Cisco IOS rumkommen, ich musste das auch lernen.Hat denn jmd diesen Router betriebsfähig konfiguriert?

Nicht dieses Modell, aber ein anderes.Ist euch bekannt dass dieser ROuter nach nur kurzer Zeit sehr heiss wird?

Was ist für dich heiß?Mit freundlichen Grüße

Mit gräulichen FüßenMarco

PS. Gerne helfe ich dir hier weiter, aber du musst die Infos liefern und nicht ausfällig werden.

Nur folgendes Problem : Funktioniert das auch bei Telefonica?

Trotz "ass....": Es funktioniert bei ALLEN Providern fehlerlos !Auch das VDSL Tagging ist gleich, denn O2 nutzt zumindestens als Reseller von T-Com Anschlüssen den VLAN Tag 7 andernfalls 11 wie Kollege @Windows10Gegner oben schon gesagt hat.

Hat denn jmd diesen Router betriebsfähig konfiguriert?

Alle hier die ihn betreiben haben das, und durch die Bank funktionieren mit dem Setup auch ALLE anderen Cisco Modelle ! IOS Konfig Syntax ist bekanntlich immer gleich plattformübergreifend.Genau DAS war auch die Intention das o.a. Tutorial zu schreiben um anderen Usern wie z.B. dir eine Hilfestellung zu geben das schnell und problemlos zum Laufen zu bekommen ! Es wäre ja sicher recht sinnfrei ein nicht Praxis bezogenes Tutorial hier in einem Administrator Forum zu posten !

Ist euch bekannt dass dieser ROuter nach nur kurzer Zeit sehr heiss wird?

Nein, nur handwarm, was aber völlig normal ist. Man sollte ihn natürlich nicht gerade auf warme Oberflächen stellen wie Switches, Server in einem Rack. Wenn du ihn in einem Rack Fachboden stehen hast solltest du, je nach Umgebungs Temperatur, zur besseren Belüftung immer die beigelegten Gummifüße unterkleben !

Poste bitte deine Konfiguration.

Wenn dein Router kein ISDN kann (was bei neuen Modellen normal ist) gibt es das nicht. Steht aber in der Anleitung eh auf shutdown, ist also gar nicht aktiv. Kein Handlungsbedarf.

Muss man den controller Dial0 oder den vdsl0 hochfahren mit no shutdown ?

Beide, das eine Ist das Modem und das andere ist das Dialer-Interface, das dann die IP-Adresse/das Netz bekommt. In der Anleitung gibt es ein Interface Brio0 dieses gibt es bein Cisco 926-4P nicht für was ist dieses und muss ich die Einstellungen beim 926-4P wo anders einstellen

Das ist das ISDN-Interface 8Basic Rate Interface, ISDN-Basisanschluss).Wenn dein Router kein ISDN kann (was bei neuen Modellen normal ist) gibt es das nicht. Steht aber in der Anleitung eh auf shutdown, ist also gar nicht aktiv. Kein Handlungsbedarf.

Muss evtl. ein anderes VLAN Tag bei O2 eingerichtet werden?

Kommt drauf an, frage am besten bei O2 nach.

Hallo Mario,

Du willst das ja auch später warten/überwachen und vor allem verstehen (können).

Gruß

cykes

Ich würde mich sehr freuen zeitnah eine Antwort zu erhalten?

Wir ebenso, jetzt ist fast 1 Monat vergangen und wir sind quasi wieder beim Anfang.also ich habe mir die ANleitung welche mir auch empfohlen worden ist einmal angeschaut und habe ein paar Probleme welche ich hier gerne schildern möchte.

Ein wenig Transferleistung darf man schon erwarten, denke ich. Nicht einfach 1:1 abtippen. Bisher hast Du keine relevanten Informationen geliefert, diese wurden mehrfach angefragt, wie auch Deine aktuelle Config.Ich bekomme mit den Einstellungen zwar eine IP

Damit scheint ja zumindest die Einwahl zu funktionieren. Aber relevante Daten, wie VLAN-Tags musst Du bei o2 erfragen bzw. im Kundencenter nachlesen.Was ist ZFW FIrewall?

Auch das kannst Du durchaus selbst herausfinden. ZFW = Zone Based Firewall. Das meinte (nicht nur) ich mit Einarbeitung.Du willst das ja auch später warten/überwachen und vor allem verstehen (können).

Gruß

cykes

Hi,

Was zunächst auffällt, es ist nirgends die VID/VLAN auf dem WAN-Interface nirgends (vollständig) konfiguriert ist. Deswegen klappt auch keine Einwahl -> kein Internet.

Also bleibt die Frage:

Generell kannst Du doch die (erfolgreiche) Einwahl selbst überprüfen, bekommt das Modem überhaupt Sync, gibt es Einwahlfehler via PPPoE?

Hast Du inzwischen Deine Einwahldaten (Benutzer/Passwort) herausgefunden - siehe Kundencenter/Mein o2?

In Deiner Config steht noch der Dummy aus aquis Tutorial, ersetz' das doch mal durch das Format, was Du eigegeben hast.

Welcher Anschluss ist das genau (ADSL, VDSL, VVDSL, SVVDSL - Business oder Privat)?

Welchen Router setzt Du aktuell an diesem Anschluss ein?

Ich würde auch schrittweise vorgehen, damit nicht mehrere Konfigurationsschritte auf einmal die Ursache für Probleme komplexer machen, weil man nicht mehr weiß, was man alles geändert hat.

1.) Erfolgreiche Einwahl mit Internetzugriff realisieren

2.) Firewall/NAT konfigurieren

3.) usw.

Das Interface BRI0 kannst Du rauswerfen, das brauchst Du bei Deinem Modell nicht.

Meines Wissens nach setzt o2 inzwischen an allen Anschlüssen CGN/DS-Lite ein, das ist bisher auch nicht vollständig konfiguriert.

Gruß

cykes

Müsste es so funktionieren?

Das wirkt aber stark wie Copy&Paste inkl. der Kommentare.Was zunächst auffällt, es ist nirgends die VID/VLAN auf dem WAN-Interface nirgends (vollständig) konfiguriert ist. Deswegen klappt auch keine Einwahl -> kein Internet.

Also bleibt die Frage:

Ich bekomme mit den Einstellungen zwar eine IP

Wo bekommst Du eine IP, auf dem angeschlossenen Client via DHCP oder am WAN-Interface?Generell kannst Du doch die (erfolgreiche) Einwahl selbst überprüfen, bekommt das Modem überhaupt Sync, gibt es Einwahlfehler via PPPoE?

Hast Du inzwischen Deine Einwahldaten (Benutzer/Passwort) herausgefunden - siehe Kundencenter/Mein o2?

In Deiner Config steht noch der Dummy aus aquis Tutorial, ersetz' das doch mal durch das Format, was Du eigegeben hast.

Welcher Anschluss ist das genau (ADSL, VDSL, VVDSL, SVVDSL - Business oder Privat)?

Welchen Router setzt Du aktuell an diesem Anschluss ein?

Ich würde auch schrittweise vorgehen, damit nicht mehrere Konfigurationsschritte auf einmal die Ursache für Probleme komplexer machen, weil man nicht mehr weiß, was man alles geändert hat.

1.) Erfolgreiche Einwahl mit Internetzugriff realisieren

2.) Firewall/NAT konfigurieren

3.) usw.

Das Interface BRI0 kannst Du rauswerfen, das brauchst Du bei Deinem Modell nicht.

Meines Wissens nach setzt o2 inzwischen an allen Anschlüssen CGN/DS-Lite ein, das ist bisher auch nicht vollständig konfiguriert.

Gruß

cykes

Hierzu möchte ich sagen dass mir nicht klar ist wie ich dieses mache? WIe mache ich das? Ist es in der Konfiguration welche als Anleitung dient auch nicht eingerichtet oder kann man mir sagen was ich machen muss?

Das steht in der Anleitung von aqui etwas weiter unten, zumindest einmal sollte man sich die komplett durchlesen. Auch wenn für die Grundkonfiguration nicht alle Kapitel benötigt werden. Höchstwahrscheinlich musst Du auf WAN VLAN-Tag 7 einstellen. 11 gab es nur bei den ganz alten indoor VDSL-Anschlüssen (direkt über Telefonica), die aber alle schon vor einigen Jahren abgeschafft und auf BNG umgestellt wurden.Ist dieser Satz ernst gemeint ich poste bestimmt nicht meine Zugangsdaten hier . ( DIese werden auch an einem anderen Router genutzt sonst könnte ich ja nicht Online sein) Oder ist etwas anderes gemeint?

Ja, der Satz war durchaus ernst gemeint, aber nicht so, wie Du ihn verstanden hast. Es ging mir um das Schema des Benutzernamens, anhand dessen kann man nämlich einiges ablesen. Dürfte bei Dir vermutlich auf @s93.bbi-o2.de enden bzw. @s9x.bbi-o2.deDein Passwort interessiert mich herzlich wenig, es ging mir nur darum, ob die korrekten Zugangsdaten unter "Mein o2" stehen, das ist nicht immer der Fall und das kannst nur Du beantworten.

Ist Deine FritzBox 7490 von o2 oder auch schon ein eigens angeschaffter Router (Fremdrouter)?

Bezüglich DS-Lite steht auch etwas in aquis Tutorial, das kannst aber auch nur Du ermitteln.

Wie Du den erfolgreichen Verbindungsaufbau/Sync überprüfst steht ebenfalls in aquis Tutorial und in dem von mir anfangs verlinkten Dokument bei Cisco. Kurz:

show controller vdsl 0Gruß

cykes

Was ist ZFW FIrewall?

Guckst du hier:Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Kann man mir sagen wie ich dieses am besten im Cisco Router prüfe

show ip int brief oder Interface spezifisch z.B. show ip int dialer 0Mit show ? kannst du dir generell ansehen welche Show Kommandos es zum Troubleshooten gibt.

Das o.a. Tutorial behandelt auch alles andere was du zum Thema Cisco Router Konfig mit IOS wissen musst.

Zu dem DSL Lite wo finde ich das in der Anleitung?

Weiter unten unter IPv6. Zu dem DS Lite gehe ich davon aus dass ihr einen reinen DSL Annschluss meint , also einen von den neuen ab 2015 ? Ist ein Vectoring Anschluss VDSL . Verbindungstyp: VDSL2 17a G.Vector (ITU G.993.5) steht in der Fritzbox unter DSL .

Nein, das hat nichts mit dem Modulationsverfahren zu tun.

Zum Thema VLAN Tag

heise.de/ct/artikel/Erwuenschtes-Fremdgehen-291758.html

etscheid.biz/blog/archive/463

Der controller vdsl 0 show Befehl sollte dann ein„Showtime !“ anzeigen.

heise.de/ct/artikel/Erwuenschtes-Fremdgehen-291758.html

etscheid.biz/blog/archive/463

Wo steht es mit der Einwahl?

Wenn du mit show ip int brief eine öffentliche IP am WAN Port siehst ist die PPPoE Einwahl erfolgreich.Der controller vdsl 0 show Befehl sollte dann ein„Showtime !“ anzeigen.

Zitat von @mariocisco:

wenn ich das richtig sehe ist der Teil mit VPN für ein eigenes VPN welches den Zugang ermöglicht ins eigene Netz oder wenn man ein anderes VPN einbinden möchte? ( evtl. ist die Frage unlogisch aber mich interessiert es)

Ja und ja, aber lass das doch erstmal außen vor und mach Dir nicht noch weitere Baustellen auf. Funktioniert jetzt die Einwahl?wenn ich das richtig sehe ist der Teil mit VPN für ein eigenes VPN welches den Zugang ermöglicht ins eigene Netz oder wenn man ein anderes VPN einbinden möchte? ( evtl. ist die Frage unlogisch aber mich interessiert es)

Zitat von @mariocisco:

Also ich habe so wie beschrieben geprüft aber nach meinen Kenntnissen ist nicht mehr als vorher zu sehen . Ich sehe nur einen Synch das showtime ist auch ohne korrekte zugangsdaten zu sehen? ( Warum?)

Den Synce baut das Modem (vdsl 0) auf, die Zugangsdaten gehen über PPPoE über das dialer interface raus. Der Sync ist top in Ordnung.Also ich habe so wie beschrieben geprüft aber nach meinen Kenntnissen ist nicht mehr als vorher zu sehen . Ich sehe nur einen Synch das showtime ist auch ohne korrekte zugangsdaten zu sehen? ( Warum?)

Hier ein Auszug aus den sh Befehlen welche ich genutzt habe :

[...]

entschuldigt den vielen Text.

Detz die größeren Blöcke einfach in Code-Tags "[...]

entschuldigt den vielen Text.

{Text] @cykes

Ich habe nun so wie empfohlen nur die Einwahl testen wollen aber es scheint keine Änderung zu geben oder irre ich mich?

Sieht so aus, als wäre es - wie vermutet - ein DS-Lite Anschluss. Also noch die IPv6 Konfiguration durchführen, dann solltest Du Internet haben.Ich habe nun so wie empfohlen nur die Einwahl testen wollen aber es scheint keine Änderung zu geben oder irre ich mich?

Gruß

cykes

nicht umgekehrt?

Nein !Denke bitte einmal selber etwas nach. DS Lite setzen Provider ein dei keine IPv4 Adressen mehr haben. Siehe:

heise.de/newsticker/meldung/Das-war-s-mit-IPv4-Adressen-in-Europ ...

Folglich könne sie also primär erstmal nur IPv6 nutzen. Daraus folgt das die grundlegende Konfig eine IPv6 Konfig sein MUSS auf der dann der v4 Tunnel aufbaut. Die IPv6 Konfig auf dem Dialer Interface und lokalem LAN Interface wie im Cisco Tutorial angegeben ist also ein MUSS für dich !!

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Gib also ein show ipv6 int brief ein und auch ein show ipv6 dhcp int und poste das in Code Tags hier.

Formatierungen in den Beiträgen

Wenn du hier gültige IPv6 IP Adressen bekommen hast an Dialer 0 und lokalem LAN hat alles sauber geklappt. Das 2te Kommando zeigt dir an ob die Provider IPv6 Prefix Delegation an dich fehlerlos geklappt hat.

Moin,

setz doch die längeren Blöcke bitte in CODE-Tags, das sieht dann so aus:

und wäre deutlich übersichtlicher.

Mir fehlt in Deine running config noch immer die VID/VLAN-Tag 7 auf der PPPoE Einwahl. Somit klappt die Einwahl folglich nicht.

Alles weitere erübrigt sich damit eigentlich, nicht eingewählt, kein IPv6 usw.

Gruß

cykes

setz doch die längeren Blöcke bitte in CODE-Tags, das sieht dann so aus:

< Building configuration...

Current configuration : 4203 bytes

!

! Last configuration change at 22:06:49 CEST Wed Aug 4 2021

!

version 15.8

service tcp-keepalives-in

service tcp-keepalives-out

service timestamps debug datetime msec

service timestamps log datetime localtime

no service password-encryption

!

hostname Cisco_Router_B

!

boot-start-marker

boot-end-marker

!

!

!

aaa new-model

aaa local authentication attempts max-fail 3

!

!

aaa authentication login default local

aaa authorization network default local

!

!

!

!

!

!

aaa session-id common

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

!

!

!

!

!

no ip source-route

no ip gratuitous-arps

!

!

!

ip dhcp excluded-address 192.168.100.1 192.168.100.149

ip dhcp excluded-address 192.168.100.200 192.168.100.254

ip dhcp excluded-address 172.16.100.1 172.16.100.149

ip dhcp excluded-address 172.16.100.200 172.16.100.254

!

ip dhcp pool Lokal

network 192.168.100.0 255.255.255.0

default-router 192.168.100.254

dns-server 192.168.100.254

domain-name mario.domain

!

ip dhcp pool Gastnetz

network 172.16.100.0 255.255.255.0

default-router 172.16.100.254

dns-server 172.16.100.254

domain-name mario.domain

!

!

!

ip domain name mario.domain

ip cef

no ipv6 cef

multilink bundle-name authenticated

!

!

!

license udi pid C926-4P sn FGL2517LEU1

!

!

!

redundancy

!

!

controller VDSL 0

!

!

!

!

!

interface ATM0

no ip address

no atm ilmi-keepalive

!

interface ATM0.1 point-to-point

pvc 1/32

pppoe-client dial-pool-number 1

!

!

interface Ethernet0

no ip address

!

interface GigabitEthernet0

no ip address

!

interface GigabitEthernet1

no ip address

!

interface GigabitEthernet2

no ip address

!

interface GigabitEthernet3

description Gastnetz

switchport access vlan 2

no ip address

no cdp enable

!

interface GigabitEthernet4

no ip address

shutdown

duplex auto

speed auto

!

interface Vlan1

description xDSL Einwahl Interface Internet

ip address 192.168.100.254 255.255.255.0

ip nat inside

ip virtual-reassembly in

ip tcp adjust-mss 1448

ipv6 address provider-v6-prefix ::1:0:0:0:1/64

ipv6 address autoconfig default

ipv6 enable

ipv6 nd autoconfig default-route

ipv6 nd other-config-flag

no ipv6 redirects

no ipv6 unreachables

ipv6 dhcp server DHCPv6

ipv6 verify unicast reverse-path

!

interface Vlan2

description Gastnetz (FastEthernet3)

ip address 172.16.100.254 255.255.255.0

ip nat inside

ip virtual-reassembly in

ip tcp adjust-mss 1448

!

interface Dialer0

description xDSL Einwahl Interface Internet

mtu 1488

ip address negotiated

ip access-group 111 in

no ip redirects

no ip unreachables

no ip proxy-arp

ip nat outside

ip virtual-reassembly in

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

no keepalive

ppp authentication pap callin

ppp pap sent-username provider@dsl.com password 0 PASSWORD

ppp ipcp dns request

ppp ipcp mask request

ppp ipcp route default

!

ip forward-protocol nd

no ip http server

no ip http secure-server

!

!

ip dns server

ip nat inside source list 101 interface Dialer0 overload

!

ip access-list extended gastnetz

permit udp any any eq bootpc

deny ip 172.16.100.0 0.0.0.255 192.168.100.0 0.0.0.255

permit tcp 172.16.100.0 0.0.0.255 any eq domain

permit udp 172.16.100.0 0.0.0.255 any eq domain

permit tcp 172.16.100.0 0.0.0.255 any eq www

permit tcp 172.16.100.0 0.0.0.255 any eq 443

deny ip any any

!

dialer-list 1 protocol ip list 101

!

!

tftp-server flash:/firmware/vadsl_module_img.bin

access-list 23 permit 192.168.100.0 0.0.0.255

access-list 101 permit ip 192.168.100.0 0.0.0.255 any

access-list 101 permit ip 172.16.100.0 0.0.0.255 any

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq 5060 any

access-list 111 permit udp any eq bootps any

access-list 111 deny ip any any

!

!

!

control-plane

!

!

line con 0

line 4

no activation-character

transport preferred none

transport input all

transport output all

stopbits 1

line vty 0 4

transport input none

!

scheduler allocate 20000 1000

!

end >Mir fehlt in Deine running config noch immer die VID/VLAN-Tag 7 auf der PPPoE Einwahl. Somit klappt die Einwahl folglich nicht.

Alles weitere erübrigt sich damit eigentlich, nicht eingewählt, kein IPv6 usw.

Gruß

cykes

DS Lite kannte ich nicht bzw. sagte mir nichts.

Nur weil du oben irgenwann mal von DS-Lite gesprochen hast. Wenn du natürlich keinen DS-Lite Anschluss hast, dann vergiss alles was oben dazu gesagt wurde. Dann machst du eine ganz normale Dual Stack Konfig wie sie oben schon gepostet wurde !Nur zur Info für dich... Hier steht was DS-Lite ist:

elektronik-kompendium.de/sites/net/2010211.htm

Zu deinen Fehlermeldungen:

Die resultieren alle daraus das deine IPv6 Konfiguration fehlerhaft ist bzw. das du diverse Kommandos vergessen hast ! ;-(

Bitte sieh dir den v6 Abschnitt des Tutorial noch einmal genau an !

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Was fehlt sind die globalen Kommandos:

ipv6 unicast-routing

ipv6 cef

ipv6 dhcp pool DHCPv6

Und... es fehlen vollständig die v6 Kommandos auf dem Dialer 0 Interface. Mit diesen fatalen Konfig Fehlern ist v6 nicht möglich und das ist auch der Grund deiner beiden Fehlermeldungen !

interface Dialer0

description xDSL Einwahl Interface Internet

ipv6 address autoconfig default

ipv6 enable

no ipv6 redirects

no ipv6 unreachables

ipv6 nd autoconfig default-route

ipv6 verify unicast reverse-path

ipv6 dhcp client pd provider-v6-prefix

ipv6 dhcp client pd provider-v6-prefix rapid-commit

Trage das nach gem. Tutorial und poste nochmal deine dann finale Konfig mit show run hier.

Aber bitte in Code Tags wie Kollege @cykes schon richtig angemerkt hat !

Formatierungen in den Beiträgen

Und... bitte das hiesige Cisco Tutorial wirklich einmal lesen ! Es macht keinen Spass daraus immer alles doppelt zu zitieren nur weil du dort keinen Blick hineinwirfst.

Dann folgende Show outputs auch in Code Tags:

show ip int brief

show ipv6 int brief

show ipv6 dhcp int

Wenn du eine öffentliche IP Adresse auf dem Dialer 0 Interface bekommen hast hast du auch eine Internet Verbindung. Dann solltest du einmal direkt auf dem Router Prompt eingeben:

ping 8.8.8.8

Und danach mal einen Hostnamen pingen wie ping www.heise.de

Ja der Eintrag ist bei Dual Stack richtig ! Hier arbeitet der Router bei v4 ja als DNS Proxy. Die v6 DNS Server Adressen deines Providers trägst du immer statisch ein wie es das Tutorial am Beispiel der Telekom DNS Server ja auch zeigt.

Das NAT Kommando gilt ausschliesslich nur für v4 wie du ja an der ACL erkennen kannst. Im v6 gibt es in der Tat kein NAT und der Router NATet dort auch nicht.

Alles korrekt also...

Das NAT Kommando gilt ausschliesslich nur für v4 wie du ja an der ACL erkennen kannst. Im v6 gibt es in der Tat kein NAT und der Router NATet dort auch nicht.

Alles korrekt also...

Was kann das nur sein

Das sieht Jeder Laie sofort auf den ersten Blick und hätte dir als Cisco Router Profi auch sofort selbst auffallen müssen. Mal wieder nicht ins Tutorial gesehen... Du hast vergessen NAT zu aktivieren für v4 !!! Damit können die lokalen Clients kein NAT (IP Adress Translation) für v4 machen und scheitern sofort mit dem Internet Zugriff !!

Folgende Zeilen also global hinzufügen:

!

ip nat inside source list 101 interface Dialer0 overload

!

access-list 101 permit ip 192.168.100.0 0.0.0.255 any

access-list 101 permit ip 172.16.100.0 0.0.0.255 any

!

Dann klappt es lokal zumindestens für IPv4 sofort !

Um die IPv6 Adressierung checken zu können fehlt wie vom Kollegen @Windows10Gegner schon richtigerweise gesagt:

show ipv6 int brief

show ipv6 dhcp int dialer 0

Ob IPv6 Connectivity besteht kannst du vom Cisco Router Prompt z.B. Mit ping ipv6 www.heise.de checken.

Lesen und verstehen...

Nein, du kannst natürlich jeden beliebigen v6 DNS Server dort eintragen. Ob es allerdings Sinn macht DNS Anfragen auf ausländische Server um die halbe Welt zu schicken musst du selber wissen.

Auf der anderen Seite sind die IPv6 Dokumentationen Telefonica üblich unter aller Kanone. Kein Wunder bei einem Unternehmen was seine Kunden eher naiv gängeln möchte anstatt sie als mündige Kunden zu betrachten...nundenn.

Das können andere Dual Stack Provider erheblich besser.

Dann musst du vermutlich besser einen der öffentlichen IPv6 DNS Server verwenden wie z.B. Quad9 einer der wenigen die (angeblich) kein Nutzerprofil von dir erstellen und vermarkten:

2620:fe::fe

2620:fe::9

privacy-handbuch.de/handbuch_93d.htm

P.S: Bitte wenn du zitierst mache es richtig und nutze ein „>“ mit einem Leerzeichen dahinter !! Das ist sonst höchst unübersichtlich wenn du solche zitierten Passagen im normalen Text deiner Posts erscheinen lässt.

Auf der anderen Seite sind die IPv6 Dokumentationen Telefonica üblich unter aller Kanone. Kein Wunder bei einem Unternehmen was seine Kunden eher naiv gängeln möchte anstatt sie als mündige Kunden zu betrachten...nundenn.

Das können andere Dual Stack Provider erheblich besser.

Dann musst du vermutlich besser einen der öffentlichen IPv6 DNS Server verwenden wie z.B. Quad9 einer der wenigen die (angeblich) kein Nutzerprofil von dir erstellen und vermarkten:

2620:fe::fe

2620:fe::9

privacy-handbuch.de/handbuch_93d.htm

P.S: Bitte wenn du zitierst mache es richtig und nutze ein „>“ mit einem Leerzeichen dahinter !! Das ist sonst höchst unübersichtlich wenn du solche zitierten Passagen im normalen Text deiner Posts erscheinen lässt.

@mariocisco

Bist du eigentlich in der Lage, die Ausgabe von

jetzt mal zu posten?

Der Thread entwickelt sich immer mehr zu einem Chat.

Bist du eigentlich in der Lage, die Ausgabe von

show ipv6 int brief

show ipv6 dhcp int dialer 0Der Thread entwickelt sich immer mehr zu einem Chat.

aber das mit den Nummern in der Zeile funktioniert nicht

Das liegt daran das du den „type=plain“ nutzt bei den Code Tags. Nutze einen anderen Type, dann hast du auch eine Nummerierung. FAQs lesen hilft wirklich !! Du kannst am o.a. Show Output auch sehen das du eine v6 Adresse plus DNS Server auf dem Internet Interface bekommen hast. Zeigt das du wenigstens auf dem Dialer Interface alles richtig konfiguriert hast.

Aber es zeigt auch das du zum wiederholten Male das Cisco Tutorial im Kapitel IPv6 NICHT gelesen und umgesetzt hast obwohl du hier von den Kollegen mehrfach darauf hingewiesen wurdest !

So macht das echt kEinen Spass hier und Kollege @Windows10Gegner hat absolut Recht das das in einen Chat ausartet der wenig zielführend ist.

Du hast sowohl im VLAN 1 Interface des privaten Netzes als auch im Gastsegment die IPv6 Konfig wieder einmal NICHT umgesetzt.

Folglich fehlt in den lokalen Netzen die IPv6 Adressierung und IPv6 scheitert dann logischerweise.

So sollte es aussehen:

!

ipv6 unicast-routing

ipv6 cef

ipv6 dhcp pool DHCPv6

dns-server 2A01:C30::530

dns-server 2A01:C30::531

domain-name mario.domain

!

interface Vlan1

description Lokales LAN

ipv6 address provider-v6-prefix ::1:0:0:0:1/64

ipv6 enable

ipv6 nd other-config-flag

ipv6 dhcp server DHCPv6

!

interface Vlan2

description Gastnetz

ipv6 address provider-v6-prefix ::2:0:0:0:1/64

ipv6 enable

ipv6 nd other-config-flag

ipv6 dhcp server DHCPv6

!

Fazit:

Bitte WIRKLICH das Tutorial lesen, verstehen und dann die dort ausführlich beschriebenen Konfig Schritte umsetzen und das auch mit den entsprechenden Show Kommandos und Pings verifizieren.

Das würde allen Helfenden hier das Supporten sehr erleichtern !!

Zitat von @mariocisco:

Die sh ipv6 Kommandos lasse ich weg weil Internet technisch alles funktioniert. Wäre nur noch die Frage mit den vor dem Codeblock dargestellten Problem. Wenn wir das noch klären könnten wäre ich wunschlos glücklich.

Die sh ipv6 Kommandos lasse ich weg weil Internet technisch alles funktioniert. Wäre nur noch die Frage mit den vor dem Codeblock dargestellten Problem. Wenn wir das noch klären könnten wäre ich wunschlos glücklich.

Zeige Sie bitte trotzdem, nur weil es funktioniert, bedeutet es nicht, dass alles richtig eingestellt ist.

Aber was ich noch wichtig finde ist die Tatsache dass eine Anmeldung nach erneutem anmelden wenn ich die Konfiguration gespeichert habe erfolgen soll welche nach meinem Kenntnisstand nicht eingerichtet ist? Welcher Befehl kann das sein?

Sorry, dieses „Kauderwelsch“ versteht kein normaler IT Mensch ! WAS bitte genau willst du uns mit dem wirren Gestammel sagen ?? Da versteht man nur Bahnhof. Also bitte etwas genauer was du warum und wie umgesetzt haben möchtest...

Tip, damit du nicht immer jedes einzelne Cisco Kommando mühselig von anderen erfragen musst einfach mal ein Fachbuch lesen:

amazon.de/Network-Warrior-Gary-Donahue/dp/1449387861/ref=sr_1_1? ...

Englisch ist bekanntlich die lingua franca der IT. Die sollte man wenigstens im Ansatz mit seinem Schulenglisch beherrschen wenn man in dem Beruf arbeiten und weiterkommen will. 😉

Simple Binsenweisheit...

Zu deiner (vermutlichen) Login und Passwort Frage....

Ein Internet Router OHNE Kennwort und Usernamen ist natürlich fatal. Sowas macht nicht einmal mehr ein Dummie.

Aus deiner o.a. verklausulierten Frage zu urteilen möchtest du das Passwort vermutlich jetzt wieder setzen um von Remote per PUTTY mit SSH und/oder Telnet zugreifen zu können, richtig ?

Um das wieder zu aktivieren musst du mehrere Einstellungen anpassen.

Für den remoten Zugriff mit einem Terminal wie PuTTY musst du das virtuelle Terminal entsprechend setzen.

!

line vty 0 4

login local

transport input telnet ssh

!

Damit aktivierst du generell den Remoten Zugang per Telnet oder SSH auf den Router

Dann must du das globale enable Passwort setzen mit

!

enable algorithm-type scrypt secret Geheim123

!

Das Wort was hinter „secret“ steht ist das enable Passwort, also das was der Router abfragt wenn du mit „enable“ in den priviligierten Mode zum Konfigurieren wechselst !

Damit der Router dazu auch noch einen Usernamen abfragt muss du diesen setzen mit

!

aaa new-model

aaa authentication login default local

aaa authorization network default local

!

username admin privilege 15 algorithm-type scrypt secret Geheim123

Auch hier steht hinter „secret“ wieder das Passwort für den User „admin“ !

Damit ist dann ein wasserdichtes Login über den Konsolport als auch über den remoten Zugriff per Telnet oder SSH Terminal möglich.

Der Router schmeisst dich aus Sicherheitsgründen nach einem Idle Zeitraum raus. Wenn du also z.B länger als 15 Minuten nichts machst wirst du automatisch ausgeloggt.

Das macht auch Sinn, denn wenn du am konfigurieren bist und gehst mal kurz an die frische Luft willst du nicht das jemand anderes an der göffneten Konsole rumfummelt, oder ?

Bitte lies dir diese Cisco Anleitung dazu durch. Für dich auch alles in Deutsch !!

cisco.com/c/de_de/support/docs/ip/access-lists/13608-21.html

Dort steht alles was du zu dem Thema Login Management und Passwörter wissen musst.

Simple Binsenweisheit...

Zu deiner (vermutlichen) Login und Passwort Frage....

Ein Internet Router OHNE Kennwort und Usernamen ist natürlich fatal. Sowas macht nicht einmal mehr ein Dummie.

Aus deiner o.a. verklausulierten Frage zu urteilen möchtest du das Passwort vermutlich jetzt wieder setzen um von Remote per PUTTY mit SSH und/oder Telnet zugreifen zu können, richtig ?

Um das wieder zu aktivieren musst du mehrere Einstellungen anpassen.

Für den remoten Zugriff mit einem Terminal wie PuTTY musst du das virtuelle Terminal entsprechend setzen.

!

line vty 0 4

login local

transport input telnet ssh

!

Damit aktivierst du generell den Remoten Zugang per Telnet oder SSH auf den Router

Dann must du das globale enable Passwort setzen mit

!

enable algorithm-type scrypt secret Geheim123

!

Das Wort was hinter „secret“ steht ist das enable Passwort, also das was der Router abfragt wenn du mit „enable“ in den priviligierten Mode zum Konfigurieren wechselst !

Damit der Router dazu auch noch einen Usernamen abfragt muss du diesen setzen mit

!

aaa new-model

aaa authentication login default local

aaa authorization network default local

!

username admin privilege 15 algorithm-type scrypt secret Geheim123

Auch hier steht hinter „secret“ wieder das Passwort für den User „admin“ !

Damit ist dann ein wasserdichtes Login über den Konsolport als auch über den remoten Zugriff per Telnet oder SSH Terminal möglich.

Der Router schmeisst dich aus Sicherheitsgründen nach einem Idle Zeitraum raus. Wenn du also z.B länger als 15 Minuten nichts machst wirst du automatisch ausgeloggt.

Das macht auch Sinn, denn wenn du am konfigurieren bist und gehst mal kurz an die frische Luft willst du nicht das jemand anderes an der göffneten Konsole rumfummelt, oder ?

Bitte lies dir diese Cisco Anleitung dazu durch. Für dich auch alles in Deutsch !!

cisco.com/c/de_de/support/docs/ip/access-lists/13608-21.html

Dort steht alles was du zu dem Thema Login Management und Passwörter wissen musst.

Wie stelle ich den Timeout ein?

Wichtig ist dafür generell den Service TCP Keepalives zu aktivieren mit:Router1(config)#service tcp-keepalives-in

Im Default steht der Enable Mode Timeout auf 10 Minuten. Wenn du damit leben kannst musst du nichts fummeln an der Konfig.

Ansonsten passt du das so an:

Router1(config)#line con 0

Router1(config)# exec-timeout <sekunden>

Router1(config)#line vty 0 4

Router1(config)# exec-timeout <sekunden>

Router1(config)#end

SSH timeout mit ip ssh time-out <sekunden>

wenn keine Login Einstellungen oder SSH aktiviert ist , es gar nicht dazu kommen

Jein.Das musst du unter „line vty 0 4“ explizit einstellen. Dort muss stehen:

transport input NONE

Erst dann ist sämtlicher remoter Zugang deaktiviert und du kannst einzig nur über die serielle Konsole zugreifen. Wenn das OK ist kann man das machen.

Etwas intelligenter ist es eine ACL einzurichten die den remoten Zugang einzig nur aus dem lokalen LAN (Beispiel 192.168.100.0\24) erlaubt:

!

access-list 23 permit 192.168.100.0 0.0.0.255

!

ip ssh version 2

ip ssh time-out 60

ip ssh authentication-retries 3

!

line con 0

line aux 0

line vty 0 4

access-class 23 in

login local

transport input telnet ssh

Such dir das für dich Schönste raus... 😉

. Ich werde noch die Firewall anpassen müssen. Aber was mich irretiert ist dass sich eineige Seiten problemlos aufrufen lassen und andere nicht. Das ist doch alles Port 80 , oder?

Nö, die meisten Seiten nutze https über Port 443.Zudem würde ich von innen nach außen alles erlauben und nur eingehend (SPI-Firewall) das erlauben, was von außen rein muss (z.B. öffentlicher FTP-Server, Mailserver, Gopher usw.).

Wo kommt denn deine Fehlermeldung bzw. was passiert wenn du mal ip ? am CLI Parser eingibst ?

Kennt er das Kommando ip inspect ?

Die CBAC Firewall sollte eigentlich Bestandteil des IP Base Packages sein.

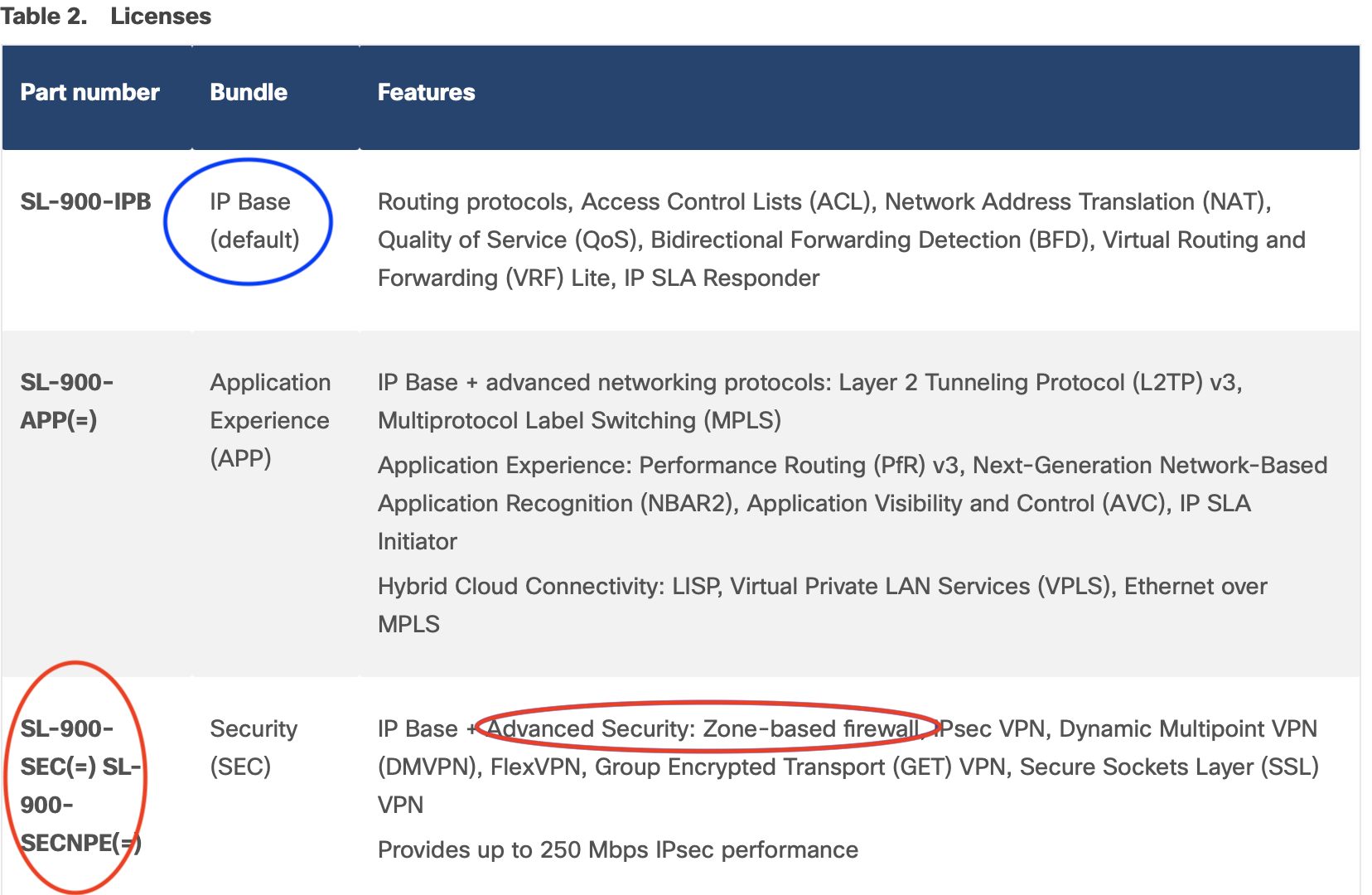

Die Zone based Firewall ZFW hingegen bekommst du nur wenn du auch die „SEC“ Lizenz erworben hast beim 900er Modell. Guckst du hier:

cisco.com/c/en/us/products/collateral/routers/900-series-integra ...

Klare Empfehlung ist das SEC Package noch zu erwerben und einzuspielen, denn langfristig wird die CBAC Firewall aus IOS verschwinden.

Kennt er das Kommando ip inspect ?

Die CBAC Firewall sollte eigentlich Bestandteil des IP Base Packages sein.

Die Zone based Firewall ZFW hingegen bekommst du nur wenn du auch die „SEC“ Lizenz erworben hast beim 900er Modell. Guckst du hier:

cisco.com/c/en/us/products/collateral/routers/900-series-integra ...

Klare Empfehlung ist das SEC Package noch zu erwerben und einzuspielen, denn langfristig wird die CBAC Firewall aus IOS verschwinden.

Muss man diese Packages wirklich bestellen?

Warum liest du mal wieder nicht die dir oben geposteten Infos ???

Für die ZFW benötigst du, sofern du sie nutzen willst, also in jedem Falle die zusätzliche SEC Lizenz !

Zwingend ist das aber nicht und du brauchst es nicht unbedingt....der Router funktioniert natürlich auch ohne. Allerdings sind reine ACLs nicht stateful.

Zumindestens die CBAC Firewall sollte (eigentlich) Bestandteil der IP Base Lizenz sein aber das müsste man nochmal genau klären.

Sollte die CBAC Funktion in der Base IP Lizenz auch nicht enthalten sein (kannst du ganz einfach an der Verfügbarkeit der ip inspect xyz Kommandos im Kommando Parser klären !!) dann kannst du immer noch mit den klassischen Access Listen problemlos arbeiten. Mehr oder minder machst du das ja derzeit auch so, vermutlich aber dann mit einer fehlerhaften ACL.

Ohne CBAC oder ZFW Firewall Konfig müsste man aber die ACL 111 des Konfig Beispiels im hiesigen Cisco Tutorial etwas anpassen, denn diese geht immer von einer CBAC bzw. ZFW Konfig aus !!

Für IPv6 ist das extrem wichtig das dort eine wasserdichte ACL definiert ist denn hier fehlt wegen des in v6 nicht vorhandenen NAT (Adress Translation) ohne entsprechende ACL der Schutz. Du hängst dann zumindest per v6 völlig ungeschützt im Internet !!! Zumindestens im privaten LAN Segment (vlan 1) solltest du, bevor dort nicht eine wasserdichte v6 ACL aktiv ist, besser mit no ipv6 enable die Nutzung von IPv6 deaktivieren aus Sicherheitsgründen !!

Vermutlich spielt dir also die oben schon erwähnte Dual Stack Problematik (Manche Ziel wie z.B. administrator.de sind rein nur per v4 erreichbar) oder eine fehlerhaft konfigurierte ACL auf deinem Router dann einen Streich.

Kollege @Windows10Gegner hat es oben ja schon anschaulich an einer Live Config erklärt warum das so ist oder sein kann.

Fazit: Passe das an, dann klappt es auch mit allen Webseiten !

Das muss im Config-Modus passieren.

Sollte der TO aber mittlerweile nun langsam mal wissen das man dazu erst conf t (configure terminal) eingeben muss um in den Config Mode zu kommen !!Guckst du dazu auch hier: coufal.info/cisco_ios/

wenn ich keine ACL hab um zu testen muss dann das ip access-group 111 in unter in dialer 0 raus?

Ja, Kollege @windows10gegener hat es ja schon gesagt.Zumindestens für IPv4 bist du dann mal ohne jegliche Restriktionen aber die NAT Firewall schützt dich zumindestens für IPv4. Was aber natürlich NICHT heissen sollte das du das dann produktiv so lassen solltest.

Zumindestens für IPv6 solltest du zwingend einen ACL installieren die rein nur established Connections erlaubt so das inbound via WAN keinerlei v6 Sessions etabliert werden können.

Was die Traceroute Ergebnisse anbetrifft sieht das ganz OK aus. Viele Provider blocken ICMP auf ihren Router so das die Traceroute Hops dann ins Leere laufen und *** erzeugen. Das ist normal. Um das zu überwinden müsste man ein TCP basiertes Traceroute nutzen.

Einzig relevant ist aber der erforlgreiche Ping auf administrator.de der eindeutig zeigt das das Ziel ja erreichbar ist.

Zumindestens für IPv6 solltest du zwingend einen ACL installieren die rein nur established Connections erlaubt so das inbound via WAN keinerlei v6 Sessions etabliert werden können.

Wobei man das zu Diagnosezwecken auch mal temporär lassen kann, sofern auf den Rechner keine Dienste laufen können nämlich auch keine Verbindungen aufgebaut werden.Man kann aber mit

sh access-lists

die ACLS samt Zählern zeigen.

Da dann auf deny achten.

1. @windows10 Gegnger wenn man im conf t ip ? eingibt erscheinen wie sonst auch kommandos aber inspect ist nicht aufgeführt.

Dann kannst du es nicht nutzen. 4. einige Seiten funktionieren , andere nicht. tracert auf www.administrator.de endet mit Zeitüberschreitung.

Bitte posten, vor allem wo es hängt.Was ist TO?

Thread Owner, hier bist du gemeint.erscheinen wie sonst auch kommandos aber inspect ist nicht aufgeführt.

Bedeutet dann das auch die CBAC Firewall Funktion einzig nur mit der "SL-900 SEC" Lizenz nutzbar ist ! Wenn es dir nicht zu teuer ist und du den Router etwas sicherer haben willst solltest du die noch erwerben und einspielen.Ich kann mit und ohne das ip access-group 111 in bei int dialer 0 keinen Unterschied erkennen.

Die ACL 111 aus dem Beispiel ist wie oben schon mehrfach gesagt rein nur auf die CBAC Firewall Konfig bezogen. Sie ist bei einer reinen ACL Nutzung wie du sie anstrebst überflüssig bzw. müsste auf reinen ACL Betrieb angepasst werden. Deshalb ist sie in deinem Setup ohne Funktion bzw. kontraproduktiv und du kannst sie auch ganz weglassen.tracert auf www.administrator.de endet mit Zeitüberschreitung.,

Ist vermutlich normal, da einige Provider ICMP auf ihren Routern generell filtern und deshalb die ICMP time exceed Message fehlt. Da bleibt Traceroute dann hängen. Traceroute nutzt das ICMP_Protokoll. Über einen T-COM VDSL Anschluss ist admin.de auch nicht traceroutebar vom Cisco CLI. Das ist also normal und erwartbar.Entscheidend ist das du administrator.de als Ziel vom Router pingen kannst, was ja die Erreichbarkeit wasserdicht verifiziert !muss unter umständen etwas wie ip route 0.0.0.0 0.0.0.0 eingetragen werden?

Nein, jedenfalls nicht solange du ppp ipcp route default als Kommando im Dualer 0 Interface stehen hast. Das bewirkt das dir die vom Provider per PPPoE übermittelte Route in deiner Routing Tabelle automatisch eingetragen wird was eine statische Default Route überflüssig macht.Solche Banalitäten musst du auch nicht fragen sondern ein einfaches show ip route und auch ein erfolgreicher Ping einer Internet IP wie 8.8.8.8 zeigt dir die korrekte Default Route auch an.

Es kann doch nichts gravierendes sein oder etwa doch ?

Nein ist es auch nicht.Als erste ToDos solltest du folgendes machen:

- IPv6 disablen auf den lokalen LAN Interfaces Privat und Gast

- ACLs auf dem Dialer Interface entfernen

- Prüfen das die MTU und MSS einstellungen auf Dialer 0 und den lokalen LAN Interface korrekt sind laut Tutorial.

Wenn es dennoch hakt benötigen wir hier mit show run deine aktuell laufende Konfig auf dem System !

Achte auch darauf das du dem Router die aktuelle Firmware geflasht hast !!!

software.cisco.com/download/home/286315020/type/280805680/releas ...

Aktuell ist die 15.9.3M2 bzw. der latest Patch mit der 15.9.3M4. Den M4 Patch solltest du wenn möglich verwenden.

IPv6 disablen auf den lokalen LAN Interfaces Privat und Gast

Aber nur temporär zur Diagnose vom IPv4-Problem.Danach wieder aktivieren.

Prüfen das die MTU und MSS einstellungen auf Dialer 0 und den lokalen LAN Interface korrekt sind laut Tutorial.

MSS wird hier gar nicht das Problem sein, denn das gilt nur für TCP und ist eigentlich ja nicht dafür vorgesehen, für was es da genutzt wird.MSS wird hier gar nicht das Problem sein, denn das gilt nur für TCP

Ist aber essentiell für die Erreichbarkeit einzelner Webseiten also HTTP und HTTPS was ja bekanntlich auf TCP basiert. Siehe dazu auch hier.Ohne ein korrektes Setzen der MTU auf dem PPPoE Dialer und korrespondierendem MSS Setting der lokalen LAN Segmente kommt es zu so einem Verhalten wie beim TO das manche Webseite erreichbar sind und manche nicht.

Für ICMP ist es nicht relevant, das ist richtig.

Nicht einmal der exec-timeout funktioniert. Stelle ich ihn auf maximum so ist er sehr schnell wieder zurückgesetzt.

Hast du auch wr gemacht?Damit wir dir hier helfen können postest du bitte

wr

sh run

Kollege @Windows10Gegner hat absolut Recht !! Du hast vermutlich vergessen deine geänderte Konfig zu sichern mit dem Kommando wr ?!

Unterbleibt das, sind alle Konfig Änderungen nach einem Reboot verloren !

Für ein richtiges Login auf der Konsole muss deine Konfig so aussehen:

!

aaa new-model

aaa authentication login default local

aaa authorization exec default local

!

username admin privilege 15 password Geheim1234

username keinadmin password test1234

!

line con 0

line aux 0

line vty 0 4

transport input none

!

Wenn du möchtest das der Konsol User direkt in den Privileged Mode gehen soll beim Login musst du con 0 entsprechend setzen:

line con 0

privilege level 15

So ist KEIN Login über Telnet oder SSH (z.B. PuTTY) möglich und einzig nur der Zugang über die serielle Konsole am Router möglich.

Normal recht unbequem für einen Netzwerk Admin, denn du musst für jegliche Konfig Änderung immer umständlich an den Router ran mit der seriellen Konsole.

Zumindestens SSH sollte man sich aktivieren das man auch so überall vom Netzwerk via SSH Terminal (z.B. PuTTY) bequem zugreifen kann ohne physisch am Router sein zu müssen.

Die VTY Konfig muss dann wie folgt geändert werden:

line vty 0 4

transport input ssh

In deiner Konfig fehlt die Konfiguration des Usernamen und Passwort, deshalb schlägt der Konsolen Login fehl !

Ob du als Usernamen "admin" oder "franz" oder "grossermeister" wählst mit Passwort ist deine eigene kosmetische Entscheidung.

Ansonsten gilt was oben schon gesagt wurde: Bitte anonymisiert deine aktuelle Konfig mit sh run hier posten damit wir uns ein Bild machen können. Andernfalls drehen wir uns alle hier nur sinnfrei und genervt im Kreis !!

Unterbleibt das, sind alle Konfig Änderungen nach einem Reboot verloren !

Für ein richtiges Login auf der Konsole muss deine Konfig so aussehen:

!

aaa new-model

aaa authentication login default local

aaa authorization exec default local

!

username admin privilege 15 password Geheim1234

username keinadmin password test1234

!

line con 0

line aux 0

line vty 0 4

transport input none

!

Wenn du möchtest das der Konsol User direkt in den Privileged Mode gehen soll beim Login musst du con 0 entsprechend setzen:

line con 0

privilege level 15

So ist KEIN Login über Telnet oder SSH (z.B. PuTTY) möglich und einzig nur der Zugang über die serielle Konsole am Router möglich.

Normal recht unbequem für einen Netzwerk Admin, denn du musst für jegliche Konfig Änderung immer umständlich an den Router ran mit der seriellen Konsole.

Zumindestens SSH sollte man sich aktivieren das man auch so überall vom Netzwerk via SSH Terminal (z.B. PuTTY) bequem zugreifen kann ohne physisch am Router sein zu müssen.

Die VTY Konfig muss dann wie folgt geändert werden:

line vty 0 4

transport input ssh

In deiner Konfig fehlt die Konfiguration des Usernamen und Passwort, deshalb schlägt der Konsolen Login fehl !

Ob du als Usernamen "admin" oder "franz" oder "grossermeister" wählst mit Passwort ist deine eigene kosmetische Entscheidung.

Ansonsten gilt was oben schon gesagt wurde: Bitte anonymisiert deine aktuelle Konfig mit sh run hier posten damit wir uns ein Bild machen können. Andernfalls drehen wir uns alle hier nur sinnfrei und genervt im Kreis !!

OK, hier die Fehler...

Ansonsten ist die Konfig soweit OK und sollte fehlerlos laufen.

Bedenke das du so nur mit der NAT Firewall unterwegs bist !

- "no ip domain-lookup" solltest du mit ip domain lookup entfernen.

- Das interface Ethernet0 darf NICHT auf Shutdown sein ! Das ist das physische Parent Interface zum Subinterface 0.7 ! Solltest du mit no shut aktiv lassen !

- Die "no keepaliveexit" Konfig "Leiche" unbedingt entfernen vom Dialer 0 Interface.

- Ebenso das überflüssige "tftp-server flash:/f..." Kommando. Einen TFTP Server sollte man niemals offen auf dem Router laufen lassen !

Ansonsten ist die Konfig soweit OK und sollte fehlerlos laufen.

Bedenke das du so nur mit der NAT Firewall unterwegs bist !

Also jetzt ist er zwar Online aber es funktioniert trotzdem nicht

WAS genau funktioniert denn nicht ?? Kannst du keinerlei IPv4 Adressen wie z.B. 8.8.8.8 vom Cisco CLI pingen. Es wäre hilfreich für alle hier die helfen wollen wenn du etwas detailierter werden könntest ! Kollege @Windows10Gegner hat absolut Recht das du ein massives Problem mit deinem IPv4 Zugang hast. Da ist es dann völlig klar das du diverse Webseiten nicht erreichen kannst, nämlich diese die rein nur mit IPv4 erreichbar sind.

Also normales und erwartbares Verhalten also wenn du keine IPv4 Connectivity hast !!

Nur nochmal doof nachgefragt: Du bist sicher das dein Provider Anschluss kein DS-Lite_Anschluss ist ??

Du hast es bis dato ja leider noch nicht geschafft hier einmal mit einem show ip int brief Output zu zeigen ob du eine öffentliche IPv4 Adresse am WAN Port bekommen hast. Das würde zumindestens ansatzweise klären ob du an einem DS-Lite Anschluss hängst oder einem normalen Dual Stack Anschluss.

Nur nochmal zur Klarstellung: Die o.a. Cisco Konfig ist keine DS-Lite Konfig sondern geht von einem ganz normalen Dual-Stack Anschluss aus. Solltest du an einem DS-Lite Anschluss hängen musst du natürlich die IPv4 Konfiguration anpassen !

Kläre das bitte nochmal wasserdicht mit deinem Anbieter (Hotline usw.) bevor wir uns hier alle im Kreis drehen und uns einen Wolf suchen !!

100 % Dual Bestätigung telefonisch von O2. .

Perfekt ! 👍Dann sollte einer sauberen Funktion nichts im Wege stehen. Deshalb der Rat erstmal mit "write erase" oder "era startup" den Router wieder nackig machen (Reset auf Werkseinstellung) und erstmal mit einer reinen IPv4 Konfiguration anfangen. Damit kannst du dann die reine IPv4 Connectivity sauber testen und verifizieren.

Klappt das alles erweiterst du auf IPv6 und den Dual Stack Betrieb. Das wäre die sinnvollste Vorgehensweise.

- 1.) Wieder fälschlicherweise no ip domain lookup konfiguriert obwohl du mehrfach oben darauf hingewiesen wurdest !

Solltest du mit ip domain lookup wieder aktivieren ansonsten kannst du vom Router keine Hostnamen per DNS auflösen bzw. pingen wie Heise ! Das "no" Kommando deaktiviert die DNS Auflösung am Router !

- 2.) Es fehlt vollständig die ACL 101 die das NAT (IP Adress Translation) ins Internet definiert. Ohne diese ACL Ist ein Internet Zugang technisch unmöglich da die beiden lokalen LAN IP Netze Lokal (vlan 1) und Gast (vlan 2) private RFC 1918 IP Netze sind, die im Internet nicht geroutet werden können. NAT ist da also zwingend !! Die ACL 101 erlaubt (engl. "to permit") dann diese 2 Netze fürs NAT.

access-list 101 permit ip 172.16.100.0 0.0.0.255 any

Trage die bitte nach !!!

Internet Connectivity an sich hast du ja schonmal wie dir der erfolgreiche Ping auf die 8.8.8.8 ja eindeutig zeigt ! Wenigstens etwas...

Zu deinen Fragen:

3.)

Du musst keinen DNS Server statisch eintragen ! Der wird dem Router automatisch über die PPPoE Verbindung vom Provider mitgeteilt. Das ist das Kommando ppp ipcp dns request am Dialer 0 Interface ! Ein show hosts zeigt dir diese automatisch übermittelten DNS Server an !

4.)

Siehe Punkt 3

5.)

Ja !! Unbedingt nachtragen sonst funktioniert KEIN NAT ins Internet ! Siehe Punkt 2 oben.

Ich bin wirklich verzweifelt

Ruhig bleiben ! Wenn du die o.a. Punkte ALLE umsetzt und BITTE auch parallel das Tutorial WIRKLICH nochmal in Ruhe dazu parallel ansiehst und die Erklärungen dort beherzigst wird das alles zu 100% klappen !Ist doch auch logisch wenn du ihm die DNS Auflösung abschaltest und auch das NAT deaktivierst das nix geht. Das sind DEINE Flüchtigkeitsfehler in der Konfig. Der Router macht immer nur das was DU ihm sagst.

Also...durchatmen und korrigiere die, dann klappt das auch sofort !

Kein Feedback ist natürlich auch ein Feedback !

Wenn's das denn nun war bitte den Thread dann auch schliessen.

Wie kann ich einen Beitrag als gelöst markieren?

Wenn's das denn nun war bitte den Thread dann auch schliessen.

Wie kann ich einen Beitrag als gelöst markieren?

Wenn man keinen DNS Server eintragen muss warum steht dann im Tutorial drin dass man es muss?

Wenn das Teil nur Routing machen soll braucht es nicht zwingend einen, es ist aber hilfreich, da dann auf dem Cisco Namen aufgelöst werden können.Wenn der DNS-Cache ist, braucht der natürlich auch noch einen Eintrag für einen rekursiven DNS.

Hallo,

119 Beiträge bisher.... langsam aber sicher rekordverdächtig....

@mariocisco

bitte nimm deinen Namen mal wortwörtlich und beschäftige dich mit dem Cisco Gerät....

Und, wenn die Kollegen @aqui oder @Windows10Gegner fragen stellen dann beantworte die bitte auch...

Nach einer Information gefragt zu werden und 4 Sachen ändern und danach nicht mehr wissen was richtig ist, macht es für alle nur komplizierter.

brammer

119 Beiträge bisher.... langsam aber sicher rekordverdächtig....

@mariocisco

bitte nimm deinen Namen mal wortwörtlich und beschäftige dich mit dem Cisco Gerät....

Und, wenn die Kollegen @aqui oder @Windows10Gegner fragen stellen dann beantworte die bitte auch...

Nach einer Information gefragt zu werden und 4 Sachen ändern und danach nicht mehr wissen was richtig ist, macht es für alle nur komplizierter.

brammer

warum steht dann im Tutorial drin dass man es muss?

Kannst du den Tutorial Abschnitt zitieren WO das steht ?? In keiner der im Tutorial angegebenen IPv4 Konfig ist ein DNS Server definiert oder das DNS Lookup deaktiviert !!Die DNS Server stehen lediglich immer rein nur in den DHCP Definitionen, werden aber niemals als statischer DNS in der Router Konfig definiert. WO also bitte siehst du im o.a. Tutorial eine statische DNS Server Definition ?

Einen statischen DNS Eintrag benötigst du nur wenn du einen eigenen lokalen DNS Server betreibts und vom Router die Option haben möchtest das der auch lokale DNS Namen auflösen kann. Und nur dann braucht man den...sonst nie.

Definiert man diesen statischen DNS NICHT, dann nutzt der Router immer die DNS Server die er dynamisch via PPPoE vom Provider gelernt hat. Wie bereits gesagt ein show hosts zeigt dir diese DNS Adressen.

Viel spannender wäre für die gedultige Hilfe Community hier denn nun die finale Frage ob nach dieser mehr als schweren Geburt mit dir deine IPv4 Konfig nun fehlerfrei auf dem Router rennt ??? Diese Frage hast du ja noch nicht beantwortet.

Ansonsten gelten die zu Recht mahnenden Worte des Kollegen @brammer !

Kollege @Windows10Gegner hatte Recht mit der Vorsehung einer "Threadorgie"

Bitte den Thread nicht schliessen.

Das kannst aus gutem Grund eh nur DU als Threadowner SELBER !Nein, das können die Mods und Frank glaub auch.

die finale Frage ob nach dieser mehr als schweren Geburt mit dir deine IPv4 Konfig nun fehlerfrei auf dem Router rennt ???

Dann wäre IPv6 dran, aber erst, wenn IPv4 geht.

Holla die Waldfee ! 127 Kommentare ! Wir sind hier absolut rekordverdächtig !!!

Wenn du dir einmal das Regelwerk der ACL 111 ansiehst, dann weisst du auch warum ! Da du ja bekanntlich OHNE die CBAC Firewall Konfig arbeitest ist also die ACL 111 für dich also NICHT relevant.

Das Fehlen der Firewall Kommandos kannst du ja daran sehen das wenn du ip in? eingibst, es das Kommando ip inspect ... gar nicht gibt am Kommando Prompt.

Diese Kommando Sets sind erst frei wenn du die Lizenz ID eingegeben hast !

Die Lizenz ist nichts anderes als ein einfacher Key bzw. eine Key ID die du beim Cisco Händler schnell und einfach erwirbst und per Email zugesand bekommst und dann in die Konfig eingibst.

Fertig. Dann hast du auch alle Konfig Optionen der beiden Firewall Konfigs frei.

cisco.com/c/en/us/td/docs/ios-xml/ios/fundamentals/command/cf_co ...

Dort ist natürlich auch der o.a. Befehl und seine Funktion genauestens erklärt:

cisco.com/c/en/us/td/docs/ios-xml/ios/fundamentals/command/cf_co ...

An solchen automatisch erzeugten Kommandos solltest du NICHT rumfummeln !

Damit springst du direkt in den Enable Mode. Wenn du das weglässt musst du zum Enable Mode mit "ena" auch ein Passwort eingeben.

Hier ist ein kurzes HowTo dazu:

security authentication failure rate 3 log ( ==>> Zwangslogout nach 3 Login Fehlversuchen)

security passwords min-length 6 ( ==>> Passwort muss mindestens 6 Stellen haben)

enable algorithm-type scrypt secret <password> ( ==>> Enable Passwort)

!

aaa new-model

!

!

aaa authentication login default local

aaa authorization exec default local ( ==>> Autom. im Enable Mode nach Login)

!

username <user> privilege 15 algorithm-type scrypt secret <password>

username <noadmin> algorithm-type scrypt secret <password>

!

line con 0

(privilege level 15) (==>> Automatisch Enable Mode für alle Konsol User)

line aux 0

line vty 0 4

access-class 23 in (==>> Access Liste 23 gilt für Netzwerk Zugriff per Telnet und SSH)

transport input telnet ssh

!

Die access-list 23 permit 192.168.100.0 0.0.0.255 lässt also remoten Telnet oder SSH Konfig Zugriff auf dem Router vom lokalen Netz (z.B. mit PuTTY_Terminal) nur aus dem lokalen IP Netzwerk 192.168.100.0 zu.

Der scrypt Algorithmus schafft sicher verschlüsselte Passwörter in der Konfig was der Type 7 wie du ihn verwendest NICHT kann. Diese Passwörter sind lediglich XOR verschleiert und damit sehr leicht zu knacken wie du HIER selber ausprobieren kannst.

Siehe dazu auch hier:

community.cisco.com/t5/networking-documents/understanding-the-di ...

Sobald die ip acces-group 111 in auf int dialer 0 gebunden keine Verbindung mehr möglich ins Internet . Warum ist das so ?

Oben wurde dir wiederholt gesagt und auch wiederholt drauf hingewiesen das diese ACL 111 ausschliesslich nur für eine Konfig mit der CBAC Firewall gedacht ist. In allen anderen Konfig Szenarien funktioniert sie NICHT und ist deshalb NICHT zu verwenden !Wenn du dir einmal das Regelwerk der ACL 111 ansiehst, dann weisst du auch warum ! Da du ja bekanntlich OHNE die CBAC Firewall Konfig arbeitest ist also die ACL 111 für dich also NICHT relevant.

Wie geht es jetzt weiter mit der CBAB Firewall ? Die muss doch standardmäßig funktionieren oder?

Nope, denn oben hatte sich ja mit deiner Hilfe schon herausgestellt das sowohl die CBAC Firewall (CBAC = Content Based Access Control list) als auch die modernere ZFW Firewall Bestandteil der Security License sind und du generell alle Firewall Funktionen nur mit dieser License konfigurieren kannst. Ohne License bleiben dir nur einfach Inbound Blocking ACLs am Dialer Interface.Das Fehlen der Firewall Kommandos kannst du ja daran sehen das wenn du ip in? eingibst, es das Kommando ip inspect ... gar nicht gibt am Kommando Prompt.

Diese Kommando Sets sind erst frei wenn du die Lizenz ID eingegeben hast !

Die Lizenz ist nichts anderes als ein einfacher Key bzw. eine Key ID die du beim Cisco Händler schnell und einfach erwirbst und per Email zugesand bekommst und dann in die Konfig eingibst.

Fertig. Dann hast du auch alle Konfig Optionen der beiden Firewall Konfigs frei.

scheduler allocate 20000 1000 <--- was bewirkt dieser befehl?

Das erzeugt der Router beim Laden der Konfig selber. Wenn du weitere solch' grundlegende Infos zu Basis Kommandos wissen willst siehe bitte immer in die Command Reference:cisco.com/c/en/us/td/docs/ios-xml/ios/fundamentals/command/cf_co ...

Dort ist natürlich auch der o.a. Befehl und seine Funktion genauestens erklärt:

cisco.com/c/en/us/td/docs/ios-xml/ios/fundamentals/command/cf_co ...

An solchen automatisch erzeugten Kommandos solltest du NICHT rumfummeln !

Ich lande direkt im enable warum nicht in der normalen Anmeldung?

Das liegt am Kommando aaa authorization exec default localDamit springst du direkt in den Enable Mode. Wenn du das weglässt musst du zum Enable Mode mit "ena" auch ein Passwort eingeben.

Hier ist ein kurzes HowTo dazu:

security authentication failure rate 3 log ( ==>> Zwangslogout nach 3 Login Fehlversuchen)

security passwords min-length 6 ( ==>> Passwort muss mindestens 6 Stellen haben)

enable algorithm-type scrypt secret <password> ( ==>> Enable Passwort)

!

aaa new-model

!

!

aaa authentication login default local

aaa authorization exec default local ( ==>> Autom. im Enable Mode nach Login)

!

username <user> privilege 15 algorithm-type scrypt secret <password>

username <noadmin> algorithm-type scrypt secret <password>

!

line con 0

(privilege level 15) (==>> Automatisch Enable Mode für alle Konsol User)

line aux 0

line vty 0 4

access-class 23 in (==>> Access Liste 23 gilt für Netzwerk Zugriff per Telnet und SSH)

transport input telnet ssh

!

Die access-list 23 permit 192.168.100.0 0.0.0.255 lässt also remoten Telnet oder SSH Konfig Zugriff auf dem Router vom lokalen Netz (z.B. mit PuTTY_Terminal) nur aus dem lokalen IP Netzwerk 192.168.100.0 zu.

Der scrypt Algorithmus schafft sicher verschlüsselte Passwörter in der Konfig was der Type 7 wie du ihn verwendest NICHT kann. Diese Passwörter sind lediglich XOR verschleiert und damit sehr leicht zu knacken wie du HIER selber ausprobieren kannst.

Siehe dazu auch hier:

community.cisco.com/t5/networking-documents/understanding-the-di ...

Gibt es eine Art Vorlage was man zwingend immer in einer Standard ACL aufnehmen sollte wenn man sie an einem Dialer0 betreibt? Oder betreibt man diese gar nicht Standardmäßig am Dialer 0 ( ich denke schon weil das was ich eingebeben habe etwas blockt eingehend auch wenn es wohl so wie eingestellt nicht richtig ist)

Man will i.d.R. nicht, dass SPI-mäßig (ist dir SPI und dessen Funktionsweise ein Begriff?) was von außen nach innen kommt. Sonst will man i.d.R. nichts blockieren. Wenn ich eine ACL erstellen will dann muss ich mir eine eigene erstellen.

Du willst eine SPI-FW, da braucht es dann ggf. eine ACL, die bestimmte Dinge erlaubt, die du zulassen willst. (z.B. wenn du innen einen TFTP-Server betreibst, der aus dem Internet erreichbar sein soll).Was ist den mit den SPI Befehlen , dieses sollte doch funktionieren?

Die Frage ist WAS genau du mit "SPI Befehlen" denn meinst ?? Welche Befehle sollen das konkret sein ? Du kannst auch immer selber sehen ob dir diese Befehle mit deiner Lizenz zur Verfügung stehen wenn du hinter dem Kommando ein ? angibst !!!Das Fragezeichen hinter dem Kommando zeigt immer an ob dieser Befehl vorhanden und auch syntaktisch richtig ist ! Eine ideale Option also das Vorhandensein zu prüfen.

Beispiel:

cisco-router#

cisco-router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

cisco-router(config)#int?

interface

cisco-router(config)#int Beispiel 2 um zu sehen was alles mit ip in... anfängt:

cisco-router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

cisco-router(config)#ip i?

icmp identd igmp inspect

ips

cisco-router(config)#ip in?

inspect

hbc-hv(config)#ip inspect ?

L2-transparent Transparent Mode commands

alert-off Disable alert

audit-trail Enable the logging of session information (addresses and bytes)

dns-timeout Specify timeout for DNS

hashtable-size Specify size of hashtable

log Inspect packet logging

max-incomplete Specify maximum number of incomplete connections before clamping

name Specify an inspection rule

one-minute Specify one-minute-sample watermarks for clamping

redundancy Redundancy settings for firewall sessions

tcp Config timeout values for tcp connections

udp Config timeout values for udp flows

<cr> <cr>

cisco-router(config)#ip inspect Zeigt das dieser Router den Befehl "ip inspect" kennt den du z.B. für die CBAC Firewall brauchst.

So einfach ist das...

aber laut meinen Unterlagen ist dieses leider auch nur mit ip inspect möglich

Nein, das ist sachlich falsch ! Es ist auch mit einer Zone Based Firewall Konfig möglich. Wie oben mehrfach gesagt gibt es 2 SPI Firewall Konfig Möglichkeiten. Zu empfehlen ist immer die modernere ZFW weil CBAC auf lange Sicht aus der IOS Firmware verschwinden wird.Für beide SPI Firewall Konfigs benötigst du aber die o.a. Security Lizenz Option auf dem Router. Ohne die bleiben dir nur die NAT Firewall (Overload Funktion) und die normalen Access Listen.

Wie würdet ihr vorgehen wenn ihr keine extra Lizenz zur Verfügung steht?

Die Frage ist eigentlich recht sinnfrei. Ist dir vermutlich auch selber klar, denn die Fakten sind ja eindeutig: OHNE Security Lizenz keine SPI Firewall Funktion mit ALG. Sehr einfach zu verstehende Logik !Fazit:

Einfach ne Lizenz dazukaufen und einspielen...fertisch.

Wenn man kein erhöhtes Sicherheitsbedürfnis hat und den Router aus dem WAN/Internet per ACL abschottet für ICMP, Telnet und Web Access kann man mit der aktuell aktiven NAT Firewall (Overload) aber auch leben. Ob das für ein Firmennetz reicht ist abhängig von deren Security Policy.

Ist halt "Security des kleinen Mannes".

Zum Rest hat der Kollege @148656 oben schon alles ausführlich und genau treffend gesagt !

Zitat von @mariocisco:

dann schliesst den Thread hier dann würde ich einen neuen nur wegen der Firewall aufmachen ok ?

dann schliesst den Thread hier dann würde ich einen neuen nur wegen der Firewall aufmachen ok ?

Einfach auf gelöst setzen, geschlossen wird der i.d.R. nicht.

dann schliesst den Thread hier

Das kannst aus guten Gründen nur DU selber machen als Thread Owner !!Wie kann ich einen Beitrag als gelöst markieren?

FAQs lesen hilft wirklich !!

ist mir aufgefallen das die Access List ja gar nicht auf ein INterface gebunden per ip access-group ACLNUMBER in/out , warum ist das so?

Dafür gibt es eine sehr einfache Lösung !Das ist sehr wahrscheinlich so weil DU es vergessen hast zuzuweisen ! Hellsehen kann auch ein Cisco Router (noch) nicht ! 😉

Höre bitte auf ICMP komplett zu blockieren, denn darüber läuft unter anderen die Path MTU Discovery. Wenn du Ping blockieren willst blockiere bitte nur Echo reply und Echo request. Die sind anhand von Typen und Codes spezifiziert.

datatracker.ietf.org/doc/html/rfc4443#section-4

datatracker.ietf.org/doc/html/rfc4443#section-4

warum meckert mein Router wenn ich ip access-group eingebe?

Kollege @Windows10Gegner hat hier absolut Recht. Keiner weiss hier WO an welcher Stelle du das eingibst und WELCHER Fehler kommt. Folglich ist eine zielführende Hilfe schwer möglich wie du dir ja auch sicher selber denken kannst.Nur so viel...

Das ip access-group Kommando ist ein Interface spezifisches Kommando, greift also nur auf Interface Ebene. Also ja, man muss jedem Interface eine ACL zuweisen sofern man dort Traffic filtern will. Zumindest ist das bei Interface ACLs so. Bindest du eine ACL im Rahmen der Firewall Konfig ein geht das über den Umweg der Class Maps. Aber wie schon gesagt...

Leider teilst du uns nicht mir WAS du WO an ACLs konfigurieren willst.

Normal erstellt man über das access-list Kommando eine ACL und weist sie dann mit dem ip access-group Kommando (man achte auf die Position des Bindestriches !!) einem Interface zu. So machen wir es immer. Einfache Logik !

Das kann 2 mögliche Ursachen haben...

Ich tippe am Freitag 🐟 einmal auf die erste Option ! 🧐

- Die Erste sieht man sofort auf den ersten Blick, denn dein Kommando ist falsch geschrieben !! Siehe hätte es obendrein dann syntaktisch auch noch richtig autokomplettiert !! Der Cisco hat Hilfe zu Kommandos deshalb immer mit an Bord um dir zu helfen, man muss es nur wollen. Das Fragezeichen ist immer dein bester CLI Freund ! 😉

- Der Zweite kann dann nur sein das du die ACL Nummer oder Name falsch eingeben hast und die nicht zu einer bestehenden ACL korrespondiert.

Ich tippe am Freitag 🐟 einmal auf die erste Option ! 🧐

der Befehl taucht auch bei der Auto Vervollständigung nicht auf.

Sorry, aber das glaubt dir hier kein Netzwerk Admin !Was sagt denn ein ip ? am Interface Prompt ?? Dort siehst du vermutlich sowas:

cisco-router(config-if)#ip ?

Interface IP configuration subcommands:

address Set the IP address of an interface

admission Apply Network Admission Control

auth-proxy Apply authentication proxy

ddns Configure dynamic DNS

device IP device tracking