IP Fire als Firewall Virtual Box

Hallo,

ich möchte einen Linux Firewall als Virtuelle Maschine in Form von IP FIre nutzen. Könnt Ihr mir weiterhelfen wie genau ich das am besten anstelle. DIe VIrtualiserung sollte kein Problem sein aber was genau gibt es für EInstellungsmöglichkeiten bezüglich der FIrewall . Gibt es Standardvorgaben , habt ihr eine EInstellungen welche Ihr teiln könntet?

Mit freundlichen Grüßen

Mario

ich möchte einen Linux Firewall als Virtuelle Maschine in Form von IP FIre nutzen. Könnt Ihr mir weiterhelfen wie genau ich das am besten anstelle. DIe VIrtualiserung sollte kein Problem sein aber was genau gibt es für EInstellungsmöglichkeiten bezüglich der FIrewall . Gibt es Standardvorgaben , habt ihr eine EInstellungen welche Ihr teiln könntet?

Mit freundlichen Grüßen

Mario

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4317816657

Url: https://administrator.de/forum/ip-fire-als-firewall-virtual-box-4317816657.html

Ausgedruckt am: 05.08.2025 um 18:08 Uhr

21 Kommentare

Neuester Kommentar

Hallo,

leider grad nicht. IPfire hatte ich vor Jahren im Einsatz. Davor IPcop. Nun aktuell die OPNsense.

admin-magazin.de/Das-Heft/2019/04/Firewall-IPFire-einrichten

Da ist alles erklärt. Du brauchst 2x Netzwerkadapter. Das Konzept ROT für WAN und GRÜN für LAN ist von IPcop übrernommen.

Wichtig ist nur, dass das grüne Interface im Host-Only Netzwerk ist. Quasi den rein virtuellen Netzwerk. Durch die Trennung kann man dort auch bedenkenlos DHCP aktivieren/ aktiviert lassen.

Naja NAT/ Firewall sind wie bei allen modernen Systemen aufgebaut. Raus - aus den Host-Only - Netz geht es problemlos. Für Dienste hinter der Firewall musst du entesprechend Weiterleitung einrichten.

blog.ipfire.org/post/firewall-configuration-recommendations-for- ...

Hier geht es auch darum - ob sinnvoll oder nicht - das Standardverhalten alles von GRÜN nach ROT durchzulassen abzuschalten. Beachte aber dann hier das Kleingedruckte: After rebooting, nothing will work.

Du kannst auch klein anfangen und einen Test-Client im LAN beschränken. Über die IP kann man den ja einfach zuordnen und entsprechend einschränken.

mfg Crusher

leider grad nicht. IPfire hatte ich vor Jahren im Einsatz. Davor IPcop. Nun aktuell die OPNsense.

admin-magazin.de/Das-Heft/2019/04/Firewall-IPFire-einrichten

Da ist alles erklärt. Du brauchst 2x Netzwerkadapter. Das Konzept ROT für WAN und GRÜN für LAN ist von IPcop übrernommen.

Wichtig ist nur, dass das grüne Interface im Host-Only Netzwerk ist. Quasi den rein virtuellen Netzwerk. Durch die Trennung kann man dort auch bedenkenlos DHCP aktivieren/ aktiviert lassen.

Naja NAT/ Firewall sind wie bei allen modernen Systemen aufgebaut. Raus - aus den Host-Only - Netz geht es problemlos. Für Dienste hinter der Firewall musst du entesprechend Weiterleitung einrichten.

blog.ipfire.org/post/firewall-configuration-recommendations-for- ...

Hier geht es auch darum - ob sinnvoll oder nicht - das Standardverhalten alles von GRÜN nach ROT durchzulassen abzuschalten. Beachte aber dann hier das Kleingedruckte: After rebooting, nothing will work.

Du kannst auch klein anfangen und einen Test-Client im LAN beschränken. Über die IP kann man den ja einfach zuordnen und entsprechend einschränken.

mfg Crusher

Moin Mario,

wir kennen ja Deine Umgebung nicht und Deine Vorstellungen hast Du auch nicht geäußert. Da würde ich zuerst ansetzen.

Zur Umgebung hätte ich schon eine Rückfrage: Auf welchem Gerät soll die Virtualbox mit der IPFire laufen - ein dedizierter Server (welches OS) oder auf Deinem Arbeitsrechner? Mach doch mal eine grobe Zeichnung, wie Du Dir das vorstellst.

Anmerkung: Ob Virtualbox hier die richtige Wahl ist, sei mal dahingestellt. Persönlich würde ich das allerhöchtens für eine Testumgebung verwenden.

Dann überlegst Du Dir noch das Grundkonzept, welches Du verfolgen willst - grob kann man das so zusammenfassen:

a) Es ist alles erlaubt, was nicht explizit verboten ist oder

b) Es ist alles verboten, was nicht explizit erlaubt ist

Da musst Du ausprobieren, was Dir besser gefällt. Standardvorgaben gibt es in der Form nicht, das ist immer individuell, jedes Konzept hat seine Vor- und Nachteile. Die eine universell beste Konfiguration gibt es einfach nicht.

Gruß

cykes

wir kennen ja Deine Umgebung nicht und Deine Vorstellungen hast Du auch nicht geäußert. Da würde ich zuerst ansetzen.

Zur Umgebung hätte ich schon eine Rückfrage: Auf welchem Gerät soll die Virtualbox mit der IPFire laufen - ein dedizierter Server (welches OS) oder auf Deinem Arbeitsrechner? Mach doch mal eine grobe Zeichnung, wie Du Dir das vorstellst.

Anmerkung: Ob Virtualbox hier die richtige Wahl ist, sei mal dahingestellt. Persönlich würde ich das allerhöchtens für eine Testumgebung verwenden.

Dann überlegst Du Dir noch das Grundkonzept, welches Du verfolgen willst - grob kann man das so zusammenfassen:

a) Es ist alles erlaubt, was nicht explizit verboten ist oder

b) Es ist alles verboten, was nicht explizit erlaubt ist

Da musst Du ausprobieren, was Dir besser gefällt. Standardvorgaben gibt es in der Form nicht, das ist immer individuell, jedes Konzept hat seine Vor- und Nachteile. Die eine universell beste Konfiguration gibt es einfach nicht.

Gruß

cykes

Moin @mariocisco,

1. Bitte mal genau Beschreiben was dein Ziel ist (soll die Firewall nur zum Testen sein etc.)?

2. Auf was für einer Hardware/Betriebssystem

3. Was für einen Virtualisierungsumgebung willst du einsetzen?

Bitte so viel Infos wie möglich.

1. Bitte mal genau Beschreiben was dein Ziel ist (soll die Firewall nur zum Testen sein etc.)?

2. Auf was für einer Hardware/Betriebssystem

3. Was für einen Virtualisierungsumgebung willst du einsetzen?

Bitte so viel Infos wie möglich.

Naja Virtual Box z.B. Immerhin ziemlich verbreitet.

Für Linux gibt es zwar noch andere Methoden, aber denke damit währt man am besten.

Wenn es was kosten darf VMware Workstation. Das sind so die beiden Platzhirsche. Nutze es nur unter Windows. Da läuft es auch mit USB Geräte etc. ganz gut. Sollte unter debian ähnlich sein.

Die Workstatioin ist mti der VirtualBox vergleichbar. Im Gegensatz zum ESXi stark eingschränkt. Die Erfahrungen kann man in den Punkt für spätere Arbeitgeber also nicht wirklich bei Einsatz eines Hypervisors nutzen.

Die Konzepte mit Host-Only Netzwerk etc. sind auch bei beiden vergleichbar. Ich mag nach wie vor VMware.

Für Linux gibt es zwar noch andere Methoden, aber denke damit währt man am besten.

Wenn es was kosten darf VMware Workstation. Das sind so die beiden Platzhirsche. Nutze es nur unter Windows. Da läuft es auch mit USB Geräte etc. ganz gut. Sollte unter debian ähnlich sein.

Die Workstatioin ist mti der VirtualBox vergleichbar. Im Gegensatz zum ESXi stark eingschränkt. Die Erfahrungen kann man in den Punkt für spätere Arbeitgeber also nicht wirklich bei Einsatz eines Hypervisors nutzen.

Die Konzepte mit Host-Only Netzwerk etc. sind auch bei beiden vergleichbar. Ich mag nach wie vor VMware.

Zitat von @mariocisco:

Also es ist ein Debian PC , welche Virtualisierungssoftware würdet ihr nehmen die IP FIre soll die Firewall für alle Virtuellen Maschinen dort werden. ( wie in einem netzwerk)

Ist das "dort" am Ende bei einem Hoster? Mit welcher Virtualisierungssoftware laufen denn die restlichen VMs "dort"?Also es ist ein Debian PC , welche Virtualisierungssoftware würdet ihr nehmen die IP FIre soll die Firewall für alle Virtuellen Maschinen dort werden. ( wie in einem netzwerk)

Nochmal: Lass Dir bitte nicht jede relevante Information aus der Nase ziehen. Notfalls mach - wie oben bereits angefragt - mal eine grobe Zeichnung. Wir brauchen wenigstens eine grobe Vorstellung, was Du vorhast bzw. erwartest.

@mariocisco, wie schon geschrieben, bitte mehr infos.

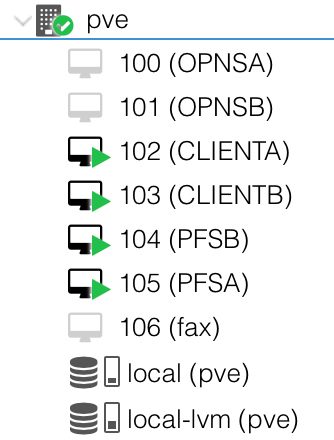

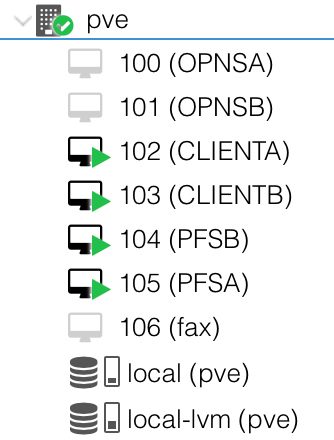

So habe ich es bei mir:

- proxmox

auf dem System habe ich mir 2 komplette virtuelle Netzwerke aufgebaut zum experimentieren

2 x pfSense/OPNsense

2 x pfSense/OPNsense

2 x Linux Client

mit dem Aufbau kann ich z. b. VPN`s testen

Bedenke das Virtualisierung VIEL RAM benötigt (ich Persönlich würde nicht unter 16GB RAM anfangen (eher mehr)

FRAGE:

- ist das für dich Zuhause zum Lernen oder Produktiver Betrieb?

- warum IPFire, setzt ihr das im Firmen Umfeld ein?

- damit wir uns einen Besseren eindruck machen können, bitte mal einen Grafischen Netzwerkplan

So habe ich es bei mir:

- proxmox

auf dem System habe ich mir 2 komplette virtuelle Netzwerke aufgebaut zum experimentieren

2 x Linux Client

mit dem Aufbau kann ich z. b. VPN`s testen

Bedenke das Virtualisierung VIEL RAM benötigt (ich Persönlich würde nicht unter 16GB RAM anfangen (eher mehr)

FRAGE:

- ist das für dich Zuhause zum Lernen oder Produktiver Betrieb?

- warum IPFire, setzt ihr das im Firmen Umfeld ein?

- damit wir uns einen Besseren eindruck machen können, bitte mal einen Grafischen Netzwerkplan

Naja Desktop Ebene VirtualBox oder VMware Workstation. Nur letztere ist nicht kostenlos. Der VMware Player schon. Gibt es ja auch für Linux.

Unter Linux kann man auch mit KVM gut virtualisieren. Da du aber scheinbar alles auf einer Maschine haben willst, würde ich bei VirtualBox oder Workstation hängen bleiben.

Kommt drauf an, was du vorhast. ESXI oder Proxmox sind auch interessant. Aber allein die Einarbeitung wäre für dein Projekt vermutlich etwas drüber. ESXi braucht auch gescheite Hardware. Proxmox ist noch nicht so verbreitet wie VMware. Als Standalone System auch etwas drüber.

Du brauchst nur getrennte Netze und Virtualisierung. Da reichen die Desktop Lösungen aus. Auch wenn man einen Client oder Server in dieses virt. Netz und somit hinter die IPfire packt reicht das aus.

Unter Linux kann man auch mit KVM gut virtualisieren. Da du aber scheinbar alles auf einer Maschine haben willst, würde ich bei VirtualBox oder Workstation hängen bleiben.

Kommt drauf an, was du vorhast. ESXI oder Proxmox sind auch interessant. Aber allein die Einarbeitung wäre für dein Projekt vermutlich etwas drüber. ESXi braucht auch gescheite Hardware. Proxmox ist noch nicht so verbreitet wie VMware. Als Standalone System auch etwas drüber.

Du brauchst nur getrennte Netze und Virtualisierung. Da reichen die Desktop Lösungen aus. Auch wenn man einen Client oder Server in dieses virt. Netz und somit hinter die IPfire packt reicht das aus.

Hallo Mario,

eine der entscheidenden Rückfragen hast Du noch nicht beantwortet: Ist das eine (private) Spielwiese oder eine produktive Installation beim Kunden (also meine Frage oben nach dem "dort")?

Davon ist u.a. wesentlich abhängig, welchen Unterbau Du wählen solltest.

Auch ob tatsächlich nur die VMs auf dem "Server" geschützt werden sollen, oder ob da auch noch ein physisches Netz dahinter hängt (deswegen die Frage nach dem Netzwerkplan/-skizze).

Gruß

cykes

eine der entscheidenden Rückfragen hast Du noch nicht beantwortet: Ist das eine (private) Spielwiese oder eine produktive Installation beim Kunden (also meine Frage oben nach dem "dort")?

Davon ist u.a. wesentlich abhängig, welchen Unterbau Du wählen solltest.

Auch ob tatsächlich nur die VMs auf dem "Server" geschützt werden sollen, oder ob da auch noch ein physisches Netz dahinter hängt (deswegen die Frage nach dem Netzwerkplan/-skizze).

Gruß

cykes

Gut, dann bist Du ja eigentlich schon fertig, @Crusher79 hat Dir ja in seiner ersten Antwort bereits alles an die Hand gegeben inkl. einer (sehr ausführlichen) Anleitung zur Installation und Konfiguration (Link).

Aber dennoch der Tipp: Wenigstens für Dich solltest Du Dein Vorhaben mal in einer Skizze visualisieren - das hilft beim Verständnis und auch bei (sicher) auftretenden Problemen.

Aber dennoch der Tipp: Wenigstens für Dich solltest Du Dein Vorhaben mal in einer Skizze visualisieren - das hilft beim Verständnis und auch bei (sicher) auftretenden Problemen.

@mariocisco, leider verstehe ich deinen Text nicht. Eigentlich ist IPFire ganz einfach einzurichten wenn man sich mit Netzwerk Grundlagen auskennt. Meine Empfehlung, lies dir die Dokumentation zur IPFire.

Wenn du schon Erfahrung hast sollte es kein Problem sein.

Kurze Frage: bist du in der IT tätig (auszubeutender/Praktikant)?

Für mich ist es schwer in deine Situation zu versetzen da ich nicht weiß welchen Wissensstand du hast?

Mir kommtves vor als hättest du noch sehr wenig mit it/Netzwerk gemacht deshalb lerne erstmal die Grundlagen.

Wenn du schon Erfahrung hast sollte es kein Problem sein.

Kurze Frage: bist du in der IT tätig (auszubeutender/Praktikant)?

Für mich ist es schwer in deine Situation zu versetzen da ich nicht weiß welchen Wissensstand du hast?

Mir kommtves vor als hättest du noch sehr wenig mit it/Netzwerk gemacht deshalb lerne erstmal die Grundlagen.

Zitat von @mariocisco:

GIbt es bezüglich Ports etc nohc etwas was man einstlelen kann oder muss was aus dem Link nicht hervorgeht?

Einstellen kannst Du viel, müssen gar nichts. Pauschal so nicht beantwortbar, vor allem ohne detaillierte Kenntnis Deiner Ziele und Umgebung. Habe ebenfalls seit Jahren nichts mehr mit IPCop/IPFire zu tun gehabt. Sollte aber gut dokumentiert sein, deswegen nicht bei Schritt 3-5 anfangen, sondern erstmal lesen, verstehen, ein paar Blätter Papier zur Hand nehmen und das Ziel mal aufmalen bzw. schriftlich festhalten.GIbt es bezüglich Ports etc nohc etwas was man einstlelen kann oder muss was aus dem Link nicht hervorgeht?

Gibt es etwas dass es so ist wie bei einer Zone Based Fireawll von Cisco? ACL sind bestimmt auch ohne weiteres möglich oder?

Ganz grundlegend sind Firewalls alle gleich bzw. ähnlich, Unterschiede gibt es nur in der Implementierung, also wie Du bspw. eine Regel definierst, dort gibt es unterschiedliche Ansätze.Ich würde da auch, wie von Crusher bereits vorgeschalgen, erstmal etwas kleiner anfangen und vielleicht eine Test-VM über die Firewall laufen lassen, wenn Du das Konzept verstanden hast und damit alles läuft, kannst Du die große Umstellung machen.

Auf den Verdacht hin, dass ich mich wiederhole: Die eine vorgefertigte Idealkonfiguration gibt es nicht, ist immer alles von Deiner Umgebung abhängig. Man kann zwar nach Lösungen für ein spezifisches Problem im Netz suchen, aber Copy&Paste ist da i.d.R. gefährlich. Deswegen erstmal Grundwissen anlesen, um dann Konfigurationsvorschläge auch auf die eigene Umgebung anpassen zu können.

Zitat von @mariocisco:

Ich möhte nur vermeiden dass ich eine "Firewall" am laufen habe die gar nicht das macht was ich gerne hätte nämlich auf höchsten niveau prüfen und nicht wie eine firtzbox"nichts" macht.

Na siehst Du, genau das hast Du in der Hand, die Firewall macht genau das, was Du konfigurierst. Wenn Du Deine Aussage jetzt noch passend auf IPFire technisch umformulierst hast Du schon Dein Konzept. Das meinte ich mit erstmal das Ziel aufschreiben/-zechnen. Das hilft bei der Umsetzung der Regeln ungemein.Ich möhte nur vermeiden dass ich eine "Firewall" am laufen habe die gar nicht das macht was ich gerne hätte nämlich auf höchsten niveau prüfen und nicht wie eine firtzbox"nichts" macht.

@cykes was heißt größere Umstellung und was macht Sie bzw. was macht die "kleinere" .

Naja, Du musst halt die zu schützenden Maschinen/VMs in das LAN-Netz der Firewall umhängen, da die Firewall ja deren Kommunikation schützen soll. Dabei sperrt man sich auch gern mal aus. Deswegen erstmal mit etwas unkritischem testen und dann erst komplett umstellen.Was prüft die default config?

Steht doch schon oben (@Crusher79), nach Installation lässt sie alles von LAN nach WAN erstmal durch, damit die Systeme u.a. Internet haben. Will man aber auf die VMs von außen (WAN/Internet) zugreifen, ohne dass die Sitzung von LAN initiiert wird, wird das geblockt (also bspw. Zugriff auf einen Webserver aus dem Internet).Das ist die Frage und ich brauche keinen IT Grundlagen lehrgang.

Die Art Deiner Fragestellung und das nicht beantworten von Rückfragen lässt aber anderes vermuten.Jedes (komplexere) Gerät muss erstmal konfiguriert werden, das hast Du ja auch schon bei Deinen zahlreichen Threads zum Cisco Modem gesehen. Das Gerät ist erstmal nur so intelligent oder dumm, wie es konfiguriert ist.

Es kann nicht wissen, was Du mit der untechnischen Aussage "Schutz auf höchstem Niveau" meinst, deswegen habe ich oben auch die beiden Grundkonzepte angegeben, eins davon musst Du eben umsetzen.

Ob Du das "höchste Niveau" auf diese Art und Weise überhaupt erreichst, steht auf einem ganz anderen Blatt, da ist eigentlich der Grundansatz schon streitbar, die Firewall mit einer (Desktop-) Virtualisierung zu virtualisieren, auf der noch andere VMs und ein komplettes (ggf. ungehärtetes) OS als Unterbau läuft. Dann gehört die FW eher auf ein dediziertes Gerät. Aber das ist ein anderes Thema. Im Heimbereich ist das aber eher nicht nötig, wenn alles andere ordentlich konfiguriert wird.

Ergänzung: Auch eine Firewall für 100.000€ kann man schlecht konfigurieren (oder auch gar nicht), dass sie nicht mal das Niveau einer FritzBox erreicht. Den einen Knopf oder Haken, den man (nur) setzen muss und sich dann zurücklehnen kann, gibt es einfach nicht. Deswegen Dokumentation durchlesen, installieren und an die eigene Konfiguration rantasten. Das ist nicht mit 2-3 Klicks erledigt und ein sehr dynamischer Prozess.

Grundlegend sind die Regeln immer so aufgebaut (stark vereinfacht):

Grundlegend sind die Regeln immer so aufgebaut (stark vereinfacht):

Quelle - Ziel - blockieren/erlaubenZitat von @mariocisco:

@micneu was gibt es nicht zu verstehen? Ich möhte nur vermeiden dass ich eine "Firewall" am laufen habe die gar nicht das macht was ich gerne hätte nämlich auf höchsten niveau prüfen und nicht wie eine firtzbox"nichts" macht.

es liegt ja an dir wie du sie konfigurierst, jeder hat da andere Anforderungen.@micneu was gibt es nicht zu verstehen? Ich möhte nur vermeiden dass ich eine "Firewall" am laufen habe die gar nicht das macht was ich gerne hätte nämlich auf höchsten niveau prüfen und nicht wie eine firtzbox"nichts" macht.

was immer noch nicht verstehe:

- du willst auf einem desktop system eine firewall für die vm‘s

- erstmal alles gut (habe ja auch 2 test Netze virtuell)

- ich würde mir ja da keine sorgen machen wenn mal was nicht so 100% sicher konfiguriert ist das sie ja nicht am WAN hängt..

zu IPFire gibt es genug im internet wie man es lösen kann.

Och Mario, wir können uns hier auch noch weitere 14 Tage im Kreis drehen, in denen Du mit Einzeilern Dir irgendwelche Aussagen aus dem Zusammenhang reißt, oder Du legst mal los, richtest alles so ein, wie Du das brauchst und bei Problemen stellst Du konkrete Fragen.

Momentan erwartest Du von uns, eine detaillierte Konfiguration für eine uns nur oberflächlich bekannte bzw. eher unbekannte Umgebung zu erstellen und das ohne Kenntnis Deiner Ziele - das funktioniert so einfach nicht.

Fazit: Installiere das Ding einfach mal, arbeite Dich ein und dann kann man weiter sehen. Das Einarbeiten können wir Dir nicht abnehmen. Dabei werden auch naturgemäß Probleme auftreten, das können wir aber auch nicht verhindern.

Momentan erwartest Du von uns, eine detaillierte Konfiguration für eine uns nur oberflächlich bekannte bzw. eher unbekannte Umgebung zu erstellen und das ohne Kenntnis Deiner Ziele - das funktioniert so einfach nicht.

Fazit: Installiere das Ding einfach mal, arbeite Dich ein und dann kann man weiter sehen. Das Einarbeiten können wir Dir nicht abnehmen. Dabei werden auch naturgemäß Probleme auftreten, das können wir aber auch nicht verhindern.

Serie: IP Firew Virtualisierung

IP Fire als Firewall Virtual Box21