CISCO SG300 - Einrichten von VLANs - Routing

Hallo,

haben im 1. OG (wohnen die Eltern) eine Fritzbox 7580 stehen. Diese stellt eine Verbindung mit dem Internet her. Jetzt sind wir ins UG gezogen. Dort ist ein LAN-Kabel vom 1.OG ins UG gelegt worden. Dieses steckt in einem Patchpaneel und geht letztendlich in einen Cisco SG300 Switch. Wie sähe der Aufbau hier aus?

Ich habe mir das wie folgt vorgestellt:

VLAN 10 für das OG

VLAN 20 für das UG

somit getrennte Netzwerke.

Funktioniert das überhaupt mit der Fritzbox? Muss ich an den Einstellungen der Fritzbox eine statische IP Route hinterlegen?

Wenn ich die VLANs erstellt habe wie ermögliche ich dann meinen Clients aus VLAN 20 den Internetzugriff via Fritzbox in VLAN 10?

haben im 1. OG (wohnen die Eltern) eine Fritzbox 7580 stehen. Diese stellt eine Verbindung mit dem Internet her. Jetzt sind wir ins UG gezogen. Dort ist ein LAN-Kabel vom 1.OG ins UG gelegt worden. Dieses steckt in einem Patchpaneel und geht letztendlich in einen Cisco SG300 Switch. Wie sähe der Aufbau hier aus?

Ich habe mir das wie folgt vorgestellt:

VLAN 10 für das OG

VLAN 20 für das UG

somit getrennte Netzwerke.

Funktioniert das überhaupt mit der Fritzbox? Muss ich an den Einstellungen der Fritzbox eine statische IP Route hinterlegen?

Wenn ich die VLANs erstellt habe wie ermögliche ich dann meinen Clients aus VLAN 20 den Internetzugriff via Fritzbox in VLAN 10?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 366892

Url: https://administrator.de/forum/cisco-sg300-einrichten-von-vlans-routing-366892.html

Ausgedruckt am: 18.07.2025 um 03:07 Uhr

18 Kommentare

Neuester Kommentar

Moin,

am besten erstellst du drei VLANs:

VLAN 10: Internet

VLAN 20: OG

VLAN 30: UG

dann kannst du via ACLs nur den Traffic zwischen VLAN 10 <> VLAN 20 sowie VLAN10 <> VLAN 30, nicht aber VLAN 20 <> VLAN 30 zulassen.

Der Cisco erhält in jedem VLAN eine IP (z.B. die 192.168.xx.1) womit er zunächst mal automatscih das Routing zwischen den drei VLANs übernimmt.

Dann gibst du dem Cisco noch ein StandardGateway mit: die IP der Fritzbox, welche z.B. 192.168.10.2 wäre.

An der FritzBox selbst dann noch zwei statische Routen anlegen (damit die Pakete aus dem WAN auch wieder ihren weg zurück finden):

Zielnetz | Netzwerkmaske | Gateway

192.168.20.0 | 255.255.255.0 | 192.168.10.2

192.168.30.0 | 255.255.255.0 | 192.168.10.2

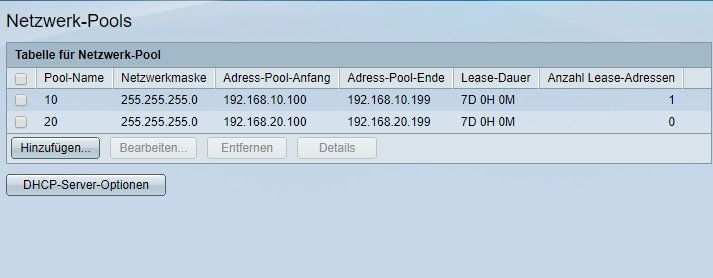

Da der Cisco auch einen DHCP-Server mitbringt, kannst du zudem dann noch für die VLANs 20 u. 30 diesen aktivieren, sodass der Cisco dan für das jeweilige VLAN auch der DHCP-Server ist...

Das wäre es.

Hier noch eine kleine Hilfe:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Beachte aber, dass das WLAN der Fritzbox so erstmal nicht mehr sauber zwischen den beiden VLANs (20 u. 30) trennen kann. soll jede Partei für sich ein eigenes WLAN nutzen, sind sicherlich zwei (VLAN-fähige) AccessPoints anzustreben....

Gruß

em-pie

am besten erstellst du drei VLANs:

VLAN 10: Internet

VLAN 20: OG

VLAN 30: UG

dann kannst du via ACLs nur den Traffic zwischen VLAN 10 <> VLAN 20 sowie VLAN10 <> VLAN 30, nicht aber VLAN 20 <> VLAN 30 zulassen.

Der Cisco erhält in jedem VLAN eine IP (z.B. die 192.168.xx.1) womit er zunächst mal automatscih das Routing zwischen den drei VLANs übernimmt.

Dann gibst du dem Cisco noch ein StandardGateway mit: die IP der Fritzbox, welche z.B. 192.168.10.2 wäre.

An der FritzBox selbst dann noch zwei statische Routen anlegen (damit die Pakete aus dem WAN auch wieder ihren weg zurück finden):

Zielnetz | Netzwerkmaske | Gateway

192.168.20.0 | 255.255.255.0 | 192.168.10.2

192.168.30.0 | 255.255.255.0 | 192.168.10.2

Da der Cisco auch einen DHCP-Server mitbringt, kannst du zudem dann noch für die VLANs 20 u. 30 diesen aktivieren, sodass der Cisco dan für das jeweilige VLAN auch der DHCP-Server ist...

Das wäre es.

Hier noch eine kleine Hilfe:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Beachte aber, dass das WLAN der Fritzbox so erstmal nicht mehr sauber zwischen den beiden VLANs (20 u. 30) trennen kann. soll jede Partei für sich ein eigenes WLAN nutzen, sind sicherlich zwei (VLAN-fähige) AccessPoints anzustreben....

Gruß

em-pie

Kollege em-pie hat ja schon alles umfassend beschrieben.

Hier noch ein Thread der genau dieses Szenario beschreibt:

Verständnissproblem Routing mit SG300-28

Hier noch ein Thread der genau dieses Szenario beschreibt:

Verständnissproblem Routing mit SG300-28

und am besten noch die VLANs managen lassen. Geht das mit den 3 VLANs an zwei LAN-Ports?

Ja, natürlich geht das sofern die Sophos UTM mit 802.1q getaggten Interfaces umgehen kann. (Was sie vermutlich kann)Damit war dann aber die Investition in einem Layer 3 Switch rausgeschmissenes Geld ! Da hätte es dann ein Cisco SG-200 allemal auch getan, denn wenn du die UTM das VLAN Handling machen lässt, dann darfst du den SG-300 NICHT mehr im L3 Mode betreiben !

Gibt es irgendwo eine Anleitung zur Erstellung von VLANs in der UTM?

Müsste man die UTM Profis hier mal fragen...?!Wie es mit einer pfSense geht ist hier beschrieben:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die ToDos sind bei der UTM vollkommen identisch. Nur das GUI ist unterschiedlich.

Wo muss ich in der Fritzbox die Adressen eintragen

Du meinst die statischen Routen, oder was meinst du mit "Adressen" genau??Habe ja meine UTM die sollte mir doch reichen :D

Nein, nicht ganz ! Zur VLAN Segmentierung brauchst du ja mindestens einen managed L2 Switch der VLANs kann. Wie sollte es sonst gehen wenn du nicht für jedes Segment einen separaten Switch verwenden willst ?!Ja die Routen meine ich ;)

Das ist nicht schwer zu finden. Im IP / Routing Menü und dort gibst du deine Ziel IP Netze an mit den entsprechenden Masken und als Gateway die IP des UTM WAN Ports der ja am FB LAN hängt.Falls deine UTM NAT macht (Adress Translation) benötigst du gar kein statisches Routing, hast aber den Nachteil durch doppeltes NAT. Sog. Router Kaskade.

Siehe auch hier:

Kopplung von 2 Routern am DSL Port

und

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Ist letztlich die Frage ob du die UTM mit oder ohne NAT am WAN Port einrichtest.

Guckst du dazu auch hier:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Moin,

dass du einen managed Layer2 Switch benötigst, wenn du VLAN spielen willst und die UTM das Routing übernehmen soll, hat aqui dir ja schon gesagt

zum VLAN an der UTM:

alles easy. Hier eine Anleitung:

community.sophos.com/kb/en-us/118999 falls die UTM

community.sophos.com/kb/en-us/123127 falls die XG zum EInsatz kommt

du hast dann für jedes VLAN ein eigenes virt. Interface und kannst damit schalten und walten, wie du magst

dass du einen managed Layer2 Switch benötigst, wenn du VLAN spielen willst und die UTM das Routing übernehmen soll, hat aqui dir ja schon gesagt

zum VLAN an der UTM:

alles easy. Hier eine Anleitung:

community.sophos.com/kb/en-us/118999 falls die UTM

community.sophos.com/kb/en-us/123127 falls die XG zum EInsatz kommt

du hast dann für jedes VLAN ein eigenes virt. Interface und kannst damit schalten und walten, wie du magst

Moin,

zum Routing auf der FB hatte ich ja bereits hier etwas geschrieben:

CISCO SG300 - Einrichten von VLANs - Routing

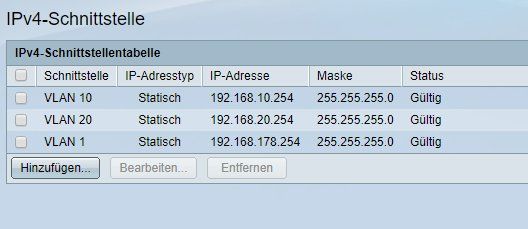

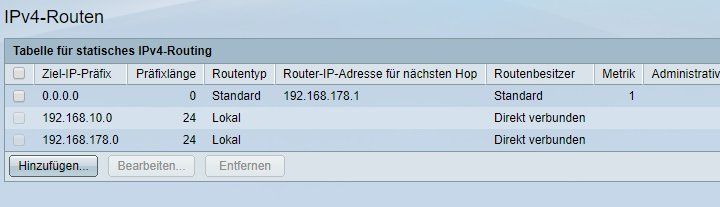

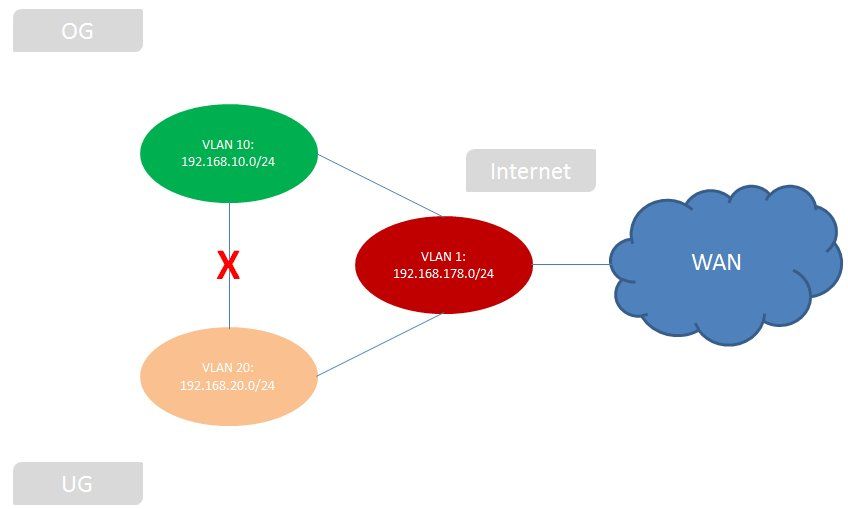

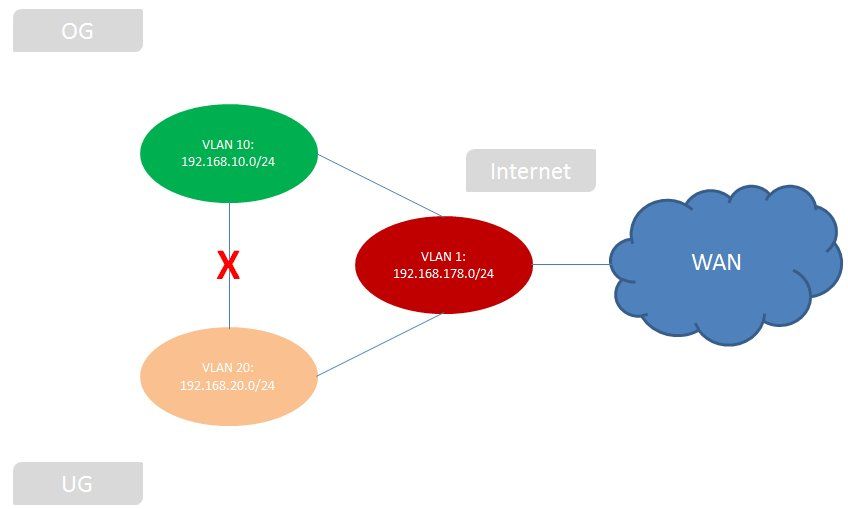

ansonsten mal die folgenden Bilder, welche dir das Setup ein wenig veranschaulichen sollten:

logisches Konstrukt:

Durch ein gesetztes ACL verhinderst du, dass Traffic zwischen VLAN 10 und VLAN20 fließen kann (gekennzeichnet durch ein rotes X)

Durch ein gesetztes ACL verhinderst du, dass Traffic zwischen VLAN 10 und VLAN20 fließen kann (gekennzeichnet durch ein rotes X)

hier der physische Aufbau:

So einfach ist das alles

zum Routing auf der FB hatte ich ja bereits hier etwas geschrieben:

CISCO SG300 - Einrichten von VLANs - Routing

ansonsten mal die folgenden Bilder, welche dir das Setup ein wenig veranschaulichen sollten:

logisches Konstrukt:

hier der physische Aufbau:

- Die Ports 1 + 2 sind im VLAN 10 auf untagged zu setzen

- Die Ports 5 + 6 sind im VLAN 20 auf untagged zu setzen

- Der Port 7 ist hier aktuell unbelegt (könnte im VLAN 1 verbleiben)

- Der Port 8 ist im VLAN 1 untagged (könnte im VLAN 1 verbleiben)

- Die Ports 5 + 6 sind im VLAN 20 auf untagged zu setzen, im VLAN 10 jedoch auf tagged. Hier könnten dann AccessPoints mit MSSID-support angeschlossen werden, was den Vorteil hätte, dass du im OG mit deinem Smartphone weiterhin in deinem VLAN bist, bzw. deine Eltern bei euch dann in ihrem VLAN

So einfach ist das alles

Zitat von @hobbymieter:

@em-pie: Danke für die Grafiken! Was ich nicht verstehe ist, dass du in der ersten Grafik das VLAN20 mit dem gleichen Adressbereich ausstattest wie das der Fritzbox und in der Grafik zwei hat das VLAN 20 eine .20.xxx IP-Adresse?

Ist ein Copy & Paste-Fehler gewesen. Habe die Grafik gerade noch mal aktualisiert.@em-pie: Danke für die Grafiken! Was ich nicht verstehe ist, dass du in der ersten Grafik das VLAN20 mit dem gleichen Adressbereich ausstattest wie das der Fritzbox und in der Grafik zwei hat das VLAN 20 eine .20.xxx IP-Adresse?

Port 1: PC OG mit einer .10er IP? So langsam dämmert mir was. Mein Router nimmt dann auch die Adressvergabe (DHCP) für das Netzwerk OG vor? Macht das nicht die Fritzbox wie bisher? Ich möchte das Netzwerk OG eigentlich überhaupt nicht verändern - außer statische Routen eingeben sofern nötig. Das Netzwerk OG sollte so wie es ist (auch wenn ich mal meinen Router reboote oder sonstiges) auch alleine funktionieren können. Verstehe ich was falsch?

OG, kann man so machen, ging aus deinen Posts nur bisher so nicht hevor Mit der von mir skizzierten Variante arbeiten halt beide produktiven Netz für sich alleine weiter, ohne dass das eine Netz zugriff auf das andere hat, beide dennoch ins Internet gelangen.

Wenn du es so umsetzen möchtest:

VLAN 1 bleibt die FritzBox und das OG. IP-Netz: 192.168.178.0/ 24

Der Cisco erhält hier eine IP, z.B. 192.168.178.254/ 24

DHCP kann weiterhin die FritzBox machen (würde ich aber nicht, da es dann nicht mehr ganz homogen konfiguriert wird)

VLAN 10 wird das Netz UG: 192.168.10.0/ 24

Der Cisco erhält auch hier eine IP: 192.168.10.254

DHCP macht der Cisco

statische Route auf der FritzBox:

Zielnetz | Netzmaske | Gaeway

192.168.20.0 | 255.255.255.0 | 192.168.178.254

Klingt an sich ja sehr einfach, nur die Umsetzung gestaltet sich für mich nicht gerade einfach... Tut mir leid das ich euch immer wieder nerven muss...

Jeder hat mal etwas kleiner angefangen EDIT:

Port 3+4 was ist AP OG? Warum mit zwei verschiedenen IPs im gleichen Netz?

MSSID bedeutet, dass du einen AccessPoint hast, der zwei WIFIs aufspannt: wifi_og und wifi_ug. Mit meiner Zeichnung kannst du in jeder Etage einen AP aufstellen, aber beide VLANs propagieren. Somit musst du dich nicht an dem AP im UG einwählen, wenn ihr zu Mittag bei deinen Eltern am Tisch sitzt. Du wählst dich dann an dem AP ei deinen Eltern ein, bist aber dennoch in deinem VLAN eingeloggt Port 3+4 was ist AP OG? Warum mit zwei verschiedenen IPs im gleichen Netz?

Zitat von @hobbymieter:

@em-pie: Danke!

ich würde es gerne so bevorzugen wie du zuletzt geschrieben hast. VLAN1 mit Fritzbox und OG-Netz und VLAN 10 wird mein Netz UG.

Im Netz VLAN 1 würde ich gerne schon den DHCP bei der Fritzbox lassen. Im UG netz ist es klar, dass da der Cisco ran muss.

OK@em-pie: Danke!

ich würde es gerne so bevorzugen wie du zuletzt geschrieben hast. VLAN1 mit Fritzbox und OG-Netz und VLAN 10 wird mein Netz UG.

Im Netz VLAN 1 würde ich gerne schon den DHCP bei der Fritzbox lassen. Im UG netz ist es klar, dass da der Cisco ran muss.

Dann brauche ich nur VLAN 1 (default) und VLAN 10 oder?

Jopp. VLAN 1 default mit 192.168.178.0/ 24Würdest du mir die zweite Grafik aktualisieren oder stimmt mein Gedanke:

Port1/2: fällt weg

Nee, verbleibt dann erstmal nur untagged im VLAN 1 Port1/2: fällt weg

Port3/4: brauche ich gerade nicht, beschäftige ich mich damit wenn das netz mal "läuft" (aber sehr gute Sache ;))

KorrektPort5/6: mein Netz (VLAN 10 untagged) [muss ich eigentlich, wenn ich dahinter einen Switch anschliesse irgendwas einstellen?]

Kommt darauf an. Willst du dahinter auch mit VLANs arbeiten, werden an beiden Switchen die Ports auf Trunk (in der Cisco Terminologie bedeutet Trunk = Port mit mehreren VLANs; alle anderen Hersteller bezeichnen einen Trunk, welcher aus mehreren physischen Ports einen logischen "formt") gesetzt, das VLAN 1 bleibt an beiden auf untagged und alle anderen VLANs werden dann an den relevanten Ports auf tagged gesetzt.Port 8: Fritzbox (VLAN 1 untagged)

Korrektnur diese eine statische Route auf der FB? Habe im internet auch Beiträge gesehen wo der eigene IP-Bereich der Fritzbox 178.xxx auch eingetragen wurde. Das muss nicht sein? Will ja nichts lahmlegen was mir nicht gehört :D

Jopp, nur die eine statische Router. Die andere ist ja quastch, da die Fritzbox ja ihr eigenes Netz kenntFolgende Analogie:

Du bist ein Datenpaket (mit dem Nachname Müller/ der Netzadresse 192.168.178.0) und stehst in einem Raum (das Netz der FritzBox). Der Raum ist über eine Tür (IP des Gateways) an einem Flur (Router/ FritzBox) angebunden, an dem noch weitere Räume (andere Netze/ VLANs) angebunden sind. Solange du alle //Müllers/ (sind nur in deinem Raum) ansprechen willst, muss du nicht zur Tür gehen und dich vom Flur weiterleiten lassen. Willst du indes eine Person namens Meier in einem anderen Raum ansprechen, musst du zur Tür gehen und der Flur leitet dich zur richtigen Tür weiter.

=> alle Pakete, die mit der Ziel-IP 192.168.178. beginnen, brauchen kein Gateway/ keine Route. Alle Pakete, die mit einer anderen Ziel-IP beginnen, müssen indes ein Gateway kennen, welches wiederum eine Route kennt.

Wie mache ich das mit VPN am sinnvollsten? Hätte ich doch meine UTM (wobei mir das Thema Router Kaskade/DoubleNAT nicht so gefällt) verwenden sollen?

VPN guckst du hier: avm.de/service/vpn/praxis-tipps/vpn-verbindung-zur-fritzbox-unte ...

Du musst dich mal entscheiden:

Die UTM ist in meinen Augen sinnvoller. Mit der kann man mehr "Schweinereien" anstellen und so kompliziert ist die auch nicht zu administrieren. Für Laien schon fast leichter, da alles Klicki-Bunti

Das kannst du nur, mit Hilfe der von mir oben skizzierten Konfigurationen!

Trunk NUR, wenn du über ein und dasselbe physische Kabel mehrere VLANs transportieren willst/ musst.

Z.B. wenn du dein VLan 1 und 10 (und ggf. 20) von Switch 1 auch an Switch 2 bereitstellen willst

Also ich würde gerne den Cisco L3 Switch behalten und ausschließlich diesen verwenden. Das mit der UTM ist mir zu doof...

undOkay, gibt dann wohl nur die Möglichkeit über die Fritzbox direkt. Da fand ich meine Sophos schon besser. Wenn ich nur wüsste was langfristig für mich angenehmer ist...

widersprechen sich.Die UTM ist in meinen Augen sinnvoller. Mit der kann man mehr "Schweinereien" anstellen und so kompliziert ist die auch nicht zu administrieren. Für Laien schon fast leichter, da alles Klicki-Bunti

Wie schaffe ich es jetzt eigentlich, dass das VLAN 1 und 10 getrennt werden und das Internet trotzdem funktioniert?

Mit deinem vorhaben im OG nichts zu ändern, gar nicht.Das kannst du nur, mit Hilfe der von mir oben skizzierten Konfigurationen!

Alle Ports dann auf "Access" oder "Trunk" setzen?

per Se alle auf Access.Trunk NUR, wenn du über ein und dasselbe physische Kabel mehrere VLANs transportieren willst/ musst.

Z.B. wenn du dein VLan 1 und 10 (und ggf. 20) von Switch 1 auch an Switch 2 bereitstellen willst