Citrix ADC DUO über SSO

Hey,

ich habe ein Problem, bei welchem ich nicht so ganz weiter komme und hoffe ihr könnt mir einen Denkanstoß geben.

Und zwar bin ich gerade dabei in einer Testumgebung Citrix ADC aufzusetzen. Nun habe ich ADC konfiguriert, dass ich auf die Apps & Desktops von außen zugreifen kann. Soweit funktioniert also alles.

Jetzt möchte ich gerne den Login noch mittels einer 2FA schützen. Ich dachte dabei an Keycloak, bzw Redhat SSO inklusive DUO zur 2-Faktor-Authentifizierung.

Doch leider komme ich nicht dahinter, wie ich das konkret in ADC umsetzen kann, bzw. welche Schritte erforderlich sind, dass ich das umgesetzt bekomme, hatte nämlich bis jetzt noch nicht viel mit SSO auf der administrativen Seite am Hut.

Ich möchte erreichen, dass wenn User auf z. B. citrix.meinedomain.de gehen, sich zuerst am Netscaler und dann bei Keycloak, bzw Redhat SSO authentifizieren müssen, bzw. die Authentifizierung beim SSO automatisch übers LDAP geht, dann nach der Authentifizierung beim SSO, zu DUO umgeleitet werden, wo sie in der Universal Prompt einen Yubikey verwenden und nachdem das abgeschlossen ist, wieder zurück zum SSO umgeleitet werden, welcher sie dann schlussendlich auf die Virtual Apps zugreifen lässt.

Ich hoffe ich habe mein konkretes Vorhaben verständlich formuliert.

Hat das eventuell jemand von euch so, oder so ähnlich im Einsatz und kann mir da Tipps geben, oder hat eventuell auch eine Anleitung parat, wie ich vorgehen muss?

Ich freue mich über jegliche Tipps und Hilfestellungen.

ich habe ein Problem, bei welchem ich nicht so ganz weiter komme und hoffe ihr könnt mir einen Denkanstoß geben.

Und zwar bin ich gerade dabei in einer Testumgebung Citrix ADC aufzusetzen. Nun habe ich ADC konfiguriert, dass ich auf die Apps & Desktops von außen zugreifen kann. Soweit funktioniert also alles.

Jetzt möchte ich gerne den Login noch mittels einer 2FA schützen. Ich dachte dabei an Keycloak, bzw Redhat SSO inklusive DUO zur 2-Faktor-Authentifizierung.

Doch leider komme ich nicht dahinter, wie ich das konkret in ADC umsetzen kann, bzw. welche Schritte erforderlich sind, dass ich das umgesetzt bekomme, hatte nämlich bis jetzt noch nicht viel mit SSO auf der administrativen Seite am Hut.

Ich möchte erreichen, dass wenn User auf z. B. citrix.meinedomain.de gehen, sich zuerst am Netscaler und dann bei Keycloak, bzw Redhat SSO authentifizieren müssen, bzw. die Authentifizierung beim SSO automatisch übers LDAP geht, dann nach der Authentifizierung beim SSO, zu DUO umgeleitet werden, wo sie in der Universal Prompt einen Yubikey verwenden und nachdem das abgeschlossen ist, wieder zurück zum SSO umgeleitet werden, welcher sie dann schlussendlich auf die Virtual Apps zugreifen lässt.

Ich hoffe ich habe mein konkretes Vorhaben verständlich formuliert.

Hat das eventuell jemand von euch so, oder so ähnlich im Einsatz und kann mir da Tipps geben, oder hat eventuell auch eine Anleitung parat, wie ich vorgehen muss?

Ich freue mich über jegliche Tipps und Hilfestellungen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 93865761282

Url: https://administrator.de/forum/citrix-adc-duo-ueber-sso-93865761282.html

Ausgedruckt am: 25.07.2025 um 03:07 Uhr

3 Kommentare

Neuester Kommentar

Moin,

docs.netscaler.com/en-us/citrix-adc/current-release/aaa-tm/authe ...

duo.com/docs/citrix-netscaler-faq

Gruß,

Dani

Hat das eventuell jemand von euch so, oder so ähnlich im Einsatz und kann mir da Tipps geben

docs.netscaler.com/en-us/citrix-adc/current-release/aaa-tm/authe ...docs.netscaler.com/en-us/citrix-adc/current-release/aaa-tm/authe ...

zu DUO umgeleitet werden

discussions.citrix.com/topic/417988-help-to-configure-netscaler- ...duo.com/docs/citrix-netscaler-faq

Gruß,

Dani

Moin,

Gruß,

Dani

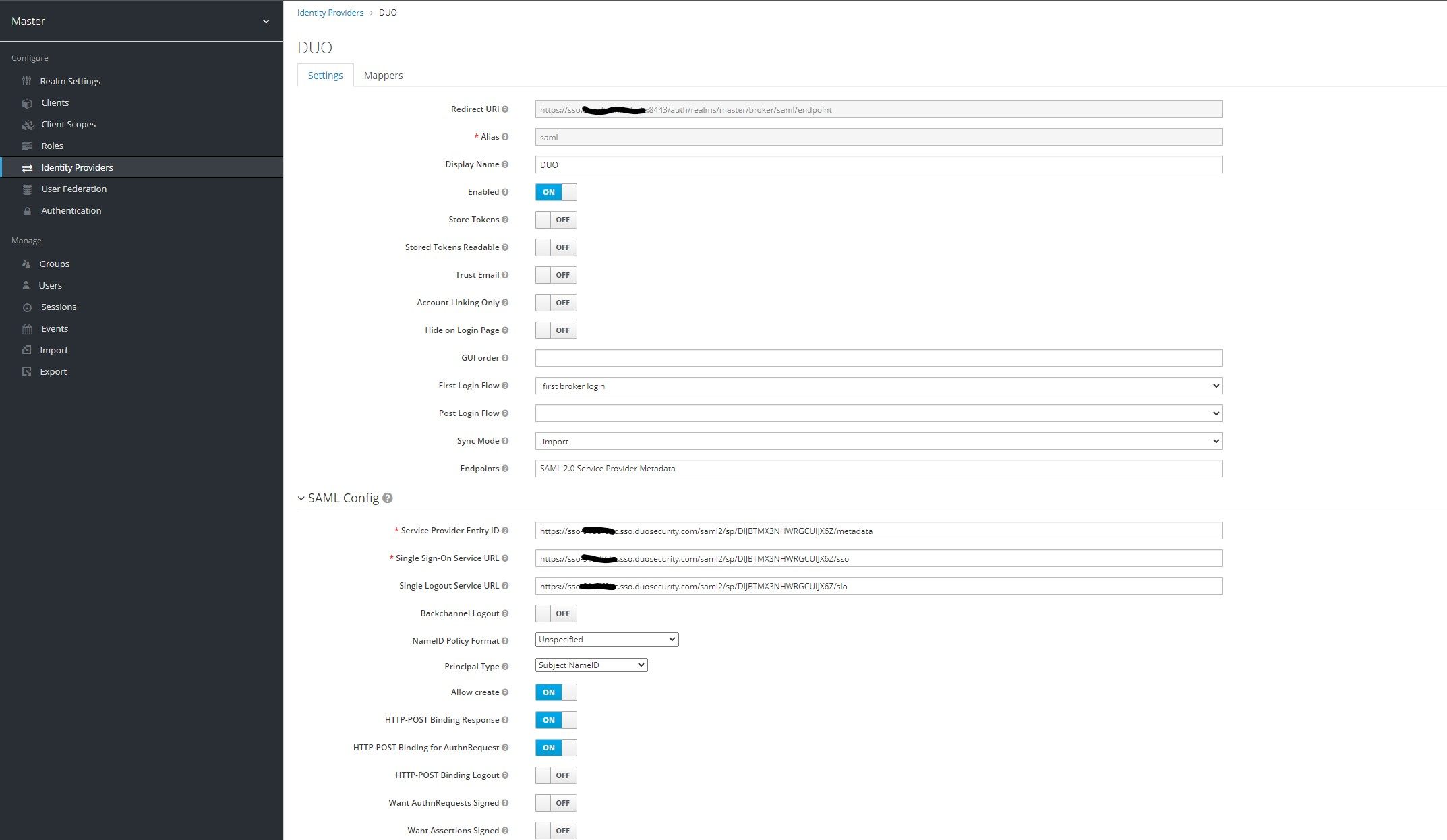

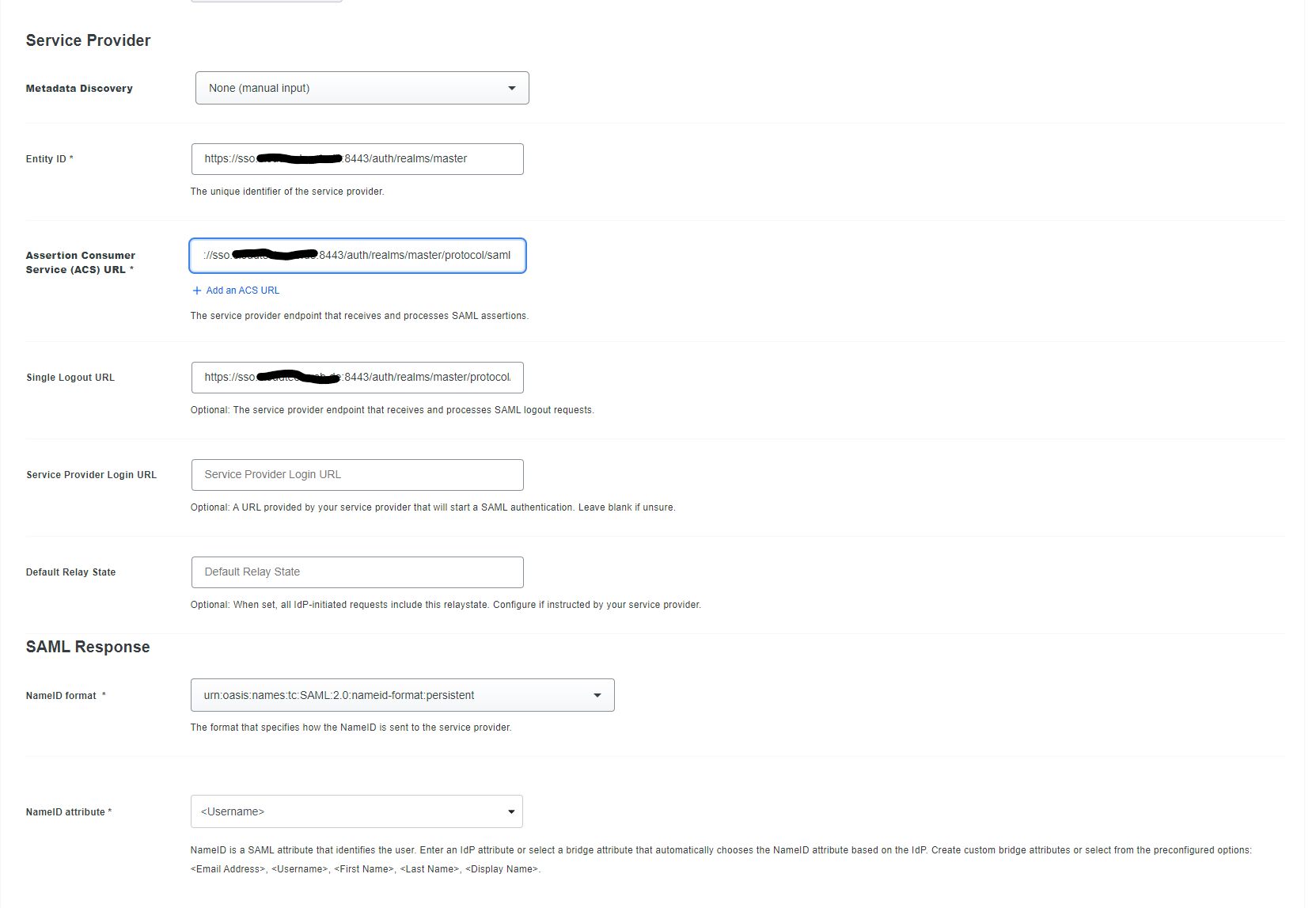

Nur leider kommt, nachdem ich den Login über DUO versuche

(sso.domain.de:8443/auth/realms/master/broker/saml/endpoint) does not match any configured Assertion Consumer Service URLs.

Die URLs müssen natürlich identisch in den beiden Apps sein. Das ist sozusagen der Identifier zwischen Anwendung und IdP.(sso.domain.de:8443/auth/realms/master/broker/saml/endpoint) does not match any configured Assertion Consumer Service URLs.

Gruß,

Dani