Debian v-Server mit Squid-FTP oder Samba-OpenVPN und Webserver - Einsteiger Fragen

Hallöchen liebe Admins,

ich habe daheim einen kleinen Raspi stehen mit Debian Wheezy, da läuft Samba, ProFTPd, Apache2, MySQL und ein Squid drauf.

Nun habe ich von einem befreundeten Server anbieter, eine kleine Linux Kiste bekommen.

1GB RAM, 40GB HDD, 4x 3,2 GHz, 1 GBIT Anbindung

Auf dem Server ist Debian 6 installiert und ich versuche den Server im Moment ein wenig einzurichten scheitere aber klägilich dran!

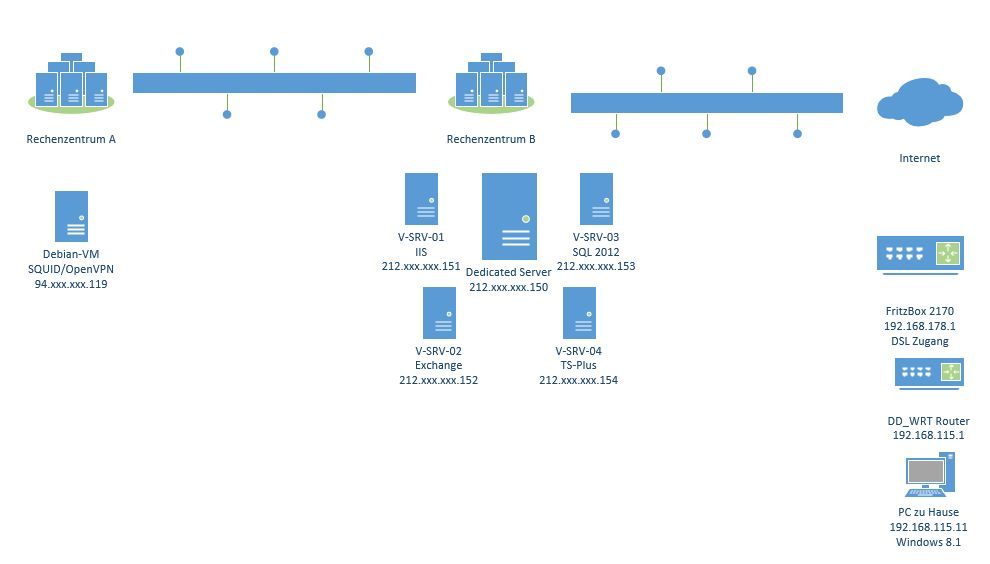

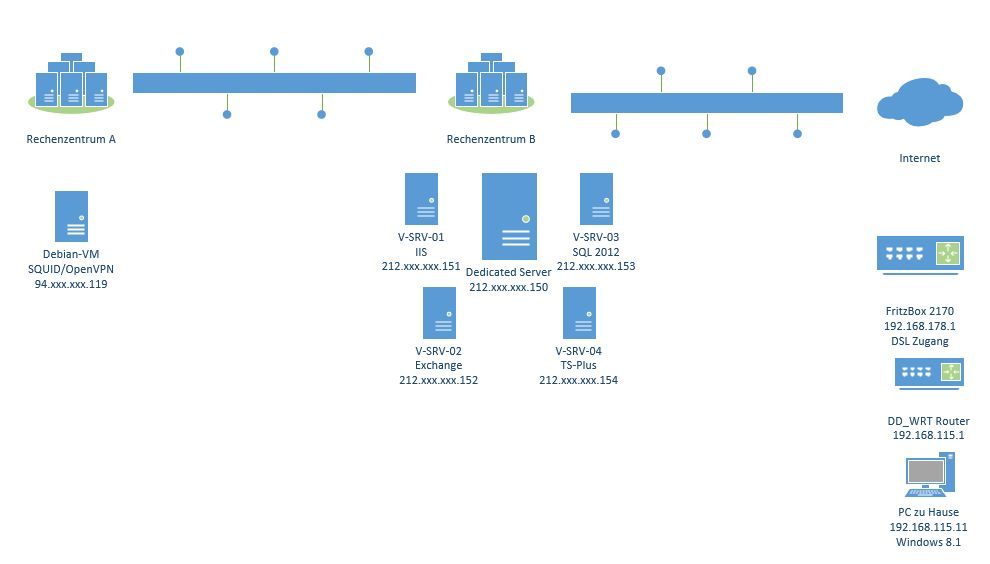

Folgendes Szenario soll realisiert werden:

Habe bei dem Anbieter auch einen "großen" Windows Dedicated Server (2012R2 Datacenter, 13VM's), da ist unteranderem ein SQL, Exchange und Webserver mit drauf. Alles auf M$ basis.

Ich wollte nun gerne den kleinen V-Server zum absichern des ganzen Systems nutzen.

Squid 3 als Reverse Proxie z.B für die OWA Schnittstellen, Active Sync etc (gibts hier auch ne wunderbare Anleitung!)

OpenVPN um alle Windows Systeme via VPN zu vernetzten, dass die Server nicht mehr offen im Netz stehen.

Daheim habe ich auch noch einen TP-Link mit DD-WRT Firmware dieser soll sich dann auch mit dem OpenVPN Server verbinden.

Zu hause in einer Test-VM läuft der FTP/Samba Server zuverlässig und ohne Probleme, auf der VM im RZ kann ich mich leider mit keinem Benutzer authentifizieren, weder "root" "ftp" oder andere angelegt User.

Hier mal eine Visio Skizze, was ich meine:

Was für Tipps könnt ihr mir sonst zur Absicherung geben?

SSH Port würde bereits geändert, root darf sich nicht via SSH einloggen, IPTabels muss ich mich noch reinfriemeln.

Schon mal vielen Dank für eure Antworten!

Gerne nehme ich auch Installations Angebot zu einem Moderaten Preis an!

ich habe daheim einen kleinen Raspi stehen mit Debian Wheezy, da läuft Samba, ProFTPd, Apache2, MySQL und ein Squid drauf.

Nun habe ich von einem befreundeten Server anbieter, eine kleine Linux Kiste bekommen.

1GB RAM, 40GB HDD, 4x 3,2 GHz, 1 GBIT Anbindung

Auf dem Server ist Debian 6 installiert und ich versuche den Server im Moment ein wenig einzurichten scheitere aber klägilich dran!

Folgendes Szenario soll realisiert werden:

Habe bei dem Anbieter auch einen "großen" Windows Dedicated Server (2012R2 Datacenter, 13VM's), da ist unteranderem ein SQL, Exchange und Webserver mit drauf. Alles auf M$ basis.

Ich wollte nun gerne den kleinen V-Server zum absichern des ganzen Systems nutzen.

Squid 3 als Reverse Proxie z.B für die OWA Schnittstellen, Active Sync etc (gibts hier auch ne wunderbare Anleitung!)

OpenVPN um alle Windows Systeme via VPN zu vernetzten, dass die Server nicht mehr offen im Netz stehen.

Daheim habe ich auch noch einen TP-Link mit DD-WRT Firmware dieser soll sich dann auch mit dem OpenVPN Server verbinden.

Zu hause in einer Test-VM läuft der FTP/Samba Server zuverlässig und ohne Probleme, auf der VM im RZ kann ich mich leider mit keinem Benutzer authentifizieren, weder "root" "ftp" oder andere angelegt User.

Hier mal eine Visio Skizze, was ich meine:

Was für Tipps könnt ihr mir sonst zur Absicherung geben?

SSH Port würde bereits geändert, root darf sich nicht via SSH einloggen, IPTabels muss ich mich noch reinfriemeln.

Schon mal vielen Dank für eure Antworten!

Gerne nehme ich auch Installations Angebot zu einem Moderaten Preis an!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 226431

Url: https://administrator.de/forum/debian-v-server-mit-squid-ftp-oder-samba-openvpn-und-webserver-einsteiger-fragen-226431.html

Ausgedruckt am: 06.08.2025 um 07:08 Uhr

5 Kommentare

Neuester Kommentar

Ist nicht ganz einfach bei Deiner Beschreibung durchzublicken was jetzt eigentlich Deine Frage ist

Also zum härten würde mir spontan noch fail2ban einfallen. Und vielleicht noch keyfile basierte Authentifizierung für SSH.

Und Du willst jetzt den Squid per VPN mit den virtuellen Windows Maschienen vernetzen um den als Reverse-Proxy zu nutzen? Treibt das nicht die Latenz zu hoch? Und was haben jetzt Deine Kisten Zuhause damit zu schaffen?

Und auf welchen Dienst versuchst Du bei der Squid Kiste zuzugreifen? Also generell müssen natürlich die Ports offen sein, ist aber klar denke ich. Außerdem kannst Du mal Configs der Dienste Checken, da kann man oft angeben auf welchen Adressen die lauschen.

LG

Also zum härten würde mir spontan noch fail2ban einfallen. Und vielleicht noch keyfile basierte Authentifizierung für SSH.

Und Du willst jetzt den Squid per VPN mit den virtuellen Windows Maschienen vernetzen um den als Reverse-Proxy zu nutzen? Treibt das nicht die Latenz zu hoch? Und was haben jetzt Deine Kisten Zuhause damit zu schaffen?

Und auf welchen Dienst versuchst Du bei der Squid Kiste zuzugreifen? Also generell müssen natürlich die Ports offen sein, ist aber klar denke ich. Außerdem kannst Du mal Configs der Dienste Checken, da kann man oft angeben auf welchen Adressen die lauschen.

LG

ICMP (Ping) solltest du auch abschalten um nicht Port oder Ping Scannern noch zu zeigen das da nochwas zum angreifen ist. Das geht mit

iptables -A INPUT -p icmp --icmp-type echo-request -j DROP

Ansonsten apt-get install fail2ban wie oben bereits erwähnt ist sicher nicht falsch und keinen Root Login zulassen /etc/sudoers entsprechend anpassen.

Kannst du dir ja vom RasPi abgucken und üben der hat das ja entsprechend !

VPN mit "ike" (Linux Version des Shrew Clients) oder OpenSwan ist natürlich noch sicherer. Grundlagen dafür mit IPsec findest du hier im Forum.

Hier sind ein paar weitere Grundlagentips zu Debian:

Netzwerk Management Server mit Raspberry Pi

Und das "möchte nicht mehr offene WIndows RDP Kisten mit 10GBit Glasfaser Anbindung am DE-CIX offen im Netz stehen haben..." ist wohl eher Wunschdenken eines Traumtänzers denn Realität...?!

iptables -A INPUT -p icmp --icmp-type echo-request -j DROP

Ansonsten apt-get install fail2ban wie oben bereits erwähnt ist sicher nicht falsch und keinen Root Login zulassen /etc/sudoers entsprechend anpassen.

Kannst du dir ja vom RasPi abgucken und üben der hat das ja entsprechend !

VPN mit "ike" (Linux Version des Shrew Clients) oder OpenSwan ist natürlich noch sicherer. Grundlagen dafür mit IPsec findest du hier im Forum.

Hier sind ein paar weitere Grundlagentips zu Debian:

Netzwerk Management Server mit Raspberry Pi

Und das "möchte nicht mehr offene WIndows RDP Kisten mit 10GBit Glasfaser Anbindung am DE-CIX offen im Netz stehen haben..." ist wohl eher Wunschdenken eines Traumtänzers denn Realität...?!

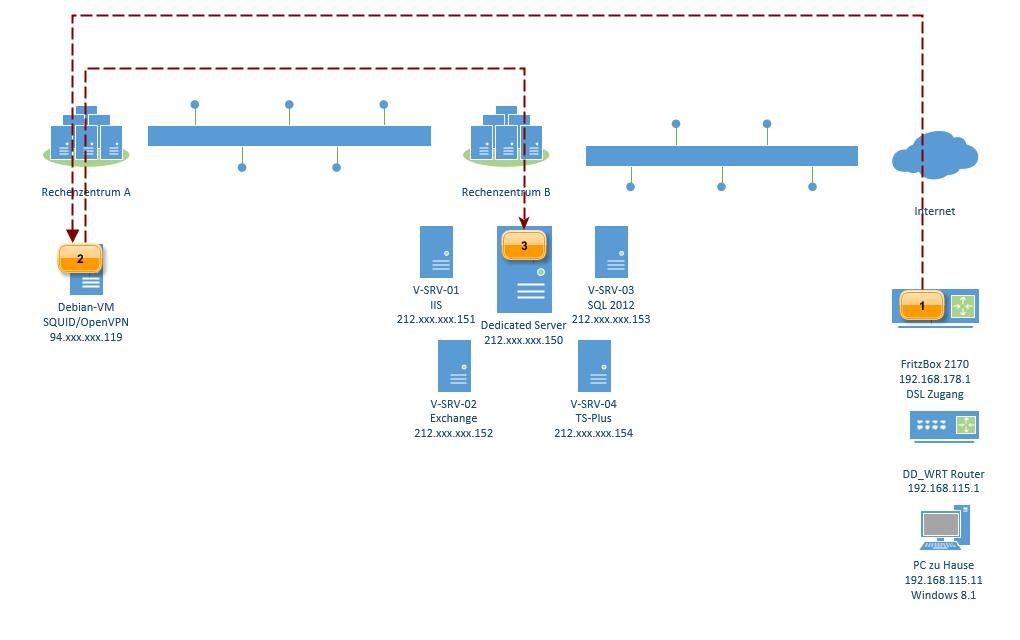

"möchte nicht mehr offene WIndows RDP Kisten mit 10GBit Glasfaser Anbindung am DE-CIX offen im Netz stehen haben..."

Vor allem wollen die das beim DE-CIX garantiert nicht! Denn das ist zur zeit wohl dasaller letzte was die sich vorstellen können, Windows Server ohne Firewall davor in

deren Netzwerk! Des weiteren ist das so wie ich das sehe irgend wie auch nicht

so logisch wie Du das haben möchtest, ich habe das einmal aufgezeichnet so

wie Du es hier erfragt bzw. beschrieben hast und ich es verstanden habe.

Du willst von zu hause aus über den Squid Proxy auf die Server im anderen Rechenzentrum

zugreifen, ist das so richtig?

Wenn dem so sein sollte, und ich will jetzt unken, aber dann würde ich an Deiner Stelle einfach eine

kleine Soekris net6501 kaufen und sie zu Hause hinstellen, das Geld hast Du nach einem halben Jahr

durch Einsparungen wieder raus. Und eine IP mit Domain kann man auch mieten!

Gruß

Dobby